Клиент создает пакет для отправки на сервер.Клиент запрашивает службу SNMP.Какой номер будет использоваться в качестве номера порта назначения в отправляемом пакете?

Клиент создает пакет для отправки на сервер.Клиент запрашивает службу SMTP.Какой номер будет использоваться в качестве номера порта назначения в отправляемом пакете?

Клиент создает пакет для отправки на сервер.Клиент запрашивает службу HTTPS.Какой номер будет использоваться в качестве номера порта назначения в отправляемом пакете?

Какой пример вредоносного кода можно классифицировать как троянский конь?

вредоносное ПО, которое было написано как видеоигра

вредоносное ПО, которое требует ручного вмешательства пользователя для распространения между системами

вредоносное ПО, которое прикрепляется к законной программе и распространяется на другие программы при запуске

вредоносное ПО, которое может автоматически распространяться из одной системы в другую, используя уязвимость в целевой системе.

Ответы, объяснения и подсказки:

Троянский конь - это вредоносный код, который был написан специально, чтобы выглядеть как легитимная программа. В этом отличие от вируса, который просто прикрепляется к реальной законной программе. Вирусы требуют ручного вмешательства пользователя для распространения из одной системы в другую, в то время как червь может автоматически распространяться между системами, используя уязвимости на этих устройствах.

|

В чем разница между вирусом и червем?

Вирусы самовоспроизводятся, а черви - нет.

Черви самовоспроизводятся, а вирусы - нет.

Черви требуют хост-файл, а вирусы - нет.

Вирусы скрываются в законных программах, а черви - нет.

Ответы, объяснения и подсказки:

Черви могут самовоспроизводиться и использовать уязвимости в компьютерных сетях без участия пользователя.

|

Какая атака предполагает компрометацию данных между двумя конечными точками?

отказ в обслуживании

атака "человек посередине"

извлечение параметров безопасности

перечисление имени пользователя

Ответы, объяснения и подсказки:

Злоумышленники часто пытаются получить доступ к устройствам через Интернет через протоколы связи. Вот некоторые из наиболее популярных удаленных эксплойтов: Атака «человек посередине» (MITM) - злоумышленник проникает между устройствами в системе и перехватывает все передаваемые данные. Эта информация может быть просто собрана или изменена для определенной цели и доставлена в исходное место назначения.

Атака с перехватом. Когда устройства устанавливаются, злоумышленник может перехватить данные, такие как ключи безопасности, которые используются ограниченными устройствами для установления связи после их запуска и работы.

SQL-инъекция (SQLi) - злоумышленники используют уязвимость в приложении языка структурированных запросов (SQL), которая позволяет им иметь доступ для изменения данных или получения административных привилегий.

Маршрутная атака - злоумышленник может либо разместить в сети мошенническое устройство маршрутизации, либо изменить пакеты маршрутизации, чтобы манипулировать маршрутизаторами для отправки всех пакетов в выбранный пункт назначения злоумышленника. Затем злоумышленник может отбросить определенные пакеты, известное как выборочная пересылка, или отбросить все пакеты, известная как атака воронки.

|

Какой тип атаки предполагает попытку злоумышленника собрать информацию о сети для выявления уязвимостей?

разведка

DoS

толковый словарь

человек посередине

Ответы, объяснения и подсказки:

Разведка - это тип атаки, при которой злоумышленник ищет уязвимости беспроводной сети.

|

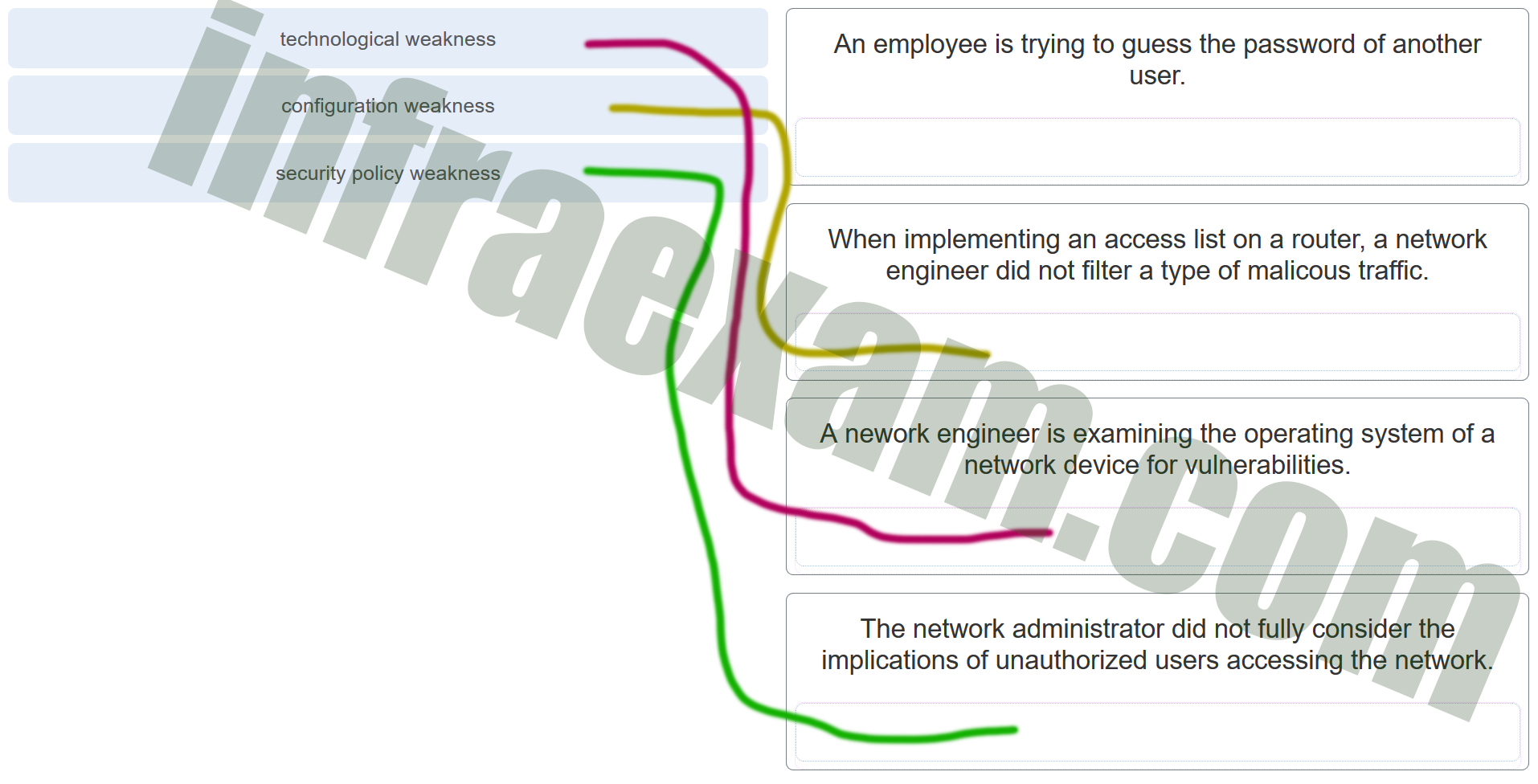

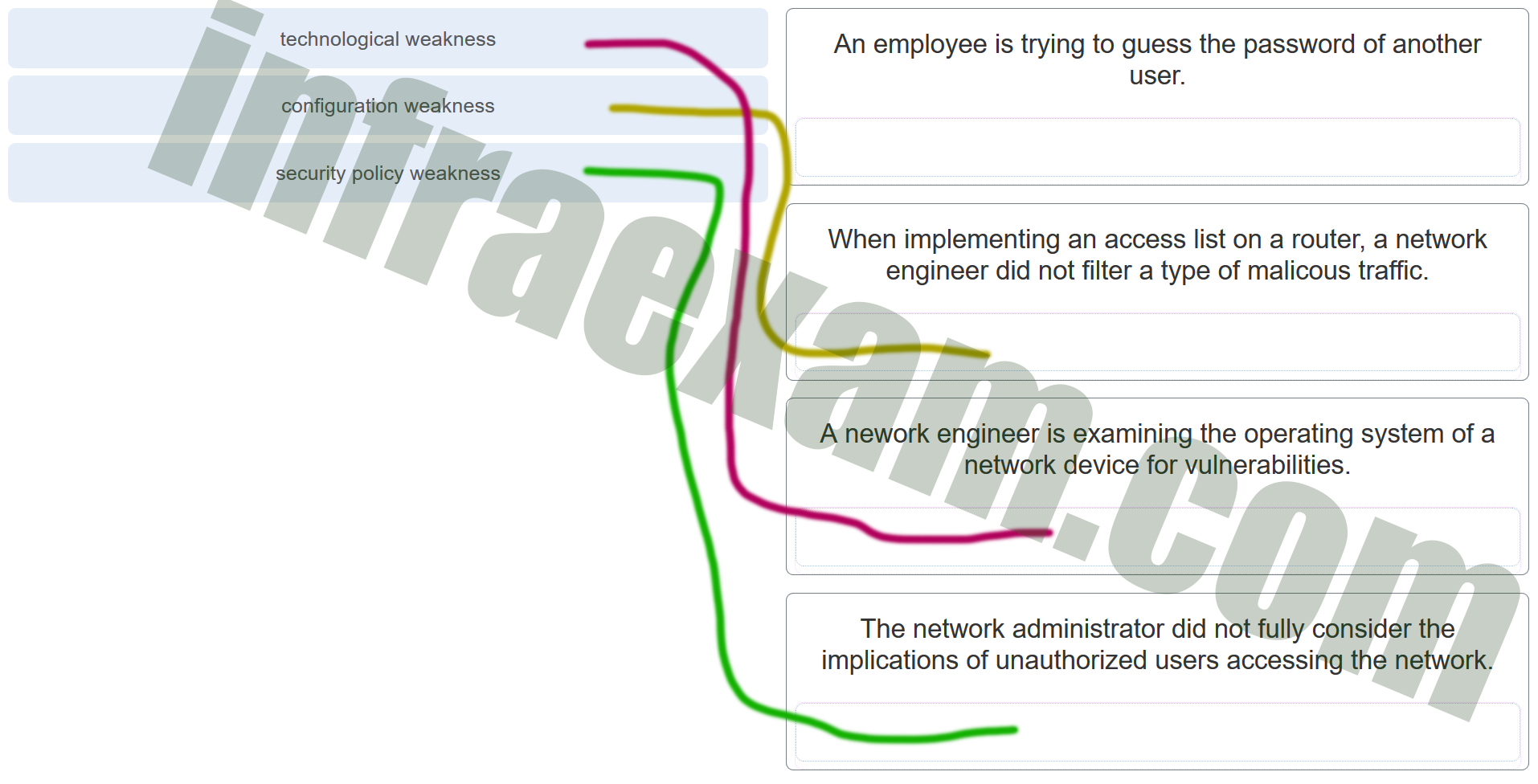

Сопоставьте каждую слабость с примером. (Не все варианты используются.)

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 001 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 001

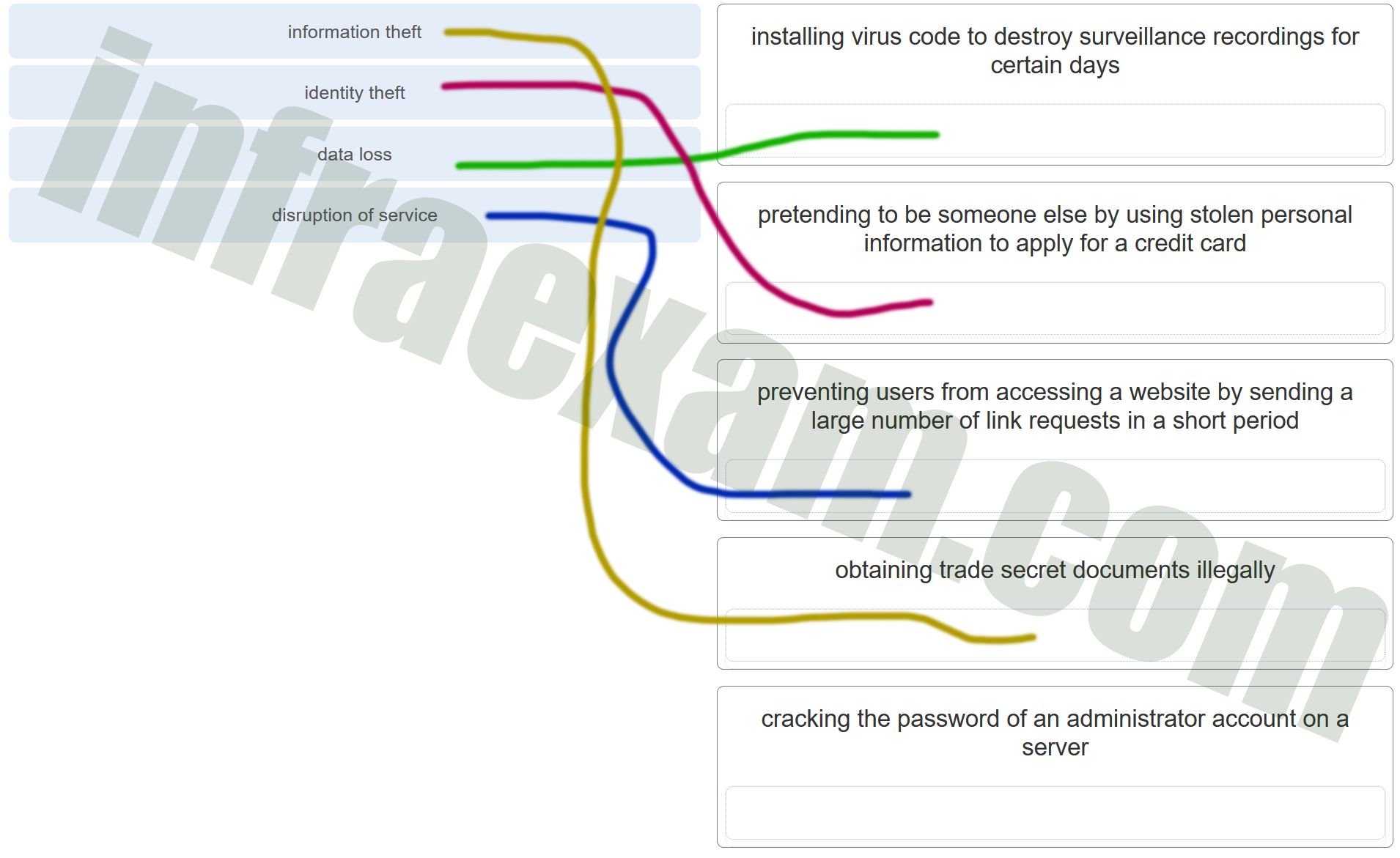

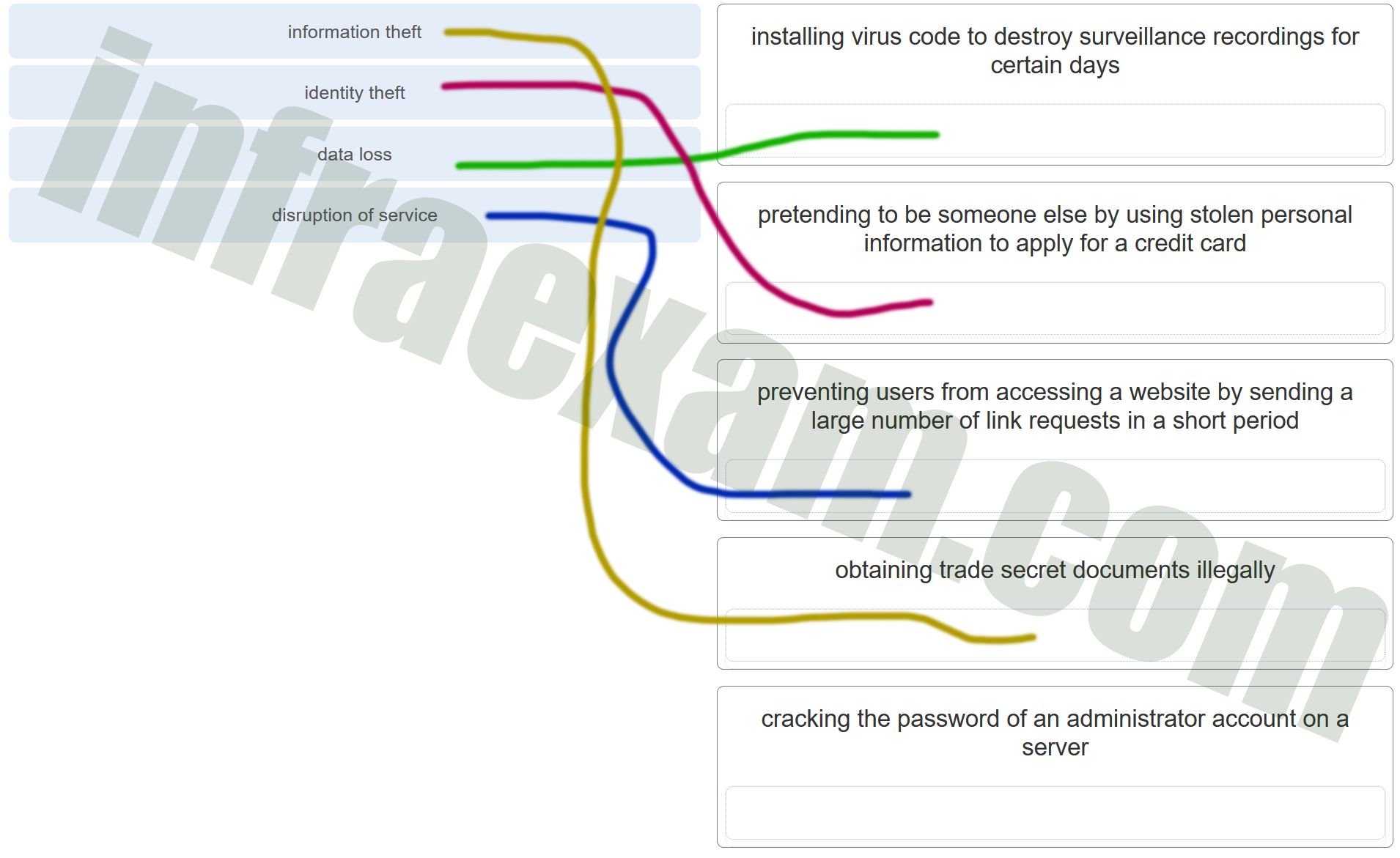

Сопоставьте тип угрозы информационной безопасности со сценарием. (Не все варианты используются.)

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 002 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 002

Ответы, объяснения и подсказки:

После того, как злоумышленник получает доступ к сети, наиболее распространенными сетевыми угрозами являются:

Кража информации

Кража личных данных

Потеря или манипулирование данными

Прерывание обслуживания

Взлом пароля для известного имени пользователя - это тип атаки доступа.

|

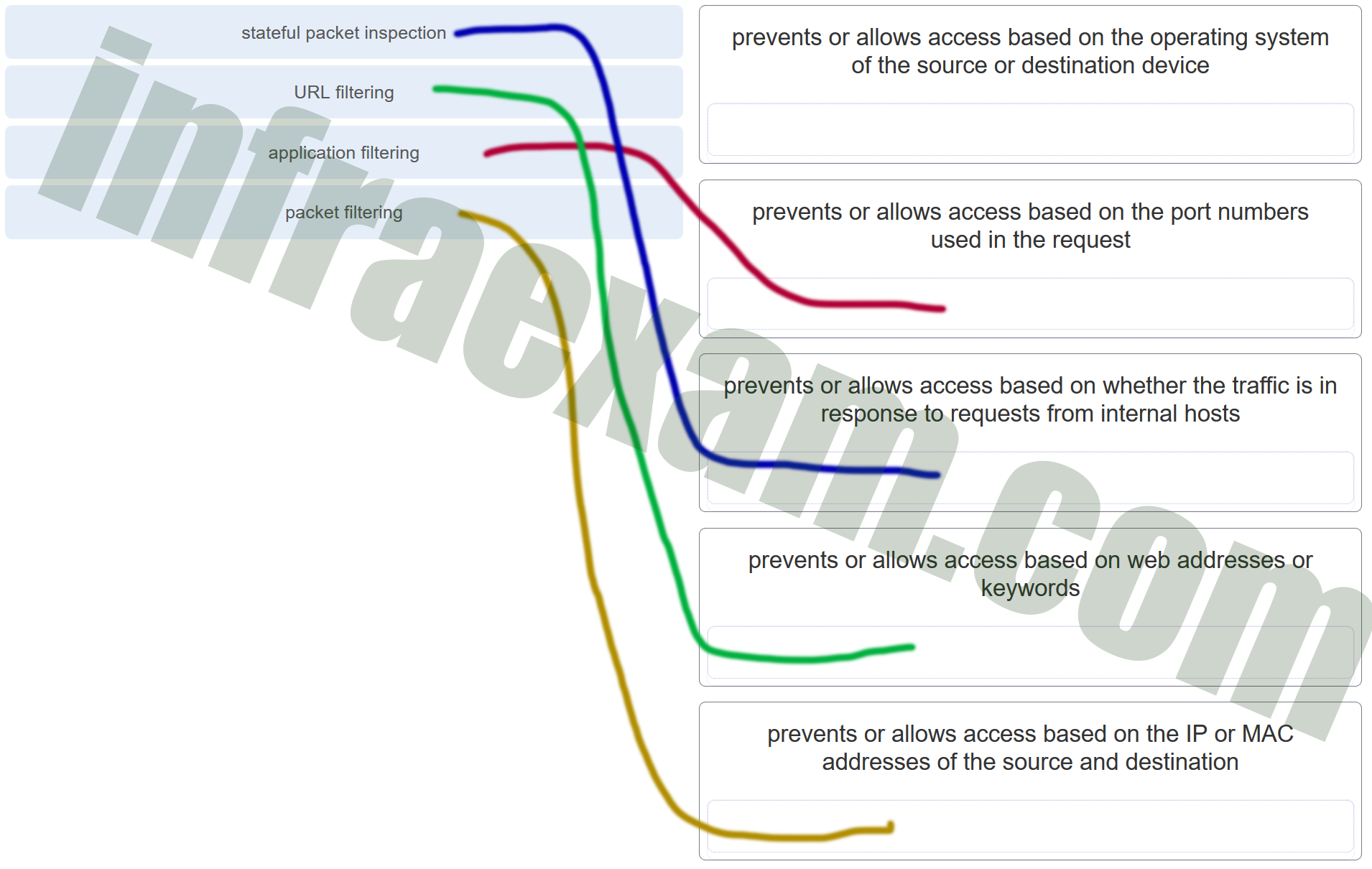

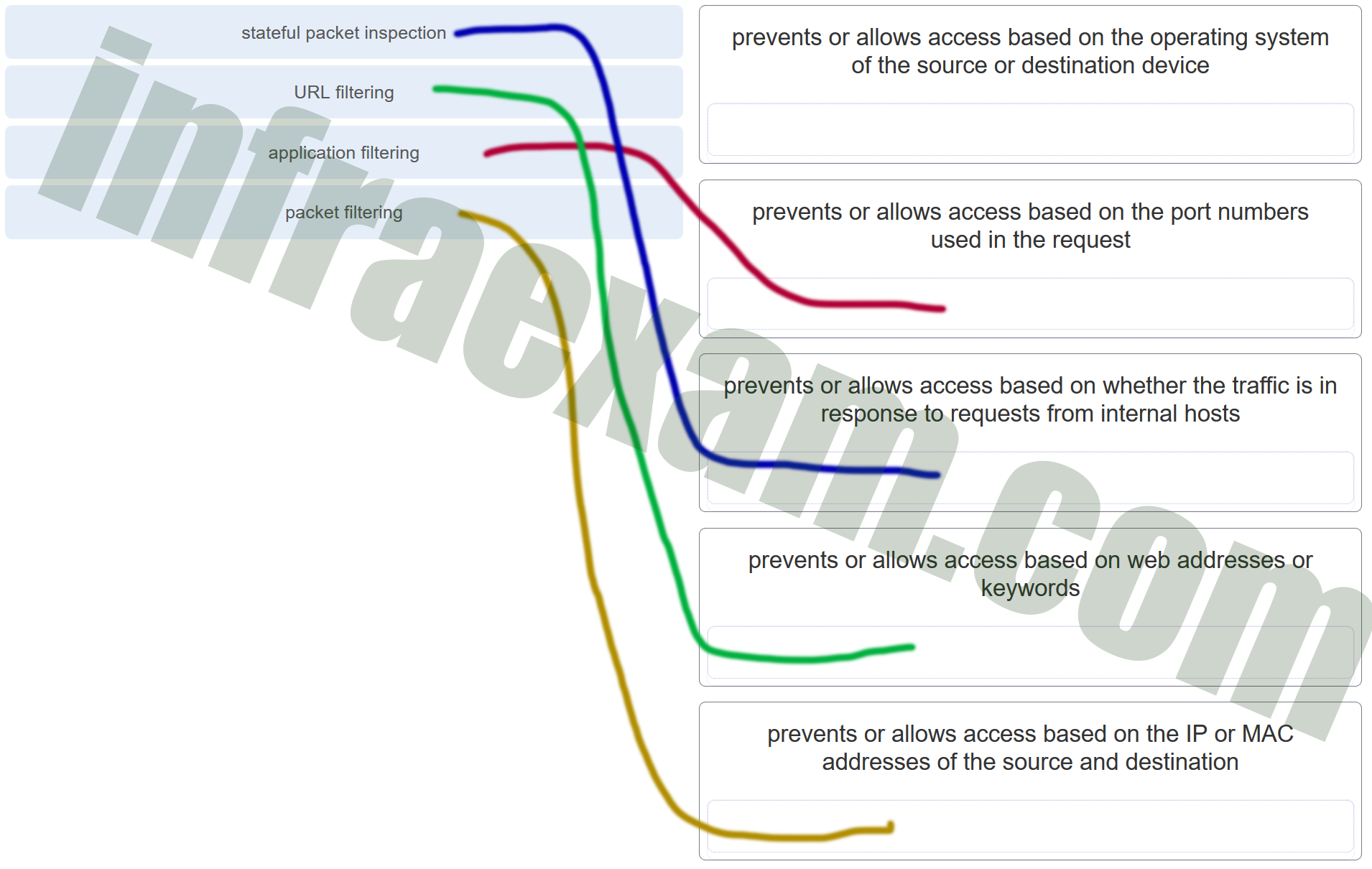

Сопоставьте описание с типом фильтрации брандмауэра. (Не все варианты используются.)

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 003 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 003

Ответы, объяснения и подсказки:

Проверка пакетов с отслеживанием состояния : предотвращает или разрешает доступ в зависимости от того, является ли трафик ответом на запросы от внутренних узлов.

Фильтрация URL-адресов : предотвращает или разрешает доступ на основе веб-адресов или ключевых слов.

Фильтрация приложений : предотвращает или разрешает доступ на основе номеров портов, используемых в запросе.

Фильтрация пакетов : предотвращает или разрешает доступ на основе IP или MAC-адресов источника и назначения.

|

Какова цель функции аутентификации сетевой безопасности?

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 03 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 03

требовать от пользователей доказать, кто они

чтобы определить, к каким ресурсам пользователь может получить доступ

отслеживать действия пользователя

задавать вопросы и ответы

Ответы, объяснения и подсказки:

Аутентификация, авторизация и учет - это сетевые сервисы, известные под общим названием AAA. Аутентификация требует, чтобы пользователи доказали, кто они. Авторизация определяет, к каким ресурсам пользователь может получить доступ. Бухгалтерия отслеживает действия пользователя.

|

Какая функция брандмауэра используется для обеспечения того, чтобы пакеты, входящие в сеть, были законными ответами на запросы, инициированные внутренними узлами?

проверка пакетов с отслеживанием состояния

URL-фильтрация

фильтрация приложений

фильтрация пакетов

Ответы, объяснения и подсказки:

Проверка пакетов с отслеживанием состояния на брандмауэре проверяет, действительно ли входящие пакеты являются законными ответами на запросы, исходящие от узлов внутри сети. Фильтрация пакетов может использоваться для разрешения или запрета доступа к ресурсам на основе IP или MAC-адреса. Фильтрация приложений может разрешать или запрещать доступ в зависимости от номера порта. Фильтрация URL-адресов используется для разрешения или запрета доступа на основе URL-адреса или ключевых слов.

|

Применительно к маршрутизатору, какая команда поможет смягчить атаки подбора пароля на маршрутизатор?

время ожидания выполнения 30

сервисное шифрование паролей

banner motd $ Макс. количество неудачных попыток входа = 5 $

блокировка входа - на 60 попыток 5 из 60

Ответы, объяснения и подсказки:

Команда login block-for устанавливает ограничение на максимальное количество неудачных попыток входа в систему, разрешенное в течение определенного периода времени. Если этот предел превышен, дальнейшие входы в систему не разрешаются в течение указанного периода времени. Это помогает снизить риск взлома пароля методом перебора, поскольку значительно увеличивает время, необходимое для взлома пароля. Команда exec-timeout указывает, как долго сеанс может бездействовать, прежде чем пользователь отключится. Команда service password-encryption шифрует пароли в текущей конфигурации. Команда banner motd отображает сообщение для пользователей, которые входят в систему на устройстве.

|

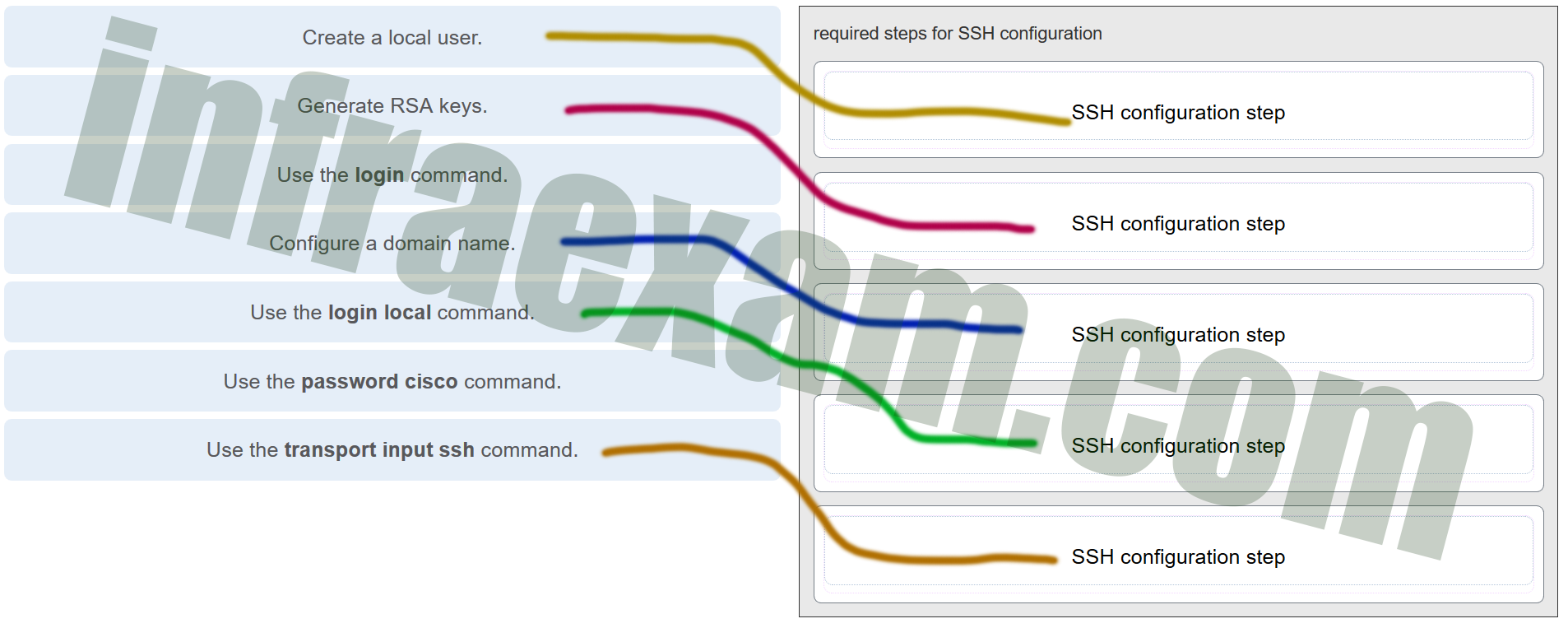

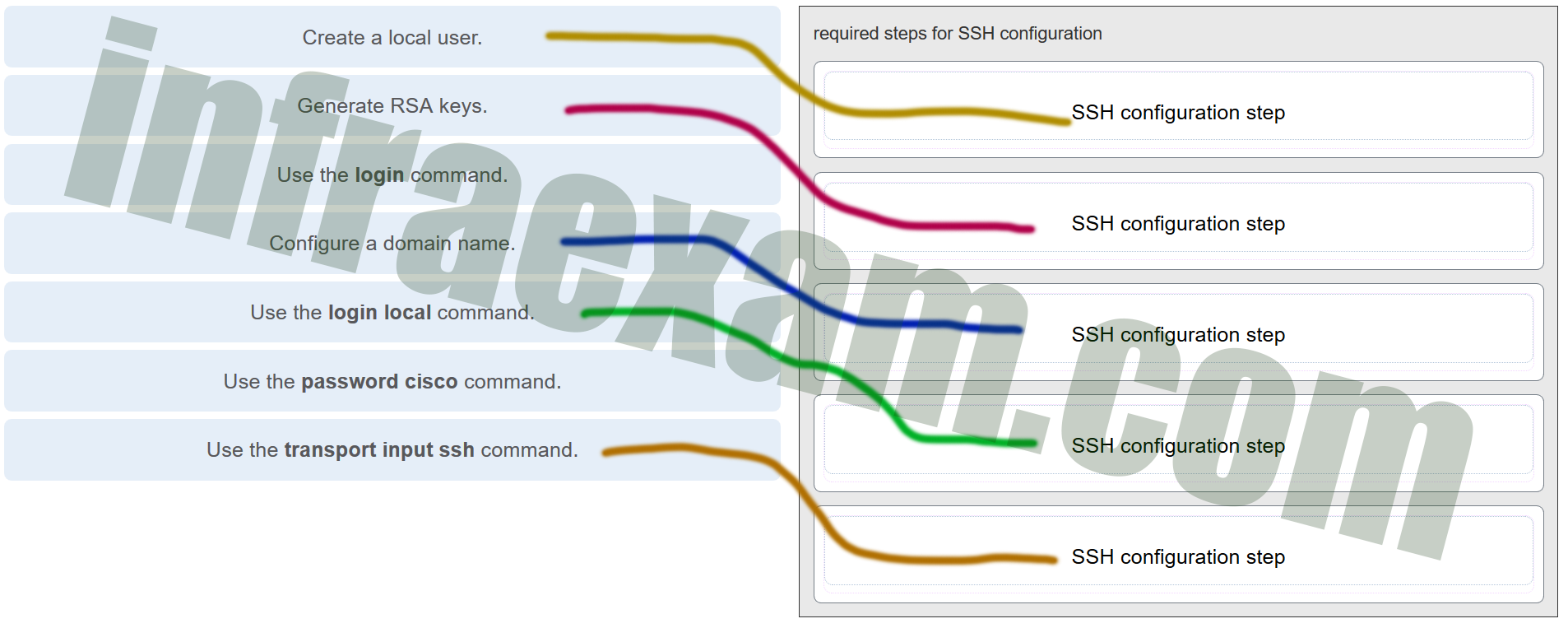

Определите шаги, необходимые для настройки коммутатора для SSH.Порядок ответов не имеет значения. (Не все варианты используются.)

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 004 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 004

Ответы, объяснения и подсказки:

Логин и пароль сиг команды используются в конфигурации коммутатора Telnet, а не SSH конфигурации.

|

Какая функция SSH делает его более безопасным, чем Telnet, для управления устройством?

конфиденциальность с IPsec

требование более строгого пароля

случайное одноразовое подключение к порту

информация для входа и шифрование данных

Ответы, объяснения и подсказки:

Secure Shell (SSH) - это протокол, обеспечивающий безопасное управляющее соединение с удаленным устройством. SSH обеспечивает безопасность, обеспечивая шифрование как для аутентификации (имя пользователя и пароль), так и для передаваемых данных. Telnet - это протокол, использующий незащищенную передачу открытого текста. По умолчанию SSH назначен TCP-порту 22. Хотя этот порт можно изменить в конфигурации сервера SSH, порт не изменяется динамически. SSH не использует IPsec.

|

В чем преимущество использования SSH над Telnet?

SSH проще в использовании.

SSH работает быстрее, чем Telnet.

SSH обеспечивает безопасную связь для доступа к хостам.

SSH поддерживает аутентификацию для запроса на соединение.

Ответы, объяснения и подсказки:

SSH обеспечивает безопасный метод удаленного доступа к узлам путем шифрования сетевого трафика между клиентом SSH и удаленными узлами. Хотя и Telnet, и SSH запрашивают аутентификацию перед установкой соединения, Telnet не поддерживает шифрование учетных данных для входа.

|

Какова роль IPS?

обнаружение и блокировка атак в реальном времени

подключение глобальной информации об угрозах к устройствам сетевой безопасности Cisco

аутентификация и проверка трафика

фильтрация гнусных сайтов

Ответы, объяснения и подсказки:

Система предотвращения вторжений (IPS) обеспечивает обнаружение и блокировку атак в реальном времени.

|

Пользователь модернизирует сеть для небольшой компании и хочет обеспечить безопасность по разумной цене.Пользователь развертывает новый брандмауэр с поддержкой приложений с возможностью обнаружения вторжений в соединении с интернет-провайдером.Пользователь устанавливает второй брандмауэр, чтобы отделить сеть компании от сети общего пользования.Дополнительно пользователь устанавливает IPS во внутренней сети компании.Какой подход реализует пользователь?

атака на основе

основанный на риске

структурированный

слоистый

Ответы, объяснения и подсказки:

Использование разных средств защиты в разных точках сети создает многоуровневый подход.

|

Каково точное описание избыточности?

настройка маршрутизатора с полной базой данных MAC-адресов, чтобы гарантировать, что все кадры могут быть перенаправлены в правильное место назначения

настройка коммутатора с надлежащей безопасностью, чтобы гарантировать, что весь трафик, пересылаемый через интерфейс, фильтруется

проектирование сети для использования нескольких виртуальных устройств, чтобы гарантировать, что весь трафик использует лучший путь через объединенную сеть

проектирование сети с использованием нескольких путей между коммутаторами, чтобы гарантировать отсутствие единой точки отказа

Ответы, объяснения и подсказки:

Избыточность пытается устранить любую единственную точку отказа в сети, используя несколько физических кабельных путей между коммутаторами в сети.

|

Сетевой администратор модернизирует сеть малого бизнеса, чтобы дать высокий приоритет трафику приложений реального времени.Какие два типа сетевых служб пытается реализовать сетевой администратор?(Выберите два.)

голос

видео

мгновенное сообщение

FTP

SNMP

Ответы, объяснения и подсказки:

Потоковое мультимедиа, такое как видео и голосовой трафик, являются примерами трафика в реальном времени. Трафик в реальном времени требует более высокого приоритета в сети, чем другие типы трафика, потому что он очень чувствителен к задержкам и задержкам в сети.

|

Какова цель использования небольшой компанией утилиты анализатора протоколов для захвата сетевого трафика в тех сегментах сети, где компания рассматривает возможность обновления сети?

для определения источника и назначения локального сетевого трафика

для захвата требований к пропускной способности интернет-соединения

документировать и анализировать требования к сетевому трафику в каждом сегменте сети

чтобы установить основу для анализа безопасности после обновления сети

Ответы, объяснения и подсказки:

Важным предварительным условием для рассмотрения роста сети является понимание типа и объема трафика, проходящего через сеть, а также текущего потока трафика. Используя анализатор протокола в каждом сегменте сети, сетевой администратор может документировать и анализировать структуру сетевого трафика для каждого сегмента, что становится основой для определения потребностей и средств роста сети.

| |

Скачать 6.24 Mb.

Скачать 6.24 Mb. CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 001

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 001 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 002

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 002 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 003

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 003 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 03

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 03 CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 004

CCNA1 v7 - ITNv7 - Модули 16-17 Создание и обеспечение безопасности небольшой сети Ответы на экзамен 004