Петрянин Д. Л., Горячев Н. В., Юрков Н. К

Скачать 226.57 Kb. Скачать 226.57 Kb.

|

1 2  Рис. 1 Мониторинг обращений к БД Обеспечение информационной безопасности БД при использовании Гарды БД осуществляется за счет следующих возможностей системы: позволяет формулировать критерии анализа и ставить их на контроль; информирует пользователя системы о наступлении подозрительных событий в соответствии с за- ранее сформированными критериями анализа; предоставляет доступ к данным аудита операций с БД, полученным в результате работы системы; предоставляет пользователю, обладающему соответствующими правами, возможности для настройки всех компонентов системы. Преимущества Гарда БД: отсутствие влияния на производительность СУБД; невозможность вмешательства в работу аудита со стороны администраторов БД; контроль всех обращений и операций с БД независимо от пользователя и приложения (авториза- ция, доступ к данным, изменение схемы данных, изменение данных, изменение прав доступа и т.д.); предоставление дополнительной статистической информации по каждому событию (дата / время события, объем передаваемых данных, логин, IP-адрес и порт источника / приемника и т.д.); построение статистических отчетов, ведение журналов событий независимость от топологии системы БД; контроль нескольких независимых БД с единого центра управления; высокие скорости обработки данных (1 Гбит/сек и выше); удобный интерфейс с механизмом уведомления пользователей системы в режиме реального време- ни. Защита БД осуществляется за счет отслеживания подозрительных операций с БД. Подозрительные операции идентифицируются на основании заранее заданных технических параметров, или критериев анализа. В системе реализованы следующие типы критериев анализа: IP-адрес клиента; имя пользователя в БД; имя пользователя в ОС; название клиентского приложения, используемого пользователем; результат аутентификации (успешная / неуспешная) дата / время запроса; имя объекта БД (таблицы, синонимы, представления, процедуры, функции); список запрашиваемых / передаваемых полей объекта БД; объем данных ответа, превышающий указанную величину; объем данных запроса, превышающий указанную величину; тип команды SQL (SELECT/ALTER USER/DROP VIEW и др.); логические комбинации любых приведенных выше критериев. Структура системы включает: Один анализатор на каждую БД; до двух сетевых интерфейсов на каждую БД; одновременный мониторинг нескольких БД с одного центра управления. [6] В отличие от системы «Гарда БД», «Secret Net» представлена автономным и сетевым вариантами. Secret Net предназначен для защиты информации, составляющей коммерческую или государствен- ную тайну или относящейся к персональным данным. Является эффективным средством защиты от внутренних (инсайдерских) угроз, может применяться как на автономных станциях, так и в инфор- мационных сетях. Автономный вариант состоит из клиентской части Secret Net и предназначен для обеспечения защиты автономных компьютеров или рабочих станций и серверов сети. Сетевой вариант – состоит из клиентской части, подсистемы управления и сервера безопасно- сти. Это позволяет реализовать защиту, как всех компьютеров сети, так и рабочих станций обра- батывающих и хранящих информацию ограниченного доступа. Наличие сервера безопасности и подси- стемы управления, позволяет обеспечить централизованное управление рабочими станциями и кон- троль их работы. Система Secret Net построена на архитектуре клиент-сервер, которая обеспечи- вает централизованное хранение и обработка настроек системы защиты и распределяет работу ком- понентов, отвечающих за информационную безопасность. Система защиты информации Secret Net обеспечивает: идентификацию пользователей аппаратными средствами (Touch Memory, Proximity Card); мандатный доступ пользователей к данным; дискреционное управление доступом к конкретным файлам (на локальных и удаленных дисках) в соответствии со степенью конфиденциальности сведений и уровнем допуска пользователя; возможность подключения и использования криптографических средств защиты, а так же органи- зация обмена данными между рабочими станциями в криптографически защищенном виде; централизованное управление доступом пользователей к общим ресурсам локальной сети; контроль работы пользователей; контроль целостности прикладных программ. [7] Из всех выше перечисленных систем, система «Chameleon» имеет свой плюс – присутствует аппа- ратное средство защиты информации. Chameleon – это система защиты коммерческой информации и персональных данных (БД, файловых архивов, электронной переписки и приложений) на серверах и ПК от принудительного изъятия или кражи. Система основана на надежном шифровании данных. Основные возможности системы: надежная защита любой конфиденциальной информации, которая может быть размещена на элек- тронных носителях, т.е. любых БД, файловых архивов, переписки по электронной почте; защита приложений. На зашифрованном диске можно установить различные программные продукты, которые будут доступны и видны операционной системе (ОС) только после подключения диска; оперативная блокировка доступа к информации в экстренных ситуациях; сокрытие самого факта наличия конфиденциальной информации и компрометирующих приложений от посторонних; высокая скорость работы; доступ к ложной информации под «принуждением». Вся конфиденциальная информация хранится в зашифрованной области на жестком диске (может быть зашифрован и весь жесткий диск целиком). Для создания шифрованных разделов используется бесплатно распространяемая программа TrueCrypt (www.truecrypt.org) с открытыми кодами. В качестве алгоритмов шифрования могут быть использованы открытые алгоритмы, такие как AES, Serpent, Blowfish и др. Шифрование информации ведется «на лету», т.е. Вы работаете с шифрованным разделом как с обычным жестким диском. Возможность мгновенного отключения всех зашифрованных дисков при нажатии "красной кнопки". Использование для шифрования данных криптостойких алгоритмов с длиной ключа от 128 бит. Наличие интерфейса для подключения различных устройств, с которых может подаваться сигнал тревоги - "красных кнопок", радио-брелков, датчиков и устройств контроля доступа в помещение. При отключении питания носители информации отключаются автоматически. Надежное удаление информации обо всех недавно открытых документах. Возможность запуска маскирующих приложений. На сервер, на котором находится диск с зашифрованными данными, устанавливается серверная часть ПО. На компьютеры-клиенты устанавливается клиентская часть. Аппаратные компоненты ком- плекса, радиобрелки, «красные кнопки», GSM-модемы, могут быть подключены как к серверу, так и к клиентским компьютерам. Подключение аппаратной части осуществляется через COM-порт. И клиентская и серверная части программного комплекса, состоят из двух компонентов – это менеджер задач и исполняемый сервис. В менеджере задач хранятся все аппаратные настройки ком- плекса и последовательность действий, которую необходимо совершить при возникновении нештатной ситуации. Сервис служит «сторожевым псом». Он постоянно отслеживает нештатные ситуации, в слу- чае возникновения которой выполняет действия, запрограммированные в менеджере задач. Такими действиями могут быть: отключение диска с зашифрованной информацией; перезагрузка или выключение компьютера; запуск приложений; остановка приложений; выключения компьютера; уничтожение файлов и т.д. Аппаратные компоненты комплекса, могут быть установлены на любом компьютере, входящем в за- щищаемую локальную сеть. Единственное ограничение – это то, что питание на устройства берется с блока питания компьютера, к которому они подключены. Т.е. Вы можете и радиокнопку и GSM- модем подключить к любому компьютеру в сети, но желательно устанавливать их на компьютер (сер- вер), оборудованный резервной системой питания (бесперебойным источником), поскольку это обес- печит надежность срабатывания всей системы в целом. При возникновении экстренной ситуации сер- вис, запущенный на компьютере, отсылает серверу сообщение, после чего сервер дает команду всем клиентам локальной сети выполнить задания, которые содержит их менеджер задач. [8] СУБД Oracle имеет поддержку использования других программных средств, например, «Аладдин Р.Д.». Суть метода состоит в применении штатных механизмов инфраструктуры открытых ключей и орга- низации доступа пользователей к информации по предъявлению цифровых сертификатов Х.509, под- держиваемых средствами Oracle Advanced Security, в двух уровнях: для аутентификации в корпора- тивной сети (например, под управлением Microsoft Windows Server 2000/2003) и для доступа к конфиденциальным данным, которые обрабатываются и хранятся на серверах Oracle. Оба сертификата хранятся в персональном идентификаторе в виде USB-ключа или смарт-карты eToken. Этот метод позволяет значительно снизить риски от потерь, связанных с человеческим факто- ром, и однозначно персонифицировать действия пользователей информационной системы, работающих с СУБД Oracle 9i. Типовая модель защиты доступа пользователя к корпоративным данным и приложениям включает в себя четыре элемента: организационные меры ограничения доступа к компьютеру, подключенному к корпоративной сети; ограничения доступа к корпоративной сети; защита доступа к СУБД; ограничения на использование прикладного ПО конкретным пользователем. Предложенное решение базируется на использовании цифровых сертификатов стандарта X.509 и протокола Secure Sockets Layer (SSL), поддерживающего строгую двухфакторную аутентификацию пользователей СУБД Oracle, а также шифрование информации, передаваемой по сети между сервером БД и клиентской рабочей станцией (рис. 2).  Рис. 2. Архитектура предоставления доступа При этом задействованы лишь штатные настройки СУБД и клиента Oracle, описанные в документа- ции по Oracle Advanced Security. Установка на рабочей станции сервисов eToken дает возможность применять имеющиеся на ключе сертификаты для аутентификации в СУБД Oracle. [9] Комплекс «Аккорд 1.95» является одним из ряда программно-аппаратных комплексов защиты ин- формации, имеющего и автономные, и сетевые версии, выполненные на платах как для шины ISA, так и для шины PCI. Комплекс «Аккорд 1.95» обеспечивает следующие функции защиты: идентификация и аутентификация пользователей; ограничение «времени жизни» паролей и времени доступа пользователей к ПК; контроль целостности программ и данных, в том числе файлов ОС и служебных областей жесткого диска; разграничение доступа к информационным и аппаратным ресурсам ПК; возможность временной блокировки ПК и гашения экрана при длительной неактивности пользова- теля до повторного ввода идентификатора; функциональное замыкание информационных систем с исключением возможности несанкционирован- ного выхода в ОС, загрузки с дискеты и прерывания контрольных процедур с клавиатуры. Важной отличительной особенностью «Аккорда» является то, что в нем в полной мере реализован принцип отчуждения контролируемого и контролирующего объектов друг от друга. Контроллер «Ак- корда» имеет собственный процессор, который не только защищает от прочтения и модификации флэш-память, где хранятся ключи и контрольные суммы, но и организует выполнение проверки це- лостности конфигурации системы еще до загрузки ОС. Еще одно преимущество «Аккорда» — большое количество атрибутов доступа к программам и фай- лам. Если в Secret Net их три (разрешение на чтение, модификацию и запуск задачи), то здесь их Это дает администратору большую свободу в организации доступа пользователей к ресурсам ПК. Встроенное в контроллер ПО обеспечивает разбор наиболее популярных файловых систем: FAT12, FAT16, FAT32, NTFS, HPFS, FreeBSD. [10] Еще одно аппаратное средство защиты – это ГРИМ-ДИСК. Совместный продукт АОЗТ «НИИМВ» и ОАО «ЭЛиПС» интересен своей надежностью и кажущейся про- стотой. Устройство предназначено для защиты данных на жестком диске с интерфейсом IDE. «Про- зрачное» шифрование реализовано на аппаратном уровне IDE-интерфейса. Плата шифратора и жесткий диск помещены в съемный контейнер, благодаря чему их можно в любое время легко извлечь из ком- пьютера и, например, поместить в сейф. Спереди на контейнере укреплено устройство считывания ключей Touch Memory и сигнальные светодиоды. ПЗУ с интерфейсом пользователя находится на сете- вой PCI-плате EtherNet NE2000. Шифрование производится по алгоритму ГОСТ 28147-89 (что снижает скорость записи/считывания данных на жестком диске на 40%) или по алгоритму Vesta-2M (снижает скорость на 20%). Следует оговориться, что алгоритм Vesta-2M не сертифицирован ФАПСИ, и потому не может применяться в госучреждениях, однако коммерческим организациям он придется весьма кстати. Логика работы устройства такова: чтобы «ГРИМ-ДИСК» стал доступен, пользователь должен иден- тифицировать себя с помощью Touch Memory, ввести пароль во время работы счетчика-таймера BIOS и нажать. После загрузки ОС «ГРИМ-ДИСК» готов к работе. Для ОС он является обычным жестким диском, который можно установить и как ведущее, и как ведомое устройство. Все записанные на нем данные будут недоступными для посторонних после перезагрузки или выключения питания компь- ютера. Если же доступ к закрытым данным не нужен, никаких специальных действий с ПК произво- дить не надо: загрузившись как обычно, т. е. не прикладывая идентификатора, пользователь «ГРИМ-ДИСКА» не увидит. Замена жесткого диска не может быть выполнена владельцем компьютера — для этого потребуется обращаться к производителю. Кроме того, хорошей лазейкой к секретам законного пользователя для изощренного злоумышленника может стать процедура сброса данных (свопинга) на системный диск. [11] Из всех перечисленных систем защиты информации, «Феникс» имеет физическое средство защиты информации. Она обеспечит высокий уровень защиты конфиденциальной коммерческой информации от различного рода угроз, в том числе при физической утрате носителей, и позволит восстановить информацион- ную систему в максимально короткие сроки и с минимальными финансовыми издержками. В отличие от всех перечисленных систем, система "Феникс" имеет значительное преимущество, а недостатком системы "Феникс" является недостаточное количество средств обработки информации, совместимых с общепризнанными стандартами и протоколами. Организация технической защиты информации состоит в следующем: конфиденциальная информация размещается не на диске ПК или сервере в офисе, а на специальном секретном сервере, который располагается на любом удаленном расстоянии от основного офиса. Ваши информационные ресурсы доступны и подконтрольны только Вам (рис. 3). Система защиты информации «Феникс» состоит из интегрированных модулей: терминальный модуль, модуль шифрования, модуль удаленного реагирования, модуль резервного копирования информации. Терминальный модуль позволяет: •создать максимально надежную, защищенную и легко управляемую IT инфраструктуру предприя- тия; •создать изолированный сервер (группу серверов) на любом удалении от основного офиса (дру- гое здание, город, страна); •хранить информацию вне офиса;  •обеспечить централизованное хранение информационных ресурсов, в т.ч. персональных данных пользователей. •обеспечить централизованное хранение информационных ресурсов, в т.ч. персональных данных пользователей.Рис. 3 Организация технической защиты информации в системе «Феникс» Модуль шифрования обеспечивает: •защиту БД, файловых архивов, электронной почты и т.д., размещенных на электронных носите- лях; •защиту приложений. На зашифрованном диске можно установить любое ПО, которое будет доступ- но и видно ОС только после подключения диска; •сокрытие самого факта наличия секретной информации от посторонних. Хранящиеся данные шифруются криптостойкими алгоритмами. Ключи шифрования передаются пользо- вателю и известны только ему (рис. 4).  Рис. 4 Защита информации с помощью ключа шифрования Модуль удаленного реагирования предназначен для выполнения предопределенных действий: •в случае угрозы информационной безопасности позволяет оперативно блокировать информацион- ные данные, например, при помощи радио-брелока или отправки кодовых SMS-сообщений; •при необходимости позволяет удаленно выключать или перезагружать сервер (сервера). «Тревожная кнопка» – радио-брелок, управляющий отключением сервера. В случае возникновения нештатной ситуации, достаточно нажать кнопку брелока или отправить кодовое SMS-сообщение с любого сотового телефона и сервер выключится, шифруя информацию на жестких дисках (рис. 5).  Рис. 5 Защита информации с помощью «тревожной кнопки» Если не было возможности отключить сервер «тревожной кнопкой», то перед транспортировкой сервер будет отключен. Произойдет стирание ключей из оперативной памяти сервера, что не позво- лит после его включения расшифровывать данные, хранящиеся на жестком диске. Для восстановления информации с диска необходим аппаратный ключ (карта Micro-SD), который хранится у первого лица компании. Без него никто, даже штатный IT-специалист, не сможет рас- шифровать данные. Модуль резервного копирования создает копии всех данных на основной и резервный удаленный сервер (группу серверов). При возникновении сбоев в работе основного сервера (серверов), про- исходит быстрое перенаправление на резервный сервер (сервера) (рис. 6).  Рис. 6 Модуль резервного копирования БД Возможности комплексной системой защиты информации «Феникс: •оперативно блокировать информацию в критических ситуациях; •восстановить работоспособность компании в короткие сроки, в т.ч. при непредвиденной выемки информационных носителей; •контролировать информационные ресурсы самостоятельно. [12] Для начала анализа следует выделить критерии по которым необходимо анализировать приведен- ные выше системы защиты информации. Средства защиты информации делятся на пять основных групп[14,15]: ФИЗИЧЕСКИЕ – различные инженерные средства и сооружения, затрудняющие или исключающие физическое проникновение (или доступ) правонарушителей на объекты защиты и к материальным но- сителям конфиденциальной информации. АППАРАТНЫЕ – механические, электрические, электронные и другие устройства, предназначен- ные для защиты информации от утечки, разглашения, модификации, уничтожения, а также противо- действия средствам технической разведки. ПРОГРАММНЫЕ – специальные программы для ЭВМ, реализующие функции защиты информации от несанкционированного доступа, ознакомления, копирования, модификации, уничтожения и блокирова- ния. КРИПТОГРАФИЧЕСКИЕ – технические и программные средства шифрования данных, основанные на использовании разнообразных математических и алгоритмических методов. КОМБИНИРОВАННЫЕ – совокупная реализация аппаратных и программных средств и криптографи- ческих методов защиты информации. [13]

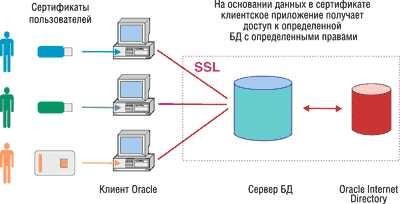

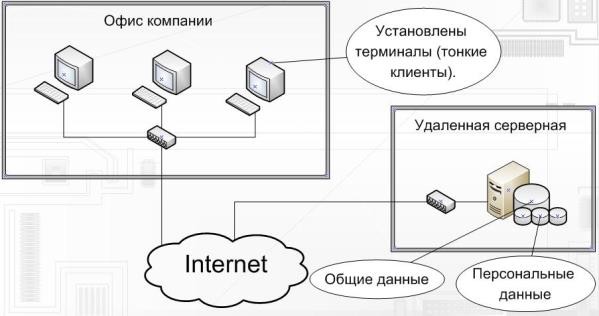

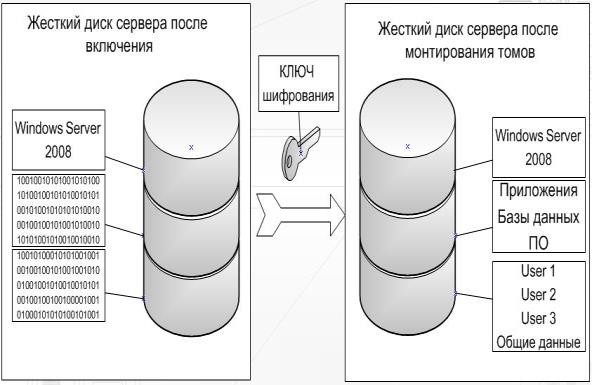

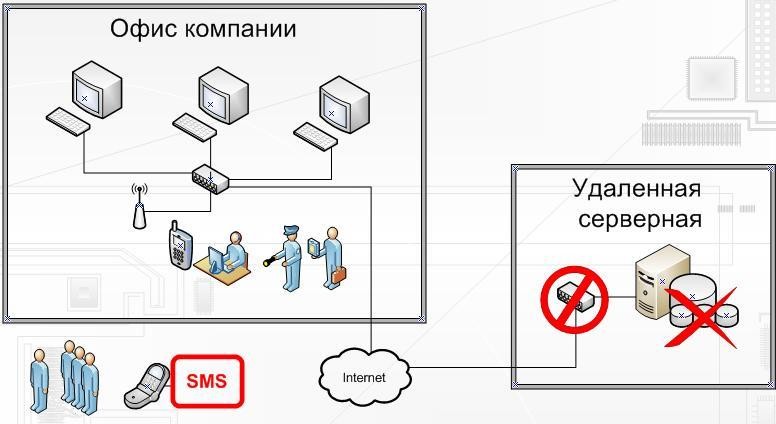

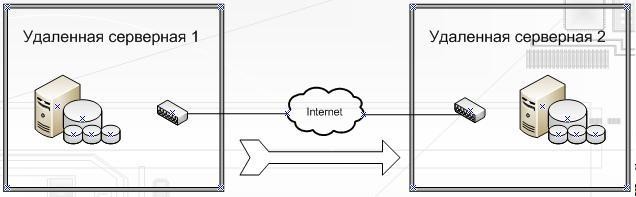

Данные критерии и системы защиты информации можно объединить в общую таблицу (таблица 1). Таблица 1 Как видно из таблицы 1 у всех систем присутствует свое программное средство для защиты ин- формации, т.е. системы являются программно-зависимые[16]. Физические средства защиты присутствует только у системы «Феникс». Однако у некоторых си- стем как, например, «Chameleon» в качестве физического средства есть специальный сервис, кото- рый отслеживает нештатные ситуации, в случае возникновения которой выполняет действия, запро- граммированные в менеджере задач, одним из которых является уничтожение данных. Если данная ситуация произойдет и посторонний человек получит физический доступ к серверу – то сервер ни- какой пользы нарушителю не принесет, т.к. данные будут уничтожены, а если ситуация не произой- дет, то будет утечка информации. Криптографические средства защиты отсутствует только у двух систем: «Гарда БД» и «Аккорд 1.95». Зато у «Гарда БД» есть контроль всех обращений и операций с БД независимо от пользова- теля и приложения (авторизация, доступ к данным, изменение данных, изменение прав доступа и т.д.) и другие возможности; данная система хорошо подойдет для малого офиса. Основные требования по безопасности данных, предъявляемые к БД и СУБД, во многом совпадают с требованиями, предъявляемыми к безопасности данных в компьютерных системах – контроль досту- па к БД, криптозащита, проверка целостности, протоколирование и т.д. Большим и существенным недостатком всех рассмотренных систем защиты информации в БД являет- ся то, что присутствует человеческий фактор, а сама БД не «привязана» к определенному автома- тизированному рабочему месту, т.е. пользователь, который имеет доступ к БД может скопировать на внешний носитель (или передать через Интернет) и воспользоваться ею в своих целях. Следова- тельно, человеческий фактор следует исключить. Таким образом, существует необходимость шифровать (дополнительно) специальным способом БД так, чтобы она использовалась только на одном ПК или сервере. В результате такой защиты – ко- пирование БД теряет всякий смысл, т.к. на другом рабочем месте БД не откроется. ЛИТЕРАТУРАMK Company - Информационная безопасность – http://mk- company.ucoz.ru/index/informacionnaja_bezopasnost/0-9 Защита баз данных – http://www.aladdin-rd.ru/solutions/database/ Zecurion — разработчик DLP-систем для защиты от утечек информации № 1 – http://www.zecurion.ru/ Предотвращение утечек информации — Википедия – http://ru.wikipedia.org/wiki/Предотвращение_утечек_информации http://ru.safenet-inc.com/data-protection/database-protection/ Мониторинг и защита баз данных | защита информации в базах данных - Гарда БД | МФИ Софт – http://www.mfisoft.ru/products/information_security/garda-bd Secret Net система защиты информации от несанкционированного доступа – http://www.securitycode.ru/products/secret_net/ Система защиты информации Chameleon – http://chameleon.sofss.ru/ Портал Oracle для компаний среднего бизнеса - Ключевые требования бизнеса - Обеспечение защиты данных – http://www.oracle.com/ Семейство ПАК СЗИ НСД Аккорд – http://www.accord.ru/ 11. http://www.osp.ru/pcworld/2001/05/161548/ Система защиты информации по технологии «Феникс» - организация защиты коммерческой ин- формации фирмы современными техническими средствами | Shindler Computers – http://www.shindler.ru/uslugi/solutions/security_complex/ Cybercop.ru - Компьютерная преступность и Борьба с нею – http://www.cyberpol.ru/infoprotection.shtml Информационные технологии проектирования РЭС. Единое информационное пространство пред- приятия : учеб. пособие / В. Б. Алмаметов, В. Я. Баннов, И. И. Кочегаров. – Пенза : Изд-во ПГУ, 2013. – 108 с. Юрков, Н.К. К проблеме обеспечения глобальной безопасности / Н.К.Юрков //Надежность и качество: Труды международного симпозиума. В 2-х т. Под ред. Н.К. Юркова. Пенза: Изд-во Пенз. гос. ун-та, 2012. Том 1, С. 6-8 Юрков, Н.К. Алгоритм проведения проектных исследований радиотехнических устройств опыт- но-теоретическим методом / А.В.Затылкин, И.И.Кочегаров, Н.К. Юрков //Надежность и качество: Труды международного симпозиума. В 2-х т. Под ред. Н.К. Юркова. Пенза: Изд-во Пенз. гос. ун- та, 2012. Том 1, С. 365-367 1 2 |