Методы и средства защиты информации в сетях предприятия. Курсовая Полежаев. политехнический колледж 8 имени дважды Героя Советского Союза И. Ф. Павлова (гапоу пк 8 им. И. Ф. Павлова)

Скачать 209.67 Kb. Скачать 209.67 Kb.

|

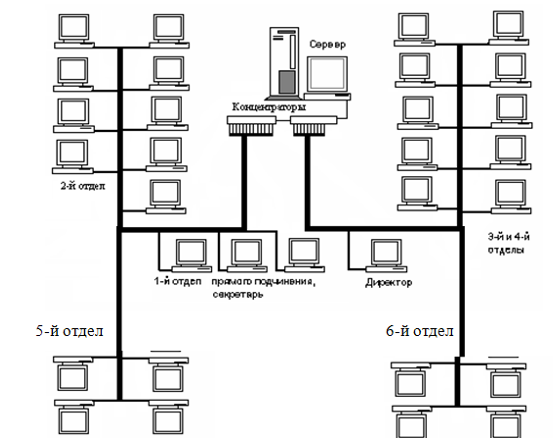

1 2 2.1 Характеристика предприятия и корпоративной сети Группа компаний Vestel объединяет 19 компаний, специализирующихся на разработке, производстве, маркетинге и дистрибуции бытовой электроники, мелкой и крупной бытовой техники. Являясь одним из лидеров рынка электроники и бытовой техники в Европе, компания имеет представительства в таких странах, как Франция, Испания, Германия, Бельгия, Люксембург, Италия, Великобритания, Голландия, Румыния, Тайвань, Гонконг, Финляндия, США. Производственные и научно-исследовательские мощности также сосредоточены во многих регионах мира. На данный момент Vestel Group входит в крупный транснациональный холдинг Zorlu со штаб-квартирой в городе Стамбул (Турция). Завод в г. Александров был заложен в ноябре 2002 г., а в ноябре 2003 г. началось производство телевизоров. В 2006 году был построен цех по производству стиральных машин и холодильников. На данный момент на российском рынке представлены кинескопные, жидкокристаллические и плазменные телевизоры, стиральные машины, холодильники, плиты. На заводе применяются самые современные сборочные технологии и полностью автоматизированные системы контроля качества. Число работающих – более 700 человек (около 500 из них – рабочие). На предприятии отсутствуют сведения, составляющие государственную тайну, но ведется работа с коммерческой и служебной тайной. На предприятии существует своя локальная сеть, доступ к которой имеют только работники Вестела. В большинстве случаев имеется доступ лишь к ограниченному числу сайтов этой сети, необходимых в ходе трудовой деятельности. Информация о каждом выходе в сеть фиксируется системным администратором. Это также относится к сети Интернет. Количество рабочих станций в сети – 27. Они объединены в несколько рабочих групп: директор предприятия – 1 рабочая станция; отдел №1 - 2 рабочих станции; секретарь – 1 рабочая станция; отделения 1, 2 и 3 отдела №2 по 3, 2 и 4 рабочих станции соответственно; отделения 4 и 5 отдела №3 по 3 и 4 рабочих станции; отделение 6 отдела №4 – 3 рабочих станции; отдел №5 – 4 рабочие станции; отдел №6 – 4 рабочие станции. Вся сеть расположена на одном этаже административного здания. План помещений, где расположены рабочие станции и сервер представлен в Приложении Б.  Рис. 9. Топология сети предприятия. Сеть, как это видно из рис. 9, имеет топологию «звезда». Топология типа «звезда» представляет собой более производительную структуру, каждый компьютер, в том числе и сервер, соединяется отдельным сегментом кабеля с центральным концентратором (HAB). Основным преимуществом такой сети является её устойчивость к сбоям, возникающим вследствие неполадок на отдельных ПК или из-за повреждения сетевого кабеля. Используемый метод доступа - CSMA/CD. Именно этот метод доступа применяет сетевая архитектура Ethernet, которая используется на предприятии. Сеть построена на основе на основе витой пары (10Base – T) с использованием кабеля фирмы Siemon, стандарта UTP (Unshielded Twisted Pair) (неэкранированная витая пара) категории 5, международного стандарта Кабельных систем. Используемые ОС – Windows 2000 и Windows 2003 Server. 2.2 Организационно-правовое обеспечение защиты информации На предприятии разработаны следующие меры по защите информации: заключен договор об охране помещения и территории (действует пропускной режим); разработан режим и правила противопожарной безопасности; режим видеонаблюдения этажей; разработаны должностные инструкции служащих, разграничивающие их права и обязанности; дополнительные соглашения к трудовым договорам сотрудников о неразглашении ими конфиденциальной информации, регламентирующие ответственность в области защиты информации; инструкции по охране периметра, по эксплуатации системы охранной сигнализации и видеонаблюдения; положение о конфиденциальном документообороте; описание технологического процесса обработки КИ; установлена антивирусная системы защиты на АРМ; разграничен доступ к АРМ паролями. Правовое обеспечение системы защиты конфиденциальной информации включает в себя комплекс внутренней нормативно-организационной документации, в которую входят такие документы предприятия, как: устав; коллективный трудовой договор; трудовые договоры с сотрудниками предприятия; правила внутреннего распорядка служащих предприятия; должностные обязанности руководителей, специалистов и служащих предприятия. инструкции пользователей информационно-вычислительных сетей и баз данных; инструкции сотрудников, ответственных за защиту информации; памятка сотрудника о сохранении коммерческой или иной тайны; договорные обязательства. Не углубляясь в содержание перечисленных документов, можно сказать, что во всех из них, в зависимости от их основного нормативного или юридического назначения, указываются требования, нормы или правила по обеспечению необходимого уровня информационной защищенности предприятия, обращенные, прежде всего, к персоналу и руководству. Правовое обеспечение дает возможность урегулировать многие спорные вопросы, неизбежно возникающие в процессе информационного обмена на самых разных уровнях - от речевого общения до передачи данных в компьютерных сетях. Кроме того, образуется юридически оформленная система административных мер, позволяющая применять взыскания или санкции к нарушителям внутренней политики безопасности, а также устанавливать достаточно четкие условия по обеспечению конфиденциальности сведений, используемых или формируемых при сотрудничестве между субъектами экономики, выполнении ими договорных обязательств, осуществлении совместной деятельности и т.п. При этом стороны, не выполняющие эти условия, несут ответственность в рамках, предусмотренных как соответствующими пунктами меж сторонних документов (договоров, соглашений, контрактов и пр.), так и российским законодательством. Основными объектами защиты являются: АРМ сотрудников; сервер локальной сети; конфиденциальная информация (документы); кабинеты генерального директора, главного инженера и главного технолога; кабинеты с конфиденциальной документацией. 2.3 Защита информации в корпоративной сети «Вестел» на уровне операционной системы Windows 2003 Server имеет средства обеспечения безопасности, встроенные в операционную систему. Ниже рассмотрены наиболее значимые из них. Слежение за деятельностью сети. Windows 2003 Server дает много инструментальных средств для слежения за сетевой деятельностью и использованием сети. ОС позволяет: просмотреть сервер и увидеть, какие ресурсы он использует; увидеть пользователей, подключенных в настоящее время к серверу и увидеть, какие файлы у них открыты; проверить данные в журнале безопасности; проверитьзаписи в журнале событий; указать, о каких ошибках администратор должен быть предупрежден, если они произойдут. начало сеанса на рабочей станции Всякий раз, когда пользователь начинает сеанс на рабочей станции, экран начала сеанса запрашивает имя пользователя, пароль и домен. Затем рабочая станция посылает имя пользователя и пароль в домен для идентификации. Сервер в домене проверяет имя пользователя и пароль в базе данных учетных карточек пользователей домена. Если имя пользователя и пароль идентичны данным в учетной карточке, сервер уведомляет рабочую станцию о начале сеанса. Сервер также загружает другую информацию при начале сеанса пользователя, как например установки пользователя, свой каталог и переменные среды. По умолчанию не все учетные карточки в домене позволяют входить в систему. Только карточкам групп администраторов, операторов сервера, операторов управления печатью, операторов управления учетными карточками и операторов управления резервным копированием разрешено это делать. Для всех пользователей сети предприятия предусмотрено свое имя и пароль (подробнее об этом рассказывается в следующем разделе КР). Учетные карточки пользователей Каждый клиент, который использует сеть, имеет учетную карточку пользователя в домене сети. Учетная карточка пользователя содержит информацию о пользователе, включающую имя, пароль и ограничения по использованию сети, налагаемые на него. Учетные карточки позволяют сгруппировать пользователей, которые имеют аналогичные ресурсы, в группы; группы облегчают предоставление прав и разрешений на ресурсы, достаточно сделать только одно действие, дающее права или разрешения всей группе. Приложение показывает содержимое учетной карточки пользователя. Журнал событий безопасности Windows 2003 Server позволяет определить, что войдет в ревизию и будет записано в журнал событий безопасности всякий раз, когда выполняются определенные действия или осуществляется доступ к файлам. Элемент ревизии показывает выполненное действие, пользователя, который выполнил его, а также дату и время действия. Это позволяет контролировать как успешные, так и неудачные попытки каких-либо действий. Журнал событий безопасности для условий предприятия является обязательным, так как в случае попытки взлома сети можно будет отследить источник. На самом деле протоколирование осуществляется только в отношении подозрительных пользователей и событий. Поскольку если фиксировать все события, объем регистрационной информации, скорее всего, будет расти слишком быстро, а ее эффективный анализ станет невозможным. Слежка важна в первую очередь как профилактическое средство. Можно надеяться, что многие воздержатся от нарушений безопасности, зная, что их действия фиксируются. Права пользователя Права пользователя определяют разрешенные типы действий для этого пользователя. Действия, регулируемые правами, включают вход в систему на локальный компьютер, выключение, установку времени, копирование и восстановление файлов сервера и выполнение других задач. В домене Windows 2003 Server права предоставляются и ограничиваются на уровне домена; если группа находится непосредственно в домене, участники имеют права во всех первичных и резервных контроллерах домена. Для каждого пользователя предприятия обязательно устанавливаются свои права доступа к информации, разрешение на копирование и восстановление файлов. Установка пароля и политика учетных карточек Для домена определены все аспекты политики пароля: минимальная длина пароля (6 символов), минимальный и максимальный возраст пароля и исключительность пароля, который предохраняет пользователя от изменения его пароля на тот пароль, который пользователь использовал недавно. Дается возможность также определить и другие аспекты политики учетных карточек: должна ли происходить блокировка учетной карточки; должны ли пользователи насильно отключаться от сервера по истечении часов начала сеанса; должны ли пользователи иметь возможность входа в систему, чтобы изменить свой пароль. Когда разрешена блокировка учетной карточки, тогда учетная карточка блокируется в случае нескольких безуспешных попыток начала сеанса пользователя, и не более, чем через определенный период времени между любыми двумя безуспешными попытками начала сеанса. Учетные карточки, которые заблокированы, не могут быть использованы для входа в систему. Если пользователи принудительно отключаются от серверов, когда время его сеанса истекло, то они получают предупреждение как раз перед концом установленного периода сеанса. Если пользователи не отключаются от сети, то сервер произведет отключение принудительно. Однако отключения пользователя от рабочей станции не произойдет. Часы сеанса на предприятии не установлены, так как в успешной деятельности заинтересованы все сотрудники и зачастую некоторые остаются работать сверхурочно или в выходные дни. Если от пользователя требуется изменить пароль, то, когда он этого не сделал при просроченном пароле, он не сможет изменить свой пароль. При просрочке пароля пользователь должен обратиться к администратору системы за помощью в изменении пароля, чтобы иметь возможность снова входить в сеть. Если пользователь не входил в систему, а время изменения пароля подошло, то он будет предупрежден о необходимости изменения, как только он будет входить. Шифрованная файловая система EFS Windows 2000 предоставляет возможность еще больше защитить зашифрованные файлы и папки на томах NTFS благодаря использованию шифрованной файловой системы EFS (Encrypting File System). При работе в среде Windows 2000 можно работать только с теми томами, на которые есть права доступа. При использовании шифрованной файловой системы EFS можно файлы и папки, данные которых будут зашифрованы с помощью пары ключей. Любой пользователь, который захочет получить доступ к определенному файлу, должен обладать личным ключом, с помощью которого данные файла будут расшифровываться. Система EFS так же обеспечивает схему защиты файлов в среде Windows 2000. Однако, на предприятии не используется эта возможность, так как при использовании шифрования производительность работы системы снижается. Глава 3 Экономическая часть ПО Windows 10 + Ключ активации = 14750 рублей 1шт. Антивирус Norton 360 Premium = 1250 рублей в месяц 1шт. Электронные карточки персонала MS SQL = 6250 за 1 человека

Заключение Прогресс подарил человечеству великое множество достижений, но тот же прогресс породил и массу проблем. Человеческий разум, разрешая одни проблемы, непременно сталкивается при этом с другими, новыми. Вечная проблема - защита информации. На различных этапах своего развития человечество решало эту проблему с присущей для данной эпохи характерностью. Изобретение компьютера и дальнейшее бурное развитие информационных технологий во второй половине 20 века сделали проблему защиты информации настолько актуальной и острой, насколько актуальна сегодня информатизация для всего общества. Главная тенденция, характеризующая развитие современных информационных технологий - рост числа компьютерных преступлений и связанных с ними хищений конфиденциальной и иной информации, а также материальных потерь. Сегодня, наверное, никто не сможет с уверенностью назвать точную цифру суммарных потерь от компьютерных преступлений, связанных с несанкционированным доступом к информации. Это объясняется, прежде всего, нежеланием пострадавших компаний обнародовать информацию о своих потерях, а также тем, что не всегда потери от хищения информации можно точно оценить в денежном эквиваленте. Причин активизации компьютерных преступлений и связанных с ними финансовых потерь достаточно много, существенными из них являются: переход от традиционной "бумажной" технологии хранения и передачи сведений на электронную и недостаточное при этом развитие технологии защиты информации в таких технологиях; объединение вычислительных систем, создание глобальных сетей и расширение доступа к информационным ресурсам; увеличение сложности программных средств и связанное с этим уменьшение их надежности и увеличением числа уязвимостей. Компьютерные сети, в силу своей специфики, просто не смогут нормально функционировать и развиваться, игнорируя проблемы защиты информации. В первой главе моей курсовой работы были рассмотрены различные виды угроз и рисков. Угрозы безопасности делятся на естественные и искусственные, а искусственные в свою очередь делятся на непреднамеренные и преднамеренные. К самым распространенным угрозам относятся ошибки пользователей компьютерной сети, внутренние отказы сети или поддерживающей ее инфраструктуры, программные атаки и вредоносное программное обеспечение. Меры обеспечения безопасности компьютерных сетей подразделяются на: правовые (законодательные), морально-этические, организационные (административные), физические, технические (аппаратно-программные). Во второй главе КР мною рассмотрены методы и средства защиты информации в телекоммуникационных сетях предприятия Вестел. Кратко описав предприятие и его корпоративную сеть, я остановился на организационно-правовом обеспечении защиты, подробно рассмотрел защитные возможности операционной системы Windows 2003 Server, используемой на предприятии. Очень важно защитить корпоративную сеть от несанкционированного доступа. Для этого на предприятии используются электронные ключи, организована попечительская защита данных, установлены пароли, осуществляется контроль доступа в Интернет. Проанализировав доступную мне информацию об организации защиты корпоративной сети Вестела, я сделал следующий вывод: Вестел это крупное предприятие со своей четко организованной системой безопасности. Специалисты предприятия создали грамотную и надежно работающую систему защиты. Мне сложно что-либо предлагать для усовершенствования ее технологий. Список использованных источников Андреев Б. В. Защита прав и свобод человека и гражданина в информационной сфере // Системы безопасности, № 1, 2002. C. 10–13 Байбурин В.Б., Бровкова М.Б., Пластун И.Л., Мантуров А.О., Данилова Т.В., Макарцова Е.А. Введение в защиту информации. Учебное пособие (Серия "Профессиональное образование"), (ГРИФ). - М.:"Инфра-М", 2004. - 128 с. Балдин В.К., Уткин В.Б. Информатика: Учеб. для вузов. - М.: Проект, 2003. - 304 с. Бармен С. Разработка правил информационной безопасности. - М.: Издательский дом "Вильямс", 2002. - 208 с. Бачило И. Л., Лопатин В. Н., Федотов М. А. Информационное право. – Спб.: Изд-во «Юридический центр Пресс», 2001. Биячуев Т.А. Безопасность корпоративных сетей. Учебное пособие / под ред. Л.Г.Осовецкого - СПб.: СПбГУ ИТМО, 2004. - 161 с. Блэк У. Интернет: протоколы безопасности. Учебный курс. - СПб.: Питер, 2001. - 288 с.: ил. Бождай А.С., Финогеев А.Г. Сетевые технологии. Часть 1: Учебное пособие. - Пенза: Изд-во ПГУ, 2005. - 107 с. Бэнкс М. Информационная защита ПК (с CD-ROM). - Киев: "Век", 2001. - 272 с. Василенко О.Н. Теоретико-числовые алгоритмы в криптографии. - М.: Московский центр непрерывного математического образования, 2003. - 328 с. Вихорев С. В., Кобцев Р. Ю. Как узнать – откуда напасть или откуда исходит угроза безопасности информации // Защита информации. Конфидент, № 2, 2002. i 1 2 |