Методические указания к ЛР-2. Правила выполнения и проведения лабораторных работ 5 Критерии оценки лабораторных работ 5

Скачать 6.68 Mb. Скачать 6.68 Mb.

|

Часть 3: Настройка маршрутизатора Cust1В части 3 необходимо настроить маршрутизатор Cust1 с использованием параметров PPPoE. Настройте интерфейс G0/1 для подключения PPPoE. Cust1(config)# interface g0/1 Cust1(config-if)# pppoe enable Cust1(config-if)# pppoe-client dial-pool-number 1 Cust1(config-if)# exit Свяжите интерфейс G0/1 с интерфейсом номеронабирателя Dialer. Используйте имя пользователя Cust1 и пароль ciscopppoe, настроенные в части 2. Cust1(config)# interface dialer 1 Cust1(config-if)# mtu 1492 Cust1(config-if)# ip address negotiated Cust1(config-if)# encapsulation ppp Cust1(config-if)# dialer pool 1 Cust1(config-if)# ppp authentication chap callin Cust1(config-if)# ppp chap hostname Cust1 Cust1(config-if)# ppp chap password ciscopppoe Cust1(config-if)# exit Настройте статический маршрут по умолчанию через интерфейс номеронабирателя. Cust1(config)# ip route 0.0.0.0 0.0.0.0 dialer 1 Настройте отладку на маршрутизаторе Cust1 для отображения согласования PPP и PPPoE. Cust1# debug ppp authentication Cust1# debug pppoe events Включите интерфейс G0/1 на маршрутизаторе Cust1 и проверьте выходные данные отладки при установлении сеанса номеронабирателя PPPoE и во время аутентификации CHAP. *Jul 30 19:28:42.427: %LINK-3-UPDOWN: Interface GigabitEthernet0/1, changed state to down *Jul 30 19:28:46.175: %LINK-3-UPDOWN: Interface GigabitEthernet0/1, changed state to up *Jul 30 19:28:47.175: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/1, changed state to up *Jul 30 19:29:03.839: padi timer expired *Jul 30 19:29:03.839: Sending PADI: Interface = GigabitEthernet0/1 *Jul 30 19:29:03.839: PPPoE 0: I PADO R:30f7.0da3.0b01 L:30f7.0da3.0bc1 Gi0/1 *Jul 30 19:29:05.887: PPPOE: we've got our pado and the pado timer went off *Jul 30 19:29:05.887: OUT PADR from PPPoE Session *Jul 30 19:29:05.895: PPPoE 1: I PADS R:30f7.0da3.0b01 L:30f7.0da3.0bc1 Gi0/1 *Jul 30 19:29:05.895: IN PADS from PPPoE Session *Jul 30 19:29:05.899: %DIALER-6-BIND: Interface Vi2 bound to profile Di1 *Jul 30 19:29:05.899: PPPoE: Virtual Access interface obtained. *Jul 30 19:29:05.899: PPPoE : encap string prepared *Jul 30 19:29:05.899: [0]PPPoE 1: data path set to PPPoE Client *Jul 30 19:29:05.903: %LINK-3-UPDOWN: Interface Virtual-Access2, changed state to up *Jul 30 19:29:05.911: Vi2 PPP: Using dialer call direction *Jul 30 19:29:05.911: Vi2 PPP: Treating connection as a callout *Jul 30 19:29:05.911: Vi2 PPP: Session handle[C6000001] Session id[1] *Jul 30 19:29:05.919: Vi2 PPP: No authorization without authentication *Jul 30 19:29:05.939: Vi2 CHAP: I CHALLENGE id 1 len 24 from "ISP" *Jul 30 19:29:05.939: Vi2 PPP: Sent CHAP SENDAUTH Request *Jul 30 19:29:05.939: Vi2 PPP: Received SENDAUTH Response FAIL *Jul 30 19:29:05.939: Vi2 CHAP: Using hostname from interface CHAP *Jul 30 19:29:05.939: Vi2 CHAP: Using password from interface CHAP *Jul 30 19:29:05.939: Vi2 CHAP: O RESPONSE id 1 len 26 from "Cust1" *Jul 30 19:29:05.955: Vi2 CHAP: I SUCCESS id 1 len 4 *Jul 30 19:29:05.955: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access2, changed state to up *Jul 30 19:29:05.983: PPPoE : ipfib_encapstr prepared *Jul 30 19:29:05.983: PPPoE : ipfib_encapstr prepared Введите команду show ip interface brief на маршрутизаторе Cust1, чтобы отобразить IP-адрес, назначенный маршрутизатором ISP. Выходные данные приведены ниже. Каким способом был получен этот IP-адрес? _________________ Cust1# show ip interface brief Interface IP-Address OK? Method Status Protocol Embedded-Service-Engine0/0 unassigned YES unset administratively down down GigabitEthernet0/0 unassigned YES unset administratively down down GigabitEthernet0/1 unassigned YES unset up up Serial0/0/0 unassigned YES unset administratively down down Serial0/0/1 unassigned YES unset administratively down down Dialer1 10.0.0.1 YES IPCP up up Virtual-Access1 unassigned YES unset up up Virtual-Access2 unassigned YES unset up up Введите команду show ip route на маршрутизаторе Cust1. Выходные данные приведены ниже. Cust1# show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP + - replicated route, % - next hop override Gateway of last resort is 0.0.0.0 to network 0.0.0.0 S* 0.0.0.0/0 is directly connected, Dialer1 10.0.0.0/32 is subnetted, 2 subnets C 10.0.0.1 is directly connected, Dialer1 C 10.0.0.254 is directly connected, Dialer1 Введите команду show pppoe session на маршрутизаторе Cust1. Выходные данные приведены ниже. Cust1# show pppoe session 1 client session Uniq ID PPPoE RemMAC Port VT VA State SID LocMAC VA-st Type N/A 1 30f7.0da3.0b01 Gi0/1 Di1 Vi2 UP 30f7.0da3.0bc1 UP Отправьте эхо-запрос на адрес 10.0.0.254 с маршрутизатора Cust1. Эхо-запрос должен быть успешным. В противном случае устраните неполадки, пока не будет установлено подключение. Cust1# ping 10.0.0.254 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.0.0.254, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms Вопросы на закреплениеПочему интернет-провайдеры, использующие технологию DSL, главным образом используют протокол PPPoE? _________________________________________________________________________________ Сводная таблица интерфейсов маршрутизаторов

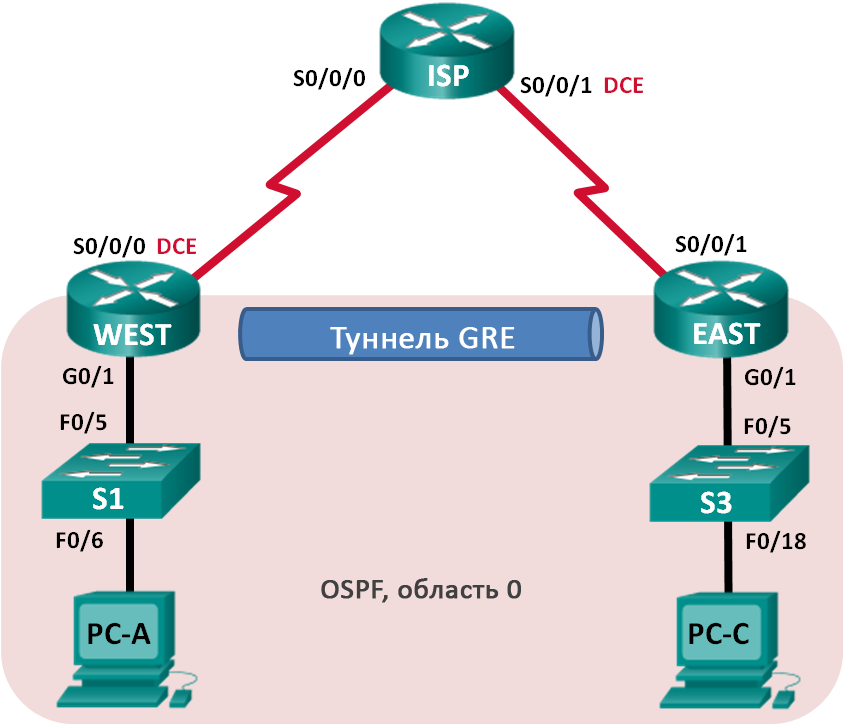

Лабораторная работа №40 Настройка туннеля VPN GRE по схеме «точка-точка» (Часть 1) Лабораторная работа №41 Настройка туннеля VPN GRE по схеме «точка-точка» (Часть 2) Цели работы: Произвести настройку тунеля VPN GRE по схеме «точка-точка» Продолжительность: 4 часа ЗадачиЧасть 1. Базовая настройка устройств Часть 2. Настройка туннеля GRE Часть 3. Включение маршрутизации через туннель GRE Исходные данные/сценарийУниверсальная инкапсуляция при маршрутизации (GRE) — это протокол туннелирования, способный инкапсулировать различные протоколы сетевого уровня между двумя объектами по общедоступной сети, например, в Интернете. GRE можно использовать с: подключением сети IPv6 по сетям IPv4 пакетами групповой рассылки, например, OSPF, EIGRP и приложениями потоковой передачи данных В этой лабораторной работе необходимо настроить незашифрованный туннель GRE VPN «точкаточка» и убедиться, что сетевой трафик использует туннель. Также будет нужно настроить протокол маршрутизации OSPF внутри туннеля GRE VPN. Туннель GRE существует между маршрутизаторами WEST и EAST в области 0 OSPF. Интернет-провайдер не знает о туннеле GRE. Для связи между маршрутизаторами WEST и EAST и интернет-провайдером применяются статические маршруты по умолчанию. Примечание. В практических лабораторных работах CCNA используются маршрутизаторы с интеграцией сервисов Cisco 1941 (ISR) под управлением ОС Cisco IOS версии 15.2(4) M3 (образ universalk9). В лабораторной работе используются коммутаторы Cisco Catalyst серии 2960 под управлением ОС Cisco IOS 15.0(2) (образ lanbasek9). Допускается использование коммутаторов и маршрутизаторов других моделей, под управлением других версий ОС Cisco IOS. В зависимости от модели устройства и версии Cisco IOS доступные команды и выходные данные могут отличаться от данных, полученных при выполнении лабораторных работ. Точные идентификаторы интерфейсов указаны в сводной таблице интерфейсов маршрутизаторов в конце лабораторной работы. Примечание. Убедитесь, что предыдущие настройки маршрутизаторов и коммутаторов удалены и они не имеют загрузочных настроек. Если вы не уверены в этом, обратитесь к инструктору. Топология Таблица адресации

Необходимые ресурсы: 3 маршрутизатора (Cisco 1941 под управлением ОС Cisco IOS 15.2(4) M3 (образ universal) или аналогичная модель); 2 коммутатора (Cisco 2960 под управлением ОС Cisco IOS 15.0(2), (образ lanbasek9) или аналогичная модель); 2 ПК (под управлением ОС Windows 7, Vista или XP с программой эмуляции терминала, например Tera Term); консольные кабели для настройки устройств Cisco IOS через порты консоли; кабели Ethernet и последовательные кабели в соответствии с топологией. Часть 1: Базовая настройка устройствВ части 1 вам предстоит настроить топологию сети и базовые параметры маршрутизатора, например, IP-адреса интерфейсов, маршрутизацию, доступ к устройствам и пароли. Шаг 1: Подключите кабели в сети в соответствии с топологией. Шаг 2: Выполните инициализацию и перезагрузку маршрутизаторов и коммутаторов. Шаг 3: Произведите базовую настройку маршрутизаторов. Отключите поиск DNS. Назначьте имена устройств. Зашифруйте незашифрованные пароли. Создайте баннерное сообщение дня (MOTD) для предупреждения пользователей о запрете несанкционированного доступа. Назначьте class в качестве зашифрованного пароля доступа к привилегированному режиму. Назначьте cisco в качестве пароля для консоли и виртуального терминала VTY и активируйте учётную запись. Настройте ведение журнала состояния консоли на синхронный режим. Примените IP-адреса к интерфейсам Serial и Gigabit Ethernet в соответствии с таблицей адресации и активируйте физические интерфейсы. На данном этапе не настраивайте интерфейсы Tunnel0. Настройте тактовую частоту на 128000 для всех последовательных интерфейсов DCE. Шаг 4: Настройте маршруты по умолчанию к маршрутизатору интернет-провайдера. WEST(config)# ip route 0.0.0.0 0.0.0.0 10.1.1.2 EAST(config)# ip route 0.0.0.0 0.0.0.0 10.2.2.2 Шаг 5: Настройте компьютеры. Настройте IP-адреса и шлюзы по умолчанию на всех ПК в соответствии с таблицей адресации. Шаг 6: Проверьте соединение. На данный момент компьютеры не могут отправлять друг другу эхо-запросы. Каждый ПК должен получать ответ на эхо-запрос от своего шлюза по умолчанию. Маршрутизаторы могут отправлять эхозапросы на последовательные интерфейсы других маршрутизаторов в топологии. Если это не так, устраните неполадки и убедитесь в наличии связи. Шаг 7: Сохраните текущую конфигурацию. Часть 2: Настройка туннеля GREВ части 2 необходимо настроить туннель GRE между маршрутизаторами WEST и EAST. Шаг 1: Настройка интерфейса туннеля GRE. Настройте интерфейс туннеля на маршрутизаторе WEST. Используйте S0/0/0 на маршрутизаторе WEST в качестве интерфейс источника туннеля и 10.2.2.1 как назначение туннеля на маршрутизаторе EAST. WEST(config)# interface tunnel 0 WEST(config-if)# ip address 172.16.12.1 255.255.255.252 WEST(config-if)# tunnel source s0/0/0 WEST(config-if)# tunnel destination 10.2.2.1 Настройте интерфейс туннеля на маршрутизаторе EAST. Используйте S0/0/1 на маршрутизаторе EAST в качестве интерфейс источника туннеля и 10.1.1.1 как назначение туннеля на маршрутизаторе WEST. EAST(config)# interface tunnel 0 EAST(config-if)# ip address 172.16.12.2 255.255.255.252 EAST(config-if)# tunnel source 10.2.2.1 EAST(config-if)# tunnel destination 10.1.1.1 Примечание. Для команды tunnel source в качестве источника можно использовать имя интерфейса или IP-адрес. Шаг 2: Убедитесь, что туннель GRE работает. a. Проверьте состояние интерфейса туннеля на маршрутизаторах WEST и EAST. WEST# show ip interface brief Interface IP-Address OK? Method Status Protocol Embedded-Service-Engine0/0 unassigned YES unset administratively down down GigabitEthernet0/0 unassigned YES unset administratively down down GigabitEthernet0/1 172.16.1.1 YES manual up up Serial0/0/0 10.1.1.1 YES manual up up Serial0/0/1 unassigned YES unset administratively down down Tunnel0 172.16.12.1 YES manual up up EAST# show ip interface brief Interface IP-Address OK? Method Status Protocol Embedded-Service-Engine0/0 unassigned YES unset administratively down down GigabitEthernet0/0 unassigned YES unset administratively down down GigabitEthernet0/1 172.16.2.1 YES manual up up Serial0/0/0 unassigned YES unset administratively down down Serial0/0/1 10.2.2.1 YES manual up up Tunnel0 172.16.12.2 YES manual up up b. С помощью команды show interfaces tunnel 0 проверьте протокол туннелирования, источник туннеля и назначение туннеля, используемые в этом туннеле. Какой протокол туннелирования используется? Какие IP-адреса источника и назначения туннеля связаны с туннелем GRE на каждом маршрутизаторе? ________________________________________________Отправьте эхо-запрос по туннелю из маршрутизатора WEST на маршрутизатор EAST с использованием IP-адреса интерфейса туннеля. WEST# ping 172.16.12.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.12.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 32/34/36 ms С помощью команды traceroute на маршрутизаторе WEST определите тракт к интерфейсу туннеля на маршрутизаторе EAST. Укажите путь до маршрутизатора EAST. ________________________________________________e. Отправьте эхо-запрос и сделайте трассировку маршрута через туннель от маршрутизатора EAST к маршрутизатору WEST с использованием IP-адреса интерфейса туннеля. Укажите путь от маршрутизатора EAST до маршрутизатора WEST? _____________________________________________________________________________ С какими интерфейсами связаны эти IP-адреса? Почему? ________________________________________________f. Команды ping и traceroute должны успешно выполняться. Если это не так, устраните неполадки и перейдите к следующей части. Часть 3: Включение маршрутизации через туннель GREВ части 3 необходимо настроить протокол маршрутизации OSPF таким образом, чтобы локальные сети (LAN) на маршрутизаторах WEST и EAST могли обмениваться данными с помощью туннеля GRE. После установления туннеля GRE можно реализовать протокол маршрутизации. Для туннелирования GRE команда network будет включать сеть IP туннеля, а не сеть, связанную с последовательным интерфейсом. точно так же, как и с другими интерфейсами, например, Serial и Ethernet. Следует помнить, что маршрутизатор ISP в этом процессе маршрутизации не участвует. Шаг 1: Настройка маршрутизации по протоколу OSPF для области 0 по туннелю. Настройте идентификатор процесса OSPF 1, используя область 0 на маршрутизаторе WEST для сетей 172.16.1.0/24 и 172.16.12.0/24. WEST(config)# router ospf 1 WEST(config-router)# network 172.16.1.0 0.0.0.255 area 0 WEST(config-router)# network 172.16.12.0 0.0.0.3 area 0 Настройте идентификатор процесса OSPF 1, используя область 0 на маршрутизаторе EAST для сетей 172.16.2.0/24 и 172.16.12.0/24. EAST(config)# router ospf 1 EAST(config-router)# network 172.16.2.0 0.0.0.255 area 0 EAST(config-router)# network 172.16.12.0 0.0.0.3 area 0 Шаг 2: Проверка маршрутизации OSPF. a. Отправьте с маршрутизатора WEST команду show ip route для проверки маршрута к локальной сети 172.16.2.0/24 на маршрутизаторе EAST. WEST# show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP + - replicated route, % - next hop override Gateway of last resort is 10.1.1.2 to network 0.0.0.0 S* 0.0.0.0/0 [1/0] via 10.1.1.2 10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks C 10.1.1.0/30 is directly connected, Serial0/0/0 L 10.1.1.1/32 is directly connected, Serial0/0/0 172.16.0.0/16 is variably subnetted, 5 subnets, 3 masks C 172.16.1.0/24 is directly connected, GigabitEthernet0/1 L 172.16.1.1/32 is directly connected, GigabitEthernet0/1 O 172.16.2.0/24 [110/1001] via 172.16.12.2, 00:00:07, Tunnel0 C 172.16.12.0/30 is directly connected, Tunnel0 L 172.16.12.1/32 is directly connected, Tunnel0 Какой выходной интерфейс и IP-адрес используются для связи с сетью 172.16.2.0/24? ________________________________________________b. Отправьте с маршрутизатора EAST команду для проверки маршрута к локальной сети 172.16.1.0/24 на маршрутизаторе WEST. Какой выходной интерфейс и IP-адрес используются для связи с сетью 172.16.1.0/24? ________________________________________________Шаг 3: Проверьте связь между конечными устройствами. Отправьте эхо-запрос с ПК A на ПК C. Эхо-запрос должен пройти успешно. Если это не так, устраните неполадки и убедитесь в наличии связи между конечными узлами. Примечание. Для успешной передачи эхо-запросов может потребоваться отключение межсетевого экрана. Запустите трассировку от ПК A к ПК C. Каков путь от ПК A до ПК C? _____________________________________________________________________________ Вопросы на закрепление1. Какие еще настройки необходимы для создания защищенного туннеля GRE? ____________________________________________________________________2. Если вы добавили дополнительные локальные сети к маршрутизатору WEST или EAST, то что нужно сделать, чтобы сеть использовала туннель GRE для трафика? ________________________________________________________________________________ Сводная таблица интерфейсов маршрутизаторов

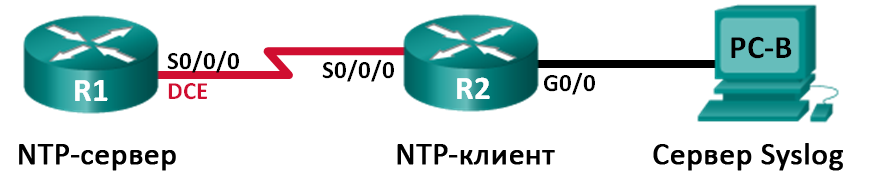

Лабораторная работа №42 Разработка технического обслуживания сети (Часть 1) Лабораторная работа №43 Разработка технического обслуживания сети (Часть 2) Цели работы: Разработать техническое обслуживание сети Продолжительность: 4 часа Задачи Опишите различные уровни сообщений в журнале маршрутизатора. Сценарий В настоящее время официальные политики и процедуры для регистрации проблем, возникших в сети компании, отсутствуют. Кроме того, при возникновении проблем с сетью приходится применять различные методы для установления причины – и этот способ поиска и устранения неисправностей занимает много времени. Вам известно, что существует лучший способ решения подобных проблем. Вы решаете создать план технического обслуживания сети, чтобы сохранить записи о ремонте и определить причины ошибок в сети. Ресурсы: программа редактирования текстов. Указания: Шаг 1: Обсудите в группе различные типы записей технического обслуживания сети, которые вы хотели бы регистрировать. Шаг 2: Разделите типы записей на несколько основных категорий. Это могут быть следующие категории: Оборудование (маршрутизаторы и коммутаторы) Трафик Безопасность Шаг 3: Создайте краткое руководство по процессу планирования технического обслуживания сети для компании. Лабораторная работа №44 Настройка Syslog и NTP Цели работы: Произвести настройку Syslog и NTP Продолжительность: 2 часа ЗадачиЧасть 1. Базовая настройка устройств Часть 2. Настройка NTP Часть 3. Настройка Syslog Исходные данные/сценарийСообщения Syslog, создаваемые сетевыми устройствами, могут собираться и архивироваться на сервере Syslog. Эту информацию можно использовать для наблюдения, отладки и поиска и устранения неполадок. Администратор может настраивать место сохранения и отображения сообщений. Сообщения Syslog могут сопровождаться метками времени для анализа последовательности сетевых событий; поэтому важно синхронизировать часы всех сетевых устройств с помощью сервера NTP. В этой лабораторной работе необходимо настроить маршрутизатор R1 в качестве сервера NTP, а маршрутизатор R2 в качестве клиента Syslog и NTP. Приложение сервера Syslog, например Tftp32d или другая аналогичная программа, будет выполняться на ПК B. Кроме того, необходимо настроить уровень важности сообщений журнала, которые будут собираются и архивироваться на сервере Syslog. Примечание. В практических лабораторных работах CCNA используются маршрутизаторы с интеграцией сервисов Cisco 1941 (ISR) под управлением ОС Cisco IOS версии 15.2(4) M3 (образ universalk9). Возможно использование других маршрутизаторов и версий Cisco IOS. В зависимости от модели устройства и версии Cisco IOS доступные команды и выходные данные могут отличаться от данных, полученных при выполнении лабораторных работ. Точные идентификаторы интерфейсов указаны в сводной таблице интерфейсов маршрутизаторов в конце лабораторной работы. Примечание. Убедитесь, что предыдущие настройки маршрутизаторов и коммутаторов удалены, и они не содержат файла загрузочной конфигурации. Если вы не уверены в этом, обратитесь к инструктору. Топология Таблица адресации

Необходимые ресурсы: 2 маршрутизатора (Cisco 1941 под управлением ОС Cisco IOS 15.2(4) M3 (образ universal) или аналогичная модель); 1 компьютер (с ОС Windows 7, Vista или XP или с программой эмуляции терминала, например Tera Term, и ПО Syslog, например tftpd32); консольные кабели для настройки устройств Cisco IOS через порты консоли; кабели Ethernet и последовательные кабели в соответствии с топологией. Часть 1: Базовая настройка устройствВ части 1 необходимо настроить топологию сети и базовые параметры, например IP-адреса интерфейса, маршрутизацию, доступ к устройствам и пароли. Шаг 1: Подключите кабели в сети в соответствии с топологией. Шаг 2: Выполните запуск и перезагрузку маршрутизаторов. Шаг 3: Произведите базовую настройку маршрутизаторов. Отключите поиск DNS. Настройте имя устройства. Зашифруйте незашифрованные пароли. Создайте баннерное сообщение дня (MOTD) для предупреждения пользователей о запрете несанкционированного доступа. Назначьте class в качестве зашифрованного пароля доступа к привилегированному режиму. Назначьте cisco в качестве пароля для консоли и виртуального терминала VTY и активируйте учётную запись. Настройте ведение журнала состояния консоли на синхронный режим. Примените IP-адреса к интерфейсам Serial и Gigabit Ethernet в соответствии с таблицей адресации и включите физические интерфейсы. Установите тактовую частоту 128000 для последовательного интерфейса DCE. Шаг 4: Настройте маршрутизацию. Включите на маршрутизаторах протокол OSPF с одной областью с идентификатором процесса 1. Добавьте все сети в процесс OSPF для области 0. Шаг 5: Настройте ПК B. Настройте IP-адрес и шлюз по умолчанию для ПК B согласно таблице адресации. Шаг 6: Проверьте связь между конечными устройствами. Убедитесь, что все устройства могут отправлять эхо-запросы на каждое другое устройство в сети. Если нет, устраните неполадки, чтобы установить связь между конечными устройствами. Шаг 7: Сохраните текущую конфигурацию в загрузочную. Часть 2: Настройка NTPВ части 2 необходимо настроить маршрутизатор R1 в качестве сервера NTP, а маршрутизатор R2 в качестве клиента NTP маршрутизатора R1. Необходимо выполнить синхронизацию времени для Syslog и отладочных функций. Если время не синхронизировано, сложно определить, какое сетевое событие стало причиной данного сообщения. Шаг 1: Выведите на экран текущее время. Введите команду show clock для отображения текущего времени на R1. R1# show clock *12:30:06.147 UTC Tue May 14 2013 Запишите отображаемые сведения о текущем времени в следующей таблице.

Шаг 2: Установите время. С помощью команды clock set установите время на маршрутизаторе R1. Ниже приводится пример настройки даты и времени. R1# clock set 9:39:00 05 july 2013 R1# *Jul 5 09:39:00.000: %SYS-6-CLOCKUPDATE: System clock has been updated from 12:30:54 UTC Tue May 14 2013 to 09:39:00 UTC Fri Jul 5 2013, configured from console by console. Примечание. Время можно также настроить с помощью команды clock timezone в режиме глобальной конфигурации. Для получения дополнительной информации о команде clock timezone посетите веб-сайт www.cisco.comи определите часовой пояс для вашего региона. Шаг 3: Настройте главный сервер NTP. Настройте маршрутизатор R1 в качестве главного сервера NTP с помощью команды ntp master stratum-number в режиме глобальной конфигурации. Значение stratum показывает в каком количестве переходов NTP от доверенного источника времени находится сервер. В этой лабораторной работе в качестве stratum данного сервера NTP используется число 5. R1(config)# ntp master 5 Шаг 4: Настройте клиент NTP. Введите команду show clock на маршрутизаторе R2. Запишите текущее время, отображаемое на маршрутизаторе R2, в следующей таблице.

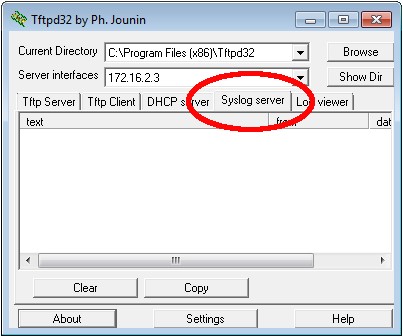

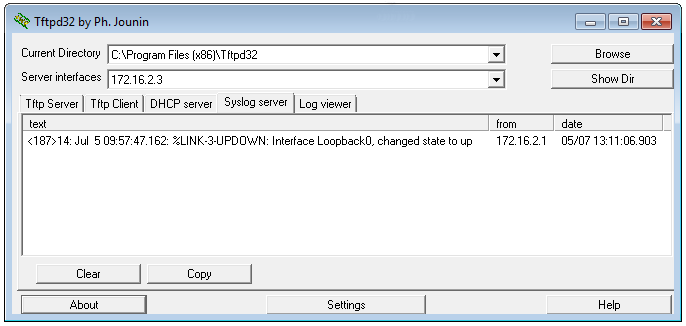

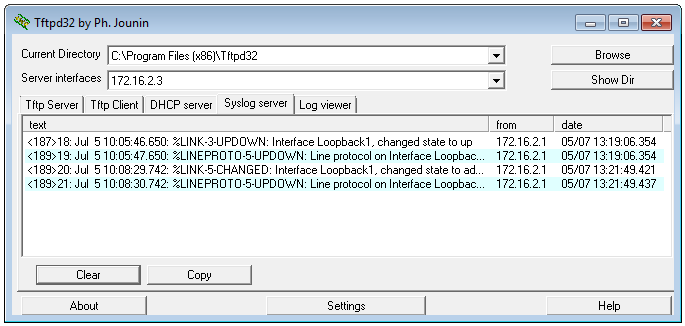

Настройте R2 в качестве клиента NTP. Используйте команду ntp server, чтобы указать на IP-адрес или имя компьютера сервера NTP. Команда ntp update-calendar периодически обновляет календарь на основе времени NTP. R2(config)# ntp server 10.1.1.1 R2(config)# ntp update-calendar Шаг 5: Проверьте настройку NTP. Используйте команду show ntp associations, чтобы проверить, что маршрутизатор R2 связан через NTP с маршрутизатором R1. R2# show ntp associations address ref clock st when poll reach delay offset disp *10.1.1.1 127.127.1.1 5 11 64 177 11.312 -0.018 4.298 * sys.peer, # selected, + candidate, - outlyer, x falseticker, configured Введите команду show clock на маршрутизаторах R1 и R2 и сравните метку времени. Примечание. Синхронизация метки времени на маршрутизаторе R2 с меткой времени на маршрутизаторе R1 может занять несколько минут. R1# show clock 09:43:32.799 UTC Fri Jul 5 2013 R2# show clock 09:43:37.122 UTC Fri Jul 5 2013 Часть 3: Настройте SyslogСообщения Syslog от сетевых устройств могут собираться и архивироваться на сервере Syslog. В этой лабораторной работе в качестве программного обеспечения сервера Syslog используется Tftpd32. Администратор может настраивать типы сообщений, которые можно отправлять на сервер Syslog. Шаг 1: (Дополнительно) Установите сервер Syslog. Если сервер Syslog еще не установлен на компьютере, загрузите и установите последнюю версию сервера Syslog, например Tftpd32. Последнюю версию Tftpd32 можно найти по следующей ссылке: http://tftpd32.jounin.net/ Шаг 2: Запустите сервер Syslog на компьютере ПК B. После запуска приложения Tftpd32 перейдите на вкладку Syslog server.  Шаг 3: Убедитесь, что на маршрутизаторе R2 включена служба меток времени. С помощью команды show run проверьте, что служба меток времени включена для журналирования на маршрутизаторе R2. R2# show run | include timestamp service timestamps debug datetime msec service timestamps log datetime msec Если служба меток времени не включена, используйте следующую команду, чтобы включить её. R2(config)# service timestamps log datetime msec Шаг 4: Настройте R2 для сохранения сообщений журнала на сервере Syslog. Настройте R2 для отправки сообщений Syslog на сервер Syslog — ПК B. IP-адрес сервера Syslog ПК B — 172.16.2.3. R2(config)# logging host 172.16.2.3 Шаг 5: Выведите на экран параметры по умолчанию для журналирования. Используйте команду show logging, чтобы вывести на экран параметры журналирования по умолчанию. R2# show logging Syslog logging: enabled (0 messages dropped, 2 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled) No Active Message Discriminator. No Inactive Message Discriminator. Console logging: level debugging, 47 messages logged, xml disabled, filtering disabled Monitor logging: level debugging, 0 messages logged, xml disabled, filtering disabled Buffer logging: level debugging, 47 messages logged, xml disabled, filtering disabled Exception Logging: size (4096 bytes) Count and timestamp logging messages: disabled Persistent logging: disabled No active filter modules. Trap logging: level informational, 49 message lines logged Logging to 172.16.2.3 (udp port 514, audit disabled, link up), 6 message lines logged, 0 message lines rate-limited, 0 message lines dropped-by-MD, xml disabled, sequence number disabled filtering disabled Logging Source-Interface: VRF Name: Назовите IP-адрес сервера Syslog. ____________________________________ Какие протокол и порт использует сервер Syslog? ________________________________ Какой уровень сообщений настроен? ____________________________________ Шаг 6: Настройте и проверьте результат настройки уровней важности для журналирования на маршрутизаторе R2. a. Используйте команду logging trap ? для определения доступности различных уровней ловушек. При настройке уровня сообщений, отправляемые на сервер Syslog, будут включать сообщения настроенного уровня и сообщение более низких уровней. R2(config)# logging trap ? <0-7> Logging severity level alerts Immediate action needed (severity=1) critical Critical conditions (severity=2) debugging Debugging messages (severity=7) emergencies System is unusable (severity=0) errors Error conditions (severity=3) informational Informational messages (severity=6) notifications Normal but significant conditions (severity=5) warnings Warning conditions (severity=4) Если введена команда logging trap warnings, сообщения с какими уровнями важности будут регистрироваться? ____________________________________________________________________________________ Укажите уровень важности для журналирования равный 4. R2(config)# logging trap warnings или R2(config)# logging trap 4 Создайте интерфейс Loopback0 на маршрутизаторе R2 и просмотрите сообщения журнала как в окне терминала, так и в окне сервера Syslog на ПК B. R2(config)# interface lo 0 R2(config-if)# Jul 5 09:57:47.162: %LINK-3-UPDOWN: Interface Loopback0, changed state to up Jul 5 09:57:48.162: %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up  Удалите интерфейс Loopback 0 на маршрутизаторе R2 и просмотрите сообщения журнала. R2(config-if)# no interface lo 0 R2(config)# Jul 5 10:02:58.910: %LINK-5-CHANGED: Interface Loopback0, changed state to administratively down Jul 5 10:02:59.910: %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to down Отображаются ли какие-либо сообщения на сервере Syslog при выборе уровня серьёзности 4? Если какие-либо сообщения журнала отображаются, объясните, какие сообщения отображаются и почему. _____________________________________________________________________________ Укажите уровень важности для журналирования равный 6. R2(config)# logging trap informational или R2(config)# logging trap 6 Удалите записи Syslog на ПК B. Нажмите кнопку Clear (Очистить) в диалоговом окне Tftpd32. Создайте интерфейс Loopback 1 на маршрутизаторе R2. R2(config)# interface lo 1 Jul 5 10:05:46.650: %LINK-3-UPDOWN: Interface Loopback1, changed state to up Jul 5 10:05:47.650: %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback1, changed state to up Удалите интерфейс Loopback 1 с маршрутизатора R2. R2(config-if)# no interface lo 1 R2(config-if)# Jul 5 10:08:29.742: %LINK-5-CHANGED: Interface Loopback1, changed state to administratively down Jul 5 10:08:30.742: %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback1, changed state to down  Проанализируйте выходные данные сервера Syslog. Сравните эти результаты с результатами на уровне важности 4. Каковы ваши наблюдения? _____________________________________________________________________________ Вопросы на закреплениеКакая проблема возникает при настройке слишком высокого (самый маленький номер) или слишком низкого (самый большой номер) уровня важности для Syslog? ________________________________________________________________________________ Сводная таблица интерфейсов маршрутизаторов

Лабораторная работа №45 Изучение программного обеспечения для мониторинга сети Цели работы: Изучить программное обеспечение для мониторинга сети Продолжительность: 2 часа ЗадачиЧасть 1. Проверка знаний по мониторингу сетей Часть 2. Изучение инструментов мониторинга сетей Часть 3. Выбор инструмента для мониторинга сетей Общие сведения/сценарийМониторинг необходим для сетей любого размера. Профилактическое наблюдение за сетевой инфраструктурой поможет администраторам сети выполнять ежедневные обязанности. Существуют различные средства мониторинга сети, которые отличаются по стоимости в зависимости от возможностей, количества сетей и поддерживаемых узлов. В этой лабораторной работе будет исследоваться доступное ПО для мониторинга сети. Вашей задачей будет сбор информации о программных продуктах и их функциях. Один продукт вы рассмотрите более подробно и перечислите некоторые из его основных функций. Необходимые ресурсы• ПК с доступом к Интернету. Часть 1: Проверка знаний по мониторингу сетейОпишите, в чем, по вашему мнению, заключается процесс мониторинга сети. Приведите пример его использования в сети организации. _________________________________________________________________________________ | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||