Основы информационной безопасности Wireshark. ОИБ Wireshark отчет Прошина БСТ2156. Программам бакалавриата Кафедра Информационной безопасности

Скачать 1.26 Mb. Скачать 1.26 Mb.

|

|

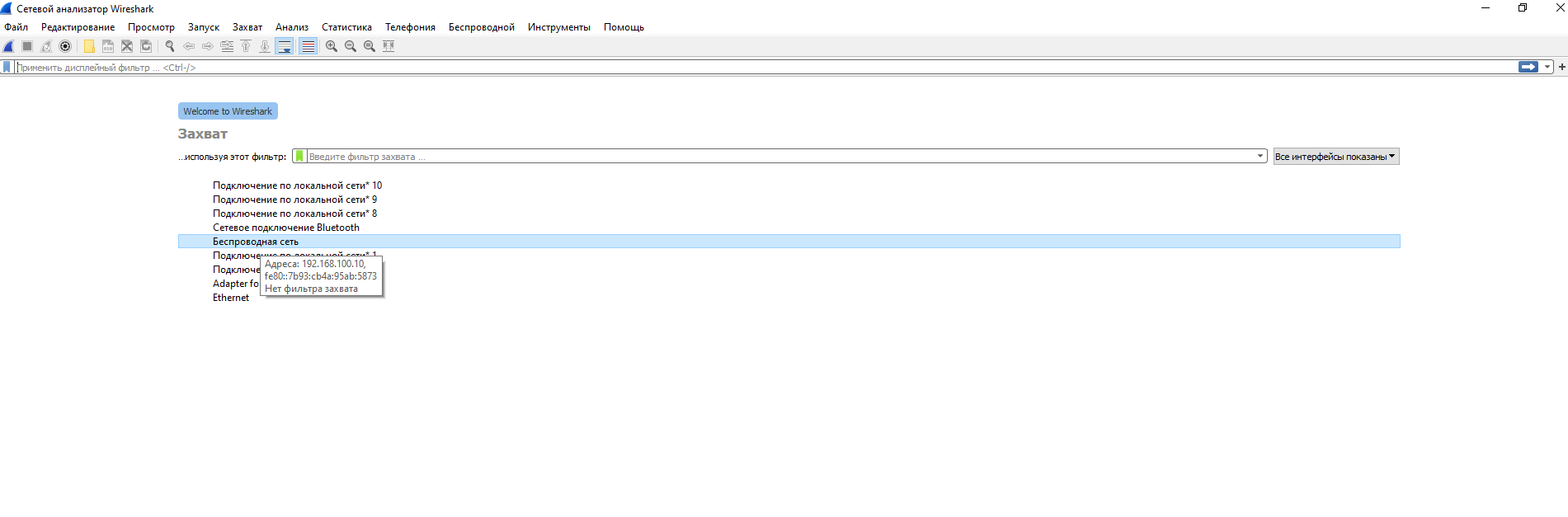

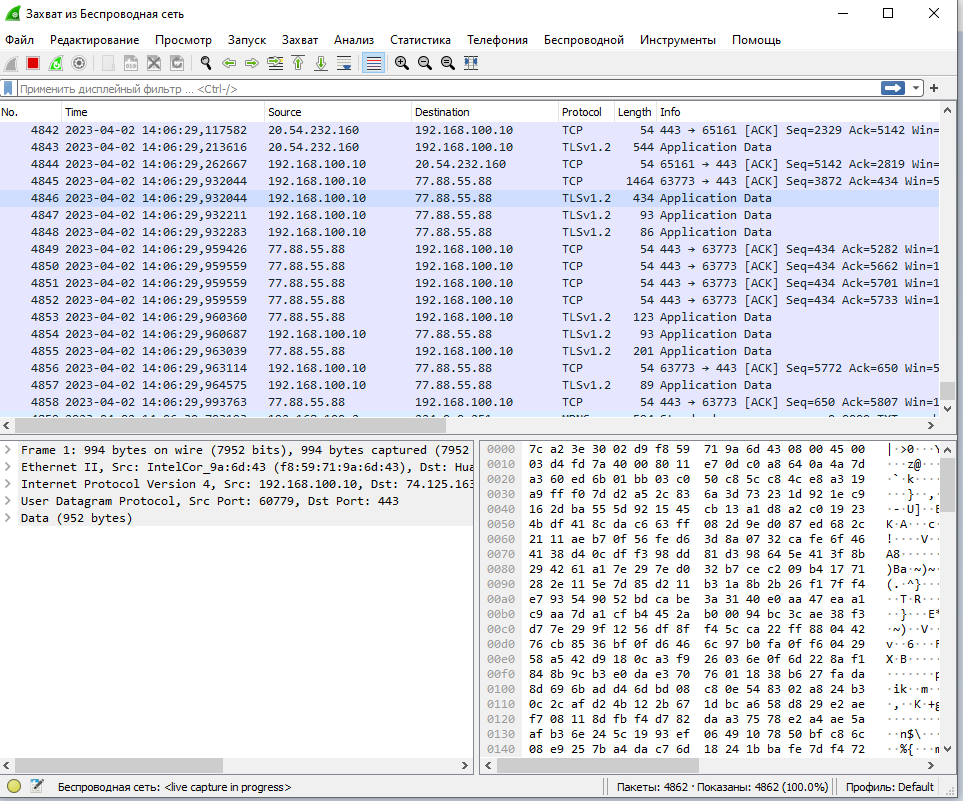

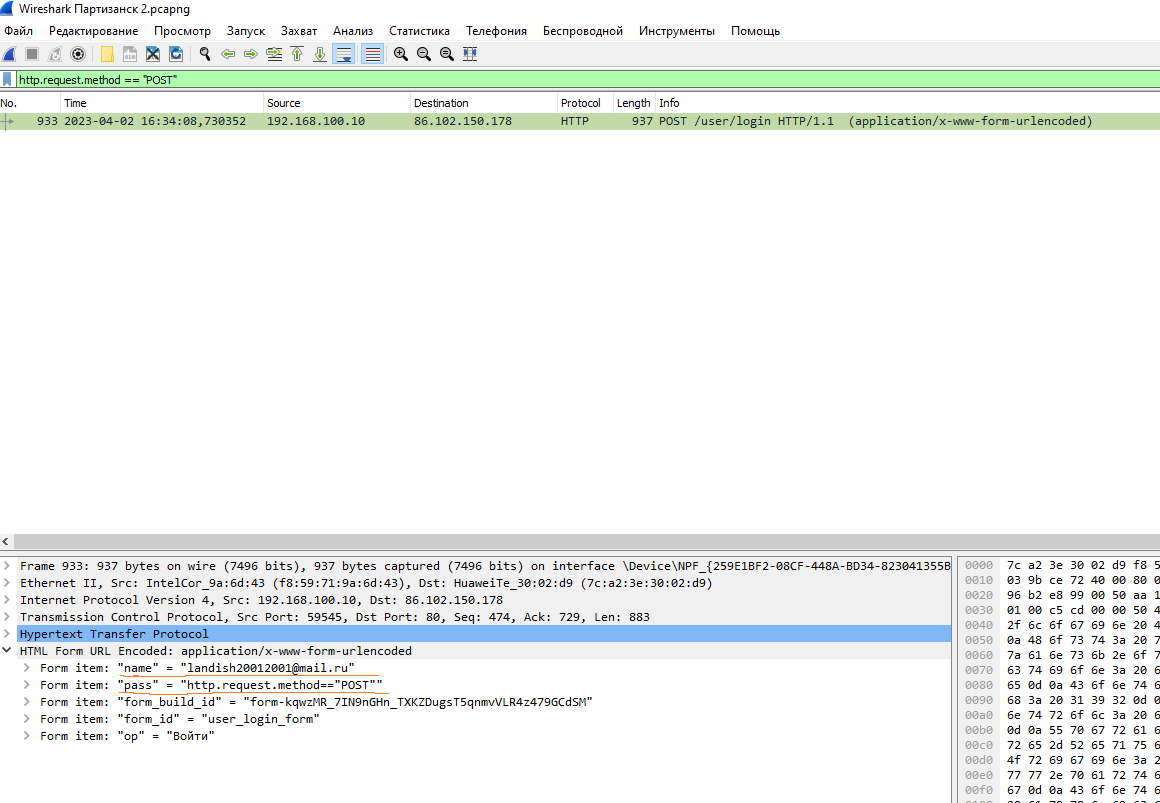

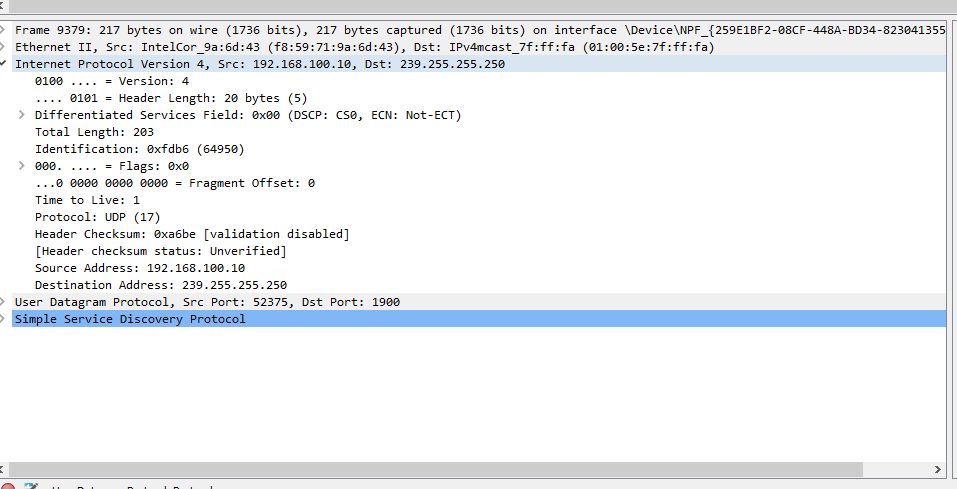

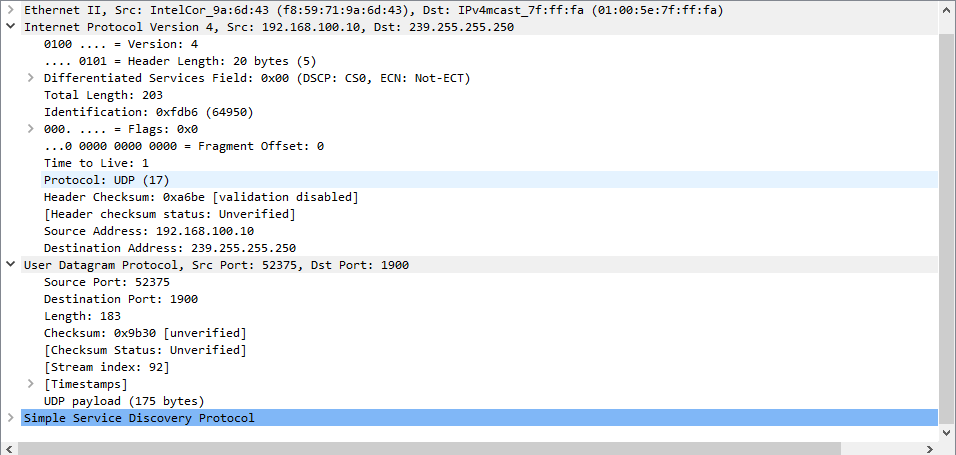

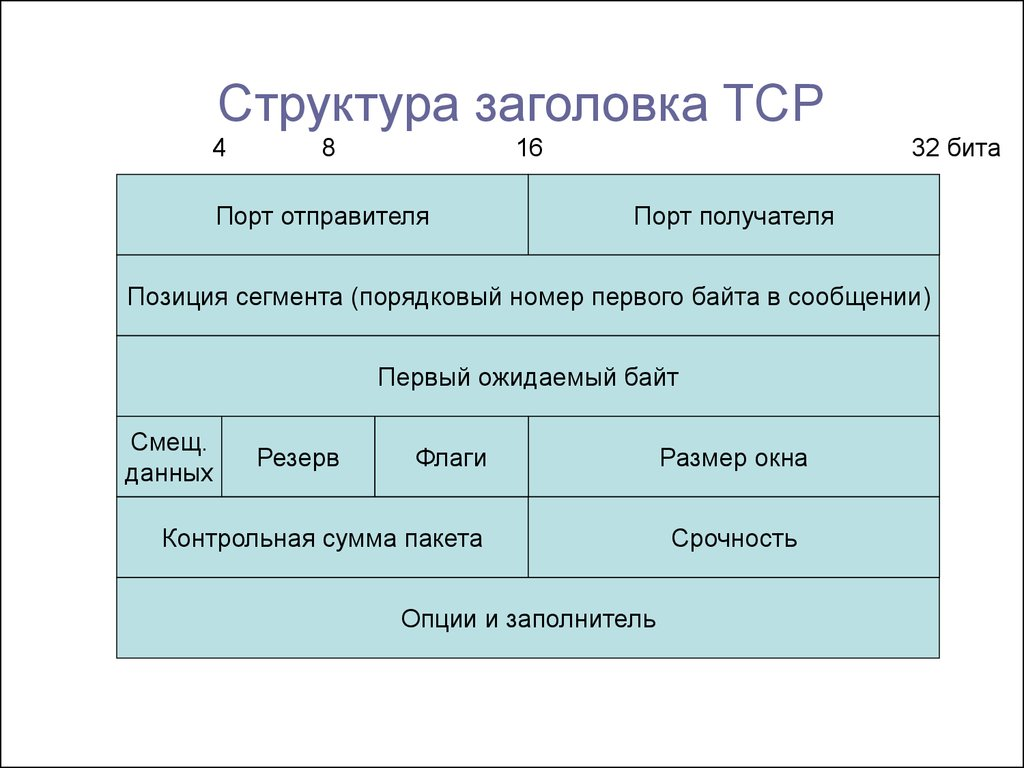

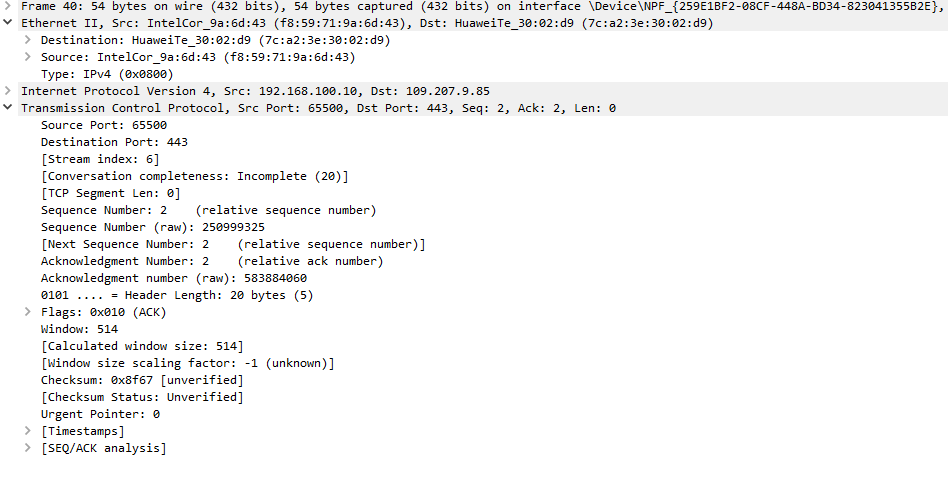

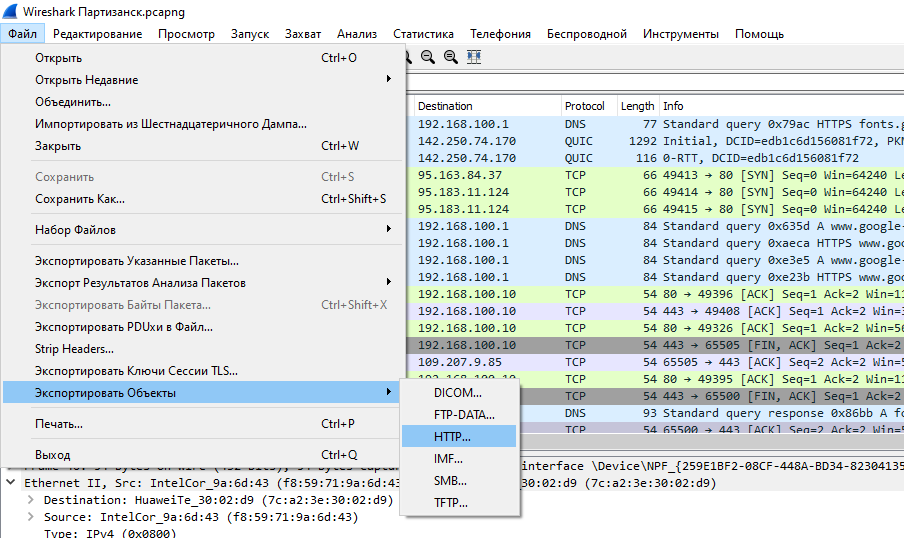

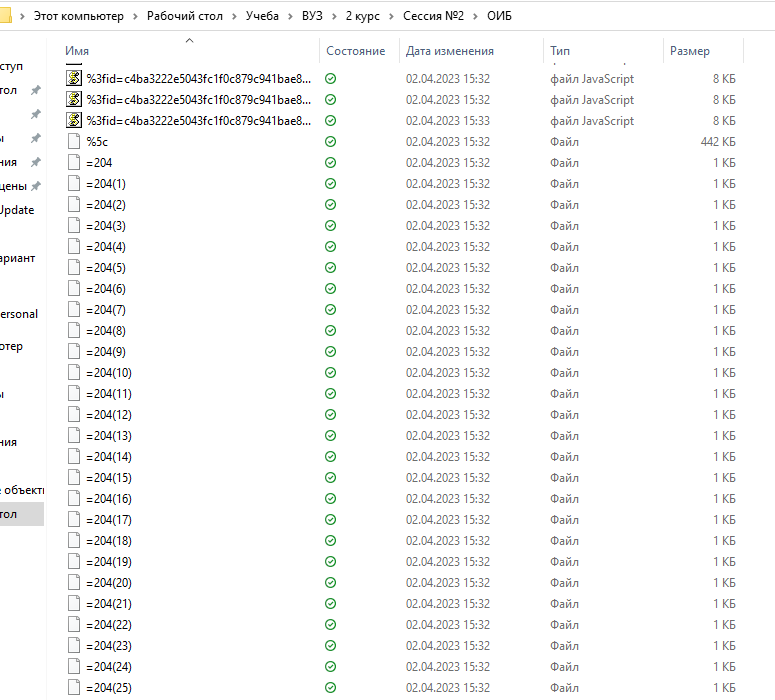

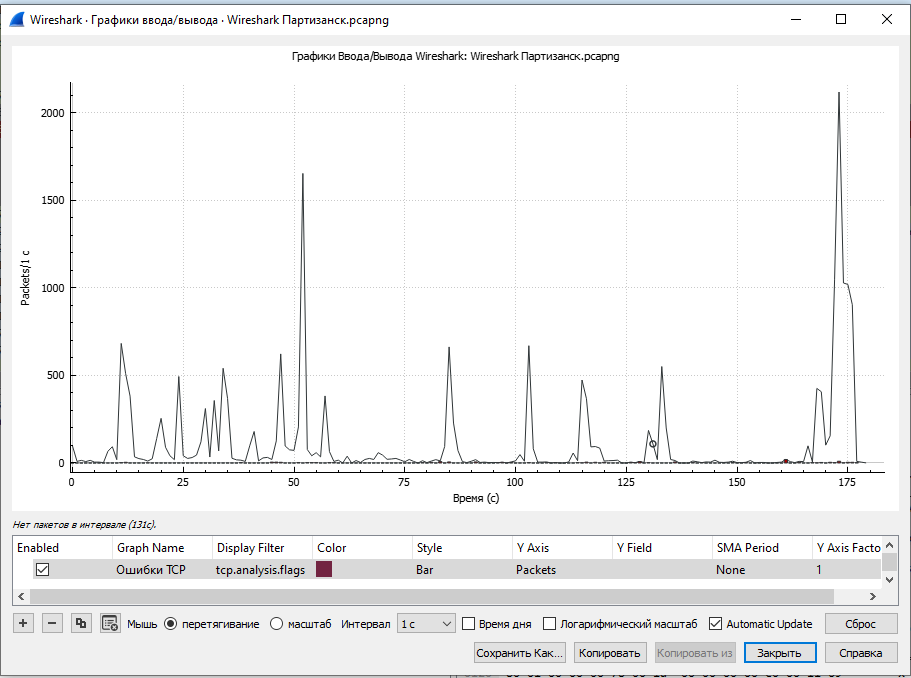

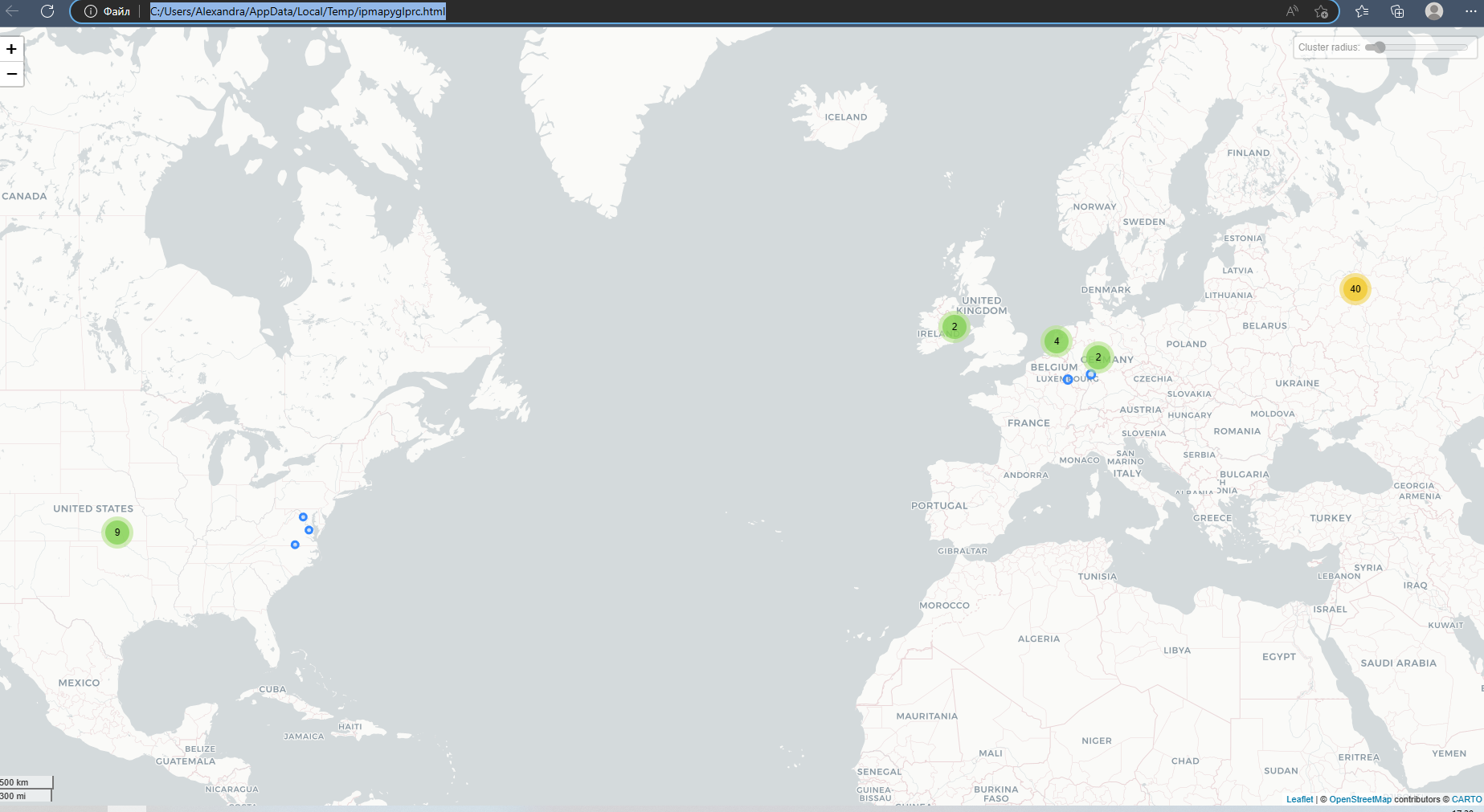

Федеральное Агентство Связи Ордена Трудового Красного Знамени федеральное государственное бюджетное образовательное учреждение высшего образования «Московский технический университет связи и информатики» Центр заочного обучения по программам бакалавриата Кафедра «Информационной безопасности» Практикум по дисциплине "Основы информационной безопасности» Знакомство с программой Wireshark Выполнил: Прошина А.В., студент группы БСТ2156 Проверил: Москва, 2023 План выполнения: 1) Осуществить захват трафика 2) Изучить структуру IP-пакета, заголовки IP TCP UDP – пакета и его поля 3) Изучение функциональных возможностей 4) Графическое представление захваченного трафика 5) Географическое представление захваченного трафика Выполнение задания. 1) Осуществить захват трафика  После запуска программы выбираем источник трафика — в моем случае это Беспроводная сеть, и нажимаем «начать захват пакетов» Рисунок 1 — стартовое окно программы  Рисунок 2-начало захвата трафика Для примера анализа трафика выбран сайт http://www.partizansk.org/, на котором предварительно проведена регистрация. В процессе работы программы: 1) Произведен переход на сайт http://www.partizansk.org/user/login 2) Осуществлен вход в личную учетную запись 3) Осуществлен просмотр контента на сайте в течение 3х минут.  Рисунок 3 – Авторизация на сайте За время просмотра длительностью в 3 минуты было собрано 3204 пакетов. Для анализа конкретного пакета воспользуемся фильтром http.request.method == "POST" (его я решила использовать и в кач-ве пароля на сайте) Из всех собранных пакетов осталcя 1. Рассмотрим пакет № 933. Выделим его и нам станет доступно дополнительное меню, в котором стоит обратить внимание на пункт HTML Form URL Encoded Так как сайт использует незащищенный протокол http, в захваченном пакете мы можем увидеть логин и пароль, использованные при авторизации на сайте. Р  исунок 4 — Анализ пакета исунок 4 — Анализ пакета2) Изучить структуру IP-пакета, заголовки IP TCP UDP – пакета и его поля IP-пакет состоит из заголовка и данных. Заголовок определяет функционал, а в поле данных передается какая-то информация. На рисунке 6 представлена таблица заголовков IP пакета. Р  исунок 5 - заголовки IP в Wireshark исунок 5 - заголовки IP в WiresharkUDP (User Datagram Protocol — протокол пользовательских датаграмм) — один из ключевых элементов набора сетевых протоколов для Интернета. Он позволяет посылать сообщения (в данном случае называемые датаграммами) другим хостам по IP-сети без необходимости предварительного сообщения для установки специальных каналов передачи или путей данных. Был разработан Дэвидом П. Ридом в 1980 году. Для просмотра заголовка UDP в Wireshark развернем подменю с названием «User Datagram Protocol…». Р  исунок 6 - Заголовок UDP в Wireshark исунок 6 - Заголовок UDP в Wireshark Далее рассмотрим структуру TCP. Р  исунок 7 — Структура заголовка ТСР исунок 7 — Структура заголовка ТСРВ wireshark выделим пакет с TCP и откроем подменю Transmission Control Protocol (TCP) Р  исунок 8 — TCP в Wireshark исунок 8 — TCP в Wireshark3) Изучение функциональных возможностей Понаблюдаем данные, полученные пользователем при посещении сайта. Для э  того с помощью меню “Файл” экспортируем объекты в HTTP того с помощью меню “Файл” экспортируем объекты в HTTP Рисунок 9 — Экспорт объектов Р  исунок 10 — Экспортированные объекты в папке исунок 10 — Экспортированные объекты в папкеТакже можно построить график появления захваченных пакетов в зависимости от всего времени захвата. Для этого используем инструмент “График ввода/вывода”. Р  исунок 11 — Графики исунок 11 — ГрафикиДалее воспользуемся функцией GeoIP. Для этого совершим следующий путь: пункт “статистика-> конечные точки” и в новом окне выберем “IP4-> карта-> от  крыть в браузере” крыть в браузере” Рисунок 12 — Конечные точки (в окне) Р  исунок 13 — Карта в браузере исунок 13 — Карта в браузере |