умп_практика. УМП_практика_2020_выходРИО_20_02_20. Учебнометодическое пособие к практическим работам основная профессиональная образовательная программа

Скачать 403.28 Kb. Скачать 403.28 Kb.

|

|

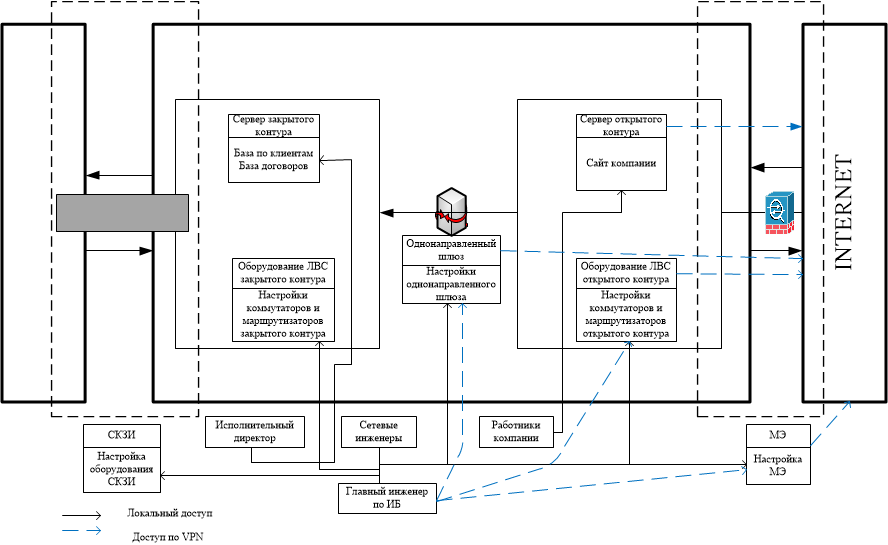

Выводы Построена модель угроз и нарушителя для аппаратного ресурса ИС. Проведена оценка риска по аппаратному ресурсу  . После принятия контрмер уровень риска . После принятия контрмер уровень риска по аппаратному ресурсу заметно снизился. Однако заданный уровень эффективности по аппаратному ресурсу заметно снизился. Однако заданный уровень эффективности  снижения риска до приемлемого уровня 10% не достигнут. Необходимо усилить контрмеры и пересчитать значение нового риска снижения риска до приемлемого уровня 10% не достигнут. Необходимо усилить контрмеры и пересчитать значение нового риска Содержание отчета Цель работы Теоретические положения Структурная схема «закрытого» и «открытого» контура ИС, с указанием защищаемых ресурсов. Описание процесса выполнения работы Полученные результаты расчетов (по каждому виду ресурса) Уровни угроз Th, CTh, CThR а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами Риск ресурса  а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами; а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами;Риск ресурса  с учетом заданных контрмер а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами с учетом заданных контрмер а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозамиРассчитать и оценить эффективность принятых контрмер E. Риск по информационной системе CR с учетом рисков по всем N ресурсам: а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами; Выводы Контрольные вопросы Какие структурные элементы входят в объект защиты? Какая основная цель проведения анализа рисков в ИС? Какие активы определяют функциональность ИС и существенны с точки зрения обеспечения безопасности? Чем определяется важность (или стоимость) актива? Какие виды активов ИС вы знаете? Как оцениваются с точки зрения нанесения ущерба организации информационные активы, программное обеспечение, материальные ресурсы и сервисы, а также сотрудники организации (их квалификация и опыт) и нематериальные ресурсы (репутация и имидж организации)? Как определить вероятность реализации угрозы через уязвимость или хи актуальность? В чем заключается оценка информационных рисков? Приведите классическую формулу для оценки информационных рисков. Какие основные критерии обработки рисков вы знаете? Что описывает «Отчет об обработке информационных рисков организации»? Как рассчитать уровень угрозы по уязвимости  с учетом критичности и вероятности реализации угрозы через данную уязвимость, а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами? с учетом критичности и вероятности реализации угрозы через данную уязвимость, а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами?Как рассчитать уровень угрозы по всем уязвимостям, через которые реализуется данная угроза  а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами? а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами?Как рассчитать общий уровень угроз по ресурсу  а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами? а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами?Как рассчитать риск ресурса  а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами? а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами?Как рассчитать риск по информационной системе  с учетом рисков по всем с учетом рисков по всем  ресурсам а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами? ресурсам а) для режима с одной базовой угрозой; б) для режима работы с тремя угрозами?Как задать контрмеры? Как оценить эффективность принятых контрмер  ? ?Практическая работа 2 Оценки рисков информационной системы на основе модели информационных потоков ("Методика оценки рисков информационной безопасности организации Digital Security") Цель работы. Рассчитать риск информационной системы (ИС) на основе модели информационных потоков. Задание к практической работе Описать архитектуру ИС. Составить структурно-функциональную схему ИС Описать в виде таблиц средства защиты каждого аппаратного ресурса, средства защиты каждого вида информации, хранящемся на нем с указанием веса каждого средства. Описать в виде таблицы вид доступа (локальный, удаленный) и права доступа (чтение, запись, удаление) для каждого пользователя (групп пользователей), а также наличие соединения через VPN, количество человек в группе для каждого информационного потока. Указать наличие у пользователей выхода в Интернет. Указать ущерб организации от реализации угроз ИБ для каждого информационного потока. Рассчитать риски для каждого вида информации в ИС Рассчитать риски для каждого вида информации по угрозе нарушение «конфиденциальности». Рассчитать риски для каждого вида информации по угрозе нарушение «целостности». Рассчитать риски для каждого вида информации по угрозе нарушение «доступности». Оценить риски для каждого вида информации по угрозе нарушения «конфиденциальности», «целостности» и «доступности». Краткие теоретические сведения Метод оценки рисков информационной системы на основе модели информационных потоков позволяет оценить защищенность каждого вида информации. Метод оценки рисков базируется на построении модели ИС организации. Для этого необходимо проанализировать защищенность и архитектуру ИС. Специалист по ИБ, привлекая владельца (менеджера) ИС (используя вопросники, интервью, документацию, инструменты автоматического сканирования), должен подробно описать архитектуру сети: – все аппаратные (компьютерные) ресурсы, на которых хранится ценная информация; – сетевые группы, в которых находятся ресурсы системы (т.е. физические связи ресурсов друг с другом); – отделы, к которым относятся ресурсы; – виды ценной информации; – ущерб для каждого вида ценной информации по трем видам угроз; – бизнес-процессы, в которых обрабатывается информация; –пользователей (группы пользователей), имеющих доступ к ценной информации; – класс группы пользователей; – доступ группы пользователей к информации; – характеристики этого доступа (вид и права); – средства защиты информации; – средства защиты рабочего места группы пользователей. Исходя из полученных данных строится полная модель ИС организации на основе которой проводится оценки рисков для каждого ресурса по угрозе нарушения «конфиденциальности», «целостности» и «доступности». Алгоритм оценки рисков позволяет получить следующие данные: – реестр ресурсов; – значения риска для каждого ценного ресурса организации; – значения риска для ресурсов после задания контрмер (остаточный риск); – эффективность контрмер; – рекомендации экспертов. Последовательность выполнения практической работы Построить архитектуру ИС Составить структурно-функциональную схему ИС На схеме необходимо отобразить (пример схемы приведен на рис.4.1): - все ресурсы (сервер, АРМ, ПО, БД и т.д.) «закрытого» и «открытого» контура ИС; - отделы, к которым относятся ресурсы «закрытого» и «открытого» контура ИС; - сетевые группы «открытого» контура, физические связи ресурсов между собой и их подключения к Интернет и/или к мобильным сетям; - виды ценной информации, хранящейся на ресурсах; - пользователей (группы пользователей), имеющих доступ к ценной (конфиденциальной) информации.  Рис.4.1. Структурно-функциональная схема ИС Рис.4.1. Структурно-функциональная схема ИСОпределить вес ресурса Определить вес средств защиты каждого аппаратного ресурса, средств защиты каждого вида информации, хранящемся на нем, а также ПО с указанием веса каждого средства (табл. 4.1). Веса выбирать самостоятельно. Таблица 4.1

Определить вид и права доступа Определить вид доступа (локальный, удаленный) и права доступа (чтение, запись, удаление) для каждого пользователя (групп пользователей), а также наличие соединения через VPN, количество человек в группе для каждого информационного потока (табл. 4.2) Таблица 4.2

Наличие выхода в Интернет Указать наличие у пользователей выхода в Интернет (табл.4.3) Таблица 4.3

Определить ущерб Определить ущерб организации от реализации угроз ИБ для каждого информационного потока (табл. 4.4) Таблица 4.4

Ущерб определяется с участием владельца ИС, либо им самим непосредственно. На этом описание архитектуры ИС завершается. 4.2. Расчет рисков для каждого вида ценной информации по угрозе нарушения «конфиденциальности», «целостности» и «доступности». Расчет рисков по угрозе нарушения «конфиденциальности» Расчет коэффициентов защищенности. Для каждого информационного потока рассчитывается коэффициент локальной либо удаленной защищенности информации, хранящейся на ресурсе, в зависимости от типа доступа. Если доступ локальный, то рассчитывается только коэффициент локальной защищенности информации. Если доступ удаленный, то рассчитывается коэффициент удаленной защищенности информации, хранящейся на ресурсе и коэффициент локальной защищенности рабочего места пользователя. Коэффициент локальной защищенности информациирассчитывается, если доступ к информации в данном информационном потоке локальный. Он равен сумме весов средств физической и локальной защиты информации. Учитываются все средства физической защиты и средства локальной защиты информации, обеспечивающие защиту информации по угрозе «конфиденциальность»: средства физической защиты: охрана, замок, пропускной режим в помещение (например, 25); средства локальной защиты: отсутствие дисководов и USB портов (например, 10); криптозащита данных на АРМ (например, 20). Коэффициент удаленной защищенности информации на ресурсе рассчитывается, если доступ к информации в данном информационном потоке удаленный. Он необходим для того, чтобы учесть сетевые средства защиты, и равен сумме весов средств корпоративной сетевой защиты информации. Эти средства (межсетевой экран, серверная антивирусная защита) находятся на сервере. Коэффициент локальной защищенности рабочего местапользователя (группы пользователей) рассчитывается только при удаленном доступе к информации. Он равен сумме весов средств физической, локальной и персональной сетевой защитыинформации. Средства физической защиты – те же. Средства локальной защиты: антивирус, отсутствие дисководов и USB-портов. Средства персональной сетевой защиты: межсетевой экран (firewall), средства криптозащиты электронной почты. Эти средства (персональный межсетевой экран, средства криптозащиты электронной почты) находятся на АРМ, подключенном к ЛВС. Указанный коэффициент не определяется для анонимных и авторизованных Интернет-пользователей, т. к. АРМ пользователя в данном случае не является частью ИС. Для дальнейших расчетов по каждому потоку из трех коэффициентов выбирается наименьший коэффициент защищенности (НК). Полученные значения коэффициентов сводятся в табл.4.5. Таблица 4.5

Учет наличия доступа при помощи VPN При локальном доступе VPN не учитывается, поскольку ЛВС не используется для передачи информации. При удаленном доступе через VPN к наименьшему коэффициенту защищенности потока прибавляется вес VPN шлюза (МЭ) и вычисляется результирующий коэффициент: РК=НК+вес VPN шлюза (или +0). Расчеты сводятся в табл.4.6 Таблица 4.6.

Расчет итогового коэффициента (ИК) защищенности Если количество пользователей 1, и у группы нет доступа в Интернет, то: ИК=1/РК. Учет количества человек N в группе пользователей: ИК=N/РК. Если группа пользователей имеет доступ в Интернет, то ИК увеличивается в 2 раза: ИК=2 N/РК. Если при удаленном доступе Интернет-пользователей VPN-соединение не используется (Интернет заведен на компьютер, а не на сервер), то для них итоговый коэффициент защищенности (ИК) умножается на 4, в силу отсутствия зашиты шлюза ИК= (4 N)/РК. Результаты расчетов сводятся в табл.4.7. Таблица 4.7

Расчет итоговой вероятности (ИВ) Чтобы получить итоговую вероятность ИВ, необходимо сначала определить базовую вероятность (БВ) реализации угрозы нарушения конфиденциальности и умножить ее на ИК: ИВ=БВ×ИК. Базовая вероятность БВ реализации k-ой угрозы определяется на основе метода экспертных оценок. Группа экспертов определяет БВ для каждой информации (для каждого потока). Базовую вероятность БВ может задать владелец информации. Результаты расчетов сводятся в табл.4.8. Таблица 4.8

Если на ресурсе расположены несколько видов информации, причем к некоторым из них осуществляется доступ через Интернет (группами анонимных, авторизованных или мобильных Интернет-пользователей), то угрозы, исходящие от этих групп пользователей, могут повлиять и на другие виды информации. Следовательно, это необходимо учесть. Если на одном из ресурсов, находящемся в сетевой группе, хранится информация, к которой осуществляют доступ указанные группы пользователей, то это учитывается аналогично для всех видов информации, хранящихся на всех ресурсах, входящих в сетевую группу. В реальной информационной системе все ресурсы, взаимосвязанные между собой, оказывают друг на друга влияние. Т.е. злоумышленник, проникнув на один ресурс информационной системы (например, получив доступ к информации ресурса), может без труда получить доступ к ресурсам, физически связанным со взломанным. Расчет риска по угрозе нарушения «конфиденциальности» для каждого вида информации Риск по угрозе «конфиденциальность» для каждого вида информации рассчитывается, как произведение итоговой вероятности на ущерб: Rк=ИВi×Di. где Di – ущерб для каждого i-ого вида информации от реализации угрозы. Расчет риска по угрозе нарушения «конфиденциальности» для ресурса Риск для ресурса, на котором хранится несколько видов информаций (несколько БД) равен сумме рисков по всем видам информации. P.S. Расчеты рисков по угрозе нарушения «целостности» и «доступности» выполняются аналогичным образом | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||