умп_практика. УМП_практика_2020_выходРИО_20_02_20. Учебнометодическое пособие к практическим работам основная профессиональная образовательная программа

Скачать 403.28 Kb. Скачать 403.28 Kb.

|

|

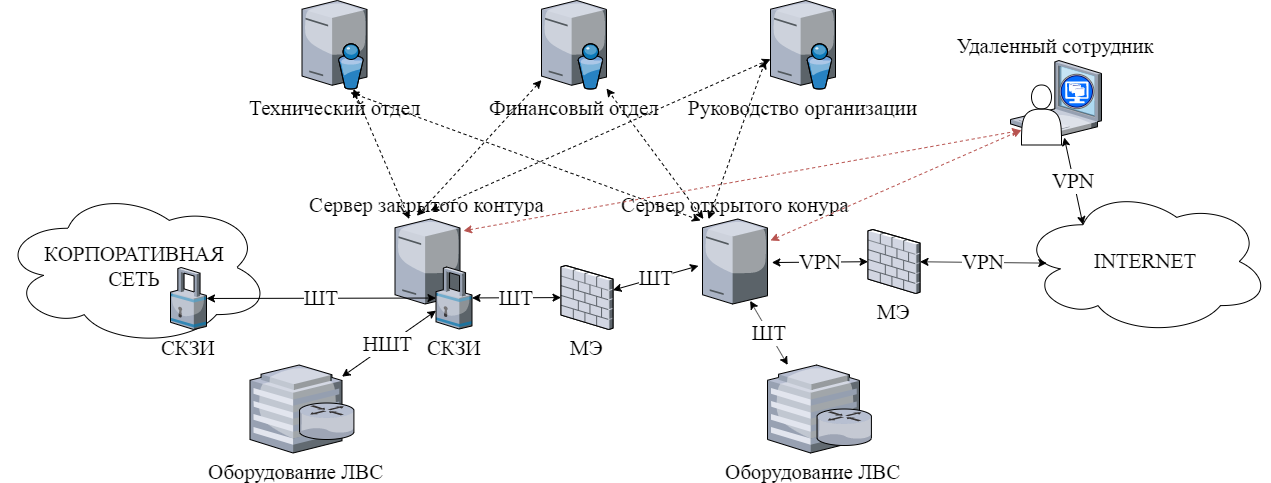

Методические рекомендации по выполнения работы Описание архитектуры ИС Построение структурно-функциональной схемы «закрытого» и «открытого» контуров ИС На рис.5.1 показана структурно-функциональная схема ИС организации, отображающая основные технические средства, функционирующие в сети, физические линии связи между оборудованием и логические (информационные) связи сотрудников (их АРМ) с ресурсами серверов «открытого» и «закрытого» контуров. Современные ИС строятся, как правило, на архитектуре «клиент-сервер» с применением технологии виртуальных серверов и предусматривают «закрытый» и «открытый» контуры обработки, хранения и передачи информации. В «закрытом» контуре, который может иметь различные классы защищённости, обрабатывается конфиденциальная информация с различным грифом секретности, а в «открытом» контуре – открытая информация. При этом сертифицированными средствами однонаправленной передачи информации обеспечивается только односторонняя передача информации из «открытого» контура в «закрытый», т.е. передача информации в «закрытый» контур из «открытого» осуществляется через однонаправленный межсетевой экран (МЭ). Внешнее взаимодействие ИС с корпоративными системами осуществляется через «закрытый» контур с применением сертифицированных средств криптографической защиты информации (СКЗИ) с шифрованием информации. Взаимодействие «открытого» контура с «открытыми» контурами корпоративной ИС осуществляется через Интернет (LTE) с применением сертифицированного внешнего МЭ. С логической точки зрения структуру сети можно представить в виде трех отделов, технического, финансового и управляющего (руководство организации), каждый из которых имеет доступ к серверам как «открытого», так и к «закрытого» контура. Также в организации имеется несколько сотрудников, работающих удаленно – соответственно, эти пользователи имеют доступ к обоим контурам, а также к сети Интернет по VPN. Следует понимать, что во всех трех отделах также имеется несколько сотрудников, и их группировка произведена для удобства восприятия схемы.  Рис.5.1. Структурно-функциональная схема ИС организации Рис.5.1. Структурно-функциональная схема ИС организацииОбозначения на структурной схеме соответствуют: ШТ – шифрованный с помощью средства криптографической защиты информации трафик НШТ – нешифрованный трафик VPN (Virtual Private Network) – технология организации защищенного канала для подключения удалённого сотрудника к ресурсам серверов «открытого» контура через сеть общего пользования (например, сеть Интернет и/или мобильные сети). Пунктирными линиями обозначены логические связи, показывающие работу отделов организации с ресурсами серверов «открытого и «закрытого» контура, а также доступ к ним удалённого сотрудника. Описание средств защиты аппаратных и информационных ресурсов Для дальнейшего выполнения практической работы приведем сводную таблицу с описанием средств защиты каждого аппаратного ресурса, средств защиты каждого вида информации, хранящейся на нём, с указанием веса каждого средства (табл.5.1). Таблица 5.1

В квадратных скобках отмечено, какой тип угрозы закрывает каждое средство, сокращения соответствуют: Д – угрозе Доступности; К – угрозе Конфиденциальности; Ц – угрозе Целостности. Описание типов и прав доступа сотрудников Для дальнейшего выполнения практической работы приведем сводную таблицу (табл. 5.2) с описанием видов доступа (локальный или удаленный) и прав доступа (чтение, запись, удаление) для каждого пользователя (групп пользователей, если речь идет об отделах). Также добавим отдельную графу, в которую вынесем нужно или нет конкретному пользователю (отделам) VPN-соединение. Предположим, что управляющий отдел (руководство организации) периодически контролирует деятельность других отделов – необходимо наличие двух информационных потоков от руководства к открытому и закрытому контурам. Удаленному сотруднику по роду деятельности требуется доступ к открытому и закрытому серверам. Технический и финансовый отделы собирают информацию о работе организации, каждый свою, поэтому и им необходимо взаимодействовать с обоими контурами. В целях безопасности запретим информационным потокам право на удаление, а для всех потоков, что идут через закрытый сервер – еще и запись, во избежание уничтожения и модификации информации (что может привести к торможению рабочего процесса организации и к финансовым и человек/часовым потерям). Таблица 5.2

Доступ к сети Интернет Для дальнейшего выполнения практической работы приведем сводную таблицу для трех имеющихся отделов организации (управляющий, технический, финансовый), в которой определим необходимость (или ее отсутствие) доступа к сети интернет для всех пользователей этих групп (табл. 5.3). Предположим, что управляющий отдел (руководство организации) периодически контролирует деятельность других отделов, а также осуществляет решение различных вопросов, связанных с деятельностью организации в целом – следовательно, данному отделу требуется доступ к сети Интернет. Технический отдел контролирует работоспособность системы в целом, а также имеет возможность связываться с руководством организации при необходимости (посредством электронной почты), поэтому данному отделу также требуется доступ к сети Интернет. Финансовый отдел, ввиду особой ценности, обрабатываемой им информации, в целях повышения безопасности доступа к сети интернет не имеет. Таблица 5.3

Определение ущерба организации при реализации угроз ИБ для каждого информационного потока Для дальнейшего выполнения практической работы приведем сводную таблицу, в которой перечислим ущерб организации, который возникнет в случае реализации угроз ИБ для каждого информационного потока (табл.5.4). Таблица 5.4

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||