Лекции. Введение. Защита программного обеспечения от несанкционированного использования с помощью программноаппаратных средств

Скачать 4.72 Mb. Скачать 4.72 Mb.

|

|

Обозначения: “ - ” - нет требований к данному классу “ + ” - новые или дополнительные требования “ = ” - требования совпадают с требованиями к СВТ предыдущего класса Седьмой класс присваивается средствам вычислительной техники, к которым предъявлялись требования по защите от несанкционированного доступа к информации, но при оценке защищенность средства оказалась ниже уровня требований шестого класса. Показатели защищенности автоматизированных систем от НСД Документы Гостехкомиссии устанавливают девять классов защищенности АС от НСД, распределенных по трем группам. Каждый класс характеризуется определенной совокупностью требований к средствам защиты. В пределах каждой группы соблюдается иерархия классов защищенности АС. Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Данная группа содержит два класса защищенности - ЗБ (низший) и ЗА (высший). Вторая группа включает АС, в которых пользователи имеют одинаковые полномочия доступа ко всей информации, обрабатываемой и хранимой в АС на носителях различного уровня конфиденциальности. Данная группа содержит два класса защищенности - 2Б (низший) и 2А (высший). Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и хранится информация разных уровней конфиденциальности, не все пользователи имеют равные права доступа. Данная группа содержит пять классов защищенности - 1Д (низший), 1Г, 1В, 1Б и 1А (высший). В таблице 11.2 приведены требования к подсистемам защиты для каждого класса защищенности. Табл. 8.2. Показатели защищенности и требования к классам защиты АС от НСД

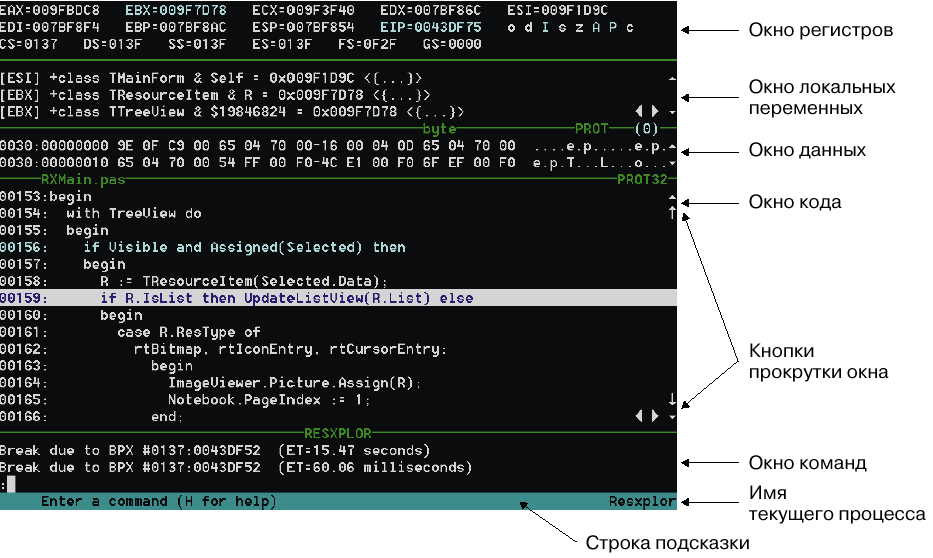

Приложение 6.1. Отладка программ в отладчике SoftICE Отладчик SoftICE является наиболее мощным из существующих отладчиков общего назначения, с помощью которого можно отлаживать практически любые типы кодов, включая исполняемые файлы, драйверы устройств, DLL, OCX, а также статические и динамические VxD. SoftICE может функционировать под операционными системами WINDOWS 95 и WINDOWS NT и состоит из отладчика уровня ядра и утилиты Symbol Loader, позволяющую загружать отладочную информацию. Данный отладчик обладает следующими привлекательными возможностями. 1. Отладка на уровне исходных кодов 32-битных приложений (Win32), драйверов устройств Windows NT (как пользовательского уровня, так и уровня ядра), драйверов Windows95, VxD, 16-битных Windows программ и DOS программ. 2. Отладка практически любых типов кодов, включая обработчики прерываний и ядро операционных систем Windows NT и Windows 95. 3. Установка прерываний на обращение к памяти как по чтению, так и по записи, на чтение/запись в порты ввода/вывода и на аппаратные прерывания. 4. Установка прерываний на сообщения Windows. 5. Задание условий возникновения прерываний и последовательности действий при их возникновении. 6. Показывает промежуток времени, прошедший до возникновения прерывания, используя счетчик процессора Pentium. 7. Отладка ядра операционной системы на одной машине. 8. Выдача различной внутренней служебной информации операционной системы. 9. Использование модема для подключения SoftICE к удаленному компьютеру. Это позволяет изучить проблемы в работе удаленного компьютера, например, причины краха системы. 10. Создание пользовательских макрокоманд. SoftICE функционирует в нулевом кольце защиты и загружается в память до загрузки операционной системы WINDOWS путем запуска программы WINICE.EXE. Из операционной системы Windows, в отладчик SoftICE выход осуществляется, как правило, при нажатии комбинации клавиш Ctrl+D. Рабочий экран отладчика SoftICE представлено на рис. 6.1.  | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||