эдо в логистике. ЭДО в логистике_Серкова. 1. Электронная документация определение и особенности

Скачать 152.69 Kb. Скачать 152.69 Kb.

|

|

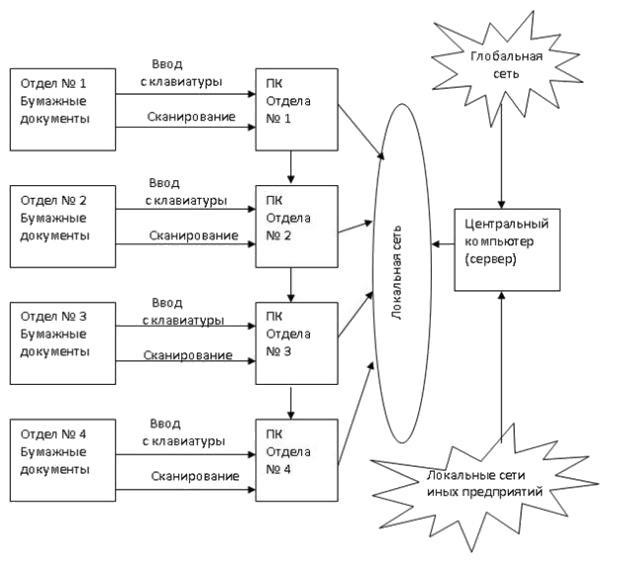

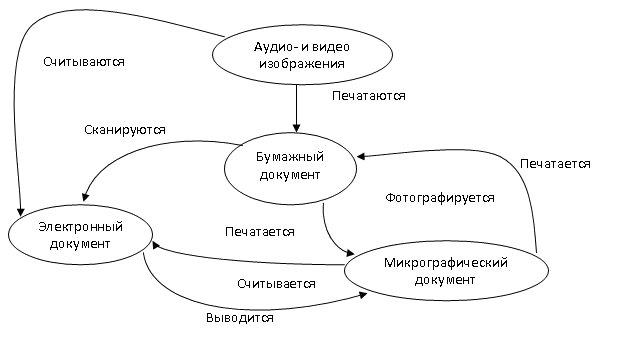

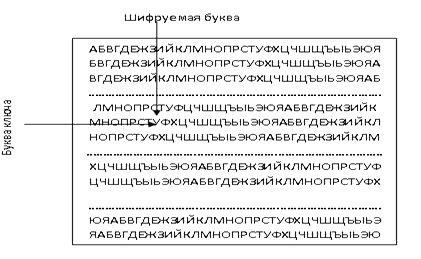

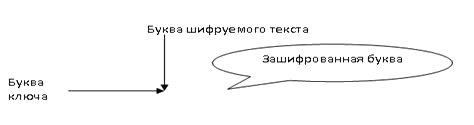

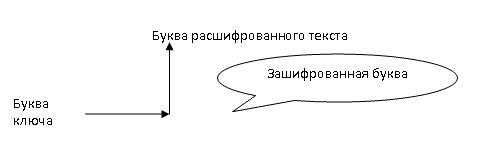

1. Электронная документация: определение и особенности Документ является основным способом представления информации. Электронный документ — это бумажный документ, введённый в компьютер для обработки. Финансовые электронные документы могут снабжаться электронной подписью. Электронные документы бывают структурированными, и тогда они находятся в базах данных, и неструктурированными, содержащими тексты на естественном языке. В общем же принято считать под электронным документом (ЭД) структурированный информационный объект, в соответствие которому может быть поставлена совокупность файлов, хранящихся на накопителе компьютера. Необходимым признаком ЭД является "регистрационная карточка", состоящая из реквизитов документа, содержащих перечень необходимых данных о нём. Согласно законодательству, электронным является документ, в котором информация представлена в электронно-цифровой форме. Электронные документы можно разделить на два основных типа: неформализованные (произвольные) и служебные (официальные). Неформализованный электронный документ — это любое сообщение, записка, текст, записанный на машинном носителе. Под служебным электронным документом понимается записанное на машинном носителе электронное сообщение, реквизиты которого оформлены в соответствии с нормативными требованиями. Электронные документы по сравнению с бумажными обладают следующими преимуществами: более низкая стоимость и время передачи электронного документа из одного места в другое; более низкая стоимость и время тиражирования ЭД; более низкая стоимость архивного хранения ЭД; возможность контекстного поиска; новые возможности защиты документов; упрощение подготовки ЭД в сочетании с широкими возможностями; принципиально новые возможности представления ЭД. Документ может иметь динамическое содержание (например, аудио-, видеовставки). 2. Электронный документооборот Основные принципы построения системы электронного документооборота: соответствие требованиям стандартов на формы и системы документации; распределённость; масштабируемость; модульность; открытость; переносимость на другие аппаратные платформы. Основными функциями системы электронного документооборота являются: регистрация документов; контроль исполнения документов; создание справочников и работа с ними; контроль движения бумажного и электронного документа, ведение истории работы с документами; создание и редактирование реквизитов документов; формирование отчетов по документообороту предприятия; импорт документов из файловой системы и Интернета; создание документа прямо из системы на основе шаблона (прямая интеграция); работа с версиями документа, сложными многокомпонентными и многоформатными документами, вложениями; электронное распространение документов; работа с документами в папках; получение документов посредством сканирования и распознавания. уменьшением затрат на доступ к информации и обработку документов. Системы документооборота обычно внедряются, чтобы решать определённые задачи, стоящие перед организацией. К таким задачам можно отнести следующие: обеспечение более эффективного управления за счёт автоматического контроля выполнения, прозрачности деятельности всей организации на всех уровнях; поддержка эффективного накопления, управления и доступа к информации и знаниям; исключение бумажных документов из внутреннего оборота предприятия; исключение необходимости или существенное упрощение и удешев-ление хранения бумажных документов за счёт наличия оперативного электронного архива; экономия ресурсов за счёт сокращения издержек на управление потоками документов в организации; поддержка системы контроля качества, соответствующей международным нормам; обеспечение кадровой гибкости за счёт большей формализации деятельности каждого сотрудника и возможности хранения всей предыстории его деятельности; протоколирование деятельности предприятия в целом (внутренние служебные расследования, анализ деятельности подразделений, выявление "горячих точек" в деятельности); оптимизация бизнес - процессов и автоматизация механизма их выполнения и контроля. Электронные потоки информации на предприятии (в офисе) схематично представлены на рис.1.  Рис. 1. Общая схема электронного документооборота Документооборот — это прохождение документов по соответствующим отделам до сдачи их в архив. Электронный документ может появиться либо в результате ввода бумажного документа с помощью клавиатуры или сканера, либо из глобальной сети, либо из локальной сети сторонних организаций. Всякая система электронного документооборота должна быть распределённой, так как ввод документов происходит на территориально-распределённой организации. Перечислим функции систем электронного документооборота. Хранение электронных документов. Носители электронных документов характеризуются двумя параметрами: стоимостью хранения 1 мегабайта информации; скоростью доступа к информации. Задача заключается в выборе оптимального носителя. Организация поиска документов. Существуют два типа поиска. Во-первых, атрибутивный поиск, когда каждому документу присваивается набор идентифицирующих его атрибутов. Поиск документа осуществляется путём сравнения значений этих атрибутов со значениями запроса. Примерами атрибутов могут служить код поставщика, код или фамилия служащего, время создания документа и т.д. Во-вторых, полнотекстовый поиск, когда документ отыскивается по словам, входящим в сам документ. Для поиска известного документа используется атрибутивный тип, для неизвестного — полнотекстовый. Поддержка защиты документов от несанкционированного доступа. Каждый документ должен иметь список пользователей, имеющих право доступа к нему. Маршрутизация документов. Документы различаются по типам носителей информации. Существуют три типа носителей: 1) бумага; 2) микрофиши: с точки зрения поиска мало чем отличаются от бумаги, но занимают меньше места; 3) электронные носители — жёсткие, оптические, магнитооптические диски. От момента первой записи до сдачи в архив документы проходят различные преобразования (рис.2). Документы могут существовать одновременно в нескольких видах, переходя из одного вида в другой. В каком виде должен храниться документ, зависит от ограничений, накладываемых пользователем на стоимость, и время поиска документа, а также от стоимости передачи документа от одного рабочего места к другому. Массовый ввод документов, которые, как правило, не подлежат арифметической обработке (тексты), осуществляется с помощью операции сканирования. Для этого вначале выполняется подготовка к вводу документа, а затем ввод.  Рис. 2. Схема преобразования различных видов документов Подготовка состоит в следующем: если документ новый, то он описывается и регистрируется как новый класс документа. Для этого документ сканируется (незаполненный) и создаётся форма по отсканированному шаблону. Далее определяются те поля, которые будут распознаваться системой или заполняться пользователем с клавиатуры. Указываются типы данных обрабатываемых полей. После сканирования документы автоматически направляются на операцию распознавания. Но перед этим система осуществляет ряд операций, улучшающих изображение символов (выравнивание, удаление шума, восстановление символов и др.). Особенно это важно для рукописных данных. Одна из важных функций системы документооборота — маршрутизация и контроль исполнения. Маршрутизация сообщений в системе электронного документооборота — это построение схемы, согласно которой они передаются между рабочими местами пользователей АРМ. Известны следующие системы маршрутизации: Свободная маршрутизация — последовательная или параллельная. При последовательной маршрутизации документ проходит от одного пользователя к другому, а при параллельной он одновременно поступает к нескольким пользователям. Свободная маршрутизация с контролем исполнения. Под контролем понимается: контроль доставки документа; контроль исполнения (выдача извещения, что задание выполнено); мониторинг задания (кто и что сейчас делает с заданием). Маршрутизация по заранее определённым маршрутам с контролем исполнения. Система электронной почты. В сети Интернет электронный документооборот организуется в той группе сервисов, которая обеспечивает поиск информации с помощью Web-серверов. Все Web-серверы делятся на две группы: 1) серверы управления трафиком (traffic); 2) конечные серверы. Пользователь с помощью серверов первой группы отыскивает необходимую информацию, а потом обращается за помощью серверов второй группы. Наиболее мощные средства в группе серверов управления трафиком — это порталы, т.е. Web-узлы, представляющие собой сочетание базовых услуг, например, информационного поиска и передачи найденной информации с помощью электронной почты. Главное отличительное свойство портала в том, что он не только отыскивает для пользователя необходимую информацию, но ещё и обеспечивает набор сервисных услуг. Конечный сервер может содержать рекламный сервер, состоящий из 1—2 страниц, информационный сервер, Интернет - магазин, Интернет - витрину. Чтобы быть доступными для конечного сервера, электронные документы описываются с помощью специального гипертекстового языка HTML, представляющего собой набор правил для описания структуры любого электронного документа. Проблемы организации электронного документооборота Далее приведены основные проблемы и задачи, возникающие в большинстве случаев при внедрении автоматизированных систем управления предприятием и рекомендации по их решению. Отсутствие постановки задачи менеджмента на предприятии. Грамотная постановка задач менеджмента является важнейшим фактором, влияющим как и на успех деятельности предприятия в целом, так и на успех проекта автоматизации. Например, совершенно бесполезно заниматься внедрением автоматизированной системы бюджетирования, если само бюджетирование не поставлено на предприятии должным образом, как определённый последовательный процесс. К сожалению, на настоящий момент в России до конца не сложился национальный подход к менеджменту, и в данный момент российское управление представляет собой гремучую смесь из теории западного менеджмента (которая во многом не является адекватной существующей ситуации) и советско-российского опыта, который, хотя и во многом гармонирует с общими жизненными принципами, но уже не отвечает жёстким требованиям рыночной конкуренции. Поэтому первое, что необходимо сделать для того, чтобы проект внедрения автоматизированной системы управления предприятием оказался удачным - максимально формализовать все те контуры управления, которые собственно, планируется автоматизировать. В большинстве случаев, для осуществления этого не обойтись без привлечения профессиональных консультантов, но по опыту, затраты на консультантов просто не сопоставимы с убытками от проваленного проекта автоматизации. Необходимость в частичной реорганизация структуры и деятельности предприятия при внедрении автоматизированной системы управления предприятием. Прежде чем приступать к внедрению автоматизированной системы управления на предприятии, обычно необходимо произвести частичную реорганизацию его структуры и технологий ведения бизнеса. Поэтому одним из важнейших этапов проекта внедрения является полное и достоверное обследование предприятия во всех аспектах его деятельности. На основе заключения, полученного в результате обследования, строится вся дальнейшая схема построения корпоративной информационной системы. Несомненно, можно автоматизировать все, про принципу "как есть", однако, этого не следует делать по ряду причин. Дело в том, что в результате обследования обычно фиксируется большое количество мест возникновения необоснованных дополнительных затрат, а также противоречий в организационной структуре, устранение которых позволило бы уменьшить производственные и логистические издержки, а также существенно сократить время исполнения различных этапов основных бизнес - процессов. Реорганизация может быть проведена в ряде локальных точек, где она объективно необходима, что не повлечёт за собой ощутимый спад активности текущей коммерческой деятельности. Необходимость в изменении технологии работы с информацией, и принципов ведения бизнеса. Эффективно построенная информационная система не может не внести изменений в существующую технологию планирования бюджетирования и контроля, а также управления бизнес-процессами. Во-первых, одними из самых важных для руководителя особенностей корпоративной информационной системы, являются модули управленческого учёта и финансового контроллинга. Теперь каждое функциональное подразделение может быть определено как центр финансового учёта, с соответствующим уровнем финансовой ответственности его руководителя. Это, в свою очередь, повышает ответственность каждого из таких руководителей и предоставляет в руки высших менеджеров эффективный инструментарий для чёткого контроля исполнения отдельных планов и бюджетов. При наличии автоматизированной системы управления предприятием руководитель способен получать актуальную и достоверную информацию обо всех срезах деятельности компании, без временных задержек и излишних передаточных звеньев. Кроме того, информация подаётся руководителю в удобном виде "с листа" при отсутствии человеческих факторов, которые могут предвзято или субъективно трактовать информацию при передаче. Однако справедливо было бы заметить, что некоторые руководители не привыкли принимать управленческие решения по информации в чистом виде, если к ней не приложено мнение человека, который её доставил. Такой подход в принципе имеет право на жизнь и при наличии автоматизированной системы управления предприятием, однако часто он негативно отражается на объективности менеджмента. Внедрение автоматизированной системы управления предприятием вносит существенные изменения в управление бизнес - процессами. Каждый документ, отображающий в информационном поле течение или завершение того или иного сквозного бизнес - процесса, в интегрированной системе создаётся автоматически, на основании первичного документа, открывшего процесс. Сотрудники, ответственные за этот бизнес – процесс, лишь контролируют и, при необходимости, вносят изменения в позиции построенных системой документов. Например, заказчик разместил заказ на продукцию, который должен быть исполнен к определённому числу месяца. Заказ вводится в систему; на основании его системой автоматически создаётся счёт (на основе существующих алгоритмов ценообразования), счёт пересылается заказчику, а заказ направляется в производственный модуль, где происходит разузлование заказанного вида продукции на отдельные комплектующие. На основе списка комплектующих в модуле закупок системой создаются заказы на их закупку, а производственный модуль соответствующим образом оптимизирует производственную программу, чтобы заказ был исполнен точно к сроку. Естественно, в реальной жизни возможны различные варианты неустранимых срывов поставок комплектующих, поломки оборудования и т.д., поэтому каждый этап выполнения заказа должен строго контролироваться ответственным за него кругом сотрудников, которые, в случае необходимости, должны создать управленческое воздействие на систему, чтобы избежать нежелательных последствий или уменьшить их. Существенное сокращение бумажной волокиты ускоряет процесс и повышает качество обработки заказов, поднимает конкурентоспособность и рентабельность предприятия в целом, а всё это требует большей собранности, компетенции и ответственности исполнителей. Возможно, что существующая производственная база не будет справляться с новым потоком заказов, и в неё тоже нужно будет вносить организационные и технологические реформы, которые впоследствии положительно скажутся на процветании предприятия. При внедрении автоматизированных систем управления предприятием в большинстве случаев возникает активное сопротивление сотрудников на местах, которое является серьёзным препятствием для консультантов и вполне способно сорвать или существенно затянуть проект внедрения. Это вызвано несколькими человеческими факторами: обыкновенным страхом перед нововведениями, консерватизмом (например, кладовщику, проработавшему 30 лет с бумажной картотекой, обычно психологически тяжело пересаживаться за компьютер), опасение потерять работу или утратить свою незаменимость, боязнь существенно увеличивающейся ответственности за свои действия. Необходимо наделить руководителя проекта внедрения достаточными полномочиями, поскольку сопротивление иногда (часто подсознательно, или в результате неоправданных амбиций) возникает даже на уровне топ-менеджеров. Всегда подкреплять все организационные решения по вопросам внедрения изданием соответствующих приказов и письменных распоряжений. Внедрение большинства крупных систем автоматизации управления предприятием производится по следующей технологии: на предприятии формируется небольшая (3-6 человек) рабочая группа, которая проходит максимально полное обучение работе с системой, затем на эту группу ложится значительная часть работы по внедрению системы и дальнейшему её сопровождению. Применение подобной технологии вызвано двумя факторами: во- первых, тем, что предприятие обычно заинтересовано в том, чтобы у него под рукой были специалисты, которые могут оперативно решать большинство рабочих вопросов при настройке и эксплуатации системы, а во-вторых, обучение своих сотрудников и их использование всегда существенно дешевле аутсорсинга. Таким образом, формирование сильной рабочей группы является залогом успешной реализации проекта внедрения. Особенно важным вопросом является выбор руководителя такой группы и администратора системы. Руководитель, помимо знаний базовых компьютерных технологий, должен обладать глубокими знаниями в области ведения бизнеса и управления. В практике крупных западных компаний такой человек занимает должность CIO (Chief Information Officer), которая обычно является второй и в иерархии руководства компании. В отечественной практике, при внедрении систем такую роль, как правило, играет начальник отдела АСУ или ему аналогичного. Основными правилами организации рабочей группы являются следующие принципы: специалистов рабочей группы необходимо назначать с учётом следующих требований: знание современных компьютерных технологий (и желание осваивать их в дальнейшем), коммуникабельность, ответственность, дисциплинированность; с особой ответственностью следует подходить к выбору и назначению администратора системы, так как ему будет доступна практически вся корпоративная информация; возможное увольнение специалистов из группы внедрения в процессе проекта может крайне негативно отразиться на его результатах. Поэтому членов группы следует выбирать из преданных и надёжных сотрудников и выработать систему поддержки этой преданности в течение всего проекта. После определения сотрудников, входящих в группу внедрения, руководитель проекта должен чётко расписать круг решаемых каждым из них задач, формы планов и отчётов, а также длину отчётного периода. Итак, проблемы управления потоками документов актуальны для любого предприятия. Но особенную остроту эти проблемы приобретают при переходе на новые компьютерные технологии проектирования, конструирования и подготовки производства, когда привычные бумажные документы заменяются электронными. В настоящее время наличие успешно действующей системы автоматизации делопроизводства и документооборота говорит о благополучии учреждения и его руководства. Это означает полную управляемость подчинённых руководству аппарата, их компетентность, солидарность, дисциплинированность и заинтересованность в максимально успешном выполнении порученного дела. Автоматизированная система представляет возможность производить оперативный и эффективный обмен информацией между всеми участками производственного процесса, позволяет сократить время, требуемое на подготовку конкретных задач, исключить возможных появлений ошибок подготовки отчётной документации. Внедрение автоматизированной системы обеспечит удобство в работе, рациональную организацию производства и снижение психологических нагрузок. Также снизятся физиологические нагрузки, т.к. с внедрением соответствующего программного обеспечения время, затраченное на эту же работу, существенно уменьшится. Это положительно повлияет на работоспособность работника, т.к. приведёт к уменьшению количества обрабатываемой информации, а также у персонала появится дополнительное время для анализа и принятия управленческих решений. Внедрение автоматизированной системы управления предприятием, как и любое серьёзное преобразование на предприятии, является сложным и зачастую болезненным процессом. Тем не менее, некоторые проблемы, возникающие при внедрении системы, достаточно хорошо изучены, формализованы и имеют эффективные методологии решения. Заблаговременное изучение этих проблем и подготовка к ним значительно облегчают процесс внедрения и повышают эффективность дальнейшего использования системы. Все вышеперечисленные задачи, возникающие в процессе построения информационной системы, и методы их решения являются наиболее распространёнными и естественно, каждое предприятие имеет свою уникальную организационную специфику. При внедрении автоматизированной системы управления предприятием могут возникать различные нюансы, которые требуют дополнительного рассмотрения и поиска методов их решения. 4. Технологии обеспечения безопасности При использовании любой информационной технологии следует обращать внимание на наличие средств защиты данных, программ, компьютерных систем. Безопасность данных включает обеспечение достоверности данных и защиту данных и программ от несанкционированного доступа, копирования, изменения. Достоверность данных контролируется на всех этапах технологического процесса эксплуатации ЭИС. Различают визуальные и программные методы контроля. Визуальный контроль выполняется на домашинном и заключительном этапах. Программный – на внутримашинном этапе. При этом обязателен контроль при вводе данных, их корректировке, т.е. везде, где есть вмешательство пользователя в вычислительный процесс. Контролируются отдельные реквизиты, записи, группы записей, файлы. Программные средства контроля достоверности данных закладываются на стадии рабочего проектирования. Защита данных и программ от несанкционированного доступа, копирования, изменения реализуется программно-аппаратными методами и технологическими приёмами. К программно-аппаратным средствам защиты относят пароли, электронные ключи, электронные идентификаторы, электронную подпись, средства кодирования, декодирования данных. Для кодирования, декодирования данных, программ и электронной подписи используются криптографические методы. Например, в США применяется криптографический стандарт, разработанный группой IETF. Экспорту он не подлежит. Разработаны в том числе и отечественные электронные ключи, например, Novex Key для защиты программ и данных в системах Windows, DOS, Netware. Средства защиты аналогичны, по словам специалистов, дверному замку. Замки взламываются, но никто не убирает их с двери, оставив квартиру открытой. Технологический контроль заключается в организации многоуровневой системы защиты программ и данных как средствами проверки паролей, электронных подписей, электронных ключей, скрытых меток файла, использованием программных продуктов, удовлетворяющих требованиям компьютерной безопасности, так и методами визуального и программного контроля достоверности, целостности, полноты данных. Безопасность обработки данных зависит от безопасности использования компьютерных систем. Компьютерной системой называется совокупность аппаратных и программных средств, различного рода физических носителей информации, собственно данных, а также персонала, обслуживающего перечисленные компоненты. В настоящее время в США разработан стандарт оценок безопасности компьютерных систем – критерии оценок пригодности. В нём учитываются четыре типа требований к компьютерным системам: требования к проведению политики безопасности – security policy; ведение учёта использования компьютерных систем – accounts; доверие к компьютерным системам; требования к документации. Требования к проведению последовательной политики безопасности и ведение учёта использования компьютерных систем зависят друг от друга и обеспечиваются средствами, заложенными в систему, т.е. решение вопросов безопасности включается в программные и аппаратные средства на стадии проектирования. Нарушение доверия к компьютерным системам, как правило, бывает вызвано нарушением культуры разработки программ: отказом от структурного программирования, неисключением заглушек, неопределённым вводом и т.д. Для тестирования на доверие нужно знать архитектуру приложения, правила устойчивости его поддержания, тестовый пример. Требования к документации означают, что пользователь должен иметь исчерпывающую информацию по всем вопросам. При этом документация должна быть лаконичной и понятной. Только после оценки безопасности компьютерной системы она может поступить на рынок. Во время эксплуатации ИС наибольший вред и убытки приносят вирусы. Защиту от вирусов можно организовать так же, как и защиту от несанкционированного доступа. Технология защиты является многоуровневой и содержит следующие этапы: Входной контроль нового программного обеспечения или дискеты, который осуществляется группой специально подобранных детекторов, ревизоров и фильтров. Например, в состав группы можно включить Scan, Aidstest, TPU8CLS. Можно провести карантинный режим. Для этого создается ускоренный компьютерный календарь. При каждом следующем эксперименте вводится новая дата и наблюдается отклонение в старом программном обеспечении. Если отклонения нет, то вирус не обнаружен. Сегментация жёсткого диска. При этом отдельным разделам диска присваивается атрибут Read Only. Для сегментации можно использовать, например, программу Manager и др. Систематическое использование резидентных, программ-ревизоров и фильтров для контроля целостности информации, например Check21, SBM, Antivirus2 и т.д. Архивирование. Ему подлежат и системные, и прикладные программы. Если один компьютер используется несколькими пользователями, то желательно ежедневное архивирование. Для архивирования можно использовать PKZIP и др. Эффективность программных средств защиты зависит от правильности действий пользователя, которые могут быть выполнены ошибочно или со злым умыслом. Поэтому следует предпринять следующие организационные меры защиты: общее регулирование доступа, включающее систему паролей и сегментацию винчестера; обучение персонала технологии защиты; обеспечение физической безопасности компьютера и магнитных носителей; выработка правил архивирования; хранение отдельных файлов в шифрованном виде; создание плана восстановления винчестера и испорченной информации. Для шифровки файлов и защиты от несанкционированного копирования разработано много программ, например Catcher, Exeb и др. Одним из методов защиты является скрытая метка файла: метка (пароль) записывается в сектор на диске, который не считывается вместе с файлом, а сам файл размещается с другого сектора, тем самым файл не удаётся открыть без знания метки. Восстановление информации на винчестере – трудная задача, доступная системным программистам с высокой квалификацией. Поэтому желательно иметь несколько комплектов дискет для архива винчестера и вести циклическую запись на эти комплекты. Например, для записи на трёх комплектах дискет можно использовать принцип "неделя-месяц-год". Периодически следует оптимизировать расположение файлов на винчестере с помощью утилиты Speed Disk и т.п., что существенно облегчает их восстановление. Методы и средства защиты информации в ИС Под угрозой безопасности компьютерной системы понимаются действия, которые могут нанести ей ущерб. Угрозы могут быть объективными (случайными), возникающими независимо от воли и желания людей, и субъективными (преднамеренными), т.е. специально ими созданными. По характеру угрозы электронным документам можно разделить на следующие типы: угроза раскрытия информации; угроза нарушения целостности документа; угроза потери доступа к документу; угроза подделки документа. По типу воздействия угрозы подразделяются на следующие типы: природные; непреднамеренные техногенные; преднамеренные. Соответственно, в комплекс защиты электронной документации входят следующие меры: обеспечение надёжности функционирования технических средств; обеспечение резервирования каналов связи; резервное дублирование информации; ограничение прав физического доступа к объектам системы документооборота; разграничение прав доступа к файлам и папкам; внедрение системы шифрования подписи (ЭЦП) и документов; защита от вирусов; защита от "взлома" сетей. Для обеспечения безопасного обмена электронными документами между контрагентами и верификации подписей на таких документах в 2002 году был принят федеральный закон № 1-ФЗ от 10 января 2002 года "Об электронной цифровой подписи". ЭЦП позволяет пользоваться общедоступными каналами связи в документообороте, без угрозы подделки или признания такого документа недействительным. Одна из главных преднамеренных угроз — это компьютерные вирусы. Компьютерный вирус — это специально написанная программа, которая может присоединяться к другим программам и выполнять разрушающее действие на компьютере. Жизненный цикл вируса включает следующие этапы: внедрение; инкубационный период; саморазмножение; искажение или уничтожение информации. Универсальных правил защиты от компьютерных вирусов не существует, однако известны некоторые правила, выполнение которых позволяет снизить угрозу заражения: все программы и документы, полученные из сети, должны быть проверены на наличие вируса; необходимо стремиться к максимальному ограждению локальной сети от процедур "записи", позволяя лишь процедуру "чтения"; следует приобретать лишь дистрибутивные копии у официальных продавцов; нужно периодически сохранять на внешнем носителе файлы, имеющие ценность. Взаимосвязь между методами и средствами защиты информации представлена в виде схемы (рис.3). Препятствия — это создание преград, физически не допускающих к информации. Средства защиты при этом следующие: механические преграды; сейфы, шкафы; датчики различного типа и т.д. Защита методом управления доступом состоит в использовании паролей и измерения индивидуальных характеристик человека (цвет глаз), в определении границ дозволенности обращения к информации и т.д. В основе реализации защиты данным методом лежат понятия идентификации и аутентификации: идентификация пользователя — это присвоение ему уникального кода; аутентификация — установление подлинности субъекта. Средствами служат различного рода технические устройства.  Рис. 3. Взаимосвязь между методами и средствами защиты информации Маскировка осуществляется за счёт программных средств защиты, к которым относятся: криптографические средства; уничтожение результатов решения задачи; регистрация работы технических и программных средств; разграничение доступа по паролям и ключам доступа; электронная подпись. Рассмотрим криптографический метод защиты. Криптография — это наука об обеспечении секретности и подлинности сообщений. Существуют два способа криптозащиты — с открытыми и закрытыми ключами. Технология закрытого ключа состоит в следующем: посылая адресату сообщение, пользователь применяет специальную программу и ключ. Адресат, получив сообщение, пользуется точно такой же программой и таким же ключом. Оба участника должны знать секретный ключ (закрытый). Если используется открытый ключ, то у каждого участника переписки есть два ключа: открытый и закрытый. Открытый ключ передаётся кому угодно, закрытый — нет. Посылая сообщение адресату В, участник А шифрует его открытым ключом, а В, получая сообщение, расшифровывает его закрытым ключом. Рассмотрим процедуру создания криптограммы с помощью закрытого ключа. Создание криптограмм предполагает замену символов исходного текста, записанного в одном алфавите, на символы другого алфавита. В упрощенном варианте происходит замена исходных символов символами из того же алфавита. Воспользуемся таблицей Вижинера — квадратной матрицей, в первой строке которой записываются буквы в порядке очерёдности их в алфавите; во второй - то же, но со сдвигом влево на одну позицию и т.д. (рис.4).  Рис. 4. Таблица Вижинера Устанавливается ключ — некоторое слово или набор букв, например, МОРЕ. Процесс шифрования состоит в следующем: под каждой буквой шифруемого текста записываются буквы ключа, повторяющие ключ требуемое число раз; буква шифруемого текста определяет столбец таблицы, а буква ключа — её строку. Зашифрованная буква находится на пересечении строки и столбца. Пример. Шифруемый текст — ЗАЩИТА, закрытый ключ — МОРЕМО, текст после замены букв — УОИОЭО. Схематично эту операцию можно представить следующим образом (рис.5):  Рис. 5. Операция шифрования текста Расшифровка предполагает выполнение обратной процедуры: над буквами зашифрованного текста сверху последовательно записываются буквы ключа; буква ключа определяет строку таблицы, а буква зашифрованного текста — его столбец. Буква, находящаяся в первой строке таблицы, является буквой расшифрованного текста. Схематично эту операцию можно представить следующим образом (рис.6):  Рис. 6. Расшифровка текста |