инфа тесты. 1. Информация это данные, предназначенные для обработки с помощью эвм

Скачать 1.36 Mb. Скачать 1.36 Mb.

|

|

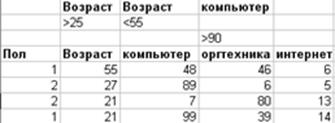

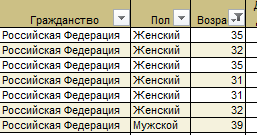

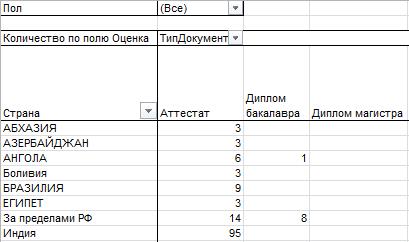

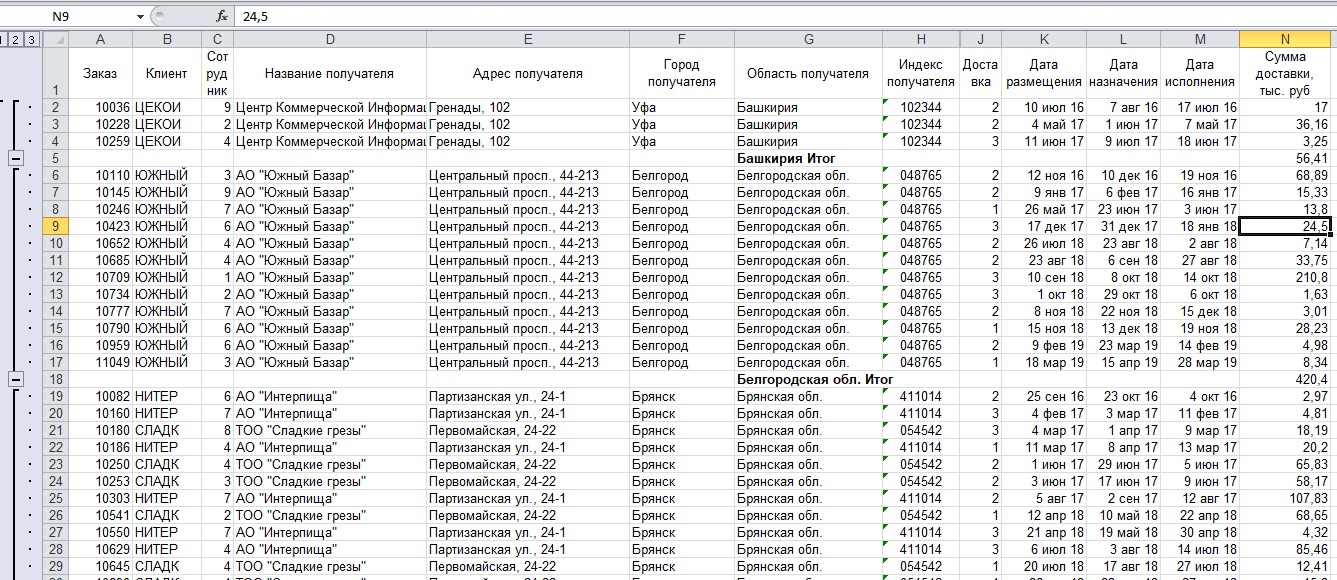

19. Что соответствует понятию "фильтрация" в Exel?  скрываются записи, которые не отвечают заданным критериям верно скрываются записи, которые не отвечают заданным критериям верно изменяет порядок записи в списке изменяет порядок записи в списке удобный способ быстрого обобщения и анализа данных в списке Excel удобный способ быстрого обобщения и анализа данных в списке Excel20. На каком изображение показан "автофильтр"?     верно     Отправить Тест 7 19/20 верно 1. Базовое требование к сети, обеспечивающее сохранение ее работоспособности при изменении структуры называется:  Открытость Открытость Живучесть верно Живучесть верно Адаптивность Адаптивность Эффективность Эффективность2. Базовое требование к сети, обеспечивающее требуемое качество обслуживания пользователей при минимальных затратах называется:  Открытость Открытость Живучесть Живучесть Адаптивность Адаптивность Эффективность верно Эффективность верно3. Базовым принципом организации компьютерной сети, который определяется как среднее время от момента передачи сообщения в сеть до момента получения сообщения адресатом является:  Принцип операционных возможностей Принцип операционных возможностей Производительность Производительность Время доставки сообщений верно Время доставки сообщений верно Стоимость предоставляемых услуг Стоимость предоставляемых услуг4. Топология сети, при которой каждый компьютер связан со всеми остальными, называется:  Полносвязная топология верно Полносвязная топология верно Ячеистая топология Ячеистая топология Общая шина Общая шина Кольцевая топология Кольцевая топология Топология Звезда Топология Звезда Иерархическая Звезда Иерархическая Звезда5. Топология сети, при которой компьютеры подключаются к одному коаксиальному кабелю, называется:  Полносвязная топология Полносвязная топология Ячеистая топология Ячеистая топология Общая шина верно Общая шина верно Кольцевая топология Кольцевая топология Топология Звезда Топология Звезда Иерархическая Звезда Иерархическая Звезда6. Топология сети, при которой данные передаются по кольцу от одного компьютера к другому, если компьютер распознает данные как свои, он копирует их себе во внутренний буфер, называется:  Полносвязная топология Полносвязная топология Ячеистая топология Ячеистая топология Общая шина Общая шина Кольцевая топология верно Кольцевая топология верно Топология Звезда Топология Звезда Иерархическая Звезда Иерархическая Звезда7. Топология сети, при которой каждый компьютер отдельным кабелем подключается к общему устройству (хабу) называется:  Полносвязная топология Полносвязная топология Ячеистая топология Ячеистая топология Общая шина Общая шина Кольцевая топология Кольцевая топология Топология Звезда верно Топология Звезда верно Иерархическая Звезда Иерархическая Звезда8. Для каких сайтов используется домен верхнего уровня .org?  для коммерческих сайтов для коммерческих сайтов для образовательных сайтов для образовательных сайтов для сайтов, чья деятельность связана с Сетью для сайтов, чья деятельность связана с Сетью для некоммерческих организаций верно для некоммерческих организаций верно9. Укажите домены, которые обозначают национальные доменные зоны:  .us .us .de .de .biz .biz .edu .edu .ru .ru .gov .govневерно 10. Согласно одной из классификаций, к какой группе Интернет ресурсов относятся телеконференции, проблемные форумы?  Информационные Информационные Консультационные верно Консультационные верно Обучающие Обучающие11. Сайты, где можно найти репетитора и пройти урок прямо в Интернете называются:  Онлайн-курсы Онлайн-курсы Социальные платформы для обучения Социальные платформы для обучения Платформы для тьюторинга верно Платформы для тьюторинга верно Агрегаторы Агрегаторы12. Какой из плагинов Google Docs предоставляет подсказки по правописанию на английском языке?  Translate Translate Verity Spell верно Verity Spell верно Главред Главред Doc To Form Doc To Form13. Какой из плагинов Google Docs помогает быстро создавать опросники по тексту из документа?  Translate Translate Verity Spell Verity Spell Главред Главред Doc To Form верно Doc To Form верно14. Какой тип облачных хранилищ используется корпоративными приложениями, например, базами данных, системами планирования ресурсами?  Хранилище файлов и папок Хранилище файлов и папок Блочное хранилище верно Блочное хранилище верно Объектное хранилище Объектное хранилище15. Модель развертывания облака, при которой облачная инфраструктура используется совместно несколькими организациями и поддерживает ограниченное сообщество, называется:  Частное облако Частное облако Облако сообщества верно Облако сообщества верно Публичное облако Публичное облако Гибридное облако Гибридное облако16. Какой из плагинов Google Docs содержит 24 готовых стиля таблиц и позволяет создавать и сохранять свои стили для дальнейшего использования?  Save As Doc Save As Doc Power Tools Power Tools Table Styles верно Table Styles верно Risk Solver Risk Solver17. Какой из плагинов Google Docs дает возможность проводить моделирование по методу Монте-Карло для оценки рисков?  Save As Doc Save As Doc Power Tools Power Tools Table Styles Table Styles Risk Solver верно Risk Solver верно18. Создателем World Wide Web является:  Джон фон Нейман Джон фон Нейман Джозеф Ликлайдер Джозеф Ликлайдер Джон Барнс Джон Барнс Тим Бернерс-Ли верно Тим Бернерс-Ли верно19. В основе Всемирной паутины лежит концепция гипертекста, которая была предложена:  Джон фон Нейман Джон фон Нейман Тедом Нельсеном верно Тедом Нельсеном верно Джон Барнс Джон Барнс Тим Бернерс-Ли Тим Бернерс-Ли20. Программы, с помощью которых пользователь организует диалог с системой WWW, называются:  Браузеры верно Браузеры верно Мессенджеры Мессенджеры Драйверы ДрайверыОтправить Тест 8 23/25 верно 1.Базовый принцип защиты информации в информационной системе, согласно которому лицо, получившее доступ к определенной информации не должно передавать такую информацию третьим лицам, называется:  Конфиденциальность верно Конфиденциальность верно Целостность Целостность Достоверность Достоверность2.Базовый принцип защиты информации в информационной системе гарантирующий, что информация получена из известного доверенного или из надежного источника, называется:  Конфиденциальность Конфиденциальность Целостность Целостность Достоверность верно Достоверность верно3.При какой форме организации вирусных атак вредоносные программы через Internet (или сеть) блокируют работу всего удаленного компьютера или отдельной программы на нем:  удаленное проникновение в компьютер удаленное проникновение в компьютер локальное проникновение в компьютер локальное проникновение в компьютер удаленное блокирование компьютера верно удаленное блокирование компьютера верно локальное блокирование компьютера локальное блокирование компьютера4.Какие вредоносные программы проверяют большие группы компьютеров в Интернет в поисках компьютеров, уязвимых к тому или иному конкретному виду атаки:  удаленное проникновение в компьютер удаленное проникновение в компьютер локальное проникновение в компьютер локальное проникновение в компьютер сетевые сканеры сетевые сканеры сканеры уязвимых мест программ верно сканеры уязвимых мест программ верно5.При какой форме организации вирусных атак вредоносные программы получают неавторизованный доступ к другому компьютеру через Internet (или локальную сеть)?  удаленное проникновение в компьютер верно удаленное проникновение в компьютер верно локальное проникновение в компьютер локальное проникновение в компьютер удаленное блокирование компьютера удаленное блокирование компьютера локальное блокирование компьютера локальное блокирование компьютера6.Меры защиты информации, к которым относятся действующие в стране законы, указы и другие нормативные акты, называются:  нормативно-правовые (законодательные) верно нормативно-правовые (законодательные) верно морально-этические морально-этические административные административные физические физические программно-аппаратные программно-аппаратные7.Меры защиты информации организационного характера, которые регламентируют процессы функционирования системы обработки данных; использование ее ресурсов; деятельность персонала; порядок взаимодействия пользователей с системой, называются:  нормативно-правовые (законодательные) нормативно-правовые (законодательные) морально-этические морально-этические административные верно административные верно физические физические программно-аппаратные программно-аппаратные8.Меры защиты информации, которые основаны на использовании различных электронных устройств и специальных программ, которые самостоятельно или в комплексе с другими средствами, реализуют идентификацию и аутентификацию пользователей; разграничение доступа к ресурсам, резервирование ресурсов и компонентов систем обработки информации:  нормативно-правовые (законодательные) нормативно-правовые (законодательные) морально-этические морально-этические административные административные физические физические программно-аппаратные верно программно-аппаратные верно9.Какие функции не выполняют нормативно-правовые меры защиты информации?  регламентируют правила обращения с информацией регламентируют правила обращения с информацией закрепляют права и обязанности участников информационных отношений в процессе ее обработки и использования закрепляют права и обязанности участников информационных отношений в процессе ее обработки и использования регламентируют процессы функционирования системы обработки данных верно регламентируют процессы функционирования системы обработки данных верно устанавливают ответственность за нарушения этих правил устанавливают ответственность за нарушения этих правил10.Какие мероприятия не относятся к административным мерам защиты информации?  мероприятия, осуществляемые при подборе и подготовке персонала системы мероприятия, осуществляемые при подборе и подготовке персонала системы организация охраны и надежного пропускного режима организация охраны и надежного пропускного режима регламентация правила обращения с информацией верно регламентация правила обращения с информацией верно распределение реквизитов разграничения доступа (паролей, ключей шифрования и т. д.) распределение реквизитов разграничения доступа (паролей, ключей шифрования и т. д.) |