Обеспечение информационной безопасности в каналах связи. 1 Обеспечение информационной безопасности в каналах связи

Скачать 113.16 Kb. Скачать 113.16 Kb.

|

|

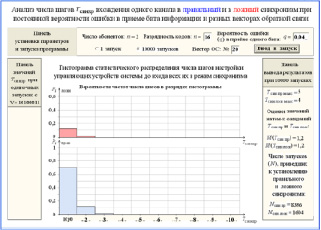

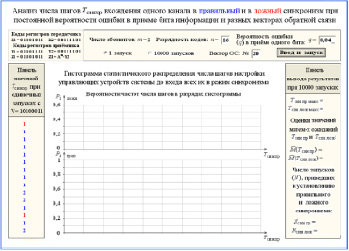

1 Обеспечение информационной безопасности в каналах связи В последние годы участились случаи «взлома» каналов передачи различной информации, в том числе конфиденциальной и закрытой. Вместе с тем непрерывно растёт число задач, связанных с взаимодействием между территориально удаленными объектами и соответственно число объектов, передающих по каналам связи конфиденциальную информацию. Поэтому проблема обеспечения безопасности информации, передаваемой по каналам связи, стала весьма актуальной. На важность решения данной проблемы указывалось в Указе Президента РФ № 351 от 17 марта 2008 года «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена», а также в ряде документов Правительства РФ, например, в приказе № 104 от 25 августа 2009 г. по министерству связи и массовых коммуникаций РФ «Об утверждении требований по обеспечению целостности, устойчивости функционирования и безопасности информационных систем общего пользования». Решение указанной проблемы связано с решением двух задач: 1. Обеспечение практически невозможного получения кодов передаваемой информации потенциальными взломщиками каналов связи (далее – хакерами); 2. Обеспечение практически невозможной расшифровки передаваемой информации в случае приёма её хакерами. Вторая задача – это задача выбора криптостойкого кодирования передаваемой информации [1]. В данной работе она не рассматривается. Целью настоящей работы является разработка и исследование методов обеспечения практически невозможного получения передаваемой информации хакерами, модернизация структуры разработанной ранее модели с целью обеспечения удобства её настройки и контроля правильности её работы, а также оценка возможности использования интернета для построенная на его основе системы скрытой передачи информации, каналы которой не подвержены «взлому». В публикациях авторами предлагался и исследовался вариант модели системы передачи информации по каналам связи, в которой фрагменты передаваемой информации случайным образом вставлялись в последовательность цифрового шума. На принимающих информацию объектах эти фрагменты выделялись из указанной последовательности. Для реализации такой передачи предлагалось использовать на связывающихся объектах синхронно идущие часы, роль которых могут выполнять генераторы псевдослучайных кодов (ГПСК), введённые в режим синхронизма. ГПСК обеспечивают синхронность моментов введения фрагментов двоичных кодов полезной информации в последовательность случайных двоичных импульсов на передающем объекте и моментов выделения фрагментов двоичных кодов полезной информации из цифрового шума на объекте, принимающем информацию. Некоторыми недостатками указанного варианта модели системы связи являлось то, что, во-первых, последовательность псевдослучайных кодов ГПСК запрашивающего связь объекта, вводящая ГПСК вызываемых им объектов в режим синхронизма с ним, была доступна злоумышленникам, что приводило к отличной от нуля вероятности обнаружения хакерами кодов передаваемой информации, а, во-вторых, в модели отсутствовал удобный контроль правильности принятия решения о вхождении ГПСК вызываемых на связь объектов с ГПСК запрашивающего их объекта. В работе ставятся следующие основные задачи: скрыть от возможных «взломщиков» каналов связи алгоритм ввода в цифровой шум фрагментов полезной информации, обеспечить удобный контроль правильности работы модели, исследовать её характеристики и оценить возможность использования сети Интернет для реализации предложенного способа скрытой передачи информации. В соответствии с указанным основными отличиями усовершенствованной модели от прежнего её варианта являются введение в неё режима проверки правильности входа ГПСК в режим синхронизма и перевод ГПСК системы связи на другой алгоритм их работы после момента установления их синхронизма и, соответственно, на другое случайное расположение фрагментов полезной информации в цифровом шуме. Рис. 1 и рис. 2 поясняют работу модели в режиме исследования (10000 запусков процесса установления связи) и в режиме проверки правильности её работы при одиночных запусках этого процесса с выводом содержимого регистров ГПСК передающего и принимающего объектов. По содержимому этих регистров можно просто проверить правильность решения о вхождении ГПСК в режим синхронизма. Решение о входе ГПСК вызываемого объекта в режим синхронизма с ГПСК вызывающего объекта принимается в том случае, если выполнено условие в котором A – матрица, реализующая один шаг работы ГПСК (рис. 2). Однако, если при выполнении этого условия Y1¹ X1, то решение о наступлении синхронизма ГПСК является ошибочным (ложный синхронизм). Для гарантированного входа в правильный синхронизм при сильных помехах в каналах связи рекомендуется переходить на передачу полезной информации после 3,5-кратного выполнения указанного условия входа ГПСК вызываемого объекта в правильный синхронизм с ГПСК вызывающего объекта.  Рис. 1. Структура модели в режиме исследования и результаты установления связи  Рис. 2. Структура модели в режиме проверки правильности её работы Как только ГПСК запрашиваемого объекта войдёт в режим синхронизма и оказывается готовым к приёму информации, он сообщает об этом вызывающему его объекту по другому каналу связи. При этом ГПСК этих объектов, управляющие каналом их связи, одновременно переводятся на другой алгоритм вставок фрагментов полезной информации в цифровой шум, гарантируя практически нулевую вероятность выделения злоумышленниками этих фрагментов из цифрового шума. Такие алгоритмы могут храниться в памяти компьютеров и выбираться из неё по адресу, учитывающему код ГПСК, на котором ГПСК вошли в режим синхронизма, то есть фактически по случайному адресу. Интернет является, по-видимому, наиболее популярным средством обмена информацией. Он допускает и прямое соединение соответствующих объектов, организуемое, например, согласно технологии, изложенной в [6]. Для проверки надёжности установления синхронизма ГПСК объектов рассматриваемой системы связи авторами передавалась по Интернету последовательность 1000 16-разрядных двоичных кодов ГПСК с объекта-передатчика для настройки ГПСК объекта-приёмника. При приёме каждого указанного кода ГПСК объекта-приёмника входил в синхронизм с ГПСК объекта-передатчика. Это свидетельствует о том, что в каналах сети Интернет помехи практически отсутствуют. Поэтому на её основе можно строить надёжно работающие системы скрытой передачи информации. Усовершенствованная модель системы скрытой передачи информации надёжно защищает передаваемую информацию от попыток её вскрытия при атаках взломщиков каналов связи. Для её практической реализации может быть использована сеть Интернет. 2 Меры противодействия информационной безопасности в автоматизированных системах обработки данных При организации автоматизированных информационных систем (АИС) должны строго соблюдаться требования по защите конфиденциальных данных, которые призваны предотвратить их утечку или искажение. Защита информации в автоматизированной системе должна предотвратить воздействие угроз различного происхождения, включая техногенные аварии, воздействие вредоносного ПО или хакеров, похищение данных инсайдерами с целью продажи или шпионажа. Снизить уровень таких рисков позволяет реализация комплекса мер защиты аппаратного и программного уровня. Информация имеет определенную ценность. При этом изменение ряда свойств информации может приводить к потере такой ценности. К числу таких свойств по действующему законодательству об охране данных относятся: конфиденциальность ‒ невозможность доступа третьих лиц; целостность (неизменность) ‒ возможность изменения информации только лицами, которые имеют соответствующий допуск; доступность ‒ обеспечение доступа пользователя к необходимой информации без ограничений в связи с проблемами аппаратного уровня или действия вредоносного программного обеспечения. Методы защиты информации в автоматизированных системах должны применяться ко всему массиву данных, которые обрабатываются в компании, а также по отношению к отдельным блокам повышенной важности. Для применяемых способов защиты информации в автоматизированных системах характерна определенная стоимость. Поэтому важно дифференцировать объекты защиты, чтобы наиболее дорогостоящие и сложные способы использовались по отношению к объектам повышенной ценности. Это разграничение выполняется еще на этапе разработки требований к архитектуре АИС. В том числе информационные массивы делят на такие виды. Исходные данные ‒ первичная информация, поступающая на хранение и обработку в АИС от клиентов, пользователей, контрагентов. Производные данные ‒ информация, которая создается непосредственно в АИС, в процессе обработки исходных данных. Сюда относят отчеты, базы данных и другие структурированные информационные массивы. Служебные. Данные вспомогательного характера, архивы защитных систем, данные сканирования. Программные средства защиты данных ‒ лицензированное ПО или ПО собственной разработки. Алгоритмы, на основе которых разрабатываются программы. Все информационные массивы, кроме вспомогательных данных, могут содержать коммерческую тайну. Поэтому они выступают в качестве объектов защиты информации в автоматизированных системах, которая должна выполняться с максимальной эффективностью. Важным требованием при обеспечении защиты информации в АИС является планомерное решение этой задачи. Эта деятельность должна быть структурирована и разбита на этапы. Можно выделить следующие этапы. Этап планирования. Составляется перечень требований к системе информационной безопасности. Требования зависят от характера выполняемых бизнес-процессов, модели действующих внутренних и внешних угроз и степени их опасности, потребностей пользователей. Планирование выполняют в соответствии с действующими стандартами, которые регулируют информационную безопасность. Это международный стандарт ISO/IEC 27001 и его прямой российский аналог ГОСТ Р ИСО/МЭК 27001, а также ряд других стандартов. Этап внедрения. Должны быть исключены ошибки или срывы сроков по причине неточностей в планировании и бюджетировании. Этап управления. Оперативное управление безопасностью ‒ это организованная система реагирования на любые инциденты информационной безопасности и нештатные ситуации. Оно реализуется комплексно с обеспечением работы в «ручном» и автоматическом режиме. В крупных организациях должна быть создана оперативно-диспетчерская служба. В малых компаниях управление системой информационной безопасности АИС может выполнять один сисадмин. Плановое руководство. Включает в себя периодический аудит системы информационной безопасности, комплексный анализ его результатов, подготовку по итогам анализа доклада и предложений руководству по совершенствованию системы и усилению защитных мер. Повседневная работа по поддержанию информационной безопасности. Включает процессы планирования, организации, управления, оценки, обнаружения возникающих инцидентов, внесение оперативных корректировок в функционирование аппаратных и программных защитных средств. На каждом из этих этапов должны применяться в полном объеме доступные ресурсы и осуществляться контроль эффективности. При построении системы защиты информации в АИС могут применяться одновременно разные методы, в том числе: методы повышения уровня достоверности данных; методы защиты информации в автоматизированных системах от их потери в результате аварий и аппаратных сбоев; методы контроля физического доступа к оборудованию и сетям, который может приводить к хищению данных, повреждению аппаратуры, преднамеренному созданию нештатных и аварийных ситуаций, установке шпионских приборов и т. д.; методы идентификации пользователей, аутентификации ПО, съемных носителей. Применяются и другие методы организационного и аппаратно-программного характера. Первые реализуются централизованно на уровне компании, а выбор аппаратно-программных методов остается на выбор специалиста. Выбор организационных методов и их применение определяется спецификой деятельности компании, включая ее правовое регулирование. По этому параметру организации делятся на следующие категории. Частная фирма, которая не работает с информацией, содержащей гостайну, и не является оператором персональных данных. Допускается использование любых методов, удобных для организации. Частная компания, являющаяся оператором персональных данных или работающая с данными, содержащими гостайну. Требования к методам защиты информации в автоматизированных информационных системах устанавливаются действующим законодательством и положениями нормативной документации ФСТЭК РФ. Банк. Обрабатывает 3 категории конфиденциальных данных ‒ персональные данные, коммерческую и банковскую тайну. Требования о применении организационных методов защиты устанавливаются положениями Центробанка. Государственное предприятие или государственный орган. Требования по применению организационных методов устанавливаются на уровне головных организаций и министерств. Выделяют две категории организационных методов защиты информации ‒ системные и административные. К числу системных методов принадлежат: повышение степени надежности оборудования, выбор аппаратуры с минимальными рисками отказа, использование специального оборудования для минимизации рисков потери данных при аварийном отключении питания; организация резервирования информации на внешних серверах для предотвращения ошибок в результате системных сбоев или физического повреждения оборудования; ранжирование пользователей с предоставлением разных уровней допуска для уменьшения вероятности хищения, изменения, уничтожения информации; структурирование обработки данных, совершенствование смежных процессов, формирование специализированных кластеров для работы с определенными типами данных. За разработку и внедрение применяемых в организации административных методов защиты несет ответственность руководство фирмы, вышестоящие инстанции, подразделения безопасности и управления персоналом. Среди административных методов защиты информации можно назвать такие способы: утверждение внутренних нормативных документов, регламентирующих обработку данных и доступ к АИС; создание у персонала заинтересованности в защите данных; создание режима коммерческой тайны, внесение положений об ответственности за ее разглашение в контракты с работниками и трудовые договоры; обучение и повышение мотивации персонала; улучшение эргономики и условий труда, чтобы исключить потерю данных и системные сбои в связи с потерей внимания и усталостью работников. Внедрение организационных методов проводится с параллельным аудитом, который показывает их эффективность и позволяет совершенствовать защиту. Способы этой категории определяются политикой компании и регламентом ИТ-подразделений. Методы программного уровня поддерживают защищенность данных при обработке в АИС и передаче по различным каналам связи. Аппаратные методы предусматривают использование высокоточных контрольно-технических средств для дублирования функций программных способов защиты. Такие средства могут обнаруживать ошибки, недоступные для выявления программными способами. Основные группы задач, которые выполняются аппаратно-программными методами. Трехуровневое резервирование и дублирование данных, формирование удаленных баз данных. Оперативное резервирование предусматривает копирование информации в реальном времени. Восстановительное резервирование применяется для восстановления информации в случае утери из-за сбоев. Долгосрочное резервирование ‒ сохранение значительного объема данных, в том числе копий полного объема системных файлов, с длительным хранением для восстановления и проведения аудита. Блокирование ошибочных или преднамеренных вредоносных операций. Защита информации от вредоносного ПО. Применяется сканирование, обнаружение изменений элементов файлов, аудит, антивирусное программное обеспечение. Защита от несанкционированного доступа к данным. Применяются файерволы, средства выявления атак. Шифрование данных методами криптографической защиты. Контроль доступа, аутентификация пользователей. Помимо этих методов, активно внедряется DLP- и SIEM-системы, а также другие комплексные решения. Формирование контроля доступа пользователей ‒ необходимая мера для защиты информации. Контроль доступа реализуется на организационном и программном уровне. Предусматривается размещение рабочих станций и периферийного оборудования в замкнутом пространстве, куда исключается доступ посторонних. Для этого в компании создается пропускная система. Для обработки информации повышенной важности могут выделяться отдельные зоны с доступом по электронному пропуску. Рабочие станции в таких зонах работают без подключения к общей сети. Определенные процессы могут обрабатываться на специально выделенных рабочих станциях, которые также зачастую не подключаются к сети. Этот метод предполагает создание отдельных кластеров для вывода на печать. Еще одним ключевым системным решением для обеспечения безопасности данных в АИС является допуск только уполномоченных пользователей к работе с информацией. Для аутентификации могут использоваться разные способы, с учетом степени ценности защищаемых данных, в том числе: Логин и пароль. Пользователь аутентифицируется путем введения этих идентификационных данных, которые должны иметь определенный формат. Устанавливаются требования по периодичности смены логина и пароля, предусматриваются меры дисциплинарной ответственности за передачу этих данных третьим лицам или за вход в систему под чужими данными. Диалоговый режим. Для распознавания определенного пользователя в систему вводится набор определенных данных. После этого для входа в систему пользователь должен будет отвечать на меняющиеся вопросы. Биометрический метод. Распознавание при помощи специального оборудования по отпечаткам пальцев, сетчатке глаза. Использование автоматических радиокодовых устройств (токенов), которые передают в систему зашифрованные сигналы. Если эти сигналы совпадают с заданными значениями, пользователю предоставляется доступ. Аутентификация при помощи чипов. Информация, идентифицирующая пользователя, содержится на чипе и считывается при входе в систему. Эта информация может быть нанесена в зашифрованном виде. В этом случае ключ шифрования используется как дополнительный идентификационный параметр. Максимальное снижение рисков обеспечивают аппаратные методы контроля доступа, которые исключают подделку или перехват паролей. При этом наиболее высокая эффективность достигается с помощью биометрии. SIEM-системы (Security Information and Event Management) ‒ решения, которые внедряются крупными компаниями для обеспечения комплексной информационной защиты. Они не защищают напрямую от инцидентов, а обеспечивают оперативное информирование о сбоях и нарушениях в работе ПО и оборудования. SIEM с установленной периодичностью выполняет опрос программ, включая антивирусы и DLP, маршрутизаторов, другого оборудования. Полученные данные сопоставляются с заданными значениями. При обнаружении отклонений SIEM отправляет уведомление, на основании которого соответствующие службы принимают необходимые меры. К дополнительным функциям таких систем относится протоколирование и ведение журналов учета, что позволяет сформировать доказательную базу для расследования преступлений и нарушений в сфере информационной безопасности. Кроме того, SIEM обеспечивают аудит готовности системы к исполнению своих функций. Данные, получаемые от SIEM, дают основания для внедрения нового ПО или изменения технологических параметров АИС. DLP-системы призваны поддерживать максимальную защиту от несанкционированных действий пользователей, обеспечивая полную целостность и конфиденциальность защищаемых данных. Действие такой системы строится на способности отличать открытую информацию от конфиденциальной. Она осуществляет мониторинг внутреннего и внешнего трафика и фиксируется события, связанные с копированием, передачей наружу или выводом на печать конфиденциальной информации. В таких случаях применяется блокировка и с предупреждением пользователя. Система DLP может дорабатываться под индивидуальные потребности организации и обеспечивает комплексную защиту информации. Необходимым условием для внедрения таких систем является наличие сертификата ФСТЭК, подтверждающего отсутствие незадекларированных возможностей. Список использованных источников ГОСТ Р ИСО/МЭК 27005–2010. Информационные технологии. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности. ГОСТ Р ИСО/МЭК 27004–2011. Информационные технологии. Методы и средства обеспечения безопасности. Менеджмент информационной безопасности. Измерения. ГОСТ Р 34.10–2012. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи. ГОСТ Р ИСО/МЭК 15408-1–2012. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий: в 3. Ч. 1. Введение и общая модель. ГОСТ Р ИСО/МЭК 27002–2012. Информационные технологии. Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности. ГОСТ Р ИСО/МЭК 27003–2012. Информационные технологии. Методы и средства обеспечения безопасности. Система менеджмента информационной безопасности. Руководство по реализации системы менеджмента информационной безопасности ГОСТ Р ИСО/МЭК 15408-2–2013. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий: в 3. Ч. 2. Функциональные компоненты безопасности. ГОСТ Р ИСО/МЭК 15408-3–2013. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий: в 3. Ч. 3. Компоненты доверия к безопасности. Бондарев В. В. Введение в информационную безопасность автоматизированных систем : учебное пособие / В. В. Бондарев. ‒ Москва : Издательство МГТУ им. Н. Э. Баумана, 2016. ‒ 250 с. Кирьянов Б.Ф., Кирьянов Д.В. ОБЕСПЕЧЕНИЕ ЗАЩИТЫ ИНФОРМАЦИИ В КАНАЛАХ СВЯЗИ // Международный журнал прикладных и фундаментальных исследований. – 2017. – № 11-2. – С. 10-12; URL: https://applied-research.ru/ru/article/view?id=4405 (дата обращения: 05.12.2021). |