Кричун А.А._ВКР. 1. Обзор средств виртуализации 8 Понятие виртуализации и ее типы 8

Скачать 1.64 Mb. Скачать 1.64 Mb.

|

ВыводыВ разделе был проведен анализ технологии виртуализации и рассмотрены основные поставщики решений по виртуализации. В данной выпускной квалификационной работе бакалавра будет использоваться продукт для виртуализации серверов от компании VMware. Выбор обуславливается тем, что компания VMware по приведенным данным является лидером в сфере виртуализации, а предлагаемые ею решения показали себя как очень востребованные, гибкие и надежные. Разработка территориально-распределенной информационной сети предприятия Исходные данные В данной главе будет произведена разработка сети организации, произведен выбор архитектуры и топологии сети, будут выбраны комплектующие и будет проведен анализ, как они будут взаимодействовать. Чтобы приступить к данным вопросам, необходимо привести исходные данные. Для начального этапа необходимы сведения о составе организации, ее численности и о входящих в нее подразделениях. В данной разработке будет рассматриваться банковская организация, которая будет иметь головной центральный офис и вспомогательные филиалы. Такая сеть будет считаться распределенной сетью – то есть системой, для которой отношения местоположений элементов будут играть существенную роль с точки зрения функционирования системы. Разобравшись со сферой организации, необходимо знать численность сотрудников, которые будут работать в сети. В таблице 2.1.1 представлен численный состав подразделений организации. Таблица 2.1.1. - Численный состав подразделений и его функционал в организации

Таблица 2.1.1. - Численный состав подразделений и его функционал в организации (продолжение)

Количество человек в центральном офисе будет состоять из 135 сотрудников и по 10 сотрудников в филиалах. В таблице 2.1.2 приведен численный состав подразделений, входящих в состав центрального офиса и двух филиалов организации. Таблица 2.1.2. - Численный состав подразделений в центральном офисе и в филиалах

Центральный офис будет представлять собой трехэтажное здание, которое будет иметь на каждом этаже серверную комнату. Серверная комната – это помещение со специально созданными условиями. В ней будет находиться все сетевое и серверное оборудование организации. В данных комнатах будет производиться коммутация розеток. Под коммутацией розеток имеется в виду, что в коммуникационную панель, будет подаваться сигнал от сетевого оборудования непосредственно на рабочие места сотрудников. Сигнал будет подаваться с помощью витой пары категории 5е. Выбор топологии и архитектуры сети При построении сети будет использоваться топология «дерева» - иерархическое соединение узлов, идущее из общего узла-корня. Между двумя любыми узлами в подобный сети есть лишь один маршрут. Иными словами, предоставленную топологию еще именуют «звезда». Технологии физического и канального уровней, на которых будет выстраиваться наша сеть - Fast Ethernet и Gigabit Ethernet. Выбор технологии Fast Ethernet и Gigabit Ethernet даст возможность предоставить высокое быстродействие. Стандарт Fast Ethernet осуществляет передачу информации на скорости 100 Мбит/сек и поддерживает два варианта передающей среды - витая пара и волоконно-оптический кабель. UTP - неэкранированная витая пара с 4 витыми парами, категории 5е. Отдаление между станциями ограничено и не должно превосходить 100 м. Наилучшею сетевой технологией станет 100Base-TX с методом доступа CSMA/CD, потому как она имеет обширное использование в наши дни, её легко модифицировать и у нее имеется большая отказоустойчивость. CSMA/CD (Carrier-Sense MultIPle Access with Collision Detection) –– это технология множественного доступа к единой передающей среде в местной компьютерной сети с контролем коллизий. CSMA/CD принадлежит к децентрализованным случайным методам. Он применяется как в обыкновенных сетях типа Ethernet, так и в скоростных сетях (Fast Ethernet, Gigabit Ethernet). Так же называют сетевой протокол, в котором используется схема CSMA/CD. Протокол CSMA/CD работает на канальном уровне в модели OSI. [5] Любая организация определяет личные запросы к конфигурации сети. В предоставленном случае это 155 сотрудников, и соответственно 135 рабочих станций в центральном офисе и 10 сотрудников, соответственно 10 рабочих станций, которые будут находиться в филиалах. Иным фактором считается иерархия компании. Организация будет выстроена по принципу вертикальной структуры, в которой точно понятно, какой работник и к какой информации обязан обладать доступом. С программной точки зрения возможны две структуры: доменная структура и структура рабочих групп. Для проектирования сети избрана доменная структура как более практичный вариант администрирования. Предоставленная структура применяется в средних и больших сетях. Домен – административная единица, где учетная информация о пользователях сети держится на основном контроллере домена и копируется на резервных контроллерах. Запросы пользователей на регистрацию в сети проверяются на одном из контроллеров. К дополнительным возможностям можно отнести: поддержка динамических обновлений; безопасные соединения (DNSsec); поддержка всевозможных видов данных (SRV-записи). Этапы разработки сети Конструирование компьютерных сетей уместно изображать в виде трехуровневой иерархической модели, которая включает следующие уровни: уровень ядра; уровень распределения; уровень доступа. Уровень ядра специализирован для скоростной передачи сетевого трафика и высокоскоростной коммутации пакетов, формирует ядро сети. На вершине иерархии данный уровень отвечает за скорую и надежную пересылку крупных объемов трафика между разными сегментами уровня распределения. На этом уровне обрабатываются немалые объемы трафика, поэтому не менее существенно принимать во внимание скорость и задержки. Традиционно при конструировании пытаются применять быстродействующие сети Multi-GigabitEthernet и GigabitEthernet. Чаще всего, в качестве оборудования, на уровне ядра выступает маршрутизатор. Уровень распределения применяется для суммирования маршрутов. Суммирование проводится для снижения сетевого трафика на верхних уровнях сети. Главными функциями уровня распределения считаются фильтрация, маршрутизация и доступ к сетям. Если нужно, то и определение правил доступа пакетов к уровню ядра. Коммутаторы уровня распределения связаны с маршрутизаторами уровня ядра. На уровне доступа в основной массе вариантов применяется коммутатор второго уровня модели OSI. Данный уровень предназначается для подключения серверов и обычных рабочих станций к сети организации. Для осуществления этого уровня используют приемлемое по цене оборудование, не требующее каких-либо сложных конфигураций. Уровень доступа представляется переходным средством от рабочих станций и серверов к следующему уровню иерархической модели сети. Данные уровни дают возможность создания сети, начиная с нуля, от рабочих станций и заканчивая маршрутизатором, открывающим возможность выхода в интернет и возможность связи с другими дополнительными офисами и их сетями. [6,8] Составим иерархическую модель для проектируемой сети (рисунок 2.1). На рисунке 2.1 можно увидеть, что все коммутаторы в головном офисе и филиалах будут находиться на уровне доступа. На уровне распределения в головном офисе будет находиться коммутатор 3 уровня модели OSI. А на уровне ядра будет находиться маршрутизатор, предоставляющий доступ к сети Интернет. Маршрутизаторы в филиалах будут выступать как оборудование, функционирующее, как на уровне распределения, так и на уровне ядра сети и предоставляющее доступ к сети Интернет.  Рисунок 2.1 – Иерархические уровни проектируемой сети В следующем параграфе будет произведен выбор оборудования, начиная с оборудования, которое будет находиться на уровне доступа и заканчивая оборудованием на уровне ядра. В качестве активного сетевого оборудования предлагается использовать оборудование фирмы Cisco, которое является одним из наиболее качественных продуктов на мировом рынке. Данная фирма зарекомендовала себя на рынке, как поставщик качественной и надежной продукции. Для начала подберем оборудование для нашего центрального офиса. В качестве коммутаторов будут использоваться коммутаторы Cisco Catalyst WS-C2960X-48LPS-L. Данные коммутаторы с точки зрения иерархии сети будут выступать как оборудование уровня доступа. Выбранный коммутатор легок в конфигурировании и обслуживании, а также крайне надежен. Может управляться централизованно с помощью программного обеспечения Cisco Network Assistant. Применяя данное ПО можно наладить централизованное управление коммутаторами, маршрутизаторами и устройствами беспроводного доступа производства Cisco. Эта бесплатная программа содержит простые настройки оборудования Cisco, которые позволяют обнаруживать неполадки в работе устройства. [7] Ряд существенных преимуществ данного коммутатора: разнообразие вариантов подключения; гибкость и скорость передачи данных; множество конфигураций коммутаторов; сниженное энергопотребление устройств; безопасность передачи данных; улучшенная отказоустойчивость сети; возможности резервного питания; отличное качество обслуживания; 4 порта 1000Base-X(SFP); организация контроля сети и оптимизация ширины канала с использованием QoS; поддержка USB накопителей, для быстрой резервной копии, дистрибуции и упрощения управления. В коммутаторах Cisco Catalyst 2960X увеличена эффективность полосы пропускания за счет использования расширенных возможностей управления качеством обслуживания (QoS). Например, доступна настройка по IP-адресу отправителя/получателя, MAC-адресу отправителя/получателя, по данным в заголовках QoS. Имеется строгая очередь приоритетов (Strict priority queuing), гарантированная полоса пропускания виртуального канала до 1 Мбит/c. Улучшена отказоустойчивость сети. Для более легкой координации асинхронных потоков в коммутаторах Cisco Catalyst 2960X использованы средства входящего контроля и ограничения трафика. В устройстве Cisco Catalyst 2960X поддерживаются списки прав доступа ACL и широковещательные службы. ACL могут быть созданы по портам. Отбор осуществляется по MAC-адресам - доступ к сети получают устройства, адреса которых указаны в списках. Cisco Catalyst 2960X работают с протоколом IEEE 802.1w Rapid Spanning Tree Protocol 02.1x и позволяют назначать виртуальную сеть на пользователя (VLAN). Поддерживаются протоколы удаленного контроля, передачи файлов SSHv2 и протокол управления связью SNMP в третьей версии. При создании нашей сети будут задействованы коммутаторы с 48 портами. Так как для текущего количества человек в нашей организации одного такого коммутатора будет мало, нам потребуются три таких коммутатора, по одному на этаж. Для маршрутизации трафика между ними выбран коммутатор 3 уровня модели OSI Cisco Catalyst WS-C3650-24TD. Данный коммутатор поддерживает IP маршрутизацию, то есть он может не только разбить сеть на виртуальные сегменты, но и маршрутизировать трафик между этими сегментами. Использоваться он будет как коммутатор, находящийся на уровне распределения, и будет предназначаться для агрегирования коммутаторов уровня доступа. Его необходимость в проектируемой сети актуальна из-за большого количества коммутаторов. Главная цель — это избежать соединения коммутатор-коммутатор и иметь возможность расширять сеть в будущем без осложнений. Для выхода в глобальную сеть и для маршрутизации трафика с филиалами организации будет задействован маршрутизатор Cisco 4451, который будет находиться на уровне ядра сети. Маршрутизатор Cisco 4451 – является одним из лучших интегрированных решений для малого бизнеса или организации работы удаленных офисов. Так как в организации не больше 200 человек, его мощности вполне хватит для функционирования проектируемой сети. Данный маршрутизатор функционирует на 3 уровне модели OSI и будет использоваться для выхода в сеть Интернет. Главные его достоинства это: функция IP маршрутизации; NAT (подмена локального IP адреса на внешний IP адрес, который виден в интернете); VPN (для объединения центрального офиса и филиалов в одну сеть); межсетевой экран для организации безопасности. Выбор оборудования для филиалов Подобрав оборудование для центрального офиса, приступим к филиалам. Так как филиалы по численности сотрудников будут намного меньше, требования к оборудованию тоже снизятся. В качестве коммутаторов уровня доступа в филиалах будут выступать коммутаторы фирмы Cisco Catalyst C1000-16P-2G-L, с ограниченным количеством портов до 16 штук. Данного количества портов вполне хватит на маленький опер-зал и охрану в филиалах. Ведь основная функция дополнительных офисов – это выполнение денежных операций, направленных исключительно на обслуживание клиентов. На уровне распределения будет находиться маршрутизатор Cisco 1841. Он же будет считаться оборудованием уровня ядра. Подводя итоги, сведём все выбранное сетевое оборудования в одну таблицу 2.5.1 Таблица 2.5.1. - Необходимое сетевое оборудование для проектирования сети.

В исходных данных в параграфе 2.1, предполагалось, что на каждом этаже головного офиса и каждом филиале будет находиться серверная комната, выделенная для сетевого оборудования и коммутации розеток. Приведем схему подключения оборудования в серверных комнатах (рисунок 2.2).  Рисунок 2.2 – Схема оборудования в серверных комнатах. На рисунке 2.2 левая часть подключения — это коммутационные патч-панели, ведущие к рабочим местам сотрудников, справа – установленное сетевое оборудование. Серверы будут установлены также в серверной комнате, для упрощения подключения и обслуживания. Разработка физической схемы сети Все физические подключения и количество человек в каждой сети изображено на рисунке 2.3. На рисунке можно увидеть, что все подключения «коммутатор – рабочие станции» реализованы технологией Fast Ethernet. Ее вполне хватит для комфортной работы в сети. Для соединения между коммутаторами уровня доступа и распределения, а также между коммутатором уровня распределения и маршрутизатором уровня ядра используется технология Gigabit Ethernet, так как данные сегменты должны иметь большую пропускную способность. В филиалах реализована только технология Fast Ethernet. Это обуславливается небольшим количеством человек в них. Пунктиром на рисунке обведены виртуальные локальные сети и главные сегменты сети. К главным сегментам относятся головной офис «Павелецкий» и его филиалы «Пражская» и «Лубянка».  Рисунок 2.3 – Структурная схема сети  Расчет плана IP-адресации и использование VLAN Как одна из многих важных вещей в проектировании сети связи выступают виртуальные локальные сети (VLAN - Virtual Local Area Network). Собой они представляют группу устройств, которые имеют возможность взаимодействовать друг с другом напрямую на канальном уровне, не учитывая то, что физически могу быть подключены к разным коммутаторам. Если же устройства будут находиться в разных VLAN, они будут невидимы друг для друга на канальном уровне, даже если подключены к одному коммутатору и связь между ними возможна только на сетевом и более высоких уровнях. Используются VLAN в основном для построения логических топологий сети и уменьшения широковещательного трафика. Другими словами, VLAN увеличивает возможность управляемости сети, это упрощение применений разных политик и правил безопасности. В этом случае их можно будет применить к целой сети, а не к каждому устройству отдельно. Для организации VLAN используется открытый стандарт IEEE 802.1Q. Так как в организации имеются разные подразделения, рационально было бы поместить каждый отдел в свой VLAN. Серверы тоже должны быть определены в отдельный VLAN. Все созданные подсети можно увидеть в таблице 2.7.1. Таблица 2.7.1 – Разбиение сети на отдельные VLAN для каждого подразделения

Таблица 2.7.1 – Разбиение сети на отдельные VLAN для каждого подразделения (продолжение)

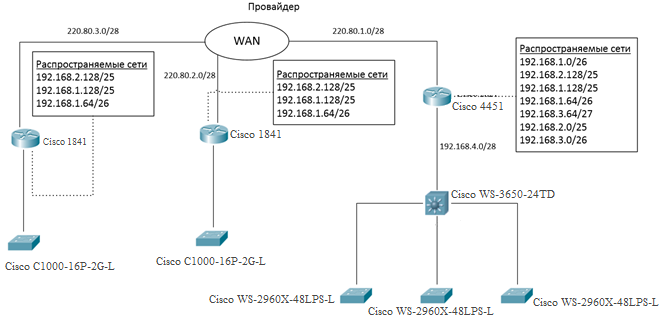

Разработка логической схемы сети Разбив все подразделения на VLAN, построим логическую схему сети (рисунок 2.4). На данной схеме можно увидеть, как элементы сети взаимодействуют между собой, какой путь преодолевает передаваемая информация. На рисунке 2.4 показано, что каждое подразделение находиться в своем VLAN, в своей отдельной сети. Маршрутизаторы Cisco 1821 и Cisco 4451 будут использоваться как каналообразующее оборудование для связи головного офиса и прилегающих филиалов с применением технологии VPN. VPN (виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети, например Интернет. Технология VPN будет использоваться для объединения сегментов корпоративной сети.  Рисунок 2.4 – Логическая схема сети  Технология VPN реализована на основе протокола IPsec для создания общей локальной сети между центральным офисом и филиалами. IPsec (IP Security) – набор протоколов для организации защиты данных, передаваемых по межсетевому протоколу IP. Данные наборы протоколов позволяют осуществить аутентификацию (подлинность), проверку целостности и шифрование IP пакетов. Также в состав IPsec входят протоколы для обмена ключами в глобальной сети Интернет. Главная применение – организация VPN-соединений. В настоящее время используются стандарты RFC 2401- RFC 2412. Устанавливается соединение между двумя сторонами, которое называется Security Association (SA). Соединение SA является однонаправленным. При этом стоит отметить, что стандарты IPsec дают возможность конечным точкам защищенного канала использовать как одно соединение (SA), так и произвольное их число, что будет увеличивать степень детализации защиты. Установка соединения начинается с взаимной аутентификации обеих сторон. Далее происходит выбор параметров (шифрование, проверка целостности данных) и необходимые протоколы передачи данных AH или ESP. Отличия структуры пакетов при использовании идентификаторов протокола безопасности можно посмотреть на рисунке 2.5.  Рисунок 2.5 – Протоколы защиты данных (AH и ESP) Организация маршрутизации в разрабатываемой сети Маршрутизация – это процесс определения пути следования информации в сетях связи. Маршрутизация в проектируемой сети будет выполняться специальными программно-аппаратными средствами – маршрутизаторами. В рамках настоящей работы будет использоваться протокол маршрутизации EIGRP. Данный протокол разработан компанией Cisco для маршрутизации в сетях с использованием сетевого оборудования Cisco. К преимуществам данного протокола можно отнести применяемый в его составе алгоритм Route Poisoning, который способен предотвращать возникновение маршрутных петель. Таблицы маршрутизации всех маршрутизаторов со списком распространяемых ими сетей показаны на рисунке 2.6.  Рисунок 2.6 - Таблицы маршрутизации. Распространяемые сети Виртуализация серверной подсистемы Перед тем как переходить к вопросу виртуализации серверной подсистемы, необходимо понять, какие функции будут ей выполняться в сети. В организации должно быть реализовано следующее: Принт-сервер – сервер, с установленной на нем операционной системой, содержащей подключения ко всем имеющимся в организации принтерам, которые находятся в открытом, общем доступе для всех пользователей внутри корпоративной сети. Данный сервер необходим для упрощения подключения и обслуживания принтеров. Файловый сервер – сервер, который имеет большой объем памяти для хранения данных, которые также должны быть общедоступны для пользователей, находящихся внутри сети организации. Сервер баз данных – сервер, с установленной на нем операционной системой и СУБД, на базе которой развернута та или иная база данных. Например, база данных 1С. Данный сервер выполняет обслуживание и управление базой данных и отвечает за целостность и сохранность данных, а также обеспечивает операции ввода-вывода при доступе клиента к информации. Почтовый сервер – сервер, на котором развернут программный продукт Microsoft Exchange Server 2019 для обмена сообщениями и совместной работы. Контролер домена. Сервер, контролирующий область компьютерной сети (домен). Запускает службы Active Directory. Контроллеры домена хранят данные каталога и управляют взаимодействиями пользователя и домена, включая процессы входа пользователя в систему, проверку подлинности и поиски в каталоге. В обычном случае, для каждого из перечисленных серверов потребовался бы отдельный программно-аппаратный комплекс. Технология виртуализации позволяет минимизировать затраты на аппаратные и программные компоненты, электроэнергию, охлаждение и их обслуживание, таким образом позволяя снизить капитальные и эксплуатационные затраты на информационную сеть. В данном случае осуществляется виртуализация серверной подсистемы для достижения более рационального использования ресурсов серверов. Организация будет иметь 2 сервера со схожими характеристиками. Характеристики этих двух серверов приведены в таблице 2.10.1. Таблица 2.10.1. - Характеристики серверов виртуализации

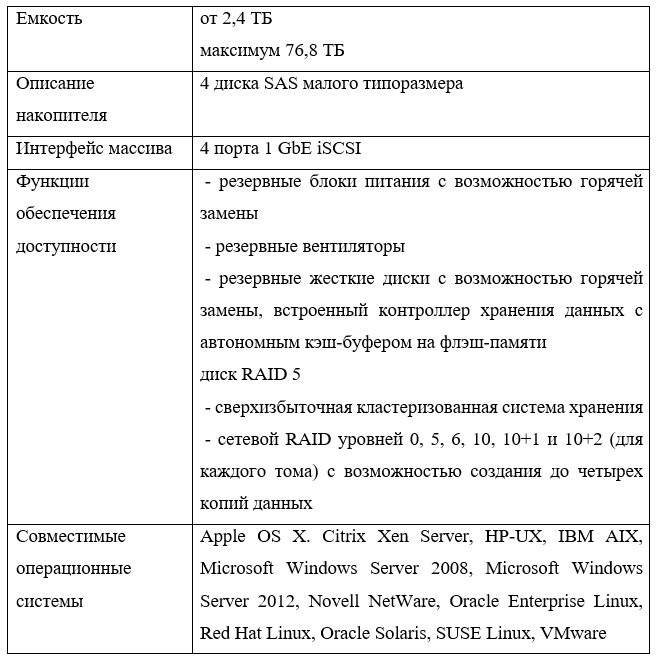

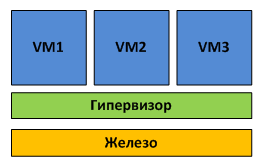

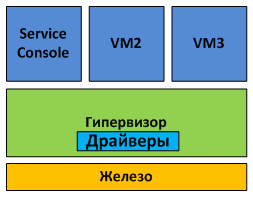

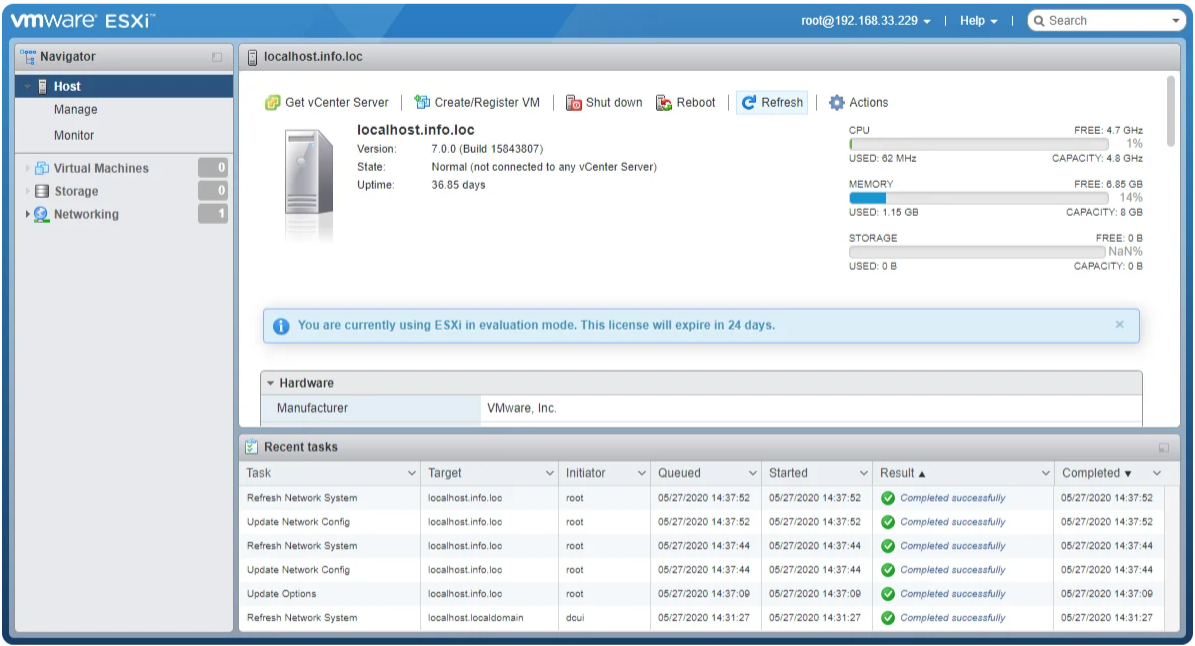

Имея серверы, также было бы рационально использовать внешнее сетевое хранилище данных (СХД). Разница внешнего СХД и обычными внутренними дисками в первую очередь заключается в надежности, объеме и скорости. Для серверов будет использоваться система хранения данных HP StoreVirtual 4130, представляющая собой архитектурное решение для подключения устройств хранения данных, таких как ленточные библиотеки, дисковые массивы, оптические приводы таким образом, чтобы операционная система, подключенная к данной СХД, распознавала подключенные ресурсы как локальные. Такую СХД сеть хранения данных называют SAN (Storage Area Network). Данный СХД будет подключаться к коммутатору 3 уровня Cisco WS-C3650-24TD. Существует несколько типов систем хранения данных: SAN, NAS, DAS. DAS – внешняя память, которая напрямую подсоединена к компьютеру и используется только им. NAS – говоря простым языком, это выделенный файловый сервер с подключенной к нему дисковой подсистемой. В состав ее иногда может входить оптическая или ленточная библиотека. Данные сервер напрямую подключается в сеть и представляет хостам доступ к файлам на своей интегрированной подсистеме внешней памяти. Использует такие протоколы как: NFS, FTP, SFTP, HTTP и др. Выбранный тип СХД - SAN. Данное оборудование будет работать по протоколу ISCI через TCP\IP. Технические характеристики внешнего СХД HP StoreVirtual 4130 G2 приведены в таблице 2.10.2. Таблица 2.10.2. - Технические характеристики СХД HP Store Virtual 4130  Виртуализация серверов будет организована с помощью программных продуктов: VMware ESXi и VMware vSphere. VMware ESXi – это лучший в отрасли специализированный аппаратный гипервизор. Гипервизор – программный продукт или аппаратная схема, обеспечивающая или позволяющая синхронную, параллельную реализацию нескольких операционных систем на одном и том же хост-компьютере. Гипервизор также гарантирует изоляцию ОС друг от друга, защиту и надежность, распределение ресурсов между разными запущенными ОС и регулирование ресурсами. Гипервизор непосредственно в определенном роде сам считается минимальной операционной системой. Он дает запущенным под его управлением операционным системам сервис виртуальной машины, виртуализируя или эмулируя действительное (физическое) аппаратное обеспечение конкретной машины, и распоряжается этими виртуальными машинами, выделением и освобождением ресурсов для них. Гипервизор дает возможность независимого «включения», перезагрузки, «выключения» любой виртуальной машины. При этом операционная система, функционирующая в виртуальной машине под управлением гипервизора, имеет возможность, но не обязана «знать», что она выполняется в виртуальной машине, а не на настоящем аппаратном обеспечении. Гипервизоры бывают двух видов. Гипервизоры, устанавливаемые на аппаратную часть (рисунок 2.7).  Рисунок 2.7 – Гипервизор, устанавливаемый на аппаратную часть. Работа гипервизоров непосредственно с оборудованием позволяет достичь большей производительности, надежности и безопасности. К примеру, такие гипервизоры используются во многих решениях Enterprise-класса: Microsoft Hyper-V, VMware ESXi Server, Citrix Xen Server И второй вид – это программные гипервизоры, встроенные в ОС (рисунок 2.8).  Рисунок 2.8 – Гипервизор, встроенный в ОС Виртуальные машины при этом запускаются в пользовательском пространстве хостовой ОС, что не самым лучшим образом сказывается на производительности. Примерами программных гипервизоров служат MS Virtual Server и VMware Server, а также продукты виртуализации рабочих станций – MS Virtual PC и VMware Workstation. По архитектуре гипервизоры можно разделить на 2 типа: монолитная и микроядерная. Гипервизоры монолитной архитектуры включают драйверы аппаратных устройств в свой код (рисунок 2.9).  Рисунок 2.9 - Монолитная архитектур. Монолитная архитектура обладает своими плюсами и минусами. Среди плюсов можно выделить: более высокую продуктивность из-за определения драйверов в пространстве гипервизора; более высокую надежность, так как перебои в работе правящей ОС (в определениях VMware – «Service Console») не повергнет к сбою все запущенные виртуальные машины. Минусы монолитной архитектуры: имеет поддержу лишь то оборудование, драйверы на которое присутствуют в гипервизоре. Из-за этого поставщик гипервизора обязан плотно кооперироваться с поставщиками оборудования, для того чтобы драйвера для работы всего новейшего оборудования с гипервизором своевременно писались и добавлялись в код гипервизора. По тому же фактору при переходе на новенькую аппаратную платформу может потребоваться переход на другую версию гипервизора, и напротив – при переходе на новенькую версию гипервизора может потребоваться замена аппаратной платформы, так как прошлое оборудование уже не сопровождается поддержкой. вероятна невысокая безопасность – из-за подключения в гипервизор стороннего кода в облике драйверов устройств. Так как код драйверов исполняется в пространстве гипервизора, есть абстрактная вероятность пользоваться уязвимостью в коде и заполучить контроль как над хостовой ОС, так и над абсолютно всеми гостевыми. Наиболее часто встречаемым образцом монолитной архитектуры является VMware ESXi. При микроядерной архитектуре драйверы устройств функционируют внутри хостовой ОС (рисунок 2.10). Хостовая ОС в данном случае запускается в таком же виртуальном окружении, как и все ВМ, и называется «родительской партицией». Все другие окружения называются «дочерние». Единственная разница между родительской и дочерними партициями заключается в том, что лишь родительская партиция имеет конкретный доступ к оборудованию сервера. Выделением памяти же и планировкой процессорного времени занят сам гипервизор.  Рисунок 2.10 - Микроядерная архитектура. Плюсы у данной архитектуры следующие: Нет необходимости в драйверах, «заточенных» под гипервизор. Гипервизор микроядерной архитектуры совместим с любым оборудованием, располагающим драйверами для ОС. Так как драйвера исполняются внутри родительской партиции – у гипервизора остается преимущественно много времени на наиболее необходимые задачи – контроль памяти и работу планировщика. Наиболее высокая безопасность. Гипервизор не включает постороннего кода, поэтому и перспектив для атаки на него остается меньше. Наиболее колоритным образцом микроядерной архитектуры считается, собственно, продукт Microsoft Hyper-V. ESXi оборудован интегрированными драйверами, не находится в зависимости от операционной системы. Устанавливается на физический сервер (аппаратную часть) и делит его на некоторое количество логических серверов. Клиенты имеют все шансы применять продукт ESXi бесплатно совместно с ПО vSphere Hypervisor или приобрести его в составе коммерческой редакции vSphere. Виртуальные машины, функционирующие на базе vSphere ESXi, дают следующие возможности: поддержка до 128 виртуальных ЦП на виртуальной машине; поддержка до 4 Тбайт ОЗУ; поддержка устройств USB 3.0 новейшим контроллером хHCI; поддержка до 120 устройств на виртуальную машину вследствие нового интерфейса Advanced Host Controller Interface (AHCI); максимальный объем VMDK-диска - 62 Тбайт; возврат дискового пространства в пул ресурсов при освобождении хранилища гостевой ОС; усовершенствованная технология виртуализации ЦП предполагает передачу виртуальной машине наиболее детальных данных об архитектуре ЦП узла. Это дает наиболее обширные возможности для отладки, регулировки и ликвидации неисправностей операционных систем и приложений на данной виртуальной машине. Узлы vSphere ESXi можно подсоединить к домену Active Directory. В следствии этого Active Directory будет способен приводить проверку подлинности пользователей и ликвидирует надобность в создании локальных пользовательских учетных записей на каждом узле. Сам гипервизор от VMware является бесплатным при регистрации на сайте и активации с помощью ключа, указанного там же. Без активации данная программа работает только 60 дней. Минусом бесплатного гипервизора VMware ESXi является то, что он не предполагает технической поддержки, так что, если будет необходима техническая поддержка, придется все-таки приобретать платную версию. Для установки будет взята версия VMware ESXi 6.5. После установки данного ПО, производится его настройка: задается пароль для корневых пользователей root, назначаются сетевые настройки сервера и возможность настройки его по сети. На данном этапе основные настройки гипервизора считаются законченными. Для конфигурирования и уже создания виртуальных машин на этом сервере, используется программа VMware vSphere Client 6.5, которую можно поставить на любой другой ПК в той же сети что и сервер и иметь удаленный доступ по настройке данного сервера и создания в нем виртуальных машин. После подключения к хосту ESXi с помощью программы VMware vSphere Client 6.5 получаем следующие основные возможности: создать виртуальную машину (New Virual Machine); создать Resource Pool (возможность настройки использования ресурсов физического сервера виртуальными машинами); подключение к СХД (системе хранения данных). После установки всех необходимых программ, с помощью программы VMware vSphere Client 6.5, на серверах появится возможность развернуть все необходимые виртуальные машины для ранее перечисленных функций: принт-сервер, файл-сервер и т.д. Тем самым будем иметь ограниченное количество машин для обслуживания. Так как в организации не очень большое количество людей, ресурсов двух серверов, характеристики которых предоставлены в таблице 2.10.1, вполне хватит. Выделение ресурсов под основные задачи отображены в таблице 2.10.3. Таблица 2.10.3. - Выделение ресурсов для каждой изолированной среды

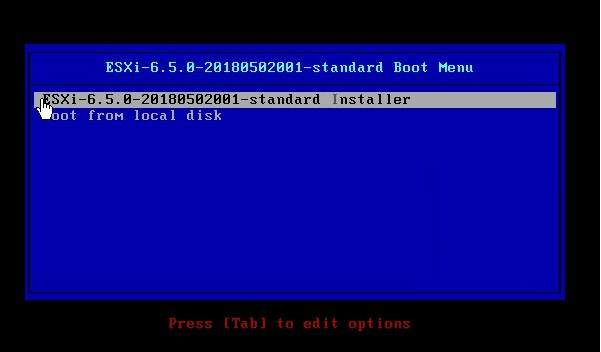

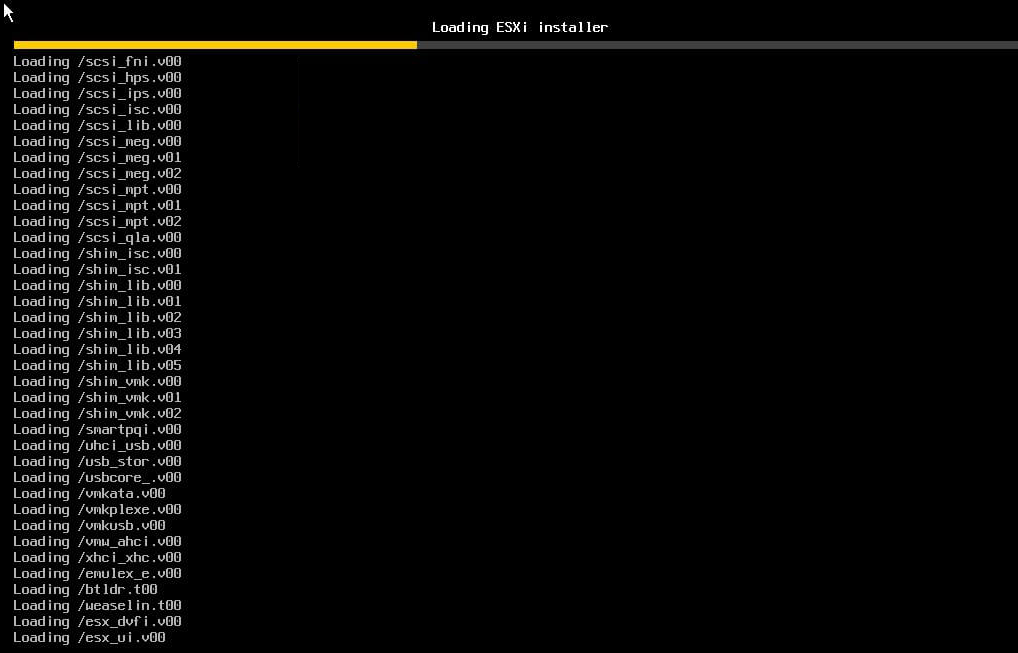

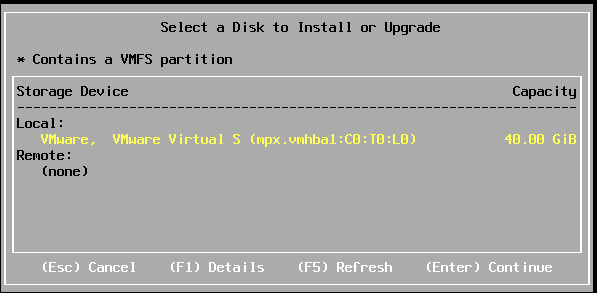

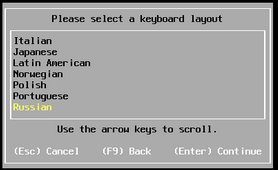

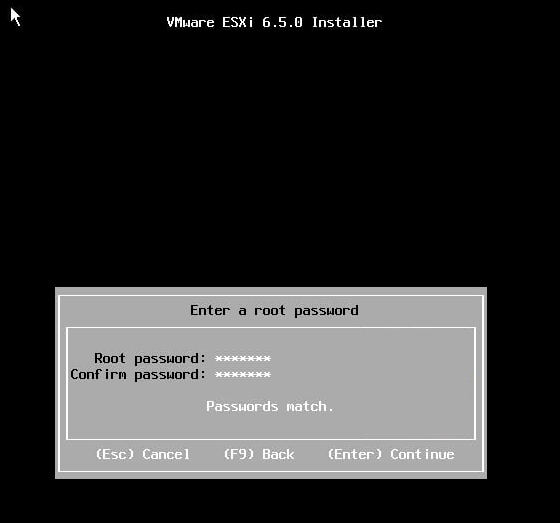

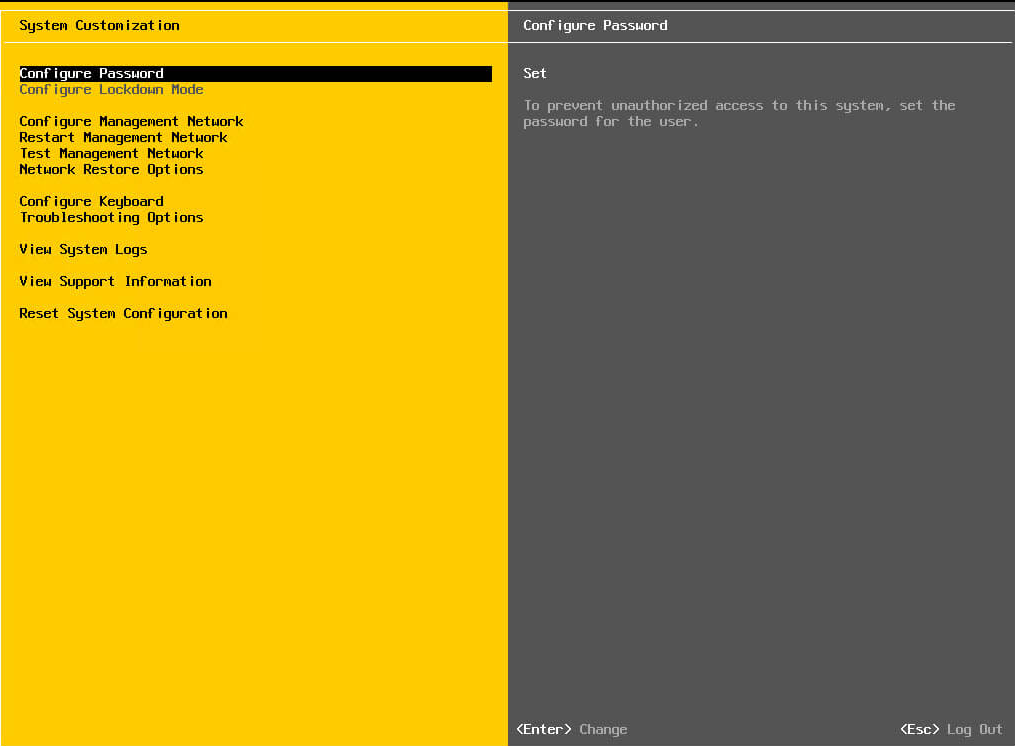

Пример установки программного обеспечения для виртуализации серверной подсистемы Для развертывания технологии виртуализации и дальнейшего управления ею необходимо два программных продукта: VMware ESXi 6.5 и VMware vSphere Client 6.5. Первым шагом нужно установить VMware ESXi 6.5. Для этого образ установщика «.ISO» записывается на диск или флеш-носитель. Сам образ можно взять с официального сайта VMware. Дальше c помощью записанного образа, выбрав нужный носитель, начинаем локально устанавливать ПО на будущий наш сервер. Начнется установка (рисунок 2.11 и рисунок 2.12).  Рисунок 2.11 – Загрузка установщика WMware ESXi 6.5  Рисунок 2.12 – Загрузка установщика WMware ESXi 6.5 После этапа, изображенного на рисунках 2.11 и 2.12 установщик будет проверять технические характеристики сервера. Минимальные технические характеристики для сервера при установке VMware ESXi – это количество процессоров больше одного и 4 ГБ оперативной памяти. Также процессор сервера должен поддерживать аппаратную виртуализацию (Intel Virtualization Technology или AMD Virtualization). Далее программа установщик выводит приветственное сообщение и по нажатии начинает проверку совместимости оборудования. Если и бывают ошибки при установке, то, как правило только на этапе проверки совместимости. Самый распространённые проблемы – это проблемы, связанные с сетевыми драйверами. Поэтому, перед тем как ставить данный продукт, необходимо сверять драйверы сетевых адаптеров с поддерживаемыми версиями. Далее происходит выбор постоянного запоминающего устройства (ПЗУ) (рисунок 2.13) и выбор локализации (рисунок 2.14).  Рисунок 2.13 – выбор ПЗУ для установки  Рисунок 2.14 – Выбор локализации После этапа выбора локализации необходимо ввести пароль администратора, он будет необходим для подключения с помощью программы VMware vSphere Client 6.5 к уже настроенному серверу (рисунок 2.15). После подтверждения установки, начнется установка гипервизора ESXi (рисунок 2.16).  Рисунок 2.15 – Ввод пароля администратора  Рисунок 2.16 – Процесс установки На этом установка завершена, о чем будет говорить соответствующее сообщение. После перезагрузки, с помощью пароля администратора необходимо зайти в настройки (рисунок 2.17). Здесь необходимо выставить статический IP-адрес. Для этого будет необходимо зайти в пункт «Configure Management Network» и выставить статический IP-адрес.  Рисунок 2.18 – Пункты настроек сервера После произведенных настроек все манипуляции на сервере прекращаются. Последующее управление производится через программу VMware vSphere Client 6.5 с любого компьютера в той же сети, что и сервер. Для подключения понадобится IP-адрес или имя сервера и пароль администратора, который вводили при установке сервера. Интерфейс управления представлен на рисунке 2.19.  Рисунок 2.19 – Интерфейс управления | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||