Средства и методы защиты информации в экономических информационных системах. 0830 Информационные системы СГМУ 2019. 1. Средства и методы защиты информации в экономических информационных системах 4

Скачать 219.54 Kb. Скачать 219.54 Kb.

|

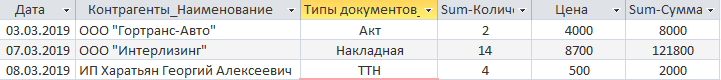

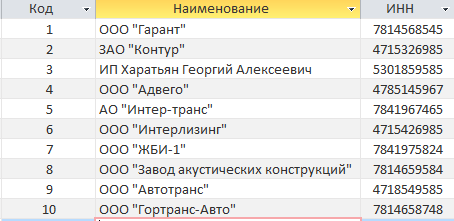

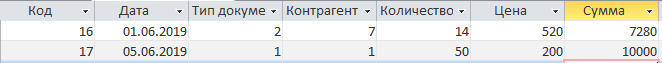

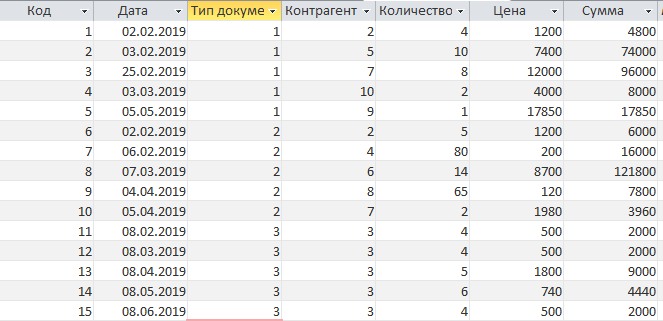

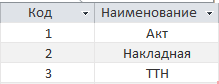

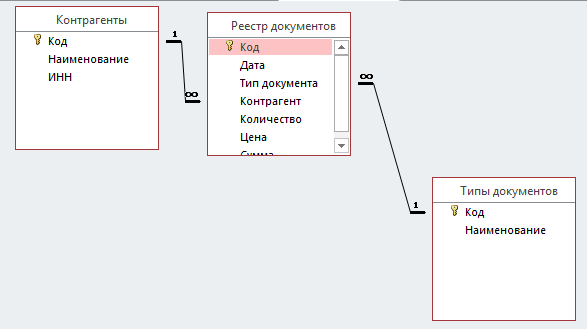

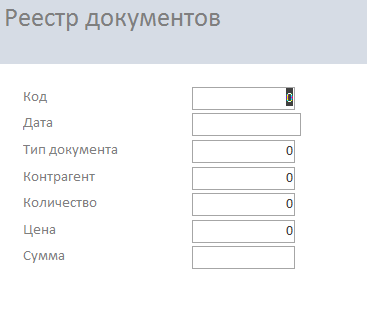

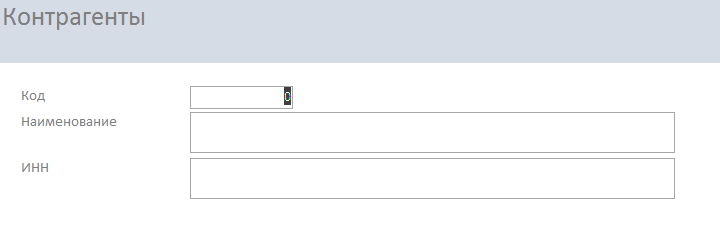

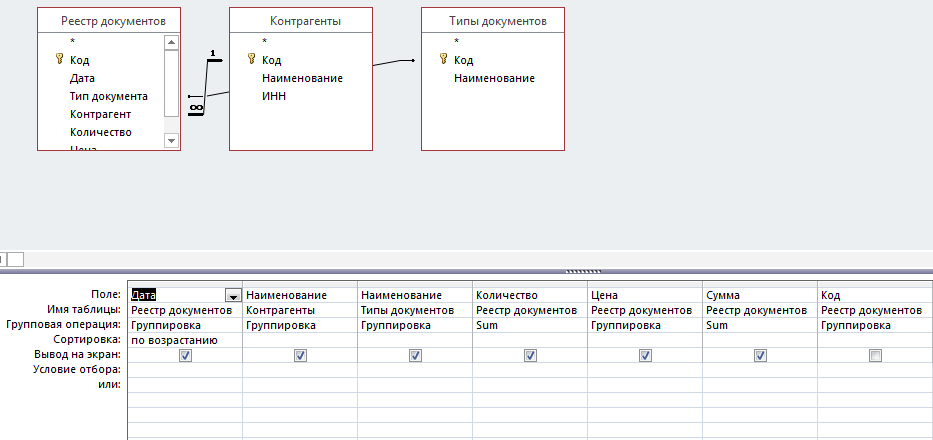

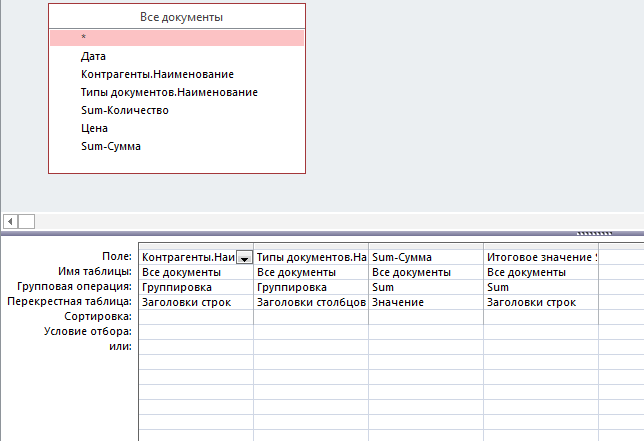

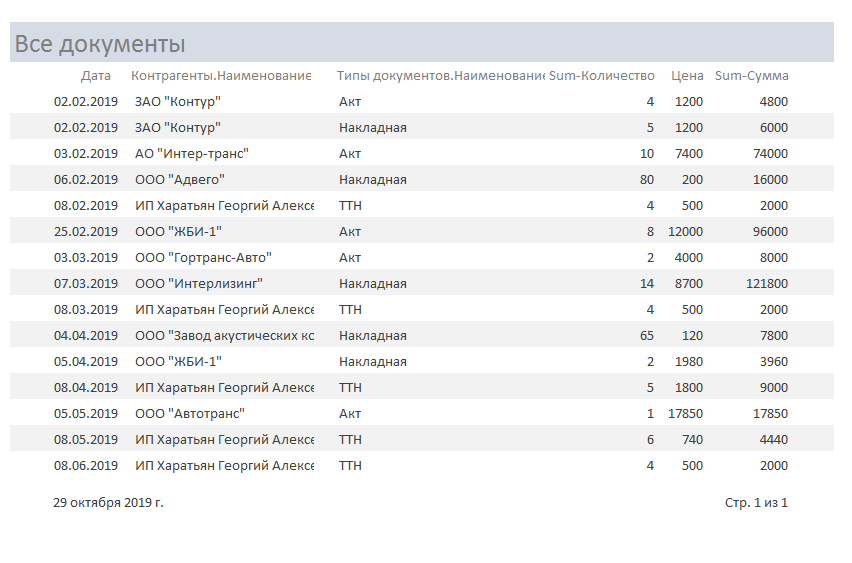

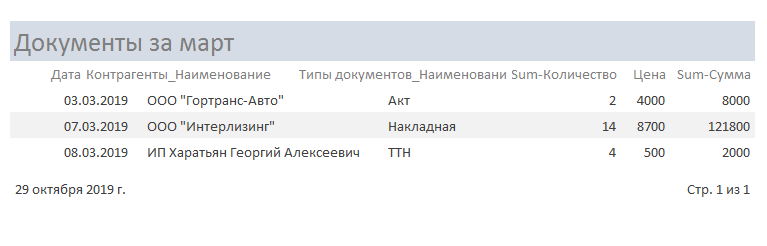

СодержаниеВведение 2 1. Средства и методы защиты информации в экономических информационных системах 4 1.1 Классификация угроз информационной безопасности 4 1.2 Методы защиты информации в экономических информационных системах 10 1.3 Средства обеспечения информационной безопасности экономических информационных систем 14 2 Проектирование и реализация базы данных для бухгалтера 20 2.1 Анализ предметной области и формирование требований к разрабатываемой базе данных 20 2.2 Проектирование и создание базы данных для бухгалтера 22 Заключение 32 Список использованных источников 33 ВведениеРазвитие различных сфер человеческой деятельности на современном этапе невозможно без широкого применения вычислительной техники и создания информационных систем различного направления. Обработка информации в подобных системах стала самостоятельным научно-техническим направлением. После этапа построения информационной модели начинается проектирование системы. На этом этапе производится выбор технологических решений, на основе которых будет построена информационная система. Информация в современном мире превратилась в один из наиболее важных ресурсов, а информационные системы (ИС) стали необходимым инструментом практически во всех сферах деятельности. В реальных условиях проектирование - это поиск способа, который удовлетворяет требованиям функциональности системы средствами имеющихся технологий с учетом заданных ограничений. Разнообразие задач, решаемых с помощью ИС, привело к появлению множества разнотипных систем, отличающихся принципами построения и заложенными в них правилами обработки информации. Данная тема курсовой работы является актуальной, так как в настоящее время мы наблюдаем интенсивное развитие информационных систем, технологий и программных средств. Современные информационные технологии помогают организовать работу библиотеки, сделать её гораздо проще и быстрее. Одним из важнейших условий обеспечения эффективного функционирования любой организации является наличие развитой информационной системы (ИС). Цель данной курсовой работы заключается в изучении и анализе предметной области, и разработке информационной системы, автоматизирующей процесс работы бухгалтера с первичной документацией. В достижении цели курсовой работы следует решить следующие поставленные задачи: Определить требования к информационной системе Произвести проектирование базы данных для бухгалтера Разработать базу данных для бухгалтера использовав программное средство MS Access Курсовая работа состоит из введения, двух глав и заключения. В первой главе выделены основные теоретические материалы по обеспечению защиты экономических информационных систем, во второй главе – определены требования к информационной системы, разработана база данных для работника бухгалтерии. Разработанная база данных для сотрудника бухгалтерии позволит уменьшить затрачиваемое время на поиск и обработку информации, обеспечит надежное хранение данных и целостность информации, а также повысит эффективность работы сотрудника. 1. Средства и методы защиты информации в экономических информационных системах1.1 Классификация угроз информационной безопасностиКлассификация всех возможных угроз информационной безопасности ИС может быть проведена по ряду базовых признаков [18]. 1. По природе возникновения. Естественные угрозы – угрозы, вызванные воздействиями на ИС и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека. Искусственные угрозы – угрозы информационной безопасности ИС, вызванные деятельностью человека. 2. По степени преднамеренности проявления. Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала. Угрозы, не связанные с преднамеренными действиями злоумышленников и реализуемые в случайные моменты времени, называют случайными или непреднамеренными. Реализация угроз этого класса приводит к наибольшим потерям информации (до 80 % ущерба). При этом может происходить уничтожение, нарушение целостности, доступности и конфиденциальности информации, например: проявление ошибок программно-аппаратных средств ИС; некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности; неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.); неправомерное включение оборудования или изменение режимов работы устройств и программ; − неумышленная порча носителей информации; пересылка данных по ошибочному адресу абонента (устройства); ввод ошибочных данных; неумышленное повреждение каналов связи. Угрозы преднамеренного действия, например: традиционный или универсальный шпионаж и диверсии (подслушивание, визуальное наблюдение; хищение документов и машинных носителей, хищение программ и атрибутов системы защиты, подкуп и шантаж сотрудников, сбор и анализ отходов машинных носителей, поджоги, взрывы); несанкционированный доступ к информации (реализуется посредством отсутствия системы разграничения доступа (СРД), сбоями или отказами технических средств), ошибками в СРД, фальсификацией полномочий); побочные электромагнитные излучения и наводки (ПЭМИН); несанкционированная модификация структур (алгоритмической, программной, технической); информационные инфекции (вредительские программы). 3. По непосредственному источнику угроз. Угрозы, непосредственным источником которых является природная среда (стихийные бедствия, магнитные бури, радиоактивное излучение и т.п.). Угрозы, источником которых является человек, например: внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность); вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия; угроза несанкционированного копирования секретных данных пользователем ИС; разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.). Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства, например: запуск технологических программ, способных при некомпетентном пользовании вызывать потерю работоспособности системы (зависания или зацикливания) или необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.); возникновение отказа в работе операционной системы. Угрозы, непосредственным источником которых являются несанкционированные программно-аппаратные средства, например: нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и других, не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях); заражение компьютера вирусами с деструктивными функциями. 4. По положению источника угроз. Угрозы, источник которых расположен вне контролируемой зоны территории (помещения), на которой находится ИС, например: перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.); перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему; дистанционная фото- и видеосъемка. Угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится ИС, например: хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.); отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.д.); применение подслушивающих устройств. Угрозы, источник которых имеет доступ к периферийным устройства ИС (терминалам). Угрозы, источник которых расположен в ИС, например: проектирование архитектуры системы и технологии обработки данных, разработка прикладных программ, которые представляют опасность для работоспособности системы и безопасности информации; некорректное использование ресурсов ИС. 5. По степени зависимости от активности ИС. Угрозы, которые могут проявляться независимо от активности ИС, например: вскрытие шифров криптозащиты информации; хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и компьютерных систем). Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных (например, угрозы выполнения и распространения программных вирусов). 6. По степени воздействия на ИС. Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании ИС, например: угроза копирования секретных данных. Активные угрозы, которые при воздействии вносят изменения в структуру и содержание ИС, например: внедрение аппаратных спецвложений, программных «закладок» и «вирусов» («троянских коней» и «жучков»), т.е. таких участков программ, которые не нужны для выполнения заявленных функций, но позволяют преодолеть систему защиты, скрытно и незаконно осуществить доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы; действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.); угроза умышленной модификации информации. 7. По этапам доступа пользователей или программ к ресурсам ИС. Угрозы, которые могут проявляться на этапе доступа к ресурсам ИС (например, угрозы несанкционированного доступа в ИС). Угрозы, которые могут проявляться после разрешения доступа к ресурсам ИС (например, угрозы несанкционированного или некорректного использования ресурсов ИС). 8. По способу доступа к ресурсам ИС. Угрозы, направленные на использование прямого стандартного пути доступа к ресурсам ИС. Например: незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, подбором, имитацией интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»); несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п. Угрозы, направленные на использование скрытого нестандартного пути доступа к ресурсам ИС, например: вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.); угроза несанкционированного доступа к ресурсам ИС путем использования недокументированных возможностей ОС. 9. По текущему месту расположения информации, хранимой и обрабатываемой в ИС. Угрозы доступа к информации на внешних запоминающих устройства (например, угроза несанкционированного копирования секретной информации с жесткого диска). Угрозы доступа к информации в оперативной памяти, например: чтение остаточной информации из оперативной памяти; чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме, используя недостатки мультизадачных ИС и систем программирования; угроза ИС к системной области оперативной памяти со сторон прикладных программ. Угрозы доступа к информации, циркулирующей в линиях связи, например: незаконное подключение к линиям связи с целью работы «между строк» с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений; незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений; перехват всего потока данных с целью дальнейшего анализа не в реальном масштабе времени. Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере, например, угроза записи отображаемой информации на скрытую видеокамеру. 1.2 Методы защиты информации в экономических информационных системахПод информационной безопасностью Российской Федерации (информационной системы) подразумевается техника защиты информации от преднамеренного или случайного несанкционированного доступа и нанесения тем самым вреда нормальному процессу документооборота и обмена данными в системе, а также хищения, модификации и уничтожения информации. Другими словами, вопросы защиты информации и защиты информации в информационных системах решаются для того, чтобы изолировать нормально функционирующую информационную систему от несанкционированных управляющих воздействий и доступа посторонних лиц или программ к данным с целью хищения [9]. Под фразой «угрозы безопасности информационных систем» понимаются реальные или потенциально возможные действия или события, которые способны исказить хранящиеся в информационной системе данные, уничтожить их или использовать в каких-либо целях, не предусмотренных регламентом заранее. Первое разделение угрозы безопасности информационных систем на виды Если взять модель, описывающую любую управляемую информационную систему, можно предположить, что возмущающее воздействие на нее может быть случайным. Именно поэтому, рассматривая угрозы безопасности информационных систем, следует сразу выделить преднамеренные и случайные возмущающие воздействия. Комплекс защиты информации (курсовая защита информации) может быть выведен из строя, например из-за дефектов аппаратных средств. Также вопросы защиты информации встают ребром благодаря неверным действиям персонала, имеющего непосредственный доступ к базам данных, что влечет за собой снижение эффективности защиты информации при любых других благоприятных условиях проведения мероприятия по защите информации. Кроме этого в программном обеспечении могут возникать непреднамеренные ошибки и другие сбои информационной системы. Все это негативно влияет на эффективность защиты информации любого вида информационной безопасности, который существует и используется в информационных системах. В этом разделе рассматривается умышленная угроза защиты информации, которая отличается от случайной угрозы защиты информации тем, что злоумышленник нацелен на нанесение ущерба системе и ее пользователям, и зачастую угрозы безопасности информационных систем – это не что иное, как попытки получения личной выгоды от владения конфиденциальной информацией. Защита информации от компьютерных вирусов (защита информации в информационных системах) предполагает средства защиты информации в сети, а точнее программно-аппаратные средства защиты информации, которые предотвращают несанкционированное выполнение вредоносных программ, пытающихся завладеть данными и выслать их злоумышленнику, либо уничтожить информацию базы данных, но защита информации от компьютерных вирусов неспособна в полной мере отразить атаку хакера или человека, именуемого компьютерным пиратом [2]. Задача защиты информации и защиты информации от компьютерных вирусов заключается в том, чтобы усложнить или сделать невозможным проникновение, как вирусов, так и хакера к секретным данным, ради чего взломщики в своих противоправных действиях ищут наиболее достоверный источник секретных данных. А так как хакеры пытаются получить максимум достоверных секретных данных с минимальными затратами, то задачи защиты информации - стремление запутать злоумышленника: служба защиты информации предоставляет ему неверные данные, защита компьютерной информации пытается максимально изолировать базу данных от внешнего несанкционированного вмешательства и т.д. Защита компьютерной информации для взломщика – это те мероприятия по защите информации, которые необходимо обойти для получения доступа к сведениям. Архитектура защиты компьютерной информации строится таким образом, чтобы злоумышленник столкнулся с множеством уровней защиты информации: защита сервера посредством разграничения доступа и системы аутентификации (диплом «защита информации») пользователей и защита компьютера самого пользователя, который работает с секретными данными. Защита компьютера и защита сервера одновременно позволяют организовать схему защиты компьютерной информации таким образом, чтобы взломщику было невозможно проникнуть в систему, пользуясь столь ненадежным средством защиты информации в сети, как человеческий фактор. То есть, даже обходя защиту компьютера пользователя базы данных и переходя на другой уровень защиты информации, хакер должен будет правильно воспользоваться данной привилегией, иначе защита сервера отклонит любые его запросы на получение данных, и попытка обойти защиту компьютерной информации окажется тщетной [11]. Публикации последних лет говорят о том, что техника защиты информации не успевает развиваться за числом злоупотреблений полномочиями, и техника защиты информации всегда отстает в своем развитии от технологий, которыми пользуются взломщики для того, чтобы завладеть чужой тайной. Существуют документы по защите информации, описывающие циркулирующую в информационной системе и передаваемую по связевым каналам информацию, но документы по защите информации непрерывно дополняются и совершенствуются, хотя и уже после того, как злоумышленники совершают все более технологичные прорывы модели защиты информации, какой бы сложной она не была. Сегодня для реализации эффективного мероприятия по защите информации требуется не только разработка средства защиты информации в сети и разработка механизмов модели защиты информации, а реализация системного подхода или комплекса защиты информации – это комплекс взаимосвязанных мер, описываемый определением «защита информации». Данный комплекс защиты информации, как правило, использует специальные технические и программные средства для организации мероприятий защиты экономической информации [9]. Кроме того, модели защиты информации (реферат на тему защита информации) предусматривают ГОСТ «Защита информации», который содержит нормативно-правовые акты и морально-этические меры защиты информации и противодействие атакам извне. ГОСТ «Защита информации» нормирует определение защиты информации рядом комплексных мер защиты информации, которые проистекают из комплексных действий злоумышленников, пытающихся любыми силами завладеть секретными сведениями. И сегодня можно смело утверждать, что постепенно ГОСТ (защита информации) и определение защиты информации рождают современную технологию защиты информации в сетях компьютерных информационных системах и сетях передачи данных, как диплом «защита информации». 1.3 Средства обеспечения информационной безопасности экономических информационных системК сожалению, Закон о защите информации работает только в случае, когда нарушитель чувствует и может понести ответственность за несанкционированный обход службы защиты информации. Однако, сегодня существует и постоянно создается гигантское количество вредоносного и шпионского ПО, которое преследует целью порчу информации в базах данных и, хранящихся на компьютерах документов. Огромное количество разновидностей таких программ и их постоянное пополнение рядов не дает возможности раз и навсегда решить проблемы защиты информации и реализовать универсальную систему программно аппаратной защиты информации, пригодной для большинства информационных систем. Вредоносное программное обеспечение, направленное на нарушение системы защиты информации от несанкционированного доступа можно классифицировать по следующим критериям: Логическая бомба используется для уничтожения или нарушения целостности информации, однако, иногда ее применяют и для кражи данных. Логическая бомба является серьезной угрозой, и информационная безопасность предприятия не всегда способна справиться с подобными атаками, ведь манипуляциями с логическими бомбами пользуются недовольные служащие или сотрудники с особыми политическими взглядами, то есть, информационная безопасность предприятия подвергается не типовой угрозе, а непредсказуемой атаке, где главную роль играет человеческий фактор. Например, есть реальные случаи, когда предугадавшие свое увольнение программисты вносили в формулу расчета зарплаты сотрудников компании корректировки, вступающие в силу сразу после того, как фамилия программиста исчезает из перечня сотрудников фирмы. Как видите, ни программные средства защиты информации, ни физическая защита информации в этом случае на 100% сработать не может. Более того, выявить нарушителя и наказать по всей строгости закона крайне сложно, поэтому правильно разработанная комплексная защита информации способна решить проблемы защиты информации в сетях. Троянский конь – это программа, запускающаяся к выполнению дополнительно к другим программным средствам защиты информации и прочего ПО, необходимого для работы. То есть, троянский конь обходит систему защиты информации путем завуалированного выполнения недокументированных действий. Такой дополнительный командный блок встраивается в безвредную программу, которая затем может распространяться под любым предлогом, а встроенный дополнительный алгоритм начинает выполняться при каких-нибудь заранее спрогнозированных условиях, и даже не будет замечен системой защиты информации, так как защита информации в сетях будет идентифицировать действия алгоритма, работой безвредной, заранее документированной программы. В итоге, запуская такую программу, персонал, обслуживающий информационную систему подвергает опасности компанию. И опять виной всему человеческий фактор, который не может на 100% предупредить ни физическая защита информации, ни любые другие методы и системы защиты информации [18]. Вирус – это специальная самостоятельная программа, способная к самостоятельному распространению, размножению и внедрению своего кода в другие программы путем модификации данных с целью бесследного выполнения вредоносного кода [2]. Вирусы характеризуются тем, что они способны самостоятельно размножаться и вмешиваться в вычислительный процесс, получая возможность управления этим процессом. То есть, если Ваша программно аппаратная защита информации пропустила подобную угрозу, то вирус, получив доступ к управлению информационной системой, способен автономно производить собственные вычисления и операции над хранящейся в системе конфиденциальной информацией. Наличие паразитарных свойств у вирусов позволяет им самостоятельно существовать в сетях сколь угодно долго до их полного уничтожения, но проблема обнаружения и выявления наличия вируса в системе до сих пор не может носить тотальный характер, и ни одна служба информационной безопасности не может гарантировать 100-процентную защиту от вирусов, тем более, что информационная безопасность государства и любой другой способ защиты информации контролируется людьми. Червь – программа, передающая свое тело или его части по сети. Не оставляет копий на магнитных носителях и использует все возможные механизмы для передачи себя по сети и заражения атакуемого компьютера. Рекомендацией по защите информации в данном случае является внедрение большего числа способов защиты информации, повышение качества программной защиты информации, внедрение аппаратной защиты информации, повышение качества технических средств защиты информации и в целом развитие комплексной защиты информации информационной системы. Перехватчик паролей – программный комплекс для воровства паролей и учетных данных в процессе обращения пользователей к терминалам аутентификации информационной системы. Программа не пытается обойти службу информационной безопасности напрямую, а лишь совершает попытки завладеть учетными данными, позволяющими, не вызывая никаких подозрений совершенно санкционировано проникнуть в информационную систему, минуя службу информационной безопасности, которая ничего не заподозрит. Обычно программа инициирует ошибку при аутентификации, и пользователь, думая, что ошибся при вводе пароля повторяет ввод учетных данных и входит в систему, однако, теперь эти данные становятся известны владельцу перехватчика паролей, и дальнейшее использование старых учетных данных небезопасно. Важно понимать, что большинство краж данных происходят не благодаря хитроумным способам, а из-за небрежности и невнимательности, поэтому понятие информационной безопасности включает в себя: информационную безопасность (лекции), аудит информационной безопасности, оценка информационной безопасности, информационная безопасность государства, экономическая информационная безопасность и любые традиционные и инновационные средства защиты информации. Криптография – это наука, которая изучает и описывает модель информационной безопасности данных. Криптография открывает решения многих проблем информационной безопасности сети: аутентификация, конфиденциальность, целостность и контроль взаимодействующих участников. Термин «Шифрование» означает преобразование данных в форму, не читабельную для человека и программных комплексов без ключа шифрования-расшифровки. Криптографические методы защиты информации дают средства информационной безопасности, поэтому она является частью концепции информационной безопасности [9]. Цели защиты информации в итоге сводятся к обеспечению конфиденциальности информации и защите информации в компьютерных системах в процессе передачи информации по сети между пользователями системы. Защита конфиденциальной информации, основанная на криптографической защите информации, шифрует данные при помощи семейства обратимых преобразований, каждое из которых описывается параметром, именуемым «ключом» и порядком, определяющим очередность применения каждого преобразования. Важнейшим компонентом криптографического метода защиты информации является ключ, который отвечает за выбор преобразования и порядок его выполнения. Ключ – это некоторая последовательность символов, настраивающая шифрующий и дешифрующий алгоритм системы криптографической защиты информации. Каждое такое преобразование однозначно определяется ключом, который определяет криптографический алгоритм, обеспечивающий защиту информации и информационную безопасность информационной системы. Один и тот же алгоритм криптографической защиты информации может работать в разных режимах, каждый из которых обладает определенными преимуществами и недостатками, влияющими на надежность информационной безопасности России и средства информационной безопасности. Для того чтобы информационная безопасность информации обеспечивала целостность хранения и передачи данных необходима разработка инструментов, обнаруживающих любые искажения исходных данных, для чего к исходной информации придается избыточность. Информационная безопасность в России с криптографией решает вопрос целостности путем добавления некой контрольной суммы или проверочной комбинации для вычисления целостности данных. Таким образом, снова модель информационной безопасности является криптографической – зависящей от ключа. По оценке информационной безопасности, основанной на криптографии, зависимость возможности прочтения данных от секретного ключа является наиболее надежным инструментом и даже используется в системах информационной безопасности государства. Экран (фаерволл, брэндмауер) - это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Экран выполняет свои функции, контролируя все информационные потоки между двумя множествами систем. В простейшем случае экран состоит из двух механизмов, один из которых ограничивает перемещение данных, а второй, наоборот, ему способствует. В более общем случае экран или полупроницаемую оболочку удобно представлять себе, как последовательность фильтров. Каждый из них может задержать данные, а может и сразу "перебросить" их "на другую сторону". Кроме того, допускаются передача порции данных на следующий фильтр для продолжения анализа или обработка данных от имени адресата и возврат результата отправителю. Помимо функций разграничения доступа экраны осуществляют также протоколирование информационных обменов. Экранирование позволяет поддерживать доступность сервисов внутренней области, уменьшая или вообще ликвидируя нагрузку, индуцированную внешней активностью. Уменьшается уязвимость внутренних сервисов безопасности, поскольку первоначально сторонний злоумышленник должен преодолеть экран, где защитные механизмы сконфигурированы особенно тщательно и жестко. Кроме того, экранирующая система, в отличие от универсальной, может быть устроена более простым и, следовательно, более безопасным образом. В более-менее развитых сетях под экран выделяют отдельный компьютер, который в свою очередь может выполнять роль не только межсетевого фильтра, но и маршруторизатора. Экранирование дает возможность контролировать также информационные потоки, направленные во внешнюю область, что способствует поддержанию режима конфиденциальности. Часто экран представлен в виде программного пакета, но также экраны бывают представлены и в аппаратном виде. Такие фаерволлы справляются со своими функциями куда лучше своих программных собратьев. Они могут обрабатывать намного больше информации (следственно на них тяжело вызвать ошибку отказа в обслуживании), а также имеют меньше уязвимостей и больше возможностей. Соответственно, они стоят гораздо дороже брэндмауэров, реализуемых на программном уровне. 2 Проектирование и реализация базы данных для бухгалтера2.1 Анализ предметной области и формирование требований к разрабатываемой базе данныхРабота с документами охватывает все процессы, которые относятся к фиксированию на различных носителях и оформлению по установленным правилам информации, необходимой для осуществления управленческих действий. Документирование осуществляется на естественном языке, а также на искусственных языках с использованием компьютерной техники и современных носителей информации. Любая организация, которая ведет активную деятельность, имеет потребность в автоматизации и упрощении протекающих информационных процессов. Основным достоинством автоматизации является сокращение избыточности хранимых данных, экономия объема используемой памяти, уменьшение затрат на многократные операции обновления избыточных копий и устранение возможности возникновения противоречий из-за хранения в разных местах сведений об одном и том же объекте, увеличение степени достоверности информации и увеличение скорости ее обработки. Значительно сокращается промежуток времени поиска информации, который осуществляется с помощью экранных форм, в которых указываются необходимые параметры поиска информации или какого-либо объекта В данном курсовом проекте поставлена цель, разработать базу данных для бухгалтерии. Одна из основных функций бухгалтерии - учитывать первичные документы, поступающие от контрагентов (поставщиков и покупателей). Акты - за оказанные услуги, накладные - за материалы, счета - определение стоимости услуги или материала, ТТН - товарно-транспортная накладная - учёт расходов за доставку с учётом материалов/услуг или без них. Целью разработки БД является организация автоматизированного документооборота, уменьшение затрачиваемого времени на составление первичной документации и упрощение поиска информации. Назначение АИС: хранение информации о контрагентах; удобный интерфейс (поиск по базе и ведение отчетности); обеспечение целостности информации. Данная информационная система создана для хранения, ввода, вывода, анализа и поиска хранящейся в ней информации. Разработка данной информационной системы должна позволить: ввод и хранение данных о контрагентах; хранение данных о типах документов; ввести удобный реестр первичной документации; обработку данных для ведения отчетов; поиск по базе. Создание и проектирование базы данных, а также навигационных экранных форм для удобства ввода информации в базу данных было решено путем использования профессионального офисного средства Microsoft Access, так как данный программный продукт позволяет реализовать все требования, предъявленные к функциональным и прочим возможностям разрабатываемой базе данных. Преимущество данного программного обеспечения заключается в том, что в Microsoft Access есть стандартная кнопочная форма, с помощью которой можно без проблем создать оболочку для реализуемой базы данных, также есть макросы, с помощью которых можно создать подходящую удобную навигацию по базе данных. Microsoft Access обладает такой функцией как встроенные форматы «типы данных», которые не позволяют пользователю вводить неправильные данные в поля таблицы, а также функциональные возможности Microsoft Access дают возможность настроить автоматическое формирование сложных отчетов, что непременно является плюсом. Microsoft Access поддерживает функции импорта и экспорта данных из многих форматов, включая Word, Excel, SQL Server и даже HTML. 2.2 Проектирование и создание базы данных для бухгалтераПервый шагом в создании любой БД является создание таблиц. Через вкладку «Создание» в Microsoft Access создаем 5 таблиц: 1. Таблица «Документы» представлена на рисунке 1. Название полей: Дата; Контрагент; Тип документа; Количество; Цена; Сумма.  Рис. 1. Таблица «Документы» 2. Таблица «Контрагенты» представлена на рисунке 2. Название полей: Код; Наименование агента; ИНН.  Рис. 2. Таблица «Контрагенты» 3. Таблица «Новые документы» представлена на рисунке 3. Название полей: Код; Дата; Тип документа; Контрагент; Количество; Цена; Сумма.  Рис. 3. Таблица «Новые документы» 4. Таблица «Реестр документов» представлена на рисунке 4. Названием полей: Код; Дата; Тип документа; Контрагент; Количество; Цена; Сумма.  Рис. 4. Таблица «Реестр документов» 5. Таблица «Типы документов» представлена на рисунке 5. Название полей: Код; Наименование типа.  Рис. 5. Таблица «Типы документов» Для целостности данных создаем связь между всеми таблицами. Заходим во вкладку «Работа с базами данных» и запускаем «Схема данных». В появившемся окне программы необходимо добавить все существующие в БД таблицы. С помощью перетаскивания перемещаем поля из основной таблицы к аналогичным полям в остальных таблицах (рисунок 6).  Рис. 6. Схема данных таблиц для обработки первичных документов В любом приложении ключевую роль играет интерфейс. Он должен быть понятен, прост в использовании и отвечать требованиям заказчика. Данную базу решено было делать по древовидной схеме начиная с «Главного окна», которое разветвляется на другие окна, которые так же расходятся на свои под ветви. В итоге получаем две формы со стандартным оформлением, без кнопок и со стандартным расположением полей, с помощью которых можно добавлять новые документы и контрагентов (рисунок 7-8).  Рис. 7. Форма добавления нового документа в базу данных  Рис. 8. Форма добавление в базу данных новых контрагентов Запрос на выборку - это объект базы данных служащий для отображения данных в режим таблицы. Запрос может брать данные из одной или более таблиц, из других запросов или из комбинаций запросов и запросов. Создание простых запросов на выборку в режиме конструктора и при использовании мастера запросов происходит одинаково. Для этого следует выбрать источник поля и записей, которые нужно включить в запрос. При необходимости можно задать условия для уточнения результатов запроса. После создания запроса на выборку его следует выполнить, чтобы получить результаты. Чтобы выполнить запрос, достаточно открыть его в режиме таблицы. Запрос можно использовать повторно при необходимости, например, в качестве источника записей, для другого запроса, формы или отчета. С помощью вкладки «Создание» запускаем «Конструктор запросов», отображается окно с выбором таблиц, участвующих в нужном нам запросе. Создадим запрос на вывод всей документации по контрагентам и итоговую накладную по суммам от каждого контрагента (рисунок 9-10).  Рис. 9. Запрос «Все документы»  Рис. 10. Запрос «Итого по контрагентам» С данными извлечёнными из таблиц и запросов, в отчете есть информация о макете отчета: рисунках, подписях, заголовках и т. п. Запросы и таблицы, содержащие базовые данные, называют источником записей отчета. Если все поля, включаемые в отчет из одной таблицы то эта таблица и будет являться источником записей. Часто эти запросы уже есть в базе данных, но есть и необходимость создавать новые запросы специально для данного отчета. Средство «Отчет» позволяет очень быстро создавать отчеты так как с его помощью отчет формируется сразу без запроса дополнительной информации. Отчет выведет все записи базовой запроса или таблицы. Получившийся отчет скорее всего не будет обладать презентабельным видом, но позволит быстро посмотреть данные базы. Отчет можно сохранить и изменить в режиме конструктора или макета в соответствии с поставленной задачей. Мастер отчетов предоставляет больше возможностей относительно выбора полей для включения в отчет. Можно указать способ группировки и сортировки данных и включить в отчет поля из нескольких запросов или таблиц, если отношения между этими запросами и таблицами заранее заданы. Если по каким-либо причинам для построения отчета не подходят ни средство «Отчет», ни мастер отчетов, можно создать отчет с нуля при помощи средства «Пустой отчет». Это очень быстрый способ, особенно если в отчете должно содержаться небольшое количество полей. Созданный отчет легко доработать в режиме макета. Ориентируясь на фактические данные отчета, можно отрегулировать ширину столбцов, изменить их порядок, добавить уровни группировки и итоговые значения. Можно добавить в отчет новые поля, а также изменить свойства отчета и входящих в него элементов управления. Доработать отчет можно также в режиме конструктора. Новые элементы управления и поля добавляются в отчет путем их размещения их в сетку конструктора макета. В окне свойств доступны многочисленные параметры, с помощью которых можно настроить отчет. В данной работе воспользуемся «Мастером отчетов». При запуске мастера выбираем нужный нам запрос, по которому и будет построен итоговый отчет. Создадим по всем имеющимся в базе данным документах и документах, например, за март (рисунок 11-12).  Рис. 11. Отчет «Все документы»  Рис. 12. Отчет «Документы за март» В результате работы получилась база данных для бухгалтера по обработки первичной документации, созданная на СУБД Microsoft Access 2016. В базе данных использованы все доступные средства данной СУБД: таблицы, формы, запросы и отчеты. Имеется возможность внесения данных о документах, регистрации новых контрагентов и создания отчетов по документам за период. Отчеты по запросам являются итоговыми окнами, в них представлены данные по контрагентам и документам в печатной форме, для дальнейшего использования сотрудниками бухгалтерии. ЗаключениеВ ходе данной курсовой работы была создана база данных бухгалтера для первичной обработки документов с применением Microsoft Access 2016. В ней реализованы все основные аспекты современных баз данных. Целью работы являлась разработка программного обеспечения для автоматизации документооборота первичной документации в бухгалтерии - база данных, которая реализовала бы автоматизацию учета документов, хранение данных в файлах, организацию доступа к ним и редактирование. В достижении цели курсовой работы были решены следующие поставленные задачи: Определить требования к информационной системе Произвести проектирование базы данных для бухгалтера Разработать базу данных для бухгалтера использовав программное средство MS Access Результатом работы является база данных бухгалтера, созданная на СУБД Microsoft Access 2016. В базе данных использованы все доступные средства данной СУБД: таблицы, формы, запросы и отчеты. Список использованных источниковАгальцов В. П. Базы данных. Распределенные и удаленные базы данных: Учебник / В. П. Агальцов. – М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2016. – 272 c. Васильков, А. В. Безопасность и управление доступом в информационных системах / А.В. Васильков, И.А. Васильков. - М.: Форум, 2015. - 368 c. Голицына О. Л. Базы данных / О. Л. Голицына, Н. В. Максимов, И. И. Попов. – М.: Форум, 2015. – 352 c. Диго С.М. Проектирование и использование баз данных: учебник для студентов вузов. – М.: Финансы и статистика, 2014. – 364 с. Карпова И. П. Базы данных: Учебное пособие / И. П. Карпова. – СПб.: Питер, 2013. – 240 c. Кириллов В. В. Введение в реляционные базы данных. Введение в реляционные базы данных / В. В. Кириллов, Г. Ю. Громов. – СПб.: БХВ Петербург, 2013. – 464 c. Мартин Дж. Планирование развития автоматизированных информационных систем. – М.: Финансы и статистика, 2015. – 196 с. Мартишин С., Симонов В., Храпченко М. Базы данных. Практическое применение систем управления базами данных для проектирования информационных систем: учебное пособие. – М.: ИД «Форум», 2016. – 368 с. Мельников, В.П. Информационная безопасность и защита информации / В.П. Мельников. - М.: Академия (Academia), 2016. - 282 c. Одиночкина С.В. Разработка баз данных в Microsoft Access 2010. – СПб.: НИУ ИТМО, 2012. – 83 с. Петренко В.И. Защита персональных данных в информационных системах: учебное пособие. – М.: Юрайт, 2016. – 201 с. Советов Б. Я. Базы данных: теория и практика: Учебник для бакалавров / Б. Я. Советов, В. В. Цехановский, В. Д. Чертовской. – М.: Юрайт, 2013. – 463 c. Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c. Федорова Г.Н. Разработка и администрирование баз данных: учебник. – М.: Академия, 2015. – 320 с. Федулин А.А., Черников Б.В. Информационные технологии. – М.: КноРус, 2014. – 472 c. Фефилов А.Д. Система баз данных Microsoft Access. Основные понятия базы данных. – М.: Академия, 2011. – 120 с. Фуфаев Э.В. Базы данных: Учебное пособие для студентов учреждений среднего профессионального образования / Э. В. Фуфаев, Д. Э. Фуфаев. – М.: Академия, 2013. – 320 c. Шаньгин, В. Ф. Информационная безопасность компьютерных систем и сетей / В.Ф. Шаньгин. - М.: Форум, Инфра-М, 2017. - 416 c. Ясенев В.Н. Информационные системы и технологии в экономике. – М.: Юрайт, 2012. – 560 c. |