Интернет вещей. Автор Уильям Сталлингс

Скачать 0.61 Mb. Скачать 0.61 Mb.

|

|

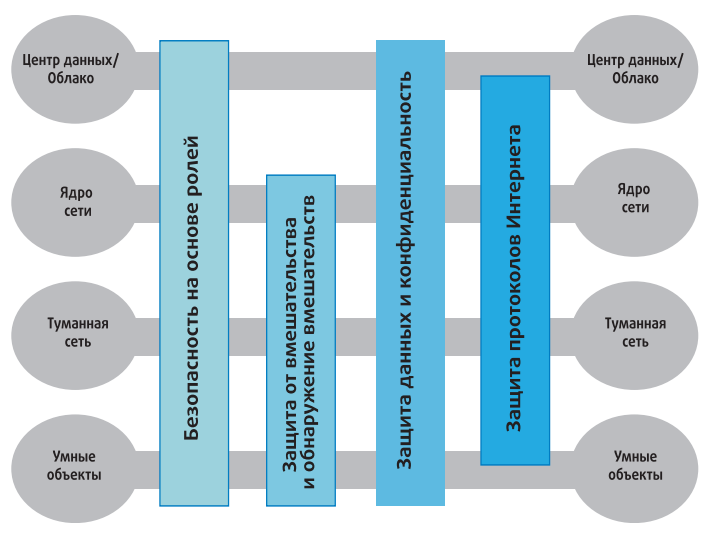

На уровне 4, уровне накопления данных, данные, поступившие с различных устройств, профильтрованные и обработанные уровнем периферийных вычислений, помещаются в хранилище, где будут доступны для более высоких уровней. Этот уровень разительно отличается и от низкоуровневых (туманных), и от высокоуровневых (облачных) вычислений по особенностям конструкции, требованиям и методам обработки. Данные, проходящие сквозь сеть, называются «данными в движении». Скорость и организация данных в движении определяется устройствами, генерирующими данные. Генерация данных происходит по событиям, либо периодически, либо по возникновении какого-либо события в среде. Для сбора данных и их обработки необходимо реагировать на их появление в реальном времени. Напротив, многим приложениям не требуется обрабатывать данные со скоростью сетевой передачи. На практике ни облачная сеть, ни прикладные платформы не смогли бы успевать за объемами данных, генерируемых гигантским количеством IoT-устройств. Вместо этого приложения имеют дело с «данными в покое», т.е. данными в том или ином легкодоступном хранилище. Приложения могут обращаться к данным по мере необходимости либо вне режима реального времени. Таким образом, высокие уровни функционируют по принципу транзакций, в то время как три нижних уровня работают по событиям. Ниже перечислены названные в [13] операции, выполняемые на уровне накопления данных: преобразование «данных в движении» в «данные в покое»; преобразование формата из сетевых пакетов в реляционные таблицы БД; переход от вычислений по событиям к вычислениям по запросу; значительное снижение объема данных за счет фильтрации и выборочного хранения. Еще один взгляд на уровень накопления данных заключается в том, что он представляет собой границу между информационными технологиями (IT), под которыми понимается целый спектр технологий обработки информации, включая ПО, оборудование, технологии связи и сопутствующие службы, и операционными технологиями (Operational Technology, ОТ), представляющими собой оборудование и ПО, обнаруживающие или вызывающие изменения путем прямого мониторинга и/или контроля физических устройств, процессов и событий на предприятии. Уровень накопления данных впитывает большое количество данных и помещает их в хранилище, практически не приспосабливая к потребностям конкретных приложений или групп приложений. С уровня периферийных вычислений в хранилище может поступать множество разных видов данных в разных форматах и от разнородных обработчиков. Уровень абстракции данных может агрегировать и форматировать такие данные способами, которые делают доступ приложений более управляемым и эффективным. В числе связанных задач могут быть следующие: Комбинирование данных из различных источников, включая выверку нескольких форматов данных. Выполнение необходимых преобразований для обеспечения единообразной семантики данных из разных источников. Помещение отформатированных данных в соответствующую базу данных, например, большие объемы повторяющихся данных помещаются в систему больших данных, такую как Hadoop. Данные событий направляются в реляционную СУБД, отличающуюся более быстрым временем реакции и адекватным интерфейсом для таких типов данных. Оповещение приложений более высокого уровня о том, что данные заполнены или достигнут определенный уровень данных. Консолидация данных в одном месте (с помощью ETL (extract, transform, load), ELT (extract, load, transform) или репликации данных) либо предоставление доступа к нескольким источникам данных путем виртуализации данных. Защита данных путем соответствующей аутентификации и авторизации. Нормализация/денормализация и индексация данных для быстрого доступа приложений. Уровень приложения содержит приложения любого типа, использующие данные IoT на входе или управляющие IoT-устройствами. Как правило, приложения взаимодействуют с уровнем 5 и с данными в покое, поэтому им необязательно функционировать на скоростях сети. Следует предусмотреть упрощенный режим работы, который позволит приложениям миновать промежуточные уровни и напрямую взаимодействовать с уровнем 3 или даже уровнем 2. Модель IWF не определяет приложения по всей строгости, считая этот аспект выходящим за рамки дискуссии о модели IWT. Уровень взаимодействия и процесса появился в результате признания того, что IoT будет полезен лишь тогда, когда с ним смогут взаимодействовать люди. Этот уровень может включать несколько приложений и обмен данными и/или управляющей информацией по Интернету или корпоративной сети. IWF считает эталонную модель IoT принятой в отрасли базовой структурой, направленной на стандартизацию концепций и терминологии, связанных с IoT. Что еще более важно, модель IWF определяет необходимый функционал и проблемы, которые требуется решить до того, как отрасль сможет реализовать ценность IoT. Эта модель полезна как для поставщиков, разрабатывающих функциональные элементы внутри модели, так и для заказчиков, помогая им выработать свои требования и оценивать предложения поставщиков. Фреймворк безопасности IoT Компания Cisco Systems, сыгравшая ведущую роль в разработке модели Всемирного форума IoT, разработала фреймворк безопасности IoT[13], ставший полезным дополнением к эталонной модели Всемирного форума IoT. На рисунке 7 показана среда безопасности, связанная с логической структурой IoT. Рис. 7. Среда безопасности IoT  Модель Cisco IoT представляет собой упрощенную версию модели Всемирного форума IoT. Она состоит из следующих уровней: «Умные» объекты/встроенные системы: этот уровень включает в себя сенсорные/исполнительные устройства и другие встроенные системы на границе сети. Эта часть IoT наиболее уязвима. Устройства могут находиться в среде, не защищенной физически, и от них может требоваться функционирование в течение нескольких лет. Доступность тоже является важной проблемой. Кроме того, менеджерам сети необходимо заботиться об аутентичности и целостности данных, генерируемых сенсорами, и о защите исполнительных устройств и других «умных» устройств от несанкционированного использования. Также могут присутствовать такие требования, как конфиденциальность и защита от подслушивания. Туманная/периферийная сеть: этот уровень представляет проводные и беспроводные соединения устройств IoT. Кроме того, на этом уровне может осуществляться определенный объем обработки и консолидации данных. Ключевой проблемой является большая вариативность сетевых технологий и протоколов, используемых различными устройствами IoT, и необходимость выработки и воплощения единой политики безопасности. Ядро сети: уровень ядра сети предоставляет пути для передачи данных между платформами в центре сети и устройствами IoT. Здесь проблемы безопасности те же, что в традиционных сетях. Однако огромное количество оконечных узлов, с которыми надо взаимодействовать и управлять ими, создает значительную проблему для безопасности. Центр данных/облако: этот уровень содержит платформы для приложений, хранения данных и управления сетью. IoT не привносит на этот уровень никаких новых проблем безопасности, кроме необходимости иметь дело с гигантским количеством отдельных оконечных узлов. С помощью этой четырехуровневой архитектуры модель Cisco определяет четыре общих возможности безопасности, охватывающих несколько уровней: Безопасность на основе ролей: системы управления доступом на основе ролей (Role-Based Access Control, RBAC) назначают права доступа ролям, а не отдельным пользователям. Пользователям, в свою очередь, сопоставляются различные роли, либо статически, либо динамически, соответственно обязанностям. RBAC широко используется в коммерческих облачных и корпоративных системах. Этот инструмент, понятный администраторам, может использоваться для управления доступом к IoT-устройствам и генерируемым ими данным. Защита от вмешательства и обнаружение вмешательств: эта функция особенно важна на уровне устройств и туманной сети, но распространяется также и на уровень ядра сети. Все эти уровни могут использовать компоненты, физически находящиеся вне физически охраняемой территории предприятия. Защита данных и конфиденциальность: эти функции охватывают все уровни архитектуры. Защита протоколов Интернета: защита «данных в движении» от подслушивания и перехвата важна для всех уровней. На рисунке 7 (стр. 19) отмечены конкретные функциональные области безопасности поверх четырех уровней модели IoT. В документе Cisco[13] также предлагается концепция безопасности IoT, определяющая компоненты функции безопасности для IoT, охватывающей все уровни, как показано на рис. 8. Перечислим четыре компонента: Аутентификация: этот компонент охватывает элементы, инициирующие доступ, и первым делом идентифицирует устройства IoT. В отличие от типичных корпоративных сетевых устройств, для которых идентификация может осуществляться по идентификационным признакам человека (таким как имя/пароль или бейдж), оконечные устройства IoT должны оснащаться такими методами аутентификации, которые не требуют вмешательства человека. К таким методам относятся радиочастотные метки, сертификаты x.509 или MAC-адреса оконечных устройств. Авторизация: авторизация управляет доступом к устройству через структуру сети. Этот элемент включает в себя контроль доступа. Вместе с уровнем аутентификации он вырабатывает необходимые параметры для того, чтобы разрешить обмен информацией между устройствами и между устройствами и прикладными платформами, тем самым обеспечивая работу IoT-служб. Сетевая политика: этот компонент охватывает все элементы, осуществляющие маршрутизацию и транспортировку трафика с оконечных устройств по инфраструктуре, будь то контроль, управление или собственно трафик данных. Аналитика безопасности, включая видимость и контроль: этот компонент включает все функции, необходимые для централизованного управления устройствами IoT. В первую очередь он охватывает видимость IoT устройств, означающую попросту то, что центральные функции управления безопасно оповещены о парке распределенных устройств IoT, включая идентичность и атрибуты каждого устройства. На основе такой видимости возникает способность осуществлять контроль, включая конфигурацию, патчи и обновления, а также контрмеры для пресечения угроз. Важным элементом этой концепции являются доверительные отношения. В этом контексте доверительные отношения означают способность двух партнеров по обмену быть уверенными в идентичности и правах доступа друг друга. Аутентификационный компонент концепции доверия реализует базовый уровень доверия, дополняемый авторизационным компонентом. В документе Cisco[13] приведен пример того, что автомобиль может установить доверительные отношения с другой машиной того же изготовителя. Такие доверительные отношения, однако, могут позволить машинам обмениваться только сведениями о безопасности. При установлении доверительных отношений между той же самой машиной и дилерской сетью машина может передавать и получать дополнительную информацию, такую как показания одометра и результаты последнего техобслуживания. Рис. 8. Безопасный фреймворк IoT  Выводы Согласно процитированному выше отчету McKinsey[4], примерно 40% общей экономической ценности IoT приходится на способность всех физических устройств «разговаривать» друг с другом посредством компьютеров, т.е. на совместимость. Если совместимость ограничена, то ценность IoT может составить всего $7 трлн, в то время как развитая совместимость способна довести ценность IoT для глобальной экономики до $11 трлн к 2025 году. Примерно 40% всей возможной ценности зависит от способности различных систем IoT взаимодействовать друг с другом. В таблице 3, основанной на отчете McKinsey, приведена оценка экономической ценности (в процентах), требующей совместимости между IoT-системами для разных секторов. Чтобы добиться такого типа совместимости, который необходим для раскрытия этих преимуществ, необходимо выработать стандарты для всех уровней функционала IoT, от уровня устройства до уровня приложения (рис. 4). Хотя эти стандарты пока еще пребывают в зачаточном состоянии, описанные в настоящей статье архитектурные модели являются полезным базисом для будущих усилий. Таблица 3: Добавленная ценность благодаря совместимости IoT

|