Безопасность в интернете. "Безопасность в интернете"

Скачать 0.72 Mb. Скачать 0.72 Mb.

|

|

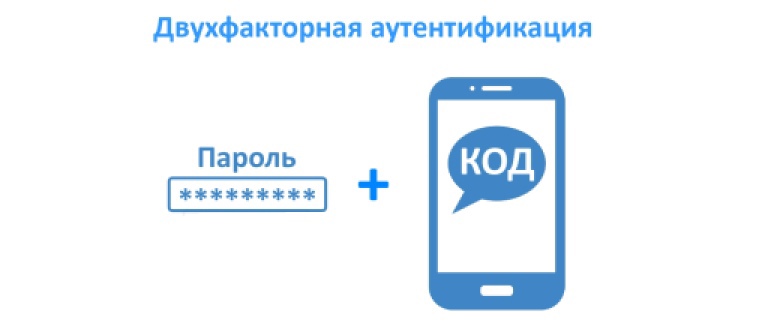

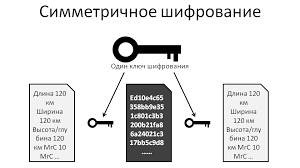

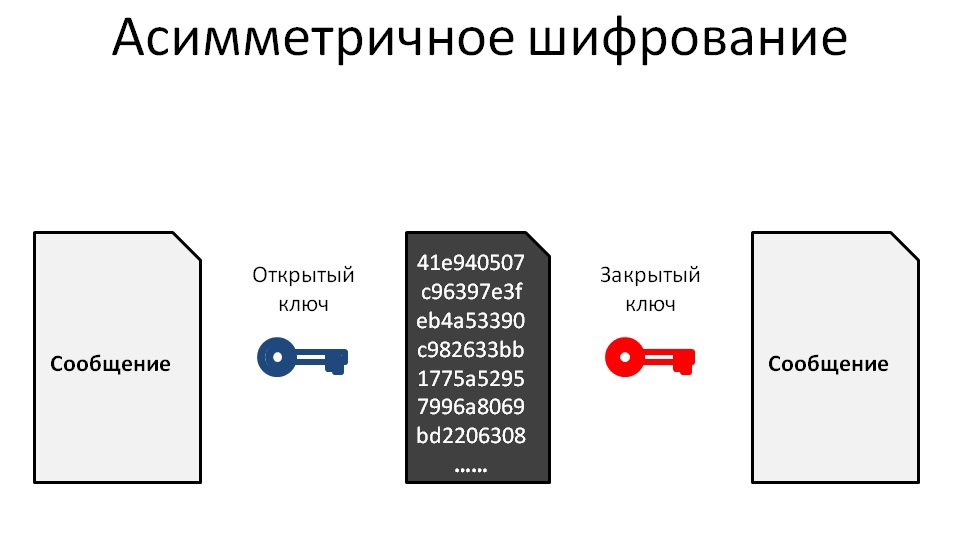

Муниципальное бюджетное общеобразовательное учреждение «Средняя общеобразовательная школа №1 имени Б.Ю. Куликова г. Семикаракорска» Индивидуальный проект на тему: "Безопасность в интернете" Выполнили: Ученики класса «11А» Огай Андрей Внуков Денис Руководитель: учитель информатики Андреева Ю.Е. 2021 г. Содержание 1. Введение………………………………………………………………………...…3 2. Виды мошенников и их опасность……………………………………………….4 2.1 Вредоносное ПО…………………………………………………………………6 2.2 История вирусов…………………………………………………………………7 3. Способы защиты………………………………………………………………......8 4. Антивирусные программы………………………………………………………10 4.1 Классификация антивирусов по типу …………………………………...……10 5. Заключение……………………………………………………………………….12 6. Список литературы………………………………………………………………13 1. Введение: Интернет стал неотъемлемой частью нашей жизни. Большинство нашей личной информации находится в сети, что сильно упрощает нашу жизнь. Фотографии мы теперь храним в облаке, сводя на нет использование физических носителей. Вместо купюр мы все чаще используем онлайн-банки. Используя мессенджеры люди передают свои секреты и тайны. Огромное количество важной информации ежеминутно перетекает из рук в руки, так что нужно убедиться в том чтобы ее не перехватили другие люди. Актуальность: Большинство людей даже не подозревает о том, что свои данные необходимо защищать, а как итог постоянно рискуют своей безопасностью. Существует множество способов красть чужие данные или денежные средства, чем успешно пользуются хакеры и мошенники. На данный момент интернет - не самое безопасное пространство, следовательно, если и хранить в нем какую-либо информацию, то нужно убедиться в ее приватности и обеспечить максимальную конфиденциальность. Гипотеза: Если приложить должные усилия, то даже опытные хакеры, не смогут украсть ваши данные. Цель работы: Узнать какие бывают виды вредоносных программ, а также способ защиты от них. Практическая значимость: Материал проекта будет полезен юным учащимся, а также учителям, которые либо плохо разбираются в интернете, либо совсем недавно начали им пользоваться. Проект полезен тем, кто хочет обезопасить себя и свои данные в сети. 2. Виды мошенников и их опасность Человек может получить колоссальный вред от времяпровождения в интернете. Существует много людей, которые желают украсть чужие данные, таких пользователей можно разделить на несколько групп: "телефонный мошенник", "программист любитель", а также "опытный хакер". Разберем каждую группу поподробнее, ведь это может помочь в будущем. Телефонный мошенник - представляет наименьшую опасность в масштабах интернета, так обычно они могут взаимодействовать лишь с одной жертвой за раз. Зачастую они не обладают какими-либо знаниями для автоматизации процессов или написания программ, а как итог, суть их работы заключается в телефонных звонках, либо отправке писем жертве. В большинстве случаев жертвами являются пожилые люди, ведь они крайне доверчивые. Чаще всего они обращаются под видом сотрудника банка, предлагая определенные услуги (такие, как кредит или займ). Таким образом, они заставляют жертву отдавать свои деньги или паспортные данные.  Программист (кодер) - более опасный и серьезный вид злоумышленников, которые могут не участвовать в процессе, то есть, оставаться анонимными. Их знания позволяют написать бота, который будет отправлять спам рассылки; создать "сайт-обманку" чтобы красть логины и пароли. Как правило, именно они ответственны за большинство вредоносного ПО. Могут использовать брут форс для подбора паролей жертвы. Помимо реквизитов карт, они получают доступ к аккаунтам социальных сетей и номерам телефонов, которые они, как правило, продают "Телефонным мошенникам", либо используют их, чтобы поставить очередного бота.  Хакер - представляют наибольшую опасность, ведь могут прекратить работу целого сайта с помощью DoS-атак. Что касается нацеленных атак, способны писать такие вирусы, что даже самые лучшие антивирусные ПО не способны определить угрозу. Достигается это путем того, что вирус прячет себя в файлах системы, либо прописывает себя как другую программу. Несмотря на свое могущество, они обычно не опасны обычному пользователю, так как он не представляет для них особой ценности, ведь его данные ничего не стоят на черном рынке.  Каждого из этих видом мы можем встретить на повседневной основе. Утром вам позвонит "сотрудник банка", днем сомнительный аккаунт отправит вам подозрительную ссылку, а вечером вы обнаружите, что ваш любимый сайт не работает, так как его положили хакеры. Знания об этих видах людей, позволят вам не попасться на их уловки и не дать то, чего они хотят. 2.1. Вредоносное ПО Вредоносное ПО - Любое ПО предназначенное для получения информации с устройства, нанесения вреда, удаленного доступа и использования вычислительной мощности. В настоящее время появилось огромное количество видов вредоносного По. С каждым днем они становятся все умнее и умнее. Разберемся с терминами, а также какие виды этих зловредных программ существует. Вирус - самовоспроизводящийся программный код, который несанкционированное внедряется в устройство. Принцип действия основан на заражении отдельных файлов и программ. Вирус заражает файл, тем самым может "путешествовать" с одного устройства на другое, получая доступ к файлам. В наше время заразить свой компьютер вирусом очень просто, достаточно просто кликнуть на неизвестную ссылку или скачать файл с сайта. Этим и пользуются люди которые пишут вирусы, они играют на невнимательности пользователя. Избавиться от вируса на компьютере достаточно просто, в зависимости от сложности его кода, их можно удалить антивирусом. Червь - тот же вирус, но принцип действия основан не на заражении уже существующих файлом, а созданием отдельного файлом, в котором находится червь. Получить червя можно все также, нажатием на ссылку или скачиванием файла, после чего на компьютере появляются файлы, либо, что хуже, червь поселяется в оперативной памяти устройства. Как и вирус он ищет уязвимости в системе для нанесения вреда в дисках, а также в Сети для дальнейшего распространения. Троян - несет все тот же вред что и червь, но противоположен по реализации. Если червь является файлом, в котором тот находится. Троян прячется в коде программы, которая выглядит безобидной и безопасной. На этом и строится его принцип действия. Представим ситуацию, пользователь скачал файл с вирусом и после открытия, скорее всего, ничего не произойдет. Но вот в случае с трояном, человек скачивает файл или программу, которые выглядят хорошо и даже выполняют необходимую работу. После чего вы продолжаете работать даже не подозревая, что на ваше устройство заражено. Руткит - от англ. "root (рут) - корень", представляет собой особый вид вредоносного программ, разработанных специально, чтобы скрыть свое присутствие и работу от пользователя и антивирусного ПО. Достигается это путем внедрения руткита глубоко в операционную систему, от того и получил такое название. Бэкдор, RAT(ратник) - приложение, позволяющее управлять компьютером на расстоянии. Как уже можно понять, является одиним из самых опасных видов вредоностного ПО. Дает хакеру полный контроль над зараженным устройством, в число возможностей входят: Включение камеры и микрофона; Загрузка и сохранение любых файлов; Управлять курсором , а также сохранять все нажатия клавиш; Сайты-обманки - создается клон сайта, который полностью копирует интерфейс, окна и ссылки (например вконтакте). Вам предлагают войти в свой аккаунт, введя свои логин и пароль. Понятное дело, что никуда в по итогу не попадете, а мошенники получают ваши данные. Отличить сайт-обманку можно по его URL, например в ней есть лишняя буква, либо буква другого алфавита. 2.2. История возникновения вирусов Хоть узнать точные даты возникновения первых вирусов будет очень сложно, принято считать декабрь 1949 года началом возникновения компьютерных вирусов. Именно тогда в Иллинойском университете Джон фон Нейман читал лекцию «Теория и организация сложных автоматов», которая и легла в основу теории самовоспроизводящихся автоматов. Однако это была лишь теория. Первым прототипом современных вирусов можно считать игру "Darwin" созданную в 1961 году В. А. Высотским, Дугласом Макилроем и Робертом Моррисом из фирмы Bell Labs, в которой несколько программ, названных «организмами», загружались в память компьютера. Организмы, созданные одним игроком (то есть принадлежащие к одному виду), должны были уничтожать представителей другого вида и захватывать жизненное пространство. Победителем считался тот игрок, чьи организмы захватывали всю память или набирали наибольшее количество очков. Первыми вирусы обычно программы: ANIMAL, Creeper, Cookie Monster и Xerox worm. Следующим этапом развития вирусов считается 1987 год. К этому моменту получили широкое распространение сравнительно дешёвые компьютеры IBM PC, что привело к резкому увеличению заражения компьютеров вирусами. Именно в этом году вспыхнули сразу три крупные эпидемии компьютерных вирусов. 3. Способы защиты Мы узнали о том, какие бывают виды опасности и мошенников, но как же от них защититься? Что мне нужно сделать, чтобы обезопасить себя и свой компьютер? В наше время существует огромное множество программ, которые предназначены защиты наших данных и денежных реквизитов. Не стоит думать, что мошенники вас не коснутся, а также что вы не подцепите какой-нибудь вирус. Не стоит ждать заражения своего компьютера, лучше защитить его. Начнём с сам банального и перейдем к более сложным методам защиты. Пароль - многие безответственно подходят к выбору пароля. Такие люди, как правило, используют простые пароли, используют даты, последовательности чисел и букв (например 12345 иди qwerty). Какой бы ни был длины у вас пароль, если он состоит из последовательности чисел и букв то он взламывается выше упомянутым брутфорсом за несколько минут. Желательно использовать хаотичное последовательность букв и цифр, чередуя большие и маленькие буквы. Каких-то определенных законов и правил - нет, но желательно, чтобы пароль был не меньше 10 символов.  Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. Как это выглядит на практике, сначала вы вводите свои данные (логин и пароль), после чего вам приходит SMS с кодом. Даже если злоумышленники, каким-либо образом получат ваши данные, зайти на ваш аккаунт они не смогут, так как у них нет кода. Вы в свою очередь увидев, что на телефон пришла SMS, сможете оперативно поменять пароль.  Шифрование – это технология кодирования и раскодирования данных. Зашифрованные данные -это результат применения алгоритма для кодирования данных с целью сделать их недоступными для чтения. Данные могут быть раскодированы в исходную форму только путем применения специальный ключа. Шифрование является важной частью обеспечения безопасности данных, поскольку оно защищает конфиденциальную информацию от угроз, в числе которых использование вредоносного ПО и несанкционированный доступ третьих сторон. Шифрование данных - это универсальное защитное решение: оно может применяться к части данных, например, к паролю, к информации в файле или даже ко всем данным, содержащимся на носителе.  Виды шифрования: Симметричное — для шифрования и расшифровки информации применяется один и тот же криптографический ключ. Посторонним лицам может быть известен алгоритм шифрования, но небольшой кусок секретной информации доступен только отправителю и получателю. Ключ алгоритма выбирается до начала обмена сообщениями и должен храниться в тайне.  Асимметричное — для кодирования и расшифровки используется два ключа. Открытый известен всем пользователям системы, а закрытый доступен только владельцу. Они связаны между собой математическим образом и составляют пару. Информация шифруется открытым ключом, расшифровать ее может только владелец закрытого.  4. Антивирусные программы Антивирусные средства - одна из многих вещей которые обязательно должны быть на любом компьютере. Название говорит само за себя. Антивирус - специализированная программа для обнаружения компьютерных вирусов, а также нежелательных программ и восстановления заражённых такими программами файлов и профилактики. Norton, McAfee, kaspersky - является отличными решениями, безусловно, эти антивирусы стоят денег есть сотни бесплатных аналогов, но бывали случаи когда бесплатные антивирусы сами ставили на компьютер вирусы, после чего создавая иллюзию того, что они их обнаружили и предлагали за деньги их удалить. Поэтому не стоит экономить на своей безопасности и всё-таки купить проверенный и хороший антивирус. Проведя опрос в социальных сетях, мы выяснили, что лишь 65% опрошенных использует антивирусные программы. Это означает, что лишь каждый третий, защищен от какого-либо вредоносного ПО. 4.1 Классификация антивирусов по типу Сканер - принцип действия основан на проверке файлов и системной памяти на предмет наличия в них известных и новых (неизвестных сканеру) вирусов. Маской вируса является некоторая постоянная последовательность кода, специфичная для этого определенного вируса. Если вирус не содержит постоянной маски, или длина этой маски недостаточно велика, то используются другие методы. Примером такого метода является алгоритмический язык, описывающий все возможные варианты кода, которые могут встретиться при заражении подобного типа вирусом. Такой подход используется некоторыми антивирусами для детектирования полиморфик-вирусов. Бывают двух категорий - универсальные и специализированные. Универсальные сканеры рассчитаны на поиск и уничтожения всех типов вирусов. Специализированный, наоборот, для обезвреживания лишь определенного вида и класса вирусов. Сканеры также можно разделить на резидентные и нерезидентные. Первые, производят проверку в постоянном режиме и при появление вируса на компьютере, немедленно принимают меры по их устранению. Вторые, менее надежные, так как способны определить опасность лишь при очередном запуске, либо если пользователь сам попросит просканировать файлы. CRC-сканеры - Принцип работы CRC-сканеров основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске файлов/системных секторов. После чего все эти CRC-суммы сохраняются в базе данных антивируса, как, впрочем, и другая информация: длины файлов, даты их последней модификации и т.д. При следующем запуске CRC-сканеры сверяются с базой данных и если было обнаружено несоответствие в данных файла, то происходит сигнализация пользователя о том, что файл заражен вирусом или был изменен. CRC-сканеры не могут поймать вирус в момент его поступления на устройство, ведь они могут их распознать лишь со временем, когда вирус уже разошелся по компьютеру. Блокировщики - резидентные программы, перехватывающие потенциально опасные ситуации и сообщающие о них пользователю. К таким ситуация относятся вызовы на открытие для записи в выполняемые файлы, запись в boot-сектора дисков или MBR винчестера, попытки программ остаться резидентно и т.д., то есть вызовы, которые характерны для вирусов в моменты из размножения. К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения. К недостаткам относятся существование путей обхода защиты блокировщиков и большое количество ложных срабатываний. Иммунизаторы - делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение. Первые обычно записываются в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяют его на изменение. Недостаток у таких иммунизаторов всего один, но он летален: абсолютная неспособность сообщить о заражении стелс-вирусом. Поэтому такие иммунизаторы, как и блокировщики, практически не используются в настоящее время. Второй тип иммунизации защищает систему от поражения вирусом какого-то определенного вида. Файлы на дисках модифицируются таким образом, что вирус принимает их за уже зараженные. Для защиты от резидентного вируса в (ред.) память компьютера заносится программа, имитирующая копию вируса. При запуске вирус натыкается на нее и считает, что система уже заражена. Заключение Тема нашего индивидуального проекта актуальна именно в наше время. Ведь человечество совсем недавно шагнуло в мир бесконечной информации – Интернет. Мошенники пользуются доверчивыми пользователями, создают все больше новых и сложных вирусов, мы же предоставляем информацию, как можно избежать потери данных и денежных средств. Безусловно, находиться в интернете может быть очень опасно. Никому кроме создателю не известно, что таится за очередной ссылкой. Вирусы, трояны, черви - все это конечно очень пугающе звучит, злоумышленники делают свои творения более запутанными и разрушительными. Но не стоит забывать, что существуют люди, которые противостоят хакерам. Эти люди каждый день ведут настоящую войну со злоумышленниками, с единственной целью - защитить нас и наши данные. Антивирусные программы идут в ногу с вирусами, не давая им выйграть в этой гонке. Но не стоит надеяться лишь на антивирусы. Нужно помнить, что аккаунты также нужно защищать, используя самые разные способы. Если вы не хотите, чтобы наутро ваша страница в социальной сети использовалась хакером для спам рассылок, позаботьтесь о том, чтобы пароль был сложным, была двухфакторная аутентификация. Большинство людей даже не подозревает о том, что свои данные необходимо защищать, а как итог постоянно рискуют своей безопасностью. Мы и сами узнали немало нового благодаря этой теме, ведь детально изучили каждую главу представленную выше. Следуя нашим советам, а также используя сказанные нами способы защиты, ваше времяпровождение в Интернете станет приятным и безопасным, таким, каким оно и должно быть. Список литературы: Список литературы 2.1 Вредоносное ПО: https://www.kaspersky.ru/blog/klassifikaciya-vredonos.. 2.2 История возникновения вирусов: https://clck.ru/9SBLK 3 Способы защиты: https://www.kaspersky.ru/blog/what_is_two_factor_auth.. https://www.kaspersky.ru/resource-center/definitions/.. https://sbis.ru/help/ep/additionally/coding 4.2 Классификация антивирусов по типу: https://clck.ru/ZN4qU |