|

|

БИТиС ЛР2. ЛР2. Цель изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (арм)

Цель – изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows 10.

Примечание: в Windows 10 home edition отсутствует редактор локальной групповой политики, он есть только в версиях professional и выше. Для установки редактора необходимо на рабочем столе создать текстовый файл .txt, скопировать в него следующее содержание:

@echo off

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package3*.mum >find-gpedit.txt

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package

3*.mum >>find-gpedit.txt

echo Ustanovka gpedit.msc

for /f %%i in ('findstr /i . find-gpedit.txt 2^>nul') do dism /online /norestart /add-package:"C:\Windows\servicing\Packages\%%i"

echo Gpedit ustanovlen.

pause

Затем сохранить его с расширением .bat и запустить от имени администратора. После установки можно пользоваться редактором.

Источник: https://remontka.pro/cannot-find-gpedit-msc/

Выбор пути к настройке групповых политик безопасности.

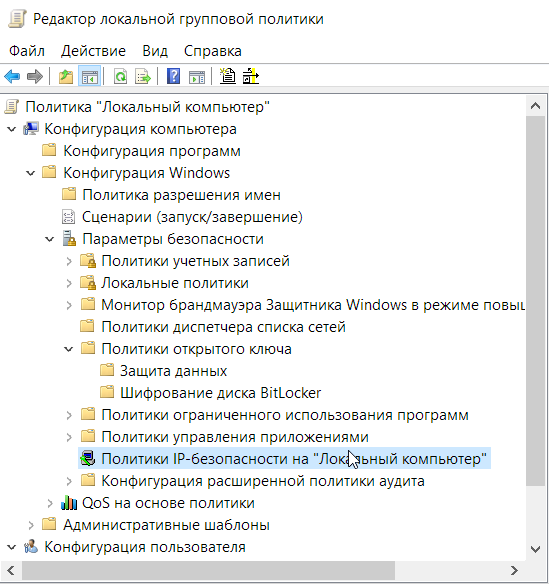

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления "Редактор локальной групповой политики". При помощи данной оснастки мы можем настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки. В Windows 10 мы можем открыть данную оснастку двумя способами:

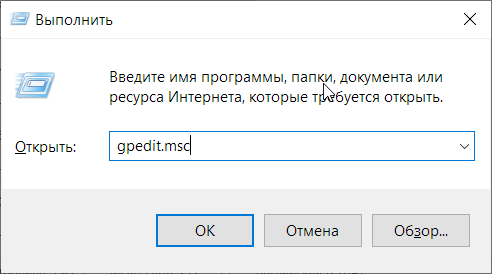

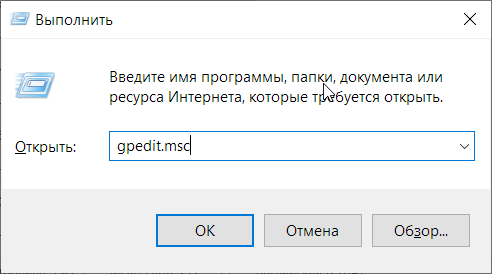

1). Выполним последовательность действий:

Нажмем сочетание клавиш Win+R и в появившемся окне введем gpedit.msc

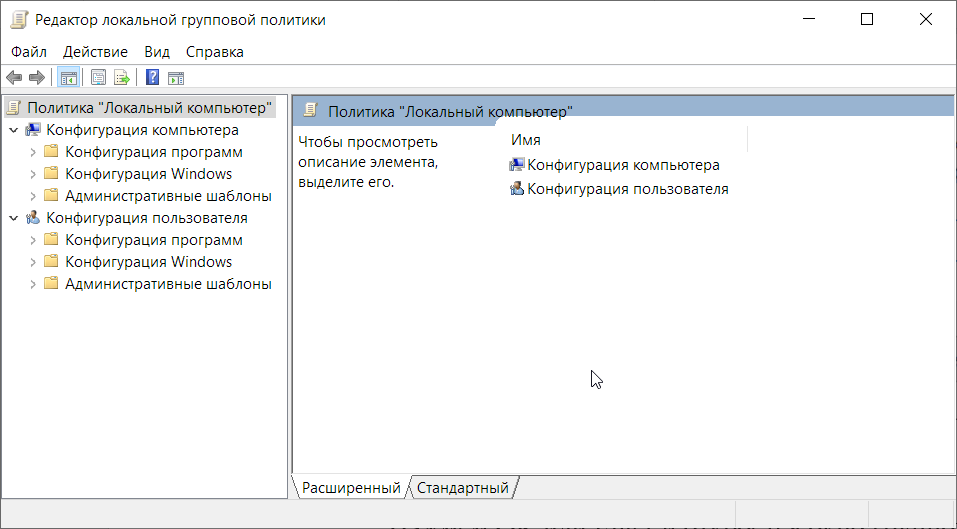

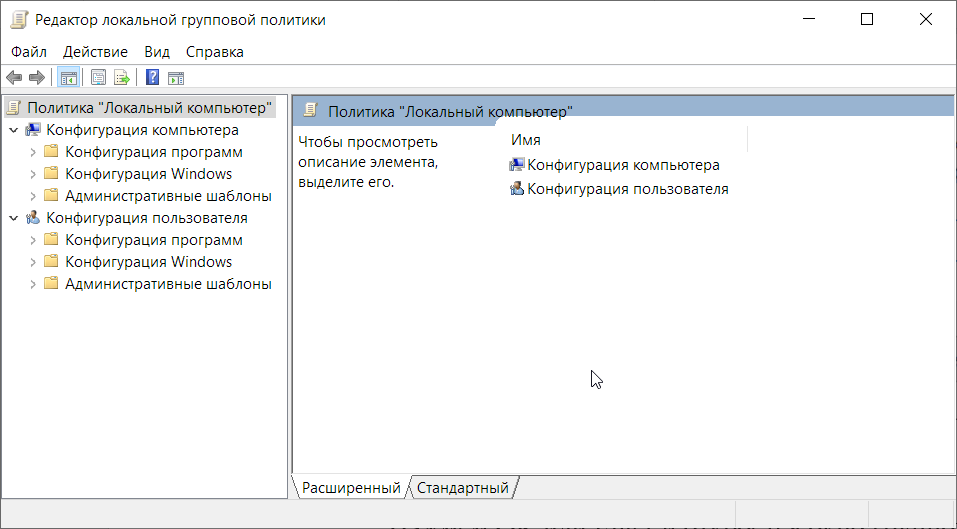

Нажмем OK или Enter и откроется редактор групповых политик:

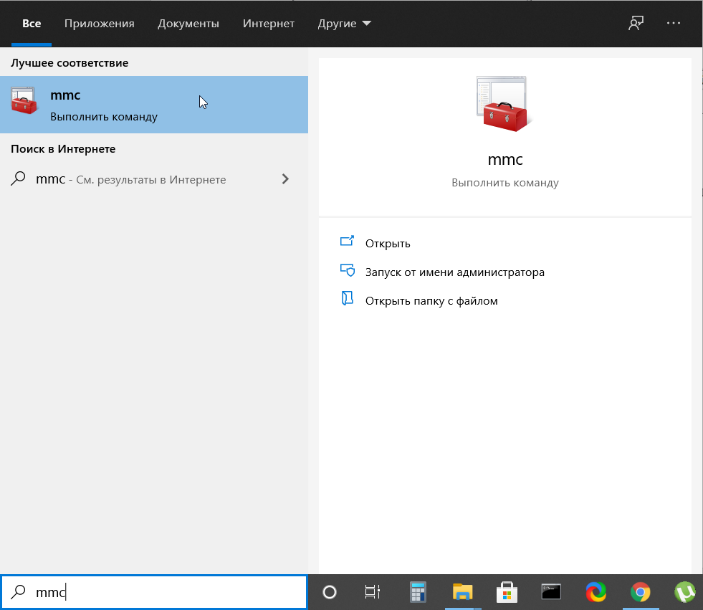

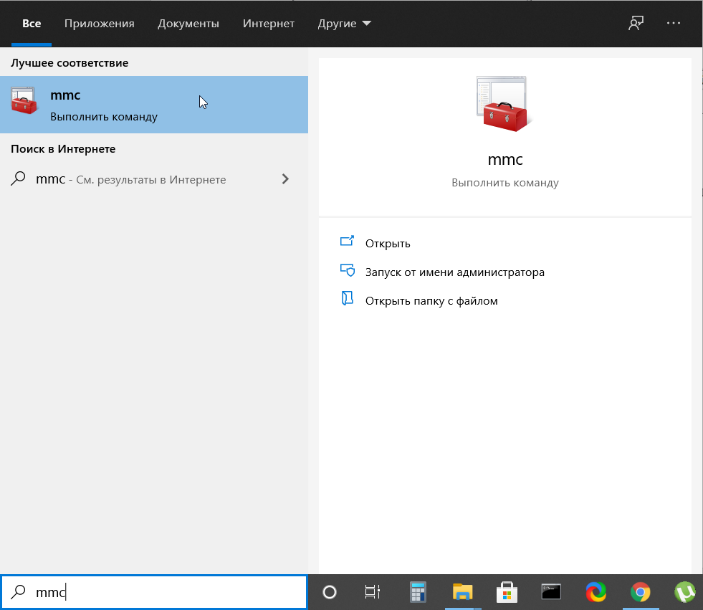

2). В меню поиска панели задач введем mmc:

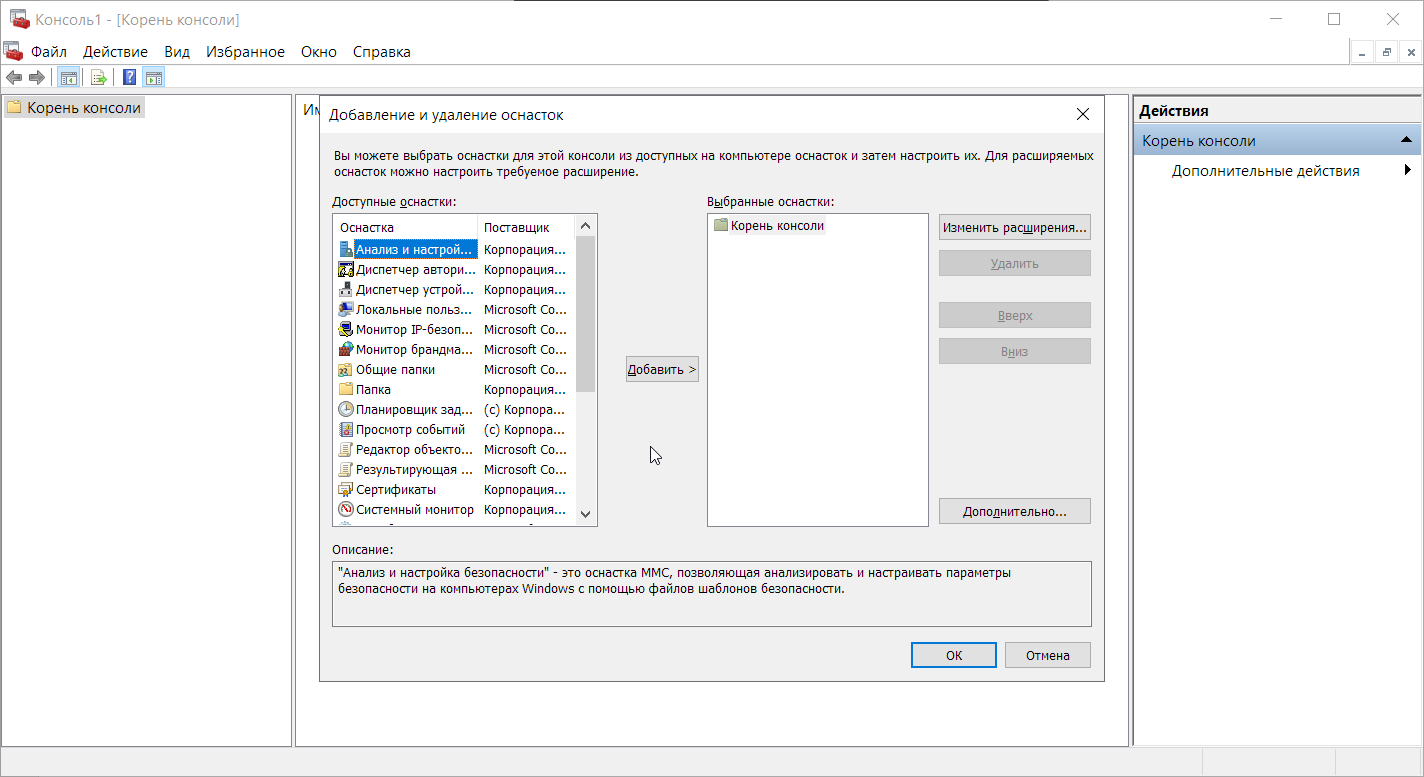

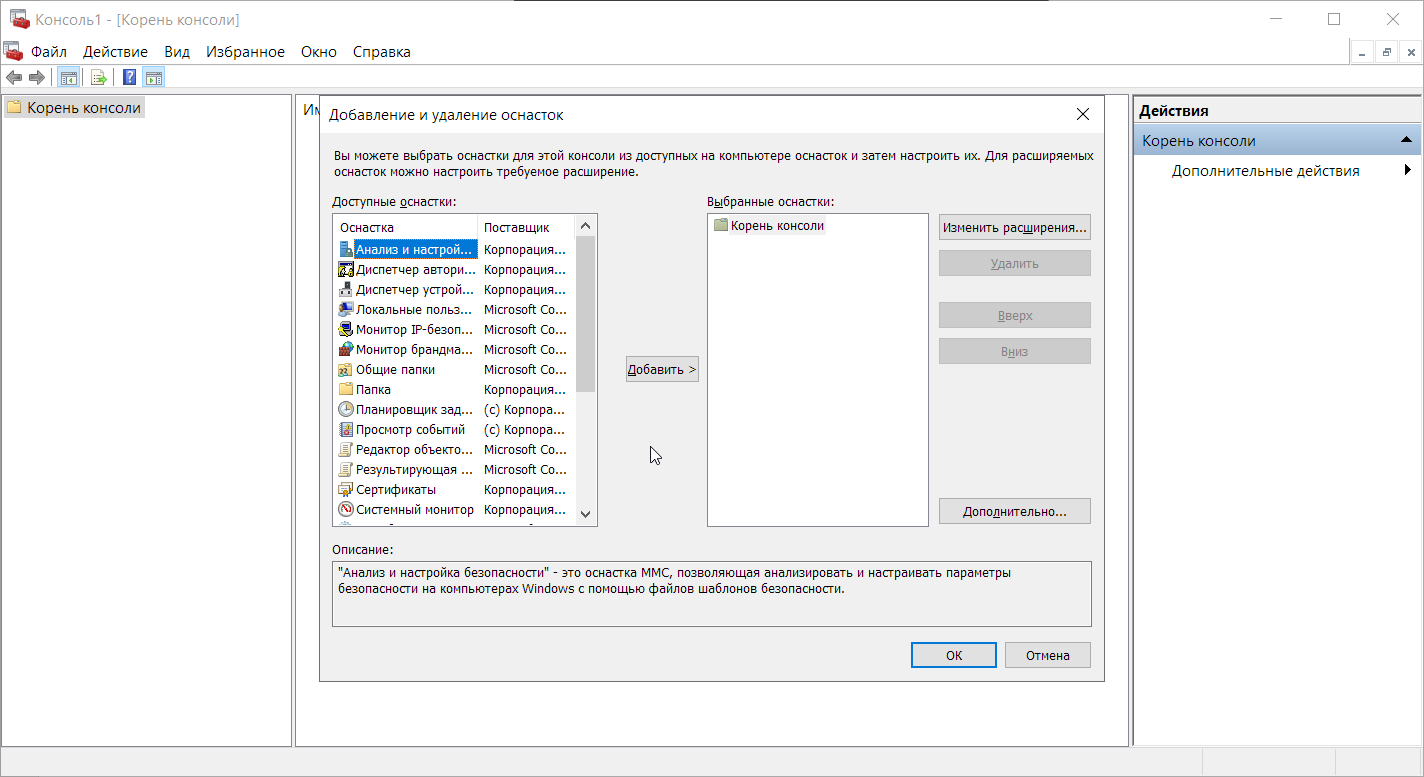

Откроется консоль, в которой необходимо нажать сочетание клавиш Ctrl+M для добавления оснастки:

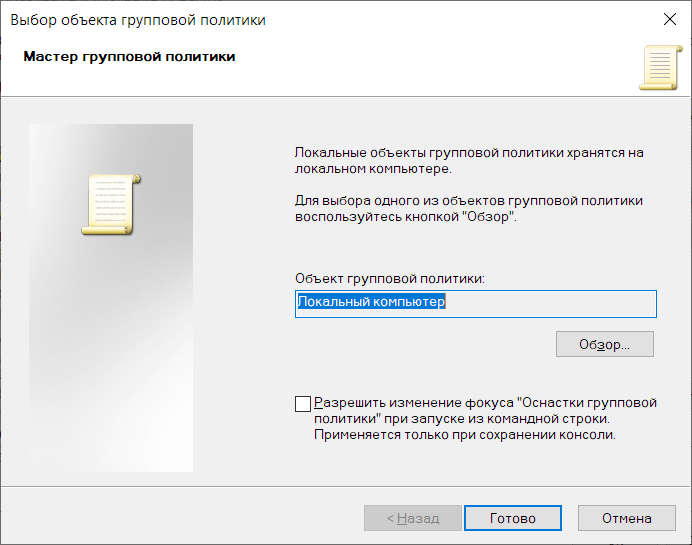

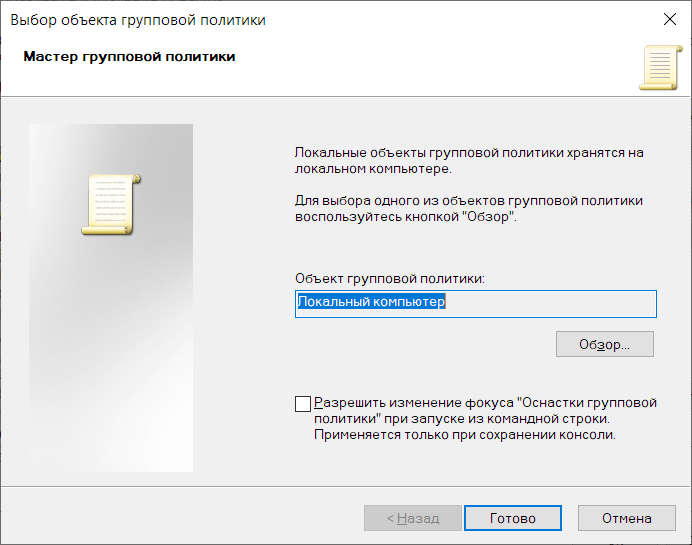

Из предложенных вариантов диалогового окна выберем «Редактор объектов групповой политики» и нажмем на кнопку «Добавить». В появившемся окне выбираем «Локальный компьютер» и нажимаем кнопку «Готово»:

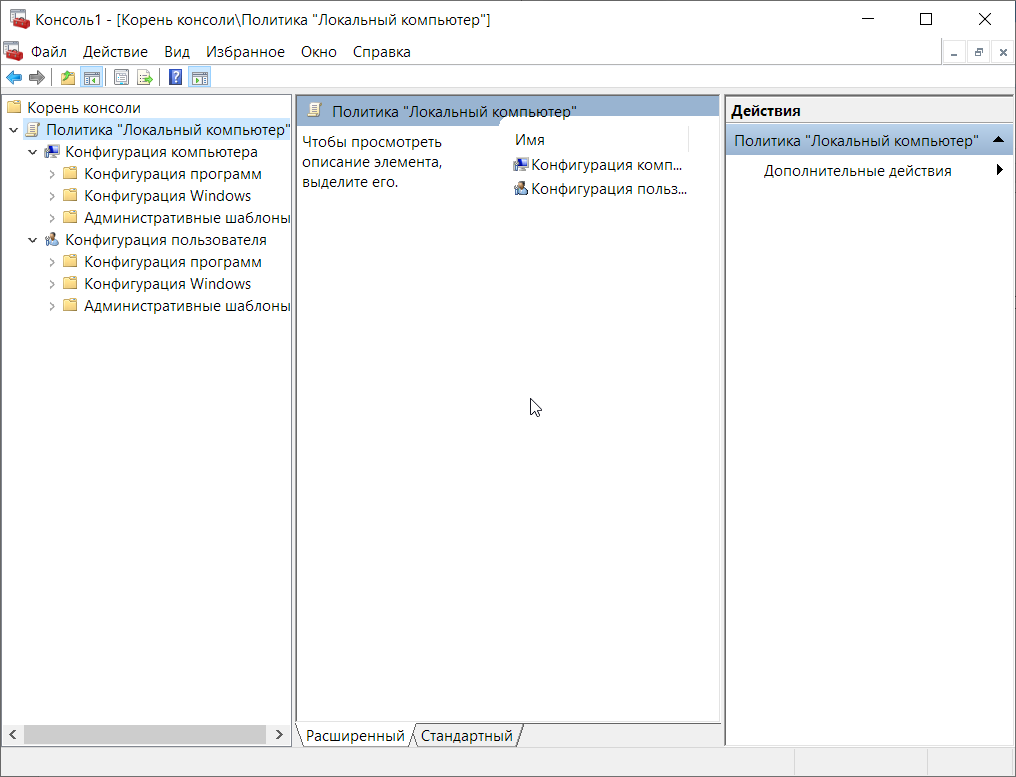

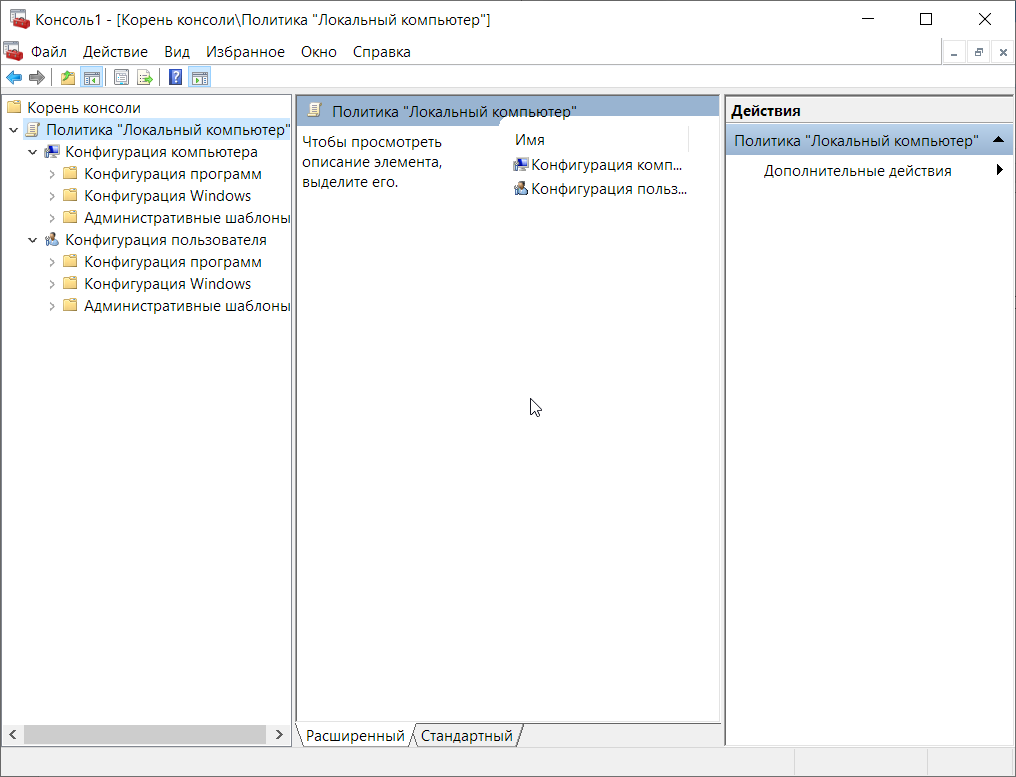

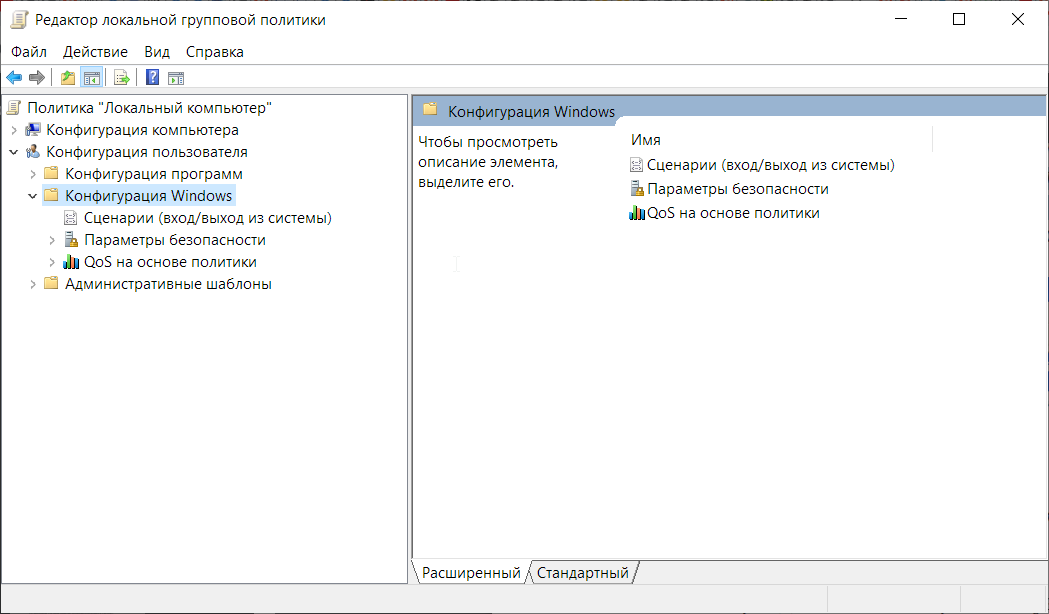

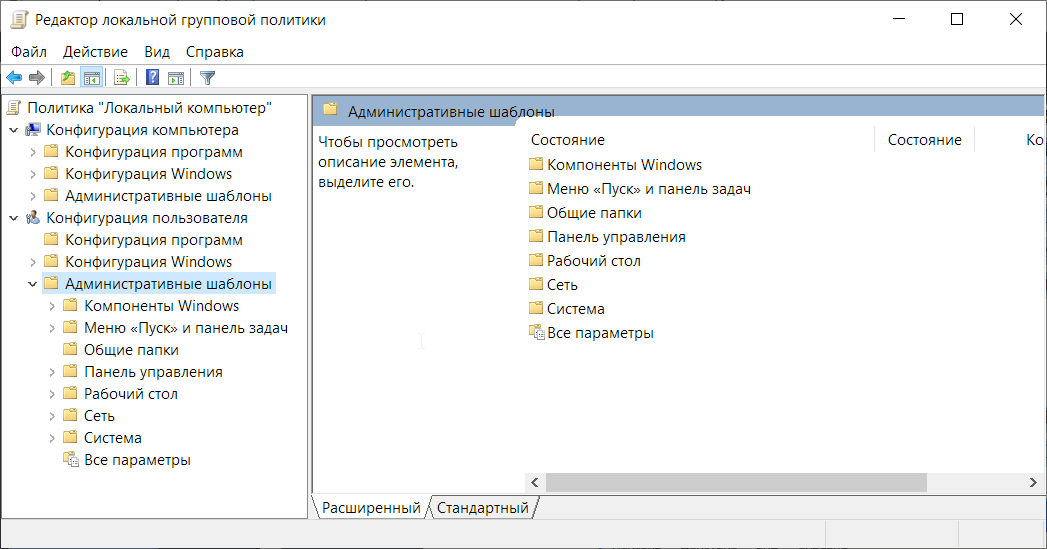

Жмем OK и в консоли появилась «Политика «Локальный компьютер»:

Настройка групповых политик.

Объекты групповых политик делятся на две категории:

• "Доменные объекты групповых политик», которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

• "Локальные объекты групповых политик», которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления "Редактор локальной групповой политики". При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки.

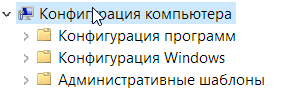

2a). Узел «Конфигурация компьютера»

Данный узел предназначен для настройки параметров компьютера. Здесь расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

Узел "Конфигурация компьютера» содержит три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик: Конфигурация программ, Конфигурация Windows, Административные шаблоны.

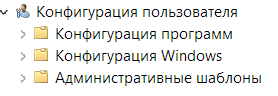

Узел "Конфигурация пользователя», который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

Узел "Конфигурация пользователя» также содержит три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик: Конфигурация программ, Конфигурация Windows, Административные шаблоны.

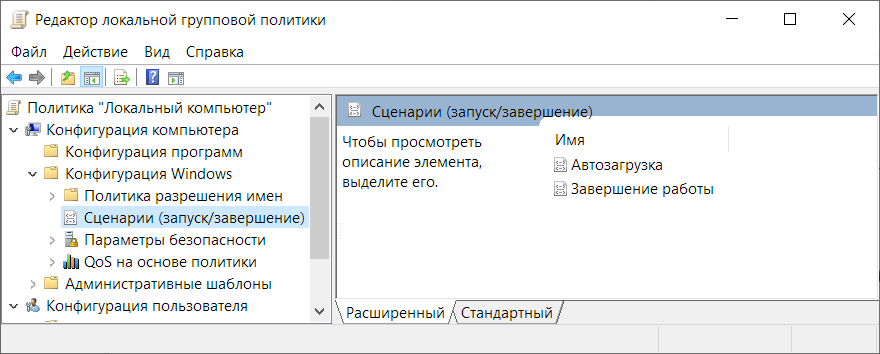

1). Настройка дочернего узла «Конфигурация Windows» в «Конфигурации

компьютера».

Групповые политики Windows позволяют запускать различные файлы скриптов при загрузке и завершении работы компьютера, входе и выходе пользователя. С помощью «Групповых политик» можно исполнять на компьютерах домена не только классические файлы скриптов (.bat, .cmd, .vbs), но скрипты PowerShell (.ps1).

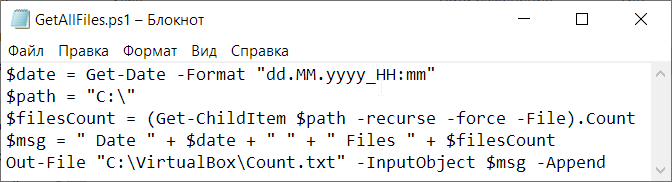

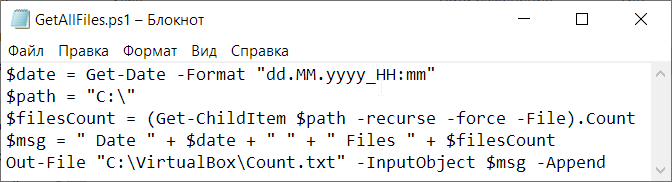

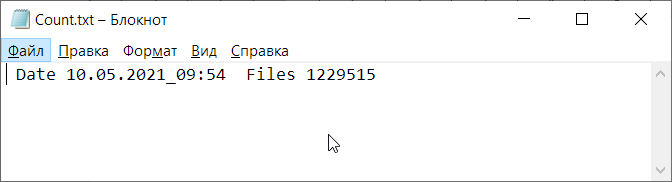

• Поскольку АРМ расположено в «закрытом» контуре, напишем скрипт с названием «GetAllFiles.ps1» на языке PowerShell, который будет записывать в файл С:\VirtualBox\Count.txt информацию о том, сколько содержится файлов в директории С:\.

Этот скрипт будет запускаться при входе пользователя в систему и при выходе из нее: собранная за день информация дает представление о том, чем занимался пользователь на АРМ (и при необходимости сообщает системному администратору о подозрительной деятельности пользователя). Сравнение количества файлов при выходе из системы «сегодня» и количества файлов на входе в систему «завтра» позволяет проверить, не были ли внесены какие-то изменения в файловую систему за время отсутствия пользователя, т.е. не получил ли некий злоумышленник доступа к АРМ и не внес ли в него изменения.

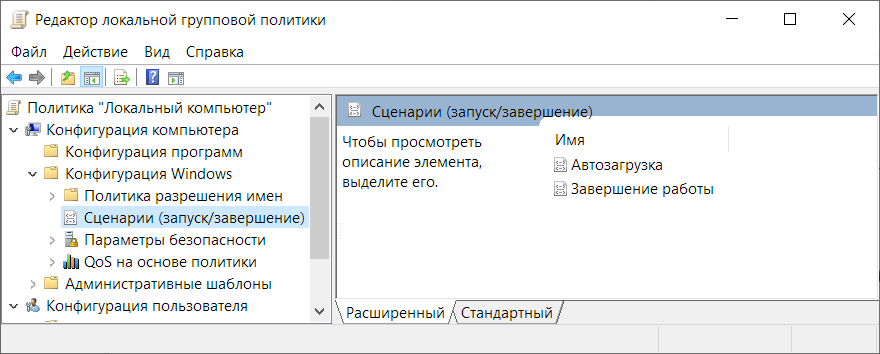

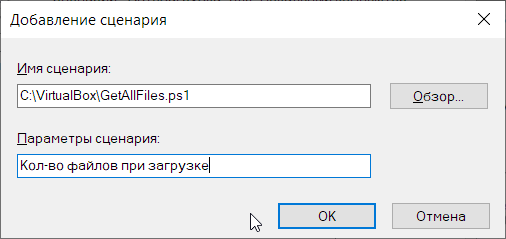

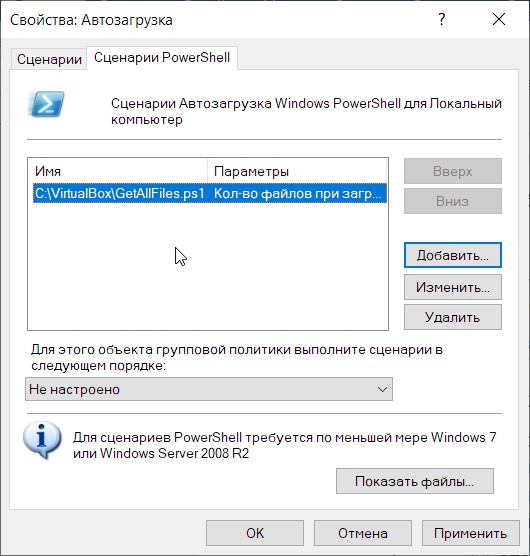

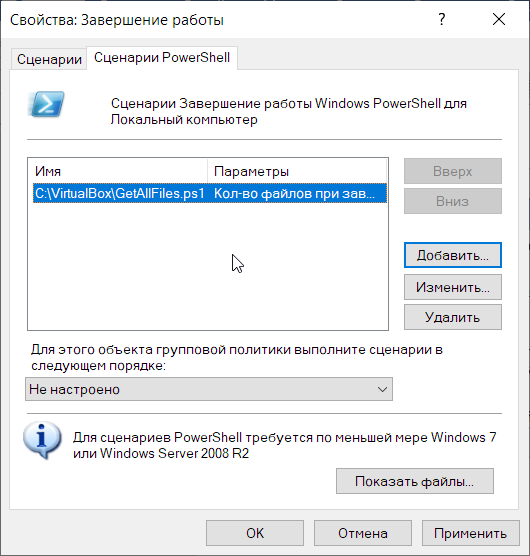

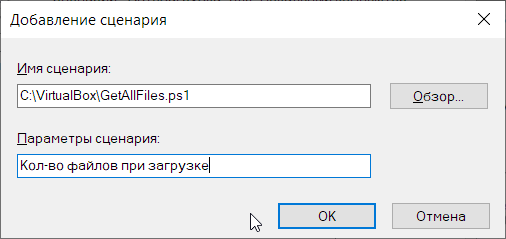

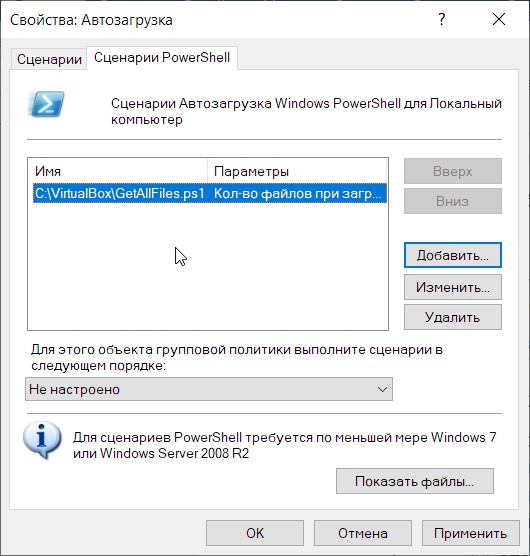

Далее в редакторе групповых политик добавим наш скрипт в сценарии автозагрузки «Сценарии PowerShell»:

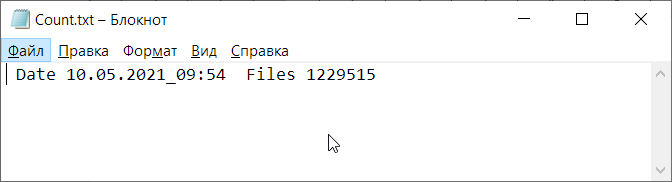

Теперь при загрузке системы ведется лог, в котором отображается дата, время и количество файлов.

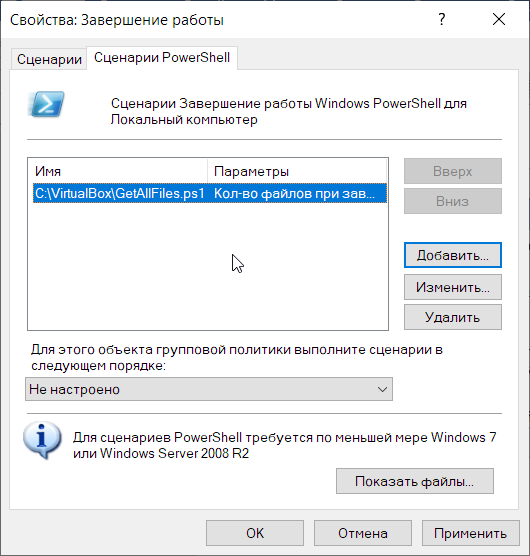

Добавим этот же скрипт в сценарий завершения работы:

В процессе выполнения данного этапа задания были настроены сценарии, которые будут выполняться при автозапуске и завершении работы Windows. Результат работы скрипта записывается в текстовый файл с указанием даты, времени и количества файлов:

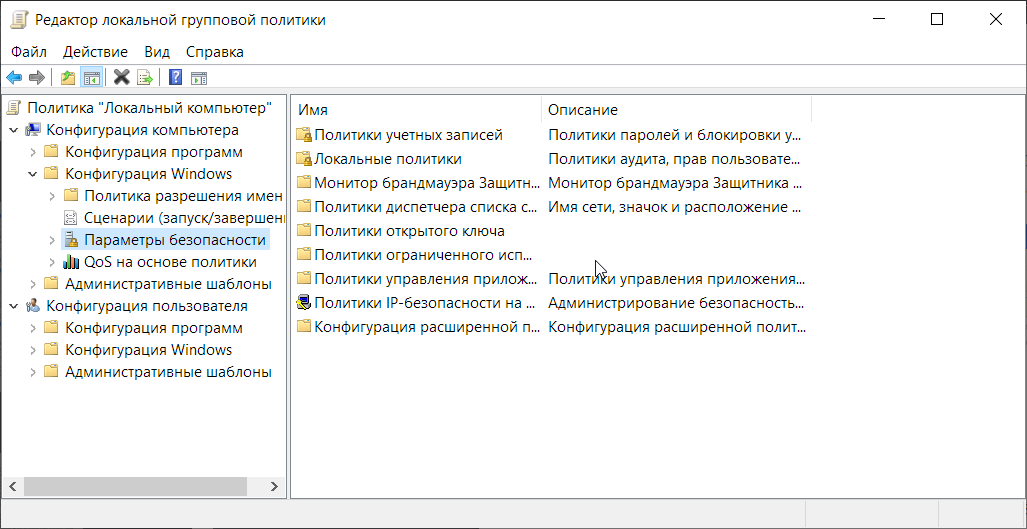

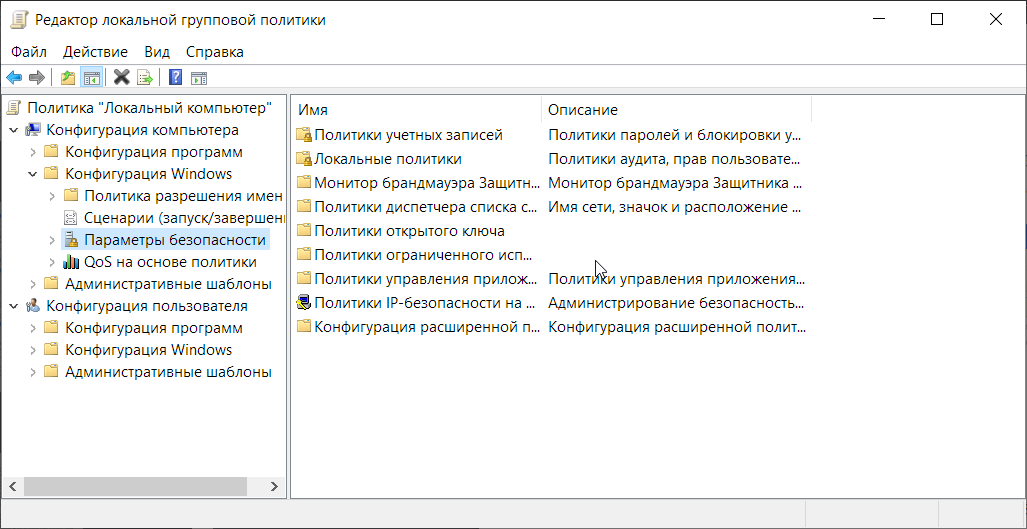

• Перейдем к настройке опций «Параметры безопасности» в дочернем узле «Конфигурация Windows» приложения «Групповые политики».

Дочерний узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В нем вы можете найти несколько опций безопасности, но особый интерес представляет опция «Параметры безопасности». Она позволяет настраивать политики безопасности средствами «Групповой политики». В этой опции для конфигурации безопасности компьютера доступны следующие настройки политик:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей.

Локальные политики (можно не настраивать см. Лабораторную работу №1), отвечающие за политику аудита, параметры безопасности и назначения прав пользователя.

Политики открытого ключа, которые позволяют:

настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

создавать и распространять список доверия сертификатов (CTL);

добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

добавлять агенты восстановления данных шифрования диска BitLocker.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. 56 Напомним, что наше АРМ расположено в «закрытом» контуре ИС. Исходя из этого, настроим «Политики учетных записей». Эта политика включает в себя настройку следующих узлов:

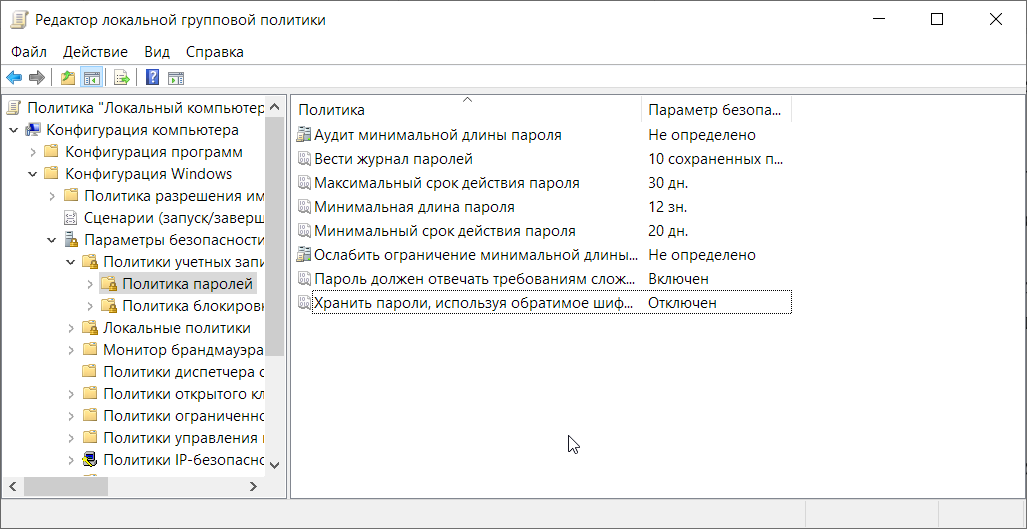

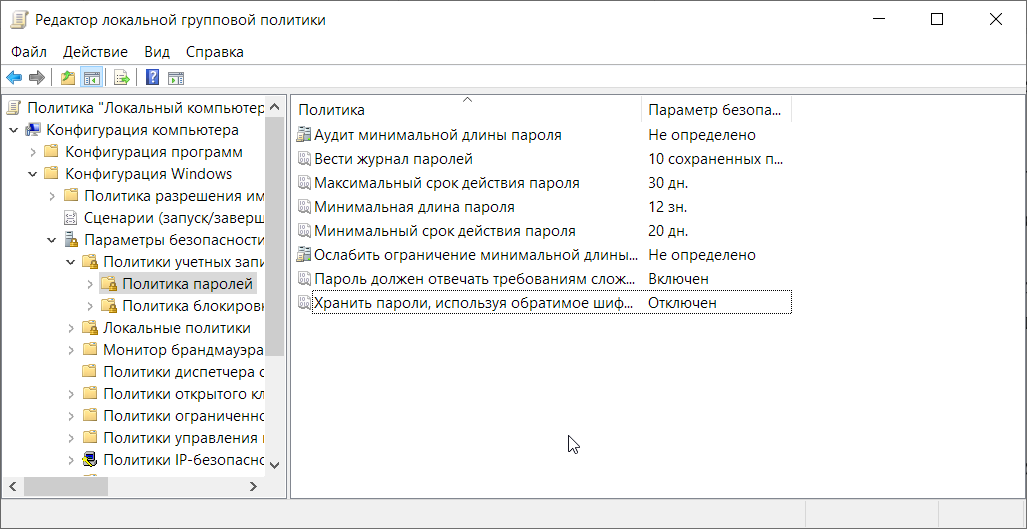

«Политика учетных записей» аналогична локальным политикам безопасности, поэтому используем ранее применяемые настройки для настройки политики «Политика паролей»:

- Вести журнал паролей. Этот параметр безопасности определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Число паролей должно составлять от 0 до 24. Установим значение 10. Это значит, что пользователю необходимо будет придумать минимум 11 оригинальных паролей;

- Максимальный срок действия пароля. Этот параметр безопасности определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. Срок действия пароля может составлять от 1 до 999 дней; значение 0 соответствует неограниченному сроку действия пароля. Установим значение на 30 дней. Таким образом пользователь обязан менять пароль раз в месяц, а у злоумышленников будет не так много времени для получения пароля;

- Минимальная длина пароля. Этот параметр безопасности определяет минимальное количество знаков, которое должно содержаться в пароле пользователя. Установим значение на 12;

- Минимальный срок действия пароля. Этот параметр безопасности определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. Можно установить значение от 1 до 998 дней либо разрешить изменять пароль сразу, установив значение 0 дней. Минимальный срок действия пароля должен быть меньше максимального, кроме случая, когда максимальный срок равен 0 дней и, следовательно, срок действия пароля никогда не истечет. Если максимальный срок действия пароля равен 0 дней, то минимальный срок может принимать любые значения в диапазоне от 0 до 998 дней. Установим время, равное 20 календарным дням;

- Пароль должен отвечать требованиям сложности. Этот параметр безопасности определяет, должен ли пароль отвечать требованиям сложности. Включаем политику;

- Хранить пароли, используя обратимое шифрование. Этот параметр безопасности определяет, используется ли операционной системой для хранения паролей обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности. Хранение паролей с помощью обратимого шифрования - по существу то же самое, что и хранение паролей открытым текстом. По этой причине данная политика не должна применяться, пока требования приложения не станут более весомыми, чем требования по защите паролей. Эта политика необходима при использовании проверки подлинности протокола CHAP через удаленный доступ или службу проверки подлинности в Интернете (IAS). Она также необходима при использовании краткой проверки подлинности в IIS. Включать данную политику мы не будем, так как это существенно понизит безопасность нашего АРМ.

В процессе выполнения данного этапа задания была настроена «Политика паролей» при учете роли АРМ в предприятии. Данных настроек должно хватить для обеспечения безопасности АРМ в соответствии с предположением о цели АРМ, указанной в начале задания: данное АРМ представляет ценность для предприятия, системный администратор раз в неделю проверяет состояние АРМ, пароль к учетной записи АРМ меняется раз в месяц.

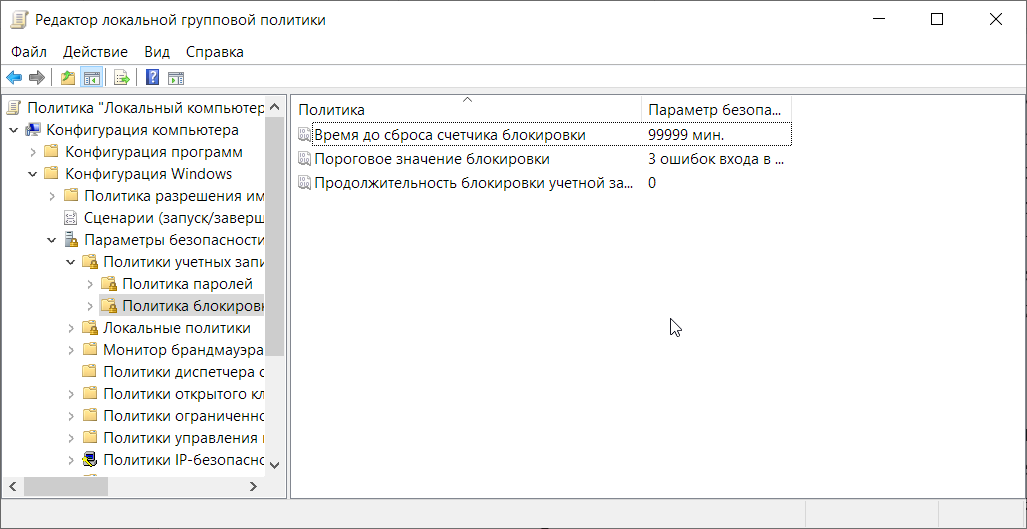

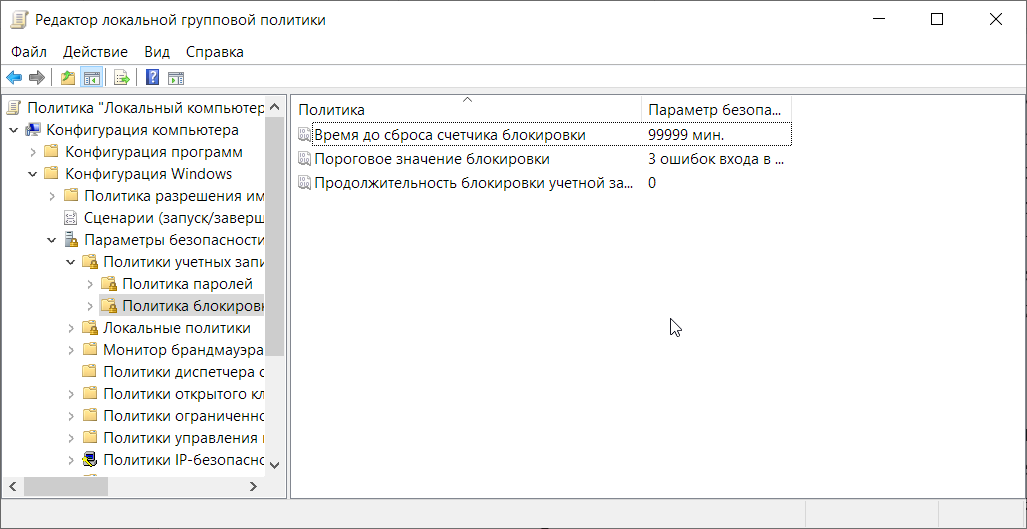

Перейдем к оснастке «Политика блокировки учетной записи». Используем ранее применяемые настройки в локальной политике «Политика блокировки учетных записей»:

- Сброс счетчика блокировки через – 99999 минут. Поскольку для рассматриваемого АРМ значение параметра «Продолжительность блокировки учетной записи» было выбрано 0, то есть учетная запись будет заблокирована до тех пор, пока ее не разблокирует системный администратор, для данного параметра можно выбрать любое значение. Автоматическая разблокировка учетной записи не произойдет в любом случае, однако для дополнительной защищенности АРМ установим значение параметра «Сброс счетчика блокировки» на максимальное значение 99999. Теперь учетная запись будет заблокирована на достаточно длительный срок, чтобы с причинами блокировки успел разобраться системный администратор и, при необходимости, предупредить действия злоумышленника;

- Пороговое значение счетчика блокировки – 3 ошибки входа в систему. Поскольку АРМ расположено в «закрытом» контуре, установим значение данного параметра на 3 возможные попытки входа в учетную запись. Это рекомендуемое стандартное значение, и, с точки зрения безопасности, трех попыток хватит легальному пользователю, чтобы получить доступ к АРМ, а нелегальному – не хватит времени, чтобы подобрать правильный пароль до того, как учетная запись будет заблокирована.

- Блокировка учетной записи на – 0. Поскольку АРМ, которое рассматривается в данной лабораторной работе, расположено в «закрытом» контуре, то данный параметр разумно установить в значение 0: в этом случае учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее вручную. Эта мера предосторожности повысит защищенность АРМ: если будет превышено количество попыток входа (речь о которых идет далее), то этот случай уже вызывает подозрения – не действия ли это злоумышленника. Поэтому для сохранения безопасности АРМ учетная запись, для которой было превышено количество попыток входа, будет заблокирована до тех пор, пока с данной проблемой не разберется системный администратор.

В процессе выполнения данного этапа задания была настроена «Политика блокировки учетных записей» при учете роли АРМ в предприятии. Даны пояснения применения настроек для каждого пункта политики. При 3 неудачных попытках ввода пароля АРМ блокируется до прихода системного администратора.

«Локальные политики», отвечающие за политику аудита, назначения прав пользователя и параметры безопасности, в соответствии с пояснениями к выполнению данной лабораторной работы настраиваются аналогично тому, как это было выполнено в «Лабораторной работе №1: Локальные политики безопасности АРМ», этапы настройки здесь приводиться не будут.

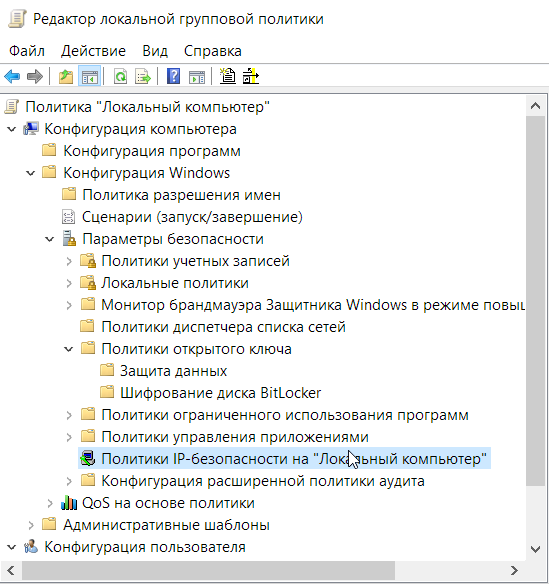

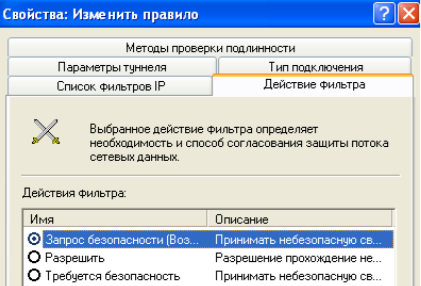

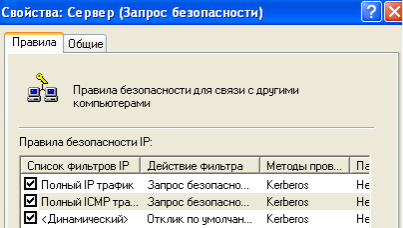

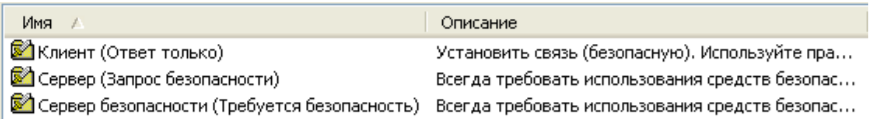

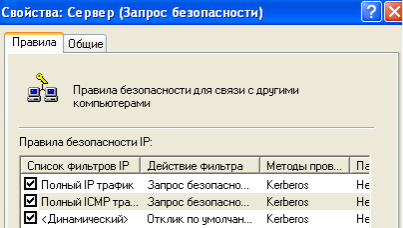

Откроем оснастку «Политики безопасности IP на «Локальный компьютер», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Редактор локальной групповой политики» → узел «Конфигурация компьютера» → узел «Конфигурация Windows» → узел «Параметры безопасности» → узел «Политики безопасности IP на «Локальный компьютер»:

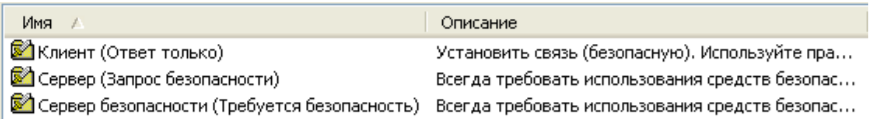

Ниже можно увидеть содержимое политики после применения изменений:

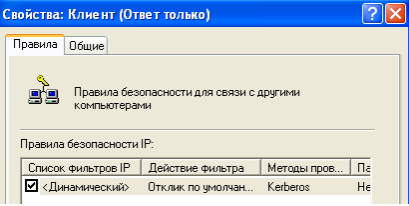

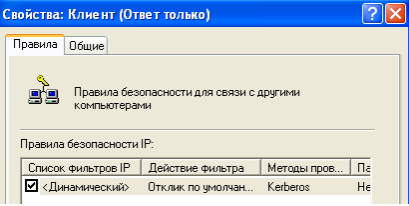

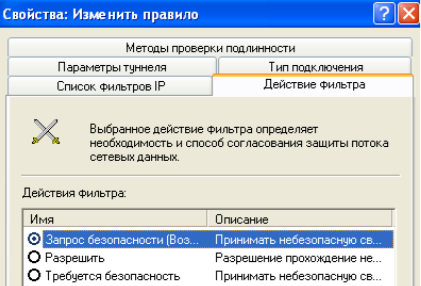

Клиент (Ответ только). Поскольку АРМ расположено в «закрытом» контуре, то в целях повышения безопасности пользователям не следует выходить в сеть Internet. Поэтому в соответствии с этой политикой запрещаются все запросы пользователя и разрешено только отправлять ответы (серверам предприятия). Также в целях повышения безопасности используется протокол проверки подлинности Kerberos.

Сервер (запрос безопасности). При обращении к серверу вначале передается запрос безопасности.

Также в целях повышения безопасности для всех видов трафика требуется использование проверки подлинности с помощью протокола Kerberos.

Сервер безопасности (Требуется безопасность). Настраивается аналогично с пунктом «Сервер», с учетом всех требований к безопасности.

«Политики безопасности IP на «Локальный компьютер» успешно настроена.

В процессе выполнения данного этапа задания была настроена «Политики безопасности IP на «Локальный компьютер» при учете роли АРМ в предприятии. Даны пояснения применения настроек для каждого пункта политики. Данных настроек должно хватить для обеспечения безопасности АРМ в соответствии с предположением о цели АРМ, указанной в начале задания: данное АРМ представляет ценность для предприятия, системный администратор раз в неделю проверяет состояние АРМ, в целях безопасности пользователям АРМ запрещается выходить в сеть Internet.

2). Настройка дочернего узла «Административные шаблоны» в «Конфигурации компьютера».

Дочерний узел «Административные шаблоны» является крупнейшим из всех возможных расширений групповой политики и включает тысячи параметров для приложений и компонентов операционной системы Windows. Каждому параметру политики административных шаблонов соответствует определенный параметр системного реестра. Политики в дочернем узле «Административные шаблоны» узла «Конфигурация компьютера» изменяют значения реестра в ключе HKEY_LOCAL_MACHINE (или просто HKLM). В рамках этой работы будет рассматриваться дочерний узел «Административные шаблоны» для локального компьютера. Поскольку политика «Административные шаблоны» включает в себя тысячи приложений и компонентов для гибкой настройки групповой политики безопасности под самые разные цели, нет смысла перечислять настройку всех компонентов. Вспомним, что рассматриваемое АРМ представляет ценность для предприятия, и в целях безопасности пользователям запрещается выходить в сеть Internet, разрешается отвечать на запросы серверов, а каждую неделю системный администратор проверяет состояние АРМ. Исходя из того, что АРМ расположено в «закрытом» контуре, настроим важные для безопасной его работы компоненты:

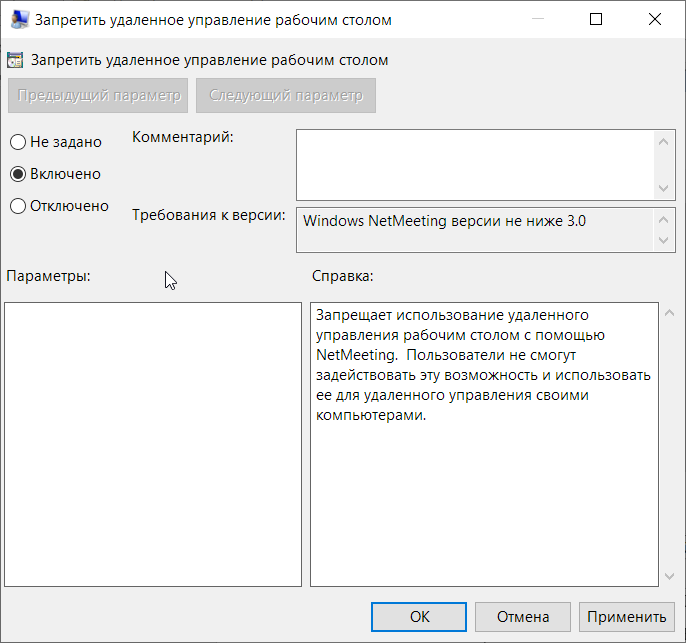

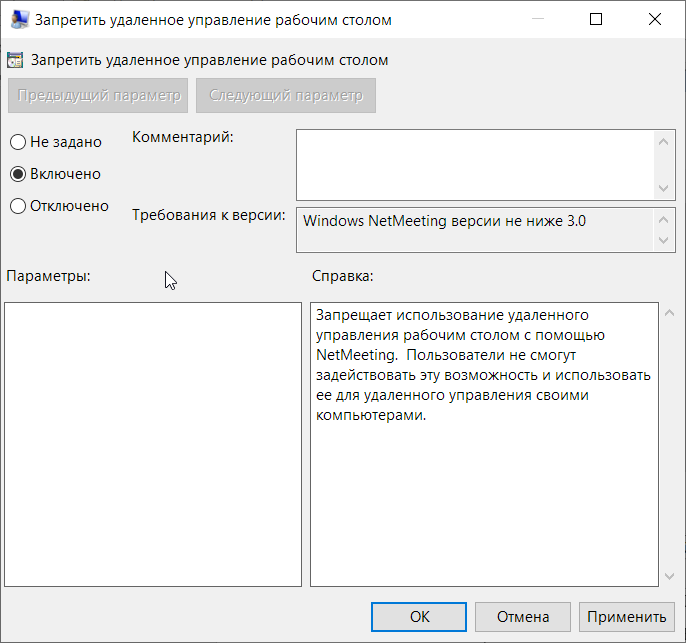

Запретить удаленное управление рабочим столом.

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «NetMeeting» → «Запретить удаленное управление рабочим столом».

Поскольку предполагается, что рассматриваемая АРМ находится в защищенном контуре, то к ней могут подключаться только системный администратор и пользователь, поэтому важно обязательно включить запрет на удаленное управление рабочим столом:

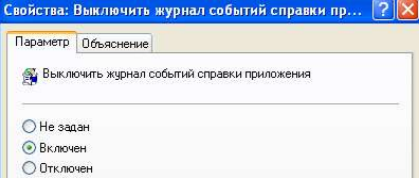

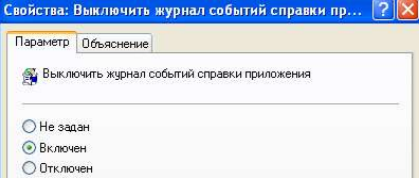

Выключить журнал событий справки приложения.

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Совместимость приложений» → «Выключить журнал событий справки приложения».

Поскольку предполагается, что рассматриваемая АРМ не имеет доступа к интернету, то пользователь имеет возможность запускать только предустановленные программы или те, которые пользователь загружает на АРМ с носителя. Последний случай представляет для системного администратора особый интерес: предполагается, что, в соответствии с политикой безопасности компании, личные носители информации, не прошедшие проверку, запрещены. Поэтому ведение журнала запуска приложений позволит отследить, из какого источника был запущен процесс, и отследить нарушителей:

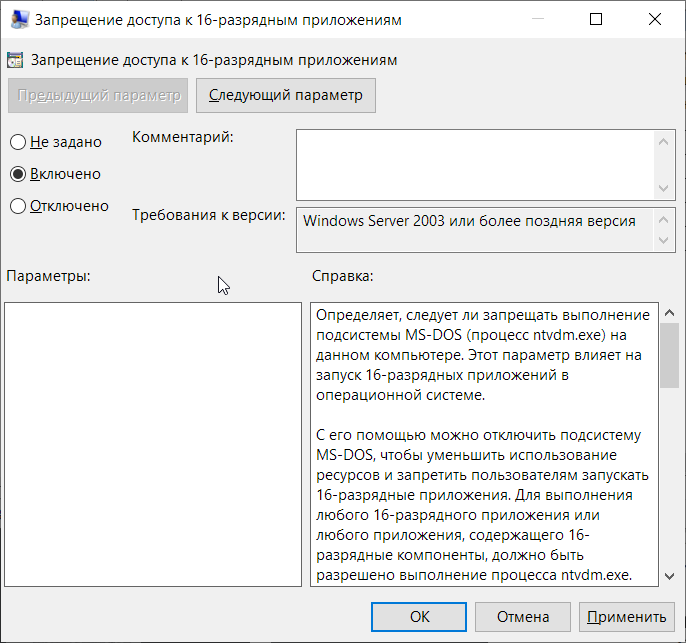

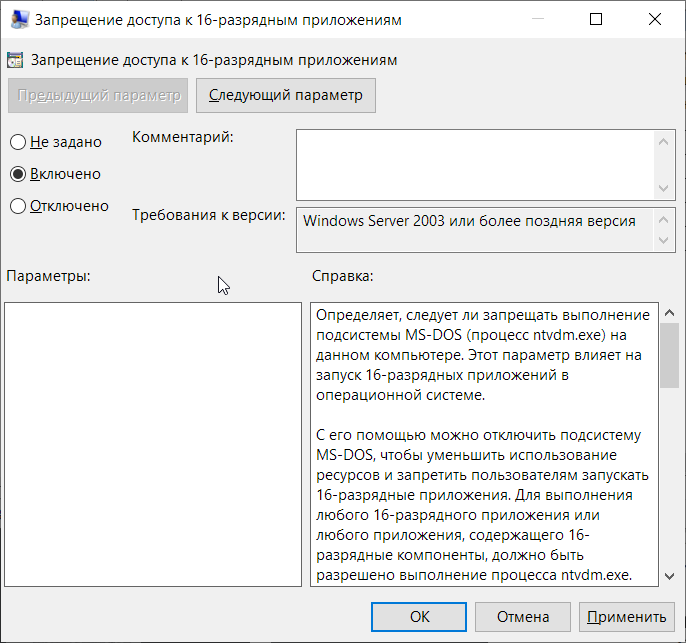

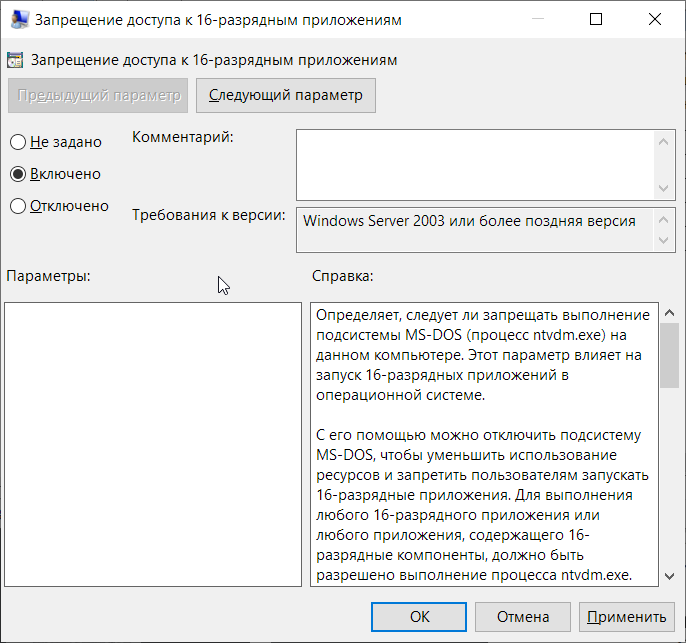

Запрещение доступа к 16-разрядным приложениям.

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Совместимость приложений» → «Запрещение доступа к 16-разрядным приложениям».

Современные операционные системы семейства Windows являются 32- х битными и 64-х битными. Рассматриваемая АРМ имеет операционную систему Windows 10 64 бита, поэтому нет смысла разрешать запуск приложений меньшей разрядности: это может вызвать проблемы совместимости. Кроме того, 16-ти битные приложения небезопасны, и, если вдруг пользователь запустит подобное приложение, злоумышленник теоретически может попытаться получить доступ к операционной системе через это уязвимое приложение. Несмотря на то, что в нашем случае на АРМ недопустимо устанавливать и запускать сторонние приложения, следует предотвратить вероятность такой уязвимости:

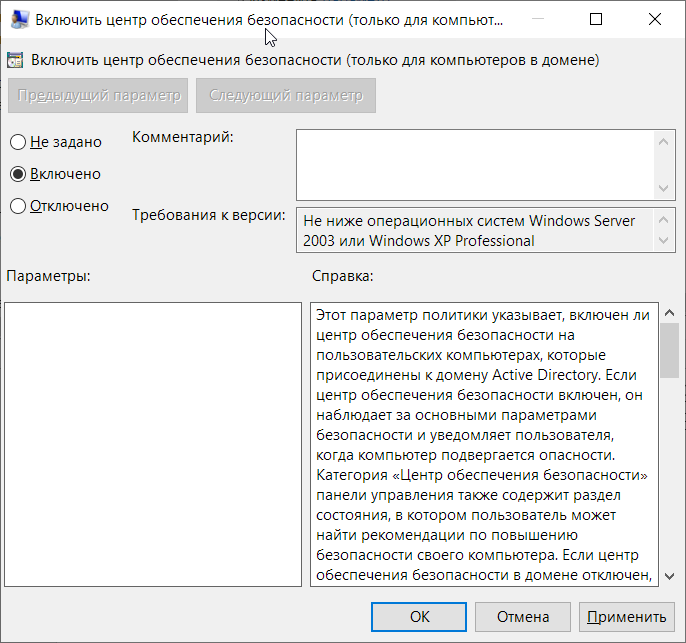

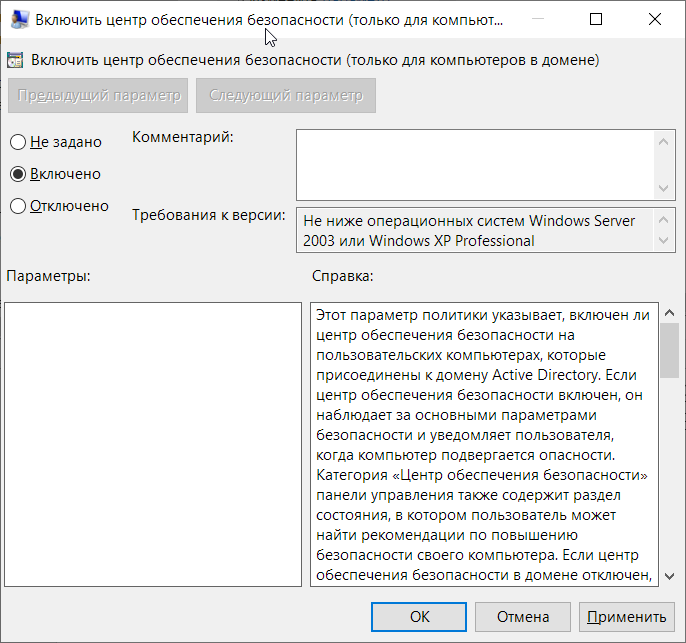

Включение «Центра обеспечения безопасности».

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Центр обеспечения безопасности» → «Включить центр обеспечения безопасности».

При подключении АРМ к серверу необходимо использовать все доступные механизмы обеспечения безопасности. В частности – «Центр обеспечения безопасности»:

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Планировщик заданий» → «Запретить удаление заданий».

Поскольку АРМ представляет ценность, для обеспечения ее безопасности системный администратор может устанавливать определенные задания: например, сбор статистики использования программ, ведение журнала событий и т.д. Эти задачи являются компонентом комплекса по обеспечению безопасности АРМ, и нельзя допустить, чтобы пользователь мог их изменять. Поэтому требуется установить запрет на удаление уже установленных для АРМ заданий:

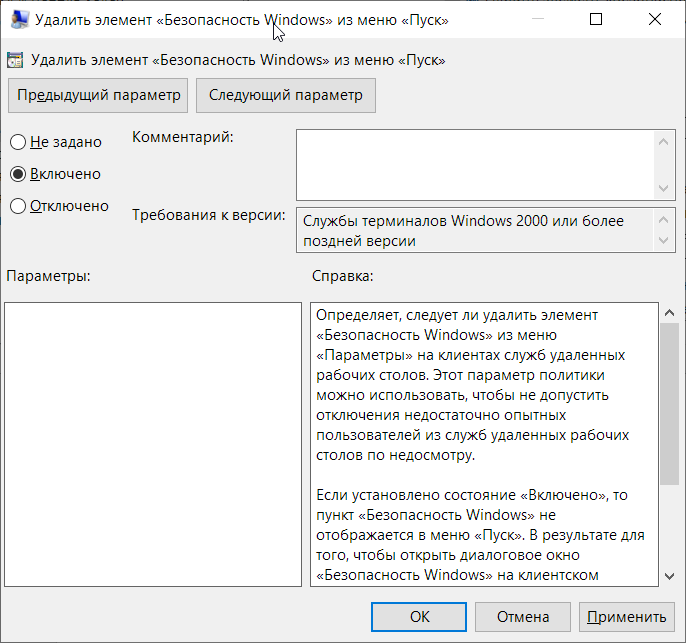

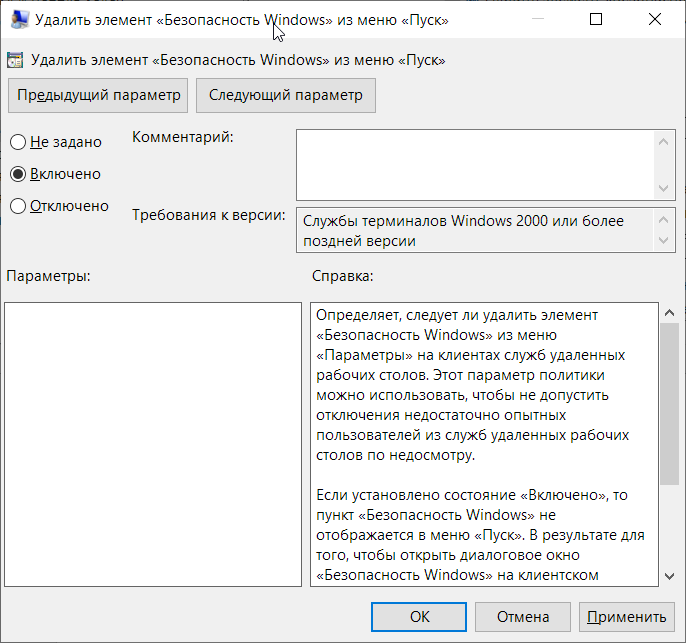

Удаление элемента «Безопасность Windows» из меню «Пуск».

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Службы удаленных рабочих столов» → «Узел сеансов удаленных рабочих столов» → «Среда удаленных сеансов» → «Удалить элемент «Безопасность Windows» из меню «Пуск»

Рассматриваемая АРМ представляет ценность для предприятия, поэтому разумно будет убрать компонент «Безопасность Windows» из меню «Пуск», чтобы пользователь не имел доступа к настройкам безопасности:

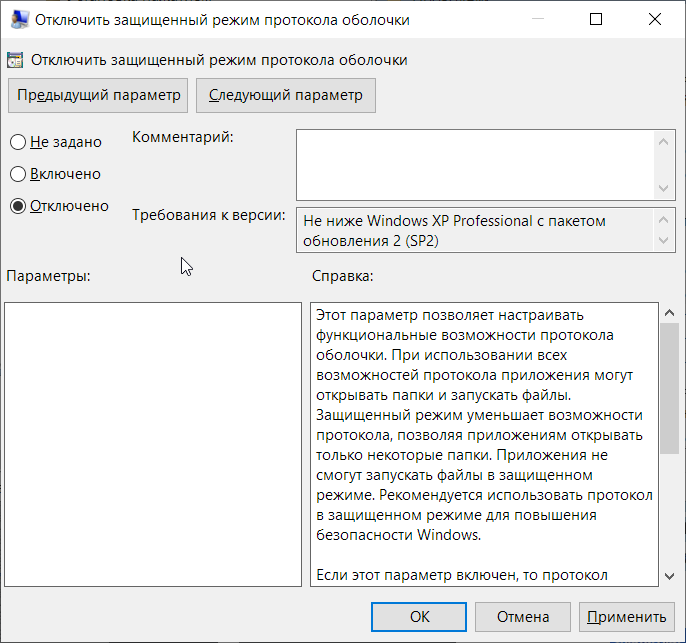

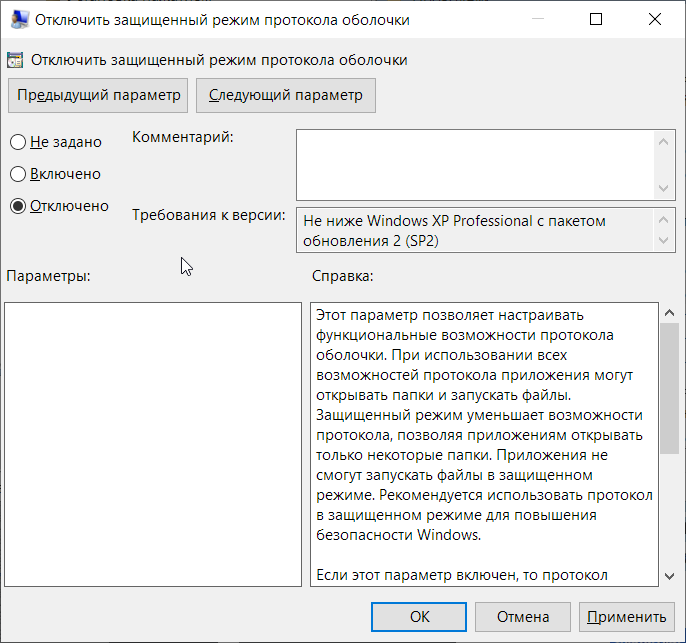

Включение защищенного режима протокола оболочки.

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Проводник» → «Отключить защищенный режим протокола оболочки».

Данный параметр регулирует возможность доступа к папкам и файлам, если используется защищенный режим, то приложения не могут запускать файлы, находящиеся под защитой. Для блокировки доступа пользователя к файлам и папкам, изменение которых может повредить работоспособности ОС и безопасности АРМ в частности, следует отключить этот параметр политики: в таком случае протокол оболочки используется в защищенном режиме, позволяя приложениям открывать только разрешенные папки:

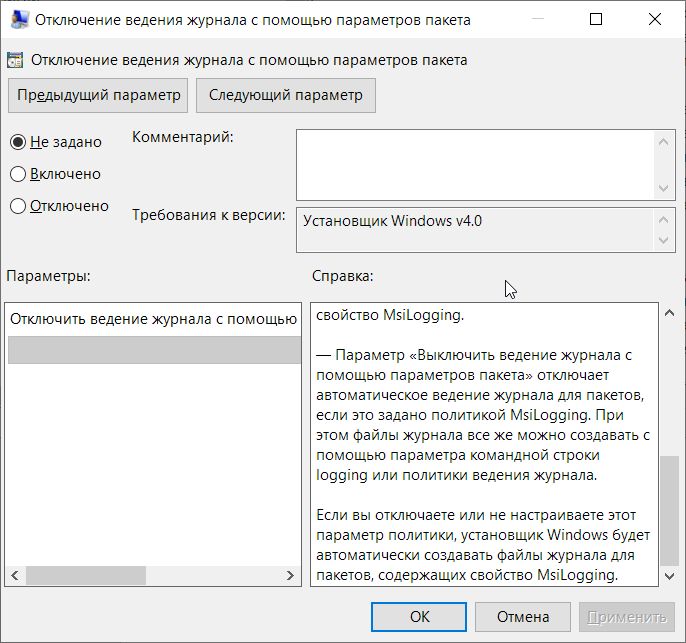

Ведение журнала запуска и установки приложений.

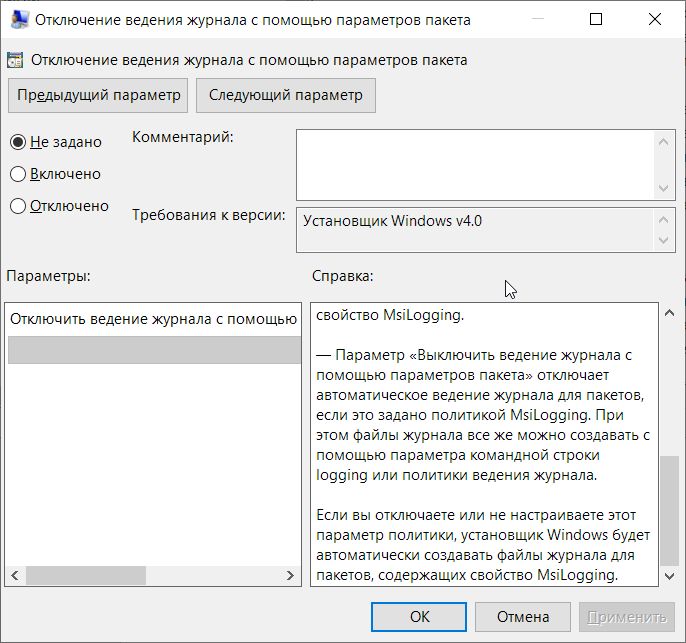

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Установщик Windows» → «Отключение ведения журнала с помощью параметров пакета».

АРМ представляет ценность для предприятия, поэтому следует вести журнал всех процессов, генерируемых приложениями. Это позволит отследить, с чем и когда работает пользователь АРМ, а также определить, пытается ли он нарушить политику безопасности предприятия, устанавливая и запуская те приложения, которые не были предустановлены на его АРМ. Следовательно, необходимо отключить «Отключение ведения журнала с помощью параметров пакета». Если системный администратор будет располагать всеми сведениями о происходящем на АРМ, ему будет проще регулировать события:

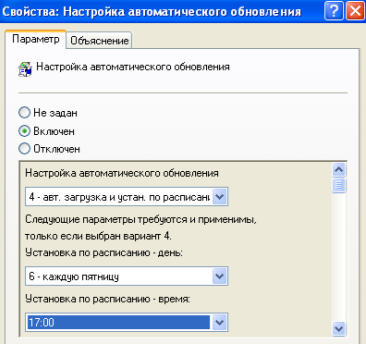

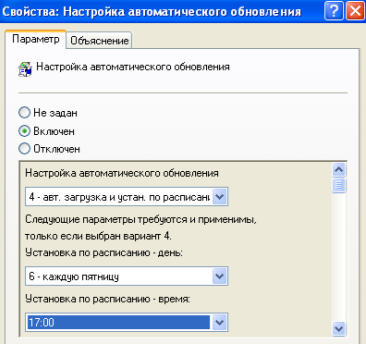

Настройка автоматического обновления системы.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Windows Update» → параметр «Настройка автоматического обновления».

Обновление системы важно: зачастую именно они повышают безопасность ОС, исправляя багги и ошибки, сделанные разработчиками ОС, и не применение обновлений, по сути, оставляет открытой уязвимость, которую пытаются исправить. Следовательно, этой уязвимостью может воспользоваться злоумышленник – значит, нужно своевременно обновлять ОС. Однако, обновление ОС занимает время и ресурсы АРМ, во время обновления невозможно пользоваться АРМ – а значит, происходит потеря человекочасов и средств, которые можно было заработать за вынужденное время простоя. Поэтом необходимо настроить автоматическое обновление системы. Предположим, что у пользователя, рассматриваемого АРМ 5-дневный 8-ми часовой рабочий день с 9:00 до 17:00, а пятница – сокращенный день, с 9:00 до 16:30. Значит, можно выбрать пятницу днем, когда разрешено автоматическое обновление системы: в 17:00 АРМ уже не будет нужно пользователю, т.е. все его ресурсы можно отдать обновлениям. В соответствии с этим настроим политику:

В процессе выполнения данного этапа задания были настроены «Административные шаблоны» при учете роли АРМ в предприятии. Даны пояснения применения настроек для каждого пункта политики. Данных настроек должно хватить для обеспечения безопасности АРМ в соответствии с предположением о цели АРМ, указанной в начале задания: данное АРМ представляет ценность для предприятия, системный администратор раз в неделю проверяет состояние АРМ, в целях безопасности пользователям АРМ запрещается выходить в сеть Internet, пользователям АРМ запрещается устанавливать приложения с личных носителей, не прошедших проверку. Также дополнительно были настроены параметры, которые позволят более гибко работать с ОС: например, настройки обновления Windows подобраны так, чтобы не мешать основной работе пользователя. Здесь же были заданы дополнительные настройки безопасности: включение «Центра управления безопасностью», запрет удаления системных заданий (таких как обновление, например), включение ведения журналов обо всех процессах, генерируемых приложениями, включен запрет на удаленный доступ к АРМ, включен защищенный режим протокола оболочки (который защитит системные файлы и закроет пользователю доступ к файлам, изменение которых повлияет на работоспособность АРМ). Для системных администраторов дочерний узел "Административные шаблоны" предоставляет возможности динамического управления операционной системой. Несмотря на то, что администратору понадобится немало времени на настройку этого узла, все изменения, примененные при помощи групповых политик, невозможно будет изменить средствами пользовательского интерфейса. На этом настройка узла «Конфигурация компьютера» закончена.

Вывод по пункту: в данной части лабораторной работе были настроены политики, относящиеся к узлу «Конфигурация компьютера», предназначенному для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Дочерний узел «Конфигурация программ» позволяет указать определенную процедуру установки программного обеспечения. Дочерний узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. Дочерний узел «Административные шаблоны» является крупнейшим из всех возможных расширений групповой политики и включает тысячи параметров для приложений и компонентов операционной системы Windows. В частности, в процессе выполнения данного задания были настроены:

Конфигурация Windows, включая сценарии для автозагрузки и выключения АРМ и параметры безопасности Windows (политика паролей и блокировки учетных записей)

Локальные политики и политики безопасности IP на «Локальный компьютер

Административные шаблоны, включающие в себя компоненты для безопасной работы Windows

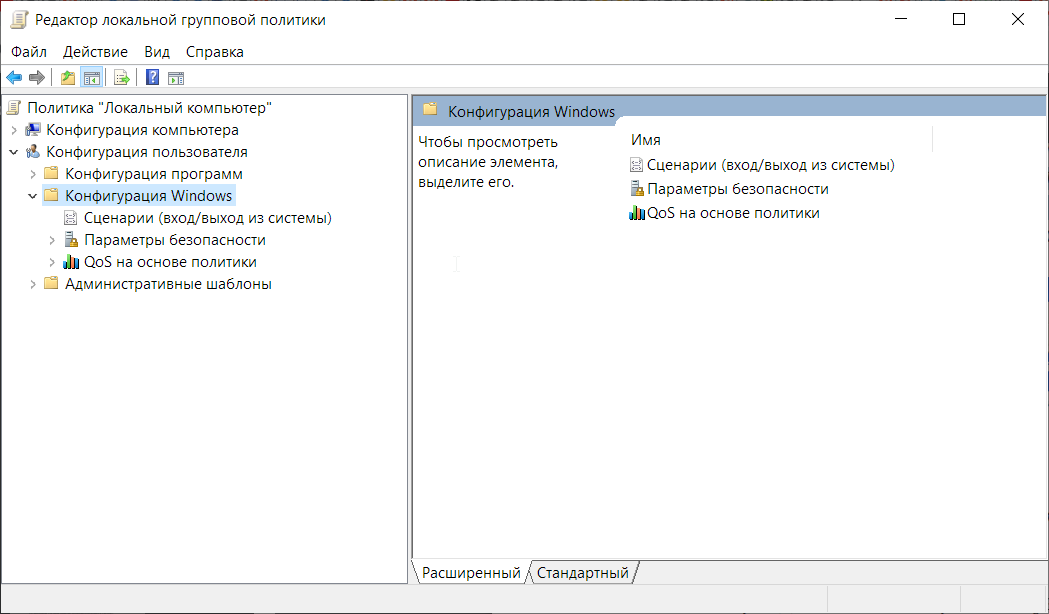

2b). Узел «Конфигурация пользователя».

Для выполнения данного пункта задания требуется настроить опции и политики безопасности дочерних узлов «Конфигурация Windows» и «Административные шаблоны» для узла «Конфигурация пользователя».

Политика паролей зависит от того, для каких целей предполагается использовать АРМ: она будет серьезнее или слабее. Предположим, что АРМ, о котором идет речь, находится в «закрытом» контуре предприятия и на нем происходит обработка каких-то данных, касающихся работы предприятия и собранных в открытом контуре. Раз в неделю системный администратор проверяет данное АРМ, просматривает журналы работы пользователя за прошедшую неделю и, при необходимости, вносит корректировки. Предполагается, что у пользователя 5-дневный 8-ми часовой рабочий день с 9:00 до 17:00, а пятница – сокращенный день, с 9:00 до 16:30. В конце каждого месяца все сотрудники составляют отчеты о проделанной работе. Сервер с которым связан АРМ имеет адрес 172.168.13.1. Приступим к выполнению задания с учетом вышеуказанных предположений.

1). Настройка дочернего узла «Конфигурация Windows» в «Конфигурации пользователя».

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация пользователя» → «Конфигурация Windows».

Переходим к настройке узла «Сценарии». Для этого откроем оснастку «Сценарии», перейдя по адресу: WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация пользователя» → «Конфигурация Windows» → «Сценарии».

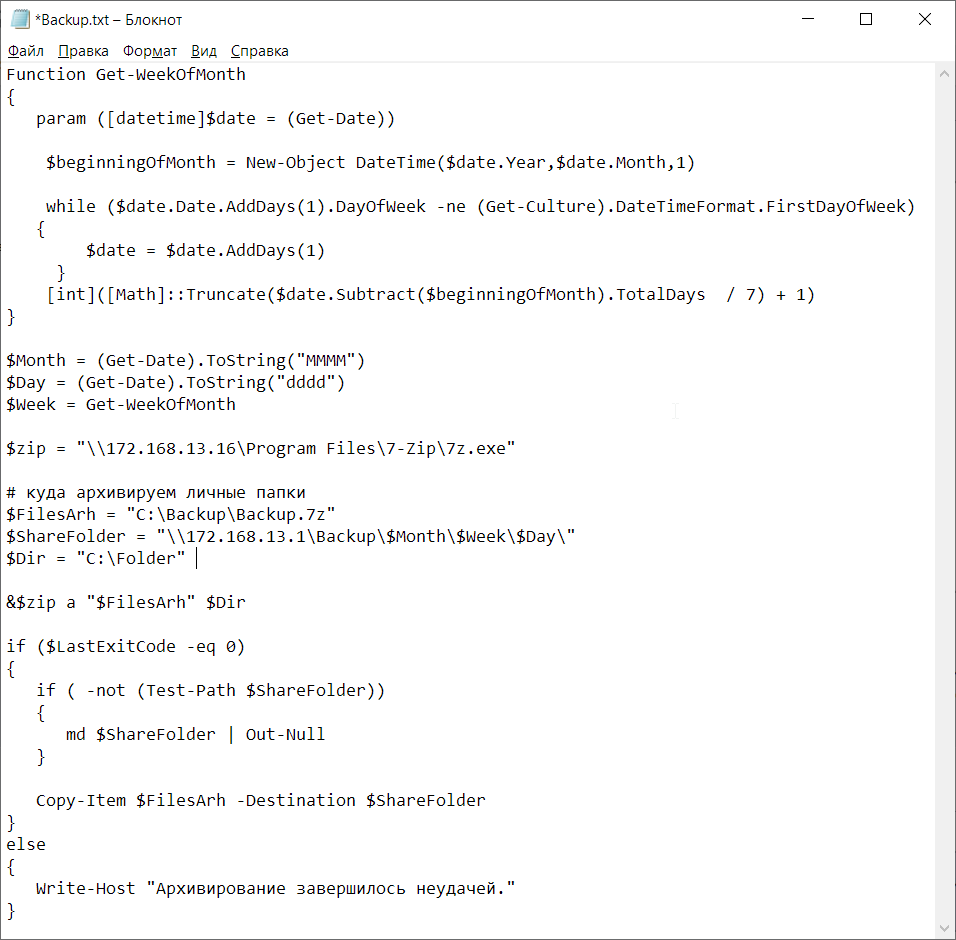

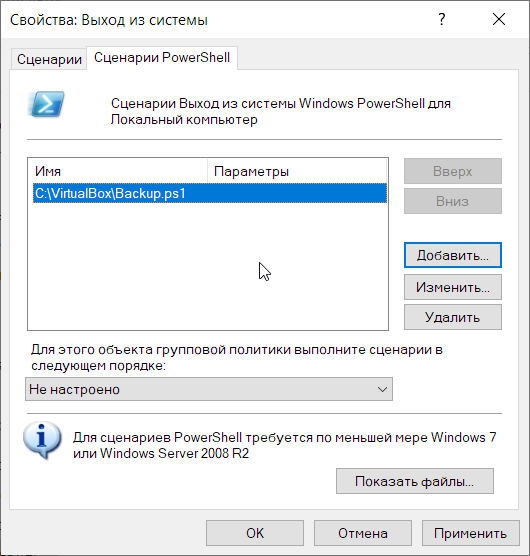

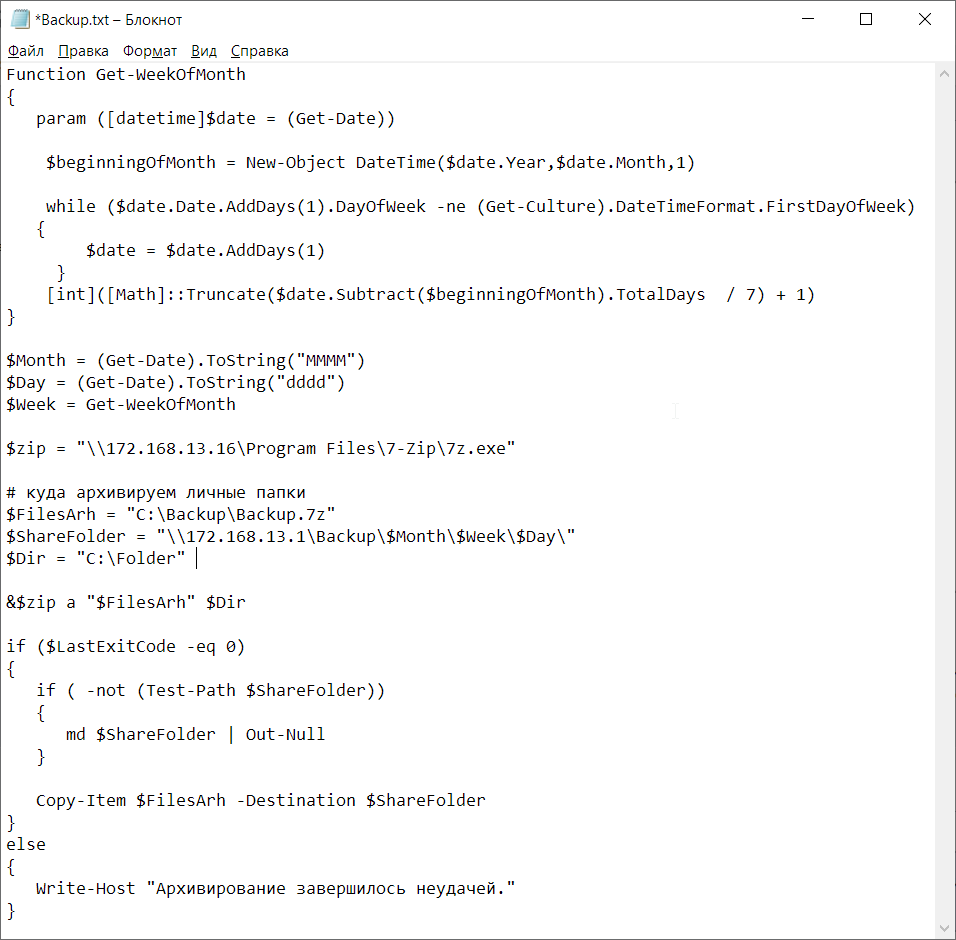

Групповые политики Windows позволяют запускать различные файлы скриптов при загрузке или завершении работы компьютера, входе и выходе пользователя. С помощью «Групповых политик» можно исполнять на компьютерах домена не только классические файлы скриптов (.bat, .cmd, .vbs), но скрипты PowerShell (.ps1). Windows Powershell - оснастка командной строки и скриптовый язык для различной автоматизации задач и администрирования в Windows. Скрипты Windows направлены на автоматизацию рабочего процесса. Поскольку текущее АРМ представляет ценность для компании, напишем скрипт с названием «Backup.ps1» на языке PowerShell, который будет делать бэкап системы при каждом выходе пользователя из системы. Ниже представлена часть содержимого скрипта, расположенного по адресу «С:\VirtualBox\»

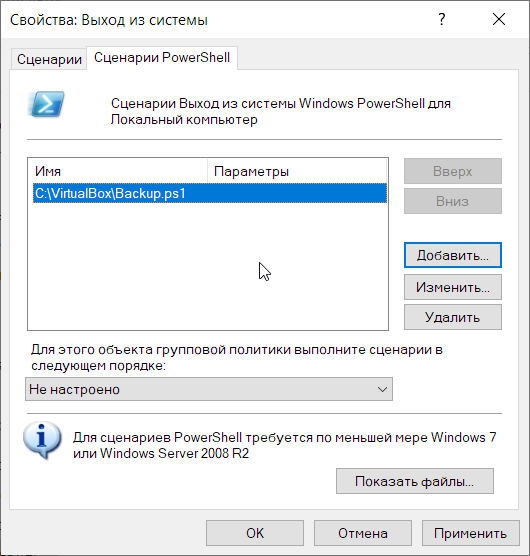

Далее добавим данный скрипт в сценарии выхода из системы:

Теперь, при выходе из системы будет создаваться архив рабочей папки Folder при помощи архиватора 7zip, установленного по пути C:\Program Files\7-Zip\7z.exe. При успешном создании архив будет перенаправляться на сервер по пути \\172.168.13.1\Backups\User1\$Month\$Week\$Day\ и сортироваться в зависимости от даты создания. При неудачной попытке создания архива на экране появится надпись "Архивирование завершилось неудачей."

«Сценарии» политики «Конфигурация пользователя» успешно настроены.

В процессе выполнения данного этапа задания были настроены сценарии, которые будут выполняться при выходе пользователя АРМ из системы. Специально для этого и при учете роли АРМ на предприятии был написан скрипт «Backup.ps1», который при выходе из системы делает резервную копию пользовательской информации, а при неудаче выводит сообщение на экран. Скрипт позволяет сохранять всю важную для работы пользователя и предприятия информацию, предотвращать потерю данных и вызванный этим простой (который влечет убытки для предприятия), а также сообщать системному администратору информацию о процессе прохождения резервного копирования.

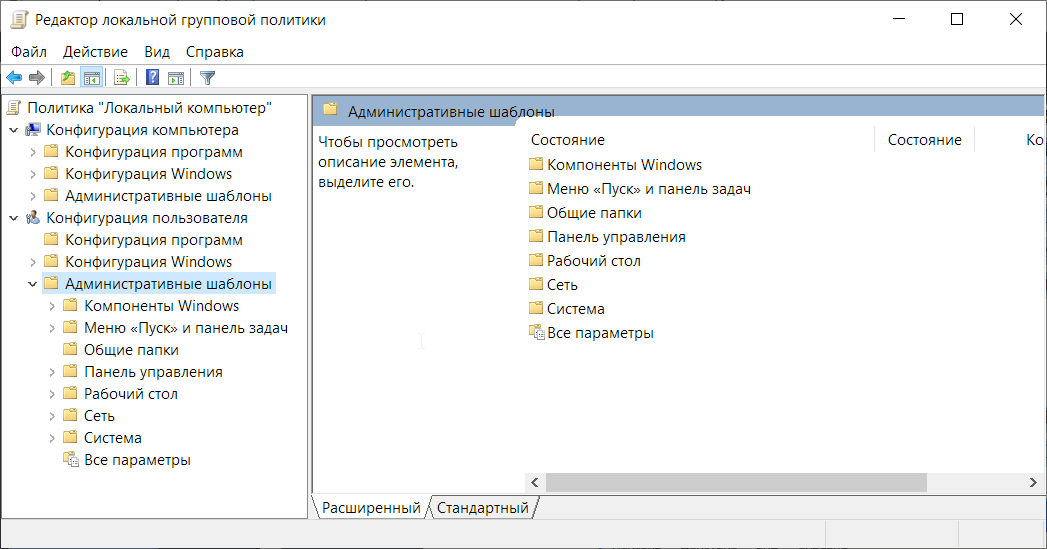

2). Настройка узла «Административные шаблоны» в «Конфигурации пользователя».

Дочерний узел «Административные шаблоны» является крупнейшим из всех возможных расширений групповой политики и включает тысячи параметров для приложений и компонентов операционной системы Windows. Каждому параметру политики административных шаблонов соответствует определенный параметр системного реестра. Политики в дочернем узле «Административные шаблоны» узла «Конфигурация пользователя» изменяют значения реестра в ключе HKEY_CURRENT_USER (HKCU) Для пользователя «Административные шаблоны» представляют собой настройки, связанные с интерфейсом АРМ:

Поскольку политика «Административные шаблоны» включает в себя тысячи приложений и компонентов для гибкой настройки групповой политики безопасности под самые разные цели, нет смысла перечислять настройку всех компонентов. Следует определить, к каким компонентам пользователь АРМ, исходя из предназначения АРМ, может иметь доступ, а к каким – нет. Главным образом это касается доступа к настройкам АРМ, использование которых может нарушить работу АРМ (а, соответственно, и работу пользователя, что влечет за собой простой и финансовые убытки для предприятия).

Предотвращение доступа к 16-разрядным приложениям.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows»→ узел «Совместимость приложений» → узел «Предотвращение доступа к 16- разрядным приложениям».

Современные операционные системы семейства Windows являются 32- х битными и 64-х битными. Рассматриваемая АРМ имеет операционную систему Windows 10 64 бита, поэтому нет смысла разрешать запуск приложений меньшей разрядности: это может вызвать проблемы совместимости. Кроме того, 16-ти битные приложения небезопасны, и, если вдруг пользователь запустит подобное приложение, злоумышленник теоретически может попытаться получить доступ к операционной системе через это уязвимое приложение. Несмотря на то, что в нашем случае на АРМ недопустимо устанавливать и запускать сторонние приложения, следует предотвратить вероятность такой уязвимости:

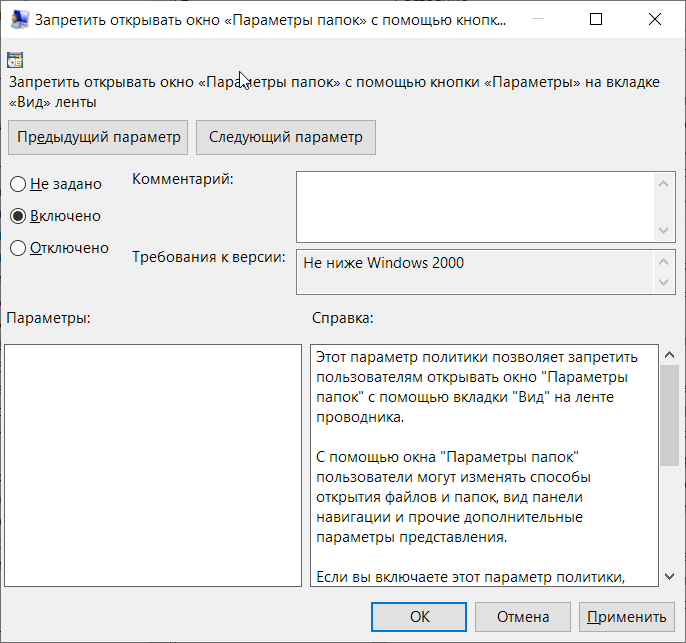

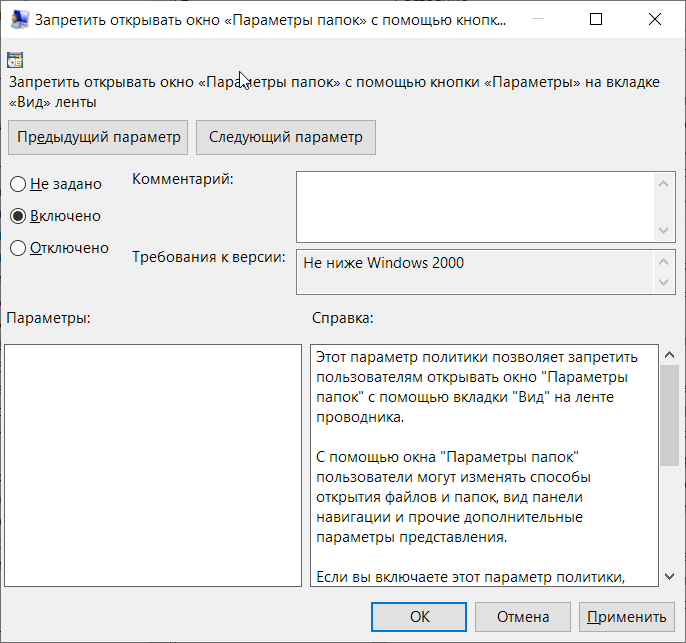

Запретить открывать окно «Параметры папок» с помощью кнопки «Параметры» на вкладке «Вид» ленты.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Запретить открывать окно «Параметры папок» с помощью кнопки «Параметры» на вкладке «Вид» ленты».

Следует запрещать пользователю доступ к параметрам папок, так как он может настроить разрешение на отображение скрытых и системных файлов. Поскольку изменение системных файлов влечет ошибки в работе системы, их нельзя изменять обычным пользователям, не имеющим представления о том, как правильно настраивать систему. В целях безопасности уберем возможность обращения к параметрам папок.

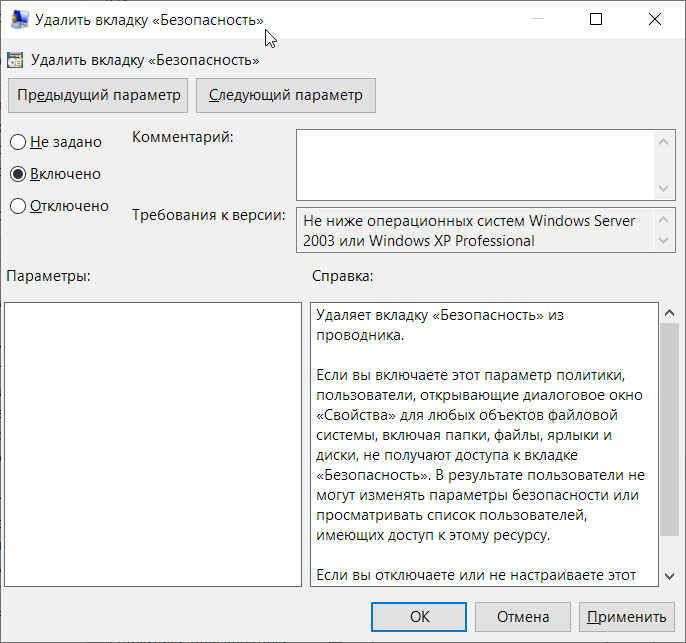

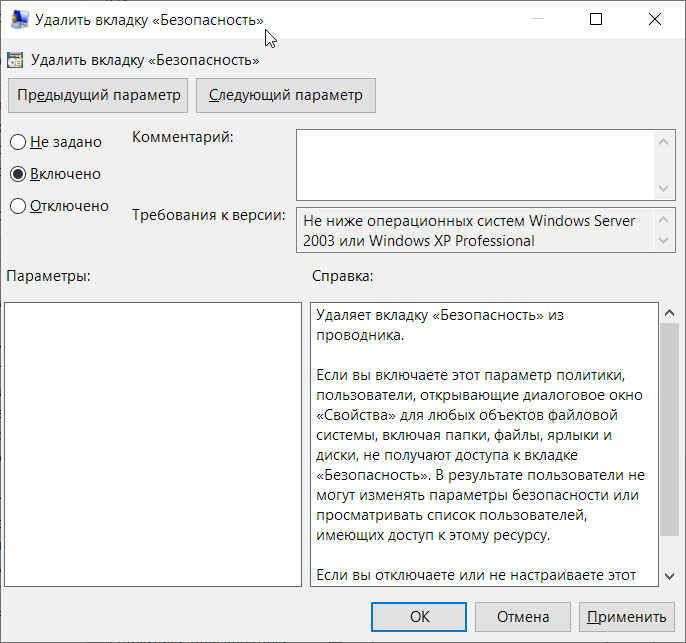

Удаление вкладки «Безопасность».

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Удалить вкладку «Безопасность».

Политика безопасности для пользователя и АРМ настраивается системным администратором, в целях сохранения безопасности на должном уровне, нельзя допускать возможность изменения каких-то настроек из системы самим пользователем. Во избежание такой возможности уберем вкладку «Безопасность»:

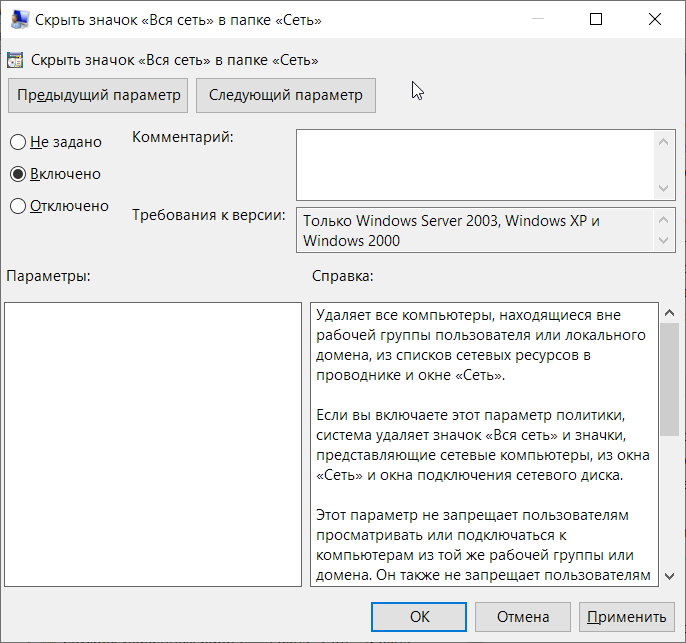

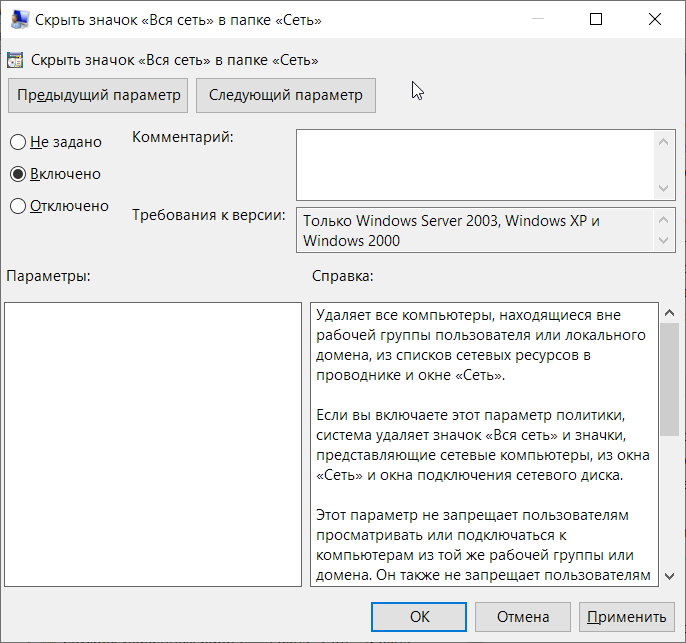

Скрытие значка «Вся сеть» в папке «Сетевое окружение».

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Скрыть значок «Вся сеть» в папке «Сетевое окружение».

Знание топологии сети для обычного пользователя не должно представлять интереса, однако в случае, если к данному АРМ получит доступ злоумышленник, это облегчит ему понимание того, как следует действовать дальше. Поэтому в целях безопасности следует убрать возможность просмотра полной топологии сети:

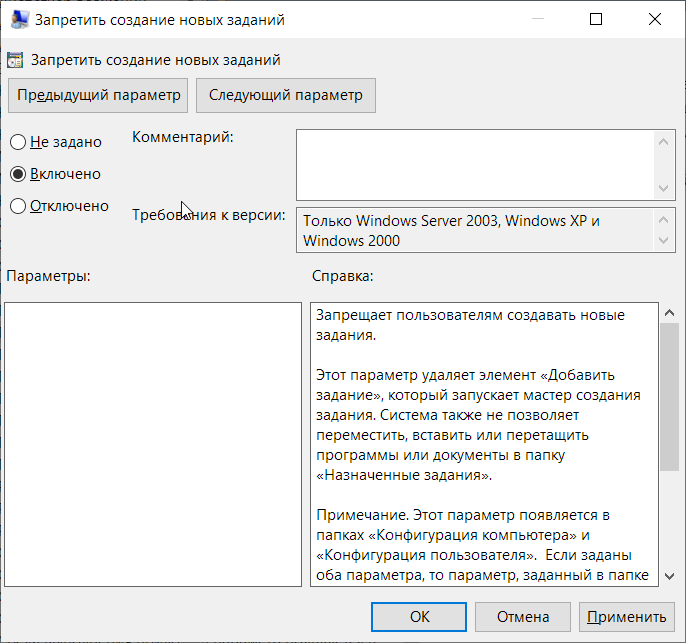

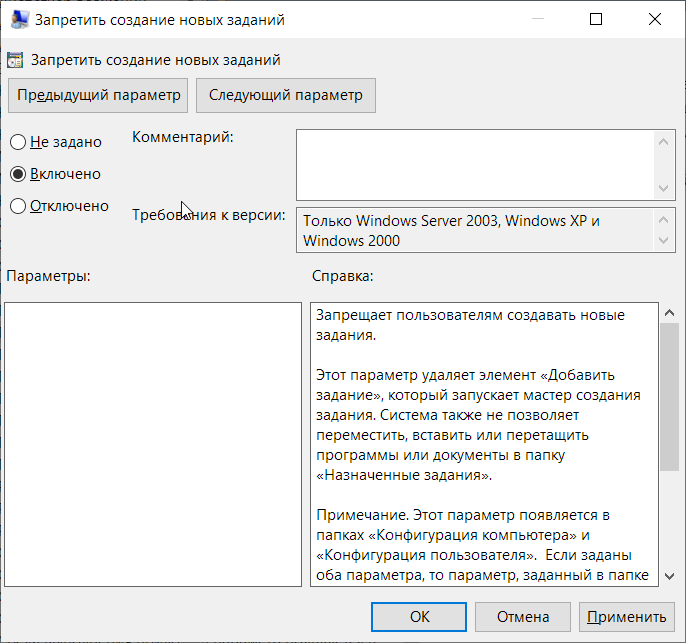

Запретить создание новых заданий.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Планировщик заданий» → узел «Запретить создание новых заданий».

Все задания, которые запланированы в системе, задаются системным администратором. Следует запретить возможность создания новых заданий самим пользователем:

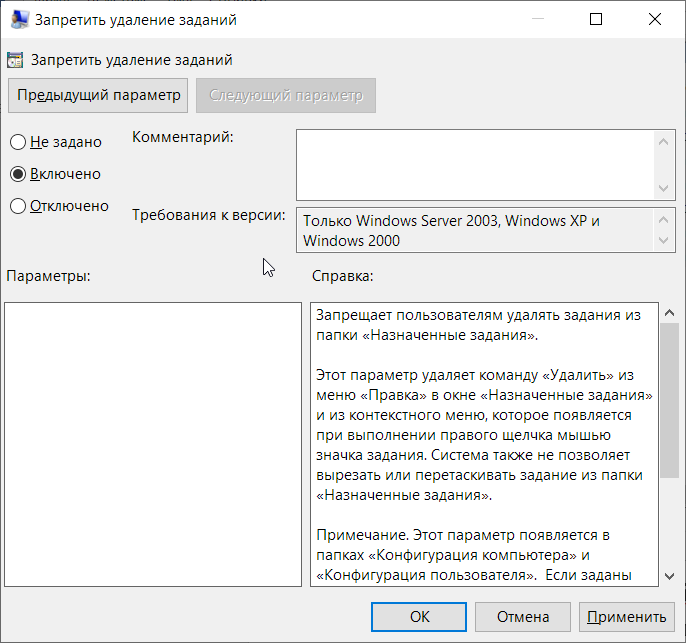

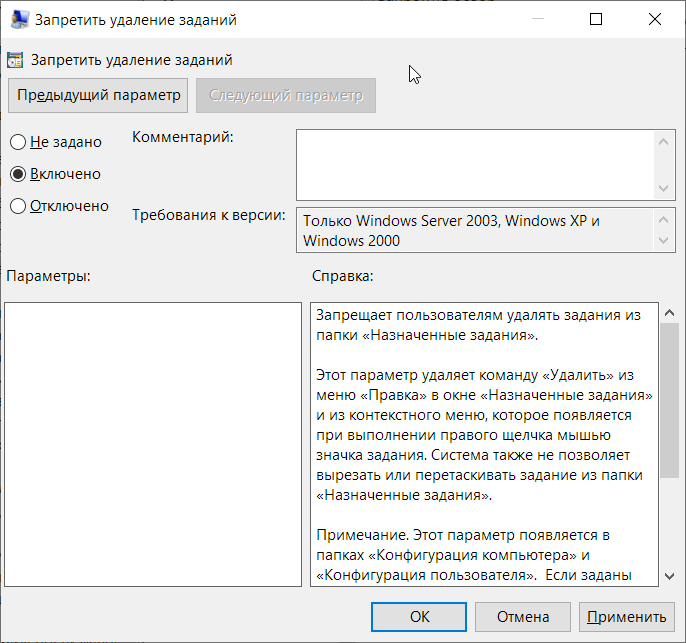

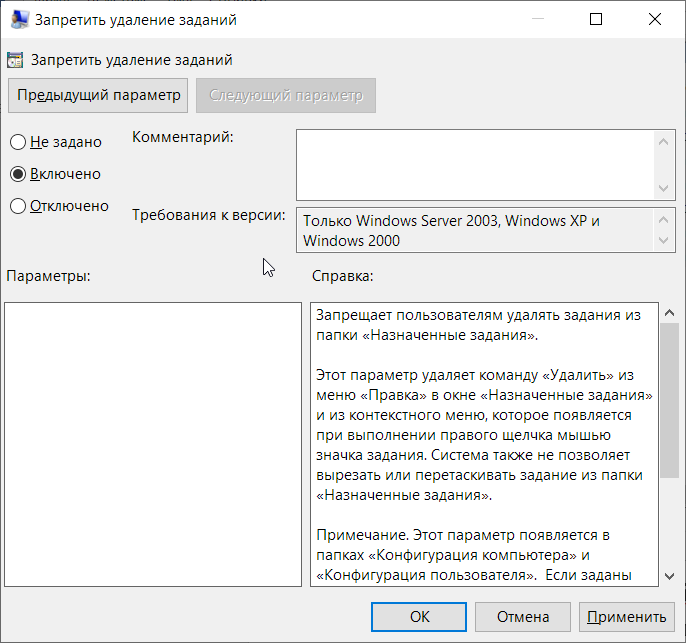

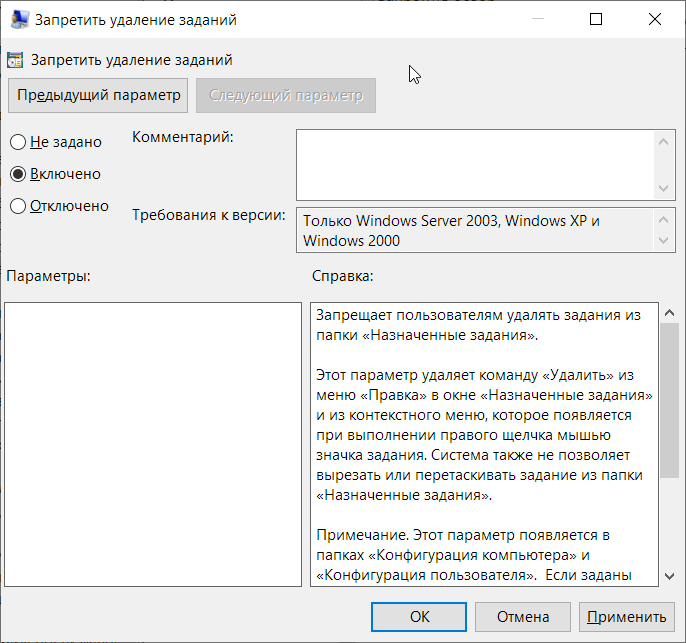

Запретить удаление заданий.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Планировщик заданий» → узел «Запретить удаление заданий».

Все задания, которые запланированы в системе, задаются системным администратором. Следует запретить возможность удаления уже установленных заданий самим пользователем:

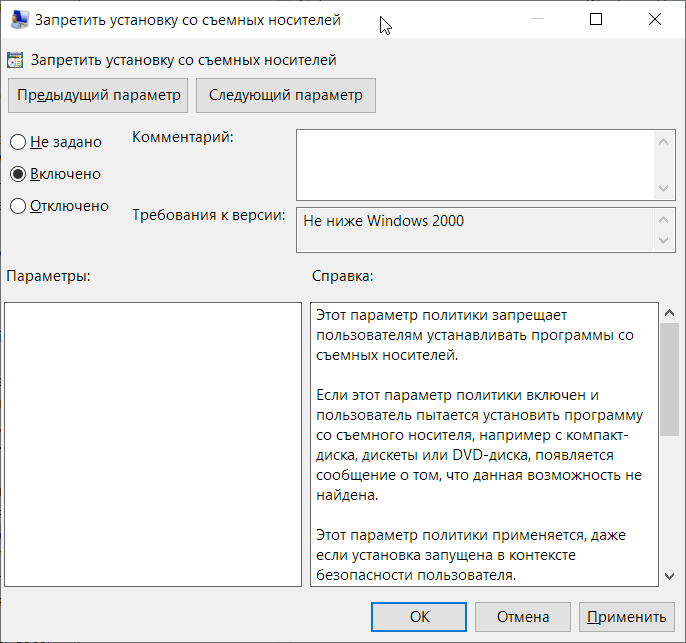

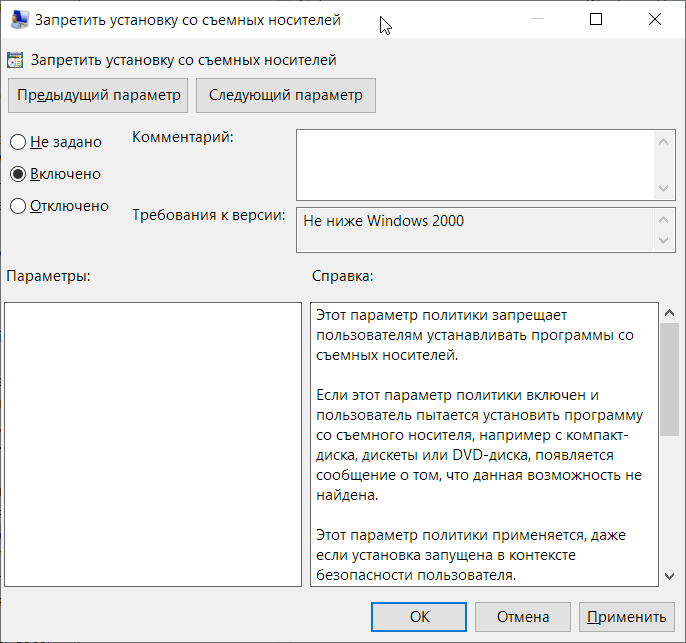

Запрет использования съемных носителей при установке.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Установщик Windows» → узел «Запретить использование съемных носителей при установке».

Политика безопасности предприятия подразумевает, что пользователям нельзя использовать личные съемные носители. В целях повышения безопасности следует запретить использование любых съемных носителей для установки каких бы то ни было приложений:

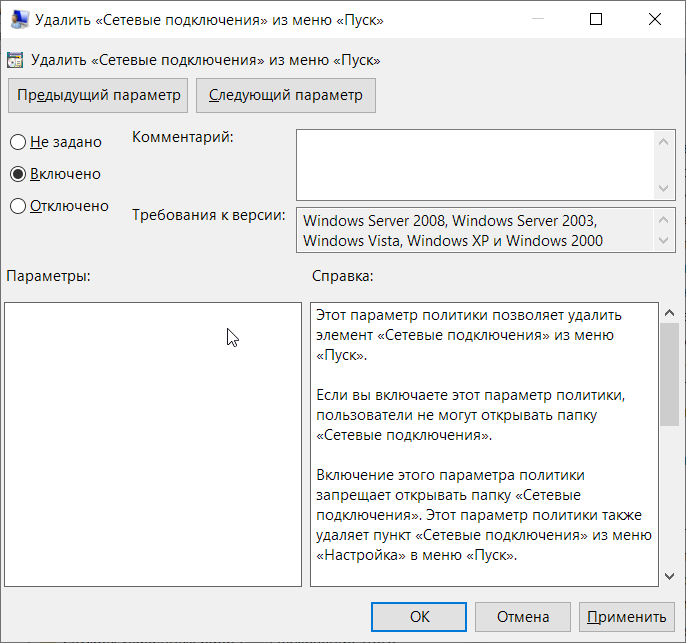

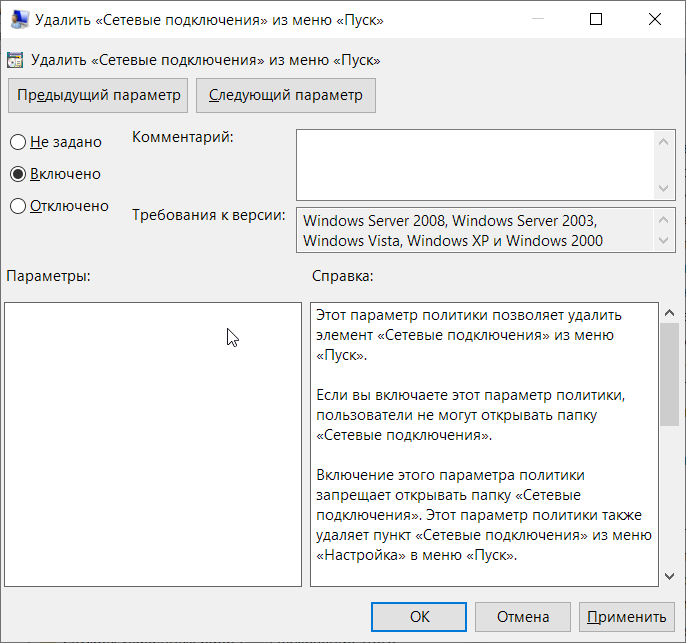

Удаление «Сетевых подключений» из меню «Пуск».

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Панель задач и меню «Пуск» → узел «Удалить «Сетевые подключения из меню «Пуск».

Для увеличения безопасности следует убрать вкладку «Сетевые подключения» из меню «Пуск», чтобы пользователь не имел возможности выбрать другой прокси-сервер и восстановить подключение к интернету:

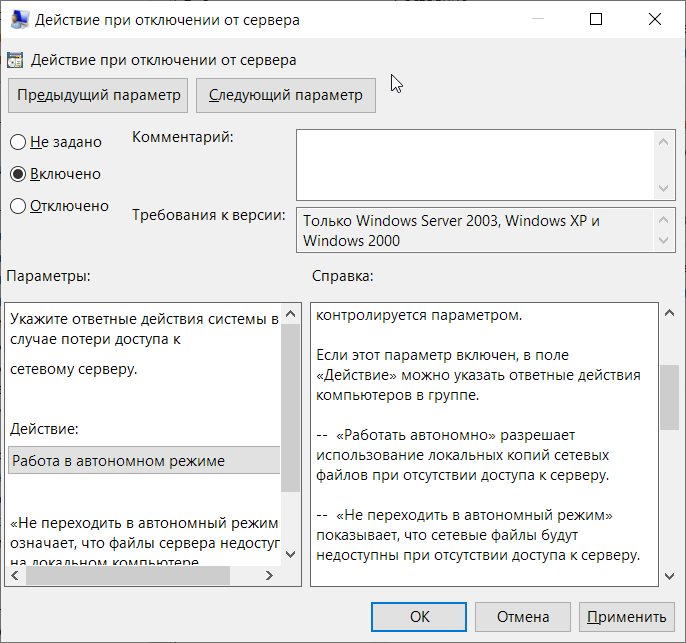

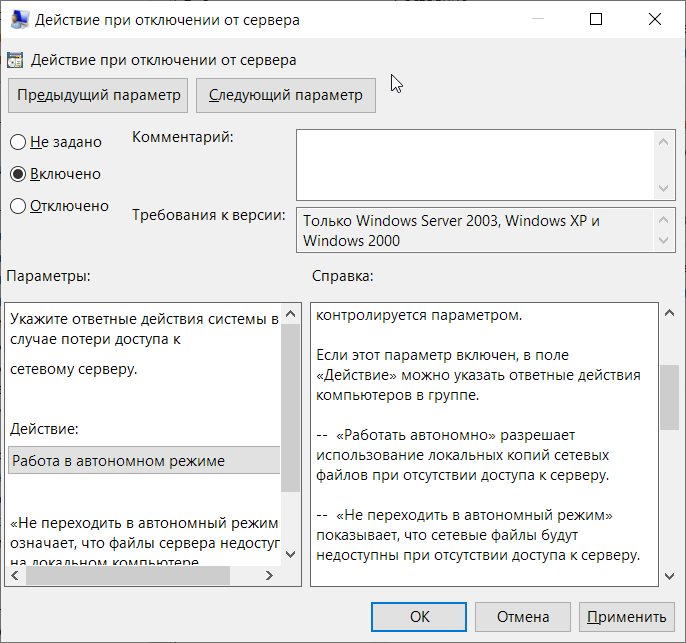

Действие при отключении от сервера.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Сеть» → узел «Автономные файлы» → узел «Действия при отключении от сервера».

Поскольку синхронизация с сервером важна для АРМ и, соответственно, для пользователя, работающего за ней, следует предусмотреть порядок работы в случае, если сервер окажется недоступен. Для этого включим параметр «Действия при отключении сервера» и укажем реакцию системы, когда сервер становится недоступен: система будет работать автономно, т.е. файлы сервера будут доступны локальному компьютеру. Эта настройка позволит избежать простоев и финансовых убытков, связанных с ними:

В процессе выполнения данного этапа задания были настроены «Административные шаблоны» с учетом места расположения АРМ. Приведены обоснования настроек параметров для каждого пункта политики безопасности. Также дополнительно были настроены параметры безопасности ОС: с помощью данной оснастки были исключены команды и вкладки, использованием которых пользователь смог бы нарушить работоспособность АРМ. Например, была удалена возможность получить доступ к «Свойствам папок», через которые можно открыть системные файлы, а также возможность просмотра «Соединения», что не позволит пользователям попытаться сменить прокси-сервер и получить доступ в сеть. Также был настроен порядок работы системы в случае, если сервер будет недоступен, чтобы избежать простоя и финансовых убытков, связанных с ними.

Выводы по лабораторной работе: в данной лабораторной работе были изучены групповые политики безопасности АРМ. В частности, были настроены:

Политика «Конфигурация компьютера», предназначенная для настройки параметров компьютера, применяемых невзирая на то, под какой учетной записью пользователь вошел в систему;

Политика «Конфигурация пользователя», предназначенная для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему;

Для каждой из политик, упомянутых выше, были настроены дочерние узлы «Конфигурация Windows», включая «Сценарии» и «Параметры безопасности», и «Административные шаблоны»

Каждый параметр политик и настроек их дочерних узлов был аргументирован в соответствии с выбранной ролью АРМ. |

|

|

Скачать 1.57 Mb.

Скачать 1.57 Mb.