Целью курсовой работы является закрепление и углубление теоретических знаний в области инженернотехнической защиты информации

Скачать 319.07 Kb. Скачать 319.07 Kb.

|

|

Реализация перехвата информации: Что и как делает злоумышленник, включая используемые им технические средства. 1. Внешний, вещественный. Злоумышленник может украсть ключ у сотрудников организации. Злоумышленник, к примеру, может попасть, в офис, как потенциальный клиент (похитить ключ и овладеть документами, в нерабочее время). Злоумышленником может выступать лицо из конкурирующей организации, либо иное лицо, в чьих интересах заполучить конфиденциальные данные об отношениях организации с заказчиками. Допустим, злоумышленника интересуют договорные отношения с определенным заказчиком, следовательно он может взять папку с договорами и покинуть помещение. 2. Внешний, оптический. Злоумышленник может прийти в офис, как потенциальный клиент и вести видеосъёмку с помощью средства видеофиксации, либо фотографирования (устройством может выступать, к примеру, смартфон). Информация может быть похищена, в момент, когда сотрудник занимается сверкой данных и договорные отношения находятся в открытом виде при клиенте. Злоумышленником может выступать лицо из конкурирующей организации, либо иное лицо, в чьих интересах заполучить конфиденциальные данные об отношениях организации с заказчиками. 3. Внешний, электромагнитный. Злоумышленник может осуществить перехват ПЭМИ (побочных электромагнитных излучений) с помощью средств радиотехнической разведки (средства располагаются за пределами контролируемой зоны). Источником сигнала ПЭМИ выступает персональный компьютер №1(СВТ).Применяемыми техническими средствами выступают: антенна, анализатор спектра, комплекс «Вензель-М3»(аппаратный комплекс для исследования сигналов в проводных линиях), ПАК «Навигатор»(программно-аппаратный комплекс поиска и измерения пэмин), ноутбук. Побочное электромагнитное излучение, было образовано в результате вывода информации на экран монитора, и принято антенной, затем после усиления передано в анализатор спектра. После анализа найденных частот, выявляются частоты, в которых имеется информативный сигнал (позволяет увидеть осциллограмму и спектр принимаемого сигнала). Затем полученный сигнал поступает в модуль цифровой обработки сигналов. Затем после обработки и преобразования видеосигнал поступает на ноутбук злоумышленника. Злоумышленниками могут выступать лица, привлекаемые для установки, наладки, монтажа(временные работники), которые осведомлены о расположении аппаратуры и могут знать, какие данные находятся на том или ином персональном компьютере (эти люди могут представлять интересы других организаций-конкурентов, дабы завладеть конфиденциальной информацией). 4. Внутренний, вещественный Бывший работник (злоумышленник) имеет свободный доступ к персональному компьютеру №2. Он может перенести данные о готовых проектах на свой SSD – накопитель. Бывший работник может вынести скопированные данные за пределы контролируемой зоны. Злоумышленником выступает бывший работник. Он похищает информацию в личных целях (например, хищение готовых проектов заказчиком для использования их на работе в других организациях). 5. Внутренний, акустический Злоумышленник может вести неразрешенную запись разговоров с помощью диктофона. Также он может осуществлять подслушивание разговоров, находясь в пределах контролируемой зоны, либо за пределами (вблизи контролируемой зоны), используя направленные микрофоны (к примеру, микрофон может быть трубчатого или параболического типа). Злоумышленником выступает бывший работник. 6. Внешний, акустоэлектрический. Акустоэлектрические каналы образуются за счет преобразования акустических сигналов в электрические. За преобразование могут отвечать, к примеру, микрофоны, которые имеются в телефонном аппарате. Подобные преобразования называются «микрофонным эффектом». Злоумышленник может осуществить перехват информации с применением высокочастотно навязывания. Выход линии телефонного аппарата уходит за пределы контролируемой зоны. Принцип работы ВЧ-навязывания подразумевает под собой несанкционированное получение речевой информации, которое основано на зондировании мощным ВЧ-сигналом в пределах контролируемой зоны. У данного метода есть недостатки так, как он применяется на небольшой дальности действия и оказывает высокий уровень облучающих сигналов. Перехват информации осуществляется в телефонных линиях, злоумышленник подает ВЧ-колебания на провод. ВЧ-колебания исходят от специального генератора-передатчика. 7. Внешний, акустовибрационный. Злоумышленник может перехватить информацию, например, через оконные рамы и стекла, каналы вентиляции и водоснабжения. Он использует стетоскоп, который позволяет преобразовать получаемую информацию в виде механических колебаний в акустический сигнал. Такие преобразования дают не 100% разборчивый текст. Возможно получить смысл контекста благодаря программному восстановлению. Устройство перехвата может быть установлено на трубу в помещении котельной или закреплено на соседнем здании. 8. Внешний, электромагнитный. Аналогичен с пунктом 3(внешний электромагнитный), за исключением того, что данные о денежных переводах находятся на персональном компьютере №3. Источником ПЭМИ выступает персональный компьютер №3(СВТ). 9. Внешний, электрический. Злоумышленник подключается к линиям связи с помощью средств разведки. Рассмотрим сосредоточенную случайную антенну (компактное техническое средство, такое как телефонный аппарат, громкоговоритель радиотрансляционной сети), которая подключена к линии, выходящей за пределы контролируемой зоны. Наведенный информационный сигнал затухает при распространении по случайной антенне.Источником наводки информационного сигнала выступает канал связи телефонного аппарата (носителем информации в технических средствах является электрический ток.) Уровень наводимых сигналов зависит от мощности излучаемых сигналов, расстояния до проводников, от длины совместного пробега соединительных линий ТСПИ и посторонних проводников. Передача данных осуществляется с одного устройства на другое при возникновении паразитных электромагнитных связей. ТКУИ Злоумышленник перехватывает данные, например, при следующих действиях пользователя: вывод данных на экран, ввод данных с клавиатуры, вывод данных на периферийные устройства. Злоумышленник находится недалеко от офиса (например, в транспортном средстве) и использует радиоприёмник, который может быть настроен на определенные частоты работы передатчика. При таком способе хищения информации будет затруднительно обнаружить факт передачи данных, так как высокочастотное колебания незаметны для человека. Они могут быть обнаружены только с помощью специального оборудования(измерители, применяемые для исследования ПЭМИН (APK-Д1ТП) – рассчитан на диапазон частот 20…2020 МГц). Дабы избежать хищения информации и обеспечить безопасность, можно экранировать системный блок от радиопомех. К примеру, на рынке продаются компьютеры, которые изначально поставляются со специальным покрытием, которое препятствует распространению радиоизлучений. Для того, чтобы предупредить утечку информации необходимо выключать компьютер по завершению рабочего дня, а также ставить лицензированный антивирус с постоянно обновляемой базой. Расположение средств защиты информации представлено в соответствии с Рисунком 2.  Рисунок 2 – Расположение средств защиты от утечки информации Таблица 5. Комплексная защита информации

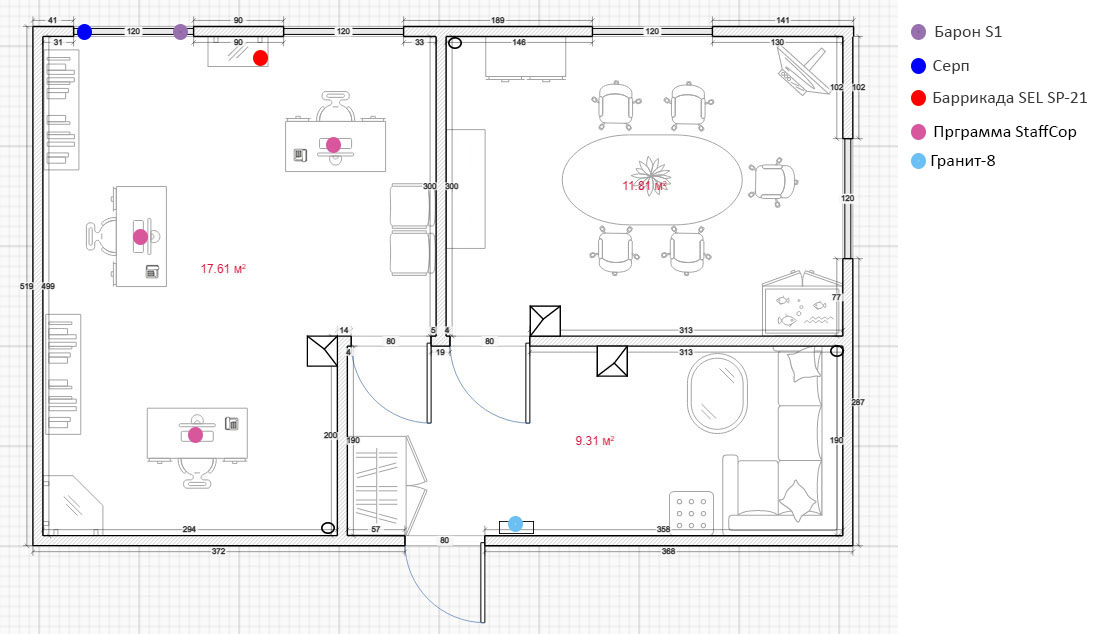

|