ВКР. Целью работы является разработка проекта программного комплекса для автоматизации учета данных работы регистратуры поликлиники. Объектом исследования является автоматизация процесса работы регистратуры поликлиники

Скачать 3.78 Mb. Скачать 3.78 Mb.

|

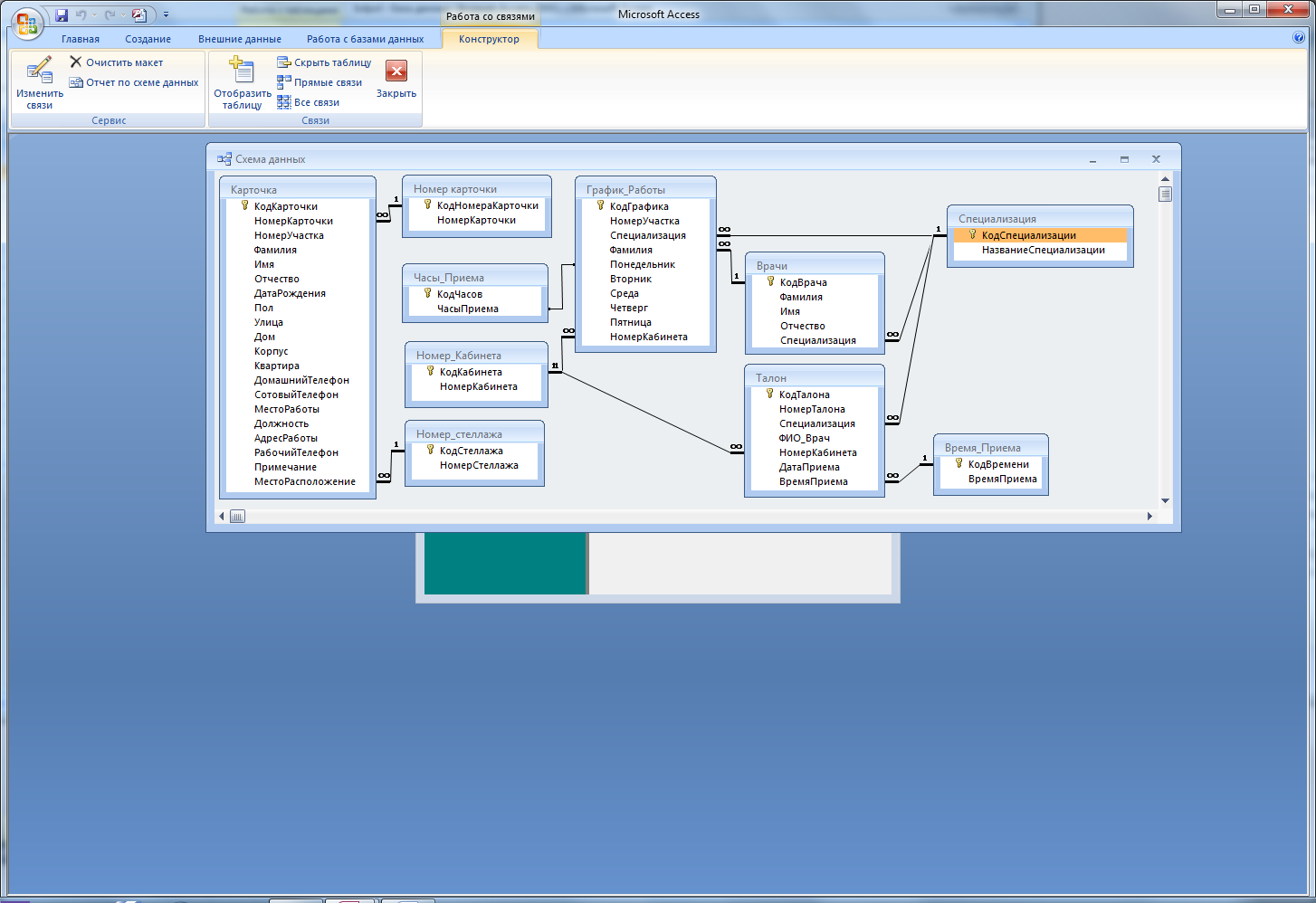

2.2 Выбор средств и методов разработкиПеред разработкой программного приложения необходимо определить средства и методы разработки. Нужно выбрать следующие компоненты [10]: систему управления базами данных; язык программирования для разработки интерфейса. В качестве СУБД при разработке приложения «Регистратура поликлиники» была выбрана СУБД Microsoft Access в составе Microsoft Office. СУБД Microsoft Access в составе Microsoft Office – мощное приложение Windows; впервые производительность СУБД органично сочетается с теми удобствами, которые имеются в распоряжении пользователей Microsoft Windows. Поскольку оба эти продукта – детища компании Microsoft, они прекрасно взаимодействуют между собой. Система Access работает под управлением Windows, так что при работе с ней пользователю доступны все преимущества Windows. Можно вырезать, копировать и вставлять данные из любого приложения Windows в Access и наоборот; можно создать проект формы в Access и вставить его в конструктор форм [8]. СУБД Access является системой управления базами данных реляционного типа. Данные хранятся в такой базе в виде таблиц, строки (записи) которых состоят из наборов полей определенных типов. С каждой таблицей могут быть связаны индексы (ключи), задающие нужные пользователю порядки на множестве строк. Таблицы могут иметь однотипные поля (столбцы), и это позволяет устанавливать между ними связи, выполнять операции реляционной алгебры. Типичными операциями с базами данных являются создание, удаление, модификация таблиц, поиск данных в таблицах по определенным критериям (выполнение запросов), создание отчетов по запросам пользователя. СУБД позволяет задавать типы данных и способы их хранения. Можно также задать критерии (условия), которые СУБД будет в дальнейшем использовать для обеспечения правильности ввода данных. В самом простом случае условие на значение должно гарантировать, что не будет введен случайно в числовое поле буквенный символ. Другие условия могут определять область или диапазоны допустимых значений вводимых данных. В Microsoft Access для обработки данных базовых таблиц используется мощный создать структурированный язык запросов – SQL (Structured Query Language). Используя виртуальную таблицу SQL можно выделить из одной или нескольких таблиц необходимую для решения конкретной задачи информацию. Access значительно упрощает задачу обработки данных и вовсе не обязательно знать язык SQL. При любой обработке данных из нескольких таблиц Access использует однажды заданные связи между таблицами [12]. Основными свойствами таблиц баз данных СУБД Microsoft Access являются: Имя поля – определяет, как следует обращаться к данным этого поля при автоматических операциях с базой (по умолчанию имена полей используются в качестве заголовков столбцов таблиц). Тип поля – определяет тип данных, которые могут содержаться в данном поле. Размер поля – определяет предельную длину (в символах) данных, которые могут размещаться в данном поле. Формат поля – определяет способ форматирования данных в ячейках, принадлежащих полю. Маска ввода – определяет форму, в которой вводятся данные. Подпись – определяет заголовок столбца таблицы для данного поля. Значение по умолчанию – то значение, которое вводится в ячейки поля автоматически. Условие на значение – ограничение, используемое для проверки правильности ввода данных. Сообщение об ошибке – текстовое сообщение, которое выдается автоматически при попытке ввода в поле ошибочных данных. Обязательное поле – свойство, определяющее обязательность заполнения данного поля при наполнении базы. Пустые строки – свойство, разрешающее ввод пустых строковых данных (от свойства «Обязательное поле» отличается тем, что относится не ко всем типам данных, а лишь к некоторым, например к текстовым). Индексированное поле – если поле обладает этим свойством, все операции, связанные с поиском или сортировкой записей по значению, хранящемуся в данном поле, существенно ускоряются. Для индексированных полей можно сделать так, что значение в записях будут проверяться по этому полю на наличие повторов, что позволяет автоматически исключить дублирование данных [13]. Таким образом, можно подвести итоги проведенного анализа. Следующие возможности Microsoft Access были положены в основу выбора конкретной СУБД при разработке приложения «Регистратура поликлиники»: высокая степень универсальности и продуманности дружественного интерфейса, поддерживающего все возможности ОС Microsoft Windows, который рассчитан на работу с пользователями различной квалификации. Реализована система управления объектами базы данных, позволяющая оперативно переходить из режима конструирования в режим их непосредственной эксплуатации; богатый набор визуальных средств разработки; вся информация относящаяся к одной базе данных, хранится в едином файле (*.mdb), что обеспечивает простоту при переносе данных с одного рабочего места на другое, в условиях отсутствия сети; глубоко развитые возможности интеграции с другими программными продуктами, входящими в состав Microsoft Office, а также с любыми программными продуктами, поддерживающими технологию OLE; возможность конвертации данных из более ранних версий Microsoft Access , в более поздние; невысокие требования к аппаратному обеспечению [6]. В качестве среды программирования выбрана интегрированная среда быстрой разработки приложений: Embarcadero RAD Studio XE8 фирмы Embarcadero Technologies, работающая под Microsoft Windows. С помощью RAD Studio разработчики на Delphi/Object Pascal и C++ смогут расширять функционал существующих Windows VCL приложений и создавать инновационные решения для мобильных и облачных платформ, а также для Internet of Things [4]. Embarcadero RAD Studio XE8 – это мощная визуальная среда программирования, в состав которой входит одновременно несколько программных оболочек таких, как: C++ Builder XE8, Delphi XE8, HTML5 Builder, InreBase. В последнюю версию RAD Studio Architect встроены самые последние версии программных оболочек для разработки качественных приложений. Среда разработки приложений rad studio поддерживает такие языки программирования: С, C++, Delphi. Системные требования [3]: 1 GB RAM (рекомендуется 2 GB+); 3–9 GB свободного пространства на жестком диске в зависимости от редакции и конфигурации; GPU с поддержкой DirectX 9.0 или лучше (Pixel Shader Level 2); разрешение 1024x768 или более высокое; Intel® Pentium® или совместимый, минимум 1.6 GHz; мышь или другое указывающее устройство. операционная система: Windows 7, 8 (32 и 64 разрядная), Windows Server® 2008 (32 и 64 разрядная). Таким образом, все компоненты для разработки выбраны. 2.3 ТЕХНИЧЕСКОЕ ЗАДАНИЕ 1. Общие сведения Предмет технического задания: Выполнение работ по созданию РФ ЕГИСЗ (2 очередь), включающие создание и запуск в эксплуатацию АРМ сотрудников Получателей, информационно-телекоммуникационную инфраструктуру, создание и настройку системы защиты информации, установку и развертывание программной компоненты РФ ЕГИСЗ. 1.1. Перечень документов, на основании которых выполняются работы Все мероприятия по выполнению работ по созданию РФ ЕГИСЗ (2 очередь) должны осуществляться в соответствии с требованиями и рекомендациями следующих нормативных документов: Федерального закона от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации». Федерального закона от 27.07.2006 г. № 152 «О персональных данных»; Федерального закона от 04.05.2011 г. N 99-ФЗ«О лицензировании отдельных видов деятельности»; Федеральный закон Российской Федерации от 21.11.2011 г. N 323-ФЗ "Об основах охраны здоровья граждан в Российской Федерации"; Федеральный закон от 06.04.2011 года № 63 «Об электронной подписи»; Федеральный закон от 27.12.2002 № 184-ФЗ «О техническом регулировании»; Федеральный закон от 29.11.2010 года № 326-ФЗ «Об обязательном медицинском страховании в Российской Федерации»; Концепция создания единой государственной информационной Системы в сфере здравоохранения, утвержденная приказом Министерства здравоохранения и социального развития Российской Федерации от 28.04.2011 г. № 364 «Об утверждении Концепции создания единой государственной информационной Системы в сфере здравоохранения» (далее – Концепция); Стратегия развития информационного общества в Российской Федерации, утвержденной Президентом Российской Федерации от 07.02.2008 № Пр-212; Концепция региональной информатизации, утвержденная распоряжением Правительства Российской Федерации от 29 декабря 2014 года №2769-р; Государственная программа Российской Федерации «Развитие здравоохранения», утвержденная постановлением Правительства Российской Федерации от 15.04.2014 года №294 «Об утверждении государственной программы Российской Федерации «Развитие здравоохранения»; Соглашение между министерством здравоохранения РФ и Правительством Саратовской области о реализации Плана мероприятий (Дорожной карты) по развитию Единой государственной информационной системы в сфере здравоохранения в 2015-2018 от 1.07.2015 года. Приказ Министерства здравоохранения и социального развития Российской Федерации от 25.01.2011 года № 29н «Об утверждении Порядка ведения персонифицированного учета в сфере обязательного медицинского страхования»; Указ Президента Российской Федерации от 6.03.1997 года № 188 «Об утверждении перечня сведений конфиденциального характера»; Требования к защите персональных данных при их обработке в информационных системах персональных данных. Утверждены постановлением Правительства Российской Федерации от 1.11.2012 г. № 1119; Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах. Утверждены приказом ФСТЭК России от 11.02.2013 г. № 17; Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»; Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утверждена заместителем директора ФСТЭК России 15.02.2008 года; Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Утверждена заместителем директора ФСТЭК России 14.02.2008 года; Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. Утверждены руководством 8 Центра ФСБ России 21.02.2008 года № 149/54-144; Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных. Утверждены руководством 8 Центра ФСБ России 21.02.2008 г. №149/6/6-622; Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации. Утверждено приказом ФСБ РФ от 09.02.2005 г. № 66; Специальные требования и рекомендации по технической защите конфиденциальной информации, утвержденных приказом Гостехкомиссии от 30.08.2002 года № 282; Приказ Федеральной службы безопасности Российской Федерации от 10.07.2014 г. № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности»; ГОСТ Р 51624-2000. Защита информации. Автоматизированные системы в защищённом исполнении. Общие требования. Классы, основные параметры, технические требования и методы испытаний; Приказа от 30.12.2009 г. № 624 «Об утверждении перечня видов работ по инженерным изысканиям, по подготовке проектной документации, по строительству, реконструкции, капитальному ремонту объектов капитального строительства, которые оказывают влияние на безопасность объектов капитального строительства» Градостроительный кодекс Российской Федерации от 29.12.2004 № 190-ФЗ; ISO/IEC 11801. Международный стандарт «Информационная технология. Обобщённая кабельная система для зданий»; ГОСТ Р 53245-2008 «Информационные технологии. Системы кабельные структурированные. Монтаж основных узлов системы. Методы испытания» Международный стандарт ISO/IEC 11801:2002. «Телекоммуникационные кабельные системам в коммерческих зданиях»; СП 2.2.1.1312-03 Санитарно-эпидемиологические правила; СНиП 21-01-97 «Пожарная безопасность зданий и сооружений» и другие действующие нормативные документы. 1.2 Порядок оформления и предъявления Заказчику результатов. Работы принимаются Заказчиком по акту сдачи-приемки работ, в котором указывается наименование выполненных работ их стоимость и объём. Исполнитель должен представить Заказчику комплект отчетной документации в составе, предусмотренном настоящим техническим заданием. Комплект документации по выполненным работам передается заказчику на бумажном носителе в одном экземпляре. Документация должна быть выполнена на русском языке. Техническая документация передается заказчику на языке производителя технических средств (товаров, которые используются для выполнения работ). 1.3. Место выполнения работ По месту нахождения центра обработки данных государственного учреждения здравоохранения «Медицинский информационно-аналитический центр» (далее ЦОД ГУЗ «МИАЦ»): г.Саратов, ул. Железнодорожная, 72 1.4. Общие требования к работам В период выполнения работ все сведения о составе и характеристиках СЗ ПДн, ИСПДн и ОИ – являются конфиденциальной информацией. Исполнитель должен: не проводить противозаконные действия по сбору, использованию и передаче третьей стороне информации, циркулирующей и хранящейся на ОИ; не осуществлять НСД к информационным ресурсам ОИ; не проводить незаконное копирование информации, циркулирующей или хранящейся на ОИ; не предпринимать манипулирование информацией, циркулирующей или хранящейся на ОИ (фальсифицировать, модифицировать, подделывать, блокировать, уничтожать или искажать информацию); не нарушать технологию сбора, накопления, хранения, обработки, преобразования, отображения и передачи информации, в результате чего может быть осуществлено искажение, потеря или незаконное использование информации; не устанавливать на ОИ программы-вирусы (загрузочные, файловые и др.); не устанавливать программные и аппаратные закладные устройства в технические средства ОИ; не устанавливать в технические средства ОИ программное обеспечение, зараженное вирусами; не распространять конфиденциальную информацию о выполненных работах и полученных результатах. Работы производятся в рабочее время, а для помещений с особым режимом доступа – по согласованному с Заказчиком и Получателем графику. Работы ведутся в соответствии с требованиями СНиП, требованиями пожарной безопасности и охраны труда. Сборка и разборка подвесных потолков, уборка строительного мусора выполняется силами Исполнителя. 2. Характеристика объекта информатизации. РФ ЕГИСЗ (2 очередь) является специальной информационной системой персональных данных, тип многопользовательский, с разными правами доступа пользователей, с подключением к сетям связи общего пользования, взаимодействующая с другими операторами информационных систем. В соответствии с ч.3 ст.2 Федерального закона от 27 июля 2006 года №149-ФЗ «Об информации, информационных технологиях и о защите информации» информационной системой считается совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств. Для специальной информационной системы персональных данных необходимо обеспечить целостность, доступность и конфиденциальность персональных данных. 3. Перечень работ по созданию РФ ЕГИСЗ (2 очередь). 3.1. Объем работ для ГУЗ Саратовской области "Духовницкая РБ" Перечень работ по созданию РФ ЕГИСЗ (2 очередь). 2.1. Поставка программно-технологических комплексов для сотрудников МО в защищенном исполнении и устройств вывода информации; 2.2. Настройка средств защиты конфиденциальной информации и подключение ПТК к защищенной сети передачи данных учреждений здравоохранения Саратовской области; 2.3. Установка и развертывание программной компоненты РФ ЕГИСЗ, генерация и выдача КИД сотрудникам МО для дальнейшего доступа к программной компоненте РФ ЕГИСЗ. 3. Характеристика объекта информатизации. РФ ЕГИСЗ (2 очередь)является специальной информационной системой персональных данных, тип многопользовательский, с разными правами доступа пользователей, с подключением к сетям связи общего пользования, взаимодействующая с другими операторами информационных систем. В соответствии с ч.3 ст.2 Федерального закона от 27 июля 2006 года №149-ФЗ «Об информации, информационных технологиях и о защите информации» информационной системой считается совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств. Для специальной информационной системы персональных данных необходимо обеспечить целостность, доступность и конфиденциальность персональных данных. 4. Требования к созданию РФ ЕГИСЗ (2 очередь) 4.1.Структурные элементы РФ ЕГИСЗ (2-я очередь). В состав РФ ЕГИСЗ(2 очередь) входят следующие структурные элементы: программно-технологический комплекс сотрудника МО устройства вывода информации подсистема инвентаризации и аудита; подсистема защиты от НСД; подсистема межсетевого экранирования; подсистема антивирусной защиты; подсистема криптографической защиты информации программная компонента РФ ЕГИСЗ. 4.2.Требования к структурным элементам. 4.2.1.Программно-технологический комплекс сотрудника МО. Для создания РФ ЕГИСЗ (2-я очередь) Исполнитель должен поставить 38 единиц ПТК, 24 единицы устройств вывода информации. Состав ПТК: Системный блок; Устройство отображения информации (монитор); Клавиатура; Манипулятор мышь; Системное программное обеспечение; Специальное ПО по защите информации; Общие требования к ПТК, состав и характеристики: Программно-технологический комплекс сотрудника МО должен функционировать при следующих условиях: параметры электропитания устройств, подключаемых к сети (220 V +10% /- 15%, 50 Hz +/- 3 Hz); температура окружающей среды в диапазоне не менее от +5 °С до +40 °C; относительная влажность в диапазоне не менее от 40% до 80% при температуре +25 °C; Все места подключения интерфейсов MOLEX, IDE и SATA II должны иметь дополнительную фиксацию, для предотвращения их самопроизвольного отключения во время транспортировки и эксплуатации. Поставляемые программно-технологические комплексы сотрудника МО должны быть новыми, неиспользованными. Все необходимые руководства пользователя должны быть на русском языке. Техническая документация может быть, как на русском, так и на английском языке. Во всех случаях недопустимо предоставление технической документации и руководств пользователя в виде ксерокопий. Технические требования к системному блоку: Корпус: Форм-фактор – USFF; Возможность вертикальной и горизонтальной установки; Материал корпуса – металл или металлопластик; Безвентиляторное охлаждение; Количество отсеков для внутренних 2,5-дюймовых устройств - не менее 1шт.; Внешние разъёмы (не менее) – 4x USB 2.0, 1x USB 3.0, 2x Audio, 1 x HDMI, 1 x VGA, 1 x COM port, 1 x RJ-45; Металлическое крепление с поддержкой стандартов VESA должно входить в комплект поставки; Габариты должны позволять разместить ПТК на задней стенке монитора. Системная платформа: Поддержка оперативной памяти до 4GB DDR III SO-DIMM; Спецификация SATA – не менее 1 x Serial-ATA II 300Mb/s; Видео карта - интегрированная; Звуковая карта - интегрированная; Встроенная сетевая карта – не менее 1 x 10/100/1000 Мбит/cек.; Не менее 1 свободного miniPCIe. Процессор: Количество ядер процессора - не менее 2; Кэш - не менее 1MB; Тактовая частота – не менее 2GHz или не менее 2GHz в режиме "Турбо"; Безвентиляторное охлаждение Оперативная память: Тип DDR III PC3-10600 или более; Минимальный объем – не менее 2048 MB; Встроенный флэш-диск (Disk-On-Module): Интерфейс – SATA; Минимальная емкость не менее 64 Gb; Количество – не менее 1 шт. Манипулятор мышь: Тип – оптическая, разрешение не менее 800dpi; Интерфейс – USB; Органы управления – не менее 2-х стандартных клавиш и 1 колесо прокрутки; Клавиатура: Количество клавиш – не менее 104; Интерфейс – USB; Цвет раскладки кириллицыотличный от английской раскладки; Дополнительно - выделенная клавиша переключения раскладки клавиатуры, нанесенная промышленным способом. Требования к установленному системному ПО на программно-технологические комплексы сотрудников МО: Операционная система Linux, совместимая со средствами защиты информации и средствами криптографической защиты информации необходимыми для защиты персональных данных РФ ЕГИСЗ. Должно быть установлено ПО, обеспечивающее сотрудникам МО возможность доступа к региональному фрагменту ЕГИСЗ. Установленное ПО не должно содержать средств, позволяющих осуществлять несанкционированный доступ к системным ресурсам. Устройство отображения информации(монитор): Размер и тип дисплея не менее 21,5”, жидкокристаллический; Разрешение (dpi): не менее 1920 x 1080; Тип подсветки: светодиодная; Яркость: не менее 200 cd/m2; Количество отображаемых цветов: не менее 16,7 млн.; Размер пикселя: не более 0,25мм; Контрастность (статическая) не менее 700:1; Контрастность (динамическая): не менее 20000000:1; Время реакции пикселя: не более 5 мс; Входной видеосигнал: аналоговый (RGB); Регулировка наклона экрана: не менее 13°; Источник питания: встроенный; Потребление энергии: не более 20Вт в рабочем режиме. Требования к характеристикам устройства вывода информации (принтер): максимальный объем работ: не менее 30 000 стр./мес.; Время выхода первого отпечатка: не более 8,5 с.; Интерфейсы: не менее 1хUSB 2.0, 1х10/100 Ethernet, 1х802.11b/g/n; Емкость лотков подачи бумаги: не менее 250 листов; Плотность используемых носителей: минимальная – не более 61 г/кв.м, максимальная – не менее 200 г/кв.м; Емкость приемного лотка: не менее 150 листов; Типы печатных носителей: обычная, конверты, наклейки, бланки, архивная бумага, прозрачные пленки; Форматы печатных носителей, не менее: A4, A5, B5, C5, Custom; Технология: лазерная или светодиодная; Скорость печати: не менее 26 страницы в минуту; Память: не менее 256 МБ; Процессор: не менее 600 МГц; Разрешение: не менее 600х600 точек на дюйм; Поддерживаемые операционные системы, не менее: семействаWindows,Linux (в связи с необходимостью обеспечения возможности функционирования устройства вывода информации как с ПТК, поставляемыми в рамках исполнения текущего технического задания, так и с ПТК, уже функционирующими у Получателя и имеющими операционные системы семейства Windows, Linux, так и возможности смены Получателем операционной системы на ПТК); Языки управления, не менее: PCL6, PCL5e; Питание: 220-240 В, 50/60 Гц; Уровень шума не более 56 дБ при печати; Принтер должен комплектоваться интерфейсными USB и Ethernet кабелями длиной не менее 1,8м. В комплект поставки должен входить дополнительный тонер-картридж емкостью не менее 3000 страниц. Специальное ПО защиты от НСД и криптографической защиты информации: Подсистема инвентаризации и аудита Подсистема должна обеспечивать аудит компонентов ПТК посредством сбора информации об установленных и запускаемых приложениях. На основании собранной информации подсистема должна формировать отчеты различной степени детализации. Данная подсистема должна функционировать на платформах семейства (не менее) Windows, Linux в связи с необходимостью обеспечения возможности самостоятельной смены операционной системы ПТК заказчиком при необходимости. Подсистема защиты от НСД Подсистема защиты информации от несанкционированного доступа защищенной сети передачи данных должна отвечать следующим требованиям: Программно-технологический комплекс сотрудника МО должен быть оснащен встроенным средством защиты от несанкционированного доступа, сертифицированным на соответствие требованиям ФСТЭК России для применения в информационных системах персональных данных (ИСПДн) до класса К1 включительно и может использоваться при создании автоматизированных систем до класса защищенности 1Г включительно. Компонент защиты от НСД на программно-технологических комплексах сотрудника МО должен обеспечить выполнение следующих функций: Идентификации и аутентификации пользователей и администраторов при каждом входе в систему, при смене пользователем пароля и при запуске механизма повышения полномочий (запуске приложений с привилегиями другого пользователя); Поддержку персональных идентификаторов; Управление доступом пользователей к конфиденциальной информации. Механизм дискреционного разграничения доступа используется для контроля и управления правами доступа пользователей и групп к объектам файловой системы. Для всех объектов файловой системы устанавливаются права доступа владельца, группы владельца и остальных субъектов. Объект одновременно может принадлежать только одному владельцу и группе. Также может использоваться механизм разграничения прав доступа для категорий объектов на основе списков прав доступа. Разграничение доступа, как к отдельным типам накопителей, так и к конкретным устройствам. Разграничение доступа пользователей и групп к шинам USB, SATA и подключаемым к ним устройствам, портам в целях предотвращения несанкционированной утечки информации с защищаемого компьютера. Контроль подключения и права доступа устройств на шинах USB, SATA, по типу и серийному номеру. Возможность контроля вывода информации на съемные носители; Обеспечение режима запуска программ, определенных только администратором для каждого пользователя компьютера. Контроль целостности программной среды программно-технологического комплекса сотрудника МО, целостности файлов и папок, секторов дисков, прав доступа к ресурсам с реакций на возникающие ситуации нарушения целостности в виде: только регистрации изменений; восстановления объекта из эталонного значения; блокировки входа пользователей в систему; восстановления объекта из эталонного значения и блокировки входа в систему. Контроля конфиденциальной информации при печати. При разрешённой печати конфиденциальной информации документы должны регистрироваться в электронном журнале. Затирание остаточной информации в освобождаемых блоках оперативной памяти и запоминающих устройств (жестких дисков, внешних запоминающих устройств). Выгрузки и загрузки прав доступа. Функции оперативного мониторинга и аудита безопасности информационных систем таких как: Контроль состояния программно-технологического комплекса сотрудника МО. Информация о событиях, дате и времени, пользователе, группе, типа событий, объекте, результате выполнения операции. Сбор журналов с возможностью оперативного просмотра, а также хранение и архивирование журналов. Оповещение о событиях НСД в режиме реального времени. Ведение журнала НСД. Оперативное реагирование на события НСД —блокировка пользователей программнотехнологического комплекса сотрудника МО и идентификаторов при нарушении функциональной целостности системы защиты от НСД, нарушение целостности контролируемых объектов. Персональный электронный идентификатор: Программно-технологический комплекс сотрудника МО должен оснащаться персональным электронным идентификатором, обладающего следующими характеристиками: Интерфейсом – USB; Полностью совместим со встроенным средством защиты информации программнотехнологического комплекса сотрудника МО; Уникальным 32-битным серийным номером; Поддержкой стандартов, не менее: ISO/IEC 7816, PC/SC, ГОСТ 28147-89, MicrosoftCrypto API и MicrosoftSmartcard API, PKCS#11; Встроенным защищенным микроконтроллером; Встроенной файловой системы с прозрачным шифрованием по ГОСТ 28147-89; Разграничением уровня доступа к персональному идентификатору. Персональный электронный идентификатор должен быть сертифицирован на соответствие требованиям ФСТЭК России. Подсистемой защиты от НСД должны оснащаться все поставляемые программно-технологические комплексы сотрудников МО. Подсистема межсетевого экранирования. Межсетевые экраны должны защищать от сетевых атак, исходящих, как из внешней сети связи общего пользования, так и из ЛВС. Подсистема антивирусной защиты Антивирусная защита (АЗ) должна представлять собой масштабируемое решение, обеспечивающее устойчивое функционирование в локальной сети рабочих станций. Программный интерфейс всех антивирусных средств, включая средства управления, должен быть на русском языке. Все антивирусные средства, включая средства управления, должны обладать контекстной справочной системой на русском языке. Подсистема криптографической защиты информации. Подсистема криптографической защиты информации должна обеспечить построение защищенных каналов передачи данных до ЦОД ГУЗ «МИАЦ» и подключение к защищенной сети передачи данных учреждений здравоохранения Саратовской области, построенной на компонентах семейства ViPNet Custom и обеспечить защищенный доступ к программной компоненте РФ ЕГИСЗ. Подсистема криптографической защиты информации состоит из криптографического клиента защищенной сети передачи данных, при этом криптографический клиент должен отвечать следующим требованиям: полной совместимостью с программным обеспечением, реализующим функции управления защищённой сетью: обновление программного обеспечения, обновление справочно-ключевой информации, управлением политиками безопасности; полной совместимости с программным комплексом, реализующим функции криптографического шлюза; шифрование/дешифрование направляемого/принимаемого IP-трафика; Наличия сертификата ФСТЭК России по требованиям к межсетевым экранам по 3 классу, отсутствию не декларируемых возможностей по 3 уровню, иметь ОУД не ниже 4. Наличия сертификата ФСБ России по классу КС2. Наличия встроенного персонального экрана, соответствующего 3-му классу по требованиям ФСТЭК России. Контентной фильтрации прикладных протоколов http, ftp. Шифрации каждого IP-пакета на уникальном ключе, основанном на паре симметричных ключей связи с другими криптографическими шлюзами и клиентами, выработанных в программном обеспечении, реализующем функции управления защищённой сетью. Возможности удаленного централизованного обновления адресной и ключевой информации комплекса с контролем прохождения обновления. Возможности автоматического распределения симметричной ключевой информации при появлении в сети новых пользователей. Взаимодействия с другими криптографическими клиентами с использованием технологии «клиент-клиент» (без использования криптографического шлюза»). Криптографические клиенты должны быть совместимы с операционными системами семейства (не менее) Linux, Windows в связи с необходимостью обеспечения функционирования криптографического клиента как с имеющимися операционными системами заказчика, так и возможности смены операционной системы. 4.2.2. Требования к настройке средств защиты информации Подрядчик должен осуществить настройку средств защиты информации, установленных на ПТК и активного сетевого оборудования таким образом, чтобы обеспечить подключение АРМ медицинских работников к защищенной сети передачи данных учреждений здравоохранения Саратовской области. Неисключительные права на программное обеспечение криптографического клиента передаются Получателю, по акту приема-передачи неисключительных прав и сублицензионному договору. 4.2.3. Требования установке и развертыванию программной компоненты РФ ЕГИСЗ, генерации и выдаче КИД сотрудникам МО для дальнейшего доступа к программной компоненте РФ ЕГИСЗ. Программная компонента РФ ЕГИСЗ (2 очередь) выполняет функции единой региональной медицинской информационной системы (далее – МИС), обеспечивающей, в том числе ведение медицинской документации в электронном виде. Заказчик является официальным пользователем МИС, использует в своей работе часть функционала МИС по автоматизации работы регистратуры, имеет необходимые лицензионные права на использование и других модулей программной компоненты РФ ЕГИСЗ, которые он предоставляет Подрядчику для развертывания. Дополнительные разворачиваемые модули должны функционировать в едином программном комплексе с уже используемой Заказчиком подсистемой электронной регистратуры (разработчиком и правообладателем МИС является ЗАО «БАРС Груп» (г.Казань)), использовать единую СУБД, единую базу данных электронных медицинских карт пациентов Саратовской области, единые справочники и классификаторы. Администратор МИС – государственное учреждение здравоохранения «Медицинский информационно-аналитический центр» (далее – ГУЗ «МИАЦ»). Программная компонента РФ ЕГИСЗ (2 очередь)должна быть установлена и развернута в интересах Получателя на серверном оборудовании ЦОД ГУЗ «МИАЦ» по адресу: г. Саратов, ул. Железнодорожная, 72. При создании РФ ЕГИСЗ (2-й очереди) должны быть развернуты и настроены следующие модули и функции медицинской информационной системы БАРС. Здравоохранение (торговое наименование используется без слов «или эквивалент» в связи с необходимостью полной совместимости с имеющимся программным обеспечением, т.к. Получатель уже обладает правами использования данного программного продукта): 4.3 Перечень аварийных ситуаций, по которым регламентируются требования к надежности Под аварийной ситуацией понимается аварийное завершение процесса, выполняемого той или иной подсистемой , а также «зависание» этого процесса. ри работе Системы возможны следующие аварийные ситуации, которые влияют на надежность работы системы: - сбой в электроснабжении сервера; - сбой в электроснабжении рабочей станции пользователей системы; - сбой в электроснабжении предприятия; - сбои программного обеспечения сервера. - сбой аппаратной части системы. 4.4 Требования к программному обеспечению системы Система должна иметь возможность работы с СУБД MC Access. Конкретные версии СУБД должны быть определены Исполнителем по согласованию с Заказчиком на стадии внедрения. Система должна использовать программное обеспечение MRP, MES, SCADA, и комплекс технических средств для уровня управления и полевого уровня. 4.5 Требования к методическому обеспечению Для Системы должна быть разработана методика и инструкция для пользователя. То есть инструкция по каждому разделу приложения с детальным ее разбором. Так же необходима инструкция и мануал к техническому оборудованию 4.6 Требования к патентной чистоте Патентная чистота – это юридическое свойство объекта, заключающиеся в том, что он может быть свободно использован в данной стране без опасности нарушения действующих на ее территории патентов исключительного права, принадлежащего третьим лицам (права промышленной собственности) Патент №4285 от 01.01.2019 5 Требования к документированию Содержание и оформление проектной и рабочей документации должны соответствовать требованиям ГОСТ 34.201-89 «Виды, комплектность и обозначения документов при создании автоматизированных систем» и РД 50-34.698-90 «Автоматизированные системы. Требования к содержанию документов». При необходимости по усмотрению Исполнителя допускается дополнительная разработка иных видов проектной и рабочей документации из числа предусмотренных ГОСТ 34.201-89 6.Состав и содержание работ по созданию системы Данный раздел должен содержать перечень стадий и этапов работ по созданию системы в соответствии с ГОСТ 24.601, сроки их выполнения, перечень организаций - исполнителей работ, ссылки на документы, подтверждающие согласие этих организаций на участие в создании системы, или запись, определяющую ответственного (заказчик или разработчик) за проведение этих работ. Работы по созданию системы выполняются в три этапа: Анализ объекта управления и процесса плавки. Проектирование. Разработка эскизного проекта. Технический проект. Сборка. Кодирование. Отладка. Тестирование. Пуско-наладочные работы. Ввод в действие. Разработка технического проекта (продолжительность — 6 месяца). Разработка рабочей документации. Адаптация программ (продолжительность — 5 месяцев). Ввод в действие (продолжительность — 1 месяца). Планом выполнения работ, являющимся неотъемлемой частью Договора на выполнение работ по настоящему Частному техническому заданию. Перечень организаций - исполнителей работ, определение ответственных за проведение этих работ организаций определяются Договором. 7.Порядок контроля и приёмки системы 7.1Виды и объем испытаний системы Состав, объем и методы предварительных испытаний системы определяются документом «Программа и методика испытаний», разрабатываемым на стадии «Рабочая документация». Состав, объем и методы опытной эксплуатации системы определяются документом «Программа опытной эксплуатации», разрабатываемым на стадии «Ввод в действие». Состав, объем и методы приемочных испытаний системы определяются документом «Программа и методика испытаний», разрабатываемым на стадии «Ввод в действие» с учетом результатов проведения предварительных испытаний 7.2 Общие требования к приемке работ по стадиям: Предварительное испытание: Участвуют: Организации заказчика и разработчика Место проведения: Проходят на территории Заказчика Порядок согласования: Проведение предварительных испытаний. Фиксирование выявленных неполадок в Протоколе испытаний. Устранение выявленных неполадок. Проверка устранения выявленных неполадок. Принятие решения о возможности передачи АИС в опытную эксплуатацию. Составление и подписание Акта приёмки АИС в опытную эксплуатацию. Статус приемной комиссии: Экспертная группа Опытная эксплуатация : Участвуют: Организации заказчика и разработчика Место проведения: Проходят на территории Заказчика Порядок согласования: Проведение опытной эксплуатации. Фиксирование выявленных неполадок в Протоколе испытаний. Устранение выявленных неполадок. Проверка устранения выявленных неполадок. Принятие решения о готовности АИС к приемочным испытаниям. Составление и подписание Акта о завершении опытной эксплуатации АИС. Статус приемной комиссии: Группа тестирования Приемочные испытания: Участвуют: Организации заказчика и разработчика Место проведения: Проходят на территории Заказчика Порядок согласования: Проведение приемочных испытаний. Фиксирование выявленных неполадок в Протоколе испытаний. Устранение выявленных неполадок. Проверка устранения выявленных неполадок. Принятие решения о возможности передачи АИС в промышленную эксплуатацию. Составление и подписание Акта о завершении приемочных испытаний и передаче АИС в промышленную эксплуатацию. Оформление Акта завершения работ. Статус приемной комиссии: Приемочная комиссия 7.3 Статус приемочной комиссии Определяется Заказчиком до проведения испытаний 8.Требования к составу и содержанию работ по подготовке объекта автоматизации к вводу системы в действие 8.1. Технические мероприятия Силами Заказчика в срок до начала этапа «Разработка рабочей документации. Адаптация программ» должны быть выполнены следующие работы: - осуществлена подготовка помещения для размещения АТК системы в соответствии с требованиями, приведенными в настоящем техническом задании; - осуществлена закупка и установка необходимых Серверов; - организовано необходимое сетевое взаимодействие. 8.2. Организационные мероприятия Силами Заказчика в срок до начала этапа работ «Разработка рабочей документации. Адаптация программ» должны быть решены организационные вопросы по взаимодействию с системами-источниками данных. Заказчика для взаимодействия с проектной командой по вопросам взаимодействия с системами-источниками данных. 8.3. Изменения в информационном обеспечении Для организации информационного обеспечения системы должен быть разработан и утвержден регламент подготовки и публикации данных из систем-источников. Перечень регламентов может быть изменен на стадии «Разработка рабочей документации. Адаптация программ». 2.4. РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ. ИНТЕРФЕЙС СИСТЕМЫ Для оптимизации и разгрузки структуры данных, с помощью нормализации базы данных, были созданы дополнительные таблицы-справочники, ускоряющие процесс заполнения основных таблиц и предотвращающие ошибки ручного набора данных. На этапе создания физической модели БД необходимо продумать структуру таблиц создаваемых в конкретной СУБД, соответствующих созданным сущностям в концептуальной модели данных; назначить типы полей для хранения атрибутов сущностей; при необходимости создать дополнительные объекты. Отображение логической модели в физическую, не обязательно выполняются в точном соответствии с исходным вариантом, в процессе преобразования возможны некоторые изменения, например, добавляются дополнительные поля, создаются новые сущности [19]. База данных включает в себя 4 таблицы, отображающие все необходимые сущности и 6 таблиц-справочников, созданных после нормализации базы. На рисунке приводится список таблиц и раскрытое содержимое таблицы «Карточка». Таблицы «Номер_карточки», «Номер_стеллажа», «Номер_кабинета», «Время_приема», «Часы_приема», «Специализация» являются справочниками и подлежат заполнению в первую очередь. Таблицы «Карточка», «Врачи», «График_Работы», «Талон» содержат данные о клиентах, врачах и графике работы врачей поликлиники.  Таблицы БД приложения. Структура всех таблиц установлена, нужно определить связи между таблицами. В структуре базы данных использованы связи «один ко многим». На рисунке ниже представлена структурная схема базы данных, построенная средствами СУБД Access.  Схема БД приложения. |