Способы противодействия компьютерным вирусам можно разделить на несколько групп: профилактика вирусного заражения и уменьшение предполагаемого ущерба от такого заражения; методика использования антивирусных программ, в том числе обезвреживание и удаление известного вируса; способы обнаружения и удаления неизвестного вируса.

39. Дайте определение понятий сигнатура и эвристический анализ применительно к компьютерным вирусамСигнатура – это такая запись о вирусе, которая позволяет однозначно идентифицировать присутствие вирусного кода в программе или документе. Чаще всего сигнатура – это непосредственно участок вирусного кода или его контрольная сумма (дайджест).

Эвристический анализ. В этом режиме делается попытка обнаружить новые или неизвестные вирусы по характерным для всех вирусов кодовым последовательностям.

40. Поясните следующие понятия: инфицированные, неизлечимые и подозрительные файлы, используемые в вирусологии.Программа, внутри которой находится вирус, называется «зараженной» (инфицированной). При запуске такой программы происходит запуск имплантированного в нее вируса

Неизлечимые файлы – это те файлы которые не подлежат восстановлению

Подозрительный файл – это тот файл который предположительно является вирусом.

41. Объекты сжатия.

В зависимости от того, в каком объекте размещены данные, подвергаемые сжатию, различают:

уплотнение (архивацию) файлов;

уплотнение (архивацию) папок;

уплотнение дисков.

Уплотнение файлов применяют для уменьшения их размеров при подготовке к передаче по каналам электронных сетей или к транспортировке на внешнем носителе малой емкости, например на гибком диске.Уплотнение папок используют как средство архивации данных перед длительным хранением, в частности при резервном копировании.

Уплотнение дисков служит целям повышения эффективности использования их рабочего пространства и, как правило, применяется к дискам, имеющим недостаточную емкость.

42.Классификация методов сжатияметоды сжатия данных без памяти. В основе этих методов лежит подсчет частоты элементов (различных символов) в сжимаемых данных и преобразование кодов элементов ссоответствии с их частотой;

методы сжатия данных с памятью. Эти методы выполняют поиск (в простейшем случае) точных повторов между различными участками данных и замену повторяющихся данных на код(ы), позволяющий восстанавливать данные на основе предшествующих данных. В простейшем случае точных повторов, кодом является ссылка на начало предыдущего вхождения этой последовательности символов в данных и длина последовательности.

43. К каким данным применимы методы сжатия без потери информации? Перечислите форматы такого сжатия данных.Если при сжатии данных происходит только изменение их структуры, то метод сжатия обратим. В этом случае из сжатого файла можно восстановить исходные данные. Обратимые методы применяют для сжатия любых типов данных (текстов, исполняемых файлов, графических данных и т.д.). Примерами таких форматов сжатия без потери информации являются:

GIF, TIF, PCX и многие другие для графических данных;

AVI для видеоданных;

ZIP, RAR, CAB и многие другие для любых типов данных.

44.К каким данным применимы методы сжатия с потерей информации?Перечислите форматы такого сжатия данных.Методы сжатия с регулируемой потерей информации применимы только для тех типов данных, для которых утрата части содержания не приводит к значительному снижению их свойств. Следует заметить, что за счет потерь (удаления несущественной части данных) такие методы сжатия обычно обеспечивают гораздо более высокую степень сжатия, чем обратимые методы. В этом случае потери при сжатии означают незначительное искажение, например изображения (или звука) которые не препятствуют нормальному восприятию (незаметны), но при детальном сличении оригинала и восстановленной после сжатия копии могут быть обнаружены. Примерами таких форматов сжатия с потерей информации являются:

JPG для графических данных;

MPG для видеоданных;

МР3 для звуковых данных.

45. Сформулируйте алгоритм сжатия пометоду Хаффмана.В этом методе элементы данных, которые встречаются чаще,

кодируются при сжатии более коротким кодом, а более редкие элементы данных кодируются более длинным кодом. За счет того, что коротких кодов больше, общий размер сжатых данных получается меньше исходного размера. Этот метод позволяет получить оптимальные коды для данных, где частоты появления символов являются степенью двойки (2

n). Заметим, что оптимальный код – это код, дающий наибольшее сжатие данных из всех возможных для данного типа преобразования.

46.Сформулируйте алгоритм сжатия по методу RLE.(Run-LengthEncoding – кодирование длин серий). В основу этого алгоритма положен принцип выявления повторяющихся последовательностей данных и замены их простой структурой, в которой указывается код данных и коэффициент повтора. Это пример простого и понятного метода сжатия, но, к сожалению, он не обладает достаточной эффективностью. Наилучшими объектами для данного алгоритма являются графические файлы, в которых большие одноцветные участки изображения кодируются длинными последовательностями одинаковых байтов Для текстовых данных метод RLE, как правило, не эффективен;

47.С какой целью производиться архивация данных в Windows ? Назовите программы архиваторы. Дайте определение понятий архивный файл и архиватор.Архивация производиться с целью уменьшения размеров файлов, а так же с целью сохранности данных.

Архиватором (упаковщиком) называется программа, позволяющая за счет применения специальных методов сжатия информации создавать копии файлов меньшего размера, а также объединять копии нескольких файлов в один архивный файл, из которого можно при необходимости извлечь файлы в их первоначальном виде.

Архивный файл представляет собой набор из одного или нескольких файлов, помещенных в сжатом виде в единый файл, из которого их можно при необходимости извлечь в первоначальном виде.

48.Классификация архиваторов.

Архиваторы делятся на упаковщики и компрессоры. Программы-упаковщики создают

один большой файл из нескольких файлов и каталогов, а компрессоры сжимают этот

файл в размерах.

49.Функции архиваторов (диспетчеров архивов):извлечение файлов из архива;

создание новых архивов;

добавление файлов в имеющийся архив;

создание самораспаковывающихся архивов;

создание распределенных архивов на носителях малой емкости;

тестирование целостности структуры архивов;

полное или частичное восстановление поврежденных архивов;

просмотр файлов различных форматов без извлечения их из архива;

защита архивов от просмотра и несанкционированной модификации.

50. Дайте определение понятий самораспаковывающийся архив и ????????????распределенный архив????????????????. В чем преимущество таких архивов. В чем преимущество защищенного метода создания распределенного архива????????????????Я ответил на него частично

Самораспаковывающийся архив готовится на базе обычного архива путем присоединения к нему небольшого программного модуля. Сам архив получает расширение EXE, характерное для исполняемых файлов. Заметим, что для распаковки такого архива не требуется наличия на персональном компьютере соответствующего архиватора. Пользователь сможет выполнить его запуск как программы, после чего распаковка архива произойдет на его компьютере автоматически.

51. Какие функции обеспечивает защита информации.Защита информации необходима для уменьшения вероятности утечки (разглашения), модификации (умышленного искажения) или утраты (уничтожения) информации, представляющей определенную ценность для ее владельца.Защита передаваемой информации от доступа посторонних лиц означает, что во время передачи содержание передаваемого сообщения не

становится известным никому до того момента, как сообщение попадает к тому человеку, которому оно предназначено.

52. Дайте определение понятий криптография и криптоанализ. Криптография занимается поиском и исследованием математических методов преобразования (шифрования) информации.

Сфера интересов криптоанализа – исследование возможности расшифровывания информации без знания ключей.

53. Дайте определение понятий шифрование и криптографический алгоритм.Шифрование – это такое преобразование данных, в результате которого их можно прочесть только при помощи ключа.

Для выработки и проверки электронной подписи, а также шифрования и дешифрования различных документов используются определенные последовательности действий, называемые криптографическими алгоритмами.Каждый криптографический алгоритм предъявляет собственные требования к ключам, поэтому любой криптографический ключ создается для определенного алгоритма и используется только с этим алгоритмом.

54.Дайте определение понятий криптографический ключ и криптографическая стойкость.Криптографический ключ – это последовательность чисел определенной длины, созданная по определенным правилам на основе последовательности случайных чисел. Следует отметить, что для каждого ключа последовательность случайных чисел создается заново, ни одна последовательность не используется более одного раза.

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т.е. криптоанализу). Имеется несколько показателей криптостойкости, укажем лишь основные:

количество всех возможных ключей;

среднее время, необходимое для криптоанализа.

55. Классификация криптографических алгоритмов Известны несколько классификаций криптографических алгоритмов. Одна из них подразделяет КА в зависимости от числа ключей, применяемых в конкретном алгоритме:

• бесключевые КА — не используют в вычислениях никаких ключей;

• одноключевые КА — работают с одним ключевым параметром (секретным ключом);

• двухключевые КА — на различных стадиях работы в них применяются два ключевых параметра: секретный и открытый ключи.

56)Алгоритм закрытия информации по методу Диффи-Хелмана.

Алгоритм Диффи-Хелмана (1976 год) использует функцию дискретного возведения в степень и похож на метод Эль-Гамаля.Сначала генерируются два больших простых числа n и q. Эти два числа не обязательно хранить в секрете. Далее один из партнеров P1 генерирует случайное число x и посылает другому участнику будущих обменов P2 значение

A = qx mod n

По получении А партнер P2 генерирует случайное число у и посылает P2 вычисленное значение

B = qy mod n

Партнер P1, получив В, вычисляет Kx = Bx mod n, а партнер P2 вычисляет Ky = Ay mod n. Алгоритм гарантирует, что числа Ky и Kx равны и могут быть использованы в качестве секретного ключа для шифрования. Ведь даже перехватив числа А и В, трудно вычислить Kx или Ky . Алгоритм Диффи-Хелмана, обеспечивая конфиденциальность передачи ключа, не может гарантировать того, что он прислан именно тем партнером, который предполагается. Для решения этой проблемы был предложен протокол STS (station-to-station). Этот протокол для идентификации отправителя использует технику электронной подписи. Подпись шифруется общим секретным ключом, после того как он сформирован. Подпись включает в себя идентификаторы как P1, так и P2.

|

59) Цифровые конверты

Основной недостаток систем шифрования с открытым ключом – низкая скорость. Самая «быстрая» реализация алгоритма RSA намного медленнее любого стандартного алгоритма симметричного шифрования. Поэтому для шифрования длинных сообщений, а также в системах реального времени предпочитают использовать симметричное шифрование. На практике же используются оба типа алгоритмов, скомбинированные так, чтобы нейтрализовать их недостатки. Такая схема называется цифровым конвертом. Ее основная идея состоит в следующем:

1. Сначала генерируется ключ, который будет использован для симметричного шифрования. Такой ключ называется ключом сессии, так как он создается для каждой сессии пересылки сообщений заново и не может быть использован повторно.

2. Исходное сообщение шифруется с использованием ключа сессии.3. Ключ сессии шифруется с помощью публичного ключа получателя, полученное сообщение и называется цифровым конвертом.

4. Зашифрованное сообщение и цифровой конверт отправляются по нужному адресу.

Получатель сначала дешифрирует цифровой конверт с помощью своего секретного ключа. Затем с помощью ключа сессии он дешифрирует само сообщение.

|

69)основные топологии локальных вычислительных систем(LAN)

По топологии ЛВС делятся:

шинные (линейные);

кольцевые (петлевые);

радиальные (звездообразные);

иерархические (древовидные);

полносвязные (сетка);

смешанные (гибридные).

64) Что такое компьютерная сеть. Назначение.

Компьютерной сетью называется совокупность взаимосвязанных через каналы передачи данных компьютеров, обеспечивающих пользователей средствами обмена информацией и коллективного использования аппаратных, программных и информационных ресурсов сети. Объединение компьютеров в компьютерную сеть позволяет совместно использовать оборудование, а также иметь общие программные средства и данные. Например, в локальной сети можно организовать коллективный доступ к принтеру или жесткому диску большого объема, который установлен на единственном компьютере. Кроме того, при подключении компьютеров к компьютерной сети копии используемых программ можно хранить на диске одной ЭВМ. При этом дисковая память остальных компьютеров освобождается для решения собственных задач пользователей. Также компьютерная сеть позволяет использовать, например одну базу данных или бухгалтерскую программу нескольким пользователям. Для этого обычно используют сетевые версии прикладных программ, специально предназначенные для работы в локальной сети

67) классификация компьютерных сетей по степени территориальной распределённости

Компьютерные сети в зависимости от степени территориальной распределенности подразделяются> на:

локальные (ЛВС или LAN – Local Area Network); региональные (РВС или MAN – Metropolitan Area Network); глобальные (ГВС или WAN – Wide Area Network).

В локальных вычислительных сетях компьютеры расположены на небольшом расстоянии друг от друга. Обычно ЛВС «привязана» к конкретному объекту, различают сети предприятий, компаний, офисов и т.д.

Региональные вычислительные сети связывают абонентов города, района, области или даже небольшой страны. Обычно расстояния между абонентами в такой сети составляют десятки – сотни километров.

Глобальные вычислительные сети объединяют абонентов, удаленных друг от друга на значительное расстояние, часто находящихся в различных странах или на разных континентах.

72) методы доступа к сетевым каналам данных

Метод доступа Ethernet Суть метода состоит в том, что рабочая станция начинает передачу в том случае, если канал свободен, в противном случае передача сообщений задерживается на некоторое время (для каждой рабочей станции свое). Возможные случаи одновременной передачи данных распознаются автоматически аппаратным способом. самый распространенный в настоящее время

Метод доступа Arcnet. Сообщения от одной рабочей станции к другой по этому методу передаются с помощью маркера, который создается на одной из рабочих станций. Если рабочая станция хочет передать сообщение, то она дожидается прихода маркера и присоединяет к нему свое сообщение, снабженное адресами отправителя и получателя. Если рабочая станция ожидает приема, то она ждет прихода маркера, а по его приходе – анализирует заголовок прикрепленного к нему сообщения. Если сообщение предназначено данной рабочей станции, то она открепляет его от маркера, а также прикрепляет новое сообщение, при наличии такового.

Метод доступа Token Ring. Этот метод имеет сходство с методом Arcnet. Основное его отличие состоит в том, что имеется механизм приоритета, благодаря которому отдельные рабочие станции могут получать маркер быстрее других и удерживать его дольше.

71)способы коммутации и передачи

Различают системы передачи данных с постоянным включением каналов связи (некоммутируемые каналы связи) и коммутацией на время передачи информации по этим каналам. При использовании некоммутируемых каналов связи средства приема-передачи абонентских пунктов и ЭВМ постоянно соединены между собой. В этом случае отсутствуют потери на коммутацию, обеспечиваются высокая степень готовности системы к передаче информации, более высокая надежность каналов связи и, как следствие, достоверность передачи информации. Существует три основных способа подготовки и передачи информации в сетях, основанных на коммутации:

коммутация каналов; коммутация сообщений; коммутация пакетов.

Коммутация каналов. Способ коммутации заключается в установлении физического канала связи для передачи данных между абонентами сети. Такой сквозной физический канал организуется в начале сеанса связи, поддерживается в течение всего сеанса и разрывается после окончания передачи. Образованный канал недоступен для посторонних абонентов.

Коммутация сообщений. Данные передаются в виде дискретных порций разной длины (сообщений), причем между источником и адресатом сквозной физический канал не устанавливается. Отправитель лишь указывает адрес получателя. Узлы коммутации анализируют адрес и текущую занятость каналов и передают сообщение по свободному в данный момент каналу на ближайший узел сети в сторону получателя

Коммутация пакетов. В современных системах для повышения оперативности, надежности передачи и уменьшения емкости запоминающих устройств узлов коммутации используют коммутацию пакетов. При коммутации пакетов перед началом передачи сообщение разбивается на короткие пакеты, фиксированной длины, которые затем передаются по сети. Пакеты одного сообщения могут следовать к получателю разными путями.

79) перечислите основные службы INTERNEТ.(смотри вопрос 78). Служба FTP.

FTP (File Transfer Protocol) - Протокол передачи файлов.FTP. Так называют протокол (File Transfer Protocol – протокол передачи файлов) и программы, которые обслуживают работу с каталогами и файлами удаленной машины. Средства FTP позволяют просматривать каталоги и файлы сервера, переходить из одного каталога в другой, копировать и обновлять файлыПри создании активного соединения (активный FTP) клиент передает FTP серверу номер порта, IP адрес для соединения и открывает порт. Сервер подключает к заданному порту клиента свой порт с номером 20 (FTP Data) и передает данные через установленное соединение. Пассивный FTP действует противоположным образом. Клиент посылает запрос серверу на получение данных, а сервер возвращает клиенту IP адрес и номер порта для подключения. Клиент подключает свой 20-й порт (FTP-data) к указанному порту сервера и получает запрошенные данные.

78) перечислите основные службы INTERNEТ. Рассмотрите службу WWW.

WWW. Поиск и передача документов с помощью гиперссылок. Большинство документов, доступных на серверах Internet, имеют гипертекстовый формат. Службу Internet, управляющую передачей таких документов, называют World Wide Web. Этим же термином, или средой WWW называют обширную совокупность Web-документов, между которыми существуют гипертекстовые связи. Среда WWW не имеет централизованной структуры. Она пополняется теми, кто желает разместить в Internet свои материалы, и может рассматриваться как информационное пространство. Как правило, документы WWW хранятся на постоянно подключенных к Internet компьютерах – Web-серверах. Обычно на Web-сервере размещают не отдельный документ, а группу взаимосвязанных документов. Такая группа представляет собой Web-узел (или Web-сайт). Размещение подготовленных материалов на Web-узле называется Web-изданием или Web-публикацией.

Telnet. Этим термином обозначают протокол и программы, которые обслуживают удаленный доступ клиента к компьютеру-серверу. После установления связи, пользователь попадает в среду операционной системы удаленного компьютера и работает с установленными на нем программами так же, как если бы это был собственный компьютер пользователя. FTP. Так называют протокол (File Transfer Protocol – протокол передачи файлов) и программы, которые обслуживают работу с каталогами и файлами удаленной машины. Средства FTP позволяют просматривать каталоги и файлы сервера, переходить из одного каталога в другой, копировать и обновлять файлы. E-mail. Это английское обозначение электронной почты. UseNet. Разработана как система обмена текстовой информацией. Она позволяет всем пользователям Internet участвовать в групповых дискуссиях, называемых телеконференциями, в которых обсуждаются всевозможные проблемы.IRC. Служба IRC (Internet Relay Chat) предназначена для прямого общения нескольких человек в режиме реального времени. Иногда службу IRC называют чат-конференциями или просто чатом. ICQ. Эта служба предназначена для поиска сетевого IP-адреса человека, подключенного в данный момент к Internet. Необходимость в подобной услуге связана с тем, что большинство пользователей не имеют постоянного IP-адреса. Для пользования этой службой надо зарегистрироваться на ее центральном сервере и получить UIN (Universal Internet Number).

91. Основные этапы подготовки и решения задач на ЭВМ.

постановка задачи;

математическое описание задачи;

выбор метода решения;

выбор структуры данных и разработка алгоритма;

составление программы;

отладка и тестирование программы;

решение задачи на ЭВМ и анализ результатов.

Постановка задачи. осуществляется четкая формулировка задачи, выделение исходных данных для ее решения и указания относительно того, какие результаты и в каком виде должны быть получены.

Математическое описание задачи. (математическая) постановка задачи, При этом некоторые задачи, решаемые на ЭВМ, либо не допускают, либо не требуют математической постановки (например, задачи обработки текстов).

Выбор метода решения. определяется решаемой задачей, а также возможностями ЭВМ (ее быстродействием).

Составление программы. При составлении программы алгоритм решения задачи переводится на конкретный язык программирования. Для программирования обычно используют языки высокого уровня.

Отладка и тестирование программы. Отладка заключается в поиске и устранении синтаксических и логических ошибок в программе.

Решение задачи на ЭВМ и анализ результатов. На этом этапе обычно выполняется многократное решение задачи на ЭВМ для различных наборов исходных данных. Получаемые результаты интерпретируются и анализируются специалистом, поставившим задачу.

97. Назначение переменных в системе Mathcad. Правила образования имен переменных.Системные переменные.

Переменная – это именованный объект данных. Используя ее имя, можно обращаться к соответствующему объекту из любого участка документа, расположенного ниже или правее выражения задания переменной.

Чтобы определить некоторую переменную,

Наберите имя переменной. Например: X, Y2, Δ, Delta и т.д.

Введите оператор присваивания. В Mathcad для этого используется оператор «:=».

На место черного маркера, появившегося справа от оператора присваивания, введите значение переменной. В общем случае значение переменной может быть определено как число, матрица либо строка.

Системные переменные служат для управления точностью некоторых численных методов, определяют особенности задания массивов, а также параметры ввода-вывода данных.

Array Origin (ORIGIN) (Начальный индекс массива).

Convergence Tolerance (TOL) (Точность сходимости)

Constraint Tolerance (CTOL) (Граничная точность)

Seed Value for random numbers (Начальная величина для случайных чисел)

PRNPRECISION – параметр формата данных при выводе в файл;

PRNCOLWIDTH – установка формата столбца при выводе в файл.

101 Операции над векторами и матрицами.

Наиболее простым способом задания матрицы является использование окна Insert Matrix (Вставить матрицу) Параметры создаваемой матрицы можно определить в окнах Rows (Строки) и Columns (Колонки). При этом количество элементов будущей матрицы не может превышать 100. Если среди выражений или символов, выступающих в качестве элементов матрицы, есть неизвестные или параметры, то они должны обязательно быть численно определены выше. В случае необходимости можно добавить к уже созданной и заполненной матрице строку или столбец. Чтобы получить значение какого-то матричного элемента, нужно ввести имя матрицы с соответствующими индексами и поставить «=».Для задания индексов на панели Matrix имеется кнопка Subscript (Индекс) (ей соответствует клавиша {[}). В Mathcad к матрице можно прибавлять (или отнимать от нее) любое число. При умножении матрицы на скаляр на него умножается каждый элемент исходной матрицы. Аналогично умножению, матрицу можно разделить на скаляр. Во всех операциях матрица и скаляр могут быть представлены и символически. тобы сложить или вычесть матрицы, используются символы «+» или «-».Оператор транспонирования (Transpose) находится на панели Matrix (Матричные). Ввести оператор определителя (Determinant) можно либо с помощью панели Matrix (Матричные). Оператор нахождения обратной матрицы (Inverse) можно ввести с помощью кнопки панели Matrix (Матричные). При этом находить обратную матрицу можно как для матриц с элементами-числами, так и для матриц, элементы которых определены символьно.

Ввести оператор векторного произведения можно либо с панели Matrix (Матричные) (кнопка Cross Product), либо сочетанием клавиш {Ctrl} + {8}. Ввести оператор векторного произведения можно либо с панели Matrix (Матричные) (кнопка Cross Product), либо сочетанием клавиш {Ctrl} + {8}.Чтобы перемножить скалярно два вектора, можно либо воспользоваться кнопкой Dot Product панели Matrix (Матричные), либо ввести с клавиатуры оператор умножения (клавиша «*»). Для того чтобы найти сумму элементов вектора используют кнопку Vector Sum (Сумма вектора) расположенную на панели Matrix (Матричные). Также для нахождения суммы элементов можно использовать сочетание клавиш {Ctrl} +{4}.

86.Перечислите основные структуры алгоритмов. Поясните структуру алгоритма Цикл до.

Основные структуры алгоритмов – это ограниченный набор блоков и стандартных способов их соединения для выполнения типичных последовательностей действий.

1)Следование1) Цикл До1)Цикл Пока4) Разветвление1)Обход1)Множественный выбор

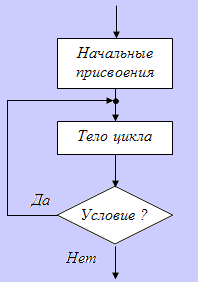

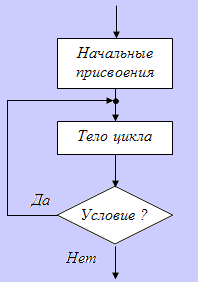

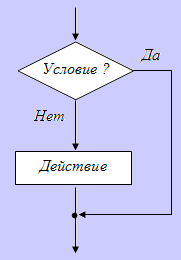

1) Цикл До (рис. 228). Применяется при необходимости выполнить какие-либо вычисления несколько раз до выполнения некоторого условия. Особенность этого цикла в том, что он всегда выполняется хотя бы один раз, так как первая проверка условия выхода из цикла происходит после того, как тело цикла выполнено. Тело цикла – та последовательность действий, которая выполняется многократно (в цикле). Начальные присвоения – задание начальных значений тем переменным, которые используются в теле цикла.

На естественном языке циклу До соответствует последовательность операторов:

1. Операторы начальных присвоений

2. Операторы тела цикла

3. Если условие идти к 2

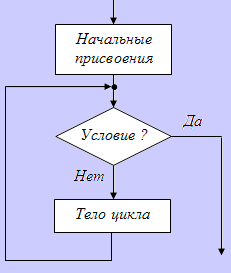

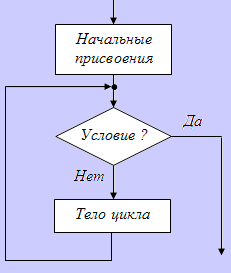

1)Цикл Пока (рис. 229). Цикл Пока отличается от цикла До тем, что проверка условия проводится до выполнения тела цикла, если при первой проверке условие выхода из цикла выполняется, то тело цикла не выполняется ни разу.

На естественном языке циклу Пока соответствует последовательность операторов:

1. Операторы начальных присвоений

2. Если условие идти к 5

3. Операторы тела цикла

4. Идти к 2

5. …

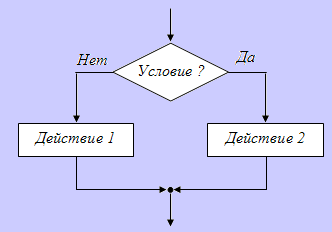

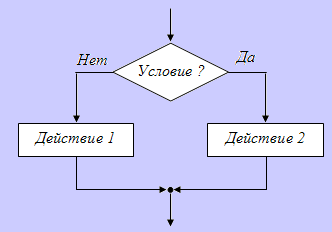

4) Разветвление (рис. 230). Применяется, когда в зависимости от условия нужно выполнить либо одно, либо другое действие. Действие 1 или действие 2 может в свою очередь содержать несколько этапов.

На естественном языке разветвлению соответствует последовательность операторов:

1. Если условие идти к 4

2. Операторы действия 2

3. Идти к 5

4. Операторы действия 1 5. …

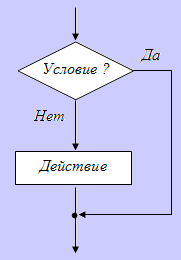

1)Обход (рис. 231). Частный случай разветвления, когда одна ветвь не содержит никаких действий.

На естественном языке обходу соответствует последовательность операторов:

1. Если условие идти к 3

2. Операторы действия

3. …

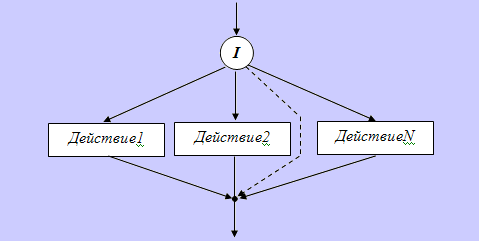

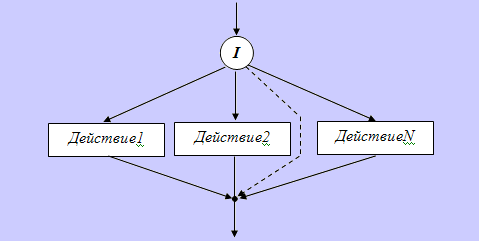

1)Множественный выбор (рис. 232). Является обобщением разветвления, когда в зависимости от значения переменной I выполняется одно из нескольких действий. При I=1 выполняется действие 1, при I=2 - действие 2 и т.д.

|

Скачать 104.81 Kb.

Скачать 104.81 Kb.