ДОКЛАД Вероятностные методы оценки эффективности защиты информац. Доклад вероятностные методы оценки эффективности защиты информации в информационных системах

Скачать 321.55 Kb. Скачать 321.55 Kb.

|

|

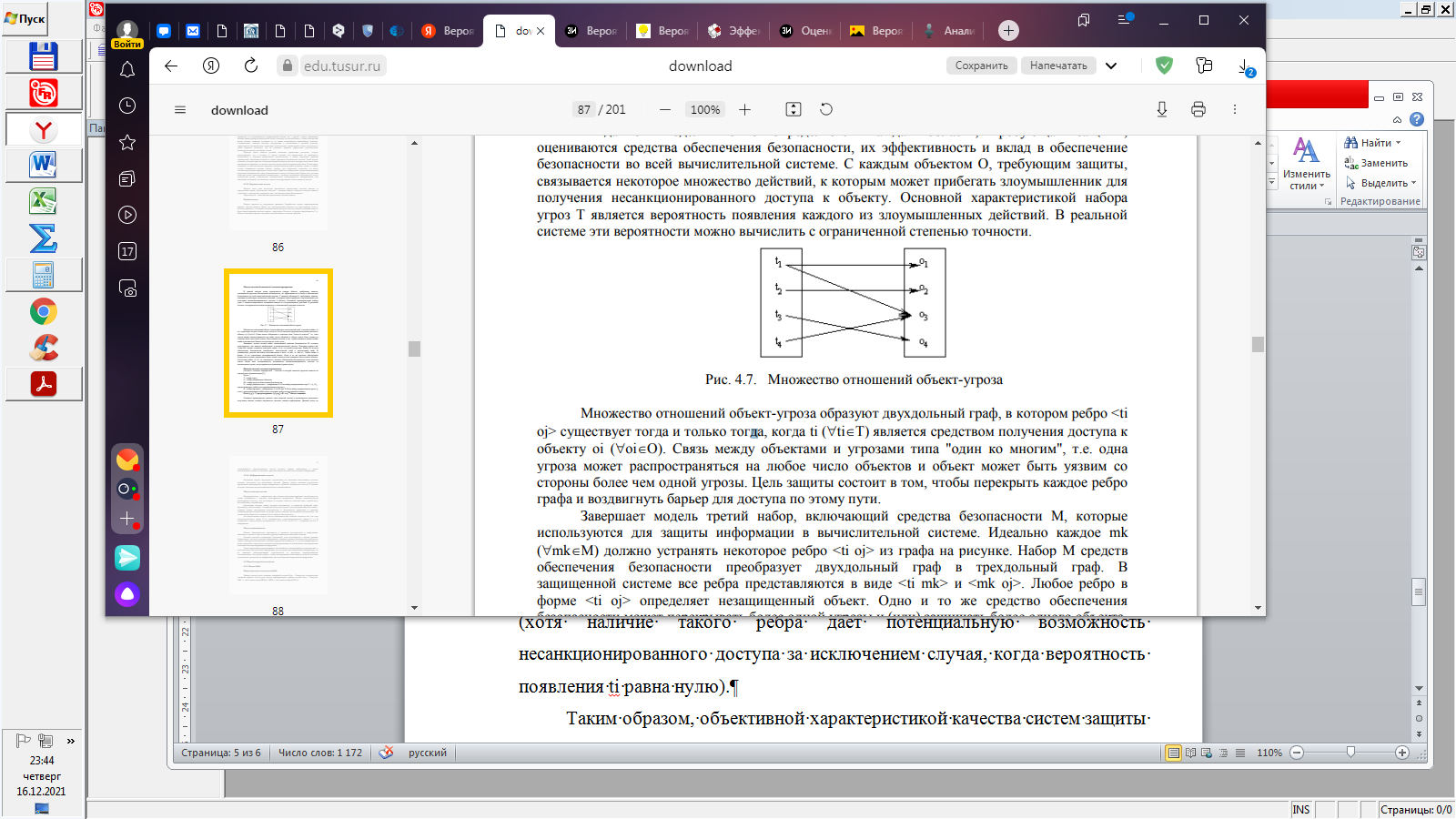

ДОКЛАД Вероятностные методы оценки эффективности защиты информации в информационных системах Обеспечение защиты информации на практике происходит в условиях случайного воздействия самых разных факторов. Некоторые из них систематизированы в стандартах, некоторые заранее неизвестны и способны снизить эффективность или даже скомпрометировать предусмотренные меры. Оценка эффективности защиты должна обязательно учитывать как объективные обстоятельства, так и вероятностные факторы. Под вероятностным подходом к оценке эффективности понимается использование критериев эффективности, полученных с помощью показателей эффективности. Значения показателей эффективности получаются путем моделирования или вычисляются по характеристикам реальной системы. В основе вероятностных методов лежат принципы теории вероятности которые исследуют вероятность обхода системы защиты за некоторое время t. К положительным моментам вероятностных методов можно отнести числовую оценку стойкости системы защиты. К недостаткам таких методов можно отнести то, что изначально система может быть преодолена. Но все же, основной реализации таких моделей это минимизация вероятности обхода системы защиты. Вероятностные методы оценки эффективности защиты информации в информационных системах представлены следующими методами и методиками: 1. аналитические методы; 2. численные методы; 3. методы статистических испытаний основаны на геометрическом способе определения вероятности случайного события; 4. методы статистического имитационного моделирования основаны на построении имитационной модели процесса функционирования комплексной системы защиты информации; 5. метод вероятностной скаляризации. Оценку эффективности профилей защиты можно осуществить только с использованием комплексных показателей, которые имеют вероятностный характер. При этом следует обратить внимание, что, в отличие от официальных нормативных документов, в аналитических материалах, прямо указывается на необходимость использования в качестве основного критерия эффективности систем защиты информации соответствующей вероятности. В силу того, что средства безопасности обладают ограниченными возможностями по противодействию угрозам, всегда существует вероятность нарушения защиты, даже если во время тестирования механизмы безопасности не были обойдены или блокированы. Для оценки этой вероятности должны проводиться дополнительные исследования. В методическом плане определение эффективности систем защиты информации должно заключаться в выработке суждения относительно пригодности способа действий персонала или приспособленности технических средств к достижению цели защиты информации на основе измерения соответствующих показателей, например, при функциональном тестировании. Эффективность оценивается для решения следующих задач: принятие решения о допустимости практического использования систем защиты информации в конкретной ситуации; выявление вкладов различных факторов в достижение цели; установление путей повышения эффективности систем защиты информации; сравнение альтернативных вариантов систем. Возможности вероятностных методов эффективности применительно к системе защиты информации (СЗИ) ограничены в силу ряда причин: высокая степень неопределенности исходных данных, сложность формализации процессов функционирования, отсутствие общепризнанных методик расчета показателей эффективности и выбор критериев оптимальности. Вероятностная группа показателей эффективности защиты информационных систем: среднее время безопасного функционирования защищаемой системы; время безопасного функционирования защищаемой системы с вероятностью ее поражения НСД не выше заданной; экономическая эффективность созданной системы защиты информации. Методы статистического имитационного моделирования основаны на построении имитационной модели процесса функционирования систем защиты информации, отражающей этот процесс в формализованной форме (в виде алгоритма). Процессы функционирования систем защиты информации и ее элементов имитируются с сохранением их логических связей и последовательности протекания во времени. Достоинства метода: гибкость и динамичность при внесении изменений в исходную модель; получение результата с заранее заданной степенью приближения к моделируемой системе. Недостатки метода: отнести нерациональное использование вычислительных ресурсов при расчете каждой отлаженной модели; большое время доработки моделирующего алгоритма и программы при изменениях исходной модели. Одна из современных систем, реализующих этот метод, - система автоматизированного имитационного моделирования (САИМ), основу которой составляет некоторая стандартная схема-модуль (обычно динамическая система общего вида). Однако трудности выбора модуля с общим для всех уровней моделирования математическим аппаратом затрудняют получение исчерпывающих характеристик моделируемой системы. Основными исходными данными, необходимыми для проведения оценки эффективности защиты информации в информационных системах, являются: требования, предъявляемые к ОПЭФ и отдельным системам показателей качества; принятая структура систем защиты информации; возможные варианты воздействий на КСЗИ; принятая структура СУИБ КСЗИ; допустимый диапазон изменения управляемых параметров; алгоритмы управления и их характеристики. Вероятностные методы оценки эффективности защиты информации в информационных системах работают с использование различных моделей: Игровая модель: Модель строится по следующему принципу. Разработчик создает первоначальный вариант системы защиты. После это злоумышленник начинает его преодолевать. Если к моменту времени Т, в который злоумышленник преодолел систему защиты, у разработчика не будет нового варианта система защиты – преодолена. Если нет, то процесс продолжается. Т. е. Модель описывает процесс эволюции системы защиты в течении времени. Модель системы безопасности с полным перекрытием: В данной модели точно определяется каждая область, требующая защиты, оцениваются средства обеспечения безопасности, их эффективность и вклад в обеспечение безопасности во всей вычислительной системе. С каждым объектом О, требующим защиты, связывается некоторое множество действий, к которым может прибегать злоумышленник для получения несанкционированного доступа к объекту. Основной характеристикой набора угроз Т является вероятность появления каждого из злоумышленных действий. В реальной системе эти вероятности можно вычислить с ограниченной степенью точности.  Рис. 1. Множество отношений объект-угроза Множество отношений объект-угроза образуют двухдольный граф, в котором ребро Таким образом, объективной характеристикой качества систем защиты информации - степенью ее приспособленности к достижению требуемого уровня безопасности в условиях реального воздействия случайных факторов, может служить только вероятность, характеризующая степень возможностей конкретной системе защиты информации при заданном комплексе условий. Рассмотренные вероятностные методы не являются абсолютными механизмами защиты данных, и для эффективной реализации используют с другими типами моделей системы защиты данных. Вероятностные методы разрешают получить численную оценку степени защищенности данных. Также вероятностные модели могут определить степень обхода защиты и степень ущерба при обходе. Из плюсов таких методов можно выделить то, что при их реализации можно минимизировать ресурсы на внедрение определенных решений по поводу защиты. Имея отчет таких методов по поводу вероятностей угроз, можно более конкретно подойти к решению вопроса защиты. Список литературы Вентцель, Е. С. Теория вероятностей / Е. С. Вентцель. – Изд. 7-е стер. – М. : Наука, 2016. – 576 с. Вероятностные модели инцидентов информационной безопасности на основании их факторов / А. Ю. Щербакова, О. В. Липилин // Инжиниринг и технологии. – 2017. –№8. - С. 55-63. Зефиров, С. Л. Оценка инцидентов информационной безопасности / С. Л. Зефиров, А. Ю. Щербакова // Доклады Томского государственного университета систем управления и радиоэлектроники. – 2014. – № 2 (32). – С. 77–81. Щербакова, А. Ю. Модель сценариев инцидента внедрения вредоносного программного обеспечения /А. Ю. Щербакова // Информация и безопасность. – 2018. – № 3. – С. 375–378. |