Л_Анализаторы протоколов. Л_1_Анализаторы протоколов. Этапы проектирования компьютерной сети

Скачать 128.03 Kb. Скачать 128.03 Kb.

|

|

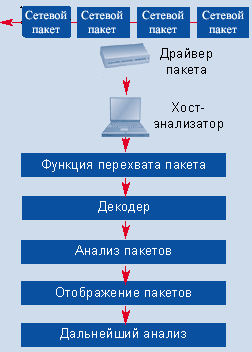

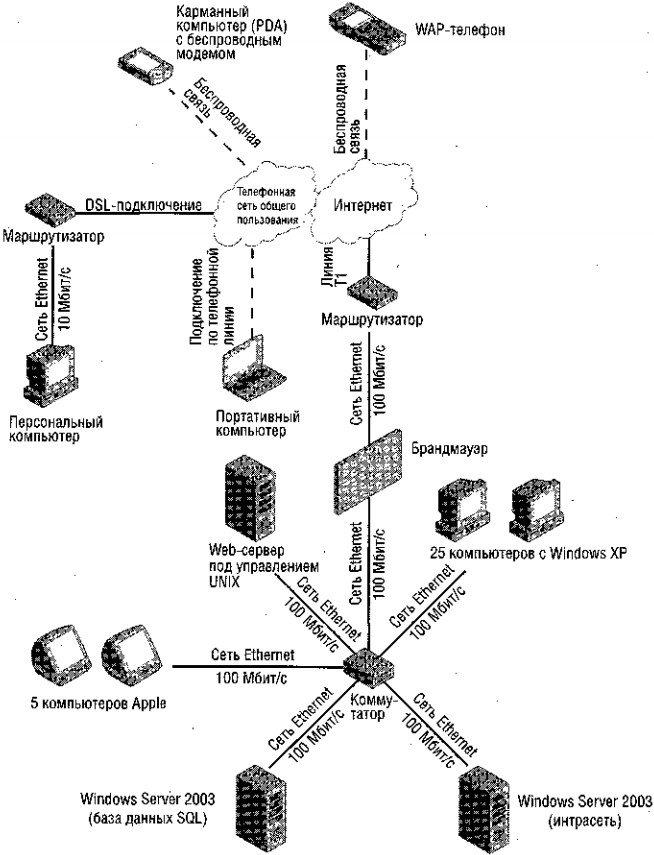

Этапы проектирования компьютерной сети Описние предметной области Анализ административного деления Анализ территориального деления предприятия Построение физической структуры сети предприятия (проводка кабеля – транспорта, маршрутизатор, etc) Построение логической инфрастуктуры сети предприятия Анализ информационных потоков (моделирование, поиск узких мест, распределение каналов) Подбор оборудования (желательно одной марки/фирмы, во избежании конфликтов оборудования) Расчет стоимости, создание или модернизация сети Определение регламентов работы с сетью насройка сетевых служб (DNS, DHCP, …) спецификация оборудования Под инфраструктурой сети понимают множество взаимосвязанных технологий и систем, которые администраторы должны досконально знать, чтобы успешно поддерживать работу сета и устранять неполадки. Инфраструктура определяется:проектом наследованием от ранее используемых сетей внешние обстоятельства (подключение к глобальной сети интернет) Определение инфраструктуры сети Инфраструктура сети — это набор физических и логических компонентов, которые обеспечивают связь, безопасность, маршрутизацию, управление, доступ и другие обязательные свойства сети. Чаше всего инфраструктура сета определяется проектом, но многое определяют внешние обстоятельства и * наследственность*. Например, подключение к Интернету требует обеспечить поддержку соответствующих технологий, в частности протокола TCP/IP. Другие же параметры сети, например физическая компоновка основных элементов, определяются при проектировании, а затем уже наследуются позднейшими версиями сети. Физическая инфраструктура П  од физической инфраструктурой сети подразумевают ее топологию, то есть физическое строение сети со всем ее оборудованием: кабелями, маршрутизаторами, коммутаторами, мостами, концентраторами, серверами и узлами. К физической инфраструктуре также относятся транспортные технологии: Ethernet. 802.11b, коммутируемая телефонная сеть обшего пользования (PSTN), ATM — в совокупности они определяют, как осуществляется связь на уровне физических подключений. Предполагается, что вы знакомы с основами физической инфраструктуры сети, и эта тема в настоящей статье не рассматривается. рис. 1-1 Логическая инфраструктура Логическая инфраструктура сети состоит из всего множества программных элементов, служащих для связи, управления и безопасности узлов сети, и обеспечивает связь между компьютерами с использованием коммуникационных каналов, определенных в физической топологии. Примеры элементов логической инфраструктуры сети: система доменных имен (Domain Name System. DNS), сетевые протоколы, например TCP/IP. сетевые клиенты, например Клиент для сетей NetWare (Client Service for NetWare), а также сетевые службы, например Планировщик пакетов качества службы (QoS) |Quality of Service (QoS) Packet Scheduler]. Сопровождение, администрирование и управление логической инфраструктурой существующей сети требует глубокого знания многих сетевых технологий. Администратор сети лаже в небольшой организации должен уметь создавать различные типы сетевых подключений, устанавливать и конфигурировать необходимые сетевые протоколы, знать методы ручной и автоматической адресации и методы разрешения имен и, наконец, устранять неполадки связи, адресации, доступа, безопасности и разрешения имен. В средних и крупных сетях у администраторов более сложные задачи: настройка удаленного доступа по телефонной линии и виртуальных частных сетей (VPN), создание, настройка и устранение неполадок интерфейсов и таблиц маршрутизации, создание, поддержка и устранение неполадок подсистемы безопасности на основе открытых ключей, обслуживание смешанных сетей с разными ОС. в том числе Microsoft Windows. UNIX и Nowell NetWare. Рекомендации по эксплуатации ЛВС: Физические аспекты ЛВС: Для обеспечения правильной работы ЛВС недопустимо несанкционированное ИСПОЛНИТЕЛЕМ физическое вмешательство в инфраструктуру сети (активное и пассивное сетевое оборудование - кабельные каналы, кабель, патч-панели, розетки, и т.п.). Логические (информационные) аспекты работы ЛВС: Недопустимость использования несанкционированного ПО (в том числе сетевого). Пользователи не должны использовать ЛВС для передачи другим компьютерам или оборудованию сети бессмысленной или бесполезной информации, создающей паразитную нагрузку на эти компьютеры или оборудование, в объемах, превышающих минимально необходимые для проверки работоспособности сети и доступности отдельных ее элементов. Лекция 1 Анализаторы протоколов. Специализированные программы, переводящие сетевой адаптер в беспорядочный режим и собирающие весь трафик сети для последующего анализа, называются анализаторами протоколов. Администраторы сетей широко применяют анализаторы протоколов для осуществления контроля за работой этих сетей и определения их перегруженных участков, отрицательно влияющих на скорость передачи данных. Анализатор сетевых протоколов — жизненно важная часть набора инструментов сетевого администратора. Анализ сетевых протоколов — это поиск истины в сетевых коммуникациях. Чтобы узнать, почему какое-либо сетевое устройство работает именно так, а не иначе, следует использовать анализатор протоколов, чтобы «вживую» прочувствовать трафик и выделить из него данные и протоколы, передающиеся по сетевому кабелю. Анализатор сетевых протоколов может использоваться для: локализации трудноразрешимых проблем; обнаружения и идентификации несанкционированного программного обеспечения; получения такой информации, как базовые модели трафика (baseline traffic patterns) и метрики утилизации сети; идентификации неиспользуемых протоколов для удаления их из сети; генерации трафика для испытания на вторжение (penetration test) с целью проверки системы защиты; работы с системами обнаружения вторжений Intrusion Detection System (IDS); прослушивания трафика, т. е. локализации несанкционированного трафика с использованием Instant Messaging (IM) или беспроводных точек доступа Access Points — (AP); изучения работы сети. Если вы обслуживаете сеть и до сих пор не имеете анализатора протоколов, самое время его приобрести. Чтобы выбрать анализатор сетевых протоколов, который бы соответствовал конкретной среде работы, рассмотрим сначала некоторые типичные функции программного анализатора протоколов. После чего будут изучены и сопоставлены рассмотренные функции для шести популярных анализаторов сетевых протоколов. Типичные функцииБольшинство анализаторов сетевых протоколов работают по схеме, представленной на рис. 1, и отображают, по крайней мере в некотором начальном виде, одинаковую базовую информацию. Анализатор работает на станции хоста. Когда анализатор запускается в беспорядочном режиме (promiscuous mode), драйвер сетевого адаптера, NIC, перехватывает весь проходящий через него трафик. Анализатор протоколов передает перехваченный трафик декодеру пакетов анализатора (packet-decoder engine), который идентифицирует и расщепляет пакеты по соответствующим уровням иерархии. Программное обеспечение протокольного анализатора изучает пакеты и отображает информацию о них на экране хоста в окне анализатора. В зависимости от возможностей конкретного продукта, представленная информация может впоследствии дополнительно анализироваться и отфильтровываться.

Обычно окно протокольного анализатора состоит их трех областей, как, например, показано на экране 1, демонстрирующем продукт Ethereal. Верхняя область отображает итоговые данные перехваченных пакетов. Обычно в этой области отображается минимум полей, а именно: дата; время (в миллисекундах), когда пакеты были перехвачены; исходные и целевые IP-адреса; исходные и целевые адреса портов; тип протокола (сетевой, транспортный или прикладного уровня); некоторая суммарная информация о перехваченных данных. В средней области показаны логические врезки пакетов, выбранных оператором. И наконец, в нижней области пакет представлен в шестнадцатеричном виде или в символьной форме — ASCII. Общая проблема, которую я наблюдал, работая со многими анализаторами протоколов, включая и те, что рассматриваются в данной статье, — невозможность аккуратной идентификации (а следовательно, и декодирования) протокола, использующего порт, отличный от порта по умолчанию. Сегодня все хорошо осознают важность проблем безопасности, и запуск известных приложений на редко используемых портах является общепринятой практикой защиты от хакеров. Некоторые декодеры умеют распознавать трафик независимо от того, через какой порт он проходит, тогда как другие — нет, и поэтому просто будут определять протокол по его нижнему уровню (т. е. TCP или UDP), а это означает, что декодер не представит более полезной информации о полях. Некоторые анализаторы позволяют модифицировать декодер, чтобы научиться распознавать больше, чем просто порт по умолчанию для определенных протоколов. Обзор анализаторовНа рынке программного обеспечения и программных продуктов среди анализаторов сетевых протоколов я, к своему удивлению, обнаружил большое количество сильных программ, вполне достойных друг друга. Оценивая анализатор протоколов, рекомендую особое внимание обратить на такие его свойства, как точность перехвата пакетов, диапазон декодируемых протоколов (с учетом условий работы конкретной сети), степень детализации декодеров, наличие экспертного анализа, модель размещения (распределенная или нет), цена и техническая поддержка. Далее мы рассмотрим шесть анализаторов сетевых протоколов общего назначения: Ethereal, OptiView Protocol Expert 4.0 (производитель — Fluke Networks), Netasyst Network Analyzer WLX (производитель — Network Associates), Observer 9.0 (производитель — Network Instruments), LanHound 1.1 (производитель — Sunbelt Software) и EtherPeek NX 2.1 (производитель — WildPackets). Cниффер (от англ. to sniff — нюхать) — это программное обеспечение, анализирующее входящий и исходящий трафик с компьютера, подключенного к интернету. Оно следит за тем, какие сайты вы посещаете, какие файлы загружаете и выгружаете. Стать жертвой хакеров, использующих сниффер, может любой пользователь интернет-магазина, оплативший товар или услугу онлайн. Интернет-источники http://sharovt.narod.ru/l23.htm https://lib.qrz.ru/node/14355 Презентация https://pptcloud.ru/raznoe/analizatory-protokolov Анализаторы протоколов Видео https://www.youtube.com/watch?v=Cc5wi1bxmpc Анализатор сети Wireshark | Практика по курсу "Компьютерные сети"https://www.youtube.com/watch?v=tNthnmh2nBw #15. Снифферы. Установка и обзор Wireshark. |