|

|

Защита информации от несанкционированного доступа, как одна из м. Фгбоу во сибирский государственный аэрокосмический университет имени академика м. Ф. Решетнева аэрокосмический колледж

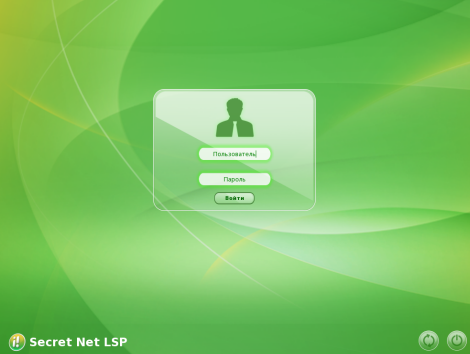

Рисунок 9 – Окно приглашения на вход в систему

1. При появлении экрана приветствия (приглашение на вход в систему) введите имя и пароль пользователя.

2. Нажмите кнопку «Войти». Если учетные данные введены правильно, будет выполнен вход в систему.

Вход по идентификатору. При использовании для входа в систему персонального идентификатора система автоматически определяет имя пользователя, которому присвоен идентификатор.

Для входа по идентификатору:

При появлении экрана приветствия (приглашение на вход в систему) предъявите свой персональный идентификатор.

Реакция системы защиты зависит от информации о пароле пользователя, содержащейся в персональном идентификаторе, и наличия закрытого ключа (если установлен режим усиленной аутентификации). Возможны следующие варианты:

– идентификатор содержит актуальный пароль пользователя;

– в идентификаторе не записан пароль или идентификатор содержит другой пароль, не совпадающий с паролем пользователя (например, из-за того, что срок действия пароля истек и он был заменен, но не записан в персональный идентификатор);

– в идентификаторе отсутствует ключ или записанный в идентификаторе ключ не соответствует открытому ключу пользователя.

Если в идентификаторе содержится актуальный пароль , то после успешной проверки прав пользователя выполняется вход в систему без запроса пароля.

Если в идентификаторе нет пароля или содержится другой пароль, появится сообщение об ошибке входа в систему.

Если в идентификаторе отсутствует ключ или он не соответствует открытому ключу пользователя, появится сообщение об ошибке аутентификации.

3.6 Выход из системы. Руководство пользователя

Для выхода из системы:

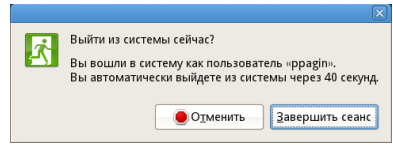

Выберите в меню «Система» команду «Завершить сеанс пользователя». Появится окно предупреждения (Рисунок 10).

Рисунок 10 – Окно выхода из системы

Нажмите кнопку «Завершить сеанс». Будет выполнен выход пользователя из системы и на экране появится окно приветствия СЗИ Secret Net LSP.

3.7 План действий в случае непредвиденных ситуаций

Администратор программного обеспечения Secret Net LSP – сотрудник, в обязанности которого входит создание оптимальной работоспособности программного обеспечения Secret Net LSP для пользователей.

Администратор сети – занимается обслуживанием сети и обеспечением сетевого подключения на каждом компьютере в компании.

Системный инженер – занимается построением корпоративной информационной инфраструктуры на уровне Secret Net LSP. И отвечает за работоспособность каждого компьютера в компании.

Администратор безопасности сети – занимается, проблемами информационной безопасности связанными с Secret Net LSP, настройкой политики безопасности на компьютерах пользователей, ответственен за получение сертификатов для Secret Net LSP.

В случае ЧП:

– в случае выхода из строя компьютера пользователь должен обратиться напрямую к системному инженеру;

– при отсутствии сетевого подключения на рабочем месте пользователя следует обратиться к администратору сети;

– в случае не корректной работы программного обеспечения Secret Net LSP пользователь должен сообщить об этом администратору программного обеспечения;

– при отсутствии сертификата для Secret Net LSP, пользователю следует обратиться к администратору безопасности;

– при утере парольной информации от программного обеспечения Secret Net LSP пользователю следует обратиться к администратору безопасности;

при отсутствии ключей Secret Net LSP следует обратиться к администратору безопасности.

Во избежание затруднительных ситуаций следуйте двум основным рекомендациям:

1. Запомните свое имя в системе и пароль. Никому не передавайте персональный идентификатор, а пароль никому не сообщайте.

2. Во всех сложных ситуациях, которые вы сами не в состоянии разрешить, обращайтесь к администратору. Если имеющихся прав доступа к ресурсам недостаточно для эффективного выполнения должностных обязанностей, обращайтесь к администратору.

Вывод: можно сказать, что СЗИ Secret Net LSP предназначен для решения следующих типовых задач: защита информации на рабочих станциях и серверах под управлением ОС Linux в соответствии с требованиями регулирующих органов; контроль доступа пользователей к защищаемым файлам и устройствам. Secret Net LSP является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы на платформе Linux в соответствие требованиям регулирующих документов.

Заключение

В заключение можно сказать, что с конца 80-ых начала 90-ых годов проблемы связанные с защитой информации беспокоят как специалистов в области компьютерной безопасности, так и многочисленных рядовых пользователей персональных компьютеров. Это связано с глубокими изменениями, вносимыми компьютерной технологией в нашу жизнь. Изменился сам подход к понятию информация. Этот термин сейчас больше используется для обозначения специального товара, который можно купить, продать, обменять на что-то другое и т.д. При этом стоимость подобного товара зачастую превосходит в десятки, а то и в сотни раз стоимость самой вычислительной техники, в рамках которой он функционирует.

Естественно, возникает потребность защитить информацию от несанкционированного доступа, кражи, уничтожения и других преступных действий. Однако, большая часть пользователей не осознает, что постоянно рискует своей безопасностью и личными тайнами. И лишь немногие хоть, каким либо образом защищают свои данные. Пользователи компьютеров регулярно оставляют полностью незащищенными даже такие данные как налоговая и банковская информация, деловая переписка и электронные таблицы. Проблемы значительно усложняются, когда вы начинаете работать или играть в сети так как хакеру намного легче в это время заполучить или уничтожить информацию, находящуюся на вашем компьютере.

На данный момент с развитием технологий существует большое количество угроз, направленных на несанкционированный доступ к информации, на ее искажение, удаление, например вирусы, которые успешно внедрились в повседневную компьютерную жизнь и покидать ее в обозримом будущем не собираются. Нужно четко представлять себе, что никакие аппаратные, программные и любые другие решения не смогут гарантировать абсолютную надежность и безопасность данных в информационных системах. Но следует помнить, что большая концентрация защитных средств в информационной системе может привести не только к тому, что система окажется очень дорогостоящей, но и к тому, что у нее произойдет существенное снижение коэффициента готовности. Например, если такие ресурсы системы, как время центрального процессора будут постоянно тратиться на работу антивирусных программ, шифрование, резервное архивирование и тому подобное, скорость работы пользователей в такой системе может упасть до нуля.

Поэтому главное при определении мер и принципов защиты информации это квалифицированно определить границы разумной безопасности и затрат на средства защиты с одной стороны и поддержания системы в работоспособном состоянии и приемлемого риска с другой.

Список использованной литературы

1. Бузов Г.А. Защита информации ограниченного доступа от утечки по техническим каналам. – М.: Горячая линия – Телеком, 2014. – 594 с.

2. Ивченко Б.П., Мартыщенко Л.А., Монастырский М.Л. Теоретические основы информационно‐статистического анализа сложных систем. – СПб.: Лань, 1997. 320 с.

3. Комаров А. СЗИ от НСД. Обзор рынка [Электронный ресурс]. – Режим доступа: http://www.securitylab.ru/blog/personal/zlonov/24114.php (дата обращения: 10.12.15)

4. Код безопасности. СЗИ от НСД Secret Net [Электронный ресурс]. – Режим доступа: http://www.securitycode.ru/products/secret_net/ (дата обращения: 10.12.15)

5. Информационные технологии в бизнесе. КСЗИ Панцирь–К [Электронный ресурс]. Режим доступа: http://www.npp‐itb.spb.ru/products/nsdk.shtml (дата обращения: 10.12.15)

6. СЗИ от НСД Dallas Lock. Dallas Lock 8.0‐K [Электронный ресурс]. Режим доступа: http://www.dallaslock.ru/dallas‐lock‐80‐k (дата обращения: 10.12.15)

7. НИО ПИБ. Система защиты информации «Аура 1.2.4» [Электронный ресурс]. Режим доступа: http://www.cobra.ru/prod/aura1_24 (дата обращения: 10.12.15)

8. Руководящий документ Гостехкомиссии России «Защита от несанкционированного доступа к информации. Термины и определения». – М.: ГТК РФ, 1992. – 13 с.

9.Макаренко С. И. Информационная безопасность: учебное пособие для студентов вузов. Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. – 372 с.

10.Постановление Правительства РФ от 26 июня 1995 г. N 608 «О сертификации средств защиты информации».

11.Постановление Правительства РФ от 15 августа 2006 г. N 504 «О лицензировании деятельности по технической защите конфиденциальной информации».

12. Приказ от 05.02.2010 г. №58 «Об утверждении положения о методах и способах защиты информации в информационных системах персональных данных». |

|

|

Скачать 0.56 Mb.

Скачать 0.56 Mb.