Г осударственное профессиональное образовательное учреждение Кузбасский колледж архитектуры, строительства и цифровых технологий

Скачать 1.46 Mb. Скачать 1.46 Mb.

|

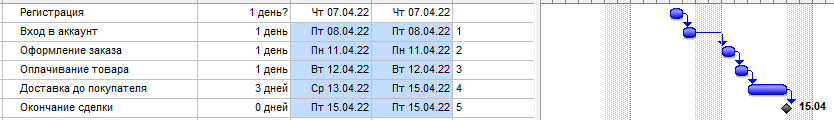

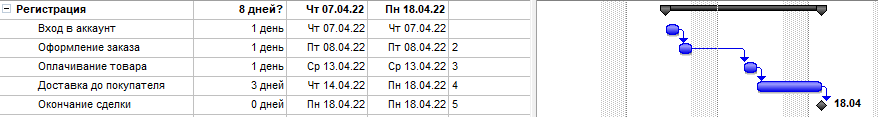

1.10 Управление проектом по разработке ИСЦель: Создание нового проекта и определение его задач. Составление сетевого графика на физическом уровне сущности, определение ресурсов и затрат. Создание нового проекта и определение его задач. Планирование задач и определение их характеристик. Определение длительности. В таблице «Ввод» три столбца для определения длительности задач – «Дата начала», «Дата окончания» и «Длительность». Каждая задача имеет предшествующую, это значит, пока не закончится предыдущая не начнется новая. Длительность задач можно просмотреть не только в таблице, но и в диаграмме «Гантта», в которой изображены связи и календарь со сроками начала и окончания проекта. (Рисунок 10.1)  Рисунок 10.1 – Длительность задач Составление сетевого графика. Определение параметров и ограничений задач. Для отражения зависимости задач проекта друг от друга необходимо установить связи, которые отражены на диаграмме «Гантта» в виде стрелок, суммарные задачи также связываются между собой. (Рисунок 10.2)  Рисунок 10.2 – Параметры и ограничения задач Создание сетевого графика После описания проекта требуется создать сетевой график, который можно составить в представлении «Сетевой график». Сетевой график — это графический способ просмотра задач, зависимостей и критического пути проекта. Поля (или узлы) представляют задачи, а зависимости — как линии, соединяющие эти поля. (Рисунок 10.3) Рисунок 10.3 – Сетевой график 1.11 Построение концепции ИБ предприятияЦель: Ознакомиться с алгоритмами оценки риска информационной безопасности. Информационный актив – это материальный или нематериальный объект, который: является информацией или содержит информацию; служит для обработки, хранения или передачи информации; имеет ценность для организации. 1. Обоснование выбора информационных активов организации Информационный актив – это материальный или нематериальный объект, который: является информацией или содержит информацию; служит для обработки, хранения или передачи информации; имеет ценность для организации. В данном случае можно выделить ряд информационных активов, которые будут описаны ниже: информационная база заказчиков – логин, пароль, номер заказа, дата доставки; резервное копирование – сохранение дубликатов данных на отдельном сервере; целостность данных – оптимизация данных для предотвращения ошибок при чтении файлов. Оценка ценности информационных активов Чтобы оценка информационных активов была максимально эффективной и сдвинутой от количества к качеству, можно ввести классы, что будут отражать ценность данных и уровень требований к ним. (Таблица 11.1) Таблица 11.1 - Оценка ценности информационных активов

Уязвимости системы защиты информации. Уязвимость информационной системы персональных данных - недостаток или слабое место в системном или прикладном программном (программно-аппаратном) обеспечении автоматизированной информационной системы, которые могут быть использованы для реализации угрозы безопасности персональных данным. ошибка в оборудовании – перебои с питанием или поломка оборудования; мошенники – взлом личной информации заказчиков; плохой уровень защиты – опытный хакер без проблем может взломать сайт или сервер при желании. Угрозы ИБ Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Классификация угроз информационной безопасности: несанкционированный доступ; утечки информации; потеря данных; мошенничество; кибервойны; кибертерроризм. Оценка рисков Оценка рисков – это система мероприятий, направленных на: выявление опасностей, возникающих в ходе работы сотрудника определение их величины и тяжести потенциальных последствий. (Таблица 11.2) Таблица 11.2 – Оценка рисков

Выводы В итоге проведенного изучения были рассмотрены и выявлены опасности ИБ в области обороны, информационную безопасность которых необходимо предоставлять, их уязвимости. Был проведен обзор взаимоотношений между угрозами, уязвимостями и их источниками. Выявлено, что риск опасности средний. И для безопасности, нужно позаботиться о службах, отвечающих за безопасность. 1. Общие положения Назначение Концепции по обеспечению информационной безопасности. 1.2. Цели системы информационной безопасности Цель обеспечения информационной безопасности – защитить информационные данные и поддерживающую инфраструктуру от случайного либо преднамеренного вмешательства, что может стать первопричиной потери данных либо их несанкционированного видоизменения. 1.3. Задачи системы информационной безопасности. Задачи систем информационной безопасности предприятия многообразны. Это обеспечение защищённого хранения информации на разных носителях; защита данных, передаваемых по каналам связи; разграничение доступа к различным видам документов; разработка резервных копий, послеаварийное возобновление информационных систем. 2. Проблемная ситуация в сфере информационной безопасности 2.1. Объекты информационной безопасности. Существует большое количество объектов защиты. Их можно разбить на следующие основные категории: информация; ресурсные объекты; физические объекты; пользовательские объекты; Определение вероятного нарушителя. Система защиты должна строиться исходя из предположений о следующих допустимых типах нарушителей в системе (с учетом категории лиц, мотивации, квалификации, наличия особых средств и др.): «Неопытный (начинающий) пользователь» – пользователь, зарегистрированный как пользователь системы, который может предпринимать попытки реализации запрещенных операций, доступа к охраняемым источникам с превышением своих полномочий, ввода некорректных данных, по ошибке, некомпетентности либо халатности, без злого умысла и использующий при этом только штатные (доступные ему) аппаратные и программные средства. «Любитель» – пользователь, зарегистрированный как пользователь системы, пытающийся преодолеть систему защиты без корыстных целей и злого умысла, для самоутверждения или из «любопытства». Для преодоления системы защиты и совершения запрещенных действий он может использовать различные методы получения дополнительных полномочий доступа к ресурсам (имен, паролей и т.п. других пользователей), недостатки в построении системы защиты и доступные ему штатные (установленные на рабочей станции) программы (несанкционированные действия посредством превышения своих полномочий на использование разрешенных средств). Также, он может пытаться использовать дополнительно нештатные инструментальные и технологические программные средства (отладчики, служебные утилиты), самостоятельно разработанные программы или стандартные дополнительные технические средства. «Мошенник» – пользователь, зарегистрированный как пользователь системы, который может предпринимать попытки выполнения незаконных технологических операций, ввода подложных данных в корыстных целях, по принуждению или из злого умысла, но использующий при этом только штатные (установленные на рабочей станции и доступные ему) аппаратные и программные средства от своего имени или от имени другого сотрудника (зная его имя и пароль, используя его кратковременное отсутствие на рабочем месте и т.п.). «Внешний нарушитель (злоумышленник)» — постороннее лицо, возможно зарегистрированное как пользователь системы либо сотрудником сторонней организации, являющейся информационным посредником, действующее целенаправленно из корыстных интересов, из мести или из любопытства, возможно в сговоре с другими лицами. Внешний нарушитель может использовать весь набор способов нарушения безопасности информации, методов и средств взлома систем защиты, характерных для сетей общего пользования, включая удаленное внедрение программных закладок и использование специальных инструментальных и технологических программ, применяя имеющиеся слабости протоколов обмена и системы защиты узлов сети. «Внутренний злоумышленник» – пользователь, зарегистрированный как пользователь системы, действующий целенаправленно из корыстных интересов либо мести за нанесенную обиду, вполне вероятно в сговоре с лицами, не являющимися сотрудниками Общества. Он может использовать весь набор методов и средств взлома системы защиты, включая агентурные методы получения реквизитов доступа, пассивные средства (технические средства перехвата без модификации компонентов системы), методы и средства активного воздействия (модификация технических средств, подключение к каналам передачи данных, внедрение программных закладок и применение специальных инструментальных и технологических программ), а также комбинации воздействий как изнутри, так и извне — из сетей общего пользования. Описание особенностей (профиля) каждой из групп вероятных нарушителей. Под нарушителем в общем виде можно рассматривать лицо либо группу лиц, которые в итоге предумышленных или непредумышленных действий обеспечивает реализацию угроз информационной безопасности. С точки зрения наличия права постоянного или разового доступа в контролируемую зону нарушители могут подразделяться на два типа: нарушители, не имеющие права доступа в контролируемую зону территории (помещения) — внешние нарушители; нарушители, имеющие право доступа в контролируемую зону территории (помещения) — внутренние нарушители. Руководящим документом в качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами автоматизированной системы. Нарушители в указанном руководящем документе классифицируются по уровню возможностей, предоставляемых им штатными средствами автоматизированной системы, подразделяются на четыре уровня. Первый уровень определяет самый низкий уровень возможностей ведения диалога в автоматизируемой системе — запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации. Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации. Третий уровень определяется возможностью управления функционированием автоматизированной системы, то есть воздействием на базовое программное обеспечение системы и на состав и конфигурацию её оборудования. Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств автоматизированной системы, вплоть до включения в состав собственных технических средств с новыми функциями по обработке информации. При этом в своем уровне нарушитель является специалистом высшей квалификации, знает все об автоматизированной системе и, в частности, о системе и средствах её защиты. Так же, модель нарушителя можно представить так: разработчик; обслуживающий персонал (системный администратор, сотрудники обеспечения информационной безопасности); пользователи; сторонние лица. 2.4. Основные виды угроз информационной безопасности Предприятия. Классификации угроз; Основные непреднамеренные искусственные угрозы. частичный или полный отказ системы или разрушение аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.); неправомерное отключение оборудования или изменение режимов работы устройств и программ; неумышленная порча носителей информации; запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.); нелегальное внедрение и использование неучтённых программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях); заражение компьютера вирусами; неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие её общедоступной; разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.); проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и информации; игнорирование организационных ограничений (установленных правил) при работе в системе; вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.); некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности; пересылка данных по ошибочному адресу абонента (устройства); ввод ошибочных данных; неумышленное повреждение каналов связи. Основные преднамеренные искусственные угрозы. кража (копирование) документов; подслушивание переговоров; несанкционированный доступ к информации; перехват информации; внедрение (вербовка) инсайдеров; фальсификация, подделка документов; диверсии; хакерские атаки. 3. Механизмы обеспечения информационной безопасности Предприятия Государство в целях защиты предписывает: собирать сведения только при наличии письменного или оформленного в электронном виде согласия гражданина; информировать гражданина о цели сбора и обработки ПД; не передавать данные третьим лицам без договора, предусматривающего соблюдение мер защиты конфиденциальности информации; предпринимать комплекс организационных и программных мер, направленных на избегание утечки персональных данных и предотвращение несанкционированного доступа к ним. Среди рекомендованных организационных мер: принятие Положения о порядке обработки персональных данных и размещение его на сайте компании в открытом доступе; разработка формата согласия на обработку ПД, его физическое подписание каждым клиентом или размещение на сайте с фиксацией одобрения; назначение лица или подразделения, ответственного за обработку ПД; создание системы дифференцированного доступа к данным; отказ от размещения ПД в облачных хранилищах. Контроль за соблюдением этих требований осуществляется при проверках, которые ФСТЭК РФ проводит в отношении каждого оператора персональных данных. После разработки и внедрения комплекса организационных мер возникает необходимость внедрить рекомендуемые ведомством программные продукты: файрволы; средства антивирусной защиты; средства доверенной загрузки; средства обнаружения вторжений; средства криптографической защиты. 3.1. Принципы, условия и требования к организации и функционированию системы информационной безопасности. Простота использования информационной системы. Данный принцип информационной безопасности заключается в том, что для минимизации ошибок следует обеспечить простоту использования информационной системы. Во время эксплуатации ИС пользователи и администраторы совершают непреднамеренные ошибки, некоторые из которых могут вести к невыполнению требований политик безопасности и снижению уровня информационной безопасности. Чем более сложны, запутанны и непонятны для пользователей и администраторов совершаемые ими операции, тем больше они делают ошибок. Простота использования ИС является необходимым условием для снижения числа ошибочных действий. При этом следует помнить, что данный принцип информационной безопасности не означает простоту архитектуры и снижение функциональности ИС. Контроль над всеми операциями. Этот принцип подразумевает непрерывный контроль состояния информационной безопасности и всех событий, влияющих на ИБ. Необходим контроль доступа к любому объекту ИС с возможностью блокирования нежелательных действий и быстрого восстановления нормальных параметров информационной системы; Запрещено всё, что не разрешено. Этот принцип информационной безопасности заключается в том, что доступ к какому-либо объекту ИС должен предоставляться только при наличии соответствующего правила, отраженного, например, в регламенте бизнес-процесса или настройках защитного программного обеспечения. При этом основной функцией системы информационной безопасности является разрешение, а не запрещение каких-либо действий. Данный принцип позволяет допускать только известные безопасные действия, а не заниматься распознаванием любой угрозы, что очень ресурсоёмко, невозможно в полной мере и не обеспечивает достаточный уровень информационной безопасности; Открытая архитектура ИС. Этот принцип информационной безопасности состоит в том, что безопасность не должна обеспечиваться через неясность. Попытки защитить информационную систему от компьютерных угроз путем усложнения, запутывания и скрытия слабых мест ИС, оказываются в конечном итоге несостоятельными и только отсрочивают успешную хакерскую, вирусную или инсайдерскую атаку; Разграничение доступа. Данный принцип информационной безопасности заключается в том, что каждому пользователю предоставляется доступ к информации и её носителям в соответствии с его полномочиями. При этом исключена возможность превышения полномочий. Каждой роли/должности/группе пользователей можно назначить свои права на выполнение действий (чтение/изменение/удаление) над определёнными объектами ИС; Минимальные привилегии. Принцип минимальных привилегий состоит в выделении пользователю наименьших прав и доступа к минимуму необходимых функциональных возможностей программ. Такие ограничения, тем не менее, не должны мешать выполнению работы; Достаточная стойкость. Этот принцип информационной безопасности выражается в том, что потенциальные злоумышленники должны встречать препятствия в виде достаточно сложных вычислительных задач. Например, необходимо, чтобы взлом паролей доступа требовал от хакеров неадекватно больших промежутков времени и/или вычислительных мощностей; Минимум идентичных процедур. Этот принцип информационной безопасности состоит в том, что в системе ИБ не должно быть общих для нескольких пользователей процедур, таких как ввод одного и того же пароля. В этом случае масштаб возможной хакерской атаки будет меньше. 3.2. Основные направления политики в сфере информационной безопасности. стратегическое сдерживание и предотвращение военных конфликтов, которые могут возникнуть в результате применения информационных технологий; совершенствование системы обеспечения информационной безопасности Вооруженных Сил Российской Федерации, других войск, воинских формирований и органов, включающей в себя силы и средства информационного противоборства; прогнозирование, обнаружение и оценка информационных угроз, включая угрозы Вооруженным Силам Российской Федерации в информационной сфере; содействие обеспечению защиты интересов союзников Российской Федерации в информационной сфере; нейтрализация информационно-психологического воздействия, в том числе направленного на подрыв исторических основ и патриотических традиций, связанных с защитой Отечества. 3.3. Планирование мероприятий по обеспечению информационной безопасности Предприятия. Основными целями планирования мероприятий по защите информации являются: организация проведения комплекса мероприятий по защите конфиденциальной информации, направленных на исключение возможных каналов утечки этой информации; установление персональной ответственности всех должностных лиц предприятия за решение вопросов защиты информации в ходе производственной и иной деятельности предприятия; определение сроков (времени, периода) проведения конкретных мероприятий по защите информации; систематизация (объединение) всех проводимых на плановой основе мероприятий по различным направлениям защиты конфиденциальной информации; установление системы контроля за обеспечением защиты информации на предприятии, а также системы отчетности о выполнении конкретных мероприятий; уточнение (конкретизация) функций и задач, решаемых отдельными должностными лицами и структурными подразделениями предприятия. Основой для планирования мероприятий по защите информации на предприятии служат: требования законодательных и иных нормативных правовых актов по защите конфиденциальной информации, соответствующих нормативно-методических документов федерального органа исполнительной власти (при наличии ведомственной принадлежности), вышестоящей организации, а при планировании мероприятий по защите информации филиалом или представительством предприятия - указания головного предприятия; требования заказчиков, проводимых предприятием в рамках соответствующих договоров (контрактов) совместных и других работ; положения международных договоров (соглашений) и иных документов, определяющих участие предприятия в тех или иных формах международного сотрудничества; положения внутренних организационно-распорядительных документов предприятия (приказов, директив, положений, инструкций), определяющих порядок ведения производственной и иной деятельности, а также конкретизирующих вопросы защиты конфиденциальной информации на предприятии; результаты комплексного анализа состояния дел в области защиты информации, проводимого службой безопасности (режимно-секретным подразделением) на основании материалов проверок структурных подразделений (филиалов, представительств) предприятия; результаты проверок состояния защиты информации, проведенных вышестоящими организации, федеральными органами исполнительной власти (при наличии ведомственной принадлежности) и заказчиками работ (в рамках выполняемых договоров или контрактов), выработанные на основании этих результатов предложения и рекомендации; результаты контроля за состоянием защиты информации, проводимого органами безопасности и иными контролирующими органами (в части, их касающейся); особенности повседневной деятельности предприятия и специфика выполнения на предприятии работ с использованием различных видов конфиденциальной информации. Критерии и показатели информационной безопасности Предприятия. в современных условиях динамично развивающихся экономических, социальных, общественно-политических, технологических процессов коммерческое предприятие должно обеспечивать себе стабильное положение и авторитет на рынке, должно уметь защитить свой бизнес и, соответственно, свою информацию; Массовое создание, внедрение и эксплуатация информационных систем привели к возникновению спектра новых проблем в сфере безопасности личности, общества и государства. Внимание к этим проблемам закономерно. Если коммерческая организация допускает утечку более 20% важной внутренней информации, то она в 60 случаях из 100 банкротится. Утверждают также, 93% компаний, лишившихся доступа к собственной информации на срок более 10 дней, покинули бизнес, причем половина из них заявила о своей несостоятельности немедленно; Примерная структура последствий неэффективного обеспечения информационной безопасности в американских организациях такова: кража конфиденциальной информации — 20-25% от общего годового ущерба; фальсификация финансовой информации — 21-25%; заражение вредоносными программами — 11-12%; нарушение доступа к Web-сайтам — 1-11%; срыв работы информационной системы — 4-10%; незаконный доступ сотрудников к информации — 4-9%; другие виды ущерба — 14-33%. 4. Мероприятия по реализации мер информационной безопасности Предприятия 4.1. Организационное обеспечение информационной безопасности. Задачи организационного обеспечения информационной безопасности. На организационном уровне решаются следующие задачи обеспечения информационной безопасности в ключевых системах (КС): организация работ по разработке системы защиты информации; ограничение доступа на объект и к ресурсам КС; разграничение доступа к ресурсам КС; планирование мероприятий; разработка документации; воспитание и обучение обслуживающего персонала и пользователей; сертификация средств защиты информации; лицензирование деятельности по защите информации; аттестация объектов защиты; совершенствование системы защиты информации; оценка эффективности функционирования системы защиты информации; контроль выполнения установленных правил работы в КС. 4.2. Техническое обеспечение информационной безопасности Предприятия. Защита информационных ресурсов от несанкционированного доступа. Для грамотной защиты от несанкционированного доступа важно сделать следующее: отсортировать и разбить информацию на классы, определить уровни допуска к данным для пользователей; оценить возможности передачи информации между пользователями (установить связь сотрудников друг с другом). В результате этих мероприятий появляется определенная иерархия информации в компании. Это дает возможность разграничения доступа к сведениям для сотрудников в зависимости от рода их деятельности. Аудит доступа к данным должен входить в функционал средств информационной безопасности. Помимо этого, программы, которые компания решила использовать, должны включать следующие опции: аутентификация и идентификация при входе в систему; контроль допуска к информации для пользователей разных уровней; контроль работоспособности используемых систем защиты информации; обеспечение безопасности во время профилактических или ремонтных работ. Средства комплексной защиты от потенциальных угроз. Антивирусные программы — специализированное программное обеспечение (ПО), предназначенное для поиска и уничтожения вирусов и других вредоносных программ. Межсетевые экраны (брандмауэры) — локальные или функционально-распределенные программные (программно-аппаратные) средства, контролирующие информационные потоки, входящие в информационную систему, или исходящие из нее. Контроль информационных потоков состоит в их фильтрации трафика. Прохождение трафика настраивается по IP — адресу и идентификаторам пользователей. Сканеры безопасности служат для мониторинга вычислительных сетей. Принцип работы основан на анализе защищенности сети, поиске уязвимостей. На основе полученных результатов создаются отчеты. Поиск уязвимостей осуществляется двумя способами: сканирование и зондирование. Обеспечение качества в системе безопасности. Основу эффективного управления персоналом составляет нижеследующая неранжированная совокупность принципов. Гуманизм. Данный принцип означает, что управление персоналом должно основываться на нормах деловой этики, а также принятых в обществе нормах морали и нравственности. Демократизм. В Российской Федерации все работники имеют право участвовать в управлении предприятиями, учреждениями, организациями. Это право они реализуют через общие собрания (конференции) трудового коллектива, советы трудового коллектива, профессиональные союзы и иные уполномоченные трудовым коллективом органы, которые могут вносить предложения об улучшении работы предприятия, учреждения, организации, а также по вопросам социально-культурного и бытового обслуживания. Дифференциация - это расчленение крупных проблем на более мелкие: а) по блокам (оперативный, стратегический, инновационный); б) направлениям развития (техника, технология, качество, конкурентоспособность продукции и.т.д.); по подразделениям (цеха основного производства, заводоуправление и.т.д.); г) видам работ (разделение труда) и др. Единоначалие. Данный принцип означает, что производственно-хозяйственной деятельностью предприятия (его подразделения), а также деятельностью того или иного сотрудника руководит только один, уполномоченный на то руководитель. Следствиями принципа единоначалия являются принципы: единства прав, обязанностей и ответственности; иерархии; единства руководства. Исполнительская дисциплина - обязанность подчиненных выполнять указания руководителей. Комплексность - рассмотрение проблем в их взаимосвязи и взаимовлиянии. Реализуя этот принцип, субъект управления: 1) обеспечивает взаимную увязку решаемых задач; 2) координацию взаимодействия различных подразделений внутри предприятия. Научность - необходимость научного обоснования всех аспектов управленческой деятельности: организационной структуры управления, принципов контроллинга и маркетинга персонала и т.д. Обратная связь. Между объектом и субъектом управления устанавливается механизм обратной связи, для чего используются: диспетчирование, учет, контроль. Профессионализм. Данный принцип предполагает, во-первых, компетентное руководство, а во-вторых, - компетентное выполнение принятых решений. Регламентация - установление правил, определяющих по рядок деятельности предприятия (организации, учреждения), а также отдельных его структурных подразделений, руководителей, специалистов, служащих, рабочих. Основными документами, регламентирующими деятельность персонала предприятия, являются: законодательство о труде; учредительные документы; правила внутреннего распорядка; регламент внутрифирменного взаимодействия; положения; должностные инструкции. Социально-экономическая адаптация. Управляемая система находится в условиях постоянных социальных и экономических изменений (внешних и внутренних), в связи с чем она должна свое временно реагировать на эти изменения, активно приспосабливаясь к ним. Эффективность социально-экономической адаптации системы во многом зависит от развития творческой инициативы, привлечения к управлению максимально возможного числа работников. Субординация. Принцип субординации предполагает разработку правил служебной дисциплины и установление на их основе системы служебного подчинения младших старшим. Реализуя принцип единоначалия, руководитель принимает решения, обязательные для выполнения всеми работниками возглавляемого им коллектива. Целеполагание - знание целей деятельности предприятия и соответствующих им: 1) задач управления; 2) приоритетных направлений развития; 3) тенденций развития всех видов политики предприятия (кадровой, технической, финансовой и т.д.). Эффективность. Данный принцип охватывает большой круг проблем - от экономической эффективности управления (соотношения затрат и результатов) до поиска эффективных стилей руководства, адекватной мотивации деятельности, совершенствования организационной структуры, оптимизации процессов принятия решений и т.д. Принципы организации работ обслуживающего персонала. 4.3. Правовое обеспечение информационной безопасности Предприятия. Право в сфере обеспечения кибербезопасности – раздел информационного права, который представлен в виде набора правовых норм, посредством которых осуществляется регулирование общественных отношений по защите жизненно важных интересов личности, общества, организации, государств от киберугроз в информационной среде. Правовой режим кибербезопасности определяется: характеристиками объектов безопасности, защита которых обеспечивается; направленностью на противодействие киберугрозам нарушения потребительски важных характеристик объекта безопасности; правомочиями субъектов правоотношений по обладанию данными, безопасность которых обеспечивается; уровнем установленного законами участия государственных структур и исполнительной власти, а также иных органов и юридических лиц в обнаружении киберугроз, в противодействии их проявлениям, в установлении субъектов, выполняющих определенные действия для реализации киберугроз, в профилактике реализации киберугроз информационной безопасности, в устранении последствий их проявления, в использовании определенной законодательством ответственности к лицам, которые признаны виновными в реализации угроз информационной безопасности. 5. Программа создания системы информационной безопасности Предприятия Право в сфере обеспечения кибербезопасности – раздел информационного права, который представлен в виде набора правовых норм, посредством которых осуществляется регулирование общественных отношений по защите жизненно важных интересов личности, общества, организации, государств от киберугроз в информационной среде. Правовой режим кибербезопасности определяется: характеристиками объектов безопасности, защита которых обеспечивается; направленностью на противодействие киберугрозам нарушения потребительски важных характеристик объекта безопасности; правомочиями субъектов правоотношений по обладанию данными, безопасность которых обеспечивается; уровнем установленного законами участия государственных структур и исполнительной власти, а также иных органов и юридических лиц в обнаружении киберугроз, в противодействии их проявлениям, в установлении субъектов, выполняющих определенные действия для реализации киберугроз, в профилактике реализации киберугроз информационной безопасности, в устранении последствий их проявления, в использовании определенной законодательством ответственности к лицам, которые признаны виновными в реализации угроз информационной безопасности. | |||||||||||||||||||||||||||||||||||||||||||||||||||||