Форензика. Характеристика инцидента. 2 Инфицирование 2

Скачать 0.82 Mb. Скачать 0.82 Mb.

|

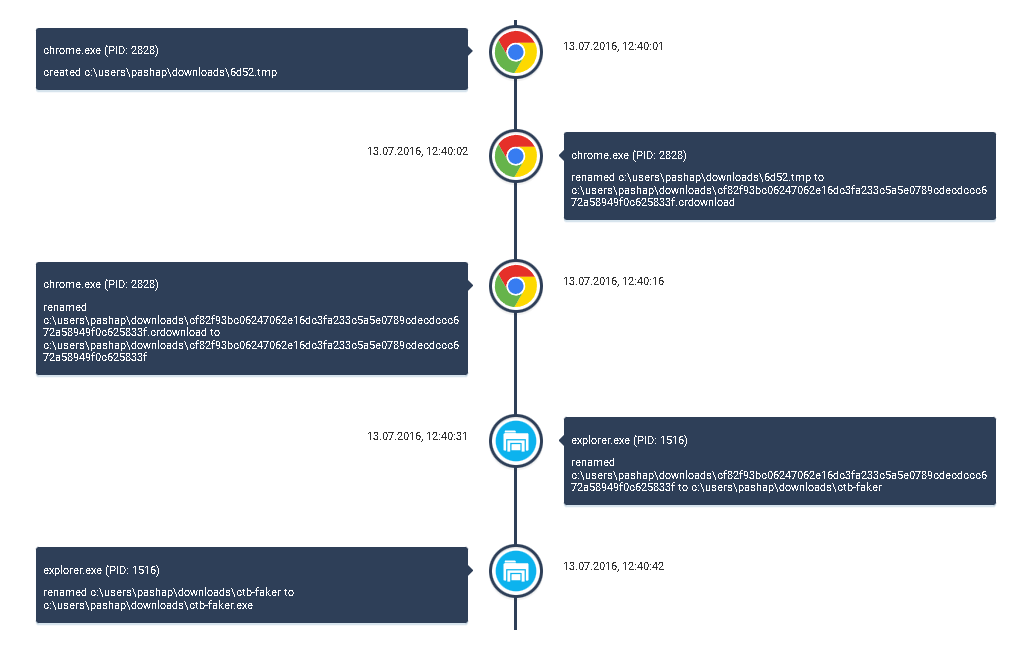

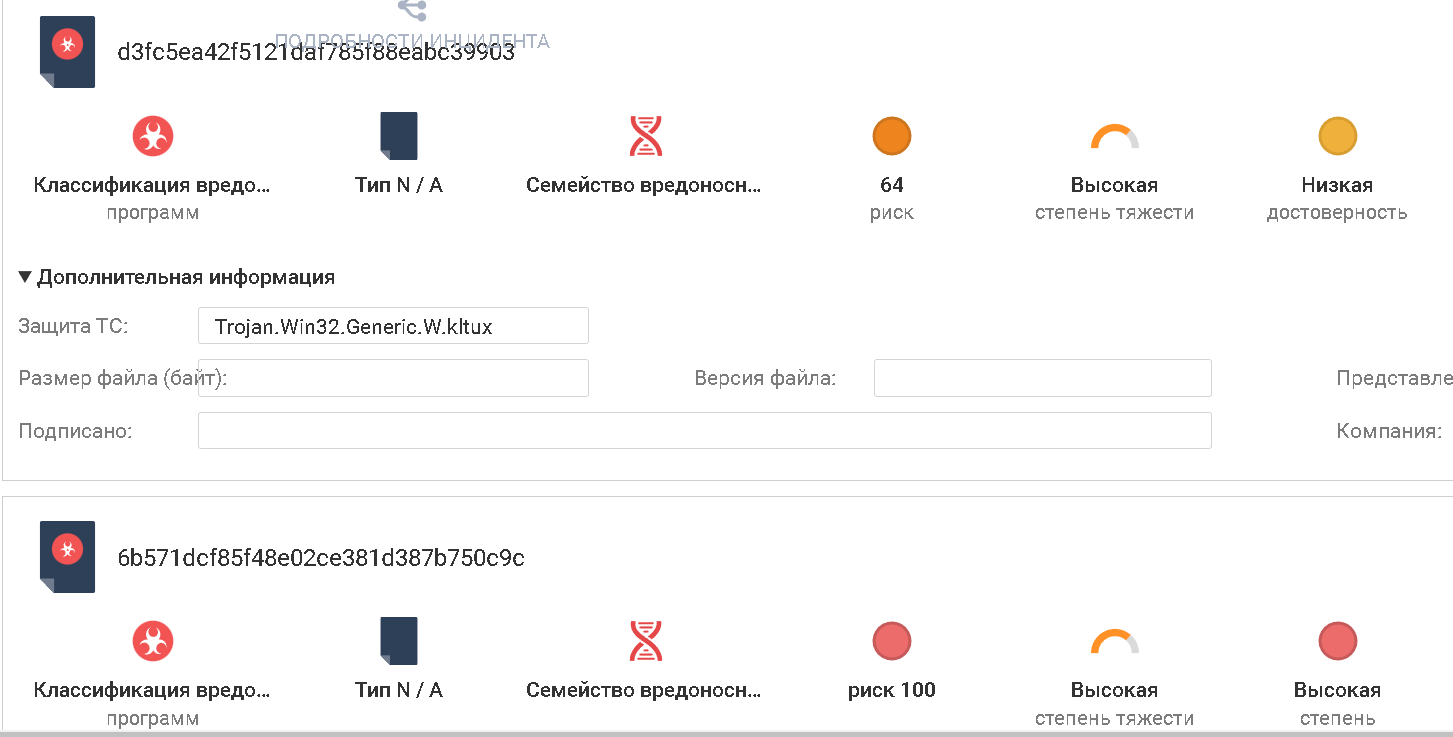

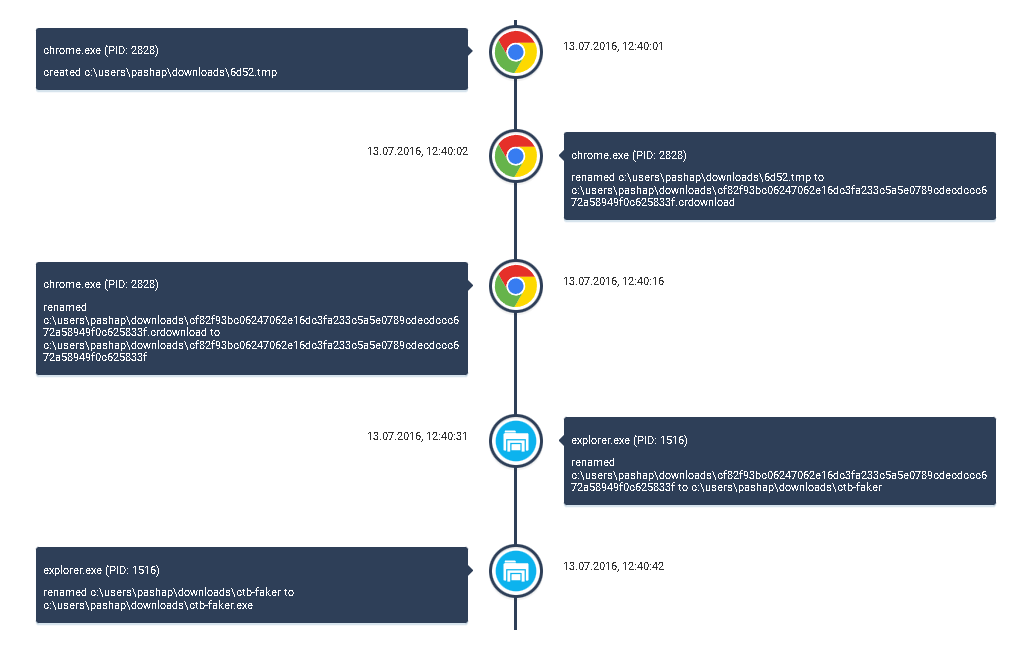

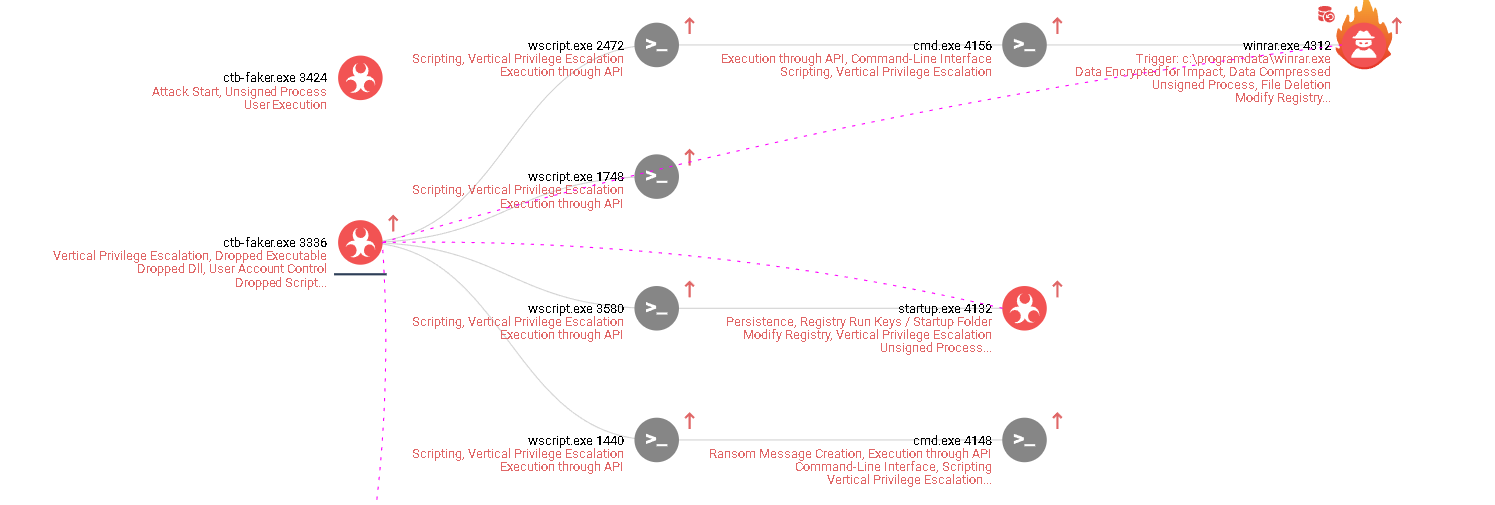

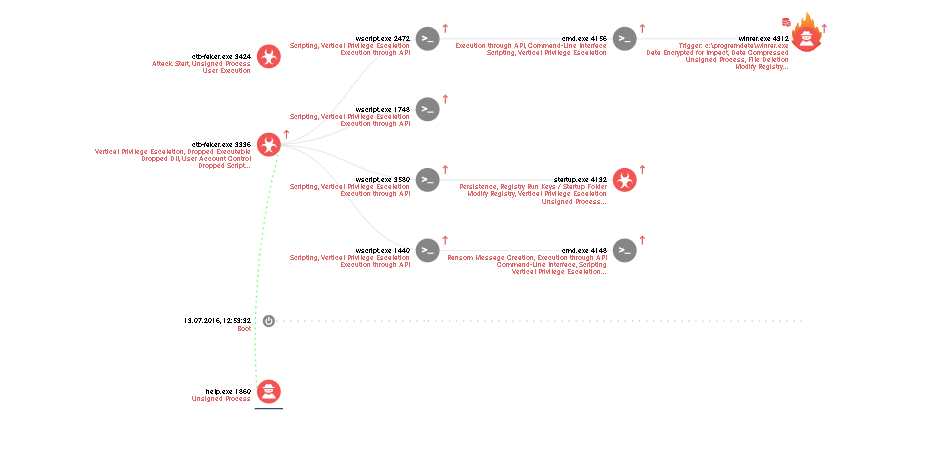

СодержаниеХарактеристика инцидента. 2 1. Инфицирование 2 2. Получение ключей безопасности 3 3. Шифрование 4 4. Вымогательство 5 Описание инцидента по матрице MITRE ATT&CK 6 2.1. Первоначальное проникновение (Initial Access) 7 Тактика Воздействия. 8 2.2 Доступ к Системе. 9 2.3 Повышение привелегий 14 2.4 Обход защиты 15 2.5 Эксфильтрация 15 2.6 Воздействие 16 Рекомендации по ликвидации последствий инцидента и восстановлению. 24 Характеристика инцидента.1. ИнфицированиеВо-первых, злоумышленники внедрили вредоносное ПО в выбранную сеть. фишинговая атака с использованием вредоносных программ во вложенных файлах,а в данном случае скаченный файл с незащищенного сайта. После этого программа-вымогатель либо работает локально, либо пытается реплицироваться на другие компьютеры в сети.  Рисунок 1. Последовательность действий вредоносного ПО. 2. Получение ключей безопасностиЗатем вредоносная программа сообщила злоумышленникам о заражении жертвы и получает криптографические ключи, необходимые для шифрования данных.  Рисунок 2. Вирусы с помощью которых были получены криптографические ключи. 3. ШифрованиеНа этом этапе программа-вымогатель выполняет шифрование файлов жертвы. Он начинает с локального диска, а затем пытается проверить сеть на наличие подключенных дисков или открытых дисков для атаки., CryptoWall удалил файлы теневой копии (Volume Shadow Copy), чтобы затруднить восстановление из резервной копии, и последовательно зашифровал файлы системы и запустил несколько сценариев powershell ,ниже представлен скриншот с таблицей некоторых зашифрованных файлов (47 из 206)  Рисунок 4.Таблица зашифрованных файлов. 4. ВымогательствоЖертва поражена, и злоумышленник отправляет уведомление с требованием заплатить за дешифровку. Обычно в нем указывается некоторая цифра в долларах с угрозами наподобие таких: «заплатите нам, или потеряете свои данные». Программа-вымогатель способна не только зашифровать данные в системе, но и передать их злоумышленникам. За этим следует угроза: заплатите нам или ваши данные окажутся в открытом доступе.  Рисунок 5.Окно приложения Вымогателя. Описание инцидента по матрице MITRE ATT&CK

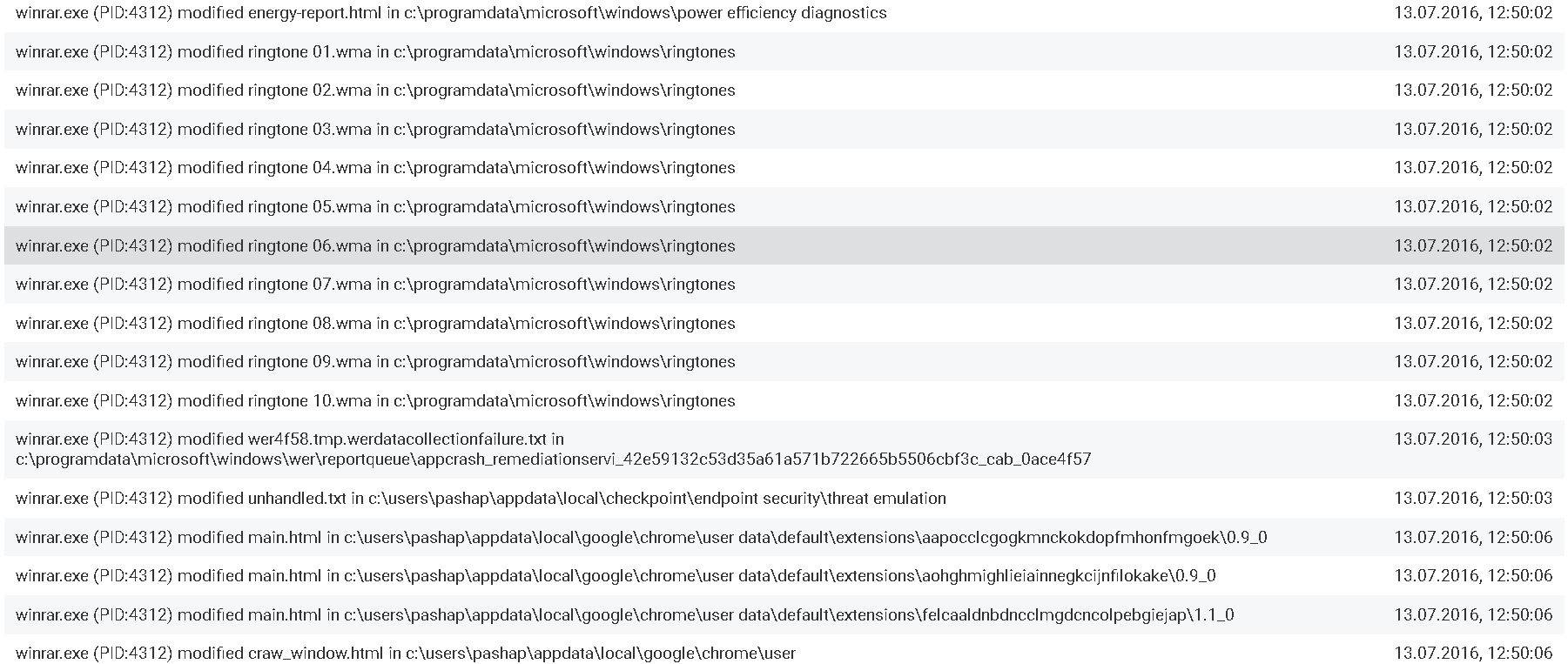

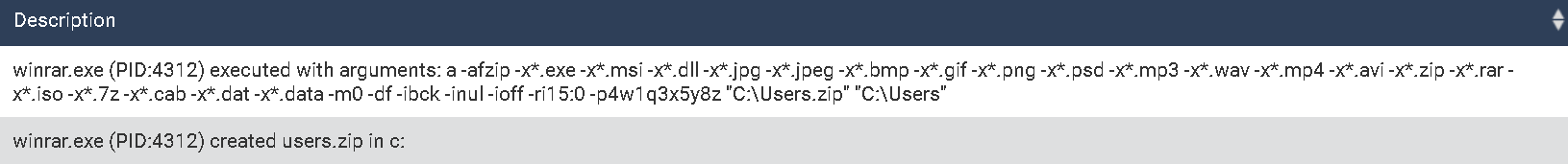

2.1. Первоначальное проникновение (Initial Access)Первоначальное проникновение было осуществлено из-за скачивания нелицензированного файла или при переходе по ссылке через фишинговый сайт,это можно понять по попаданию файла в папку загрузки пользователя. chrome.exe (PID: 2828) created c:\users\pashap\downloads\6d52.tmp chrome.exe (PID: 2828) renamed c:\users\pashap\downloads\6d52.tmp to c:\users\pashap\downloads\cf82f93bc06247062e16dc3fa233c5a5e0789cdecdccc672a58949f0c625833f.crdownload  Рисунок 7-последовательность действий вируса. Тактика Воздействия.После попадания файла на компьютер он автоматически запустился и переместился в системную папку,на скриншоте ниже показана полная последовательность выполнения операций,видно что изначально было запущено 4 скрипта с помощью которых был осуществлен доступ к командной строке и файлу стартапа для получений контроля над системой и возможности запуска сценариев powershell. wscript.exe (PID:2472) выполняется с аргументами: "C:\ProgramData\archiver.vbs " 13.07.2016, 12:40:52 wscript.exe (PID:1748) выполняется с аргументами: "C:\ProgramData\untitled.vbs " 13.07.2016, 12:40:52 wscript.exe (PID:3580) выполняется с аргументами: "C:\ProgramData\startup.vbs " 13.07.2016, 12:40:52 wscript.exe (PID:1440) выполняется с аргументами: "C:\ProgramData\copy.vbs " 13.07.2016, 12:40:52 cmd.exe (PID:4156) выполняется с аргументами: /c ""C:\ProgramData\archiver.bat " " 13.07.2016, 12:40:57 cmd.exe (PID:4148) выполняется с аргументами: /c ""C:\ProgramData\copy.bat " "  Рисунок 8.Схема воздействий первого файла  Рисунок 9-Схема воздействий второго файла. 2.2 Доступ к Системе.После получения доступа к системе с помощью командной строки вирус удалил некоторые из системных файлов попутно перезаписав их это можно увидеть в ниже представленной сводке из журнала событий (100 событий из 2086),можно увидеть что последняя запись ведет к папкам автозагрузки что и является целью вируса вымогателя. directories.acrodatac:\programdata\adobe\acrobat\11.0\replicate\security\directories.acrodata47913.07.2016, 12:50:02adberdrupd11012_incr.mspc:\programdata\adobe\arm\reader_11.0.11\adberdrupd11012_incr.msp1402880013.07.2016, 12:50:02adberdrupd11016.mspc:\programdata\adobe\arm\reader_11.0.12\pashap\adberdrupd11016.msp4749312013.07.2016, 12:50:02abcpy.inic:\programdata\adobe\setup\{ac76ba86-7ad7-1033-7b44-ab0000000001}\abcpy.ini62513.07.2016, 12:50:02adberdrupd11010.mspc:\programdata\adobe\setup\{ac76ba86-7ad7-1033-7b44-ab0000000001}\adberdrupd11010.msp4511334413.07.2016, 12:50:02setup.inic:\programdata\adobe\setup\{ac76ba86-7ad7-1033-7b44-ab0000000001}\setup.ini20713.07.2016, 12:50:02archiver.batc:\programdata\archiver.bat28113.07.2016, 12:50:02archiver.vbsc:\programdata\archiver.vbs10113.07.2016, 12:50:02remediation.logc:\programdata\checkpoint\logs\remediation.log397713.07.2016, 12:50:02remediationservice.sdfc:\programdata\checkpoint\tpcommon\remediationservice.sdf6553613.07.2016, 12:50:02copy.batc:\programdata\copy.bat10213.07.2016, 12:50:02copy.vbsc:\programdata\copy.vbs9713.07.2016, 12:50:02default.sfxc:\programdata\default.sfx25907213.07.2016, 12:50:02descript.ionc:\programdata\descript.ion94813.07.2016, 12:50:02index.htmlc:\programdata\index.html367613.07.2016, 12:50:02help_cvalidator.h1dc:\programdata\microsoft\assistance\client\1.0\en-us\help_cvalidator.h1d1206613.07.2016, 12:50:02help_mkwd_assetid.h1wc:\programdata\microsoft\assistance\client\1.0\en-us\help_mkwd_assetid.h1w22271613.07.2016, 12:50:02help_mkwd_bestbet.h1wc:\programdata\microsoft\assistance\client\1.0\en-us\help_mkwd_bestbet.h1w20631613.07.2016, 12:50:02help_mtoc_help.h1hc:\programdata\microsoft\assistance\client\1.0\en-us\help_mtoc_help.h1h49948213.07.2016, 12:50:02help_mvalidator.h1dc:\programdata\microsoft\assistance\client\1.0\en-us\help_mvalidator.h1d1466013.07.2016, 12:50:02help_mvalidator.lckc:\programdata\microsoft\assistance\client\1.0\en-us\help_mvalidator.lck413.07.2016, 12:50:02help{9daa54e8-cd95-4107-8e7f-ba3f24732d95}.h1qc:\programdata\microsoft\assistance\client\1.0\en-us\help{9daa54e8-cd95-4107-8e7f-ba3f24732d95}.h1q87323213.07.2016, 12:50:02f686aace6942fb7f7ceb231212eef4a4_3f321258-40ef-4b81-bb06-ae268df946e6c:\programdata\microsoft\crypto\rsa\machinekeys\f686aace6942fb7f7ceb231212eef4a4_3f321258-40ef-4b81-bb06-ae268df946e6220913.07.2016, 12:50:024eccd106f69e31c1b12304e5463bb71d_3f321258-40ef-4b81-bb06-ae268df946e6c:\programdata\microsoft\crypto\rsa\s-1-5-18\4eccd106f69e31c1b12304e5463bb71d_3f321258-40ef-4b81-bb06-ae268df946e65613.07.2016, 12:50:02d42cc0c3858a58db2db37658219e6400_3f321258-40ef-4b81-bb06-ae268df946e6c:\programdata\microsoft\crypto\rsa\s-1-5-18\d42cc0c3858a58db2db37658219e6400_3f321258-40ef-4b81-bb06-ae268df946e6105313.07.2016, 12:50:02f1cb0b3c1e2afcce9ab03a54aeef12f9_3f321258-40ef-4b81-bb06-ae268df946e6c:\programdata\microsoft\crypto\rsa\s-1-5-18\f1cb0b3c1e2afcce9ab03a54aeef12f9_3f321258-40ef-4b81-bb06-ae268df946e66313.07.2016, 12:50:02active.grlc:\programdata\microsoft\mf\active.grl1497213.07.2016, 12:50:02pending.grlc:\programdata\microsoft\mf\pending.grl1497213.07.2016, 12:50:02assetlibrary.icoc:\programdata\microsoft\office\assetlibrary.ico543013.07.2016, 12:50:02documentrepository.icoc:\programdata\microsoft\office\documentrepository.ico2521413.07.2016, 12:50:02mysharepoints.icoc:\programdata\microsoft\office\mysharepoints.ico34897413.07.2016, 12:50:02mysite.icoc:\programdata\microsoft\office\mysite.ico2521413.07.2016, 12:50:02sharepointportalsite.icoc:\programdata\microsoft\office\sharepointportalsite.ico2521413.07.2016, 12:50:02sharepointteamsite.icoc:\programdata\microsoft\office\sharepointteamsite.ico2521413.07.2016, 12:50:02envelopr.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\envelopr.dll.trx_dll1468813.07.2016, 12:50:02grintl32.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\grintl32.dll.trx_dll4899213.07.2016, 12:50:02grintl32.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\grintl32.rest.trx_dll25225613.07.2016, 12:50:02mapir.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\mapir.dll.trx_dll30294413.07.2016, 12:50:02mor6int.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\mor6int.rest.trx_dll4950413.07.2016, 12:50:02msointl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\msointl.dll.trx_dll9660813.07.2016, 12:50:02msointl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\msointl.rest.trx_dll294435213.07.2016, 12:50:02omsintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\omsintl.dll.trx_dll4592013.07.2016, 12:50:02onintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\onintl.dll.trx_dll3158413.07.2016, 12:50:02onintl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\onintl.rest.trx_dll26096013.07.2016, 12:50:02outllibr.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\outllibr.dll.trx_dll22665613.07.2016, 12:50:02outllibr.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\outllibr.rest.trx_dll68131213.07.2016, 12:50:02outlwvw.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\outlwvw.dll.trx_dll1110413.07.2016, 12:50:02ppintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\ppintl.dll.trx_dll5257613.07.2016, 12:50:02ppintl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\ppintl.rest.trx_dll28656013.07.2016, 12:50:02pub6intl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\pub6intl.dll.trx_dll10736013.07.2016, 12:50:02pub6intl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\pub6intl.rest.trx_dll58198413.07.2016, 12:50:02pubwzint.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\pubwzint.rest.trx_dll37155213.07.2016, 12:50:02sgres.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\sgres.dll.trx_dll1315213.07.2016, 12:50:02stintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\stintl.dll.trx_dll1673613.07.2016, 12:50:02visbrres.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\visbrres.dll.trx_dll2697613.07.2016, 12:50:02visintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\visintl.dll.trx_dll48880013.07.2016, 12:50:02wwintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\wwintl.dll.trx_dll15446413.07.2016, 12:50:02wwintl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\wwintl.rest.trx_dll113750413.07.2016, 12:50:02xlintl32.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\xlintl32.dll.trx_dll15241613.07.2016, 12:50:02xlintl32.rest.trx_dllc:\programdata\microsoft\office\uicaptions\1036\xlintl32.rest.trx_dll127625613.07.2016, 12:50:02xlslicer.dll.trx_dllc:\programdata\microsoft\office\uicaptions\1036\xlslicer.dll.trx_dll1571213.07.2016, 12:50:02envelopr.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\envelopr.dll.trx_dll1417613.07.2016, 12:50:02grintl32.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\grintl32.dll.trx_dll4745613.07.2016, 12:50:02grintl32.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\grintl32.rest.trx_dll23587213.07.2016, 12:50:02mapir.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\mapir.dll.trx_dll29424013.07.2016, 12:50:02mor6int.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\mor6int.rest.trx_dll4950413.07.2016, 12:50:02msointl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\msointl.dll.trx_dll9404813.07.2016, 12:50:02msointl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\msointl.rest.trx_dll282761613.07.2016, 12:50:02omsintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\omsintl.dll.trx_dll4592013.07.2016, 12:50:02onintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\onintl.dll.trx_dll3158413.07.2016, 12:50:02onintl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\onintl.rest.trx_dll25225613.07.2016, 12:50:02outllibr.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\outllibr.dll.trx_dll21948813.07.2016, 12:50:02outllibr.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\outllibr.rest.trx_dll65264013.07.2016, 12:50:02outlwvw.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\outlwvw.dll.trx_dll1161613.07.2016, 12:50:02ppintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\ppintl.dll.trx_dll5360013.07.2016, 12:50:02ppintl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\ppintl.rest.trx_dll27580813.07.2016, 12:50:02pub6intl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\pub6intl.dll.trx_dll10787213.07.2016, 12:50:02pub6intl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\pub6intl.rest.trx_dll55689613.07.2016, 12:50:02pubwzint.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\pubwzint.rest.trx_dll36028813.07.2016, 12:50:02sgres.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\sgres.dll.trx_dll1315213.07.2016, 12:50:02stintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\stintl.dll.trx_dll1724813.07.2016, 12:50:02visbrres.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\visbrres.dll.trx_dll2697613.07.2016, 12:50:02visintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\visintl.dll.trx_dll47344013.07.2016, 12:50:02wwintl.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\wwintl.dll.trx_dll14832013.07.2016, 12:50:02wwintl.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\wwintl.rest.trx_dll111702413.07.2016, 12:50:02xlintl32.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\xlintl32.dll.trx_dll14576013.07.2016, 12:50:02xlintl32.rest.trx_dllc:\programdata\microsoft\office\uicaptions\3082\xlintl32.rest.trx_dll120611213.07.2016, 12:50:02xlslicer.dll.trx_dllc:\programdata\microsoft\office\uicaptions\3082\xlslicer.dll.trx_dll1468813.07.2016, 12:50:02racwmidatabase.sdfc:\programdata\microsoft\rac\publisheddata\racwmidatabase.sdf34816013.07.2016, 12:50:02racdatabase.sdfc:\programdata\microsoft\rac\statedata\racdatabase.sdf54476813.07.2016, 12:50:02systemindex.1.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.1.crwl166613.07.2016, 12:50:02systemindex.10.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.10.crwl213.07.2016, 12:50:02systemindex.11.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.11.crwl213.07.2016, 12:50:02systemindex.12.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.12.crwl213.07.2016, 12:50:02systemindex.13.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.13.crwl213.07.2016, 12:50:02systemindex.14.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.14.crwl213.07.2016, 12:50:02systemindex.15.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.15.crwl213.07.2016, 12:50:02systemindex.16.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.16.crwl213.07.2016, 12:50:02systemindex.17.crwlc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.17.crwl213.07.2016, 12:50:02systemindex.17.gthrc:\programdata\microsoft\search\data\applications\windows\gatherlogs\systemindex\systemindex.17.gthr24613.07.2016, 12:50:02  Рисунок 9-журнал событий. 2.3 Повышение привелегийПосле доступа к системе и CMD.exe вирус изменил свои права доступа в течении 9 событий ,Что позволило ему получить права администратора для управления реестром и автозапуском.  Рисунок 10-Сводка по изменения привелегий и их статусу. 2.4 Обход защитыВредоносные программы, инструменты или другие чужие файлы, удаленные или созданные в системе злоумышленником, могут оставлять следы того, что и как было сделано в сети. Злоумышленники могут удалять эти файлы в ходе вторжения, чтобы уменьшить их влияние, или удалять их в конце, как часть процесса очистки после вторжения.  Рисунок 11-Описание действий обхода защиты. 2.5 ЭксфильтрацияЗлоумышленник сжимать данные, собранные перед эксфильтрацией, чтобы сделать их переносимыми и свести к минимуму объем данных, отправляемых по сети. Сжатие выполняется отдельно от канала эксфильтрации и выполняется с использованием пользовательской программы или алгоритма 7zip. winrar.exe (PID:4312) выполняется с аргументами: a -afzip -x*.exe -x*.msi -x*.dll -x*.jpg -x*.jpeg -x*.bmp -x*.gif -x* .png -x*.psd -x* .mp3 -x *.wav -x*.mp4 -x*.avi -x*.zip -x*.rar -x *.iso -x *.7z -x *.cab -x *.dat -x*.data -m0 -df -ibck -inul -ioff -ri15:0 -p4w1q3x5y8z "C:\Users.zip " "C:\Users " 13.07.2016, 12:40:58 winrar.exe (PID:4312) создан users.zip в c:  Рисунок 11-скриншот журнала событий. 2.6 ВоздействиеБыл создан один или несколько Dll-файлов. ctb-faker.exe (PID:3336) создан rarext64.dll в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) создан rarext.dll в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) создан unacev2.dll в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) создан 7zxa.dll в c:\programdata 13.07.2016, 12:40:51 Был создан один или несколько файлов сценариев. ctb-faker.exe (PID:3336) создал startup.vbs в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) создан файл untitled.vbs в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) создал archiver.bat в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) создан архиватор.vbs в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) созданный файл copy.bat в c:\programdata 13.07.2016, 12:40:51 ctb-faker.exe (PID:3336) созданная копия.vbs в c:\programdata Процесс может создавать файл с сообщениями о выкупе в каждой папке. ctb-faker.exe (PID: 3336) создает сообщение о выкупе в c:\programdata\your личные файлы - это encrypted.txt 13.07.2016, 12:40:51 cmd.exe (PID: 4148) создает сообщение о выкупе в c:\your личные файлы - это encrypted.txt Злоумышленники могут шифровать данные на целевых системах или на большом количестве систем в сети, чтобы прервать доступность системных и сетевых ресурсов. Они могут попытаться сделать хранимые данные недоступными, зашифровав файлы или данные на локальных и удаленных дисках и отказав в доступе к ключу дешифрования. Это может быть сделано для получения денежной компенсации от жертвы в обмен на расшифровку или ключ дешифрования (программа-вымогатель) или для постоянной недоступности данных в случаях, когда ключ не сохраняется или не передается. В случае вымогателей обычно зашифровываются обычные пользовательские файлы, такие как офисные документы, PDF-файлы, изображения, видео, аудио, текстовые файлы и файлы исходного кода. В некоторых случаях злоумышленники могут шифровать критически важные системные файлы, разделы диска и MBR. Для максимального воздействия на целевую организацию вредоносное ПО, предназначенное для шифрования данных, может иметь червеобразные функции для распространения по сети с использованием других методов атаки, таких как действительные учетные записи, сброс учетных данных и общие ресурсы администратора Windows. winrar.exe (PID: 4312) модифицированный energy-report.html в c:\programdata\microsoft\windows\power диагностика эффективности 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 01.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 02.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 03.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 04.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID:4312) измененный рингтон 05.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 06.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 07.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 08.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 09.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) измененный рингтон 10.wma в c:\programdata\microsoft\windows\ringtones 13.07.2016, 12:50:02 winrar.exe (PID: 4312) модифицированный wer4f58.tmp.werdatacollectionfailure.txt в c:\programdata\microsoft\windows\wer\reportqueue\appcrash_remediationservi_42e59132c53d35a61a571b722665b5506cbf3c_cab_0ace4f57 13.07.2016, 12:50:03 winrar.exe (PID: 4312) модифицированный unhandled.txt в c:\users\pashap\appdata\local\checkpoint\endpoint эмуляция безопасности \угроз 13.07.2016, 12:50:03 winrar.exe (PID: 4312) модифицированный main.html в c:\users\pashap\appdata\local\google\chrome\user данные\по умолчанию\расширения\aapocclcgogkmnckokdopfmhonfmgoek\0.9_0 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный main.html в c:\users\pashap\appdata\local\google\chrome\user данные\по умолчанию\расширения\aohghmighlieainnegkcijnfilokake\0.9_0 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный main.html в c:\users\pashap\appdata\local\google\chrome\user данные\по умолчанию \ расширения\felcaaldnbdncclmgdcncolpebgiejap\1.1_0 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный craw_window.html в c:\users\pashap\appdata\local\google\chrome\user данные\по умолчанию\расширения\nmmhkkegccagdldgiimedpiccmgmieda\1.0.0.0_0\html 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный index.txt в c:\users\pashap\appdata\local\google\chrome\user данные \по умолчанию\ service worker\хранилище кэша\2af31d7a47c00c79f2c81ae400c6156ec6c19415 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный brndlog.txt в c:\users\pashap\appdata\local\microsoft\internet исследователь 13.07.2016, 12:50:06 winrar.exe (PID:4312) модифицированный mainwindow[1].htm в c:\users\pashap\appdata\local\microsoft\windows\temporary интернет-файлы \content.ie5 \1hgz4e8n 13.07.2016, 12:50:06 winrar.exe (PID:4312) модифицированный mainwindow[1].htm в c:\users\pashap\appdata\local\microsoft\windows\temporary интернет-файлы \content.ie5 \ jtz0su9z 13.07.2016, 12:50:06 winrar.exe (PID:4312) модифицированный mainwindow[2].htm в c:\users\pashap\appdata\local\microsoft\windows\temporary интернет-файлы \content.ie5 \ jtz0su9z 13.07.2016, 12:50:06 winrar.exe (PID:4312) модифицированный mainwindow[1].htm в c:\users\pashap\appdata\local\microsoft\windows\temporary интернет-файлы \content.ie5\kipmv6sx 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный уведомитель [1].htm в c:\users\pashap\appdata\local\microsoft\windows\temporary интернет-файлы \content.ie5 \ vs7n3lhq 13.07.2016, 12:50:06 winrar.exe (PID:4312) модифицированные плагины.md5[1].текст в c:\users\pashap\appdata\local\microsoft\windows\temporary интернет-файлы \content.ie5 \ vs7n3lhq winrar.exe (PID: 4312) модифицированный queuepester.txt в c:\users\pashap\appdata\local\microsoft\windows\wer\erc 13.07.2016, 12:50:06 winrar.exe (PID: 4312) модифицированный bears.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID:4312) модифицированный dotted_lines.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный garden.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID:4312) модифицированный genko_1.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID:4312) модифицированный genko_2.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный график.эдс в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный зеленый bubbles.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированная рука prints.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) измененный memo.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID:4312) модифицированный month_calendar.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) измененная музыка.эдс в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный оранжевый circles.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный peacock.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный roses.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный seyes.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) измененные оттенки blue.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированное сокращение.эдс в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный мягкий blue.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный stars.htm в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID:4312) изменен на_do_list.emf в c:\users\pashap\appdata\local\microsoft\windows почта\канцелярские принадлежности 13.07.2016, 12:50:07 winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2894854-v2-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2898869-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2901126-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2972107-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2972216-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2978128-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_ndp45-kb2979578-v2-x64_decompression_log.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_wcf_ca_smci_20150115_091759_284.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный dd_wcf_ca_smci_20150115_091802_233.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2894854_20150115_111228626-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2894854_20150115_111228626.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2898869_20150115_111505968-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2898869_20150115_111505968.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2901126_20150115_111354972-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2901126_20150115_111354972.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2972107_20150115_112101727-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2972107_20150115_112101727.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2972216_20150115_111740034-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2972216_20150115_111740034.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2978128_20150115_111121125-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2978128_20150115_111121125.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID:4312) модифицированный kb2979578_20150115_111951604-microsoft .net framework 4.5.1-msp0.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный kb2979578_20150115_111951604.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный Microsoft Visual c ++ 2010 x86, распространяемый setup_20150115_122847303-msi_vc_red.msi.txt в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный Microsoft Visual c ++ 2010 x86, распространяемый setup_20150115_122847303.html в c:\users\pashap\appdata\local\temp 13.07.2016, 12:50:08 winrar.exe (PID: 4312) модифицированный perms.txt в c:\users\pashap\appdata\local\temp \{0166b00e-031b-47bf-8ba6-855d25d70ef9} 13.07.2016, 12:50:09 winrar.exe (PID: 4312) модифицированный perms.txt в c:\users\pashap\appdata\local\temp \{0e36b1c4-2b3c-45b1-9d54-e5c21ab7f5f0} 13.07.2016, 12:50:09 winrar.exe (PID: 4312) модифицированный perms.txt в c:\users\pashap\appdata\local\temp \{201f1711-6c2e-4f83-83c8-75bdf5307ea5} 13.07.2016, 12:50:09 winrar.exe (PID: 4312) модифицированный perms.txt в c:\users\pashap\appdata\local\temp \{2400e17e-3a99-4e76-a30e-0d408b96ed08}  Рисунок 12-Сгрупированные события в программе CheckPoint. Рекомендации по ликвидации последствий инцидента и восстановлению. |