Реферат. Угольникова ЭЭб-21-2 (1). Идентификация и аутентификация пользователей. Алгоритмы аутентификации

Скачать 260.35 Kb. Скачать 260.35 Kb.

|

|

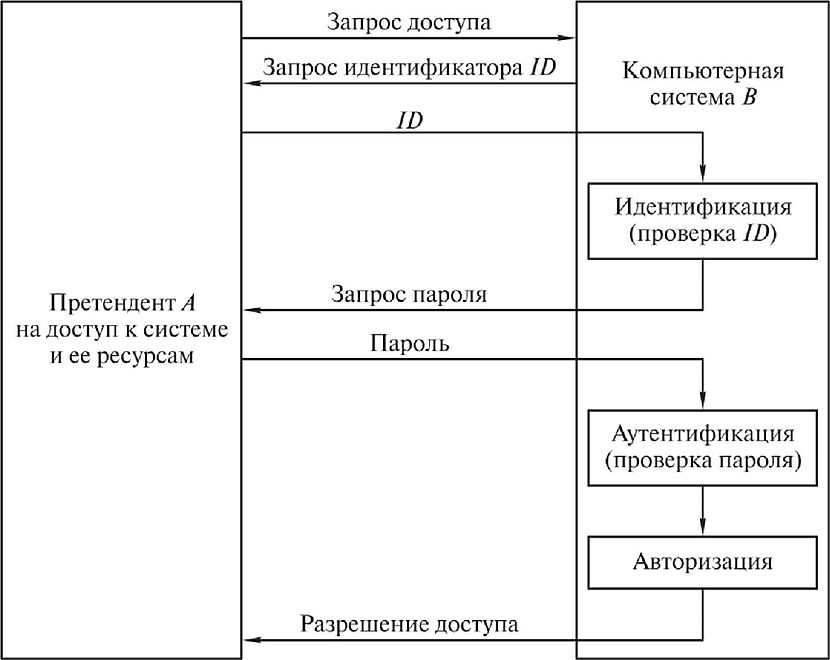

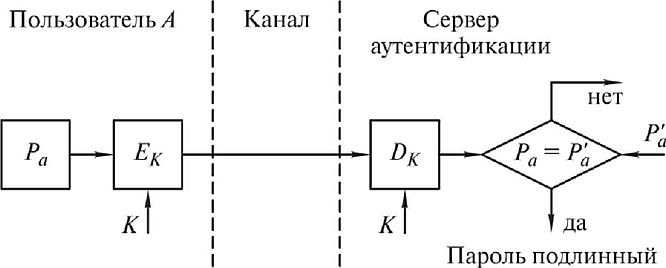

Министерство науки и высшего образования Российской Федерации ФГБОУ ВО «Магнитогорский государственный технический университет им. Г.И. Носова» Кафедра Информатики и информационной безопасности Реферат На тему: «Идентификация и аутентификация пользователей. Алгоритмы аутентификации» Выполнил: студент гр. ЭЭб-21-2 Угольникова Софья И.О. Фамилия Проверил: ст. преподаватель О.В. Пермякова Магнитогорск 2021 ВведениеОсновы идентификации и аутентификации. Одной из важных задач обеспечения защиты от НСД является использование методов и средств, позволяющих одной (проверяющей) стороне убедиться в подлинности другой (проверяемой) стороны. С каждым зарегистрированным в компьютерной системе субъектом (пользователем или процессом, действующим от имени пользователя) связана некоторая информация, однозначно идентифицирующая его. Это может быть число или строка символов. Эту информацию называют идентификатором субъекта. Если пользователь имеет идентификатор, зарегистрированный в сети, он считается легальным (законным) пользователем; остальные пользователи относятся к нелегальным. Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен пройти процесс первичного взаимодействия с компьютерной системой, который включает идентификацию и аутентификацию. Идентификация — это процедура распознавания пользователя по его идентификатору (имени). Эта функция выполняется в первую очередь, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие. Аутентификация — процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, неизвестную другим пользователям информацию о себе (например, пароль). Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы, можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. После идентификации и аутентификации субъекта выполняется его авторизация. Ссылка на источник https://studref.com/334328/informatika/identifikatsiya_autentifikatsiya Таблица процесса идентификации и аутентификации  Рисунок 1 Таблица процесса Процесс идентификации и аутентификацииАвторизация — процедура предоставления субъекту определенных полномочий и ресурсов в данной системе. Иными словами, авторизация устанавливает сферу действия субъекта и доступные ему ресурсы. Если система не может надежно отличить авторизованное лицо от неавторизованного, конфиденциальность и целостность информации в ней могут быть нарушены. С процедурами идентификации и авторизации тесно связана процедура администрирования действий пользователя. Администрирование — это регистрация действий пользователя в сети, включая его попытки доступа к ресурсам. Хотя эта учетная информация может быть использована для выписывания счета, с позиций безопасности она особенно важна для обнаружения, анализа инцидентов безопасности в сети и соответствующего реагирования на них. Записи в системном журнале, аудиторские проверки и администрирование ПО — все это может быть использовано для обеспечения подотчетности пользователей, если что-либо случится при входе в сеть с их идентификатором. Для подтверждения своей подлинности субъект может предъявлять системе разные сущности. В зависимости от предъявляемых субъектом сущностей процессы аутентификации могут быть разделены на следующие категории: 1. На основе знания чего-либо. Примерами могут служить пароль, персональный идентификационный код (PIN), а также секретные и открытые ключи, знание которых демонстрируется в протоколах типа запрос—ответ. 2. На основе обладания чем-либо. Обычно это магнитные карты, смарт-карты, сертификаты и устройства touch memory. 3. На основе каких-либо неотъемлемых характеристик. Эта категория включает методы, базирующиеся на проверке биометрических характеристик пользователя (голос, радужная оболочка и сетчатка глаза, отпечатки пальцев, геометрия ладони и др.) В данной категории не используются криптографические методы и средства. Аутентификация на основе биометрических характеристик применяется для контроля доступа в помещения или к какой-либо технике. Пароль — это то, что знает пользователь и что также знает другой участник взаимодействия. Для взаимной аутентификации участников взаимодействия может быть организован обмен паролями между ними. Персональный идентификационный код PIN является испытанным способом аутентификации держателя пластиковой карты и смарт-карты. Секретное значение PIN-кода должно быть известно только держателю карты. Динамический (одноразовый) пароль — это пароль, который после одноразового применения никогда больше не используется. На практике обычно используется регулярно меняющееся значение, которое базируется на постоянном пароле или ключевой фразе. При сравнении и выборе протоколов аутентификации необходимо учитывать следующие характеристики: 1. Наличие взаимной аутентификации. Это свойство отражает необходимость обоюдной аутентификации между сторонами аутентификационного обмена. 2. Вычислительная эффективность. Количество операций, необходимых для выполнения протокола. 3. Коммуникационная эффективность. Данное свойство отражает количество сообщений и их длину, необходимую для осуществления аутентификации. 4. Наличие третьей стороны. Примером третьей стороны может служить доверенный сервер распределения симметричных ключей или сервер, реализующий дерево сертификатов для распределения открытых ключей. 5. Гарантии безопасности. Примером может служить применение шифрования и цифровой подписи [51]. Классификация протоколов аутентификации. Протоколы (процессы, алгоритмы) аутентификации обычно классифицируют по уровню обеспечиваемой безопасности [51]. В соответствии с данным подходом процессы аутентификации разделяются на следующие типы. а) аутентификация, использующая пароли и РПУ-коды; б) строгая аутентификация на основе использования криптографических методов и средств; в) биометрическая аутентификация пользователей. С точки зрения безопасности, каждый из перечисленных типов способствует решению своих специфических задач, поэтому процессы и протоколы аутентификации активно используются на практике. В то же время следует отметить, что интерес к протоколам аутентификации, обладающим свойством доказательства с нулевым знанием, носит скорее теоретический, нежели практический характер, но, возможно, в будущем их начнут активно использовать для защиты информационного обмена. Классификация протоколов аутентификации Методы аутентификации, использующие пароли и РШ-коды. Одной из распространенных схем аутентификации является простая аутентификация, которая основана на применении традиционных многоразовых и динамических (одноразовых) паролей. Аутентификация на основе паролей и Р/№-кодов является простым и наглядным примером использования разделяемой информации. Пока в большинстве  Рисунок 2Классификация протоколов аутентификации К  лассификация протоколов аутентификации лассификация протоколов аутентификации Классификация протоколов аутентификацииЗащищенных компьютерных сетей доступ клиента к серверу разрешается по паролю. Однако все чаще применяются более эффективные средства аутентификации, например, программные и аппаратные системы аутентификации на основе одноразовых паролей, смарт-карт, Р/УУ-кодов и цифровых сертификатов. Процедуру простой аутентификации пользователей в сети можно представить следующим образом. При попытке входа в сеть пользователь набирает на клавиатуре ПЭВМ свой идентификатор и пароль. Эти данные поступают для обработки на сервер аутентификации. В базе данных сервера по идентификатору пользователя находится соответствующая запись, из нее извлекается пароль и сравнивается с тем паролем, который ввел пользователь. Если они совпали, то аутентификация прошла успешно, пользователь получает легальный статус, а также права и ресурсы сети, которые определены для его статуса системой авторизации. Передача идентификатора и пароля от пользователя к системе может проводиться в открытом и зашифрованном виде.  Рисунок 3Схема простой аутентификации с использованием пароля С  хема простой аутентификации с использованием пароля показана на рисунке 3 хема простой аутентификации с использованием пароля показана на рисунке 3 Схема простой аутентификации с использованием пароляОчевидно, что вариант аутентификации с передачей пароля пользователя в незашифрованном виде не гарантирует даже минимального уровня безопасности. Чтобы защитить пароль, его нужно зашифровать перед посылкой по незащищенному каналу. Для этого в схему включены средства шифрования Ек и дешифрования DK, управляемые секретным ключом К. Проверка подлинности пользователя основана на сравнении присланного пользователем пароля Ра и исходного значения Ра, хранящегося на сервере аутентификации. Если значения Ра и Ра совпадают, то пароль Ра считается подлинным, а пользователь А — законным. Наиболее распространенным методом аутентификации держателя пластиковой карты и смарт-карты является ввод секретного числа, которое обычно называют PIN-кодом. Зашита /V/V-кода карты является критичной для безопасности всей системы. Карты могут быть потеряны, украдены или подделаны. В таких случаях единственной контрмерой против несанкционированного доступа остается секретное значение PIN- кода. Вот почему открытая форма PIN должна быть известна только законному держателю карты. Очевидно, значение PIN нужно держать в секрете в течение всего срока действия карты. Длина PIN- кода должна быть достаточно большой, чтобы минимизировать вероятность определения правильного PIN-кот методом проб и ошибок. С другой стороны, длина PIN-кода должна быть достаточно короткой, чтобы дать возможность держателям карт запомнить его значение. Согласно рекомендациям стандарта /50 9564-1 длина Я/УУ-кода должна содержать от 4 до 12 буквенно-цифровых символов. Однако в большинстве случаев ввод нецифровых символов технически невозможен, поскольку доступна только цифровая клавиатура. Поэтому обычно Я/УУ-код представляет собой 4—6-разрядное число, каждая цифра которого может принимать значение от 0 до 9. Различают статические и изменяемые Я/УУ-коды. Статический РШ-код не может быть изменен пользователем, поэтому пользователь должен надежно его хранить. Если он станет известен постороннему, пользователь должен уничтожить карту и получить новую карту с другим фиксированным Я/УУ-кодом. Изменяемый Р1И-код может быть изменен согласно пожеланиям пользователя или заменен на число, которое пользователю легче запомнить. Простейшей атакой на Я/УУ-код, помимо подглядывания через плечо за вводом его с клавиатуры, является угадывание его значения. Вероятность угадывания зависит от длины п угадываемого Я/УУ-кода, от составляющих его символов т (для цифрового кода т = 10, для буквенного — т = 32, для буквенно-цифрового — т = 42 и т.д.), от количества разрешенных попыток ввода /' и выражается формулой: Я = / / тп. (5.16) Если Я/УУ-код состоит из 4 десятичных цифр, а число разрешенных попыток ввода равно трем, т.е. п = 4, т = 10, / = 3, то вероятность угадывания правильного значения Я/УУ-кода составит Я = 3/104 = = 0,00003, или 0,03%. Строгая аутентификация на основе использования криптографических методов и средств. Идея строгой аутентификации, реализуемая в криптографических протоколах, заключается в следующем. Проверяемая (доказывающая сторона) доказывает свою подлинность проверяющей стороне, демонстрируя знание некоторого секрета [44, 51]. Например, этот секрет может быть предварительно распределен безопасным способом между сторонами аутентификационного обмена. Доказательство знания секрета осуществляется с помощью последовательности запросов и ответов с использованием криптографических методов и средств. Существенным является тот факт, что доказывающая сторона демонстрирует только знание секрета, но сам секрет в ходе аутентификационного обмена не раскрывается. Это обеспечивается посредством ответов доказывающей стороны на различные запросы проверяющей стороны. При этом результирующий запрос зависит только от пользовательского секрета и начального запроса, который обычно представляет произвольно выбранное в начале протокола большое число. В соответствии с рекомендациями стандарта Х.509 различают процедуры строгой аутентификации следующих типов: а) односторонняя аутентификация; б) двусторонняя аутентификация; в) трехсторонняя аутентификация. Односторонняя аутентификация предусматривает обмен информацией только в одном направлении. Данный тип аутентификации позволяет: — подтвердить подлинность только одной стороны информационного обмена; — обнаружить нарушение целостности передаваемой информации; — обнаружить проведение атаки типа «повтор передачи»; — гарантировать, что передаваемыми аутентификационными данными может воспользоваться только проверяющая сторона. Двусторонняя аутентификация по сравнению с односторонней содержит дополнительный ответ проверяющей стороны доказывающей стороне, который должен убедить ее, что связь устанавливается именно с той стороны, которой были предназначены аутентификационные данные. Трехсторонняя аутентификация содержит дополнительную передачу данных от доказывающей стороны проверяющей. Этот подход позволяет отказаться от использования меток времени при проведении аутентификации. В зависимости от используемых криптографических алгоритмов протоколы строгой аутентификации можно разделить на следующие группы (рис. 4). 1. Протоколы аутентификации с симметричными алгоритмами шифрования. Для работы данных протоколов необходимо, чтобы проверяющий и доказывающий с самого начала имели один и тот же   Рисунок 4Протоколы строгой аутентификации Идентификация и аутентификация пользователей. Алгоритмы аутентификации. Угольникова Софья Страница |