ЭПИДЕМИЯ ВИРУСА WANNACRY. Имени героя советского союза Е. И. Ларюшина (моу сош 11) доклад эпидемия вируса WannaCry

Скачать 443.03 Kb. Скачать 443.03 Kb.

|

|

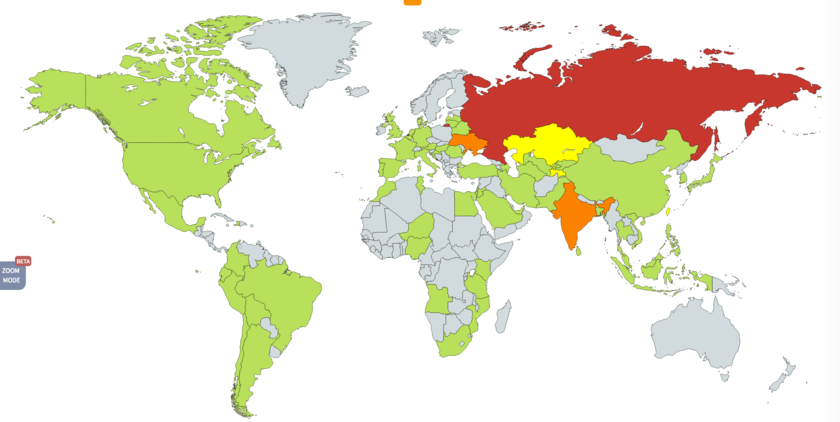

Министерство просвещения Российской Федерации Муниципальное общеобразовательное учреждение Средняя общеобразовательная школа № 11 Имени героя советского союза Е.И. Ларюшина (МОУ СОШ 11) ДОКЛАД Эпидемия вируса WannaCry Работу выполнил: Ученик 11 класса Д.Р. Бурдиков Учитель информатики: И.А. Демченко Люберцы, 2021 ОглавлениеВведение 2 1.Описание вируса WannaCry 3 2. Распространение в мире 5 3. Распространение вируса в России 7 4. Как обезопасить свой компьютер от заражения? 9 5. Профилактика и лечение 10 ЗАКЛЮЧЕНИЕ 12 Список использованных источников 13 ВведениеПоследние дни по всему миру только и разговоров, что о массовой ransomware-атаке WannaCry. Среди пострадавших крупные международные компании, правительственные учреждения и, конечно, рядовые пользователи интернета. Охват заражения превысил планку в 200 тысяч машин и, судя по всему, продолжит расти. Атаки зарегистрированы в 150 странах мира, Россия также в числе пострадавших. Есть информация о попытках заражения в нескольких организациях — «Мегафоне», «ВымпелКоме», Сбербанке, «РЖД», Минздраве, МЧС и МВД. Атака оказалась столь масштабной, что Microsoft выпустила соответствующее обновление даже для ОС Windows XP, поддержка которой приостановлена с 2014 года. Для распространения WannaCry используется ETERNALBLUE-эксплойт для ОС Windows из утекшего в сеть набора группировки Shadow Brokers. Стоит отметить, что обновление, устраняющее данную уязвимость, было выпущено еще в марте, то есть за два месяца до этой атаки. Злоумышленники (к слову, получившие на текущий момент порядка 90 тысяч долларов, судя по выплатам на биткойн-кошельки — 1, 2 и 3) уже успели выпустить несколько модификаций вредоноса. Вероятно, в определенной степени это связано с преждевременной регистрацией домена-выключателя специалистом по кибербезопасности. Такой шаг замедлил распространение вредоноса на несколько часов. Над решением проблемы расшифровки файлов без оплаты «услуг» распространителей блокера бьются многие специалисты. Цель работы: эпидемия вируса WANNACRY Для достижения цели были поставлены следующие задачи: 1. Изучить описание вируса WannaCry; 2. Рассмотреть распространение вируса в мире; 3. Рассмотреть распространение вируса в России 4. Узнать, как обезопасить свой компьютер от заражения? 5. Изучить профилактика и лечение от вируса. Описание вируса WannaCryWannaCry (в переводе означает «хочу плакать», также известна как WannaCrypt, WCry, WanaCrypt0r 2.0 и Wanna Decryptor — вредоносная программа, сетевой червь и программа-вымогатель денежных средств, поражающая компьютеры под управлением операционной системы Microsoft Windows. После заражения компьютера программный код червя шифрует почти все хранящиеся на компьютере файлы и предлагает заплатить денежный выкуп в криптовалюте за их расшифровку. В случае неуплаты выкупа в течение 7 дней с момента заражения возможность расшифровки файлов теряется навсегда. [1] Массовое распространение WannaCry началось 12 мая 2017 года — одними из первых были атакованы компьютеры в Испании, а затем и в других странах. Среди них по количеству заражений лидируют Россия, Украина и Индия. В общей сложности, за короткое время от червя пострадало 500 тысяч компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение червя блокировало работу множества организаций по всему миру: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Сетевой червь WannaCry использует для заражения компьютеров уязвимость операционных систем Windows, информация о которой, предположительно, была известна Агентству национальной безопасности (АНБ) США. Хакерской группировкой Equation Group, связанной с АНБ, были созданы эксплойт EternalBlue и бэкдор DoublePulsar, позволяющие использовать данную уязвимость для заражения компьютера и получения доступа к нему. Впоследствии информация об уязвимости и программы для её использования были украдены у АНБ хакерской группировкой The Shadow Brokers и опубликованы в общем доступе. Сам червь WannaCry был создан и запущен неизвестными злоумышленниками с помощью, украденной у АНБ информации. Основным подозреваемым считается хакерская группировка Lazarus Group[en], предположительно связанная с правительством КНДР. 2. Распространение в миреПо словам экспертов, значительную угрозу для систем промышленной автоматизации продолжают представлять программы-вымогатели. При этом WannaCry прежнему является серьезной угрозой, хотя прошло почти три года после ее эпидемии. Среди всех пользователей продуктов «Лаборатории Касперского», подвергшихся атакам троянских программ-вымогателей в 2019 году, более 23% были атакованы именно вредоносной программой WannaCry (в антивирусную базу занесена как Trojan-Ransom.Win32. Wanna). Уязвимости, обнаруженные специалистами в 2019 году, были выявлены в наиболее часто используемом в системах автоматизации ПО, промышленного контроля и интернета вещей (IoT). Бреши были зафиксированы в инструментах удаленного администрирования (34), SCADA (18), программном обеспечении для резервного копирования (10), а также продуктах интернета вещей, решениях для умных зданий, ПЛК и других промышленных компонентах. В опубликованном отчёте утверждается, что процент компьютеров АСУ, на которых эксперты нашли вредоносов, составил 43,1%. В большинстве случаев атакованная система не имела установленного обновления безопасности MS17-010, что позволило WannaCry успешно проэксплуатировать уязвимость в сервисе SMB v1. Однако вредоносный код не был запущен, так как был заблокирован продуктом «Лаборатории Касперского». Подавляющее большинство компьютеров АСУ, атакованных WannaCry, работали под управлением Windows 7 и Windows Server 2008 R2. Расширенная поддержка этих продуктов была прекращена в январе 2020 года. Это вызывает особое опасение, поскольку обновления для таких ОС выпускаются только в экстренных случаях, отметили в компании. [2] Даже спустя несколько лет после масштабной кампании с использованием вымогательского ПО WannaCry, от которого пострадало множество пользователей в более чем 100 странах мира, вредонос все еще продолжает заражать устройства и даже в 2019 году занял первое место среди всех вымогателей. Об этом стало известно 10 января 2020 года. Согласно исследованию специалистов, из компании Precise Security, более 23,5% всех атак с использованием вымогательского ПО в 2019 году были связаны с WannaCry, а спам и фишинговые письма оставались самым распространенным источником заражения. В числе факторов, ведущих к заражению, специалисты указывают спам/фишинговые письма (67%), отсутствие навыков кибербезопасности (36%), ненадежные пароли (30%). Только 16% заражений были осуществлены через вредоносные сайты и рекламу. [3] Как и другие вымогатели, WannaCry шифрует файлы, хранящиеся на устройстве, и требует от пользователей платы за ключ дешифрования. Число атак с использованием вымогательского ПО против правительственных учреждений, организаций в сфере здравоохранения, энергетики и образования продолжает расти, сообщают исследователи. Тогда как простые вымогатели блокируют устройства простым способом, более продвинутые вредоносные программы используют метод, называемый криптовирусным вымогательством [6]. В первые дни массового распространения WannaCry антивирусные компании сообщали, что большая часть (от 50% до 75%) кибернападений при помощи этого вируса пришлась на Россию. Однако, по данным Kryptos Logic, лидером в этом отношении стал Китай, со стороны которого зафиксировано 6,2 млн запросов к аварийному домену. Показатель по США составил 1,1 млн, по России — 1 млн. В десятку государств с наибольшей активностью WannaCry (Рис. 1) также вошли Индия (0,54 млн), Тайвань (0,375 млн), Мексика (0,3 млн), Украина (0,238 млн), Филиппины (0,231 млн), Гонконг (0,192 млн) и Бразилии (0,191 млн). Т  от факт, что в Китае зафиксировано больше всего попыток заражения компьютеров вирусом WannaCry, эксперты объясняют медленным проникновением операционной системы Windows 10. Большая часть ПК в Поднебесной к концу мая 2017 года по-прежнему базируется на Windows 7 или Windows XP. [4] от факт, что в Китае зафиксировано больше всего попыток заражения компьютеров вирусом WannaCry, эксперты объясняют медленным проникновением операционной системы Windows 10. Большая часть ПК в Поднебесной к концу мая 2017 года по-прежнему базируется на Windows 7 или Windows XP. [4]Рисунок 1 – Распространение вируса WannaCry 3. Распространение вируса в РоссииВ конце мая 2017 года компания Kryptos Logic, разрабатывающая решения для обеспечения кибербезопасности, опубликовала исследование, которое показало, что Россия вошла в тройку стран с наибольшим количеством хакерских атак с использованием вируса-вымогателя WannaCry. Выводы Kryptos Logic основаны на числе запросов к аварийному домену (kill switch), который предотвращает заражение. В период с 12 по 26 мая 2017 года эксперты зафиксировали порядка 14-16 млн запросов. [5] По данным «Лаборатории Касперского», более 98% пострадавших от WannaCry компьютеров управляются Windows 7. В Kryptos Logic подтвердили, что червь действительно заражает в основном устройства на «семерке», поскольку другие ОС (даже устаревшая Windows XP) гораздо менее уязвимы к этому вирусу и при попытке заражения просто не дают вредоносной программе установиться или отключают компьютер запуском «синего экрана смерти. В Совбезе РФ оценили ущерб, который вирус WannaCry нанес объектам инфраструктуры России. Как заявил заместитель секретаря Совбеза РФ Олег Храмов, вирус WannaCry не нанес серьезного ущерба объектам критической информационной инфраструктуры России. К данным объектам относятся информационные системы в оборонной промышленности, области здравоохранения, транспорта, связи, кредитно-финансовой сфере, энергетике и других. Храмов напомнил, что для надежной защиты собственной критической информационной инфраструктуры в соответствии с указом президента Российской Федерации последовательно создается государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации. 12 мая 2017 года стало известно об атаке вируса WannaCry на компьютеры Министерства внутренних дел (МВД) России. Зараженными оказались 1% систем ведомства. Как сообщило РИА Новости со ссылкой на официального представителя МВД РФ Ирину Волк, Департамент информационных технологий, связи и защиты информации (ДИТСиЗИ) МВД России зафиксировал вирусную атаку на персональные компьютеры ведомства, на которых установлена операционная система Windows. [6] 4. Как обезопасить свой компьютер от заражения?Установите все обновления Microsoft Windows. Убедитесь, что все узлы сети защищены комплексным антивирусным ПО. Рекомендуем технологии на базе эвристики, которые позволяют детектировать новые угрозы и обеспечить защиту от так называемых атак нулевого дня. Это повышает безопасность в случае, если в систему проникает ранее неизвестная вредоносная программа. Откажитесь от использования ОС Microsoft Windows, которые не поддерживаются производителем. До замены устаревших операционных систем используйте обновление, выпущенное Microsoft для Windows XP, Windows 8 и Windows Server 2003. Используйте сервисы для доступа к информации о новейших угрозах. При подозрении на заражение отключите инфицированные рабочие станции от корпоративной сети и обратитесь в службу технической поддержки вашего поставщика антивирусных решений за дальнейшими рекомендациями. Чтобы предотвратить возможное заражение важных файлов, требуется понимать, как распространяется опасный вирус WannaCry. Прежде всего, компьютерная техника работает на определенной системе, и некоторые их типы попадают в основную зону риска, в то время как другие, напротив, автоматически защищают хранящиеся там файлы от вредоносного воздействия. Оказывается, что злостный вирус, требующий денежный выкуп, поражает исключительно те компьютеры, которые работают на основе операционки Windows. [7] Однако, как известно, под данным названием объединяется целое семейство различных операционных систем. В таком случае возникает вопрос, владельцам каких систем стоит особенно сильно опасаться за сохранность своих важных документов при атаке вируса WannaCry? По информации русской службы BBC, наиболее часто воздействию вредоносной программы подвергается оборудование, работающее на основе Windows 7. При этом речь идет исключительно о тех устройствах, на которых своевременно не были установлены недавно выпущенные компанией Microsoft обновления, направленные на повышение безопасности компьютера. Каким типом соединения пользуется вирус WannaCry? Первоначально программа узнает IP-адрес компьютера для установления удаленного подключения к нему. А благодаря использованию соединения с Tor-узлами сетевому червю удается сохранять анонимность. По оценкам экспертов, от сетевого червя уже успело пострадать более 500 тысяч компьютеров по всему миру. Возможна ли новая атака вируса WannaCry и что говорят об этом последние новости? Вторую волну заражения ждали практически сразу после появления данного феномена. После этого успели появиться новые модифицированные версии, действующие по схожему принципу с вирусом WannaCry. Они стали известны по всему миру под названиями «Петя» и «Миша». Многие специалисты уверены в том, что подобные вредоносные программы постоянно совершенствуются, а это значит, что их повторные атаки абсолютно не исключены. 5. Профилактика и лечениеМногие пользователи беспокоятся по поводу безопасности используемого ими оборудования и поэтому интересуются, как удалить вирус WannaCry в случае его заражения. Первый вариант, который может прийти на ум рядовому пользователю – это произвести оплату. Однако за возможность расшифровки вымогатели требуют не самую маленькую сумму – порядка 300 долларов. Впоследствии первоначальная сумма выкупа была повышена в два раза – до 600 долларов. Кроме того, ее выплата вовсе не гарантирует восстановления первоначального состояния вашей системы: все-таки речь идет о злоумышленниках, которым уж точно не стоит доверять. [8] Специалисты считают данное действие и вовсе бессмысленным: они аргументируют свое мнение тем, что сама опция предоставления индивидуального ключа для пользователя, решившего совершить оплату, разработчиками вредоносной программы реализована с ошибкой, получившей название «состояние гонки». Простых пользователям необязательно разбираться в ее особенностях: намного важнее понимать ее смысл, означающий, что ключ для расшифроки, скорее всего, вам так и не будет прислан. Таким образом, эффективная защита и лечение от вируса WannaCry должна быть иной и включать в себя целый комплекс мероприятий, которые способны помочь вам обезопасить свои личные файлы и хранящуюся в них информацию. Специалисты советуют не игнорировать выпускаемые обновления системы, особенно те из них, которые касаются вопросов безопасности. Чтобы не пострадать от атаки вредоносных программ, необходимо заранее изучить основные способы, как защититься от вируса WannaCry. Прежде всего, стоит убедиться, что на вашем оборудовании установлены все необходимые обновления, которые способны устранить возможные уязвимости системы. Если вы разбираетесь в вопросах информационной безопасности, то вам может помочь настройка проверки входящего трафика при помощи специальной системы управления пакетами IPS. Также рекомендуется применять различные системы борьбы с ботами и вирусами: например, программу Threat Emulation в рамках шлюзов безопасности от Check Point. В случае заражения возникает вопрос, как убрать вирус WannaCry. Если вы не являетесь специалистом в области информационной безопасности, то вы можете обратиться за помощью на специализированные форумы, где вам могут помочь справиться с вашей проблемой. Знаете ли вы, как лучше всего расшифровать файлы, зашифрованные таким популярным вирусом, как WannaCry? Возможно ли произвести данную операцию без потери важных данных? На форуме известной Лаборатории Касперского в случае заражения советуют действовать следующим образом: выполнить специальный скрипт в утилите АВЗ; проверить настройки в системе HijackThis; запустить специализированное программное обеспечение Farbar Recovery Scan Tool. При этом российские специалисты не предложили специальных программ, позволяющих расшифровать зараженные файлы. Единственный предлагаемый ими вариант заключался в рекомендации попробовать произвести их восстановление из теневых копий. Зато была создана французская утилита WannaKiwi от компании Comae Technologies, которая помогает вылечить важные документы на вашем компьютере. [9] ЗАКЛЮЧЕНИЕКибер-атака Wanna Cry является не первым и не последним таким случаем, хотя и малоприятным. Чтобы защитить себя и свою информацию важно соблюдать давно установившиеся правила использования сетевых ресурсов. Нужно своевременно обновлять свою операционную систему, использовать встроенные инструменты безопасности, а также различные антивирусы. И что самое главное, быть аккуратным и внимательным при использовании информационных ресурсов. Ведь зачастую пользователи сами приносят беду на свой компьютер, пользуясь ресурсами с плохой репутацией, а также скачивая и используя неизвестные и непроверенные файлы. Список использованных источниковАбдуллин А.Р. Антивирусные программы - выбери лучший щит.- 2019 г. С. 258-259. Блазуцкая Е.Ю., Шарафутдинов А.Г. Вирусы нового поколения и антивирусы. - 2019 г. Т. 1. № 35. С. 92-94. Жуков Д.О. Модели различных стратегий распространения вирусов в компьютерных сетях. - 2018 г. - С. 113. Морозов Д.А. Предвестники электронных эпидемий. Конструкторы вредоносных программ. Первый арестованный вирусописатель. Наиболее разрушительные вирусы. [Текст] /А. Д.. Морозов // Конца и края нет. - 2019 г. - № 11(48). - С. 5 - 9. Мустафина Н. М., Шарафутдинов А. Г. Самые опасные компьютерные вирусы. Экономические науки. [Текст] / М. Н. Мустафина., Г. А. Шарафутдинов // Виды. - 2019 г. - № 47(1). - С. 3 - 11. Роджер А. Г. Одиннадцать верных признаков того, что вы подверглись атаке. [Текст] / Г. А. Роджер // Самые опасные вирусы за всю историю существования компьютеров. - 2020 г. - № 6. - С. 1-2. Хаханов В.И. Модель неисправностей программного продукта. Компьютерный вирус. - 2-е изд.- 2020 г. - № 7. - С. 102. Флоринский Н.А. Компьютерные вирусы. Определение, классификация и способы защиты. [Текст] / А.Н. Флоринский // Компьютерный вирус. - 2019 г. - № 12. - С.10 - 12. Яцюк Т.В. Защита от вирусов-баннеров и вертуализаторов. - 2018 г. - № 9. - С. 122. |