Фри знать. ФТРиЗИ-22_Фамилия_ИО_реферат. Институт информационных наук и технологий безопасности факультет информационных систем и безопасности

Скачать 85.23 Kb. Скачать 85.23 Kb.

|

|

МИНОБРНАУКИ РОССИИ Федеральное государственное бюджетное образовательное учреждение высшего образования «Российский государственный гуманитарный университет» (РГГУ) ИНСТИТУТ ИНФОРМАЦИОННЫХ НАУК И ТЕХНОЛОГИЙ БЕЗОПАСНОСТИ ФАКУЛЬТЕТ ИНФОРМАЦИОННЫХ СИСТЕМ И БЕЗОПАСНОСТИ Кафедра комплексной защиты информации Студенческий Научный Семинар ФИЗИКА ТЕХНИЧЕСКОЙ РАЗВЕДКИ/ЗАЩИТЫ ИНФОРМАЦИИ ФАМИЛИЯ ИМЯ ОТЧЕСТВО ПОЛНОЕ НАЗВАНИЕ ПРЕЗЕНТАЦИИ И РЕФЕРАТА РЕФЕРАТ студента направления подготовки 10.03.01 «Информационная безопасность» профиль: «Комплексная защита объектов информатизации» (уровень - академический бакалавриат) ОЦЕНКА реферата: ___________________

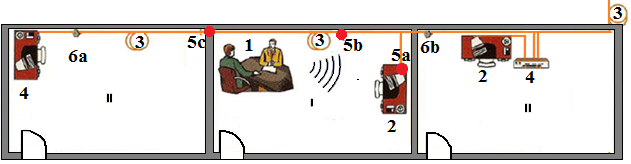

Москва 2022 СОДЕРЖАНИЕ ВВЕДЕНИЕ ГЛАВА 1 Модель объекта защиты/защищаемой информации Защищаемая информация Модель нарушителя Оценка уровня угрозы защищаемой информации ГЛАВА 2 Модель угроз информационной безопасности Описание информативных сигналов Технические каналы утечки информации Оценка зоны разведывательной доступности и контролируемой зоны ГЛАВА 3 Модель защиты информации Моделирование организационно-технической защиты информации Моделирование технической защиты информации Технико-экономическое обоснование мероприятий и технических средств защиты информации ЗАКЛЮЧЕНИЕ Список источников и литературы ВВЕДЕНИЕ Постановка задачи, общая характеристика проблемы, её важность, положение в модели угроз безопасности информации. Шрифт реферата (14, одинарный интервал), параметры текста, как в этом примере. ГЛАВА 1 Название Текст  Рис. 1. Подписи к рисунку Текст Реферат необходимо представить в электронном и распечатанном виде Доклад только в электронном виде ЗАКЛЮЧЕНИЕ Текст выводов по реферату и список источников на отдельном листе Список источников и литературы. Число источников не должно не превышать объем страницы вместе с заключением Примерные темы рефератов 2022 Системы видеонаблюдения в контроле деструктивных действий посетителей Системы искусственного интеллекта в выявлении посетителей защищаемого объекта склонных к деструктивным действиям Датчики смартфона в технике разведки и защиты информации Технология обнаружения скрытного видеонаблюдения на основе датчика глубины смартфона Технологии биометрической идентификации человека Биометрическая аутентификация Биометрические системы контроля и управления доступом Терминалы распознавания лиц в системах контроля доступа Возможности досмотрового оборудования в выявлении вещественных носителей информации Охранное видеонаблюдение в системе контроля и управления доступом Технические средства охраны периметра Инфракрасные оптические датчики (кабельные вибрационные датчики, радиоволновые системы, микроволновые устройства) периметральной охранной сигнализации Волоконно-оптические технологии в обеспечении физической и информационной безопасности объекта (музея, офиса и т.д.) Визуальное сокрытие действий нарушителя от систем охранного видеонаблюдения Визуальная маскировка защищаемых объектов Организационное и техническое обеспечение конфиденциальности переговоров в выделенном помещении Оценка зоны опасности в структуре технической защиты информации объекта Перехват трафика в современных системах связи 2021 Закладочные устройства на базе цифрового диктофона Перехват видеосигнала ван Эйка на основе ПЭМИН Технический канал утечки речевой информации на базе компактной люминесцентной лампы Системы звуковой маскировки Технический канал утечки речевой информации на основе направленного микрофона параболического вида Закладочные радиоустройства подслушивания конфиденциальных переговоров Технический канал утечки речевой информации на основе лазерного микрофона Защита переговоров в легковом автомобиле от несанкционированного съема информации (перехвата) лазерным микрофоном. Защита воздушного пространства от беспилотных летательных аппаратов методом подавления радиоканалов управления и навигации Подавление радиоканалов управления и навигации беспилотных летательных аппаратов Шифрование и передача данных с использованием технологии квантового шифрования в квантовом телефоне Противодействие системам скрытого видеонаблюдения в помещениях временного пребывания Проведение конфиденциальных переговоров в неподготовленном помещении Физическая утечка данных на магнитных/флэш накопителях Активные методы защиты акустической информации с помощью системы постановки виброакустических и акустических помех «Шорох-3» Техническая защита речевой информации от утечек по виброакустическим каналам Активные технические средства защиты информации от утечек по виброакустическому каналу Перехват информативных акустических сигналов по вибрационному каналу Охрана периметра контролируемой зоны активными инфракрасными техническими средствами охраны Радиозакладные устройства и защита информации от них Перехват трафика в оптических сетях с помощью волоконно-оптической прищепки Модель угроз и защиты информации от утечки по каналам ПЭМИН Перехват трафика в линиях связи на основе витой пары Автоматизированные системы видеонаблюдения инфракрасного диапазона в защите периметра контролируемой зоны Системы защиты периметра на основе датчиков движения Защита радиоэлектронных устройств и СВТ от утечки информации за счет наводок информативных сигналов в сетях электропитания Радиоэлектронные закладки в канале утечки речевой информации и методы технической защиты Оптико-акустическая аппаратура перехвата речевой информации |