Быкова И.Г.П-41. Количественная оценка стойкости парольной защиты

Скачать 0.62 Mb. Скачать 0.62 Mb.

|

|

Выполнить практические работы, оформить отчет и ответить на контрольные вопросы. Номер варианта соответствует порядковому номеру по списку в журнале. Практическая работа № 17 Тема: Количественная оценка стойкости парольной защиты Цель работы: Реализация простейшего генератора паролей, обладающего требуемой стойкостью к взлому. Краткие теоретические сведения Подсистемы идентификации и аутентификации пользователя играют важную роль в системах защиты информации. Стойкость подсистемы идентификации и аутентификации пользователя в системе защиты информации (СЗИ) во многом определяет устойчивость к взлому самой СЗИ. Данная стойкость определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой идентификатор или украв его. Парольные системы идентификации/аутентификации являются одними из основных и наиболее распространенных в СЗИ методами пользовательской аутентификации. В данном случае информацией, аутентифицирующей пользователя, является некоторый секретный пароль, известный только легальному пользователю. Парольная аутентификация пользователя, как правило, передний край обороны СЗИ. В связи с этим модуль аутентификации по паролю наиболее часто подвергается атакам со стороны злоумышленника. Цель последнего в данном случае – подобрать аутентифицирующую информацию (пароль) легального пользователя. Методы парольной аутентификации пользователя наиболее просты и при несоблюдении определенных требований к выбору пароля являются достаточно уязвимыми. Основными минимальными требованиями к выбору пароля и к подсистеме парольной аутентификации пользователя являются следующие. К паролю: 1) минимальная длина пароля должна быть не менее 6 символов; 2) пароль должен состоять из различных групп символов (малые и большие латинские буквы, цифры, специальные символы ‘(’, ‘)’, ‘#’ и т. д.); 3) в качестве пароля не должны использоваться реальные слова, имена, фамилии и т. д. К подсистеме парольной аутентификации: 1) администратор СЗИ должен устанавливать максимальный срок действия пароля, после чего, пароль следует сменить; 2) в подсистеме парольной аутентификации необходимо установить ограничение числа попыток ввода пароля (как правило, не более трёх); 3) в подсистеме парольной аутентификации требуется установить временную задержку в случае ввода неправильного пароля. Как правило, для генерирования паролей в СЗИ, удовлетворяющих перечисленным требованиям к паролям, используются программы – автоматические генераторы паролей пользователей. При выполнении перечисленных требований к паролям и к подсистеме парольной аутентификации единственно возможным методом взлома данной подсистемы злоумышленником является прямой перебор паролей (brute forcing). В данном случае, оценка стойкости парольной защиты осуществляется следующим образом. Количественная оценка стойкости парольной защиты Пусть A – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля: если пароль состоит только из малых английских букв, то A = 26), L – длина пароля, S = AL – число всевозможных паролей длины L, которые можно составить из символов алфавита A, V – скорость перебора паролей злоумышленником, T – максимальный срок действия пароля. Тогда, вероятность P подбора пароля злоумышленником в течение срока его действия V определяется по следующей формуле: P = (V ∙ T) / S = (V ∙ T) / AL. Э ту формулу можно использовать в обратную сторону для решения следующей задачи. Задача. Определить минимальные мощность алфавита паролей A и длину паролей L, обеспечивающих вероятность подбора пароля злоумышленником не более заданной P, при скорости подбора паролей V, максимальном сроке действия пароля T. Данная задача имеет неоднозначное решение. При исходных данных V, T, P однозначно можно определить лишь нижнюю границу S* числа всевозможных паролей. Целочисленное значение нижней границы вычисляется по формуле S* = [V ∙ P / T], (1) где [] – целая часть числа, взятая с округлением вверх. После определения нижней границы S* необходимо выбрать такие A и L для формирования S = AL, чтобы выполнялось следующее неравенство: S* ≤ S = AL. (2) При выборе S, удовлетворяющего неравенству (2), вероятность подбора пароля злоумышленника (при заданных V и T) будет меньше, чем заданная P. Следует отметить, что при осуществлении вычислений по формулам (1) и (2), величины должны быть приведены к одним размерностям. Пример. Исходные данные: P = 10-6, T = 7 дней = 1 неделя, V = 10 (паролей / минуту) = 10 · 60·24·7 = 100800 паролей в неделю. Тогда, S* = [(10800 ∙ 1) / 10-6] = = 108 ∙ 108. Условию S* ≤ AL удовлетворяют, например, такие комбинации A и L, как A = 26, L = 8 (пароль состоит из восьми малых символов английского алфавита), A = 36, L = 6 (пароль состоит из шести символов, среди которых могут быть малые латинские буквы и произвольные цифры). Порядок выполнения работы: 1. В табл. 1 найти для указанного варианта значения характеристик P, V, T. 2. Вычислить по формуле (1) нижнюю границу S* для заданных P, V, T. 3. Выбрать некоторый алфавит с мощностью A и получить минимальную длину пароля L, при котором выполняется условие (2). 4. Реализовать программу для генерации паролей пользователей. Программа должна формировать случайную последовательность символов длины L, при этом должен использоваться алфавит из A символов. 5. Оформить отчет по практической работе. Коды символов: 1. Коды английских символов: «A» = 65, …, «Z» = 90, «a» = 97,…, «z» = 122. 2. Коды цифр: «0» = 48, «9» = 57. 3. «!» = 33, «“» = 34, «#» = 35, «$» = 36, «%» = 37, «&» = 38, «‘» = 39. 4. Коды русских символов: «А» – 128, … «Я» – 159, «а» – 160,…, «п» – 175, «р» – 224,…, «я» – 239. Таблица 1. Варианты заданий

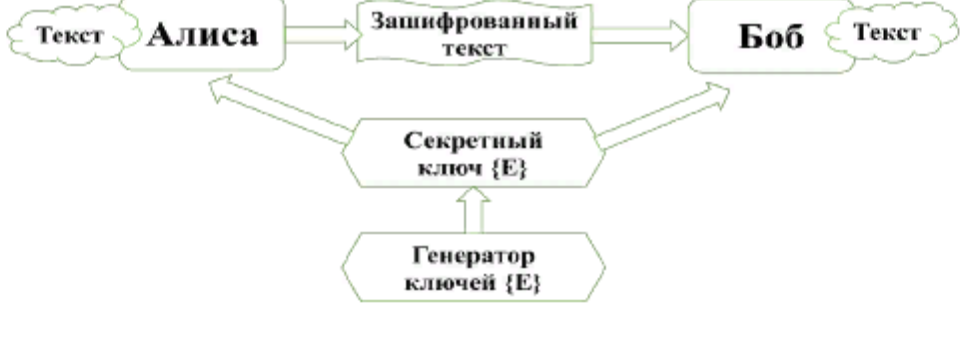

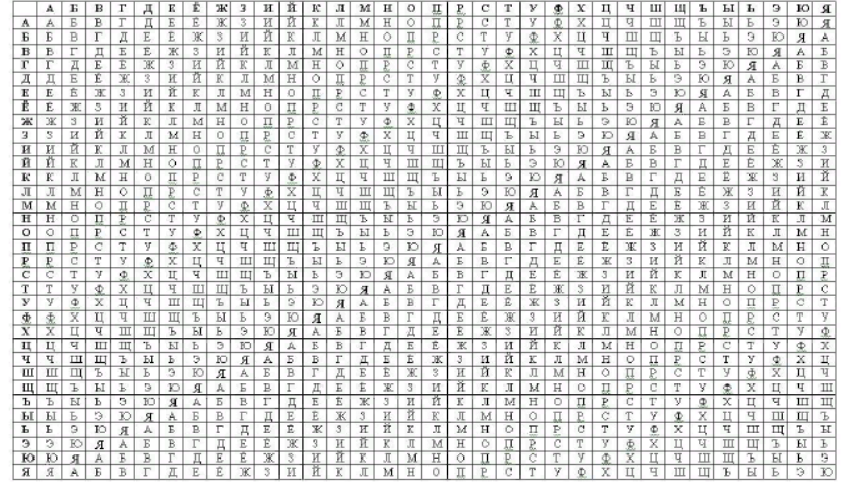

Контрольные вопросы 1. Чем определяется стойкость подсистемы идентификации и аутентификации? 2. Перечислить минимальные требования к выбору пароля. 3. Перечислить минимальные требования к подсистеме парольной аутентификации. 4. Как определить вероятность подбора пароля злоумышленником в течение срока его действия? 5. Выбором каких параметров можно повлиять на уменьшение вероятности подбора пароля злоумышленником при заданной скорости подбора пароля злоумышленником и заданном сроке действия пароля? Практическая работа № 18 Тема: Основные понятия криптографической защиты информации Цель работы:Ознакомиться с основными понятиями криптографической защиты информации и изучить простейшие методы шифрования. Краткие теоретические сведения Шифрование перестановкой заключается в том, что символы шифруемого текста переставляются по определенному правилу в пределах некоторого блока этого текста. При достаточной длине блока, в пределах которого осуществляется перестановка, и сложном неповторяющемся порядке перестановки можно достигнуть приемлемой для простых практических приложений стойкости шифра. Шифрование заменой (подстановкой) заключается в том, что символы шифруемого текста заменяются символами того же самого (простая замена), также одно или нескольких других алфавитов (сложная замена) в соответствии с заранее обусловленной схемой замены. Шифрование гаммированием заключается в том, что символы шифруемого текста складываются с символами некоторой случайной последовательности, именуемой гаммой шифра. Стойкость шифрования определяется в основном длиной (периодом) неповторяющейся части гаммы шифра. Данный способ является одним из основных для шифрования информации в автоматизированных системах. Шифрование аналитическим преобразованием заключается в том, что шифруемый текст преобразуется по некоторому аналитическому правилу (формуле). Например, можно использовать правило умножения вектора на матрицу, причем умножаемая матрица является ключом шифра, а символами умножаемого вектора последовательно служат символы шифруемого текста. Другим примером может служить использование так называемых однонаправленных функций для построения криптосистем с открытым ключом Симметричные системы  Асимметричные системы  Порядок выполнения работы Задание 1. Расшифруйте послание, зашифрованное методом перестановки с ключом 1-3, 2-4, 5-7 и т.д. ЗОБЕСНПАТЬОСЕВПРЕВЫШГОСЕ! Задание 2. Расшифруйте послание, зашифрованное шифром Цезаря с ключом 1 ВЁМПЁ ТПМОЧЁ РФТУЬОЙ. Задание 3. Расшифруйте послание, зашифрованное шифром Цезаря. Ключ подберите самостоятельно. ЦЯРСНСМЩИ ЯМЯКЗЖ ОНКДЖДМ! Задание 4. Расшифруйте послание, зашифрованное шифром Вижинера. Ключ – си- стема. ЬИВЮ Ш ЧЛСЩМ ЁПЭАЭ УАГЕШЛМ! Задание 5. Расшифруйте послание, зашифрованное методом гаммирования. Ключ - звонок. ШУШЩПУДЕПМЮЮЪХГЮПЮЕ! Задание 6. Зашифруйте пословицу любым способом. ЗОЛОТО ДОБЫВАЮТ ИЗ ЗЕМЛИ, А ЗНАНИЯ ИЗ КНИГ Для шифра Цезаря  Для шифра Вижинера  Контрольные вопросы Цель и задачи криптографии? Что такое криптография и криптоанализ? В чем заключается основной принцип симметричных систем шифрования? Что такое криптосистема с секретным ключом? По какому принципу действуют шифры перестановок? Какие шифры перестановок известны? По какому принципу действуют шифры простых замен? Какие шифры простых замен известны? Какие из шифров перестановок и простых замен являются наиболее стойкими? |