Информационная безопастность_2. Компьютерное преступление как уголовно правовое понятие

Скачать 74.11 Kb. Скачать 74.11 Kb.

|

|

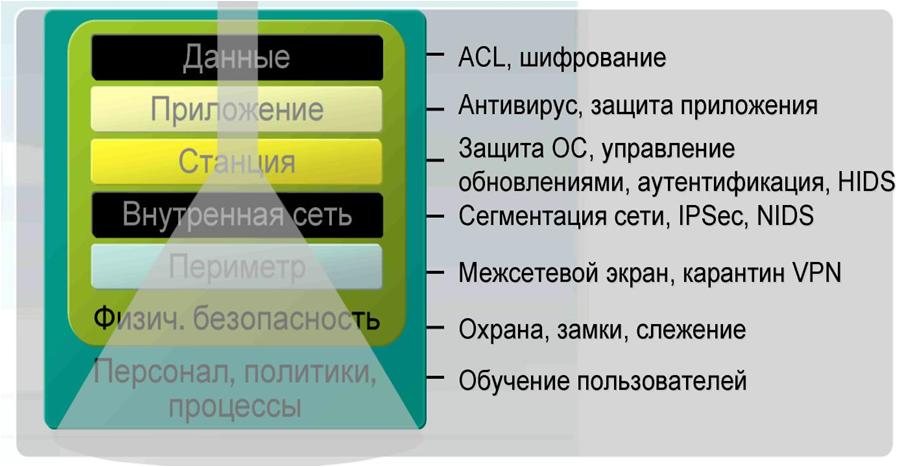

Компьютерное преступление как уголовно правовое понятие — это предусмотренное уголовным законом умышленное нарушение чужих прав и интересов в отношении автоматизированных систем обработки данных, совершенное во вред подлежащим правовой охране правам и интересам физических и юридических лиц, общества и государства. Сетевые компьютерные преступления, имеют много общего с преступностью в целом. Это целенаправленность, общественная опасность, открытость, развитие, устойчивость, активность, организованность и т.д. Многоуровневая защита информации Повышает вероятность обнаружения злоумышленника Снижает эффективность атаки и вероятность доступа к информации Многоуровневая защита на предприятии осуществляется по следующей схеме  Антивирусы – самый действенный спосoб борьбы с вирусами. Большинствo представленных лидерами антивирусной индустрии продуктов являютя комплексными и обладают схожими параметрами защиты и производительности. К таковым относятся: Kaspersky, DrWeb, NOD32, Norton Atnivirus Антивирусы обеспечивают защиту:Рабочих станций Файловых серверов Почтовых серверов Систем документооборота Работы в интернет Портативные, мобильные устройства Правила антивирусной защитыВсегда делайте резервные кoпии важных данных. Файлы могут быть удалены трояном, зашифрованы вирусом либо повреждены. Старайтесь избегать массовых залежей дисков с программным обеспечением, даже если они у вас аккуратно разложены и подписаны. Контролировать это со временем будет тяжело. Используйте несколько бесплатных антивирусных программ (Kaspersky, DrWeb, NOD32) Установите антивирусную программу, oптимально настройте и включите автоматическое обновление Современные системы идентификации и аутентификации пользователейСовременные системы позволяют с высокой степенью вероятности определить подлинность пользователя, либо удаленного узла. Данные системы предназначены однозначного определения субъекта доступа и его полномочий по отношению к конкретному ресурсу. Идентификация — это процедура распознавания субъекта по его идентификатору. В процессе регистрации субъект предъявляет системе свой идентификатор и она проверяет его наличие в своей базе данных. Субъекты с известными системе идентификаторами считаются легальными (законными), остальные субъекты относятся к нелегальным. Аутентификация пользователей— процедура проверки подлинности субъекта, позволяющая достоверно убедиться в том, что субъект, предъявивший свой идентификатор, на самом деле является именно тем субъектом, идентификатор которого он использует. Для этого он должен подтвердить факт обладания некоторой информацией, которая может быть доступна только ему одному (пароль, ключ и т.п.). Авторизация — процедура предоставления субъекту определенных прав доступа к ресурсам системы после прохождения им процедуры аутентификации. Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к ее ресурсам. Существующие системы аутентификации пользователей:Парольные системы (самый простой и распространенный способ) Системы PKI (криптографические сертификаты) Системы одноразовых паролей Биометрические системы В основе большинства механизмов аутентификации пользователей лежат ПАРОЛИ, поэтому данный способ наиболее распространенный. В силу своей «открытости», а так же ужесточении требований к длине пароля, большим количеством ПО для взлома паролей, данная система является наиболее уязвимой. В основе большинства механизмов аутентификации лежат ПАРОЛИ, поэтому данный способ наиболее распространенный. В силу своей «открытости», а так же ужесточении требований к длине пароля, большим количеством ПО для взлома паролей, данная система является наиболее уязвимой. Основными «проблемными» местами систем паролей являются: «сложность» для запоминания пароля конечным пользователем, как следствие — нарушение Политики безопасности организации хранение паролей в «открытом» виде; «беззащитность» пароля при вводе результате применения спец. ПО — «клавиатурных шпионов», «кейлогеров» и тд. применение «нестойких» алгоритмов аутентификации и открытых каналов передачи данных легкость взлома с помощь спец. ПО — «взломщиков паролей» канал передачи пароля — открытый, нешифрованный канал передачи данных. Использование стандартной политики требований сложности задаваемых паролей в операционных системах, в значительной степени затрудняет компрометацию учетных записей удаленным злоумышленником с использованием словарей. Технология инфраструктуры открытых ключей Технология инфраструктуры открытых ключей позволяет проверять и удостоверять подлинность пользователя. Инфраструктура открытых ключей или PKI обеспечивает единую идентификацию, аутентификацию и авторизацию пользователей системы, приложений и процессов и вместе с этим гарантирует доступность, целостность и конфиденциальность информации. Инфраструктура PKI представляет собой систему цифровых сертификатов, носителями которых являются USB-ключи или смарт-карты. При использовании индивидуального секретного пароля и средств криптографической защиты, цифровые сертификаты получают роль электронных паспортов. Использование в корпоративной сети технологии инфраструктуры открытых ключей значительно повышает безопасность всей сети в целом, так как позволяет отказаться от использования парольной аутентификации пользователей внутри, а также обеспечивает безопасный доступ удаленных пользователей в систему. Основные носители информации: USB-ключи; Смарт-карты Использование в корпоративной сети технологии PKI значительно повышает безопасность всей сети в целом, так как позволяет отказаться от использования парольной аутентификации пользователей внутри, а также обеспечивает безопасный доступ удаленных пользователей в систему. Пользователям не надо запоминать сложные пароли и периодически их менять — достаточно подключить электронный ключ или смарт-карту и ввести PIN-код Системы одноразовых паролей Системы многофакторной аутентификации основанные на технологии одноразовых паролей OTP является платформенно-независимым решением для аутентификации мобильных пользователей, которое отличается крайней простотой в использовании, установке и администрировании. Данная технология основана на том, что пароль пользователя не постоянен и изменяется с течением времени специальным устройством (аппаратным или программным) — токеном. Данное решение широко используется в системах удаленного доступа, в том числе системах клиент-банк, для аутентификации пользователей при доступе из недоверенной среды (Интернет-кафе, бизнес-центры, и т.д.). OTP-токен — мобильное персональное устройство, принадлежащее определенному пользователю, генерирующее одноразовые пароли, используемые для аутентификации данного пользователя. OTP-токены имеют небольшой размер и выпускаются в виде : карманного калькулятора; брелока; смарт-карты; устройства, комбинированного с USB-ключом; специального программного обеспечения для карманных компьютеров. В качестве примера решений OTP можно привести линейку RSA SecurID, ActivCard Token,комбинированный USB-ключ Aladdin eToken NG-OTP. Структура системы: Сервер аутентификации (баз данных аккаунтов, привязанных к устройствам, синхронизация по времени) Канал передачи; Форма для ввода аутентификационных данных (обычно 3 поля (Login, OTP, PIN)) Клиентская часть (OTP брелок и др.) |