информационные технологии. Документ Microsoft Word. Контрольная работа по дисциплине Информационные технологии в профессиональной деятельности вариант

Скачать 38.83 Kb. Скачать 38.83 Kb.

|

|

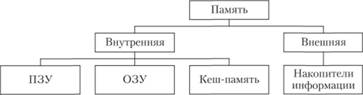

МИНИСТЕРСТВО ОБРАЗОВАНИЯ КРАСНОЯРСКОГО КРАЯ Краевое государственное бюджетное профессиональное образовательное учреждение «КРАСНОЯРСКИЙ МОНТАЖНЫЙ КОЛЛЕДЖ» Домашняя контрольная работа по дисциплине: «Информационные технологии в профессиональной деятельности» вариант: Выполнил: Студент группыт640: Васюхневич Рамиль Шарифович Проверил: Трубицина Надежда Николаевна Преподаватель информатики г. Красноярск, 2022г. Вариант4 4Поколения развития информационных технологий. Основные характеристики компьютера Появление в конце 1950-х годов ЭВМ и стремительное совершенствование их эксплуатационных возможностей создало реальные предпосылки для автоматизации управленческого труда, формирования рынка информационных продуктов и услуг. Развитие ИТ. шло параллельно с появлением новых видов технических средств обработки и передачи информации, совершенствованием организационных форм использования компьютеров, насыщением инфраструктуры новыми средствами связи. Первое поколение ЭВМ появилось в США в 50-е годы XX века (производительность - 1000 опер./Сек.), было построено на базе вакуумных ламп (около 18 000 шт.) и представлено моделями: Z1, Z3, ENIAC. Все эти машины имели большие размеры (вес ENIAC – 27 тонн), потребляли большое количество электроэнергии, имели малое быстродействие, малый объем памяти и невысокую надежность. В экономических расчетах они не использовались. Второе поколение ЭВМ (1960-е гг.) было построено на основе полупроводников и транзисторов, заменивших электронные лампы (пример - «IBM 1620», «PDP-1», «B5000», «БЭСМ-6»). Использование транзисторных элементов в качестве элементной базы позволило сократить потребление электроэнергии, уменьшить размеры отдельных элементов ЭВМ и всей машины, вырос объем памяти и др. Эти ЭВМ уже использовались на вычислительных центрах (ВЦ) специалистами, однако, пользователь только представлял исходные данные для их обработки на ВЦ и обычно спустя месяц получал результаты. Третье поколение ЭВМ (1970-е гг.) строилось на малых интегральных схемах. Его представители – IBM 360 (США), ряд ЭВМ единой системы (ЕС ЭВМ), машины семейства малых ЭВМ с СМ I по СМ IV. С помощью интегральных схем удалось уменьшить размеры ЭВМ, повысить их надежность и быстродействие. В АИС появились терминалы – устройства ввода-вывода данных (пишущие машинки и/или дисплеи, соединенные с ЭВМ), что позволило пользователю непосредственно общаться с ЭВМ. Четвертое поколение ЭВМ (1980-е гг.) было построено на больших интегральных схемах (БИС) и было представлено моделями: IBM 370 (США), ЕС-1045, ЕС-1065 и пр. Они представляли собой ряд программно-совместимых машин на единой элементной базе, единой конструкторско-технической основе, с единой структурой, единой системой программного обеспечения, единым унифицированным набором универсальных устройств. Широкое распространение получили персональные (ПЭВМ), которые начали появляться с 1976 г. в США (Apple). Они не требовали специальных помещений, установки систем программирования, использовали языки высокого уровня и общались с пользователем в диалоговом режиме. Основные характеристики компьютера: Производительность (быстродействие) ПК - возможность компьютера обрабатывать большие объёмы информации. Определяется быстродействием процессора, объёмом ОП и скоростью доступа к ней (например, Pentium III обрабатывает информацию со скоростью в сотни миллионов операций в секунду) Производительность (быстродействие) процессора – количество элементарных операций выполняемых за 1 секунду. Тактовая частота процессора (частота синхронизации)- число тактов процессора в секунду, а такт – промежуток времени (микросекунды) за который выполняется элементарная операция (например, сложение). Таким образом, тактовая частота - это число вырабатываемых за секунду импульсов, синхронизирующих работу узлов компьютера. Именно ТЧ определяет быстродействие компьютера Разрядность процессора– max длина (кол-во разрядов) двоичного кода, который может обрабатываться и передаваться процессором целиком. 19.Виды памяти. Назначение и структура В компьютере несколько видов памяти и запоминающих устройств, отличающихся емкостью памяти, временем хранения, методом и скоростью доступа к данным, избирательностью выдачи данных, надежностью работы. Для персонального компьютера самая быстрая – внутренняя память (взаимодействующая с процессором) имеет несколько уровней: постоянную (только читаемую) память, в которой хранятся программы, необходимые для запуска компьютера; оперативную память для хранения обновляемых данных; кэш-память, увеличивающую производительность процессора. Внешняя память более медленная, но и более вместительная – жесткие диски, сменные накопители и носители (магнитные ленты, дисководы, компакт-диски CD и DVD, флэш-карты). Постоянная память: ПЗУ и система BIOS. Работа компьютера после включения начинается только при условии, что  Рис. 3.8. Виды памяти ЭВМ процессор получит из памяти данные и программы для обработки. Сразу "после пробуждения" процессору необходимы инициирующие команды и данные, которые сохраняются при отключении питания и предоставляются процессору при включении. Для этих целей в компьютере предусмотрено постоянное запоминающее устройство. Постоянное запоминающее устройство (ПЗУ) – устройство энергонезависимой памяти, которая постоянно, даже после выключения компьютера, хранит фиксированные ("вшитые") программу и данные и использует их для загрузки операционной системы и подключения устройств (рис. 3.9). Для хранения параметров конфигурации компьютера предназначена постоянная память на основе полупроводников – G'il/05-память. Для хранения видеоизображений, выводимых на экран монитора, служит видеопамять. 34.Методы защиты информации от несанкционированного доступа. Необходимость защиты. Методы защиты компьютеров от несанкционированного доступа делятся на программно-аппаратные и технические. Первые отсекают неавторизованных пользователей, вторые предназначены для исключения физического проникновения посторонних людей в помещения компании. Создавая систему защиты информации (СЗИ) в организации, следует учитывать, насколько велика ценность внутренних данных в глазах злоумышленников. Для грамотной защиты от несанкционированного доступа важно сделать следующее: отсортировать и разбить информацию на классы, определить уровни допуска к данным для пользователей; оценить возможности передачи информации между пользователями (установить связь сотрудников друг с другом). В результате этих мероприятий появляется определенная иерархия информации в компании. Это дает возможность разграничения доступа к сведениям для сотрудников в зависимости от рода их деятельности. Аудит доступа к данным должен входить в функционал средств информационной безопасности. Помимо этого, программы, которые компания решила использовать, должны включать следующие опции: аутентификация и идентификация при входе в систему; контроль допуска к информации для пользователей разных уровней; обнаружение и регистрация попыток НСД; контроль работоспособности используемых систем защиты информации; обеспечение безопасности во время профилактических или ремонтных работ. Необходимость защиты информации со времен появления первых компьютеров и компьютерных технологий остается одной из самых актуальных проблем современности. Каждый пользователь персонального компьютера, так или иначе, сталкивается с этой проблемой. В наше время остро стоит проблема защиты персональных данных, государственной, военной, коммерческой информации. Основными факторами угрозы для компьютерной информации являются следующие: вредоносные компьютерные программы (в частности, вирусы), сбои в работе программного обеспечения, ошибки самого пользователя, перебои с электроэнергией и т.п. 49.Настольная издательская система Page Maker. PageMaker (PM) - одна из самых мощных и популярных у профессионалов издательских систем. С ее помощью можно подготовить оригинал-макет толстой книги, включающей иллюстрации, формулы, таблицы, другие сложные элементы. Последние версии программы полностью совместимы по интерфейсу с Windows и допускают импорт и конвертацию файлов из любых Windows-приложений; возможен и импорт текстовых файлов. Разработчик современных версий программы PM - фирма «Adobe». При подготовке к изданию книг PageMaker, предоставляет значительно больше возможностей, чем текстовый процессор Word. Это связано с наличием средств управления проектами, включающими создание шаблонов и стилей, оглавлений и предметных указателей и т.д. К примеру, главы 1 - 6 данной книги подготовлены к изданию в PM. Для вызова диалоговой панели выбора (установки) параметров работы или выполнения команд необходимо установить курсор мыши на пункт меню или команду и щелкнуть кнопкой или нажать клавиши Alt - F10 и клавишу, соответствующую выделенной букве. Выполнение команд происходит после подтверждения правильности установки всех параметров (выбора значений) активизацией экранной кнопки ОК или нажатием клавиши Перед началом работы установите принтер и единицу измерения. После этого начните верстку, установив поля и другие параметры, общие для всего издания. Не забудьте выбрать основной шрифт и провести вспомогательные линии. Изменение масштаба выводимого на экран изображения осуществляется в пункте Page глав 64.Основные топологии локальных компьютерных сетей. Сравнительная характеристика. Топология локальных компьютерных сетей – это месторасположение рабочих станций и узлов относительно друг друга и варианты их соединения. Фактически это архитектура ЛВС. . Основные топологии локальных сетей – это "звезда", "шина" и "кольцо". О топологии «звезда» Этот вид расположения рабочих станций имеет выделенный центр – сервер, к которому подсоединены все остальные компьютеры. Именно через сервер происходят процессы обмена данными. Поэтому оборудование его должно быть более сложным. Достоинства: Топология локальных сетей "звезда" выгодно отличается от других полным отсутствием конфликтов в ЛВС – это достигается за счет централизованного управления. Поломка одного из узлов или повреждение кабеля не окажет никакого влияния на сеть в целом. Наличие только двух абонентов, основного и периферийного, позволяет упростить сетевое оборудование. Скопление точек подключения в небольшом радиусе упрощает процесс контроля сети, а также позволяет повысить ее безопасность путем ограничения доступа посторонних. Недостатки: Такая локальная сеть в случае отказа центрального сервера полностью становится неработоспособной. Стоимость "звезды" выше, чем остальных топологий, поскольку кабеля требуется гораздо больше. О топологии «шина». В этом способе соединения все рабочие станции подключены к единственной линии – коаксиальному кабелю, а данные от одного абонента отсылаются остальным в режиме полудуплексного обмена. Топологии локальных сетей подобного вида предполагают наличие на каждом конце шины специального терминатора, без которого сигнал искажается. Достоинства: Все компьютеры равноправны. Возможность легкого масштабирования сети даже во время ее работы. Выход из строя одного узла не оказывает влияния на остальные. Расход кабеля существенно уменьшен. Недостатки: Недостаточная надежность сети из-за проблем с разъемами кабеля. Маленькая производительность, обусловленная разделением канала между всеми абонентами. Сложность управления и обнаружения неисправностей за счет параллельно включенных адаптеров. Длина линии связи ограничена, потому эти виды топологии локальной сети применяют только для небольшого количества компьютеров. О топологии кольцо Такой вид связи предполагает соединение рабочего узла с двумя другими, от одного из них принимаются данные, а второму передаются. Главной же особенностью этой топологии является то, что каждый терминал выступает в роли ретранслятора, исключая возможность затухания сигнала в ЛВС. Достоинства: Быстрое создание и настройка этой топологии локальных сетей. Легкое масштабирование, требующее, однако, прекращения работы сети на время установки нового узла. Большое количество возможных абонентов. Устойчивость к перегрузкам и отсутствие сетевых конфликтов. Возможность увеличения сети до огромных размеров за счет ретрансляции сигнала между компьютерами. Недостатки: Ненадежность сети в целом. Отсутствие устойчивости к повреждениям кабеля, поэтому обычно предусматривается наличие параллельной резервной линии. Большой расход кабеля. Список рекомендуемой литературы Михеева Е.В. Информационные технологии в профессиональной деятельности, АСАДЕМА, 2013 Михеева Е.В. Практикум по информационным технологиям, АСАДЕМА, 2013 Фиошин М.Е. Информатика и ИКТ 1-2 часть, Профильный уровень, - М.: ДРОФА, 2012 Угринович Н. Д. Информатика и информационные технологии – М.: Лаборатория Базовых Знаний, 2012. Ёлочкин М.Е. Информационные технологии. - М.: ОНИКС, 2012 Дополнительная литература Кузнецов А.А. Информатика. Тестовые задания. – 2-е изд., испр. – М.:БИНОМ. Лаборатория знаний, 2003. Могилёв А. В. Информатика. М.: ACADEMA, 2012. Могилёв А. В. Практикум по информатике. М.: ACADEMA, 2012. Могилев А.В., Практикум по информатике: Учеб.пособие для студ.высш.учеб.заведений / Н.И.Пак, Е.К.Хеннер; Под ред. Е.К Хеннера.–2-е изд.стер.– М.:Издательский центр «Академия», 2005.. Копыл В.И. Поиск в Интернет, М.:-2005 Хлебострелов В.Г. Информатика и информационно-коммуникационные технологии, М.:-2005 Информационные интернет-ресурсы http//www.tehlit.ru - Техническая литература – Режим доступа: свободный – Загл. с экрана. http//www.pntdoc.ru - Портал нормативно-технической – Режим доступа: свободный – Загл. с экрана. Видеоуроки: http//videouroki.net Электронный учебник: Фиошин М.Е. Информатика и ИКТ, 2012 Разработала преподаватель информатики Н.Н. Трубицина 2020г |