рмар. PANOV_EVGENIJдиплом). Краевое государственное бюджетное профессиональное образовательное учреждение алтайский политехнический техникум

Скачать 0.85 Mb. Скачать 0.85 Mb.

|

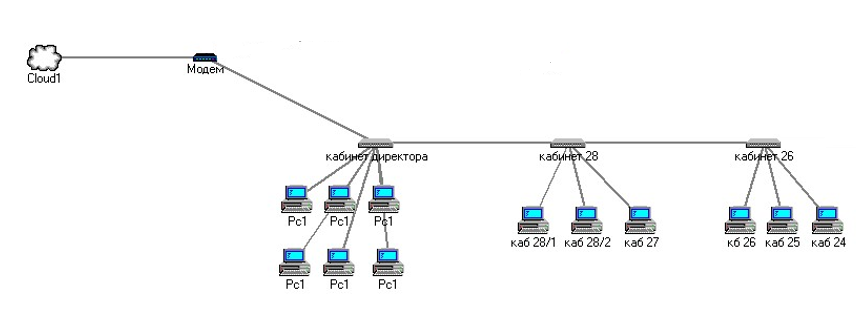

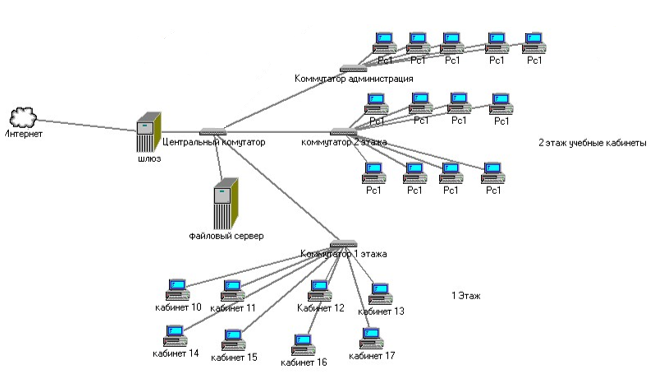

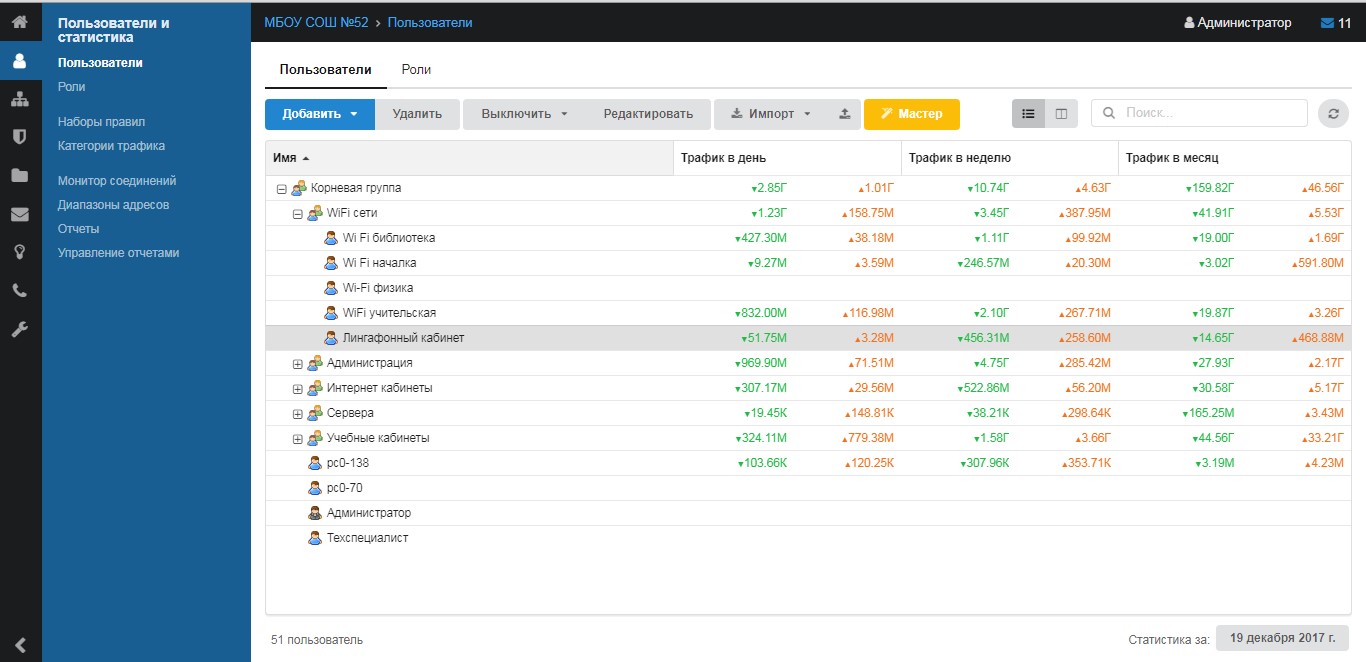

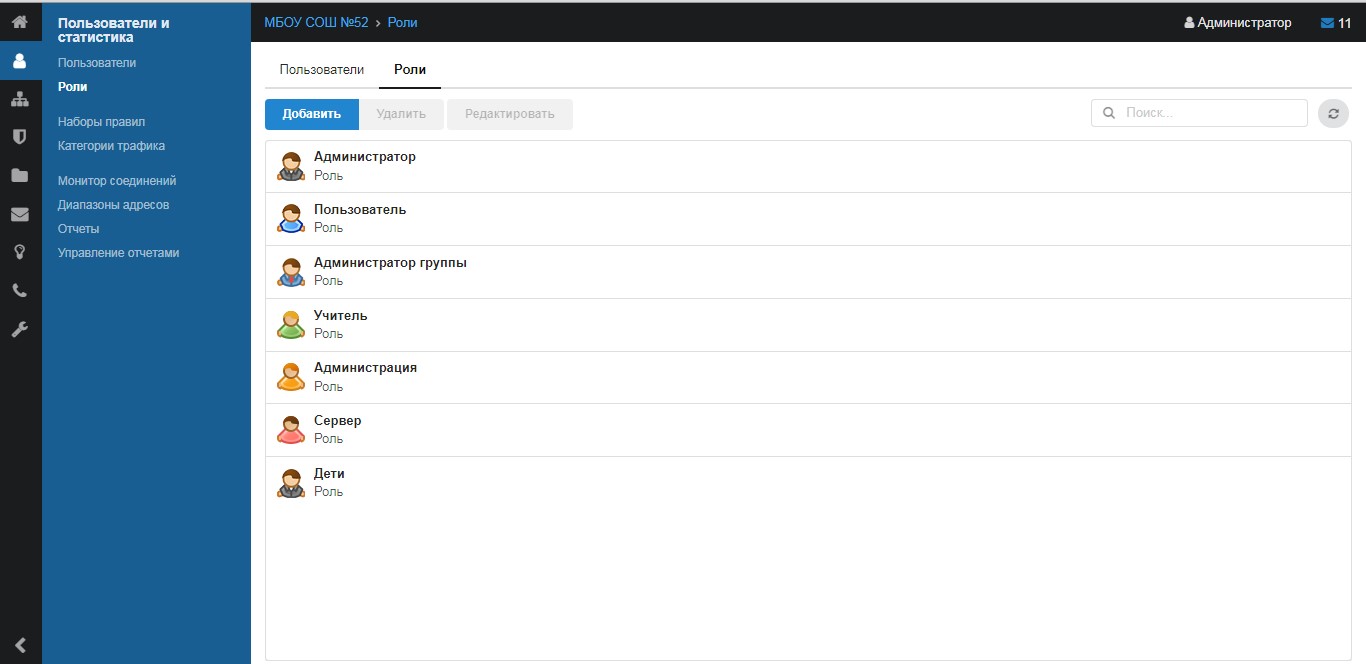

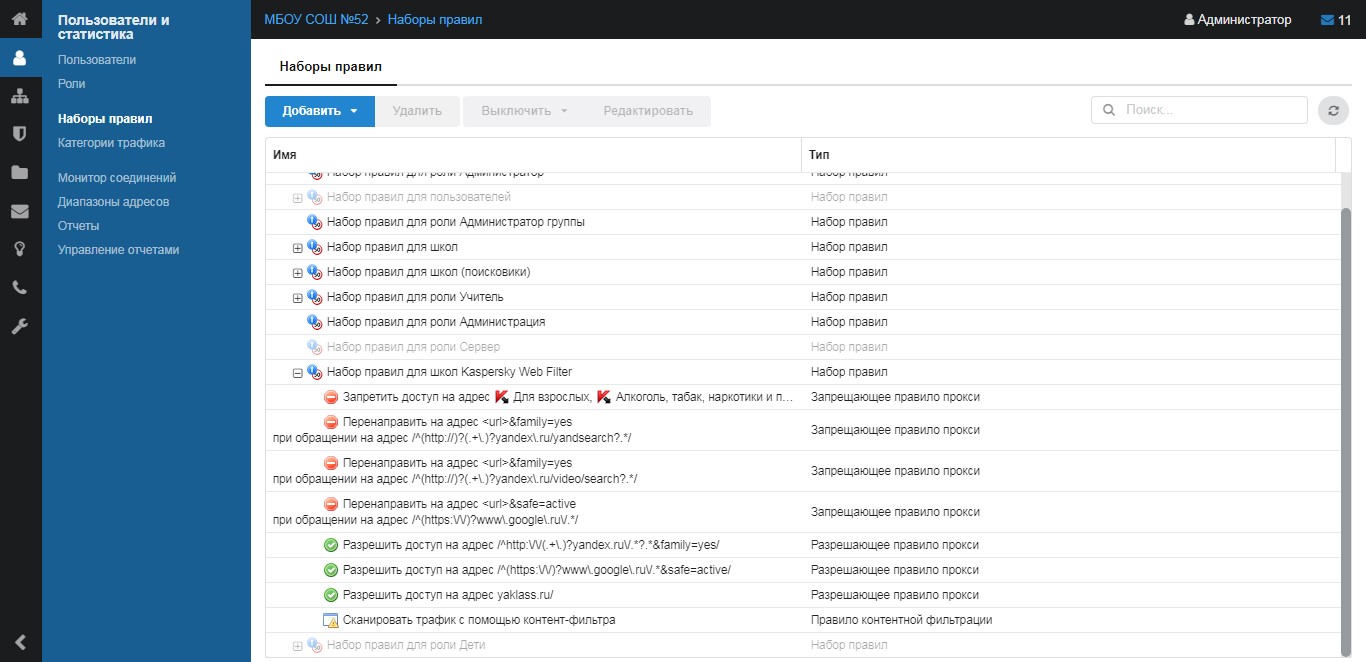

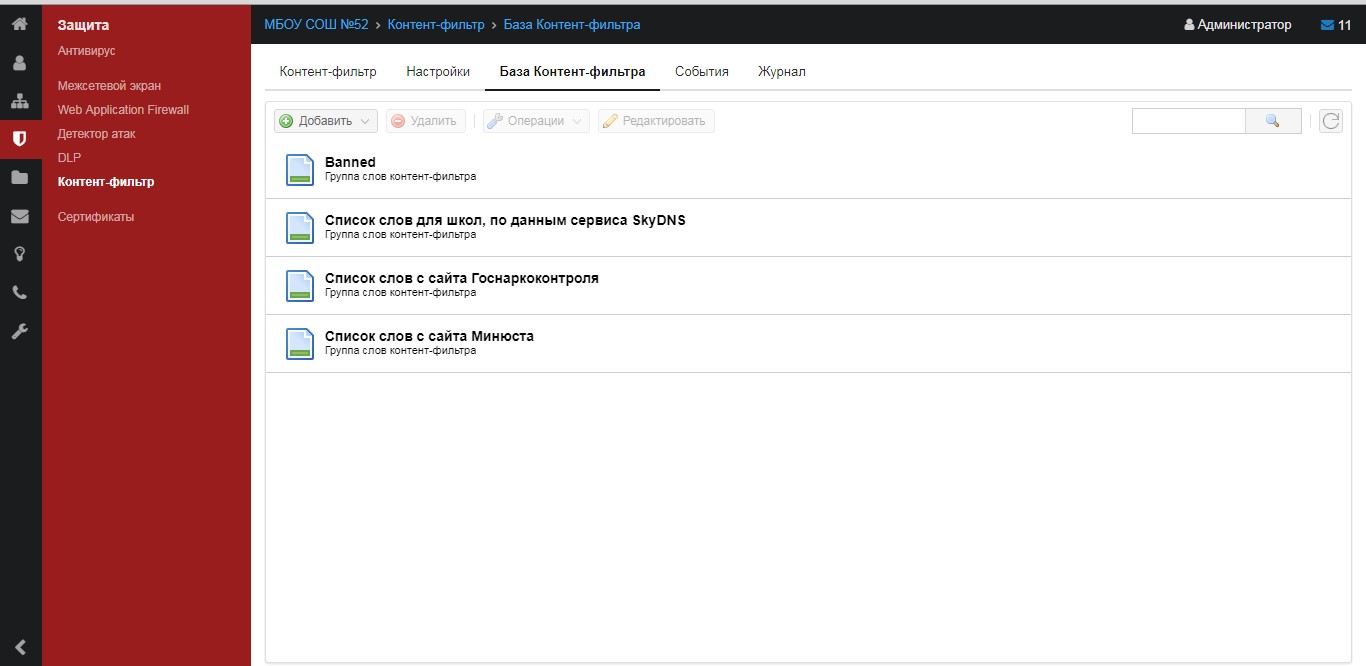

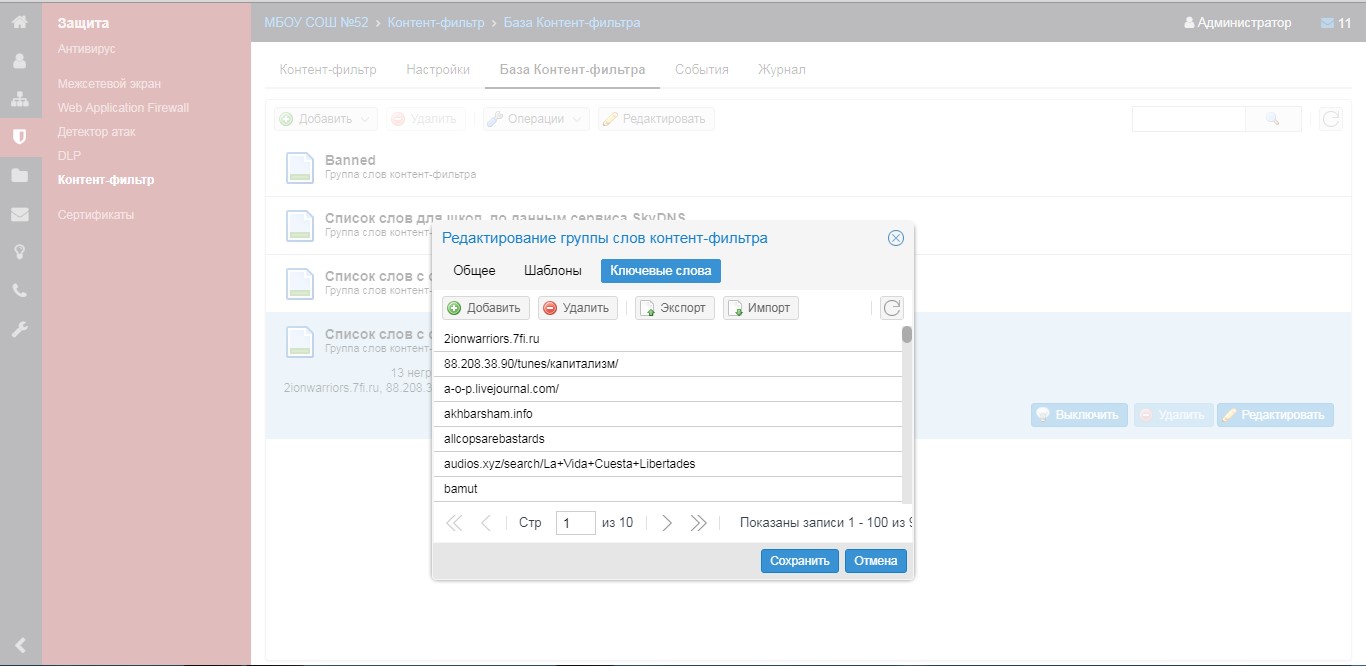

2.2 Методы доступа и протоколы передачи данных в локальных сетяхВ различных сетях применяются различные сетевые протоколы (протоколы передачи данных) для обмена данными между рабочими станциями. В 1980 году в Международном институте инженеров по электротехнике и радиоэлектронике (Institute of Electronics Engineers-IEEE) был организован комитет 802 по стандартизации локальных сетей. Комитет 802 разработал семейство стандартов IЕЕЕ802. x, которые содержат рекомендации по проектированию нижних уровней локальных сетей. Стандарты семейства IЕЕЕ802. x охватывают только два нижних уровня семиуровневой модели OSI - физический и канальный, так как именно эти уровни в наибольшей степени отражают специфику локальных сетей. Старшие же уровни, начиная с сетевого, в значительной степени имеют общие черты, как для локальных, так и глобальных сетей. К наиболее распространенным методам доступа относятся: Ethernet, ArcNet и Token Ring, которые реализованы соответственно в стандартах IЕЕЕ802.3, IЕЕЕ802.4 и IЕЕЕ802.5 Кроме того, для локальных сетей, работающих на оптическом волокне, американским институтом по стандартизации ASNI был разработан стандарт FDDI, обеспечивающий скорость передачи данных 100 Мбит/с. В этих стандартах канальный уровень разделяется на два подуровня, которые называются уровнями: управление логическим каналом (LCC - Logical Link Control) управление доступом к среде (MAC - Media Access Control) Уровень управления доступом к среде передачи данных (MAC) появился, так как в локальных сетях используется разделяемая среда передачи данных. В современных локальных сетях получили распространение несколько протоколов уровня MAC, реализующих разные алгоритмы доступа к разделяемой среде. Эти протоколы полностью определяют специфику таких технологий локальных сетей, как Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, FDDI. После того, как доступ к среде получен, ею может воспользоваться более высокий канальный уровень - уровень LCC, организующий передачу логических единиц данных, кадров информации, с различным уровнем качества транспортных услуг. 2.3 Общая характеристика предприятияОбъектом прохождения преддипломной практики является компания «Агроцентр», - агроснабженческий комплекс, который уже в течение 20 лет развивает несколько профильных направлений деятельности Юридический адрес Юридический адрес 656067, Алтайский край, г. Барнаул, ул. Попова, д.200 Материально – техническая база соответствует для организации рабочего процесса оснащена мебелью, техническими средствами, оборудованием и компьютерной техникой видео- и аудиотехникой, программным обеспечением. 2.4 Проектирование и настройка ЛВС предприятияВ организации имеется 2 стационарных компьютерных класса 2 мобильных компьютерных кабинета с ноутбуками 30 компьютеров на рабочих местах, 10 компьютеров администрации. Доступ в интернет осуществляется через 4-х портовый роутер в кабинете информатики по технологию стандарта «Ethernet». (см.рис.1) Ethernet – самый распространенный стандарт локальных вычислительных сетей. Под Ethernet обычно понимают любой из вариантов этой технологии: Ethernet, Fast Ethernet, Gigabit Ethernet. Во всех стандартах Ethernet используется один и тот же метод разделения среды передачи данных – метод CSMA/CD – метод коллективного доступа с опознаванием несущей и обнаружением коллизий. Из роутера один кабель идет на коммутатор для кабинетов на третьем этаже здания, второй кабель на компьютерный кабинет, третий кабель на второй этаж в кабинет директора, в восьми портовый коммутатор. В кабинете директора к коммутатору подключены устройства второго и первого этажей здания. Сеть работает не устойчиво, на отдельных сегментах сети имеется больше пяти коммутаторов соединенных последовательно. Имеется система контентной фильтрации от провайдера связи, без возможности регулировки и настройки прав доступа. Доступ к общим ресурсам настроен с помощью рабочей группы на компьютерах администрации.  Рисунок 1. Локальная сеть В ходе прохождения практики передо мной была поставлена задача разработки плана и монтажа подходящей локальной сети, а также настройка рабочих станций и серверов. На этапе проектирования новой локальной сети выяснилось что есть свободное помещение на втором этаже здания для размещения там серверной. Не менее важным в проектировании локальной сети является и выбор кабельной подсистемы, так как надежная локальная сеть предусматривает надежные соединения. Все коммутации в сети должны быть выполнены качественно, по стандарту, без нарушения технологии. Ответом на высокие требования к качеству кабельной системы стали структурированные кабельные системы, представляющие собой набор коммутационных элементов, а также методика их совместного использования, которая позволяет создавать регулярные, легко расширяемые структуры связей в вычислительных сетях. Структурированная кабельная система строится иерархически, с главной магистралью и многочисленными ответвлениями от нее. Типичная иерархическая структура структурированной кабельной системы включает: горизонтальные подсистемы (в пределах этажа); вертикальные подсистемы (внутри здания); подсистему кампуса (в пределах одной территории с несколькими зданиями). Использование структурированной кабельной системы вместо хаотически проложенных кабелей дает предприятию много преимуществ: универсальность; увеличение срока службы; уменьшение стоимости добавления новых пользователей и изменения их мест размещения; возможность легкого расширения сети; обеспечение более эффективного обслуживания; надежность. Горизонтальная подсистема характеризуется большим количеством ответвлений кабеля, так как его нужно провести к каждой пользовательской розетке. Поэтому к кабелю, используемому в горизонтальной проводке, предъявляются повышенные требования к удобству выполнения ответвлений, а так же удобству его прокладки в помещениях. При выборе кабеля принимаются во внимание следующие характеристики: полоса пропускания, расстояние, физическая защищенность, электромагнитная помехозащищенность, стоимость. Горизонтальную подсистему, то есть этажную, можно разделить на три части: абонентская часть состоит из розеток RJ-45, соединенных патчкордом; стационарная часть представляет собой патч-корд, который соединяет розетки со шкафчиком с сетевым оборудованием; коммутационная часть-это патч-корд между коммутатором и розетками на патч-панели. Вертикальная подсистема, кабель, который соединяет этажи здания, должен передавать данные на большие расстояния и с большей скоростью по сравнению с кабелем горизонтальной подсистемы. Она состоит из более протяженных отрезков кабеля, количество ответвлений намного меньше, чем в горизонтальной подсистеме. Работы начались со смены провайдера и проведения в серверную оптоволоконного кабеля. На складе организации выдали два компьютера для использования в качестве серверов. На первом было установлено программное обеспечение ИКС-сервер версии 5.1, этот сервер подключен к медиаконвертору с оптоволоконным кабелем и стал выполнять функции интернет шлюза. Интернет-шлюз представляет собой аппаратно-программный комплекс для организации доступа сети Интернет из локальной сети организации. На втором установлено Windows Server 2008 и настроено файловое хранилище для администрации. В качестве топологии локальной сети была выбрана «Звезда», основной узел доступа был организован в серверной, к шлюзу был подключен не настраиваемый 24-х портовый коммутатор. От него проложены отдельные провода в оба крыла здания и на каждый этаж. Количество последовательно соединенных коммутаторов на каждом сегменте сети не превышает четырех.  Рисунок 2. Предложенный вариант локальной сети Настройка шлюза В обязанности входит обеспечение защиты сети от нежелательного контента. Контентная фильтрация от провайдера зачастую не обеспечивает действительно эффективной защиты, что может приводить к проблемам при проверках образовательного учреждения контролирующими органами. Оптимальным решением для обеспечения контентной фильтрации является установка программного контент фильтра. При выборе оптимального решения, совместно с администрацией, выбрали ИКС-сервер ввиду следующих преимуществ : наличие профиля, специально разработанного для заведений в соответствии 436-ФЗ РФ; готовый набор правил автоматическая контент-фильтрация по спискам Минюста и Роскомнадзора; контентная фильтрация в соответствии с ФЗ №139; возможность задания запрещающих и разрешающих правил системным администратором; подробные отчеты по использованию интернета (возможны варианты отчетов по конкретному пользователю, по посещенным сайтам, по объему трафика и прочее). мониторинг работы с уведомлениями. После инсталирования системы ИКС-сервер необходимо настроить сетевые интервейсы внешней и внутреней сетей, для этого перейти во вкладку провайдеры и ввести настройки.  Рисунок 3. Окно авторизации Настройка прав доступа и привязка IP адрессов пользователей(см.рис.3) происходит через оснастку пользователи, здесь собраны правила доступа и контентной фильтрации для каждого отдельного пользователя, присутствует возможность включения и отключения правил к ресурсам и типам данных, в том числе и по времени.  Рисунок 4. Экран пользователя Пользователей можно группировать как IP-адресам, так и по группам правил, назначая политики доступа и правила фильтрации для целых групп пользователей. (см.рис.4)  Рисунок 5 Пользователи сети На сервере применяются следующие способы авторизации пользователей(см.рис.5): авторизация по логину и паролю в модуле «Прокси-сервер» Изделия. Для того, чтобы пользователь мог подключиться к прокси-серверу, необходимо, чтобы в его веб- браузере был указан ip-адрес внутреннего интерфейса Изделия («Локальная сеть») и порт 3128 (по умолчанию, данный порт может быть изменен в настройках модуля «Прокси-сервер»). Сама авторизация может осуществляться двумя методами: по логину и паролю пользователя (пользователь, сделавший HTTP-запрос, получает первоначально приглашение на ввод своего логина и пароля доступа, а после успешной идентификации – результат запроса) и через домен (пользователь, зарегистрированный на сервере Active Directory, автоматически авторизуется на прокси-сервере). Второй метод возможен лишь в том случае, когда программа присоединена к домену Active Directory. Следует отметить, что в обоих случаях пользователю будет доступен выход во внешнюю сеть только по протоколу HTTP. Внимание! При этой схеме авторизации у пользователя не будет работать ICQ, почта, клиент-банк и другие программы которые работают не по протоколу HTTP. авторизация по ip-адресу. Применяется в том случае, когда пользователи локальной сети имеют статические ip-адреса либо динамические ip-адреса, регистрируемые с привязкой к mac-адресу. Для того, чтобы пользователь мог получить доступ во внешнюю сеть, достаточно добавить его ip-адрес во вкладке «Ip-адреса» индивидуального модуля пользователя. Пользователь получает доступ во внешнюю сеть по всем протоколам в соответствии с глобальными и индивидуальными политиками доступа. Ip-адрес довольно легко подделать. Злонамеренный пользователь может выдать себя за другого, просто поменяв сетевые настройки на своём компьютере. Для того, чтобы это предотвратить, воспользуйтесь функцией привязки к MAC-адресу. авторизация посредством клиентской части Изделия xauth.exe. Применяется в том случае, когда пользователи сети имеют динамические переменные ip-адреса. Как и при авторизации по ip-адресу, пользователь получает полный доступ во внешнюю сеть при данном типе авторизации. Для того, чтобы выполнить авторизацию, пользователю необходимо на своем компьютере запустить файл xauth.exe (применимо только для Windows-систем). Далее возможны два метода подключения: простая авторизация (пользователь получает приглашение на ввод своего логина и пароля) и авторизация через домен (пользователь, зарегистрированный на сервере Active Directory, автоматически авторизуется в программе). Второй метод возможен лишь в том случае, когда программа присоединена к домену Active Directory. авторизация по MAC. Данный вид авторизации удобен, когда в сети используются динамические адреса, но в качестве DHCP-сервера выступает не ИКС. Для того, чтобы добавить пользователю mac-адрес, перейдите во вкладку IP-адреса и нажмите Добавить - MAC-адрес. авторизация пользователей терминального сервера Для ИКС все пользователи, работающие через терминальный сервер неотличимы друг от друга по своим запросам в сети (в качестве источника выступает один и тот же ip-адрес терминального сервера). Таким образом, для того чтобы разделить статистику и настройки доступа, вам необходимо указать прокси-сервер в настройках браузера каждого из терминальных пользователей. Тогда каждый пользователь будет зарегистрирован под своим логином, и запросы, проходящие через прокси будут идентифицироваться отдельно для каждого из пользователей терминала. Импорт пользователей возможен в четырех вариантах: из файла (источником служит файл формата TXT, в котором перечислены строки, содержащие параметры имя, логин, пароль, ipадрес), из домена (импортирует пользователей Active Directory, для того, чтобы данный импорт был возможен, необходимо присоединить программу к домену через модуль «Сетевое окружение»), из сети (сканирует каждую локальную сеть на предмет доступных ip-адресов из адресного пространства сети), из LDAP/AD (аналогичен импорту из домена, однако не требует постоянного присоединения к нему). Чтобы импортировать пользователей, зайдите в модуль «Пользователи» и нажмите в правом верхнем углу на кнопку «Импорт». Откроется диалоговое окно, предлагающее выбрать, каким образом пользователи будут импортированы. Фильтрация нежелательного контента собрана в двух вкладках – первая наборы правил. Для создания правила необходимо выбрать группу пользователей и создать правило: разрешающие либо запрещающие. В данной работе были созданы правила для ограничения доступа к социальным сетям, онлайн казино, настроено перенаправление запросов поисковых систем на «семейные» поисковые страницы, содержания страниц сканируется контентфильтром.  Рисунок 6. Выбор фильтра Во вкладке "Правила и ограничения"(см.рис.6) пользователя или группы вы можете назначить следующие ограничения для пользователей: запрещающие, разрешающие правила и исключения – контролируют доступ пользователя к ip-адресам, протоколам, mime-типам и портам на уровне межсетевого экрана. Среди прочего, они позволяют заблокировать два протокола прикладного уровня при помощи layer7фильтрации – это протоколы OSCAR (ICQ) и P2P (torrent). запрещающие, разрешающие правила и исключения прокси – контролируют доступ пользователя к интернет-ресурсам по URL на уровне прокси-сервера; ограничение скорости – изменяет скорость доступа к указанным ресурсам или к внешней или внутренней сети в целом; выделение полосы пропускания – устанавливает минимальное значение скорости доступа к указанным ресурсам или к внешней или внутренней сети в целом; квота – устанавливает максимальное значение полученного пользователем объема данных от указанного ресурса, по указанному протоколу (порту) или от внешней или внутренней сети в целом; маршрут – устанавливает для пользователя индивидуальное направление потока передачи данных до указанного ресурса, по указанному протоколу (порту) или до внешней или внутренней сети в целом; приоритет – присутствует только в глобальных правилах межсетевого экрана, позволяет установить очередность обработки потока передачи данных до указанного ресурса, по указанному протоколу (порту) или до внешней или внутренней сети в целом. контроль DLP - добавляет правило, которое будет сканировать трафик пользователя в соответствии с настроенной базой отпечатков DLP. правило контентной фильтрации - добавляет правило прокси, которое проверяет загружаемый html-код на совпадения с базой данных контент-фильтра. ограничение количества соединений – создает правило межсетевого экрана, не позволяющее пользователю превышать указанное количество одновременных соединений к указанным ресурсам, протоколам и портам. Вторая вкладка для ограничения нежелательной информации это контент фильтр. Он позволяет просканировать весь пакет данных на наличие слов внесенных в базу контент-фильтра и при большом количестве совпадений заблокировать доступ к запрашиваемому ресурсу, а пользователю вывести сообщение о причинах блокировка контента.  Рисунок 7 Контент-фильтр Создание новых списков возможно на вкладке «База Контент-фильтра»(см.рис7), через которую осуществляется настройка и регулировка списков слов и ключевых фраз для срабатывая фильтра, для редактирования списка необходимо выбрать его и в выпадающем меню выбрать один из пунктов: «Редактировать», «Выключить», «Удалить». Для добавления ключевых слов к списку нужно выбрать пункт редактировать, откроется вкладка ввода ключевых слов, где слова можно добавлять, изменять или удалять. Пункт «Выключить» позволяет отключить выбранный список слов, от базы контент фильтра, и он не будет принимать участие в обработке входящей информации.  Рисунок Редактирование контент-фильтра. |