Практическая работа. Курс лекций. Раздел Информационная безопасность и уровни ее обеспечения 5 Тема Понятие "информационная безопасность" 6 1 Введение 6 1 Проблема информационной безопасности общества 7

Скачать 1.23 Mb. Скачать 1.23 Mb.

|

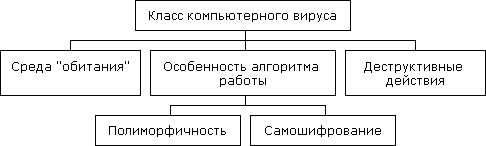

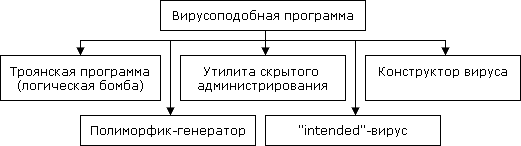

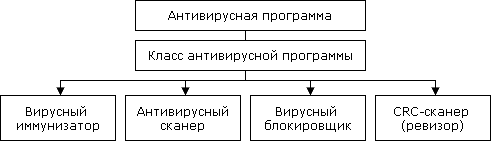

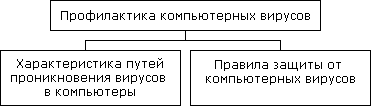

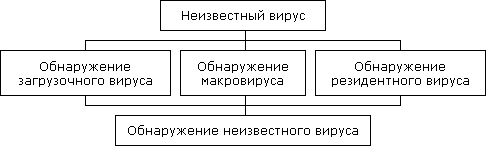

Тема 2.2. Классификация компьютерных вирусов2.2.1. ВведениеЦели изучения темы изучить классы компьютерных вирусов и их характеристику. Требования к знаниям и умениям Студент должен знать: классы компьютерных вирусов; характеристику различных компьютерных вирусов. Студент должен уметь: классифицировать компьютерные вирусы. Ключевой термин Ключевой термин: класс компьютерного вируса. Класс компьютерного вируса определяется средой "обитания", особенностью алгоритма его работы, а также деструктивными действиями. Второстепенные термины среда "обитания" вируса; деструктивные действия; самошифрование и полиморфичность. Структурная схема терминов  2.2.2. Классификация компьютерных вирусов по среде обитанияПо среде "обитания" вирусы делятся на: файловые; загрузочные; макровирусы; сетевые. Файловые вирусы внедряются в выполняемые файлы (наиболее распространенный тип вирусов), либо создают файлы-двойники (компаньон-вирусы), либо используют особенности организации файловой системы (link-вирусы). Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик жесткого диска (Master Boot Record), либо меняют указатель на активный boot-сектор. Макровирусы заражают файлы-документы и электронные таблицы популярных офисных приложений. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Существует большое количество сочетаний – например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс- и полиморфик-технологии. Другой пример такого сочетания – сетевой макровирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте. Заражаемая операционная система является вторым уровнем деления вирусов на классы. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких OS – DOS, Windows, и т. д. Макровирусы заражают файлы форматов Word, Excel, пакета Office. Загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков. 2.2.3. Классификация компьютерных вирусов по особенностям алгоритма работыПо особенностям алгоритма работы вирусы делятся на: резидентные; стелс-вирусы; полиморфик-вирусы; вирусы, использующие нестандартные приемы. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. К резидентным относятся макровирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие "перезагрузка операционной системы" трактуется как выход из редактора. В многозадачных операционных системах время "жизни" резидентного DOS-вируса также может быть ограничено моментом закрытия зараженного DOS-окна, а активность загрузочных вирусов в некоторых операционных системах ограничивается моментом инсталляции дисковых драйверов OC. Использование стелс-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов операционной системы на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат их, либо "подставляют" вместо себя незараженные участки информации. В случае макровирусов наиболее популярный способ – запрет вызовов меню просмотра макросов. Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования (обнаружения) вируса. Полиморфик-вирусы (polymorphic) – это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т. е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика. Различные нестандартные приемы часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре операционной системы, защитить от обнаружения свою резидентную копию, затруднить лечение от вируса (например, поместив свою копию в Flash-BIOS) и т. д. 2.2.4. Классифиация компьютерных вирусов по деструктивные возможностямПо деструктивным возможностям вирусы можно разделить на: безвредные, т. е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); неопасные, влияние которых ограничивается уменьшением свободной памяти на диске; опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера; очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже повредить аппаратные средства компьютера. Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые и порой катастрофические последствия, поскольку вирус, ка 2.2.5. Выводы по темеПо среде "обитания" вирусы делятся на файловые, загрузочные, макровирусы, сетевые. Файловые вирусы внедряются в выполняемые файлы, либо создают файлы-двойники, либо используют особенности организации файловой системы. Загрузочные вирусы записывают себя либо в загрузочный сектор диска, либо в сектор, содержащий системный загрузчик жесткого диска. Макровирусы заражают файлы-документы и электронные таблицы офисных приложений. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. По особенностям алгоритма работы вирусы делятся на резидентные, стелс-вирусы, полиморфик-вирусы и вирусы, использующие нестандартные приемы. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Стелс-вирусы скрывают свое присутствие в "среде обитания". Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования (обнаружения) вируса. По деструктивным возможностям вирусы можно разделить на безвредные, неопасные, опасные и очень опасные вирусы. 2.2.6. Вопросы для самоконтроляПеречислите классификационные признаки компьютерных вирусов. Охарактеризуйте файловый и загрузочный вирусы. В чем особенности резидентных вирусов? Сформулируйте признаки стелс-вирусов. Перечислите деструктивные возможности компьютерных вирусов. Поясните самошифрование и полиморфичность как свойства компьютерных вирусов. 2.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)Основные: Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992. Касперский Е. Компьютерные вирусы, 2003. – Электронная энциклопедия. – Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001. Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996. Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003 Тема 2.3. Характеристика "вирусоподобных" программ2.3.1. ВведениеЦели изучения темы изучить характерные черты и деструктивные возможности "вирусоподобных" программ. Требования к знаниям и умениям Студент должен знать: виды "вирусоподобных" программ; деструктивные возможности "вирусоподобных" программ. Студент должен уметь: определять вирусоподобные программы по характерным признакам. Ключевой термин Ключевой термин: "вирусоподобная" программа. "Вирусоподобная" программа – это программа, которая сама по себе не является вирусом, однако может использоваться для внедрения, скрытия или создания вируса. Второстепенные термины "троянская программа" (логические бомба); утилита скрытого администрирования; "intended"-вирус; конструктор вируса; полиморфик-генератор. Структурная схема терминов  2.3.2. Виды "вирусоподобных" программК "вредным программам", помимо вирусов, относятся: "троянские программы" (логические бомбы); утилиты скрытого администрирования удаленных компьютеров; "intended"-вирусы; конструкторы вирусов; полиморфик-генераторы. 2.3.3. Характеристика "вирусоподобных" программ"Троянские" программы (логические бомбы) К "троянским" программам относятся программы, наносящие какие-либо разрушительные действия в зависимости от каких-либо условий. Например, уничтожение информации на дисках при каждом запуске или по определенному графику и т. д. Большинство известных "троянских" программ являются программами, которые маскируются под какие-либо полезные программы, новые версии популярных утилит или дополнения к ним. Очень часто они рассылаются по электронным конференциям. По сравнению с вирусами "троянские" программы не получают широкого распространения по достаточно простым причинам – они либо уничтожают себя вместе с остальными данными на диске, либо демаскируют свое присутствие и уничтожаются пострадавшим пользователем. К "троянским" программам также относятся так называемые "дропперы" вирусов – зараженные файлы, код которых подправлен таким образом, что известные версии антивирусов не определяют присутствие вируса в файле. Например, файл шифруется или упаковывается неизвестным архиватором, что не позволяет антивирусу "увидеть" заражение. Отметим еще один тип программ (программы – "злые шутки"), которые используются для устрашения пользователя, о заражении вирусом или о каких либо предстоящих действиях с этим связанных, т. е. сообщают о несуществующих опасностях, вынуждая пользователя к активным действиям. Например, к "злым шуткам" относятся программы, которые "пугают" пользователя сообщениями о форматировании диска (хотя никакого форматирования на самом деле не происходит), детектируют вирусы в незараженных файлах, выводят странные вирусоподобные сообщения и т. д. К категории "злых шуток" можно отнести также заведомо ложные сообщения о новых "супер-вирусах". Такие сообщения периодически появляются в Интернете и обычно вызывают панику среди пользователей. 2.3.4. Утилиты скрытого администрированияУтилиты скрытого администрирования являются разновидностью "логических бомб" ("троянских программ"), которые используются злоумышленниками для удаленного администрирования компьютеров в сети. По своей функциональности они во многом напоминают различные системы администрирования, разрабатываемые и распространяемые различными фирмами-производителями программных продуктов. Единственная особенность этих программ заставляет классифицировать их как вредные "троянские" программы: отсутствие предупреждения об инсталляции и запуске. При запуске такая программа устанавливает себя в систему и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях программы в системе. Чаще всего ссылка на такую программу отсутствует в списке активных приложений. В результате пользователь может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления. Внедренные в операционную систему утилиты скрытого управления позволяют делать с компьютером все, что в них заложил их автор: принимать/отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. В результате эти программы могут быть использованы для обнаружения и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т. п. 2.3.5. "Intended"-вирусыК таким вирусам относятся программы, которые, на первый взгляд, являются стопроцентными вирусами, но не способны размножаться по причине ошибок. Например, вирус, который при заражении не помещает в начало файла команду передачи управления на код вируса, либо записывает в нее неверный адрес своего кода, либо неправильно устанавливает адрес перехватываемого прерывания (в большинстве приводит к "зависанию" компьютера) и т. д. К категории "intended" также относятся вирусы, которые по приведенным выше причинам размножаются только один раз – из "авторской" копии. Заразив какой-либо файл, они теряют способность к дальнейшему размножению. Появляются "intended"-вирусы чаще всего из-за неумелой перекомпиляции какого-либо уже существующего вируса, либо по причине недостаточного знания языка программирования, либо по причине незнания технических тонкостей операционной системы. Конструкторы вирусов К данному виду "вредных" программ относятся утилиты, предназначенные для изготовления новых компьютерных вирусов. Известны конструкторы вирусов для DOS, Windows и макровирусов. Они позволяют генерировать исходные тексты вирусов, объектные модули, и/или непосредственно зараженные файлы. Некоторые конструкторы снабжены стандартным оконным интерфейсом, где при помощи системы меню можно выбрать тип вируса, поражаемые объекты (COM и/или EXE), наличие или отсутствие самошифровки, противодействие отладчику, внутренние текстовые строки, выбрать эффекты, сопровождающие работу вируса и т. п. Полиморфные генераторы Полиморфик-генераторы, как и конструкторы вирусов, не являются вирусами в прямом смысле этого слова, поскольку в их алгоритм не закладываются функции размножения, т. е. открытия, закрытия и записи в файлы, чтения и записи секторов и т. д. Главной функцией подобного рода программ является шифрование тела вируса и генерация соответствующего расшифровщика. Обычно полиморфные генераторы распространяются в виде файла-архива. Основным файлом в архиве любого генератора является объектный модуль, содержащий этот генератор. 2.3.6. Выводы по темеВирусоподобная" программа – это программа, которая сама по себе не является вирусом, она может использоваться для внедрения, скрытия или создания вируса. К "вирусоподобным программам" относятся: "троянские программы" (логические бомбы), утилиты скрытого администрирования удаленных компьютеров, "intended"-вирусы, конструкторы вирусов и полиморфик-генераторы. К "троянским" программам относятся программы, наносящие какие-либо разрушительные действия в зависимости от каких-либо условий. Утилиты скрытого администрирования являются разновидностью "логических бомб" ("троянских программ"), которые используются злоумышленниками для удаленного администрирования компьютеров в сети. Внедренные в операционную систему утилиты скрытого управления позволяют делать с компьютером все, что в них заложил их автор: принимать/отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. Конструкторы вирусов предназначены для создания новых компьютерных вирусов. Полиморфик-генераторы, как и конструкторы вирусов, не являются вирусами, поскольку в их алгоритм не закладываются функции размножения; главной функцией подобного рода программ является шифрование тела вируса и генерация соответствующего расшифровщика. 2.3.7. Вопросы для самоконтроляПеречислите виды "вирусоподобных" программ. Поясните механизм функционирования "троянской программы" (логической бомбы). В чем заключаются деструктивные свойства логических бомб? Как используются утилиты скрытого администрирования и их деструктивные возможности? Охарактеризуйте "intended"-вирусы и причины их появления. Для чего используются конструкторы вирусов? Для создания каких вирусов используются полиморфик-генераторы? 2.3.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)Основные: Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992. Касперский Е. Компьютерные вирусы, 2003. – Электронная энциклопедия. – Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001. Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996. Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003. www.jetinfo.ru. Тема 2.4. Антивирусные программы2.4.1. ВведениеЦели изучения темы изучить основные понятия по борьбе с вирусами, виды антивирусных программ и их характеристику. Требования к знаниям и умениям Студент должен знать: виды антивирусных программ; принципы функционирования антивирусных программ; факторы, определяющие качество антивирусной программы. Студент должен уметь: классифицировать антивирусные программы. Ключевой термин Ключевой термин: антивирусная программа. Антивирусная программа – программа, предназначенная для поиска, обнаружения, классификации и удаления компьютерного вируса и вирусоподобных программ. Второстепенные термины класс антивирусной программы; антивирусный сканер; CRC-сканер; вирусный иммунизатор; вирусный блокировщик. Структурная схема терминов  2.4.2. Особенности работы антивирусных программОдним из наиболее эффективных способов борьбы с вирусами является использование антивирусного программного обеспечения. Антивирусная программа – программа, предназначенная для поиска, обнаружения, классификации и удаления компьютерного вируса и вирусоподобных программ. Вместе с тем необходимо признать, что не существует антивирусов, гарантирующих стопроцентную защиту от вирусов, поскольку на любой алгоритм антивируса всегда можно предложить новый алгоритм вируса, невидимого для этого антивируса. При работе с антивирусными программами необходимо знать некоторые понятия: Ложное срабатывание – детектирование вируса в незараженном объекте (файле, секторе или системной памяти). Пропуск вируса – недетектирование вируса в зараженном объекте. Сканирование по запросу – поиск вирусов по запросу пользователя. В этом режиме антивирусная программа неактивна до тех пор, пока не будет вызвана пользователем из командной строки, командного файла или программы-расписания. Сканирование налету – постоянная проверка на вирусы объектов, к которым происходит обращение (запуск, открытие, создание и т. п.). В этом режиме антивирус постоянно активен, он присутствует в памяти "резидентно" и проверяет объекты без 2.4.3. Классификация антивирусных программСамыми популярными и эффективными антивирусными программами являются антивирусные сканеры, CRC-сканеры (ревизоры). Существуют также антивирусы блокировщики и иммунизаторы. Сканеры. Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных сканеру) вирусов. Для поиска известных вирусов используются так называемые "маски". Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса. Если вирус не содержит постоянной маски или длина этой маски недостаточно велика, то используются другие методы. Примером такого метода является алгоритмический язык, описывающий все возможные варианты кода, которые могут встретиться при заражении подобного типа вирусом. Такой подход используется некоторыми антивирусами для детектирования полиморфик-вирусов. Во многих сканерах используются также алгоритмы "эвристического сканирования", т. е. анализ последовательности команд в проверяемом объекте, набор некоторой статистики и принятие решения для каждого проверяемого объекта. Поскольку эвристическое сканирование является во многом вероятностным методом поиска вирусов, то на него распространяются многие законы теории вероятностей. Например, чем выше процент обнаруживаемых вирусов, тем больше количество ложных срабатываний. Сканеры также можно разделить на две категории – "универсальные" и "специализированные". Универсальные сканеры рассчитаны на поиск и обезвреживание всех типов вирусов вне зависимости от операционной системы, на работу в которой рассчитан сканер. Специализированные сканеры предназначены для обезвреживания ограниченного числа вирусов или только одного их класса, например макровирусов. Сканеры также делятся на "резидентные" (мониторы), производящие сканирование "на лету", и "нерезидентные", обеспечивающие проверку системы только по запросу. Как правило, "резидентные" сканеры обеспечивают более надежную защиту системы, поскольку они немедленно реагируют на появление вируса, в то время как "нерезидентный" сканер способен опознать вирус только во время своего очередного запуска. К достоинствам сканеров всех типов относится их универсальность, к недостаткам – размеры антивирусных баз, которые сканерам приходится хранить и пополнять, и относительно небольшая скорость поиска вирусов. CRC-сканеры. Принцип работы CRC-сканеров основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске файлов/системных секторов. Эти CRC-суммы затем сохраняются в базе данных антивируса, как, впрочем, и некоторая другая информация: длины файлов, даты их последней модификации и т. д. При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом. CRC-сканеры, использующие "анти-стелс" алгоритмы реагируют практически на 100 % вирусов сразу после появления изменений на компьютере. Характерный недостаток этих антивирусов заключается в невозможности обнаружения вируса с момента его появления и до тех пор, пока не будут произведены изменения на компьютере. CRC-сканеры не могут определить вирус в новых файлах (в электронной почте, на дискетах, в восстанавливаемых файлах или при распаковке файлов из архива), поскольку в их базах данных отсутствует информация об этих файлах. Блокировщики. Антивирусные блокировщики – это резидентные программы, перехватывающие "вирусоопасные" ситуации и сообщающие об этом пользователю. К "вирусоопасным" относятся вызовы на открытие для записи в выполняемые файлы, запись в загрузочный сектор диска и др., которые характерны для вирусов в моменты из размножения. К достоинствам блокировщиков относится их способность обнаруживать и блокировать вирус на самой ранней стадии его размножения, что, кстати, бывает очень полезно в случаях, когда давно известный вирус постоянно активизируется. Иммунизаторы. Иммунизаторы делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса. 2.4.4. Факторы, определяющие качество антивирусных программКачество антивирусной программы определяется несколькими факторами. Перечислим их по степени важности: Надежность и удобство работы – отсутствие "зависаний" антивируса и прочих технических проблем, требующих от пользователя специальной подготовки. Качество обнаружения вирусов всех распространенных типов, сканирование внутри файлов-документов/таблиц, упакованных и архивированных файлов. Отсутствие "ложных срабатываний". Возможность лечения зараженных объектов. Существование версий антивируса под все популярные платформы (DOS, Windows, Linux и т. д.). Возможность сканирование "налету". Существование серверных версий с возможностью администрирования сети. Скорость работы. 2.4.5. Выводы по темеИспользование антивирусного программного обеспечения является одним из наиболее эффективных способов борьбы с вирусами. Самыми популярными и эффективными антивирусными программами являются антивирусные сканеры, CRC-сканеры (ревизоры). К антивирусным программам также относятся антивирусы: блокировщики и иммунизаторы. Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных сканеру) вирусов. Для поиска известных вирусов используются так называемые "маски". Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса. Принцип работы CRC-сканеров основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске файлов/системных секторов. CRC-сканеры, использующие "анти-стелс" алгоритмы реагируют практически на 100% вирусов сразу после появления изменений на компьютере. Антивирусные блокировщики – это резидентные программы, перехватывающие "вирусоопасные" ситуации и сообщающие об этом пользователю. Качество антивирусной программы определяют надежность и удобство работы, качество обнаружения вирусов, возможность сканирования "на лету" и скорость работы. 2.4.6. Вопросы для самоконтроляПоясните понятия "сканирование налету" и "сканирование по запросу". Перечислите виды антивирусных программ. Охарактеризуйте антивирусные сканеры. Принципы функционирования блокировщиков и иммунизаторов. Особенности CRC-сканеров. В чем состоят особенности эвристических сканеров? Какие факторы определяют качество антивирусной программы? 2.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)Основные: Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992. Касперский Е. Компьютерные вирусы, 2003. – Электронная энциклопедия. – Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001. Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996. Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003. www.jetinfo.ru. Тема 2.5. Профилактика компьютерных вирусов2.5.1. ВведениеЦели изучения темы изучить основы профилактики компьютерных вирусов, пути проникновения вирусов в компьютеры и основные правила защиты от компьютерных вирусов. Требования к знаниям и умениям Студент должен знать: наиболее распространенные пути заражения компьютеров вирусами; правила защиты от компьютерных вирусов, получаемых не из вычислительных сетей. Студент должен уметь: проводить профилактику компьютерных вирусов. Ключевой термин Ключевой термин: профилактика компьютерных вирусов. Профилактика компьютерных вирусов предполагает соблюдение правил ("компьютерной гигиены"), позволяющих значительно снизить вероятность заражения вирусом и потери каких-либо данных. Второстепенные термины пути проникновения вирусов в компьютеры; правила защиты от компьютерных вирусов. Структурная схема терминов  Одним из методов борьбы с вирусами является, как и в медицине, своевременная профилактика. Компьютерная профилактика предполагает соблюдение правил ("компьютерной гигиены"), позволяющих значительно снизить вероятность заражения вирусом и потери каких-либо данных. Профилактика компьютерных вирусов начинается с выявления путей проникновения 2.5.2. Характеристика путей проникновения вирусов в компьютерыРассмотрим основные пути проникновения вирусов в компьютеры пользователей: Глобальные сети – электронная почта. Электронные конференции, файл-серверы ftp. Пиратское программное обеспечение. Локальные сети. Персональные компьютеры "общего пользования". Сервисные службы. Глобальные сети – электронная почта Основным источником вирусов на сегодняшний день является глобальная сеть Интернет, такова расплата за возможность доступа к массовым информационным ресурсам и службам. Наибольшее число заражений вирусом происходит при обмене электронными письмами через почтовые серверы E-mail. Пользователь получает электронное письмо с вирусом, который активизируется (причем, как правило, незаметно для пользователя) после просмотра файла-вложения электронного письма. После этого вирус (стелс) выполняет свои функции. В первую очередь вирус "заботится" о своем размножении, для этого формируются электронные письма от имени пользователя по всем адресам адресной книги. Далее идет цепная реакция. Для полноты картины приведем характеристику (вирусные новости "Лаборатории Касперского") наиболее распространенного на 1 марта 2004 г. сетевого червя "Netsky. D". "Netsky. D" распространяется через письма электронной почты. Зараженные сообщения могут иметь самый разный внешний вид: червь случайным образом выбирает заголовок из 25 вариантов, текст письма (6 вариантов), имя вложенного файла (21 вариант). Вложенный файл имеет фиктивное расширение. PIF, в действительности представляя собой обычную EXE-программу (размер около 17 Кб). Если пользователь имел неосторожность запустить этот файл, то червь устанавливает себя в систему и запускает процедуры распространения. При установке "Netsky. D" копирует себя с именем WINLOGON. EXE в каталог Windows и регистрирует этот файл в ключе автозапуска системного реестра. Таким образом, он обеспечивает свою активизацию при каждой загрузке операционной системы. Для дальнейшей рассылки червь сканирует файлы наиболее распространенных интернет-приложений (например, WAB, EML, DOC, HTML, MSGи др.), считывает из них адреса электронной почты и незаметно для владельца компьютера отсылает на них свои копии. Важно отметить, что рассылка писем осуществляется в обход установленного на компьютере почтового клиента, но с использованием встроенной SMTP-подпрограммы. С ее помощью "Netsky. D" распространяется через 23 прокси-сервера, расположенных в разных концах мира. Червь имеет ряд побочных действий. В частности, он удаляет из системного реестра ключи другого сетевого червя – "Mydoom", а также пытается нарушить работу антивируса Касперского. Локальные сети Другой путь "быстрого заражения" – локальные сети. Если не принимать необходимых мер защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере. Далее пользователи при очередном подключении к сети запускают зараженные файлы с сервера, и вирус, таким образом, получает доступ на компьютеры пользователей. Персональные компьютеры "общего пользования" Опасность представляют также компьютеры, установленные в учебных заведениях. Если один из студентов принес на своих дискетах вирус и заразил какой-либо учебный компьютер, то очередной вирус будет гулять по всему учебному заведению, включая домашние компьютеры студентов и сотрудников. Пиратское программное обеспечение Нелегальные копии программного обеспечения, как это было всегда, являются одной из основных "зон риска". Часто пиратские копии на дискетах и даже на CD-дисках содержат файлы, зараженные самыми разнообразными типами вирусов. Необходимо помнить, что низкая стоимость программы может дорого обойтись при потере данных. Сервисные службы Достаточно редко, но до сих пор вполне реально заражение компьютера вирусом при его ремонте или профилактическом осмотре в сервисных центрах. 2.5.3. Правила защиты от компьютерных вирусовУчитывая возможные пути проникновения вирусов, приведем основные правила защиты от вирусов. Внимательно относитесь к программам и документам, которые получаете из глобальных сетей. Перед тем, как запустить файл на выполнение или открыть документ/таблицу, обязательно проверьте его на наличие вирусов. Используйте специализированные антивирусы – для проверки "на лету" (например, SpIDer Guard из пакета Dr. Web и др.) всех файлов, приходящих по электронной почте (и из Интернета в целом). Для уменьшения риска заразить файл на сервере администраторам сетей следует активно использовать стандартные возможности защиты сети, такие как: ограничение прав пользователей; установку атрибутов "только на чтение" или "только на запуск" для всех выполняемых файлов (к сожалению, это не всегда оказывается возможным) и т. д. Регулярно проверяйте сервер обычными антивирусными программами, для удобства и системности используйте планировщики заданий. Целесообразно запустить новое программное обеспечение на тестовом компьютере, не подключенном к общей сети. Используйте лицензионное программное обеспечение, приобретенное у официальных продавцов. Дистрибутивы копий программного обеспечения (в том числе копий операционной системы) необходимо хранить на защищенных от записи дисках. Пользуйтесь только хорошо зарекомендовавшими себя источниками программ и прочих файлов. Постоянно обновляйте вирусные базы используемого антивируса. Старайтесь не запускать непроверенные файлы, в том числе полученные из компьютерной сети. Перед запуском новых программ обязательно проверьте их одним или несколькими антивирусами. Ограничьте (по возможности) круг лиц допущенных к работе на конкретном компьютере. Пользуйтесь утилитами проверки целостности информации. Такие утилиты сохраняют в специальных базах данных информацию о системных областях дисков (или целиком системные области) и информацию о файлах (контрольные суммы, размеры, атрибуты, даты последней модификации файлов и т. д.). Периодически сохраняйте на внешнем носителе файлы, с которыми ведется работа. При работе с Word/Excel включите защиту от макросов, которая сообщает о присутствии макроса в открываемом документе и предоставляет возможность запретить этот макрос. В результате макрос не только не выполняется, но и не виден средствами Word/Excel. 2.5.4. Выводы по темеПрофилактика – один из способов защиты компьютеров от вирусов. Компьютерная профилактика предполагает соблюдение правил ("компьютерной гигиены"), позволяющих значительно снизить вероятность заражения вирусом и потери каких-либо данных. Профилактика компьютерных вирусов начинается с выявления путей проникновения вируса в компьютер и компьютерные сети. Основными путями проникновения вирусов в компьютеры пользователей являются: глобальные и локальные сети, пиратское программное обеспечение, персональные компьютеры "общего пользования", сервисные службы. Основной источник вирусов на сегодняшний день - глобальная сеть Интернет. Наибольшее число заражений вирусом происходит при обмене электронными письмами через почтовые серверы E-mail. Для исключения заражения вирусами внимательно относитесь к программам и документам, которые получаете из глобальных сетей. Прежде чем запустить файл на выполнение или открыть документ/таблицу, обязательно проверьте его на наличие вирусов. Используйте специализированные антивирусы – для проверки "налету" (например, SpIDer Guard из пакета Dr. Web и др.) всех файлов, приходящих по электронной почте (и из Интернета в целом). Постоянно обновляйте вирусные базы используемого антивируса. 2.5.5. Вопросы для самоконтроляПеречислите наиболее распространенные пути заражения компьютеров вирусами. Какие особенности заражения вирусами при использовании электронной почты? Особенности заражения компьютеров локальных сетей. Перечислите основные правила защиты от компьютерных вирусов, получаемых не из вычислительных сетей. Как ограничить заражение макровирусом при работе с офисными приложениями? 2.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)Основные: Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992. Касперский Е. Компьютерные вирусы, 2003. – Электронная энциклопедия. – Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001. Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996. Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003. www.jetinfo.ru. Тема 2.6. Обнаружение неизвестного вируса2.6.1. ВведениеЦели изучения темы изучить характерные черты неизвестных вирусов и методики их обнаружения. Требования к знаниям и умениям Студент должен знать: общий алгоритм обнаружения неизвестного вируса. Студент должен уметь: проверить систему на наличие макровируса. Ключевой термин Ключевой термин: неизвестный вирус. Второстепенные термины загрузочный вирус; резидентный вирус; макровирус; общий алгоритм обнаружения вируса. Структурная схема терминов  В этой теме рассмотрим ситуации, с которыми может столкнуться пользователь в том случае, если он подозревает, что его компьютер поражен вирусом, но ни одна из известных антивирусных программ не дает положительного результата. 2.6.2. Обнаружение загрузочного вирусаВ загрузочных секторах дисков расположены, как правило, небольшие программы, назначение которых состоит в определении размеров и границ логических дисков (для MBR винчестера) или загрузке операционной системы (для boot-сектора). В начале следует прочитать содержимое сектора, подозрительного на наличие вируса. Для этой цели удобно использовать DISKEDIT из "Нортоновских утилит". Некоторые загрузочные вирусы практически сразу можно обнаружить по наличию различных текстовых строк выводимых на экран при активизации вируса. Другие вирусы, поражающие boot-секторы дисков, наоборот, определяются по отсутствию строк, которые обязательно должны присутствовать в boot-секторе. К таким строкам относятся имена системных файлов и строки сообщений об ошибках. Отсутствие или изменение строки-заголовка boot-сектора (строка, название фирмы-производителя программного обеспечения) также может служить сигналом о заражении вирусом. Однако существуют вирусы, которые внедряются в загрузчик без изменения его текстовых строк и с минимальными изменениями кода загрузчика. Для того чтобы обнаружить такой вирус, в большинстве случаев достаточно отформатировать дискету на заведомо незараженном компьютере, сохранить в виде файла ее boot-сектор, затем некоторое время использовать ее на зараженном компьютере (записать/прочитать несколько файлов), а после этого на незараженном компьютере сравнить ее boot-сектор с оригинальным. Если в коде загрузочного сектора произошли изменения – вирус обнаружен. 2.6.3. Обнаружение резидентного вирусаЕсли в компьютере обнаружены следы деятельности вируса, но видимых изменений в файлах и системных секторах дисков не наблюдается, то вполне возможно, что компьютер поражен одним из "стелс"-вирусов. Обнаружение резидентного Windows-вируса является крайне сложной задачей. Вирус, находясь в среде Windows как приложение или VxD-двайвер, практически невидим, поскольку одновременно активны несколько десятков приложений и VxD, и вирус по внешним признакам от них ничем не отличается. Для того чтобы обнаружить программу-вирус в списках активных приложений и VxD, необходимо разбираться во всех тонкостях Windows и иметь полное представление о драйверах и приложениях, установленных на данном компьютере, поэтому приемлемый способ обнаружить резидентный Windows-вирус – загрузить DOS и проверить запускаемые файлы Windows. 2.6.4. Обнаружение макровирусаХарактерными проявлениями макровирусов являются: Word: невозможность конвертирования зараженного документа Word в другой формат. Word: зараженные файлы имеют формат Template (шаблон), поскольку при заражении Word-вирусы конвертируют файлы из формата Word Document в Template. Excel/Word: в STARTUP (Автозагрузка)-каталоге присутствуют "посторонние" файлы. Excel: наличие в Книге (Book) лишних и скрытых Листов (Sheets).. Для проверки системы на предмет наличия вируса можно использовать пункт меню Сервис/макрос. Если обнаружены "чужие макросы", то они могут принадлежать вирусу. Однако этот метод не работает в случае стелс-вирусов, которые запрещают работу этого пункта меню, что, в свою очередь, является достаточным основанием считать систему зараженной. Многие вирусы имеют ошибки или некорректно работают в различных версиях Word/Excel, в результате чего Word/Excel выдают сообщения об ошибке. Если такое сообщение появляется при редактировании нового документа или таблицы и при этом заведомо не используются какие-либо пользовательские макросы, то это также может служить признаком заражения системы. Сигналом о вирусе являются и изменения в файлах и системной конфигурации Word, Excel и Windows. Многие вирусы тем или иным образом меняют пункты меню, разрешают или запрещают некоторые функции, устанавливают на файлы пароль при их заражении. Большое количество вирусов создает новые секции и/или опции в файле конфигурации Windows (WIN. INI). Естественно, что к проявлениям вируса относятся такие очевидные факты, как появление сообщений или диалогов с достаточно странным содержанием или на языке, не совпадающем с языком установленной версии Word/Excel. 2.6.5. Общий алгоритм обнаружения вирусаПри анализе алгоритма вируса необходимо выяснить: способ(ы) размножения вируса; характер возможных повреждений, которые вирус нанес информации, хранящейся на дисках; метод лечения оперативной памяти и зараженных файлов (секторов). При анализе файлового вируса необходимо выяснить, какие файлы (COM, EXE, SYS) поражаются вирусом, в какое место (места) в файле записывается код вируса - в начало, конец или середину файла, в каком объеме возможно восстановление файла (полностью или частично), в каком месте вирус хранит восстанавливаемую информацию. При анализе загрузочного вируса основной задачей является выяснение адреса (адресов) сектора, в котором вирус сохраняет первоначальный загрузочный сектор. Для резидентного вируса требуется также выделить участок кода, создающий резидентную копию вируса. Необходимо также определить, каким образом и где в оперативной памяти вирус выделяет место для своей резидентной копии. Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных ("не-стелс") вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует "стелс"-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов. Такие специализированные утилиты есть практически у каждой фирмы-производителя антивирусов, однако, они являются утилитами "внутреннего пользования" и не распространяются за пределы фирм. В любом случае, если есть возможность, правильнее всего передавать зараженные файлы специалистам антивирусных лабораторий. 2.6.6. Выводы по темеНекоторые загрузочные вирусы практически сразу можно обнаружить по наличию различных текстовых строк выводимых на экран при активизации вируса. Отсутствие или изменение строки-заголовка boot-сектора (строка, название фирмы-производителя программного обеспечения) также может служить сигналом о заражении вирусом. Если в компьютере обнаружены следы деятельности вируса, но видимых изменений в файлах и системных секторах дисков не наблюдается, то вполне возможно, что компьютер поражен одним из "стелс"-вирусов. Обнаружить резидентный Windows-вирус можно, если загрузить DOS и проверить запускаемые файлы Windows. Для проверки системы на предмет наличия вируса можно использовать пункт меню Сервис/макрос, если обнаружены неизвестные макросы, то они могут принадлежать вирусу. Сигналом о вирусе являются и изменения в файлах и системной конфигурации Word, Excel и Windows. При анализе алгоритма вируса необходимо выяснить: способ(ы) размножения вируса, характер возможных повреждений, которые вирус нанес информации, хранящейся на дисках, метод лечения оперативной памяти и зараженных файлов (секторов). 2.6.7. Вопросы для самоконтроляКак обнаружить загрузочный вирус? Как обнаружить резидентный вирус? Характерные черты макровируса. Как проверить систему на наличие макровируса? Является ли наличие скрытых листов в Excel признаком заражения макровирусом? Перечислите основные этапы алгоритма обнаружения вируса. 2.6.8. Ссылки на дополнительные материалы (печатные и электронные ре-сурсы)Основные: Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992. Касперский Е. Компьютерные вирусы, 2003. – Электронная энциклопедия. – Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html. Щербаков А. Ю. Введение в теорию и практику компьютерной безо-пасности. – М.: Издательство Молгачева С. В., 2001. Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996. Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003. www.jetinfo.ru. |