Методы и средства защиты от DDoS-атак. Курсовая работа по профессиональному модулю пм. 02 Защита информации в информационнотелекоммуникационных системах и сетях с использованием программных и программноаппаратных (в том числе, криптографических) средств защиты

Скачать 1.32 Mb. Скачать 1.32 Mb.

|

ГБПОУ ЗКНО ГБПОУ ЗКНОспециальность: 10.02.04 КУРСОВАЯ РАБОТА по профессиональному модулю: ПМ.02 Защита информации в информационно-телекоммуникационных системах и сетях с использованием программных и программно-аппаратных (в том числе, криптографических) средств защиты на тему: “Реализация механизмов безопасности на аппаратном уровне ” Студент: Калимеев Александр Павлович Проверил __________ (Петрик А.Ю.) Принял____________ (Петрик А.Ю.) Оценка: ________ ( ) Москва 2021 г.

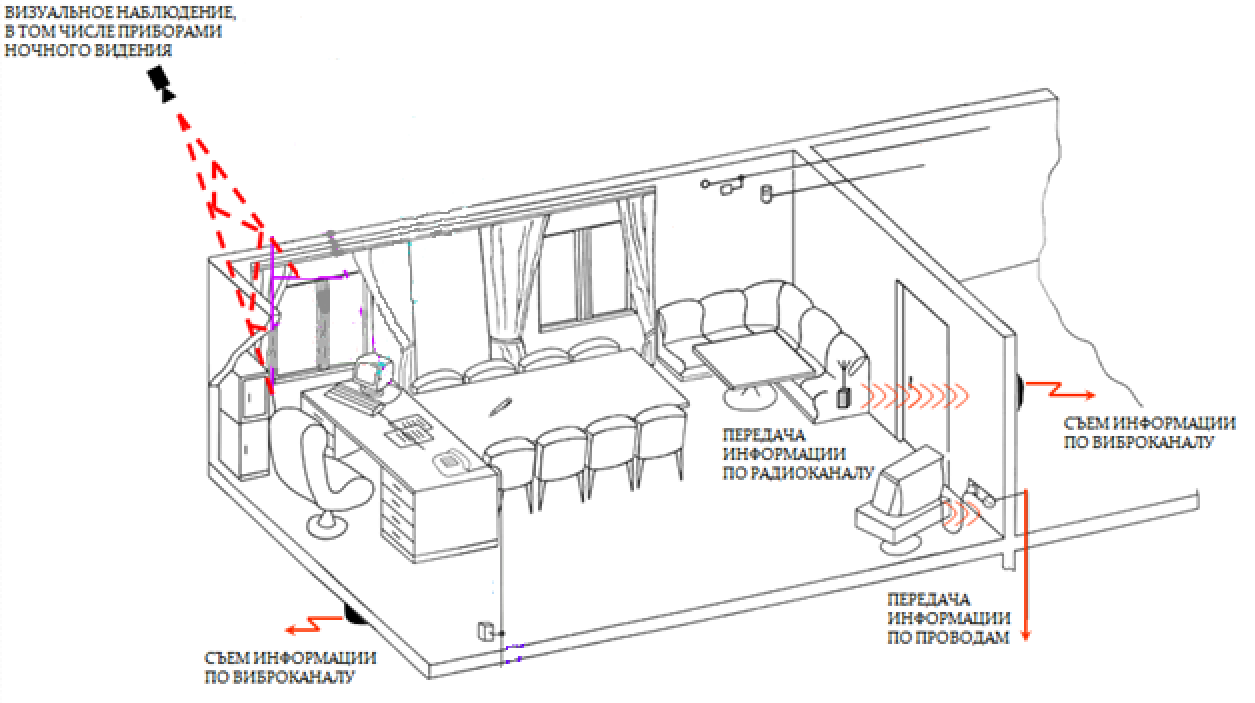

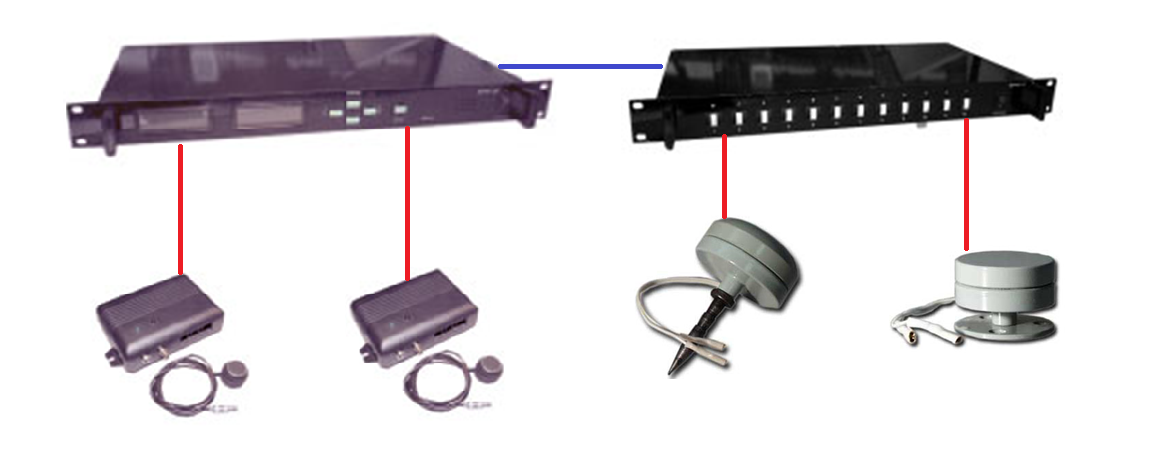

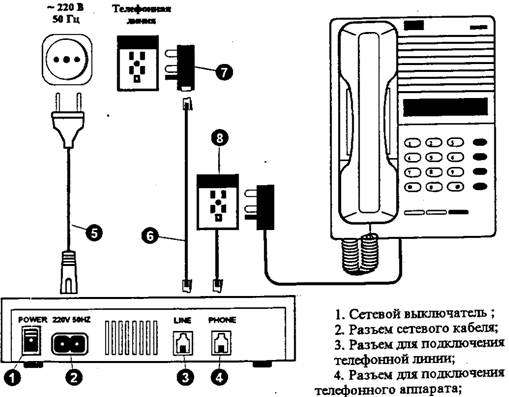

Введение ВведениеАппаратная защита информации – это средства защиты информационных систем, которые реализованы на аппаратном уровне. Аппаратные средства защиты информации – это обязательная часть безопасности любой информационной системы, несмотря на то, что разработчики аппаратуры зачастую оставляют программистам решение проблем информационной безопасности. К аппаратным средствам информационной защиты относятся различные электронно-оптические, электронно-механические и электронные устройства и технические конструкции, которые обеспечивают пресечение утечки, защиту от разглашения информации, а также противодействуют несанкционированному доступу к источникам приватной информации. На сегодняшний день разработано множество аппаратных средств защиты информации различного назначения, но наибольшее распространение получили следующие: Генераторы кодов, которые предназначены для автоматического генерирования идентифицирующих кодов устройства. Специальные регистры, которые используются для сохранности реквизитов защиты – паролей, уровней секретности, грифов и идентифицирующих кодов. Устройства, которые измеряют индивидуальные характеристики человека для его дальнейшей идентификации (отпечатки пальцев, голос и прочее). Специальные биты секретности, которые определяют уровень секретности информации. Аппаратные средства информационной защиты используются для решения таких задач:  Проведение специальных исследований и проверок технических средств, которые обеспечивают производственную деятельность, на наличие каналов возможной утечки информации. Проведение специальных исследований и проверок технических средств, которые обеспечивают производственную деятельность, на наличие каналов возможной утечки информации. Определение возможных каналов утечки информации на различных объектах. В случае обнаружения каналов утечки информации, определение их локализации. Обнаружение и проведение регулярного поиска средств промышленного шпионажа. Противодействие несанкционированному доступу к источникам частной информации предприятия и другим действиям. Аппаратные средства по функциональному назначению могут классифицироваться на средства поиска, средства обнаружения, а также средства активного и пассивного противодействия. По своим техническим возможностям при этом аппаратные средства информационной защиты могут быть: Общего назначения, которые рассчитаны на применение непрофессионалами с целью получения предварительных оценок; Профессиональные комплексы, которые позволяют производить тщательный поиск и прецизионные измерения всех характеристик средств промышленного шпионажа. На данный момент аппаратные средства информационной безопасности являются одними из важнейших способов её обеспечения. Их существует множество видов, об использовании которых и будет идти речь. Теоретическая часть  Основные понятия Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую — генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объем и масса, высокая стоимость. Примеры аппаратных средств представлены на рис.1  рис.1 Примеры аппаратных средств Аппаратные средства защиты информации Аппаратные средства от защиты несанкционированного доступа USB-идентификатор - компактное устройство в виде USB-ключа, используемое для авторизации пользователя в сети или на локальном компьютере, защиты электронной почты, обеспечения безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных. В комплексе с различными программно-аппаратными средствами может использоваться для решения таких задач аутентификации, защиты данных. П  ример USB-идентификатора представлен на рис.2 ример USB-идентификатора представлен на рис.2рис.2  Пример USB-идентификатора Пример USB-идентификатора Смарт-карты и USB-ключи eToken. Компактные электронные устройства для надежной беспарольной аутентификации пользователей в корпоративных и домашних сетях и информационных системах. Пример Смарт-карты и USB-ключаeToken представлен на рис.3  рис.3 Пример Смарт-карты и USB-ключаeToken Электронный замок. Аппаратно-программное средство защиты компьютера от несанкционированного доступа, обеспечивает регистрацию и контроль доступа пользователей к автоматизированным системам.  Пример электронного замка «Соболь» представлен на рис.4 Пример электронного замка «Соболь» представлен на рис.4 рис.4 Пример электронного замка «Соболь» Защита информации от утечки по каналам ПЭМИН (побочные электромагнитные излучения и наводки) Генераторы белого шума по сети электропитания, линиям заземления и радио эфиру. Предназначен для защиты объектов вычислительной техники от утечки информации за счет наводок на линии электропитания и заземления Пример генератора белого шума представлен на рис.5  рис.5 Генератора белого шума Генераторы радио шума. Предназначены для активной защиты информации, обрабатываемой на объектах информатизации, от утечки за счёт побочных электромагнитных излучений и наводок (ПЭМИН) от них на цепи электропитания и проводные слаботочные линии.  Пример генератора радио шума представлен на рис.6 Пример генератора радио шума представлен на рис.6 рис.6 Пример генератора радио шума Защита акустической (речевой) информации Задачей технических средств защиты информации является ликвидация каналов утечки информации, либо снижение качества получаемой информации. Основным показателем качества речевой информации считается разборчивость. Качество акустической информации достаточное, если обеспечивается около 40% слоговой разборчивости. Если разобрать разговор практически невозможно, то слоговая разборчивость соответствует около 1–2 %. Предупреждение утечки информации по акустическим каналам сводится к пассивным и активным способам защиты. Соответственно, все приспособления защиты информации можно смело разделить на два больших класса – пассивные и активные. Пассивные – измеряют, определяют,  локализуют каналы утечки, ничего не внося при этом во внешнюю среду. Активные – «зашумляют», «выжигают», «раскачивают» и уничтожают всевозможные спецсредства негласного получения информации. локализуют каналы утечки, ничего не внося при этом во внешнюю среду. Активные – «зашумляют», «выжигают», «раскачивают» и уничтожают всевозможные спецсредства негласного получения информации.Пассивное техническое средство защиты – устройство, обеспечивающее скрытие объекта защиты от технических способов разведки путем поглощения, отражения или рассеивания его излучений. Это экранирующие устройства и сооружения, разделительные устройства в сетях электроснабжения, защитные фильтры. Цель пассивного способа – максимально ослабить акустический сигнал от источника звука, например, за счет отделки стен звукопоглощающими материалами. Для защиты техники от внешних сетевых помех и защиты от наводок, создаваемых самой аппаратурой, необходимо использовать сетевые фильтры. Конструкция фильтра должна обеспечивать существенное снижение вероятности возникновения внутри корпуса побочной связи между входом и выходом из-за магнитных, электрических либо электромагнитных полей. Активное техническое средство защиты – устройство, обеспечивающее создание маскирующих активных помех (или имитирующих их) для средств технической разведки или нарушающие нормальное функционирование средств негласного съема информации. Подробное описание проблемы Информационные технологии активно развивались последнее время и развиваются сейчас не менее стремительно, всё больше проникая во все сферы жизни общества. Поэтому, острее становится и вопрос информационной безопасности. Ведь недаром было сказано, что «кто владеет информацией, тот владеет миром». С появлением всё новых угроз, совершенствования методов несанкционированного доступа к данным, обеспечение безопасности информации постоянно требует пристальнейшего внимания. Такое внимание заключается не только в предсказании действий  злоумышленников, но и знании и грамотном использовании имеющихся средств защиты информации, своевременном обнаружении и устранении брешей в защите. злоумышленников, но и знании и грамотном использовании имеющихся средств защиты информации, своевременном обнаружении и устранении брешей в защите.Появление компьютеров и их распространение привело к тому, что большинство людей и организаций стали хранить информацию в электронном виде. Следовательно, возникла потребность в защите такой информации. В настоящее время актуальность информационной защиты связана с ростом возможностей вычислительной техники. Развитие глобальной сети Интернет и сопутствующих технологий достигло такого высокого уровня, что сегодняшнюю деятельность любого предприятия в целом и каждого пользователя в отдельности, уже невозможно представить без электронной почты, Web-рекламы, общения в режиме «онлайн». Особенностью сетевых систем, как известно, является то, что наряду с локальными атаками, существуют и возможности нанесения вреда системе несанкционированного доступа к данным за тысячи километров от атакуемой сети и компьютера. Удаленные атаки сейчас занимают лидирующее место среди серьезных угроз сетевой безопасности. Кроме того, нападению может подвергнуться не только отдельно взятый компьютер, но и сама информация, передающаяся по сетевым соединениям. Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств защиты не бывает слишком много, однако с ростом уровня защищенности той или иной сети возникают и, как правило, определенные неудобства в ее использовании, ограничения и трудности для пользователей. Поэтому, часто необходимо выбрать оптимальный вариант защиты сети, который бы не создавал больших трудностей в пользовании сетью и одновременно обеспечивал достойный уровень защиты информации. Подчас создание такого оптимального решения безопасности является очень сложным.  Таким образом, актуальность проблемы обуславливается тем, что технологии компьютерных систем и сетей развиваются слишком быстро. Появляются новые угрозы безопасности информации. Соответственно, такую информацию нужно защищать. Таким образом, актуальность проблемы обуславливается тем, что технологии компьютерных систем и сетей развиваются слишком быстро. Появляются новые угрозы безопасности информации. Соответственно, такую информацию нужно защищать.Угроза информационной безопасности Широкое внедрение информационных технологий в нашу жизнь привело к появлению новых угроз безопасности информации. Угроза информационной безопасности -- совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Известно большое количество угроз безопасности информации различного происхождения. В литературных источниках дается множество разнообразных классификаций, где в качестве критериев деления используются источники появления угроз, виды порождаемых опасностей, степень злого умысла и т.д. Одна из самых простых классификаций (когда все множество потенциальных угроз компьютерной информации можно представить по природе их возникновения) В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами: недовольство служащего своей карьерой, взятка, любопытство, конкурентная борьба, стремление самоутвердиться любой ценой. Уязвимость компьютерных сетей Атакой на компьютерные сети называют действие, предпринимаемое нарушителем, которое заключается в поиске и использовании той или иной уязвимости. Другими словами, атака на компьютерных сетях является реализацией угрозы безопасности информации в ней. Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа: перехват информации - целостность информации сохраняется, но её конфиденциальность нарушена; модификация информации - исходное сообщение изменяется либо  полностью подменяется другим и отсылается адресату; полностью подменяется другим и отсылается адресату;подмена авторства информации. Данная проблема может иметь серьёзные последствия. Например, кто-то может послать письмо от чужого имени (этот вид обмана принято называть спуфингом) или Web - сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров. Помогают решить данную проблему, аппаратные средства защиты информации. Практическая часть Анализ проблемы защита помещения от утечки информации по техническим каналам Далее представлена схема помещения и каналы утечки информации на рис.7  рис.7 схема защищаемого помещения и каналы утечки информации На данной схеме указаны каналы утечки информации, которые нужно устранить Визуальный канал Вибро канал Радиоканал 2.2Выбор метода решения проблемы и его решение  Каналы утечки: Каналы утечки:- Визуальные каналы утечки. Решение: Установка на окна занавесок из плотной ткани - Акустические и вибрационные каналы утечки Решение: Комплексабарон, состоящего из "Барон-В" - устройство дистанционного включения виброгенераторов типа "Барон" рис.8   рис.8 "Барон-В" "Барон-К" - устройство контроля эффективности вибрационных помех, создаваемых вибро-акустическими генераторами типа "Барон" или аналогичной аппаратурой. Обеспечивает предупреждение о снижении уровня вибрационной помехи на ограждающей конструкции защищаемого помещения ниже допустимого в результате выхода из строя вибраторов, генератора помех, изменения окружающих условий. К одному комплексу вибро-акустической защиты "Барон" можно подключить до 10 устройств "Барон-К".рис.9  Рис.9 "Барон-ДК" - удаленный коммуникатор для контроля эффективности вибрационных помех, создаваемых вибро-акустическими генераторами типа "Барон" или аналогичной аппаратурой. Обеспечивает предупреждение о снижении уровня вибрационной помехи на ограждающей конструкции защищаемого помещения ниже допустимого в результате выхода из строя вибраторов, генератора помех, изменения окружающих условий. Коммуникатор показан на рис.10  Рис.10 Вибрационныеизлучатели «Серп» и «Молот», устройства показаны на рис.11   «Серп» и «Молот»,  рис. 11 рис. 11Способ установки излучателя «Молот» показан на рис.12   Рис.12 Излучатель «Серп» устанавливается на рамку окна рис.13.  Способ установки излучателя «Серп» показан на рис.13 Схема подключения комплекса «Барон» показана на рис.14  Рис.14 Схема подключения комплекса «Барон» Технические характеристики комплекса «Барон» Число помеховых каналов: 4. ƒ Выходная мощность: не менее 18 Вт на канал.  ƒ Диапазон частот: 60...16000 Гц. ƒ Диапазон частот: 60...16000 Гц.ƒ Общее сопротивление нагрузки канала: ƒ на низкоомном выходе – не менее 4 Ом; ƒ на высокоомном выходе – не менее 30 Ом. ƒ Количество поддиапазонов с регулируемым уровнем мощности помехи в канале: 5. ƒ Частотные поддиапазоны: 60...350 Гц; 350...700 Гц; 700-1400 Гц; 1400-2800 Гц; 2800...16000 Гц. ƒ Виды помех: − “белый” шум в соответствии с требованиями нормативных документов по акустической речевой разведке Гостехкомиссии России; − речеподобная (формируемая фонемным клонеромвиброгенератора, путем клонирования основных фонемных составляющих речи защищаемых лиц);  − специальная (смесь речеподобной и шумовой). − специальная (смесь речеподобной и шумовой).ƒ Диапазон регулировки уровня сигнала в каждой октавной полосе: не менее 24 дБ. ƒ Управление включением помехи: дистанционное проводное, дистанционное по радиоканалу, местное. ƒ Питание: сеть 220 В, 50 Гц. ƒ Габариты: 310х300х80мм. ƒ Вес: 5,5 кг. - Каналы утечки информации по проводам Решение: Установка однофазовогосетевой помехоподавляющего фильтра«ЛФС-40-1Ф» рис.15Предназначен для защиты радиоэлектронных устройств и средств вычислительной техники от утечки информации по цепям электропитания. Предназначен для встраивания в 1-фазную цепь 220В, 50Гц с силой тока до 40А  «ЛФС-40-1Ф» рис.15  - Утечка по радиоканалу - Утечка по радиоканалуРешение: Использование скремблера «MISER» рис.16на телефонной линии.  Скремблер «MISER» рис.16 Подключение скремблера к телефону рис.17  Рис.17 Подключение скремблера  Заключение ЗаключениеВ данном комплексе оборудования были предусмотрены основные каналы утечки информации, которые были перекрыты надежными способами. Комплекс предназначен для предприятий с высокой секретностью данных (не для простого пользователя). В комплексе были учтены такие каналы как: Визуальный канал Вибро канал Радиоканал Список используемой литературы: Максимов Ю. Н., Сонников В. Г., Петров В. Г., Паршуткин А. В., Еремеев М. А. «Шпионские штучки». Технические методы и средства защиты информации; Полигон - Москва, 2013. - 320 c. Платонов В.В. «Программно-аппаратные средства защиты информации»; Академия - Москва, 2015. - 336 c. Соломенчук Валентин «Аппаратные средства персональных компьютеров»; Книга по Требованию - Москва, 2013. - 500 c.  |