Разработка системы защищенного документооборота на примере коммерческого банка. Курсовая работа разработка системы защищенного документооборота на примере коммерческого банка Исполнитель Русин А. О

Скачать 1.54 Mb. Скачать 1.54 Mb.

|

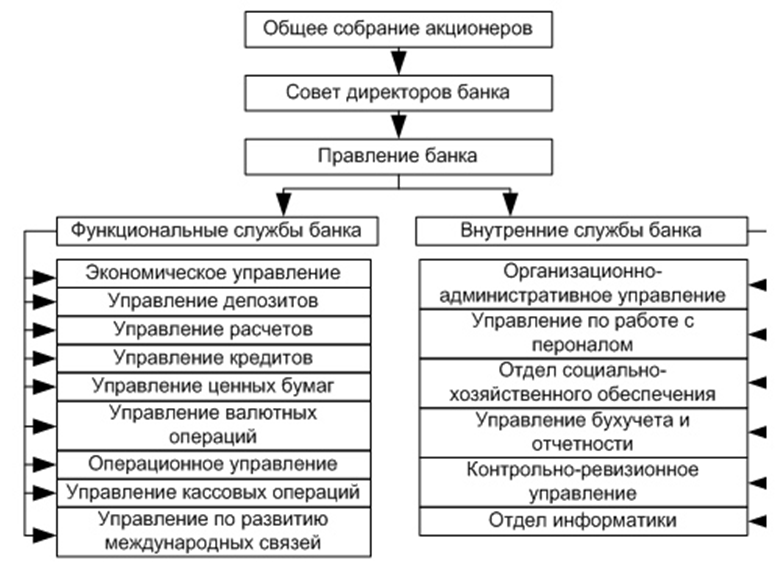

1 2 Коммерческий банк — кредитной учреждение, операции которого направлены на аккумуляцию денежных средств, на последующее их размещение на денежном рынке, а также выполнение поручений клиентов. Коммерческие банки — среднее звено кредитно-финансовой пирамиды. Они представляют собой своеобразные супермаркеты по торговле кредитами. Чтобы торговать кредитами нужно сначала собрать временно свободные денежные средства. К финансовым ресурсам коммерческого банка относят уставной капитал не распределённые прибыли, привлеченные средства. К основными функциям коммерческих банков относятся: мобилизация временно свободных денежных средств и превращение их в капитал; кредитование предприятий, государства и населения; выпуск кредитных денег; осуществление расчетов и платежей в хозяйстве; эмиссионно-учредительская функция; консультирование, предоставление экономической и финансовой информации. Функции коммерческого банка — в основном это привлечение средств на вклады за депозитный процент и их размещение в кредитах за ссудный процент. Но также существуют и другие, разносторонние функции КБ: финансовые посредники, которые принимают средства физических и юридических лиц на условиях срочности, возвратности и платности (депозитный процент, который вкладчики банка получают по текущим, срочным и сберегательным счетам); коммерческие банки кредитуют предприятия, организации и частных лиц, способствуют развитию экономики, структурным сдвигам в хозяйстве; осуществляя операции с ценными бумагами, коммерческие банки способствуют развитию фондового рынка; коммерческие банки выполняют роль консультантов своих клиентов по проведению отдельных банковских, экономических и фондовых операций. Эффективность деятельности коммерческого банка в значительной степени зависит от его структуры. (Приложение 1) Управленческая структура банка включает функциональные подразделения и службы, число которых определяется экономическим содержанием и объемом выполняемых банком операций, которые отражены в Лицензии на осуществление данным банком банковской деятельности. административно-управляющие органы; Общее собрание акционеров-высший орган управления в акционерном обществе, состоящий из акционеров—владельцев именных обыкновенных акций общества, а в некоторых случаях, предусмотренных Законом РФ «Об акционерных обществах», также из акционеров—владельцев привилегированных акций. Акционеры общества для решения вопросов, отнесенных к их компетенции Уставом общества и Законом РФ «Об акционерных обществах», собираются на свое общее собрание периодически, но не реже, чем раз в год . Совет директоров — это орган управления который образуется путем избрания его членов на общем собрании акционеров; Основной функцией Совета директоров является осуществление руководства банком; Правление банка-исполнительным органом управления, непосредственно руководящим деятельностью банка. функциональные службы банка; экономическое управление Управление депозитов-финансовые инструменты, помещаемые для хранения в кредитные учреждения и подлежащие возврату внесшему их лицу на заранее оговорённых условиях управление ценных бумаг - данное управление осуществляет прием, хранение, учет ценных бумаг, позволяя банку получать за эту работу определенное комиссионное вознаграждение. операционные управление-основной функцией операционного управления является обслуживание клиентов, заключающееся в приеме от предприятий, организаций и отдельных лиц платежных документов на списание с их счетов денежных средств; приеме и выдаче расчетных чеков и последующем зачислении по ним денег на счета клиентов; проведении операций по аккредитивам, консультировании клиентов по вопросам правильного заполнения платежных документов, по тем или иным формам расчетов. управление валютных операций-управление валютных операций является самостоятельным структурным подразделением банка и осуществляет свою деятельность под руководством начальника Управления. ЗАДАЧИ УПРАВЛЕНИЯ: Привлечение валютных средств за счет расширения клиентской базы и спектра предоставляемых услуг. Координация и контроль за ведением операций с иностранными валютами в целом по банку. Совершенствование обслуживания клиентов банка по валютным операциям. Внедрение на основе собственной дилинговой базы новых перспективных направлений банковской деятельности. Совершенствование работы на межбанковском валютном рынке. управление кассовых операций; управление но работе с филиальной сетью банка; Эффективная организационная структура розничного бизнеса должна соответствовать ряду критериев. На взгляд автора, основными критериями эффективной организационной структуры розничного банка являются: возможность выполнения задач, стоящих перед розничным банком, в том числе и получение прибыли; ориентированность работы всех подразделений розничного банка на достижение вполне конкретных целей (доли рынка, доходности и др.); гибкость и масштабируемость, возможность корректировки поставленных целей в зависимости от ситуации и вызовов времени без кардинальных изменений при коррекции как ситуации на рынке, так и поставленных задач; минимизация внутренней вертикальной иерархии; понятность и прозрачность структуры с позиции пруденциального регулирования со стороны Центрального Банка РФ и осуществления эффективного взаимодействия с ним; отражение всех основных направлений работы банка и его специализации; отсутствие избыточности; отсутствие субъективной неудовлетворенности потребителей банковских услуг результатами деятельности банка; управляемость, наличие четких параметров для оценки работы данной структуры. внутренние службы банка; организационно-административное управление; управление по работе с персоналом; обеспечивает набор сотрудников, повышение квалификации работников кредитного учреждения, прием, продвижение по службе и увольнение персонала. отдел социально-хозяйственного обеспечения; организация и управление офисными площадями поддержание текущего состояния помещений и мебели в рабочем и имиджевом состоянии; организация работы по текущему ремонту помещений, подбор подрядчиков, контроль хода выполнения работ; управление бухучета и отчетности. Бухгалтерский учет – это система непрерывного сплошного и взаимосвязанного наблюдения и контроля за хозяйственной деятельностью предприятия. Ведение бухучета строго документировано. Ни одна запись здесь не производится без точного оформления документа. Данные бухгалтерского учета используются для наблюдения и контроля за хозяйственной деятельностью предприятия. Ведение бухгалтерского учета обеспечивает финансовую информацию по хозяйственным операциям, осуществляемым предприятием. Эта информация используется для принятия решения по наиболее эффективному распределению ресурсов. Ведение бухучета включает в себя регистрацию события, измерение, передачу информации. Информаионный отдел. Основными задачами отдела являются: обеспечение функционирования информационных систем в установленной сфере деятельности; автоматизация информационных технологических процессов; обеспечение защиты информации в установленной сфере деятельности; осуществление справочно-информационного сопровождения деятельности Управления и его структурных подразделений. 2.1 Формирование режима безопасности информации С учетом угроз безопасности информации Банка режим защиты должен формироваться как совокупность способов и мер защиты циркулирующей в информационной среде Банка информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, влекущих за собой нанесение ущерба владельцам или пользователям информации. Комплекс мер по формированию режима обеспечения безопасности информации включает: Установление в Банке организационно-правового режима обеспечения безопасности информации (разработку необходимых нормативных документов, работа с персоналом, правил делопроизводства); Организационные и программно-технические мероприятия по предупреждению несанкционированных действий (доступа) к информационным ресурсам корпоративной информационной системы Банка; Комплекс мероприятий по контролю функционирования средств и систем защиты информационных ресурсов ограниченного пользования после случайных или преднамеренных воздействий; Комплекс оперативных мероприятий подразделений безопасности по предотвращению (выявлению) проникновения в Банк лиц, имеющих отношение к криминальным структурам. Организационно-правовой режим предусматривает создание и поддержание правовой базы безопасности информации, в частности, разработку (введение в действие) следующих организационно-распорядительных документов: Положение о коммерческой тайне. Указанное Положение регламентирует организацию, порядок работы со сведениями, составляющими коммерческую тайну Банка, обязанности и ответственность сотрудников, допущенных к этим сведениям, порядок передачи материалов, содержащих сведения, составляющим коммерческую тайну Банка, государственным (коммерческим) учреждениям и организациям; Перечень сведений, составляющих служебную и коммерческую тайну. Перечень определяет сведения, отнесенные к категориям конфиденциальных, уровень и сроки обеспечения ограничений по доступу к защищаемой информации. Приказы и распоряжения по установлению режима безопасности информации: допуске сотрудников к работе с информацией ограниченного распространения; назначении администраторов и лиц, ответственных за работу с информацией ограниченного распространения в корпоративной информационной системе; Инструкции и функциональные обязанности сотрудникам: по организации охранно-пропускного режима; по организации делопроизводства; по администрированию информационных ресурсов корпоративной информационной системы; другие нормативные документы. Организационно-технические мероприятия по защите информации ограниченного распространения от утечки по техническим каналам предусматривают: комплекс мер и соответствующих технических средств, ослабляющих утечку речевой и сигнальной информации - пассивная защита; комплекс мер и соответствующих технических средств, создающих помехи при съеме информации - активная защита; комплекс мер и соответствующих технических средств, позволяющих выявлять каналы утечки информации - поиск. Физическая охрана объектов информатизации включает: организацию системы охранно-пропускного режима и системы контроля допуска на объект; введение дополнительных ограничений по доступу в помещения, предназначенные для хранения информации ограниченного пользования; визуальный и технический контроль контролируемой зоны объекта защиты; применение систем охранной и пожарной сигнализации. Выполнение режимных требований при работе с информацией ограниченного пользования предполагает: разграничение допуска к информационным ресурсам ограниченного пользования; разграничение допуска к ресурсам корпоративной информационной системы; ведение учета ознакомления сотрудников с информацией ограниченного пользования; включение в функциональные обязанности сотрудников обязательства о неразглашении и сохранности сведений ограниченного пользования; организация уничтожения информационных отходов ; оборудование служебных помещений сейфами, шкафами для хранения бумажных и магнитных носителей информации. Мероприятия технического контроля предусматривают: контроль за проведением технического обслуживания, ремонта носителей информации и средств вычислительной техники; проверки определенной части поступающего оборудования, предназначенного для обработки информации ограниченного пользования, на наличие специально внедренных закладных программ и устройств; оборудование компонентов и подсистем корпоративной информационной системы устройствами защиты от сбоев электропитания и помех в линиях связи; защита выделенных помещений при проведении закрытых работ; постоянное обновление технических и программных средств защиты от несанкционированного доступа к информации в соответствие с меняющейся оперативной обстановкой. 2.2 Оценка рисков информационных угроз безопасности защищённого документооборота Оценка рисков информационных угроз безопасности защищённого документооборота R(риск) = P(происшествия) × C(цена потери) В методиках, рассчитанных на более высокие требования, используется модель оценки риска с тремя факторами: угроза, уязвимость, цена потери. P(происшествия) = T(угрозы) × V(уязвимости) Соответственно, риск рассчитывается по формуле . R(риск)= T(угрозы) × V(уязвимости)× C(цена потери) Таблица - Оценка рисков информационной безопасности

Исходя из расчетов суммарный риск составляет 800840 рублей. Вывод: В данной главе была описана структуры комерческого банка было проведено структурирование защищаемой информации на рассматриваемом объекте, оценены риски угроз информационной безопасности. Результатом работы являются выработанные рекомендации по совершенствованию системы защищённого документооборота для туристической фирмы. В главе нашла свое отражение структурная схема комерческого банка, на основании которой можно вырабатывать правила организации документопотока. Глава 3. Анализ документооборота банка Документооборот в банке - комплекс банковских норм и правил, определяющих прохождение документов по подразделениям банков, порядок их обработки и оформления при совершении банковских операций. Конфиденциальная информация - информация с ограниченным доступом, не содержащая сведений, составляющих государственную тайну, доступ к которой ограничивается в соответствии с законодательством Российской Федерации. В соответствии с Указам Президента РФ "Об утверждении перечня сведений конфиденциального характера", к конфиденциальной информации на рассматриваемом предприятии можно отнести сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность, а также сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами. Сотрудники банка выполняют следующие операции: приеме и выдаче расчетных чеков; проведении операций по аккредитивам; консультировании клиентов; хранение, учет ценных бумаг; Для бумажных документов целесообразно ввести на предприятии следующие грифы: "Коммерческая тайна", для документов, содержащих сведения, отнесённые на предприятии к коммерческой тайне; "Конфиденциально", для документов, содержащих персональные данные. Степень конфиденциальности сведений, содержащихся в документах имеющих грифы "Коммерческая тайна" и "Конфиденциально" может быть равна, однако, в соответствии со п.5 ст.10 закона "О коммерческой тайне", на документы содержащие коммерческую тайну необходимо наносить гриф "Коммерческая тайна", а не какой-либо другой. Движение документов, содержащих конфиденциальные сведения, внутри организации. Средства идентификации и аутентификации пользователей В целях предотвращения работы с ресурсами информационной системы Банка посторонних лиц необходимо обеспечить возможность распознавания каждого легального пользователя. Для идентификации могут применяться различного рода устройства: магнитные карточки, ключи, ключевые вставки, дискеты и т.п. Средства разграничения доступа Технические средства разграничения доступа должны по возможности быть составной частью единой системы контроля доступа: на контролируемую территорию; в отдельные помещения; к компонентам информационной среды Банка и элементам системы защиты информации; к информационным ресурсам ; к активным ресурсам; к операционной системе, системным программам и программам защиты. Средства обеспечения и контроля целостности Средства контроля целостности информационных ресурсов системы предназначены для своевременного обнаружения модификации или искажения ресурсов системы. Они позволяют обеспечить правильность функционирования системы защиты и целостность хранимой и обрабатываемой информации. Криптографические средства защиты информации Основными элементами системы, обеспечения безопасности информации Корпоративной информационной системы банка являются криптографические методы и средства защиты. Перспективным направлением, использования криптографических методов, является создание инфраструктуры безопасности и использованием открытых ключей. Организация в Банке системы информационной безопасности на основе инфраструктуры с открытым ключом позволит решить следующие задачи, дающие преимущества бизнесу Банка: организация обеспечения защищенного документооборота с использованием имеющихся систем, как внутри Банка, так и при взаимоотношениях с организациями-корреспондентами и клиентами Банка. Это позволит повысить эффективность и снизить накладные расходы на администрирование системы и использовать единые стандарты защиты данных; возможность реализации системы информационной безопасности в Банке, централизованно контролируемой из центрального офиса Банка, при этом гибкой и динамически управляемой; универсализация методов обеспечения доступа пользователей и защиты транзакций для системы электронной почты, автоматизированной банковской системы, системы дистанционного банковского обслуживания, системы доступа в Internet и других систем с использованием уже имеющихся в этих приложениях механизмов обеспечения информационной безопасности; создание единого распределенного каталога учетных данных всех пользователей информационных систем Банка. Организация единого централизованно управляемого каталога позволит снизить расходы на администрирование и обеспечить оперативное управление учетными данными; использование имеющихся реализаций российских криптографических алгоритмов в операциях с сертификатами и при защите электронного документооборота. Все средства криптографической защиты информации в Банке должны строиться на основе базисного криптографического ядра, прошедшего всесторонние исследования специализированными организациями. Ключевая система применяемых в Банке средств криптографической защиты информации должна обеспечивать криптографическую живучесть, разделение пользователей по уровням обеспечения защиты и зонам их взаимодействия между собой и пользователями других уровней. Конфиденциальность и защита информации при ее передаче по каналам связи должна обеспечиваться также за счет применения в системе шифросредств абонентского шифрования. В корпоративной информационной системе, являющейся структурой с распределенными информационными ресурсами, также должны использоваться средства формирования и проверки электронной цифровой подписи, обеспечивающие целостность и юридически доказательное подтверждение подлинности сообщений, а также аутентификацию пользователей, абонентских пунктов и подтверждение времени отправления сообщений. 3.1 Анализ системы защиты конфиденциальной информации С учетом всех требований и принципов обеспечения безопасности информации по всем направлениям защиты в состав системы защиты должны быть включены следующие средства: средства разграничения доступа к данным; средства криптографической защиты информации; средства регистрации доступа к компонентам информационной системы и контроля за использованием информации; средства реагирования на нарушения режима информационной безопасности; средства снижения уровня и информативности побочных излучений, создаваемых компонентами информационной системы Банка, предназначенными для обработки закрытой информации; средства снижения уровня акустических излучений; средства маскировки от оптических средств наблюдения; средства активного зашумления в радио и акустическом диапазонах. На технические средства защиты возлагается решение следующих основных задач: идентификация и аутентификация пользователей при помощи имен или специальных аппаратных средств ; регламентация и управление доступом пользователей в помещения, к физическим и логическим устройствам; защита от проникновения компьютерных вирусов и разрушительного воздействия вредоносных программ; регистрация всех действий пользователя в защищенном журнале, наличие нескольких уровней регистрации; Защита данных системы защиты на файловом сервере от доступа пользователей, в чьи должностные обязанности не входит работа с информации, находящейся на нем. В данной работе в качестве начальных мер защиты документа оборота были выбраны следующие программно-аппаратные и инженерно-технические средства защиты информации. 3.1.1 ДБО BS-Client, «Банк-Клиент» Отличительные особенности ДБО - Дистанционное банковское обслуживание. Программа использует любые системы коммуникации (в т.ч. по протоколу TCP/IP), наличие собственной транспортной подсистемы. «Банк-Клиент» использует следующие сертификаты СКЗИ(Средства криптографической защиты информации), КриптоПро CSP R2, КриптоПро Etoken CSP, КриптоПро Рутокен CSP,Сигнал-Ком (продукты: СКЗИ Message Pro 3, Crypto Com 3.2, сервер сертификации Notary PRO). Программа обладает удобным интерфейсом. Позволяет проводить добавление, изменение форм ввода, редактирования и печатных форм документов, вида экранов, иконок, панелей инструментов, правил ввода и редактирования, пользователей, меню, подключения справочников. Наличие совместимости с бухгалтерскими системами, гибкость конфигурирования правил контроля документов АБО (автоматическое банковское обслуживание) и другим учетным базам данных. Удаленное обновление клиентских частей - поддержка массовости внедрения системы. К решаемым задачам относятся: Доставка и обработка различных типов платежных и иных формализованных документов в обе стороны. Обмен сообщениями произвольного формата. Получение выписок в различных видах и форматах, а также других документов и информации из банка. Построение расчетных и клиринговых систем в режиме реального или квазиреального времени. Новостной сервис. Конструктор документов. Обмен юридически значимыми документами В2В между клиентами банка. 3.1.2 Kaspersky Business Space Security Программа преднозначена для защиты рабочих станцй и файловые серверы от всех видов вирусов, троянских программ и червей, предотвращает вирусные эпидемии, а также обеспечивает сохранность информации и мгновенный доступ пользователей к сетевым ресурсам. К перечню функций антивируса относятся: Антивирусная защита ключевых узлов сети: рабочих станций, ноутбуков, файловых серверов и смартфонов Оптимальное использование ресурсов компьютера благодаря новому антивирусному ядру Расширенная проактивная защита рабочих станций и файловых серверов от новых вредоносных программ Проверка электронной почты и интернет-трафика «на лету» Персональный сетевой экран: защита при работе в сетях любого типа, включая Wi-Fi Локальная защита от нежелательных писем и фишинга Предотвращение кражи данных при потере смартфона Защита файловых серверов под управлением Windows, Linux и Novell NetWare Полноценная защита терминальных серверов и кластеров серверов Распределение нагрузки между процессорами сервера Полноценная поддержка 64-битных платформ Kaspersky Business Space Security имеет сертификаты ФСБ и ФСТЭК России: Cертификат №СФ/019-01021 Федеральной службы безопасности России удостоверяет, что Антивирус Касперского 6.0 для Windows Workstations соответствует требованиям к антивирусным средствам класса Б1с и может использоваться в органах государственной власти Российской Федерации для защиты информации, содержащей сведения, составляющие государственную тайну. Cертификат №СФ/019-01023 Федеральной службы безопасности России удостоверяет, что Kaspersky Administration Kit 6.0 соответствует требованиям к антивирусным средствам класса А3с и может использоваться в органах государственной власти Российской Федерации для защиты информации, содержащей сведения, составляющие государственную тайну. Cертификат №СФ/019-01022 Федеральной службы безопасности России удостоверяет, что Антивирус Касперского 6.0 для Windows Servers соответствует требованиям к антивирусным средствам класса А1с и может использоваться в органах государственной власти Российской Федерации для защиты информации, содержащей сведения, составляющие государственную тайну. Cертификат №1385 ФСТЭК России удостоверяет, что Kaspersky Administration Kit 6.0 соответствует требованиям руководящего документа "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей" (Гостехкомиссия России, 1999) – по 3 уровню контроля и требованиям технических условий. Cертификат №1384 ФСТЭК России удостоверяет, что Антивирус Касперского 6.0 для Windows Workstation соответствует требованиям руководящего документа "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей" (Гостехкомиссия России, 1999) – по 3 уровню контроля и требованиям технических условий. Cертификат №1382 ФСТЭК России удостоверяет, что Антивирус Касперского 6.0 для Windows Servers соответствует требованиям руководящего документа "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей" (Гостехкомиссия России, 1999) – по 3 уровню контроля и требованиям технических условий. 3.2 Рекомендации по улучшению защищённого документа оборота Исходя из анализа современной ситуации в области документооборота, приведенные меры защиты недостаточны. Использование ДБО BS-Client, «Банк-Клиент» и Kaspersky Business Space Security является начальным этапом защиты и не предстовляет надёжной защиты информации банка. Для лучшей защиты предлагаются следующие организационно-аппаратные средства для защиты документооборота. 3.2.1 Организационно-правовые мероприятия Организационно-правовые нормы обеспечения безопасности и защиты информации на любом предприятии отражаются в совокупности учредительных и организационных документов. Банк имеет право: определять состав, объем и порядок защиты конфиденциальной информации; требовать от сотрудников защиты конфиденциальной информации; осуществлять контроль за соблюдением мер обеспечения экономической безопасности и защиты конфиденциальной информации. Банк обязан: обеспечить экономическую безопасность и сохранность конфиденциальной информации; осуществлять действенный контроль выполнения мер экономической безопасности и защиты конфиденциальной информации. Необходимо в также добавить раздел "Конфиденциальная информация", который будет содержать следующее: Общество организует защиту своей конфиденциальной информации. Состав и объем сведений конфиденциального характера, и порядок их защиты определяются генеральным директором. Внесение перечисленных дополнений даёт администрации банка право: создавать организационные структуры по защите коммерческой тайны или возлагать эти функции на соответствующих должностных лиц; издавать нормативные и распорядительные документы, определяющие порядок выделения сведений, составляющих коммерческую тайну, и механизмы их защиты; включать требования по защите коммерческой тайны в договоры; распоряжаться информацией, являющейся собственностью Банку, в целях недопущения экономического ущерба клиентам. Администрация обязуется в целях недопущения нанесения экономического ущерба коллективу обеспечить разработку и осуществление мероприятий по защите конфиденциальной информации. Трудовой коллектив принимает на себя обязательства по соблюдению установленных на фирме требований по защите конфиденциальной информации. В раздел "Кадры. Обеспечение дисциплины труда" необходимо добавить: Администрация обязуется нарушителей требований по защите конфиденциальной информации привлекать к ответственности в соответствии с законодательством РФ. Для защиты конфиденциальной информации в организации должны быть разработаны следующие нормативно-правовые документы: перечень сведений, составляющих банковскую тайну; договорное обязательство о неразглашении банковской тайны; инструкция по защите банковской тайны. Защита информации, представленной в электронном виде, должна осуществляться в соответствии с требования РД ФСТЭК, и СТР-К . В первую очередь следует разработать перечень сведений, составляющий коммерческую тайну Сведения, включенные в Перечень, имеют ограниченный характер на использование. Ограничения, вводимые на использования сведений, составляющих коммерческую тайну, направлены на защиту интеллектуальной, материальной, финансовой собственности и других интересов, возникающих при организации трудовой деятельности работников её подразделений, а также при их сотрудничестве с работниками других предприятий. Перечень должен доводиться не реже одного раза в год до всех сотрудников организации, которые используют в своей работе сведения, конфиденциального характера. Все лица принимаемы на работу в организацию, должны пройти инструктаж и ознакомиться с памяткой о сохранении конфиденциальной информации. Сотрудник, получивший доступ к конфиденциальной информации и документам, должен подписать индивидуальное письменное договорное обязательство об их неразглашении. Обязательство составляется в одном экземпляре и хранится в личном деле сотрудника не менее 5 лет после его увольнения. При его увольнении из организации ему даётся подписка о неразглашении конфиденциальной информации организации. Далее должна быть разработана инструкция, регламентирующая порядок доступа сотрудников к конфиденциальной информации, порядок создания, учёта, хранения и уничтожения конфиденциальной документов организации. Аутентификация отдельных транзакций. Дополнительной мерой защиты может выступать использование многофакторной аутентификации не для получения доступа к системе web-банкинга, а для авторизации отдельных транзакций во время работы с ней. Способ обеспечивает частичную защиту от вредоносного ПО, работающего в уже открытой сессии пользователя. Для клиентов–физических лиц эта защита может считаться приемлемой ввиду удобства ее реализации: количество финансовых транзакций в рамках одной сессии в данном случае редко бывает значительным. Оповещения о проведённых транзакциях. SMS и E-mail оповещения клиента о каждой транзакции могут также рассматриваться как средства борьбы с различными методами перехвата сессий работы с web-банкингом. Таким образом клиент всегда узнает о начале неправомерного использования его учётных данных. Кроме того, в соответствии с положениями нового закона? ФЗ-161, отсутствие уведомления клиента о совершённой транзакции рассматривается как безусловное перенесение ущерба от мошеннических операций на сторону банка. Использование протокола SSL. Этот протокол позволяет обеспечить проверку подлинности сервера и шифрование сессии. Он применяется повсеместно в связи с тем, что реализован во всех современных браузерах, и позволяет избежать большого количества достаточно простых атак, таких как перехват аутентификационных данных или простые решения класса Man-in-the-Middle. В то же время протокол не обеспечивает защиту при компрометации браузера или подмене сертификатов корневых удостоверяющих центров на клиентских местах. Существуют также версии протокола с определенными слабостями и уязвимостями. 3.2.2 Программно-аппаратный комплекс «ТРИТОН» Программно-аппаратный комплекс «ТРИТОН» предназначен для исследования технических возможностей организации и выявления несанкционированных сеансов связи (не декларируемых возможностей) с использованием стандартных радиоинтерфейсов - GSM-900/1800, CDMA, UMTS(3G), Wi-Max(4G), Bluetooth, Wi-Fi, ZigBee, DECT в системе проверки оргтехники. Состав комплекса: Приемопередающий модуль с автономным питанием, блоком направленных антенн, в переносном кейсе - 2 шт. Выносной акустический излучатель - 1 шт. Управляющий компьютер - 1 шт. Комплект интерфейсных проводов - 1 шт. Экранирующая каркасная палатка из радиоткани - 1 шт. Принцип действия прибора основан на воздействии провоцирующего шумового радиосигнала на исследуемый предмет с последующим анализом реакции на это воздействие. Задача заключается в том, чтобы шумовым сигналом расстроить синхронизацию закладного устройства, замаскированного под стандартные радиоинтерфейсы, находящиеся под «таймированием», и тем самым заставить выйти его в эфир для поиска утраченных каналов синхронизации. Процесс исследования происходит следующим образом: На месте исследования развертывается палатка из радиоткани, в которой размещается один из автономных переносных модулей, считающийся основным, и исследуемый объект, располагаемый в непосредственной близости от модуля. Второй модуль располагается на определенном расстоянии и рассматривается как элемент разнесенного приема. Его цель – отсечь ложное, фоновое излучение и дать возможность однозначно идентифицировать принадлежность излучения к исследуемому объекту. Входящие в состав каждого модуля приемо-передающие блоки настроены на частотные диапазоны, соответствующие радиоинтрефейсам - GSM-900/1800, CDMA, UMTS(3G), Wi-Max(4G), Bluetooth, Wi-Fi, ZigBee, DECT. Базовый модуль формирует шумовой провоцирующий сигнал на соответствующих частотах, как одновременно, так и выборочно, в течение установленного промежутка времени. Затем шумовой сигнал отключается и оба модуля переходят в режим приема с накоплением полученных результатов. По окончании сеанса приема полученные данные от обоих модулей передаются на управляющую ПВЭМ, где происходит их анализ. Формирование помехового сигнала и анализ электромагнитной обстановки могут производиться как последовательно по каждому диапазону, так и параллельно для любого количества диапазонов. Технические характеристики: Чувствительность приемников для всех диапазонов - не хуже минус 60 dBm Максимальная мощность передатчиков: GSM-900/1800 - 30 dBm CDMA - 27 dBm UMTS(3G) - 27 dBm Wi-Max(4G) - 27 dBm Bluetooth, Wi-Fi, ZigBee - 27 dBm DECT - 27 dBm Количество градаций регулировки мощности - 8 Время приема и накопления - от 1с до 30с, с шагом 1 с Время облучения - от 0,5с до 10с, с шагом 100 мкс 3.2.3 Идентификаторы Rutoken Электронный идентификатор Rutoken - это компактное устройство в виде USB-брелока, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных. Rutoken разработан компаниями «Актив» и «Анкад» с учетом современных требований к устройствам защиты информации. Главным отличием Rutoken от зарубежных аналогов является аппаратно реализованный российский стандарт шифрования - ГОСТ 28147-89. 3.2.4 Clientless Endpoint Clientless Endpoint защита. Это наиболее сложная технология, являющаяся развитием Clientless NAC-решений. Фактически она представляет собой работающий в браузере полноценный endpoint-клиент, позволяющий без установки дополнительного ПО обеспечивать базовую защиту клиентских мест на время сессии работы с web-банкингом. Данное направление только развивается, практика использования подобных решений очень невелика, однако их недостатки уже очевидны – это зависимость от версий ПО браузера и клиентских операционных систем, а также высокая стоимость владения. Организационные меры, побуждающие клиентов к защите. Предложение клиентам ДБО льготных программ на покупку/аренду, к примеру, антивирусного ПО также может рассматриваться как одна из мер защиты клиентских рабочих мест. 3.2.5 NETDEFEND межсетевой экран Устройства серии NetDefend представляют собой законченное решение в области безопасности, включающее встроенную поддержку межсетевого экрана, балансировки нагрузки, функций отказоустойчивости, механизма Zone-Defense, фильтрации содержимого, аутентификации пользователей, блокировки «мгновенных» сообщений и приложений Р2Р, защиты от атак «отказ в обслуживании» DoS. Эти устройства соответствуют требованиям предприятий к безопасности и удаленному доступу, обеспечивая высокопроизводительное решение по разумной цене. В межсетевых экранах гармонично объединены расширенные функции, предоставляющие администраторам сетей решение безопасности «все в одном» business-класса. Сертификаты: Сертификат Соответствия № РОСС TW.АЯ46.В08155 Санитарно-эпидемиологическое заключение № 77.01.16.403.П.048486.06.08 от 19.06.2008 Вывод: Таким образом, анализируя аспекты системы документооборота коммерческого банка с позиции сегодняшнего дня, можно сказать, что эта система представляет несомненный интерес. Результатом работы являются выработанные рекомендации по совершенствованию системы защищённого документооборота для коммерческого банка. К наиболее важным рекомендациям можно отнести: Разработка нормативно-правовых документов: перечень сведений, составляющих банковскую тайну; договорное обязательство о неразглашении банковской тайны; инструкция по защите банковской тайны. Программно-аппаратный комплекс «ТРИТОН». Комплекс предназначен для выявления несанкционированных сеансов связи Электронный идентификатор Rutoken - это компактное устройство в виде USB-брелока, которое служит для авторизации пользователя в сети Clientless Endpoint позволяющий без установки дополнительного ПО обеспечивать базовую защиту клиентских мест на время сессии работы с web-банкингом. Механизм Zone-Defense, фильтрации содержимого, аутентификации пользователей. Заключение В данной курсовой работе была рассмотрена проблематика защиты документооборота в коммерческом банке. Проведен анализ защищенности, из которого было вывялено следующее: - компьютерные системы и ЭВМ не обладают достаточной защищенностью - отсутствуют существенные методы защиты бумажных документов После анализа безопасности, были разработаны предписания, по улучшению безопасности, которые позволят существенно снизить риск утечки и хищения информации, за счет реорганизации рабочих мест и введения правил пользования конфиденциальной информацией. На основании этих предписаний, была составлена инструкция по работе с документами. Она содержит ряд правил, которые позволят добиться следующих целей: увеличение безопасности документооборота ужесточение контроля за деятельностью сотрудников увеличение сопротивления внешним угрозам подавление деятельности компьютерных вирусов и хакеров создание прозрачной системы с документированием всех операций Побочным эффектом введения новой организации работы стало некоторое снижение эффективности персонала, за счет введения новых операций, которые раньше не выполнялись. Актуальность данных исследований не имеет большой значимости, в связи с тем, что большинство методов защиты стандартизировано и не имеют теоретической новизны, а могут сразу быть использованы в готовом применении. Список литературы Макарова Н.В. Компьютерное делопроизводство: учеб. курс / Н.В. Макарова, Г.С. Николайчук, Ю.Ф. Титова. – СПб.: Питер, 2009. – 411 с. Домарев В.В. Безопасность информационных технологий. Методология создания систем защиты. – М.: ДиаСофт, 2010. – 693 с. Сабанов А.А. Некоторые аспекты защиты электронного документооборота // Connect, Мир связи. – 2010. – № 7. – С. 62–64. Досмухамедов Б.Р. Анализ угроз информации систем электронного документооборота //Компьютерное обеспечение и вычислительная техника. – 2009. – № 6. – С. 140–143. Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. – М.: Наука и техника, 2011. – 384 с. Зайченко Ю.П. Исследование операций: учеб. – 6-е изд., перераб. и доп. – Киев: Изд. Дом «Слово», 2009. – 688 с. Аскеров Т.М. Защита информации и информационная безопасность / под общ. ред. К.И. Курбакова. – М.: Российская экономическая академия, 2010. – 386 с. Кузнецов И.Н. Делопроизводство. – М.: Дашков и К, 2011. – 300 с. Лопатникова Е.А. Делопроизводство: образцы документов с комментариями. – М.: Омега-Л, 2009. – 312 с. Храмцовская Н.А. Информационная безопасность документооборота с точки зрения специалиста ДОУ. Сайт: http://eos.ru/eos/134718 Федеральный закон от 10 января 2002 г. N 1-ФЗ «Об электронной цифровой подписи» Постановление правительства РФ от 22.09.2009 N 754 "Об утверждении Положения о системе межведомственного электронного документооборота" Основы организации защищенного электронного документооборота ПФР (О. Строев, "Деловой Орел", N 11, март 2002 г.) Глик, Д.И. Национальные стандарты в области электронного документооборота . М.: Секретарское дело, 2009. – 280 с. Гельман-Виноградов К.Б. О сложностях трактовки понятия «документ» и способах их преодоления. М.: Демо, 2009. - 200 с. Витин Ю.Г. От документооборота классического - к электронному. М.: Омега, 2010. – 285 с. Бобылева М.П. Эффективный документооборот: от традиционного к электронному. М.: Издательство МЭИ, 2010, - 49 с. Бобылева М.П. Вопросы использования элементов электронного документооборота внутри организации. М.: Центр, 2011.- 158 с. ГОСТ Р 51141-98 Федеральным законом от 21.07.2005 N 93-ФЗ Федеральный закон Российской Федерации от 2 декабря 1990 г. N 395-1http://rg.ru/1996/02/10/o-bankax-dok.html ФЕДЕРАЛЬНЫЙ ЗАКОН "О БАНКАХ И БАНКОВСКОЙ ДЕЯТЕЛЬНОСТИ" от 02.12.1990 N 395-1 http://www.consultant.ru/popular/bank/ http://www.exler.ru/expromt/23-05-2 Вялова Л. Б. Делопроизводство. М.: МЦФЭР, 2009. – 200 с. Андреева В. Л. Делопроизводство. Организация и ведение. М.: Кнорус, 2012. – 289 с. Семенихин В. Ю. Документооборот и первичные документы в бухгалтерском учете. М.: Маркет ДС, 2012. – 242 с. «ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи». Демин Ю. Ф. Делопроизводство. Подготовка служебных документов. СПб.: Питер, 2009. – 255 с. Федеральный закон 131-ФЗ. Об общих принципах организации местного самоуправления в Российской Федерации. Басаков М. В. Современное делопроизводство. М.: Феникс, 2012.–248с. Приложение  Структура коммерческого банка. 1 2 |