Системные компоненты безопасности MS Windows. ЛР1. Лабораторная работа 1 по дисциплине Построение защищенных компьютерных сетей Системные компоненты безопасности ms windows Факультет

Скачать 1.1 Mb. Скачать 1.1 Mb.

|

|

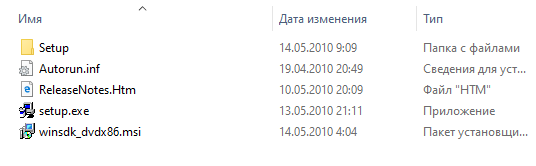

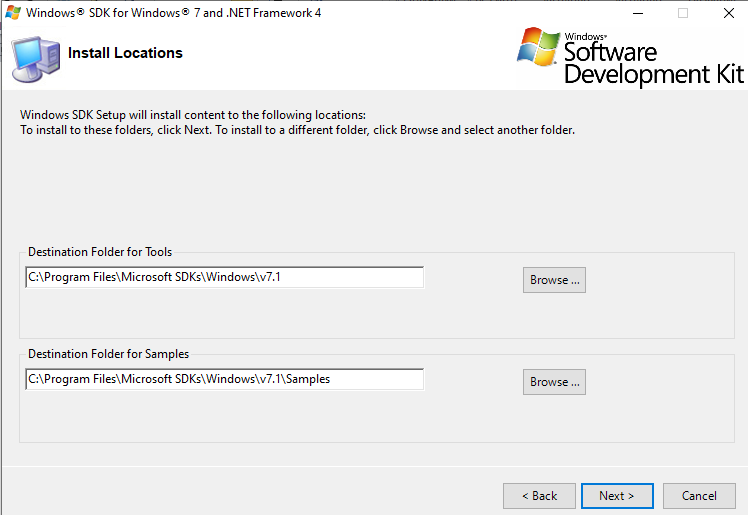

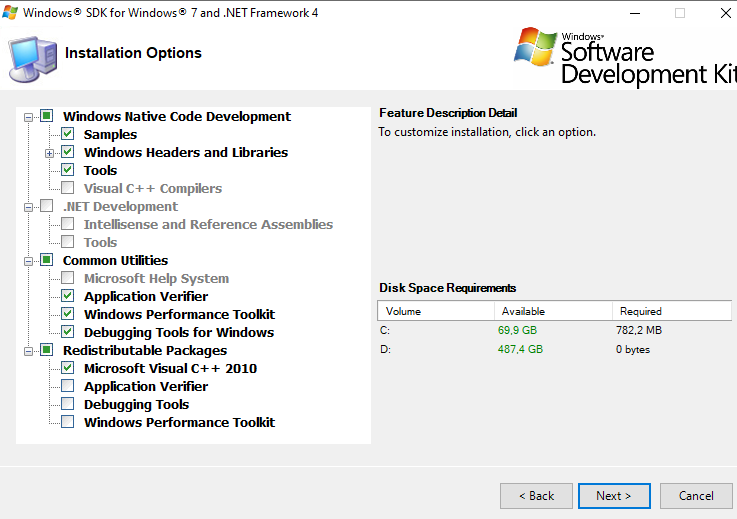

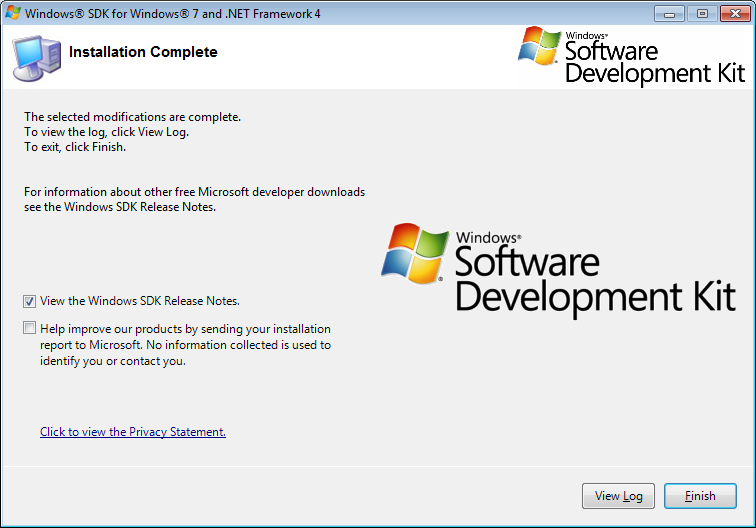

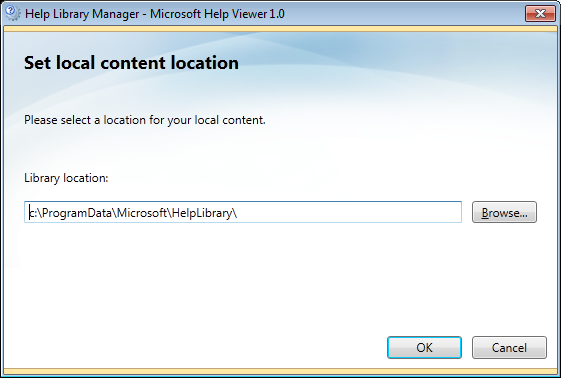

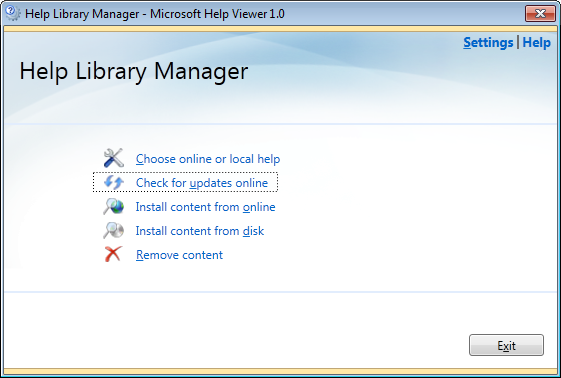

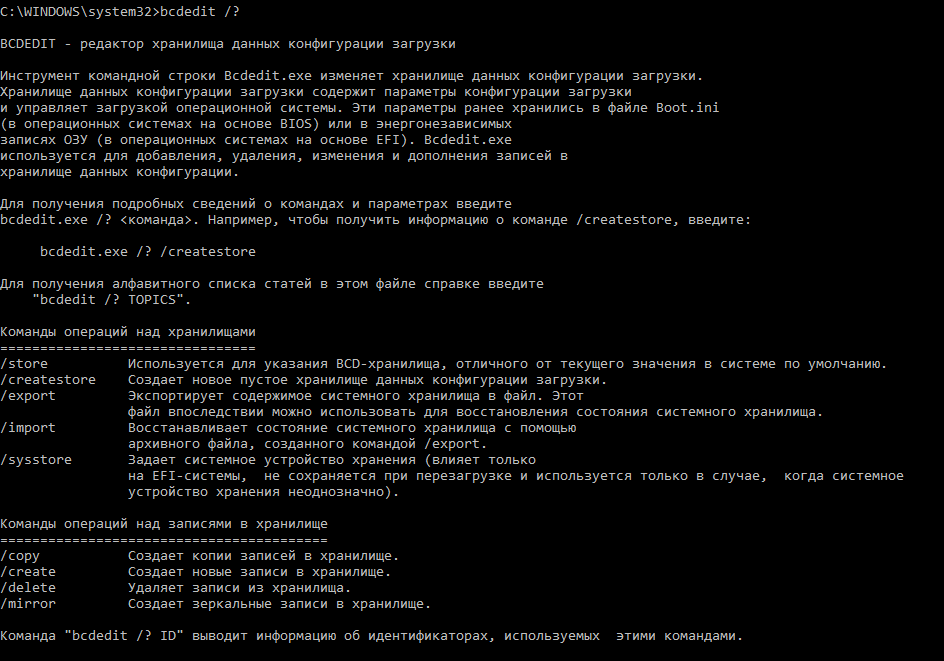

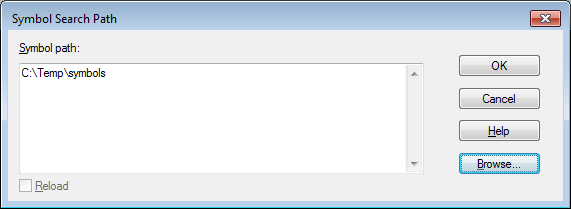

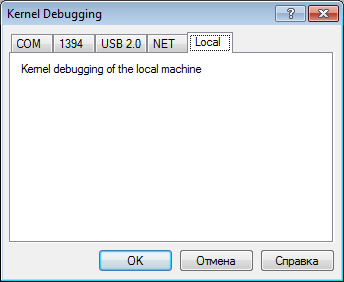

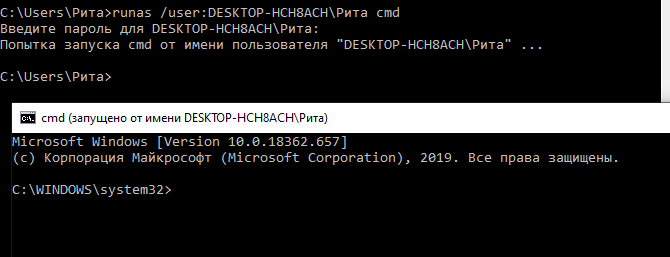

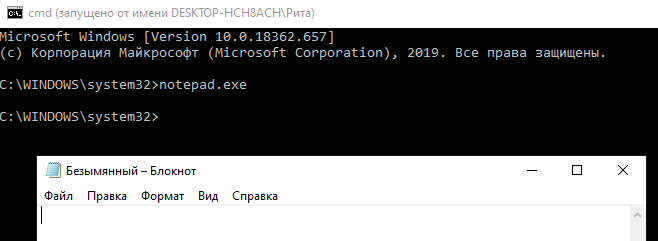

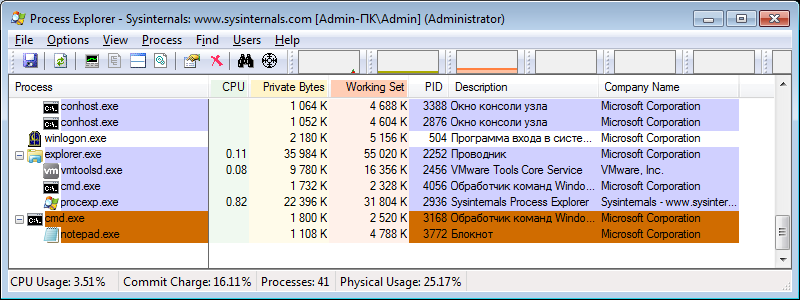

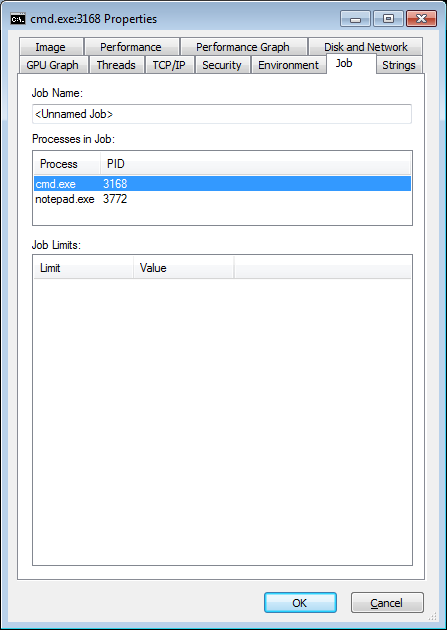

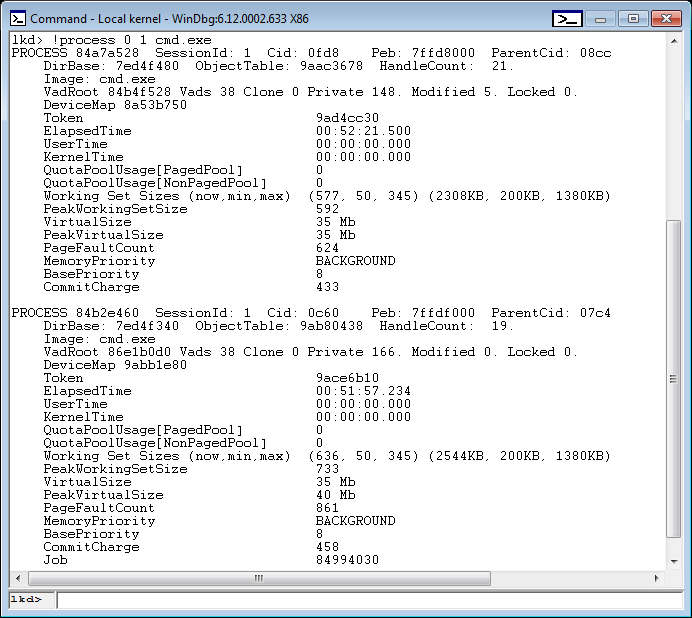

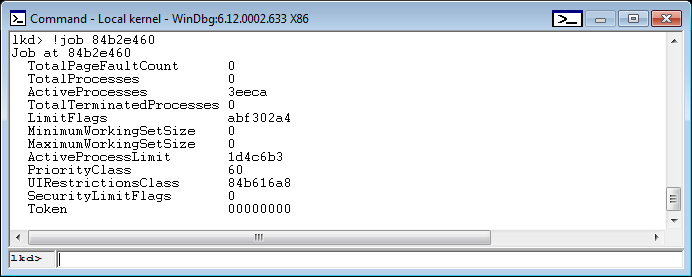

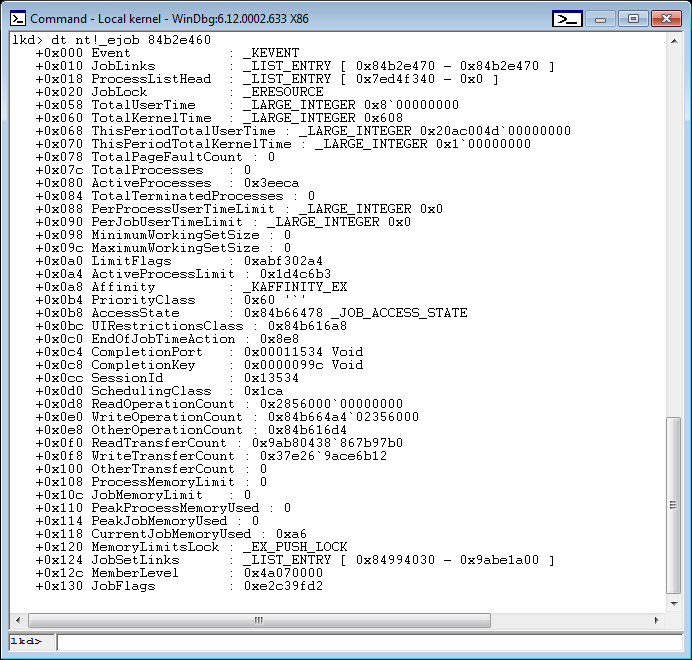

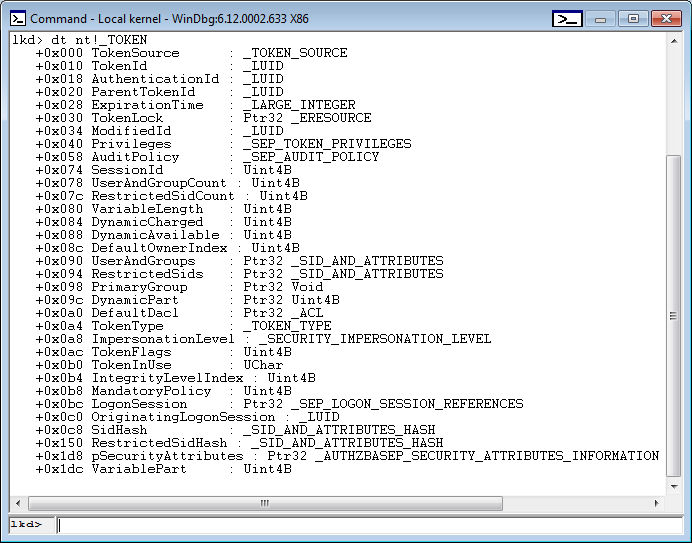

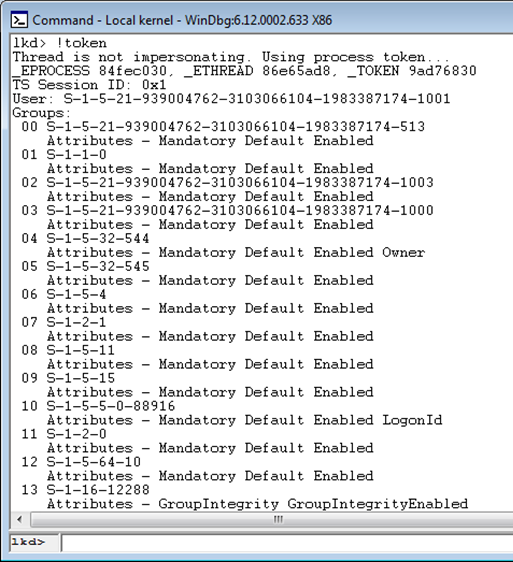

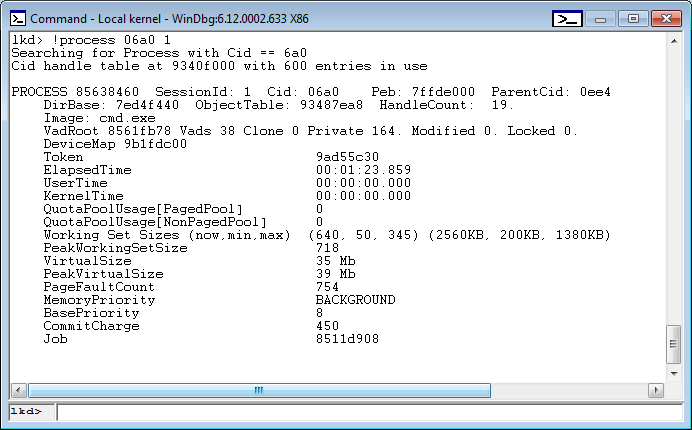

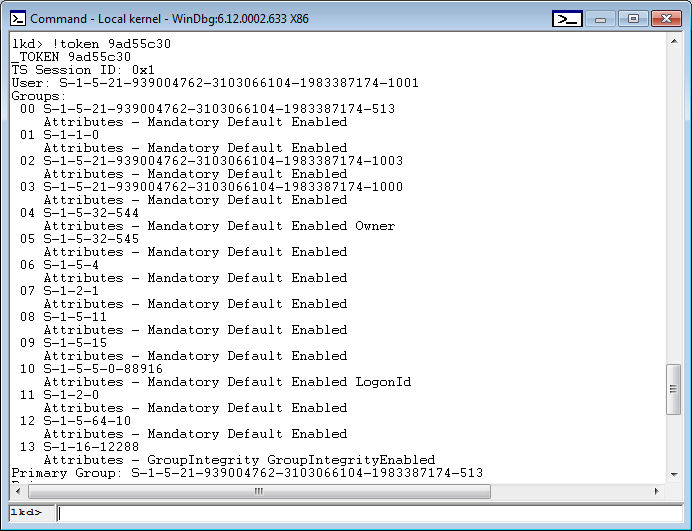

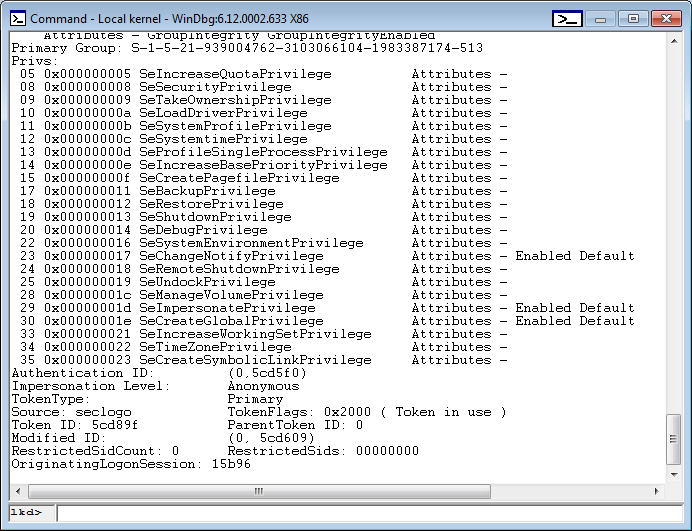

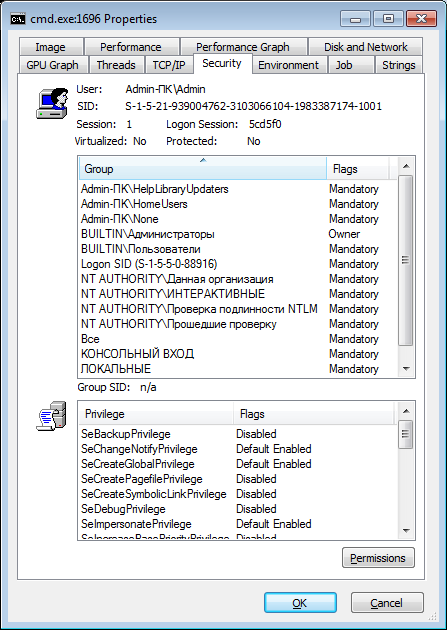

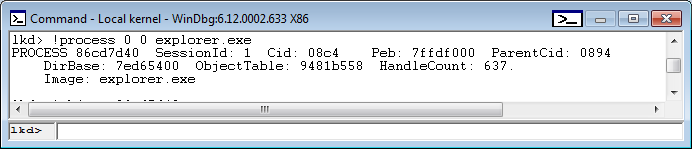

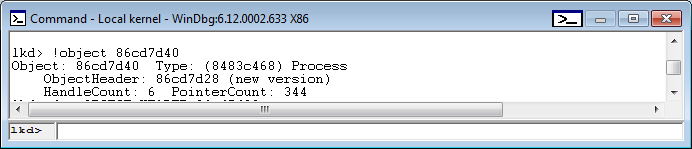

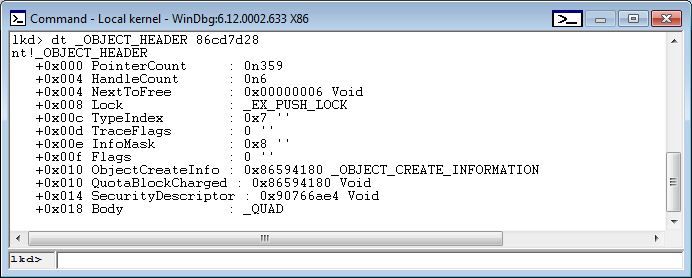

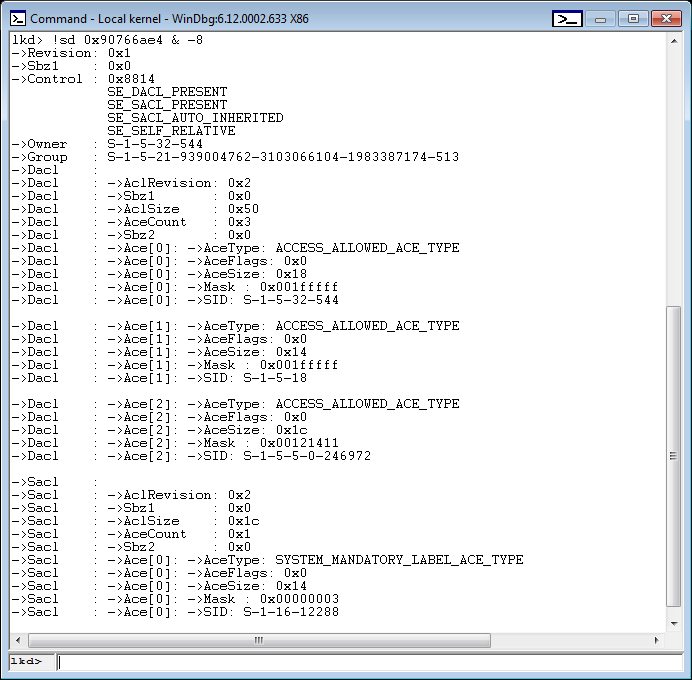

Министерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования Новосибирский Государственный Технический Университет Лабораторная работа №1 по дисциплине «Построение защищенных компьютерных сетей» Системные компоненты безопасности MS Windows Факультет: Группа: Преподаватель: Студент: Новосибирск 2021 Цель работы: изучение внутренней структуры данных ядра Windows и (или) пошаговую трассировку функций в ядре для определения функций элементов системы безопасности Microsoft Windows. Ход работы: Выполним установку Windows Software Development Kit (SDK) Подключим образ инсталяционного диска Microsoft Windows SDK GRMSDK_EN_DVD.iso и выполним установку.  Рисунок 1  Рисунок 2  Рисунок 3  Рисунок 4  Рисунок 5 Убираем ключ. Указание пути для помощника.  Рисунок 6 Проверка работоспособности помощника.  Рисунок 7 Изменение параметров разрешения отладки ядра. Выведем справочную информацию по команде bcdedit.  Рисунок 8 Выполним команду C:\Windows\system32>bcdedit /debug on и перезагрузим систему. Рисунок 9 Запуск отладчика. Скопируем в C:\Temp\ папку с файлами symbols. Запустим от имени администратора программу Microsoft Windows Debugger (WinDbg) и определим переменную окружения.  Рисунок 10 Выберем режим и запустим отладчик.  Рисунок 11 Рисунок 11 Рисунок 12 Выполнение в отладчике. Вывод дампа порта подключения. В данном эксперименте будет использоваться CSRSS API-порт для Windows- процессов, запущенных в сеансе 1 (Session 1), который обычно является интерактивным сеансом для пользователя консоли. При каждом запуске Windows-приложения оно подключается к API-порту CSRSS в соответствующем сеансе.  Рисунок 13  Рисунок 14 Просмотр объекта задания. Открытие командной строки.  Рисунок 15 Запуск из окна командной строки программы Блокнот.  Рисунок 16 Затем запустим Process Explorer и заметим, что процессы Cmd.exe и Notepad.exe выделены в качестве части задания.  Рисунок 17 Дважды щелкнем либо на процессе Cmd.exe, либо на процессе Notepad.exe, чтобы получить свойства процесса, увидим в диалоговом окне свойств процесса вкладку Job (Задание). Щелкнем на вкладке Job (Задание), чтобы просмотреть подробности задания.  Рисунок 18 Выполним команду !process.  Рисунок 19 Выполним команду !job.  Рисунок 20 Выполним вывод объекта задания.  Рисунок 21 Внутреннее устройство процессов. Выполение команды через командную строку.  Рисунок 22 Выполнение команды отладчика ядра dt nt!_TOKEN.  Рисунок 23 Выполнение команды !token.  Рисунок 24 Просмотр токена для процесса.  Рисунок 25 Токен процесса.  Рисунок 26  Рисунок 27 Cодержимое маркера можно с помощью вкладки Security (Безопасность) утилиты Process Explorer в относящемся к процессу диалоговом окне Properties (Свойства).  Рисунок 28 Дескрипторы безопасности и управление доступом. Запустим отладчик ядра, наберем команду !process 0 0 explorer.exe для получения информации о процессе Explorer.  Рисунок 29 Наберем команду !object с адресом, который следует за словом PROCESS в выводе предыдущей команды в качестве аргумента для вывода структуры данных объекта.  Рисунок 30 Наберем команду dt _OBJECT_HEADER и адрес поля заголовка объекта из вывода предыдущей команды, чтобы показать структуру данных заголовка объекта, включая значение указателя дескриптора безопасности.  Рисунок 31 Воспользуемся командой отладчика !sd для вывода дампа дескриптора безопасности.  Рисунок 32 Вывод: в ходе выполнения данной лабораторной работы была изучена структура данных ядра Windоws. Для выполнения цели работы было установлено программное обеспечение Windows Software Development Kit, необходимое для трассировки функций в ядре для определения функций элементов системы безопасности Microsoft Windows. Были изменены параметры разрешения отладки ядра и выполнена работа с отладчиком. Также было изучено внутреннее устройство процессов и дескрипторы безопасности. Таким образом, работа была выполнена в соответствии с заданием. |