Защита от угроз нарушения безопасности типа «отказ в обслуживании». Лабораторная работа Защита от угроз нарушения безопасности типа. Лабораторная работа 14 Защита от угроз нарушения безопасности типа отказ в обслуживании по дисциплине Основы информационной безопасности

Скачать 333.93 Kb. Скачать 333.93 Kb.

|

|

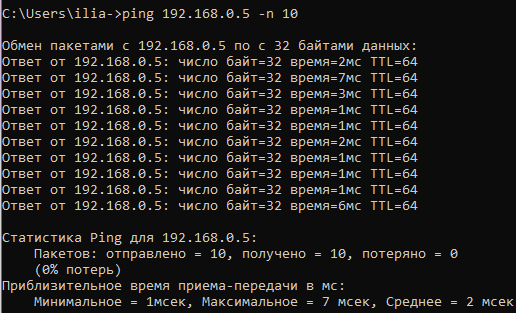

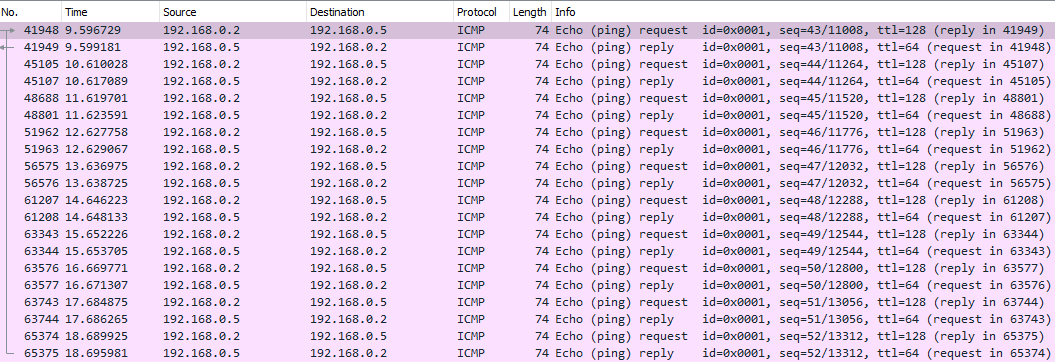

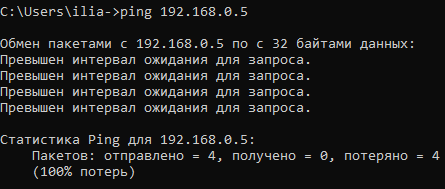

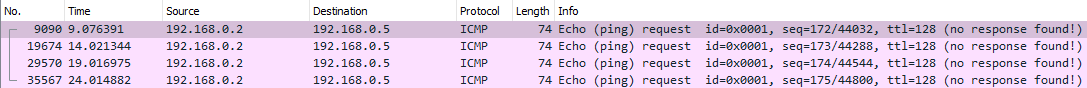

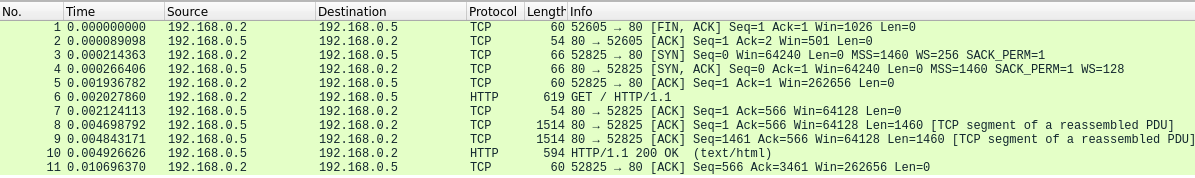

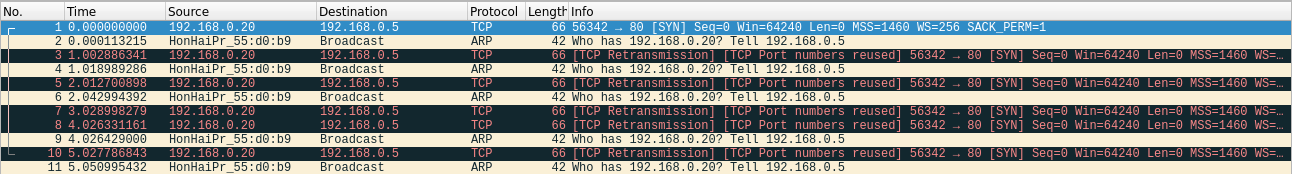

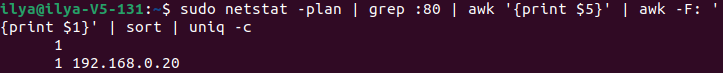

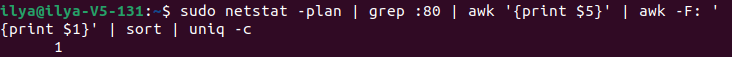

Министерство образования и науки Российской Федерации Санкт-Петербургский Политехнический Университет Петра Великого — Институт кибербезопасности и защиты информации ЛАБОРАТОРНАЯ РАБОТА № 14 «Защита от угроз нарушения безопасности типа «отказ в обслуживании»» по дисциплине «Основы информационной безопасности» Выполнил студент гр. 4851001/10001 Игнатьев И.В. <подпись> Руководитель Малышев Е.В. <подпись> Санкт-Петербург 2022 Была создана папка test_folder (рис. 1). Во вкладке Безопасность был снят флаг Была создана папка test_folder (рис. 1). Во вкладке Безопасность был снят флаг Была создана папка test_folder (рис. 1). Во вкладке Безопасность был снят флаг Была создана папка test_folder (рис. 1). Во вкладке Безопасность был снят флаг Описание возможностей исследованных генераторов пакетов В ходе работы был использован генератор пакетов Colasoft Packet Builder. Он позволяет создавать пользовательские сетевые пакеты. Пользователи могут использовать этот инструмент для проверки защищенности сети от атак. Colasoft Packet Builder включает в себя очень мощную функцию редактирования. Помимо общего редактирования исходных данных, он позволяет пользователям исправлять определенные значения полей протокола. Пользователи также имеют возможность редактировать информацию в двух редакторах - Decode редактор и Hex Editor. Пользователи могут выбрать один из предоставленных в шаблоне пакетов Ethernet: ARP, IP, TCP и UDP, а также изменять параметры в редакторе декодера, в шестнадцатеричном редакторе или редакторе ASCII, для создания пакета. Любые изменения будут сразу отображаться в двух других окнах. В дополнение к построению пакетов, Colasoft Packet Builder также поддерживает сохранение и отправку пакетов в сети. Описание механизмов атак SYN-flood и ICMP-flood на виртуальный сервер SYN-атака заключается в отправке определенному серверу большого количества пакетов с запросами о соединении. Эти пакеты посылаются с несуществующим адресом источника. Вымышленный адрес источника принадлежит несуществующему хосту. Сервер после получения этих пакетов, посылает ответный пакет и ждет подтверждения от клиента. Поскольку адрес источника пакетов не существует, сервер никогда не получит подтверждения. Дальше случится следующее: спустя некоторое время в данном сервере очередь для хранения запросов об установлении соединения окончательно заполнится. Начиная с этого момента, все запросы на установление соединений будут отбрасываться, а сервис окажется бездействующим. Такое бездействие будет продолжаться в течение нескольких секунд, пока сервер, обнаружив, что подтверждение соединения не приходит слишком долго, не удалит эти ожидающие решения соединения из очереди. Однако, если атакующий настойчиво продолжает посылать подобные пакеты, сервис будет оставаться бездействующим столько времени, сколько захочет нарушитель. Принцип атаки ICMP-flood схож с SYN-flood, но атакуемый компьютер забрасывается пакетами типа ICMP. Поскольку система должна ответить на такой пакет, это приводит к созданию большого количества ответных пакетов и, как следствие, снижению пропускной способности канала. Атаки ICMP-flood и SYN-flood Изначально в работе планировалось использовать несколько программ-генераторов пакетов, однако программа Nemesis отказалась работать, а программы PACKETH и ostinato имеют крайне неудобный интерфейс, который затрудняет работу с программами. Атака ICMP-flood Атака ICMP-flood была смоделирована с помощью ping-запросов на атакующий сервер. Было отправлено 10 запросов, скорость отправления - 1 в секунду, время от отправки до поступления запросов – от 1 до 7 мс. В программе Wireshark видно, что без использования элементов защиты сервер успешно отвечает на запросы. Запуск ping-запросов  Wireshark в момент ICMP-атаки без элементов защиты  После ввода в терминале команды echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all, которая отключает ответы на запросы ICMP echo, сервер перестал отвечать на запросы. Были отправлены 4 запроса с интервалом 1 в секунду. В программе Wireshark видно, что ответы не были получены. Запуск ping-запросов после ввода команды в терминале  Wireshark в момент ICMP-атаки с элементом защиты  Атака SYN-flood Изначально взаимодействие клиента и сервера выглядело следующим образом:  С помощью программы Colasoft Packet Builder была смоделирована атака SYN-flood. Было отправлено 10 TCP-пакетов, скорость отправления - 1 в секунду, также реальный IP-адрес отправителя был изменён на несуществующий. В результате этого образовались полуоткрытые соединения. Результаты атаки в программе Wireshark  Очередь полуоткрытых соединений  В терминале была введена команда sudo sysctl -w net.ipv4.tcp_syncookies=1, Она разрешает/запрещает передачу так называемых syncookies вызывающему хосту в случае переполнения очереди SYN-пакетов ля заданного сокета. Также была введена команда sudo sysctl –w net.ipv4.tcp_max_syn_backlog=1024. Переменная определяет максимальное время хранения SYN-запросов в памяти до момента получения третьего, завершающего установление соединения, пакета. В результате, очередь полуоткрытых соединений освобождается. Очередь полуоткрытых соединений после включения элемента защиты от SYN-flood  Ответы на контрольные вопросы В чём заключается общий принцип проведения DoS-атаки? DoS-атаки основаны на идее флуда (flood), т.е. «заваливания» жертвы огромным количеством пакетов. DoS-атаки основаны на идее флуда (flood), т.е. «заваливания» жертвы огромным количеством пакетов. DoS-атаки основаны на идее флуда (flood), т.е. «заваливания» жертвы огромным количеством пакетов, что в итоге должно привести к нарушению нормальной работоспособности системы. 2. Какие способы защиты от DoS-атак существуют? Защита от SYN-flood строится на отключении очереди «полуоткрытых» TCP-соединений. Защита от SYN-flood строится на отключении очереди «полуоткрытых» TCP-соединений. Для того чтобы защититься от ICMP-flood, необходимо отключить ответы на запросы ICMP echo. Для защиты от ICMP-flood необходимо отключить ответы на запросы ICMP echo. Защита от UDP-flood заключается в том, чтобы отключить UDP- сервисы от внешнего мира и установить ограничение на количество соединений к DNS-серверу. Защита от UDP-flood заключается в том, чтобы отключить UDP-сервисы и установить ограничение на количество соединений с DNS-сервером. В чём заключается работа генератора пакетов? Какие настройки можно установить при генерации пакетов? Генератор пакетов ̶ компьютерная программа, генерирующая случайные пакеты или позволяющая пользователю сформировать (с помощью предоставляемых возможностей настроек) и отправить в компьютерную сеть произвольный пакет. При генерации пакетов можно выбрать интервал отправки пакетов, а также общее количество отправляемых пакетов. Какова структура UDP-пакета? Что делает возможным проведение DoS-атаки на уровне UDP-трафика? Структура UDP-пакета: заголовок UDP состоит из четырёх полей, каждое по 2 байта: порт отправителя, порт получателя, длина датаграммы (поле, задающее длину всей датаграммы (заголовка и данных) в байтах), контрольная сумма (поле контрольной суммы используется для проверки заголовка и данных на ошибки). Проведение DoS-атаки с его помощью возможно, так как в протоколе UDP механизм предотвращения перегрузок отсутствует, поэтому после начала атаки трафик атаки быстро захватит всю основную полосу пропускания, и полезному трафику останется лишь малая её часть. За счёт чего отключение ответов на запросы ICMP позволяет решить проблему ICMP-flood? При отключении ответов на запросы ICMP не создается большого числа ответных пакетов и не снижается пропускная способность канала, поэтому этот метод применяется для защиты от ICMP-flood. Выводы по работе DoS-атака — это вид злонамеренной деятельности, ставящей своей целью довести компьютерную систему до такого состояния, когда она не сможет обслуживать правомерных пользователей или правильно выполнять возложенные на нее функции. В настоящее время DoS-атаки стали очень распространённым явлением, поэтому защита от них является очень важным вопросом, ведь любая система должна всегда оставаться в нормальном работоспособном состоянии. |