Лабораторная работа 1. Маршрутизация и организация шлюза (WinRoute)

Скачать 213.15 Kb. Скачать 213.15 Kb.

|

|

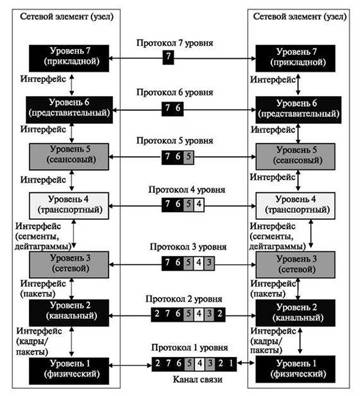

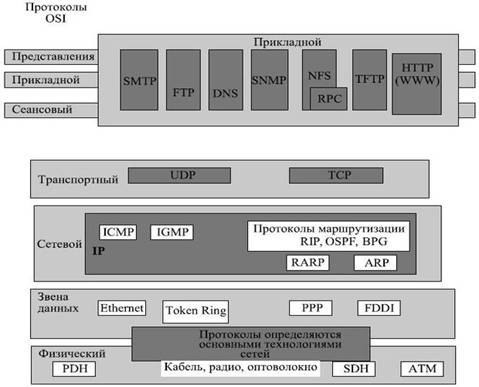

Лабораторная работа №1 Тема: Маршрутизация и организация шлюза (WinRoute) Цель работы. Ознакомится с архитектурой стека протоколов TCP/IP с использованием программного сетевого эмулятора Packet Tracer Cisco Systems. Задание. Построить сеть с использованием маршрутизаторов, коммутаторов и оконечного оборудования с обеспечение шлюза. Краткие теоретические сведения Открытая система(OSI) — это стандартизированный набор протоколов и спецификаций, который гарантирует возможность взаимодействия оборудования различных производителей. Она реализуется набором модулей, каждый из которых решает простую задачу внутри элемента сети. Каждый из модулей связан с одним или несколькими другими модулями. Решение сложной задачи подразумевает определенный порядок следования решения простых задач, при котором образуется многоуровневая иерархическая структура на рис. 1. Это позволяет любым двум различным системам связываться независимо от их основной архитектуры.  Рис. 1. Модель взаимодействия открытых систем OSI Модель OSI составлена из семи упорядоченных уровней: физического (уровень 1), звена передачи данных (уровень 2), сетевого (уровень 3), транспортного (уровень 4), сеансового (уровень 5), представления (уровень 6) и прикладного (уровень 7). Обмен информацией между модулями происходит на основе определенных соглашений, которые называются интерфейсом. При передаче сообщения модуль верхнего уровня решает свою часть задачи, а результат, понятный только ему, оформляет в виде дополнительного поля к исходному сообщению (заголовка) и передает измененное сообщение на дообслуживание в нижележащий уровень. Этот процесс называется инкапсуляцией. Стек протоколов Интернета Стек протоколов сети Интернет был разработан до модели OSI. Поэтому уровни в стеке протоколов Интернета не соответствуют аналогичным уровням в модели OSI. Стек протоколов Интернета состоит из пяти уровней: физического, звена передачи данных, сети, транспортного и прикладного. Первые четыре уровня обеспечивают физические стандарты, сетевой интерфейс, межсетевое взаимодействие и транспортные функции, которые соответствуют первым четырем уровням модели OSI. Три самых верхних уровня в модели OSI представлены в стеке протоколов Интернета единственным уровнем, называемым прикладным уровнем рис. 2.  Рис. 2. Стек протоколов Интернета по сравнению с OSI Стек базовых протоколов Интернета — иерархический, составленный из диалоговых модулей, каждый из которых обеспечивает заданные функциональные возможности; но эти модули не обязательно взаимозависимые. В отличие от модели OSI, где определяется строго, какие функции принадлежат каждому из ее уровней, уровни набора протокола TCP/IP содержат относительно независимые протоколы, которые могут быть смешаны и согласованы в зависимости от потребностей системы. Термин иерархический означает, что каждый верхний протокол уровня поддерживается соответственно одним или более протоколами нижнего уровня. На транспортном уровне стек определяет два протокола: протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP). На сетевом уровне — главный протокол межсетевого взаимодействия (IP), хотя на этом уровне используются некоторые другие протоколы, о которых будет сказано ниже. Адресация узлов в IP-сетях В сетях TCP/IP принято различать адреса сетевых узлов трех уровней физический (или локальный) адрес узла (МАС-адрес сетевого адаптера или порта маршрутизатора); эти адреса назначаются производителями сетевого оборудования; IP-адрес узла (например, 192.168.0.1), данные адреса назначаются сетевыми администраторами или Интернет-провайдерами; символьное имя (например, www. microsoft. com); эти имена также назначаются сетевыми администраторами компаний или Интернет-провайдерами. Рассмотрим подробнее IP-адресацию. Компьютеры или другие сложные сетевые устройства, подсоединенные к нескольким физическим сетям, имеют несколько IP-адресов — по одному на каждый сетевой интерфейс. Схема адресации позволяет проводить единичную, широковещательную и групповую адресацию. Таким образом, выделяют 3 типа IP-адресов. Unicast-адрес (единичная адресация конкретному узлу) — используется в коммуникациях "один-к-одному". Broadcast-адрес (широковещательный адрес, относящийся ко всем адресам подсети) — используется в коммуникациях "один-ко-всем". В этих адресах поле идентификатора устройства заполнено единицами. IP-адресация допускает широковещательную передачу, но не гарантирует ее — эта возможность зависит от конкретной физической сети. Например, в сетях Ethernet широковещательная передача выполняется с той же эффективностью, что и обычная передача данных, но есть сети, которые вообще не поддерживают такой тип передачи или поддерживают весьма ограничено. Multicast-адрес (групповой адрес для многоадресной отправки пакетов) — используется в коммуникациях "один-ко-многим". Поддержка групповой адресации используется во многих приложениях, например, приложениях интерактивных конференций. Для групповой передачи рабочие станции и маршрутизаторы используют протокол IGMP, который предоставляет информацию о принадлежности устройств определенным группам.

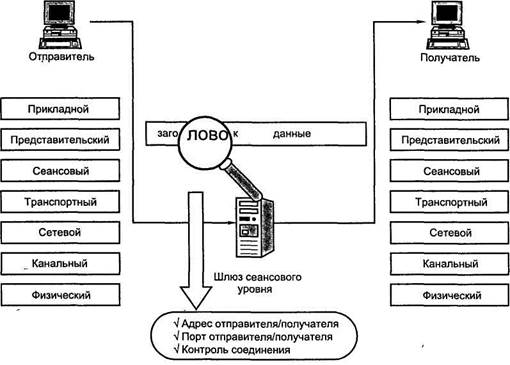

Сетевое оборудование Мост (bridge), как и репитер, может соединять сегменты или локальные сети рабочих групп. Однако, в отличие от репитера, мост также служит для разбиения сети, что помогает изолировать трафик или отдельные проблемы. Например, если трафик одного-двух компьютеров или одного отдела “затопляет” сеть пакетами, уменьшая ее производительность в целом, мост изолирует эти компьютеры или этот отдел. Мосты обычно решают следующие задачи. Увеличивают размер сети. Увеличивают максимальное количество компьютеров в сети. В среде, объединяющей несколько сетевых сегментов с различными протоколами и архитектурами, мосты не всегда гарантируют быструю связь между всеми сегментами. Для такой сложной сети необходимо устройство, которое не только знает адрес каждого сегмента, но и определяет наилучший маршрут для передачи данных и фильтрует широковещательные сообщения. Такое устройство называется маршрутизатором. Маршрутизаторы (routers) работают на Сетевом уровне модели OSI. Это значит, что они могут переадресовывать и маршрутизировать пакеты через множество сетей, обмениваясь информацией (которая зависит от протокола) между раздельными сетями. Маршрутизаторы считывают в пакете адресную информацию сложной сети и, поскольку они функционируют на более высоком по сравнению с мостами уровне модели OSI, имеют доступ к дополнительным данным. Маршрутизаторы могут выполнять следующие функции мостов: фильтровать и изолировать трафик; соединять сегменты сети. Устройства Switch - коммутатор. Это оборудование относится к активному сетевому оборудованию, и служит для обработки пакетов в сети. Свитч (то же самое, что переключатель, мост, switch, bridge) - устройство, служащее для разделения сети на отдельные сегменты, которые могут содержать хабы и сетевые карты. Свитчи являются устройствами 2-го уровня, т. е. содержат в себе порты - устройства 1-го уровня для работы с сигналами, но помимо того, работают с содержимым сетевых пакетов - читают поле физического адреса назначения (MAC) пакета, пришедшего на один из портов, и в зависимости от его значения и таблицы MAC-адрес - порт "ретранслируют" пакет на другой порт (или не ретранслируют). СОВРЕМЕННЫЕ МЕТОДЫ И СРЕДСТВА СЕТЕВОЙ ЗАЩИТЫ Сетевые атаки несут с собой большую опасность для корпоративных сетей и домашних пользователей. Для их предотвращения, обнаружения и блокирования человечество придумало разнообразные механизмы и средства, их реализующие. Однако надо понимать, что невозможно рассмотреть все до единого механизмы и все аспекты, связанные с разнородными средствами защиты. Поэтому обсудим самые распространенные и зарекомендовавшие себя средства: • межсетевые экраны; •системы контроля содержания; • системы построения VPN; • системы анализа защищенности (сканеры безопасности); • системы обнаружения атак. За пределами рассмотрения остаются не менее интересные технологии, такие как, криптографическая защита информации, инфраструктура PKI, системы аутентификации и т. д. Однако названные технологии хотя и являются важной составляющей комплексной и эффективной системы обеспечения информационной безопасности, но предназначены для решения несколько иных задач. Межсетевые экраны Что же такое межсетевой экран (firewall)? Это средство, которое разграничивает доступ между двумя сетями (или, в частном случае, узлами) с различными требованиями по обеспечению безопасности. В самом распространенном случае межсетевой экран устанавливается между корпоративной сетью и Internet. Межсетевой экран, защищающий сразу, множество (не менее двух) узлов, призван решить две задачи, каждая из которых по-своему важна: • ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающие получить доступ к серверам баз данных, защищаемых межсетевым экраном; • разграничение доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требуемым для выполнения служебных обязанностей. Все межсетевые экраны используют в своей работе один из. двух взаимоисключающих принципов: «Разрешено все, что не запрещено в явном виде». С одной стороны, данный принцип облегчает администрирование межсетевого экрана, так как от администратора не требуется никакой предварительной настройки — межсетевой экран начинает работать сразу после включения в сеть электропитания. Любой сетевой пакет, пришедший на МСЭ, пропускается через него, если это не запрещено правилами. С другой стороны, в случае неправильной настройки данное правило делает межсетевой экран дырявым решетом, который не защищает от большинства несанкционированных действий, описанных в предыдущих главах. Поэтому в настоящий момент производители межсетевых экранов практически отказались от использования данного принципа; «Запрещено все, что не разрешено в явном виде». Этот принцип делает межсетевой экран практически неприступной стеной (если на время забыть на возможность подкопа этой стены, ее обхода и проникновения через незащищенные бойницы). Однако, как это обычно и бывает, повышая защищенность, мы тем самым нагружаем администратора безопасности дополнительными задачами по предварительной настройке базы правил межсетевого экрана. После включения такого МСЭ в сеть, она становится недоступной для любого вида трафика. Администратор должен на каждый тип разрешенного взаимодействия задавать одно и более правил. Шлюзы сеансового уровня Шлюз сеансового уровня — это другая технология, используемая в межсетевых экранах, но на сегодняшний день ее очень трудно встретить в виде единственной технологии, реализованной в межсетевом экране. Как правило, они поставляются в рамках прикладных шлюзов или инспекторов состояний. Кроме того, обеспечиваемый ими уровень защиты немногим выше, чем у пакетных фильтров, при более низкой производительности. Смысл технологии фильтрации на сеансовом уровне заключается в том, что шлюз исключает прямое взаимодействие двух узлов, выступая в качестве так называемого посредника (proxy), который перехватывает все запросы одного узла на доступ к другому и, после проверки допустимости таких запросов, устанавливает соединение. После этого шлюз сеансового уровня просто копирует пакеты, передаваемые в рамках одной сессии, между двумя узлами, не осуществляя дополнительной фильтрации. Как только авторизованное соединение установлено, шлюз помещает в специальную таблицу соединений соответствующую информацию (адреса отправителя и получателя, состояние соединения, информация о номере последовательности и т. д). Как только сеанс связи завершается, запись о нем удаляется из этой таблицы. Все последующие пакеты, которые могут быть сформированы злоумышленником и «как бы относятся» к уже завершенному соединению, отбрасываются.  Рис 3. «Шлюз сеансового уровня» Достоинство данной технологии в том, что она исключает прямой контакт между двумя узлами. Адрес шлюза сеансового уровня является единственным элементом, который связывает внешнюю сеть, кишащую хакерами, с внутренними, защищаемыми ресурсами. Кроме того, поскольку соединение между узлами устанавливается только после проверки его допустимости, то тем самым шлюз предотвращает возможность реализации подмены адреса, присущую пакетным фильтрам. Несмотря на кажущуюся эффективность этой технологии, у нее есть один очень серьезный недостаток — невозможность проверки содержания поля данных. Т. е. тем самым злоумышленнику представляется возможность передачи в защищаемую сеть троянских коней и других Internet-напастей. Мало того, возможность перехвата TCP-сессии (TCP hijacking), позволяет злоумышленнику даже в рамках разрешенной сессии реализовывать свои атаки.

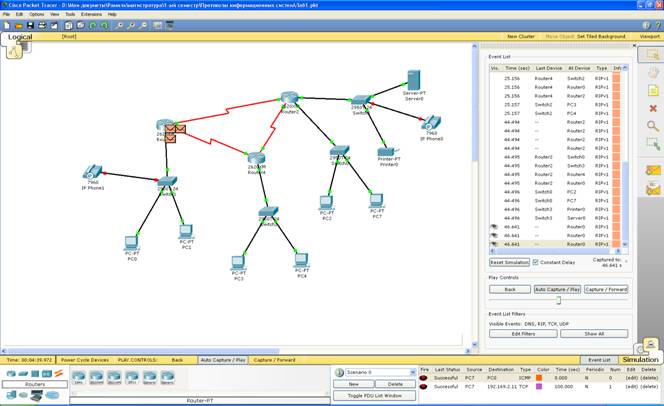

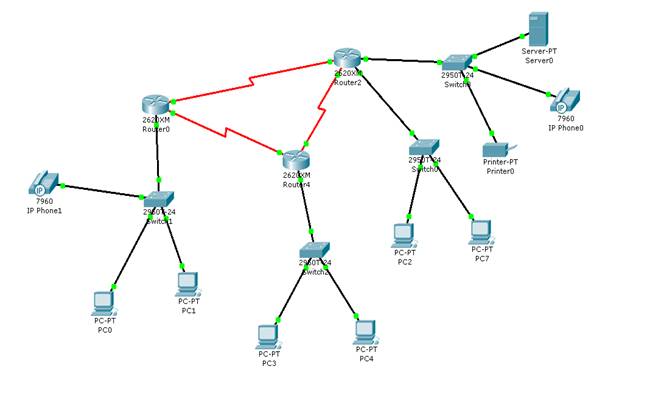

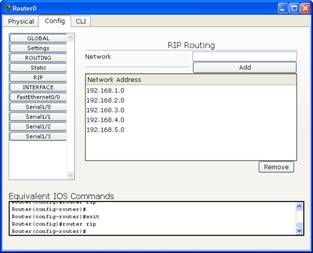

Практическое задание Ниже на рисунке 4 приведена спроектированная сеть, которая включает в себя следующее оборудование: Маршрутизаторы; Коммутаторы; ПК; IP-телефоны; Сервер.  Рис. 4. Результат построения сети  М М аршрутизаторы соединяются между собой при помощи DCE – кабеля. В данной сети маршрутизаторы используют RIP – протокол для осуществления передачи данных между различными подсетями (рис. 5). аршрутизаторы соединяются между собой при помощи DCE – кабеля. В данной сети маршрутизаторы используют RIP – протокол для осуществления передачи данных между различными подсетями (рис. 5).

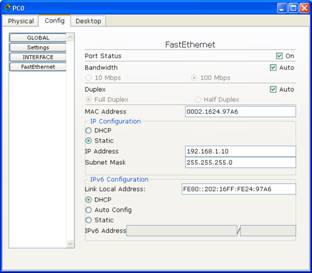

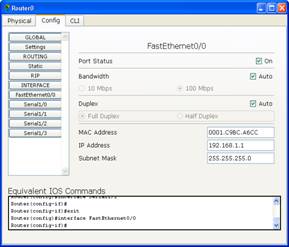

При этом, IP-адреса назначаются статически для маршрутизаторов и оконечного оборудования (рис. 6, 7). Задание: 1. Построить аналогичную сеть. Сеть должна быть работоспособной на 100%; 2. В отчет необходимо включить таблицу следующего характера:

3. Отправить пакеты по маршрутам, представленным в таблице через команду ping результат записать в таблицу.

4. Полученный отчет показать преподавателю. 5. Сделать вывод по работе. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||