Лабораторная работа № 1. Методы и средства защиты информации

Скачать 193.38 Kb. Скачать 193.38 Kb.

|

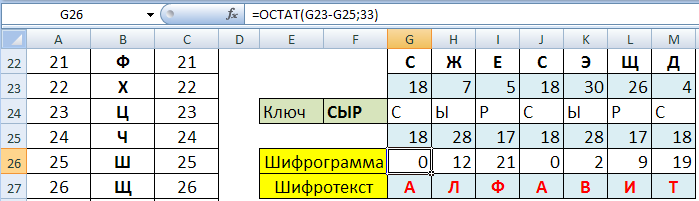

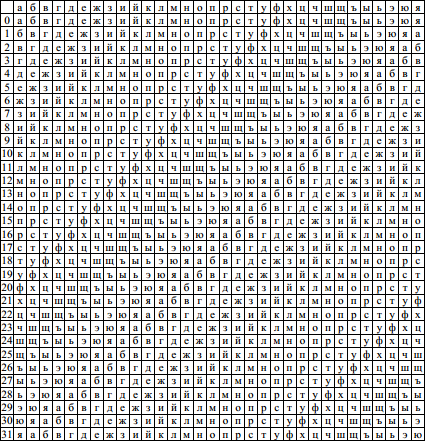

Задание 4. Расшифровать криптограмму, полученную с помощью шифра ВиженераРасшифровать криптограмму выбранным ключом: ввести текст криптограммы побуквенно в ячейки строки отформатированной области; строкой ниже получить числовой код символов шифруемого слова с помощью функции ВПР; строкой ниже сформировать ключевую строку; строкой ниже получить числовой код символов ключевой строки с помощью функции ВПР; строкой ниже получить код символа открытого текста, вычтя по модулю 33 (по количеству букв в алфавите) код текущего символа ключевой строки из кода текущего символа криптограммы, используя функцию ОСТАТ (рисунок 11); строкой ниже с помощью функции ВПР перевести полученный код криптограммы в символьный вид. Критерием правильности расшифровывания является получение осмысленного слова!!!  Рисунок 11 – Использование функции ОСТАТ при расшифровке Задание для самостоятельного выполнения: выбрать значение ключа шифрования и криптограмму из таблицы 4 в соответствии с номером своего варианта по журналу учебной группы, расшифровать криптограмму. Обобщите знания, полученные в результате выполнения лабораторных работ № 2 и № 4. Сравните таблицу букв и цифр в лабораторной работе № 4 с Таблицей Виженера, используемой в лабораторной работе № 2. Проанализируйте возможности рассмотренных функций MSExcel. Внесите изменения в таблицу букв и цифр лабораторной работы 4, чтобы данные из лабораторной работы № 4 совпадали с данными, полученными в результате выполнения лабораторной работы № 2. Задание для самостоятельного выполнения:Зашифруйте сообщение из таблицы 2, используя функций MSExcel. Результат выполнения лабораторных работ № 2 и № 4 должен быть одинаковым! Вопросы для защиты лабораторной работы № 4Что такое криптостойкость? Какие существуют требования к криптосистемам? Какие существуют методы криптографического преобразования информации? Какие существуют методы шифрования? Что такое криптографический алгоритм? Контрольные вопросы и задания по разделуПриведите классификацию классических шифров по типу преобразования В чем заключается криптографическое преобразование в шифрах замены? В чем заключается криптографическое преобразование в шифрах перестановки? Приведите примеры шифров простой и сложной замены Приведите классификацию шифров по размеру преобразуемой информации Сколько различных вариантов ключа имеет шифрующая система Цезаря? На каких принципах строится криптоанализ шифров простой замены? На каких принципах строится криптоанализ табличной перестановки? На каких принципах строится криптоанализ шифра Виженера? Каковы основные этапы криптоанализа шифра Виженера? Почему был взломан шифр «Энигмы»? Задачи по разделуПри выполнении задач предполагается, что буквы русского алфавита закодированы числами от 0 до 32. Задание 1. Определить ключ шифра Цезаря, если известны пары «открытый текст – шифротекст»: апельсин – сацэнгья; засада – цоаото; синица – жюгюлх; ягода – дзуне; лисица – гананч; принтер–тулрхзу; винчестер–ѐмсыихциф; клавиатура–ыьртщргдбр; проектор–уфтиоцтф; монитор –эяющгяб. Задание 2. Определить ключ шифрования и дешифровать сообщение, полученное шифром Цезаря: арутуьчн; дьюка; деаэц; 9) лдотс; аратз; сдытр; пюынг; омпыж; ькъщн; жсусѐг. Задание 3. Определить ключевое слово шифра Виженера, если известны пары «Открытый текст – шифртекст»: принтер – ярйыдеа; винчестер – оивжуююее; клавиатура – мыеозввшья; проектор – юхюкцчыл; монитор – цьъьчак; ноутбук – юудгйты; лестница - ьквгхзз; архитектор – мюацдуфюьы; тротуар – гшщтдиы; парабола – ыофаньпа. Тестовые заданияКриптография – это наука о методах: а) кодирования информации; б) и алгоритмах шифрования; в) вскрытия шифров; Предметом криптоанализа являются методы: а) имитозащиты сообщений; б) шифрования данных; в) вскрытия шифров; Криптографическое преобразование информации – взаимно- однозначное математическое преобразование, зависящее от: а) длины сообщения; б) ключа; в) исходного текста; Криптограммой называется: а) результат шифрования; б) шифрующая система; в) секретный параметр шифра; Процесс извлечения открытого текста из криптограммы при условии значения ключа называется: а) расшифрованием; б) дешифрованием; в) зашифрованием; Стенография – это наука о методах: а) шифрования при условии секретности алгоритма шифра; б) скрытия факта передачи секретного сообщения; в) дешифрования сообщения без знания ключа; Имитозащита – это защита системы секретной связи от: а) вскрытия шифра; б) перехвата сообщений; в) навязывания ложных сообщений; Шифры, осуществляющие преобразование информации порциями фиксированной длины, составленными из подряд идущих символов сообщения, называются: а) блочными; б) потоковыми; в) гаммированием; Все криптографические преобразования могут быть ведены к операциям двух базовых типов: а) циклические сдвиги и перестановки; б) замены и перестановки; в) замены и циклические сдвиги; Шифром замены являются: а) «скитала»; б) «квадрат Полибия»; в) «решетка Кардано»; Перестановочным шифром является: а) шифр Цезаря; б) шифр Виженера; в) «решетка Кардано»; Шифром сложной замены является: а) шифр Цезаря; б) шифр Виженера; в) омофонический шифр; Шифры сложной замены являются: а) одноалфавитными; б) многоалфавитными; в) композиционными; Блочными являются классические шифры: а) простой замены; б) сложной замены; в) перестановки; Криптография – это наука о методах: а) кодирования информации; б) и алгоритмах шифрования; в) вскрытия шифров; Криптосистема «Энигмы» является шифром: а) простой замены; б) сложной замены; в) перестановки. Список использованных источниковТетерукова, Н.А. Защита компьютерной информации: лабораторный практикум / Н.А. Тетерукова, С.А. Апанасевич. – Минск: МГВРК, 2013. – 80 с. ISBN 978-985-526-198-9. Казарин, О.В. Программно-аппаратные средства защиты информации. Защита программного обеспечения / О.В. Казарин, А.С. Забабурин. – М.: Юрайт, 20185. – 312 с. ISBN 978-5-9916-9043-0. Васильева, И.Н. Криптографические методы защиты информации / И.Н. Васильева. – М.: Юрайт, 2018. – 349 с. ISBN 978-5-534-02883-6. Приложение А(справочное) Таблица Виженера для русского алфавита |