Методы и средства защиты компьютерных систем

Скачать 0.9 Mb. Скачать 0.9 Mb.

|

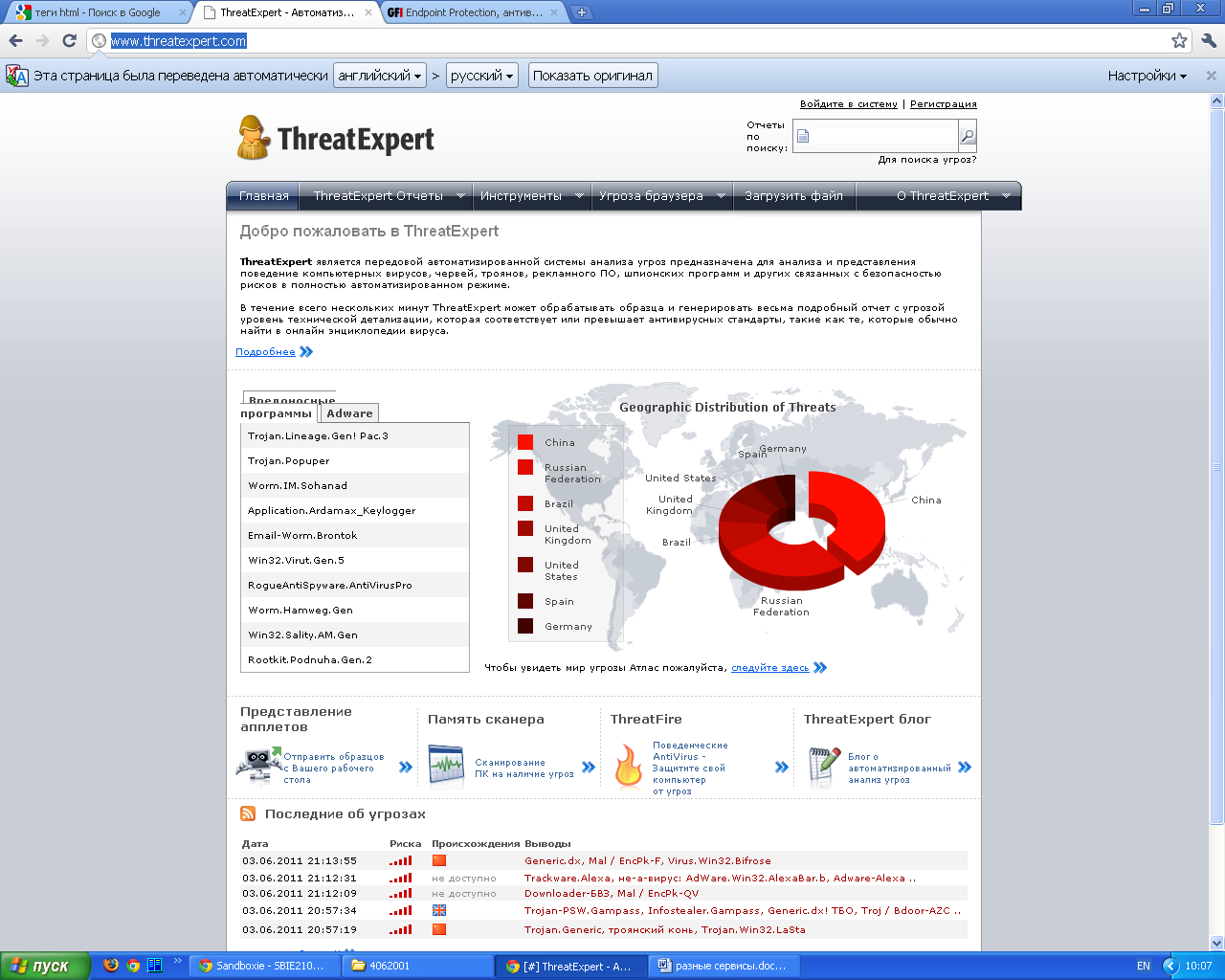

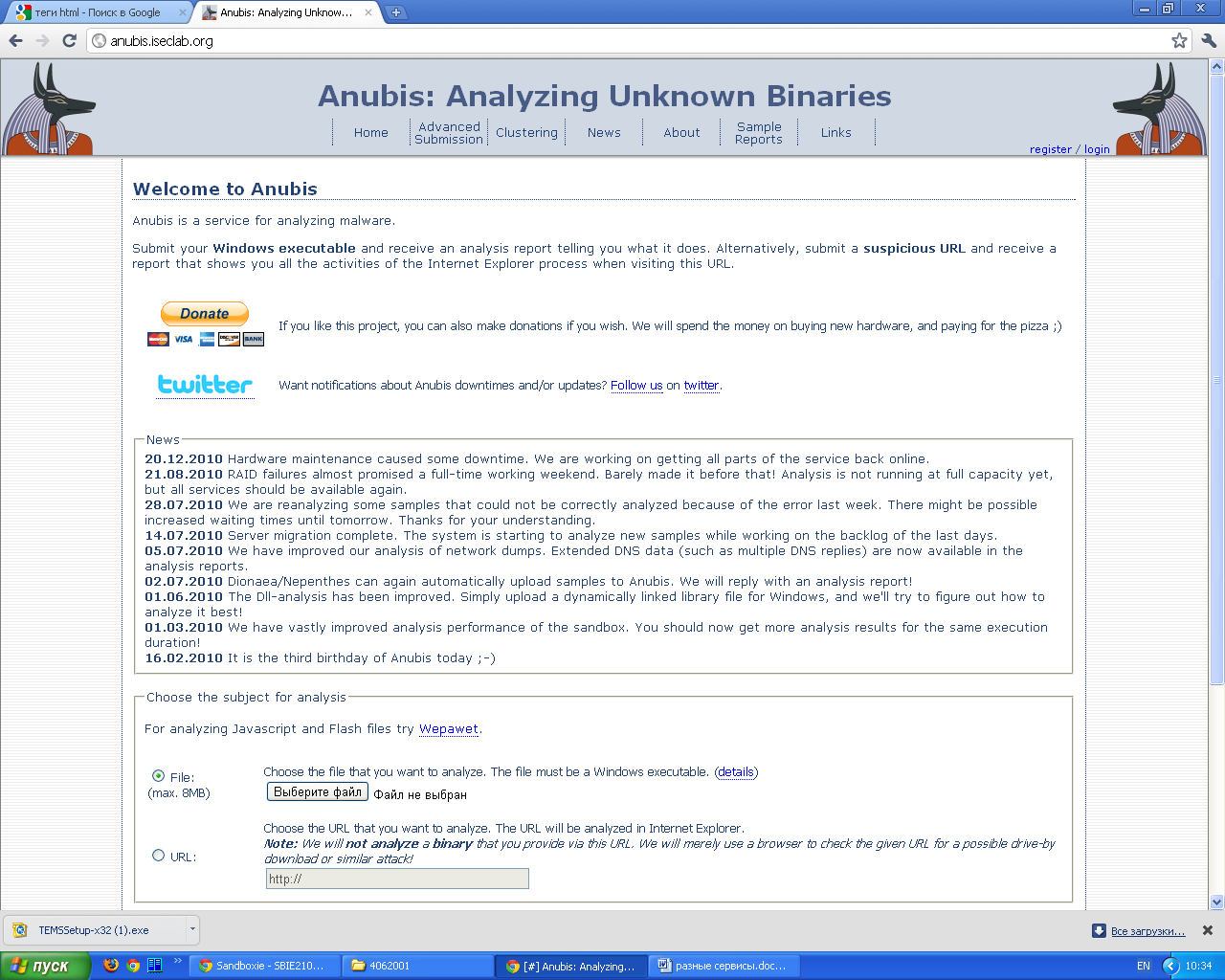

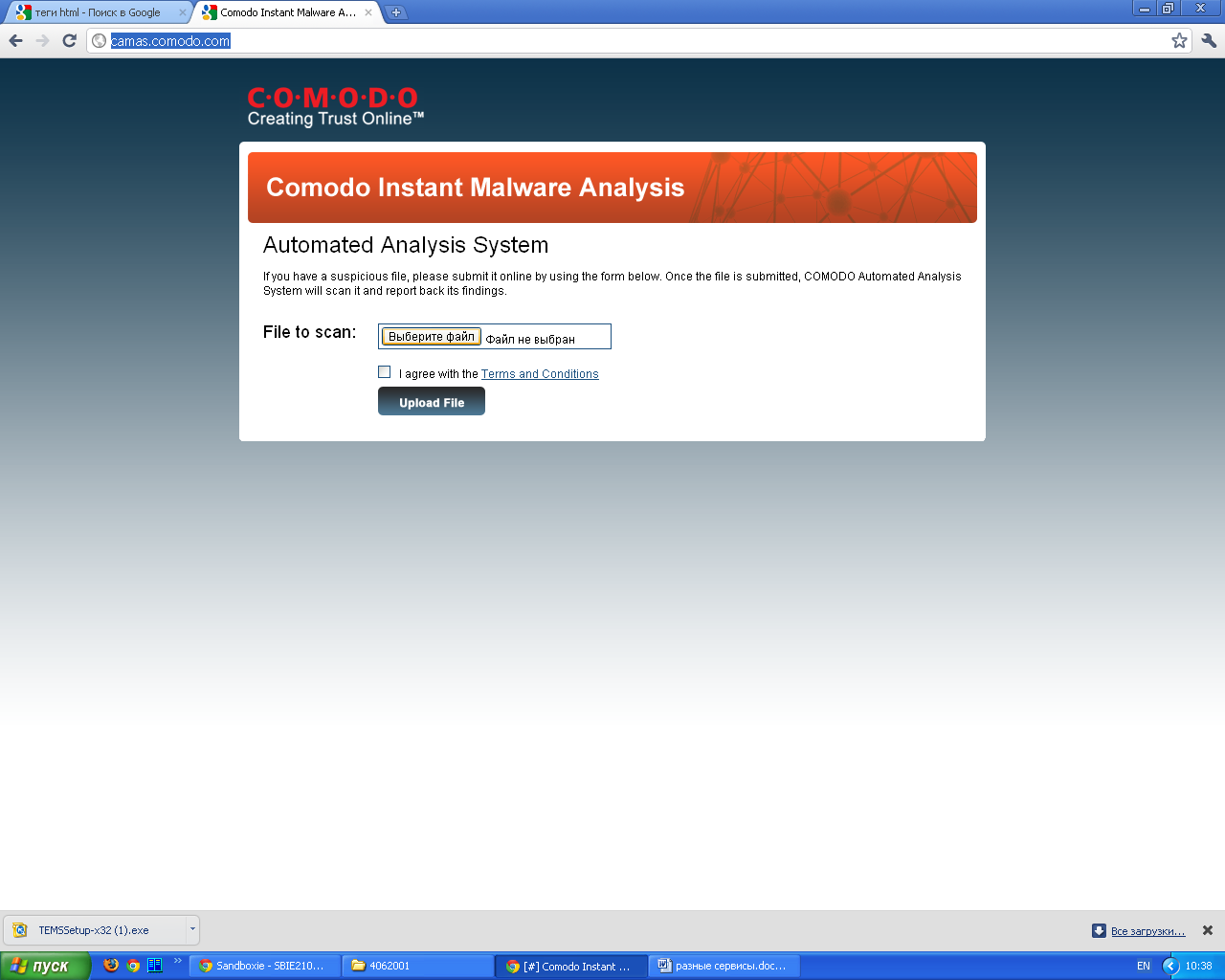

Virustotal VirusTotal - сервис, который анализирует подозрительные файлы онлайн и облегчает быстрое обнаружение вирусов, червей, троянов и другие виды вредоносных программ. Можно выполнить проверку файла, либо архива. Также имеется возможность отправки файла по почте! Бесплатный независимый сервис Использование множества антивирусных систем Автоматическое обновление вирусных баз в реальном времени Детальные результаты для каждого антивируса Глобальная статистика в реальном времени Jotti Jotti - бесплатный сервис online проверки файла на вирусы, который позволяет выполнить проверку подозрительных файлов многими известными антивирусами. На данном сервисе также используются версии сканеров для Linux. Максимальный размер файла для проверки - 15MB. Dr. Web  С помощью онлайн-сканеров Dr.Web Вы можете бесплатно проверить вызывающие у Вас подозрение файлы или ссылки на наличие в них вирусов и вредоносных программ. Данный антивирусный сканер может выполнить проверку сайта на вирусы онлайн. Отправка файлов происходит при помощи браузера. Файлы загружаются на сервер и проверяются самой последней версией Dr.Web. После проверки Вы получаете результат. Интересный факт, что Доктор Веб первый предложил сервис онлайновой проверки в 1996 году! Kaspersky Антивирус Касперского - один из лидеров в обнаружении вирусов и других вредоносных программ. Даже новые вирусы не останутся незамеченными: антивирусные базы данных обновляются каждый час. За один раз можно проверить один файл, размер которого не превышает 1 МБ. Если Вы хотите проверить несколько файлов, проверьте их по очереди, или создайте из них архив и проверьте его. Размер архива также не должен превышать 1 МБ. ESET Online Scanner ESET Online Scanner позволяет удалить вирусы, шпионские программы, рекламное программное обеспечение, червей, троянские программы и многое другое, используя только браузер. ESET Online Scanner использует те же сигнатуры, что и антивирус ESET NOD32, и постоянно обновляется. Чтобы запустить данный сканер на компьютере Вам потребуются права администратора! Для данной проверки необходимо скачать установочный файл (2,5 Мб) если у Вас браузер Mozilla Firefox, либо установить непосредственно в браузере, если Вы используете Internet Explorer. После этого произойдет загрузка антивирусных баз для проверки. Panda ActiveScan 2.0 Рис. 11 Рис. 11Panda ActiveScan 2.0 позволяет удалить вирусы, черви троянские программы на компьютере. Внимание! Для того чтобы можно было удалить найденные уязвимости необходимо зарегистрироваться на сайте (регистрация бесплатна. BitDefender BitDefender это сервис основанный на антивирусной программе BitDefender Antivirus 2010. Данный сервис позволяет выполнить проверку на вирусы онлайн достаточно быстро по сравнению с другими сервисами! Для установки необходимо скачать небольшой плагин. GFI Ssandbox  GFI Песочница ™ является лидером динамичным инструментом анализа вредоносного программного обеспечения. Это дает вам возможность анализировать практически любое приложение Windows или файл в том числе инфицированным: Office документы, PDF-файлов, вредоносных URL, Flash объявлений и пользовательских приложений.  ThreatExpert  ThreatExpert является передовой автоматизированной системы анализа угроз (АТАС), предназначенные для анализа и представления поведение компьютерных вирусов, червей, троянов, рекламного ПО, шпионских программ и других связанных с безопасностью рисков в полностью автоматизированном режиме. Система ThreatExpert готовит отчеты с уровнем технических деталей, который соответствует или превышает антивирусных стандарты, такие как те, что в онлайн-энциклопедии вируса. Это займет всего 2-3 минуты для автоматизации серверов для обработки одной угрозы, что позволяет генерировать до 1.000 весьма подробные описания угрозы на одном сервере, в день. Построенный на распределенную архитектуру службы может масштабироваться до практически неограниченного количества серверов анализ угроз, что позволяет неограниченное автоматизированной обработки угрозы образцов. ThreatExpert памяти сканер ThreatExpert памяти сканер (TEMS) является прототип продукта, разработанного группой ThreatExpert. TEMS обеспечивает "посмертного" диагностические для выявления диапазона громких угроз, которые могут быть активны в различных регионах памяти компьютера. Этот инструмент предназначен для оказания помощи в ответе на общий вопрос, который задают многие клиенты, системы которых были инфицированы угрозы: "Является ли моя система по-прежнему зараженной?" Иногда угрозы могут потенциально скольжения под радаром обычных сканеров вредоносных программ, участие в стелс методы, чтобы скрыть свое присутствие на компьютере. Часто, в таком сценарии, исходный файл угрозы зашифрован с полиморфными шифраторы, которые полагаются на анти-отладочный и анти-эмуляция методы, представляя сложной задачей для вредоносного сканеров попытки обнаружить его. Такие методы используются угрозы семьи в том числе Citwail / Pandex / DieHard, Storm, Mailbot / Rustock и некоторые другие. Однако, когда такие угрозы загружается в память, он должен расшифровать свои вредоносный код, полностью или частично, или она не в состоянии работать. Это где TEMS приходит в; с использованием передовых методов он способен обнаружить следы этих угроз в памяти и сообщит об их существовании. ПРИМЕЧАНИЕ: ThreatExpert памяти Сканер обеспечивает обнаружение угроз, которые уже активно работают в компьютерной системе клиента. Это НЕ предоставит постоянную защиту памяти сканера и не пытается удалить все обнаруженные угрозы. ThreatExpert будет проводить детальный анализ угроз и строит всеобъемлющий доклад, который описывает все обнаруженные вредоносные поведения. В некоторых случаях, когда угроза внедряет вредоносный код в легитимный процесс, память Сканер может быть не в состоянии найти вредоносный модуль (модули), ответственных за такие инъекции кода. Тем не менее, он должен еще быть в состоянии обнаружить вводили вредоносный код и сообщить вам, если ваш компьютер под угрозу или нет. ПРИМЕЧАНИЯ: ThreatExpert команда не предоставляет техническую поддержку для ее бета-версии продукта. Инструмент является бесплатным, и не содержит рекламное или шпионское ПО. Anubis Данный сервис позволяет выполнить проверку на вирусы on-line достаточно быстро  Comodo Данный сервис позволяет выполнить проверку на вирусы on-line достаточно быстро  Практическая работа №2. Исследование безопасности ОС. (6 час.) Цель работы: используя знания и навыки, полученные в курсе "Операционные системы", реализовать наиболее безопасные настройки ОС Вашего ПК. Методические указания по выполнению практической работы: Если в эпоху однозадачных операционных систем вирусы могли распространяться лишь благодаря беспечности пользователей, запускающих непроверенные программы (или перехватывать управление при обращении к загрузочному сектору дискеты), то в многозадачных системах им полное раздолье. Во время работы в оперативную память загружено, помимо пользовательских приложений, множество служебных сервисов, которые готовы получать данные друг от друга, от пользователя, и даже из сети. В идеале эти данные должны проверяться на предмет их "правильного" происхождения и назначения, но, из-за ошибок программистов, это происходит не всегда должным образом. Программы, содержащие такие ошибки, называют уязвимыми, наличие самих ошибок - уязвимостями, а воплощенное в программном коде решение, способное эксплуатировать уязвимость - эксплойтом. Классическим, но не единственным, типом уязвимостей является возможность переполнения буфера. Каждой программе выделяются для хранения своих данных определенные участки памяти. Если вернуться к примеру из раздела "немного о вирусах", то начальник имеет привычку (странный такой) оставлять пустое место на листе с приказом, чтобы любой из сотрудников мог вписать свой комментарий. Сам по себе комментарий никого особенно не волнует. И тут, злодей вписывает комментарий не на полстраницы, как предполагалось, а на всю, затирая начисто начальный документ. В идеале размер "комментария" должен контролироваться, но это происходит не всегда. Переполнив буфер, злодей "подсовывает" вредоносный код процессору для исполнения. Уязвимости в программном обеспечении обнаруживаются чаще, чем многие думают. Добропорядочный программист часто публикует информацию об обнаруженной им ошибке (по различным причинам). Производитель уязвимого ПО, в идеальном случае, быстро реагирует, выпуская "заплатку", называемую "патчем" или "обновлением". Если уязвимость обнаружена, всегда найдутся злодеи, которые ее используют в своих злодейских целях. Таким образом, претендовать на звание "неуязвимой" может программа (в том числе операционная система), включающая все обновления (установлены все патчи). Заметьте, только претендовать, поскольку часть ошибок найдена злодеями, которые не спешат делиться информацией. Патчи и обновления обычно доступны на сайтах производителей ПО. Как было показано выше, даже установка полного комплекта официальных заплаток не решит всех проблем. Для обеспечения "локальной" безопасности неплохо иметь программу, способную оповещать о подозрительной активности приложений, чтобы пользователь сам мог принять решение, позволять ли программе те или иные действия. Такими функциями (как дополнительными) обладает большинство файерволов. Практическая работа № 3 (2 часа) Комбинирование сервисов безопасности Цель: получить практические навыки по разработки политики безопасности предприятия и применению документов по политики безопасности предприятия. Задачи: Ознакомиться с документами по политики безопасности; Ознакомиться с понятием аудит информационной безопасности; Разработать типовую политику безопасности. Оснащение: Персональный компьютер. Задание: 1.Ознакомиться с теоретическим материалом, кратко законспектировать. 2.Ознакомиться с документами в области информационной безопасности, связанных с политикой безопасности. 3.Выполнить практическую часть. Теоретический материал Политика безопасности — это документ "верхнего" уровня, в котором должно быть указано: ответственные лица за безопасность функционирования фирмы; полномочия и ответственность отделов и служб в отношении безопасности; организация допуска новых сотрудников и их увольнения; правила разграничения доступа сотрудников к информационным ресурсам; организация пропускного режима, регистрации сотрудников и посетителей; использование программно-технических средств защиты; другие требования общего характера. Таким образом, политика безопасности — это организационно-правовой и технический документ одновременно. Обеспечение безопасности компьютерной информации Значительное внимание в политике безопасности уделяется вопросам обеспечения безопасности информации при ее обработке в автоматизированных системах: автономно работающих компьютерах и локальных сетях. Необходимо установить, как должны быть защищены серверы, маршрутизаторы и другие устройства сети, порядок использования сменных носителей информации, их маркировки, хранения, порядок внесения изменений в программное обеспечение. Можно привести по этому поводу следующие общие рекомендации: в системе должен быть администратор безопасности; за каждое устройство должен быть назначен ответственный за его эксплуатацию; системный блок компьютера надо опечатывать печатями ответственного и работника IT-службы (или службы безопасности) жесткие диски лучше использовать съемные, а по окончании рабочего дня убирать их в сейф; если нет необходимости в эксплуатации CD-ROM, дисководов, они должны быть сняты с компьютеров; установка любого программного обеспечения должна производиться только работником IT-службы; для разграничения доступа сотрудников лучше всего использовать сочетание паролей и смарт-карт (токенов). Пароли должны генерироваться администратором безопасности, выдаваться пользователю под роспись и храниться им также как и другая конфиденциальная информация; должно быть запрещено использование неучтенных носителей информации. На учтенных носителях выполняется маркировка, например, гриф, номер, должность и фамилия сотрудника. Крайне внимательно надо отнестись к подключению своих информационных ресурсов к Интернету. В политике безопасности этот вопрос должен быть выделен в отдельный раздел. Подключение к Интернету обычно преследует следующие цели: получение информации из Интернета; размещение в Интернете своей информации о предоставляемых услугах, продаваемых товарах и т.д. организация совместной работы удаленных офисов или работников на дому. В первых двух случаях идеальным с точки зрения безопасности было бы выделение для Интернета автономного компьютера, на котором ни в коем случае не должна храниться конфиденциальная информация. На компьютере должны быть обязательно установлены антивирусные средства защиты с актуальной базой, а также правильно настроенный Firewall. При этом особый контроль надо уделить работе на этом компьютере со сменными носителями информации, а также перлюстрации исходящей почты. В некоторых организациях вся исходящая почта попадает вначале в руки администратора безопасности, который контролирует ее и пересылает дальше. При необходимости организации распределенной работы сотрудников фирмы наиболее приемлемым решением являются виртуальные частные сети (VPN). Несмотря на все принятые меры, нарушения информационной безопасности могут произойти. В политике безопасности должны быть обязательно предусмотрены меры ликвидации этих последствий, восстановления нормальной работоспособности фирмы, минимизации причиненного ущерба. Большое значение здесь имеет применение средств резервирования электропитания, вычислительных средств, данных, а также правильная организация документооборота. Аудит безопасности Итак, вы разработали политику безопасности, претворили ее положения в жизнь. Как теперь оценить информационную безопасность вашей фирмы? Может быть, все усилия потрачены втуне? — На эти вопросы поможет ответить аудит безопасности. Существуют фирмы, предоставляющие подобные услуги. Проводящий оценку эксперт высказывает свое видение состояния дел в фирме, дает рекомендации по устранению замеченных им изъянов. В таком подходе нет ничего предосудительного, однако, субъективизм все же может присутствовать. Хотелось бы иметь действительно независимую, объективную оценку информационной безопасности. Причем было бы неплохо, чтобы эту, количественную, оценку признавали и другие фирмы — ваши потенциальные партнеры. Очевидно, что для этого необходима разработка некоторого набора правил или стандарта в области безопасности информационных систем. К счастью, почти ничего разрабатывать не надо: стандарт, позволяющий дать количественную оценку информационной безопасности, уже имеется. Речь идет о международном стандарте ISO 17799. Этот документ был принят международным институтом стандартов в конце 2002 года на основе ранее разработанного Великобританией стандарта BS7799. И хотя он пока не является общепринятым документом в нашей стране, этот стандарт не противоречит руководящим документам Гостехкомиссии и приказам ФАПСИ. Стандарт ISO 17799 позволяет получить количественную оценку комплексной безопасности фирмы. Этот процесс настолько формализован, что существует (и продается в нашей стране) программное обеспечение, позволяющее самостоятельно выполнить оценку безопасности своей компании. Это программное обеспечение представляет собой, по существу, вопросник. Сгенерированный программой отчет высылается в адрес фирмы, имеющей полномочия на проведение сертификации на соответствие этому стандарту, и та присылает вам соответствующий знак и процент соответствия стандарту. Этот знак компания может разместить на своем корпоративном сайте. Трудно сказать, насколько эта процедура актуальна для российских фирм. В заключении, необходимо особо подчеркнуть, что необходим постоянный и эффективный контроль над реализацией политики безопасности, потому, что все технические ухищрения в области обеспечения безопасности могут оказаться бесполезными без организации должного контроля. |