Методические указания (09.02.06 Сетевое и системное администрирование). МУ СА. Методические указания для практических занятий по междисциплинарному курсу мдк. 03. 01 Эксплуатация объектов сетевой инфраструктуры

Скачать 2.65 Mb. Скачать 2.65 Mb.

|

Обмен PDU Trap или notification Рисунок 2 Контрольные вопросы Что такое PDU? Опишите архитектуру SNMP протокола. Без каких элементов не будет работать SNMP протокол? Практическое занятие № 14 Тема: формат сообщений SNMP. Цель: изучите теоретическую информацию и опишите формат сообщений SNMP в отчете о работе. Теоретическая информация Протокол SNMP обслуживает передачу данных между агентами и станцией, управляющей сетью. SNMP использует дейтаграммный транспортный протокол UDP, не обеспечивающий надежной доставки сообщений. Протокол, организующий надежную передачу дейтаграмм на основе соединений TCP, весьма загружает управляемые устройства, которые на момент разработки протокола SNMP были не очень мощные, поэтому от услуг протокола TCP решили отказаться. SNMP часто рассматривают только как решение для управления сетями TCP/IP. Хотя SNMP чаще всего и работает над UDP (он может также работать и над TCP), он может работать и над транспортными сетевыми протоколами стека OSI — ТРО, ТР4, CNLS, а также над протоколами МАС-уровня. Растет поддержка протокола SNMP и в других транспортных средах. Например, фирма Novell начала поддерживать протокол SNMP с версии NetWare 3.11, а некоторые производители оборудования (например, Bay Networks) реализуют в своих устройствах передачу сообщений SNMP с помощью как IP, так и IPX. Сообщения SNMP, в отличие от сообщений многих других коммуникационных протоколов, не имеют заголовков с фиксированными полями. В соответствии с нотацией ASN.1 сообщение SNMP состоит из произвольного количества полей, и каждое поле предваряется описателем его типа и размера. Любое сообщение SNMP состоит из трех основных частей: версии протокола (version) идентификатора общности (community), используемого для группирования устройств, управляемых определенным менеджером области данных, в которой собственно и содержатся описанные выше команды протокола, имена объектов и их значения. Область данных делится на блоки данных протокола (Protocol Data Unit, PDU). Общий формат сообщения SNMP в нотации ASN.1 выглядит следующим образом: SNMP-Message ::= SEQUENCE { version INTEGER { version-1 (0) }, community OCTET STRING, SNMP-PDUs ANY } Область данных может содержать пять различных типов PDU, соответствующих пяти командам протокола SNMP: SNMP-PDUs ::= CHOICE { get-request GetRequest-PDU, get-next-request GetNextRequest-PDU, get-response GetResponse-PDU, set-request SetRequest-PDU, trap Trap-PDU, } И наконец, для каждого типа PDU имеется определение его формата. Например, формат блока GetRequest-PDU описан следующим образом: GetRequest-PDU ::= IMPLICIT SEQUENCE { request-id Request ID, error-status ErrorStatus, error-index ErrorIndex, variable-bindings VarBindList } Далее стандарт SNMP определяет соответственно формат переменных блока GetRequest-PDU. Переменная Request ID — это 4-байтовое целое число (используется для установления соответствия ответов запросам), ErrorStatus и ErrorIndex — это однобайтовые целые, которые в запросе должны быть установлены в 0. VarBindList — это список числовых имен объектов, значениями которых интересуется менеджер. В нотации ASN.1 этот список состоит из пар «имя - значение». При запросе значение переменной должно быть установлено в null. Вот пример сообщения протокола SNMP, которое представляет собой запрос о значении объекта SysDescr (числовое имя 1.3.6.1.2.1.1.1).

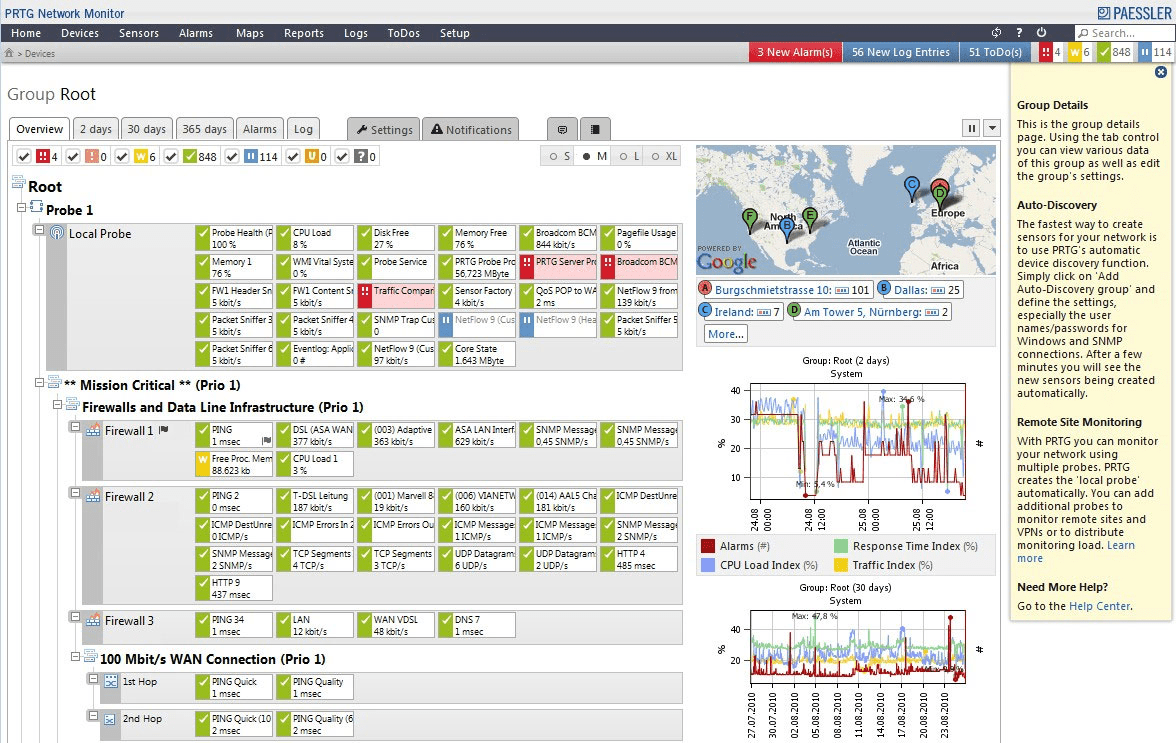

Как видно из описания, сообщение начинается с кода 30 (все коды шестнадцатеричные), который соответствует ключевому слову SEQUENCE (последовательность). Длина последовательности указывается в следующем байте (41 байт). Далее следует целое число длиной 1 байт — это версия протокола SNMP (в данном случае О, то есть SNMP v.l, a 1 означала бы SNMP v.2). Поле community имеет тип string (строка символов) длиной в 6 байт со значением public. Остальную часть сообщения составляет блок данных GetRequest-PDU. То, что это операция Get-request, говорит код АО (это значение определено в протоколе SNMP, а не в нотации ASN.1), а общая длина блока данных — 28 байт. В соответствии со структурой блока Getrequest-PDU, далее идет идентификатор запроса (он определен как целое 4-байтовое число). Затем в блоке следуют два однобайтовых целых числа статуса и индекса ошибки, которые в запросе установлены в 0. И наконец, завершает сообщение список объектов, состоящий из одной пары — имени 1.3.6.1.2.1.1.1.0 и значения null. Практическое занятие № 15 Тема: задачи управления: анализ производительности сети. Цель:  Рисунок 1 Программный компонент PRTG, совместимый с устройствами на базе ОС Windows, предназначен для мониторинга сетей. Он не бесплатен (бесплатным является лишь пробный 30-ти дневный период), используется не только для сканирования устройств, которые в данный момент подключены к локальной сети, и может послужить отличным помощником в обнаружении сетевых атак. Среди самых полезных сетевых сервисов PRTG: инспекция пакетов, анализ и сохранение статистических данных в базу, просмотр карты сети в режиме реального времени (также доступна возможность получения исторических сведений о поведении сети), сбор технических параметров об устройствах, подключенных к сети, а также анализ уровня нагрузки на сетевое оборудование. Заметим, что он очень удобен в использовании – прежде всего, благодаря интуитивно понятному графическому интерфейсу, который открывается при помощи любого браузера. В случае необходимости, системный администратор может получить и удаленный доступ к приложению, через веб-сервер.

Контрольные вопросы Как осуществляется анализ сети? Какие возможности управления предоставляет ПО? Практическое занятие № 16 Тема: задачи управления: анализ надежности сети. Цель: изучить работу программы анализа безопасности компьютерной сети. Ход работы Alchemy Eye - представитель класса программного обеспечения, которое предназначено для мониторинга доступности сетевых ресурсов. При помощи Alchemy Eye достаточно просто настроить автоматическую проверку самых различных сетевых сервисов, доступность которых монитор будет проверять, и в случае недоступности одного из объектов проверки может уведомить администратора различными путями. Перечень сервисов, доступность которых может контролировать сам Alchemy Eye, достаточно велик, но его возможности могут быть расширены за счёт использования плагинов. Помимо функций мониторинга, Alchemy Eye может работать в качестве веб-сервера, используя который можно просматривать отчёты о состоянии сервисов. Размер архива с установочным файлом программы всего 2,2 мегабайта. Демонстрационную версию можно скачать с сайта Alchemy Lab. Приобрести программу можно через интернет, в магазине Softkey. Цена программы - 8265 руб. Ограничения демонстрационной версии не позволяют загрузить ранее сохранённый список серверов. Устанавливается Alchemy Eye мастером, который задаёт всего лишь два вопроса о согласии с условиями лицензионного соглашения и о папке, куда должна быть установлена программа. Для начала работы с программой перезагрузка компьютера не требуется. Главное окно Alchemy Eye показано на рисунке ниже (Рисунок1).  Рисунок 1 В левой части окна можно создать древовидную структуру из папок, в которых сохранены настройки заданий по проверке серверов. При выделении папки All Servers в правой части главного окна будет выведен список всех серверов, которые проверяет Alchemy Eye. Если один из серверов становится недоступен, то соответствующая папка меняет цвет на красный. В правой части в виде списка перечислены все серверы, и для каждого из них выводится краткая информация о типе проверки, интервале, текущем статусе и так далее. В нижней части окна выводится лог работы программы. Изменения, происходящие в статусе серверов (доступен/не доступен), выделяются цветом. Переключившись на вкладку Этот сервер можно просмотреть все изменения статуса определённого сервера, происходившие за время мониторинга. На последней вкладке Время отклика в графическом виде отображается статистика по времени отклика сервера. Когда программа свёрнута, то в трее отображается её значок, меняющий цвет на красный, если один из серверов станет недоступен. Окно дополнительных настроек программы показано на рисунке ниже (Рисунок 2).  Рисунок 2 Здесь настраиваются режимы записи в лог-файл событий, происходящих во время работы, SMTP-сервера, через которые будут отправляться отчёты, настраивается интерфейс программы, включается WWW-сервер и настраиваются фильтры для ограничения доступа к нему. Здесь же можно указать, что программа должна работать как сервис и прописать определённую учётную запись, под которой он будет запущен. Помимо этого, можно настроить автоматическую генерацию и отправку отчетов по почте и указать интерфейсную библиотеку клиента Oracle, которая будет впоследствии применяться для проверки доступности этого сервера. Создание и управление аданием проверки сервер (Рисунок 3)  Рисунок 3 В графе Логическое имя нужно указать имя задания, которое будет отображаться в списке, в поле Интервал - частоту проверки сервера. Из поля со списком Тип проверки можно выбрать один из предопределённых типов проверки. Доступны следующие проверки: TCP/IP - открытие и закрытие сокета. ICMP, UDP - пинг. HTTP(S)/FTP URL - проверка возврата ошибки при запросе командой HEAD. SMTP/ESMTP, POP3, IMAP, NNTP, TELNET и LDAP - авторизация на сервере и анализ ответа. DNS - разрешение определённого имени. Socks Proxy - соединение (Socks 4) и авторизация (Socks 5) с прокси-сервером. DHCP, WINS - запрос. NT Event Log - поиск в журналах работы системы определённых событий. NT Service state - проверка статуса службы. Remote RAS server - дозвон. VBScript - проверка результата, который возвращает скрипт. MS Terminal Server - вход на сервер, проверка количества активных сессий. Novell Netware - диагностический запрос на сокет 0х4570. NetBIOS - мониторинг по NetBEUI. SNMP MIB monitoring - проверка значения переменной. SNMP trap - получение и фильтрация уведомлений от программного или аппаратного обеспечения. Oracle, MS SQL Server, Database Server (ODBC), BDE - вход и выход с сервера. SQL Query, BDE SQL Query - выполнение запроса на выборку данных и анализ возвращённого результата. Disk Space - проверка объёма свободного или занятого дискового пространства. File Existence - наличие файла и/или проверка его содержимого. External App - анализ кода возврата внешнего приложения или командного файла. Отметив пункт В паузе можно на время отключить проверку вновь настраиваемого сервера. Из поля со списком Сервер-посредник есть возможность выбрать ранее созданный сервер, через который может пролегать путь к проверяемому серверу. Это очень удобно для создания цепочки, в которой ведётся наблюдение за каждым узлом. Например, если станет недоступен роутер, то все сервера, которые находятся за ним, проверяться не будут. В поле Недоступен после можно указать количество проверок, после которых будет считаться, что сервер недоступен. Эта настройка будет полезна при мониторинге серверов, связь с которыми осуществляется через неустойчивые каналы. Таким образом, исключаются случайные срабатывания из-за проблем с каналом связи. В сумме с этой настройкой, отметка пункта Изменить после первой неудачной попытки и указание временного интервала в поле на, позволит выполнять проверки узла более часто, чем в обычном режиме. В зависимости от типа выбранной проверки, на следующей вкладке нужно будет настроить её параметры. Например, при проверке возможности установить соединение по TCP/IP, нужно указать адрес сервера, порт и указать время, в течение которого Alchemy Eye будет ожидать ответа сервера. Если проверка производится, например, путём запроса данных к mySQL, то нужно составить соответствующий запрос и указать, какое значение ожидается в первом поле первой строки. Если оно будет больше, меньше или равно заданному значению, то сервер будет считаться доступным (Рисунок 3).  Рисунок 3 На этой вкладке настраиваются действия, которые предпримет Alchemy Eye при смене статуса сервера. Следующие вкладки предоставляют возможность настроить шаблоны уведомлений, которые будут отличаться от стандартных, запустить при смене статуса определённую программу или скрипт, настроить звуковое оповещение, удалённо перезагрузить компьютер или службу, выполнить SQL-запрос или создать запись в журнале работы системы. Последняя вкладка настройки сервера позволяет создать расписание плановых остановок сервера (Рисунок 4).  Рисунок 4 В указанные временные интервалы сервер проверяться не будет. Создание большого количества серверов с однотипными проверками можно ускорить, если настроить шаблон. Шаблон представляет собой такое же задание, которое должно быть настроено соответствующим образом. После выбора создания сервера на основе шаблона, из него будут взяты все ранее сделанные настройки и останется лишь заполнить переменные поля, например, указать адрес проверяемого сервера. Помимо этого, Alchemy Eye может импортировать список серверов из CSV-файлов. Ускорить процесс создания заданий по проверке можно и при помощи контекстного меню.  Рисунок 6 Из названия пунктов меню понятно, для чего они предназначены. Заслуживают комментария лишь два последних пункта, речь о которых пойдёт ниже. Плагины и стороннее ПО Alchemy Eye поддерживает модули расширения, которые добавляют программе новую функциональность. Демо-версии плагинов могут быть загружены с соответствующей страницы сайта программы. На момент написания статьи на сайте доступны 16 плагинов при помощи которых можно, например, отправлять уведомления при помощи SMS, следить за процессами, загрузкой процессора или памяти, очередью печати, состоянием принтера и даже отслеживать изменение файла при помощи проверки его контрольной суммы, вычисляемой по алгоритму MD5. Мы рассмотрим два продукта от Alchemy Lab, вызов которых заложен в контекстное меню, о чём говорилось выше, и плагин для слежения за уровнем загрузки процессора и использования памяти. Удалённое управление (Remote Control Pro) После установки Alchemy Eye и выбора контекстного меню любого из двух последних пунктов, будет предложено скачать архив с ПО, которое расширит возможности Alchemy Eye и позволит вызывать это ПО из Alchemy Eye. Из архива нужно запустить инсталляционный файл, который установит программу при помощи мастера. В ходе установки мастер задаст несколько вопросов, среди которых будет запрос выбора компонентов, подлежащих установке (сервер, клиент, оба). Remote Control Pro является самостоятельным приложением и распространяется бесплатно. Настройки Remote Control Pro показаны на рисунке ниже (Рисунок 7).  Рисунок 7 Настройки Remote Control Pro достаточно просты. Нужно указать порт, который будет им прослушиваться и указать настройки безопасности для ограничения доступа. Трафик может быть зашифрован по алгоритму RC4 с использованием 128-ми битного ключа. Поддерживается доменная аутентификация и скрытный режим работы. После того, как серверная часть Remote Control Pro установлена на компьютеры, к ней можно подключиться, вызвав программу из контекстного меню Alchemy Eye.  Рисунок 8 Настройка подключения достаточно стандартна: нужно указать адрес сервера, порт и параметры безопасности, которые были указаны при настройке сервера. После этого можно подключаться к серверу.  Рисунок 9 У Remote Control Pro достаточно много функций удалённого управления, среди которых есть файловый менеджер, позволяющий с лёгкостью копировать файлы между компьютерами, удалённый диспетчер задач, текстовый чат между администратором и пользователем, функции по выключению удалённого компьютера и его перезагрузки. На сервере при подключенном клиенте во время активной работы загрузка процессора держалась в районе 10%. При уровне сжатия трафика равном трём (по умолчанию, возможен выбор значений от 1 до 9), «тормозов» в прорисовке удалённого экрана практически не было заметно. При работе на удалённом компьютере в одном окне (без перерисовки всего экрана) временами складывалось ощущение, что работа выполняется локально. На этом уровне сжатия при полной перерисовке экрана (свёрнуто окно, развёрнутое на весь экран) пиковая скорость передачи данных составила 210 килобайт в секунду. При аналогичной проверке на восьмом уровне - 89 килобайт в секунду. В простое данные передавались со скоростью в районе одного килобайта в секунду. Сбор информации о конфигурации компьютеров (Assest Tracker for Networks) Следующий продукт, который может быть вызван из Alchemy Eye, называется Assest Tracker for Networks. Он предназначен для сбора информации о компьютерах домена. Его размер 2,4 мегабайта. Установка выполняется мастером, который задаёт несколько стандартных вопросов. После установки будет собрана информация о конфигурации компьютера, где установлен Assest Tracker, и сохранена в файле XML. Затем будет открыто главное окно программы и запущена презентация, которая на трёх экранах описывает методику работы с Assest Tracker (Рисунок 10).  Рисунок 10 Организовать сбор данных о компьютерах сети очень просто: нужно на сервере создать общий ресурс, указать в настройках путь к нему и скопировать в эту папку необходимые для сбора данных файлы Assest Tracker. Затем необходимо добавить вызов модуля сбора информации в логин-скрипт пользователей. После этого, при входе пользователя в домен, информация о его компьютере будет автоматически собрана и сохранена на сервере. Собранную информацию можно сохранять не только на общем ресурсе сервера, но и на FTP, где для этого можно создать специальную учётную запись. Помимо этого, можно настроить отправку собранной информации по почте. Категории информации, которая собирается о компьютере, показаны на скриншоте ниже (Рисунок 11).  Рисунок 11 Assest Tracker может генерировать отчёты на основе собранной информации. Список доступных отчётов показан ниже.  Рисунок 12 Вся информация, хранящаяся в базе Assest Tracker, может быть экспортирована в базы данных, в текстовые файлы или в html. Плагин Performance Monitor Основное назначение этого плагина - следить за уровнем загрузки процессора и памяти и извещать администратора о превышении допустимых значений. Плагин можно загрузить с соответствующей страницы сайта Alchemy Eye. Размер архива с плагином 270 килобайт. Его цена - 50 долларов. Чтобы установить плагин, нужно создать в папке, куда установлен Alchemy Eye, в папке Plugins, подпапку с именем, например, PerfMon и распаковать в неё файлы из архива с плагином. После этого нужно перезагрузить Alchemy Eye. Теперь, при создании или изменении задания по проверке сервера, станет доступна еще одна проверка Performance. Выбрав её нужно переключиться на вторую вкладку для настройки параметров проверки, пример которой показан ниже.  Рисунок 13 При помощи кнопки Define Counters в неанглоязычной версии ОС нужно выбрать счётчики. Если версия ОС англоязычная, то этого делать не нужно. Для окончания настройки плагина, нужно ввести пороговые значения загрузки процессора и памяти при которых будет считаться, что сервер недоступен и будет выполнено действие, настроенное на соответствующих вкладках задания по проверке сервера. Создание собственных плагинов В справочной системе Alchemy Eye очень подробно описан процесс создания собственных плагинов, а в папке с плагинами находятся исходные коды примера для его создания. При наличии навыков программирования, создать плагин будет достаточно просто. Отчёты Alchemy Eye Alchemy Eye имеет достаточно информативные отчёты о результатах мониторинга. Список отчётов, поставляемых вместе с программой, показан на рисунке ниже (Рисунок 14).  Рисунок 14 Пример отчёта о доступности серверов показан на рисунке ниже.  Рисунок 15 Если существующих отчётов недостаточно, то можно заказать в Alchemy Lab создание дополнительных. Помимо этого, в справочной системе достаточно подробно описана методика создания собственных отчётов. Шаблон, с помощью которого выводятся отчёты, так же может быть изменён. Эти же отчёты можно просмотреть при помощи браузера по сети, если включён веб-сервер Alchemy Eye. Использование Alchemy Eye помогает администратору выявлять и устранять проблемы на самой начальной стадии их возникновения. Такая оперативность достигается за счёт постоянного автоматического отслеживания доступности серверов, сетевого оборудования, сервисов, загруженности серверов, свободного места на дисках, журналов работы системы и так далее. Количество доступных типов проверок позволит настроить мониторинг практически любого сервиса. Большое количество плагинов поможет получать уведомление о выходе за определённые границы любого из отслеживаемых параметров не только при нахождении администратора на рабочем месте, но и при помощи SMS или, например, проигрыванием звукового файла после автоматического дозвона по телефону. Отчёты помогут получить статистику работы оборудования и сервисов из любой точки мира при помощи браузера. Используя ПО для удалённого управления, администратор может решать проблемы с компьютерами пользователей, не вставая с рабочего места. Программа для сбора информации о конфигурации компьютеров и программного обеспечения снимает необходимость с администратора вручную описывать компьютеры, отслеживать установку пакетов исправлений и контролировать лицензии на программное обеспечение. Контрольные вопросы Как организуется анализ параметров безопасности сети? Какие параметры безопасности учитываются в процессе анализа? Практическое занятие № 17 Тема: управление безопасностью в сети. Цель: изучить теоретический материал, выполнить задание и ответить на контрольные вопросы. Теоретическая информация Управление конфигурацией сети включает в себя следующие задачи: отслеживание оборудования и программного обеспечения, управление файловыми архивами, учет сетевых услуг. В результате выполнения этих задач администратор должен владеть детальным списком существовавшей, текущей и прогнозируемой конфигурации сети. В зависимости от масштаба сети, такой список может быть довольно большим. Устранение возникающих неисправностей Для выявления и устранения неисправностей в компьютерной сети используются аппаратные, программные и административные средства. Цель использования этих средств – быстрое выявление и устранение неисправного компонента (или потенциально неисправного компонента) в компьютерной сети. С помощью этих средств решаются следующие задачи: быстрое нахождение и устранение неисправностей (по мере возможности предупреждение неисправностей); установка приоритета в предупреждении и устранении неисправностей; своевременное решение проблем пользователей и удовлетворение их запросов. В компьютерной сети по мере возможности рекомендуется использовать отказоустойчивые программные и аппаратные средства, которые, как правило, обладают избыточностью. Даже при возникновении неполадки, использование таких средств должно сохранить работоспособность сети. Управление производительностью сети Управление производительностью сети заключается в периодическом отслеживании различных характеристик, поиск «узких мест» (bottlenecks), просчитывание возможного развития событий и выработку рекомендаций по дальнейшему улучшению сети. Характеристики производительности сети В сетях на основе Windows Server обычно отслеживаются следующие характеристики. Количество байт, полученных с сервера и записанных на него позволяет получать информацию о загрузке сервера. Дополнительно можно контролировать количество отказов сервера на запись или чтение информации. Количество команд в очереди на исполнение также является показателем загрузки сервера. Это число не должно быть большим. Количество коллизий в секунду (в сетях Ethernet). Высокий уровень коллизий в сетях Ethernet не является хорошим показателем, т.к. при коллизии узлы прекращают работу в сети на случайный промежуток времени. Коллизии и загрузка сети не имеют прямого отношения друг к другу пока загрузка не приближается к пику 56-60%, тогда число коллизий чрезвычайно увеличивается и полностью «замораживает» трафик в сети. Высокий уровень коллизий в секунду обычно указывает на физические дефекты в сети. Например, если сегмент слишком длинный, то устройство при прослушивании кабеля (метод CSMA/CD) может не услышать передачу другого устройства и начат ь работу с сетью, вызвав коллизию. Количество ошибок системы безопасности. Высокий уровень неудачных входов в сеть, неудачных доступов к объектам и неудачных изменений настроек безопасности могут указывать на попытки взлома сети. В таком случает рекомендуется поставить аудит на объекты, вызвавшие ошибки, чтобы понять причину проблемы. (Понятие аудита будет рассмотрено в рамках администрирования учетных записей пользователей). Также можно применить анализатор протоколов, чтобы выявить место, откуда исходят ошибки – если например, хакер атакует сеть. Сеансы соединений с сервером. Особое внимание следует уделить этапу завершения сеансов. Если сеанс завершается в результате ошибки или из-за истечения периода ожидания сервера (time-out), то возможно сервер перегружен и отказывает в соединении, либо не может их быстро обслуживать. Возможно, следует добавить оперативную память на сервере или заменить некоторое оборудование. Существуют несколько сотен других характеристик, администратор должен сам решать какие из них необходимо отслеживать. Инструменты отслеживания характеристик производительности сети Для отслеживания характеристик в Windows Server используются следующие инструменты. Event viewer является частью основного набора административных инструментов Windows Server. Event Viewer поддерживает три регистрационных списка: один для регистрации событий системы безопасности (security log), второй для системной информации (system log) и третий для сообщений приложений (application log). В рамках производительности сети наиболее интересны первые два списка. Список событий системы безопасности записывает сообщения на основе фильтров, устанавливаемых в User Manager for Domains (другом административном инструменте). Также при назначении аудита, события аудита записываются в список системы безопасности. С помощью этого списка удобно отслеживать неудачные попытки регистрации в сети и доступа к данным. Список системной информации записывает события, регистрируемые системными компонентами Windows Server и предоставляет наиболее полезную информацию о функционировании сети и исправности оборудования. Например, если вы установили сетевую карту, а она не работает, можно проверить System log чтобы выяснить, не было ли конфликта прерываний. В этот же список заносится время запуска и остановки служб. Performance monitor. В отличие от event viewer, который регистрирует отдельные события, Performance monitor лучше подходит для записи и отслеживания тенденций изменения параметров системы. Можно установить достаточно большое количество характеристик, которые будет отслеживать Performance Monitor. В зависимости от значения выбранной характеристики, Performance Monitor может посылать предупреждения администратору сети и запускать другую программу, которая вернет систему в приемлемое состояние. Performance Monitor при работе потребляет ресурсы компьютера, поэтому можно осуществлять слежение за сервером удаленно, с другой машины под управлением Windows Server. Performance monitor и Event viewer в состоянии подготовить данные для хранения долгосрочных записей о производительности и событий в сети. Важно сохранять для длительного хранения только необходимые данные, чтобы потом в них не запутаться. Network monitor. В отличие от Event Viewer и Performance monitor, программа Network monitor не устанавливается автоматически в процессе установки Windows Server. В дальнейшем ее можно добавить как сетевую службу. Программа Network monitor является весьма мощным программным анализатором протоколов. Она отслеживает поток сетевых данных, записывает адреса отправителя и получателя, заголовки и данные для каждого пакета. Network monitor может захватывать пакеты пока не заполнит объем, равный свободной оперативной памяти минус 8 мегабайт для других программ. Соответственно рекомендуется использовать какой-либо фильтр при перехвате пакетов. Можно фильтровать пакеты основываясь на используемых в них транспортных протоколах, адресам отправителя и получателя, по шаблону данных, искать конкретные шестнадцатеричные или ASCII потоки в данных пакетов. Из соображений безопасности, Network Monitor обнаруживает другие установленные экземпляры агентов Network Monitor в сети, показывая имя компьютера, на которых они запущены, имя пользователя, вид работы Network Monitor в данный момент, адрес адаптера и номер версии. Если между двумя Network Monitor имеется маршрутизатор, не поддерживающий групповую адресацию (multicasting), то они могут не видеть друг друга. Но если вы видите другой Network Monitor, то они видит и вас. Задание (изучите нижеприведенные термины и ответьте на контрольные вопросы): Общесистемное управление. Управление безопасностью сети. Схемы сетевого наименования. Учетные записи. Имена компьютеров. Компьютерные имена NetBIOS. Windows Internet Name Service. Domain Name Service. Имена ресурсов. Разработка и внедрение политики защиты компьютерной сети. Выяснение потребностей компании. Разработка и реализация политики защиты. Реализация политики физической защиты. Управление учетными записями. Дополнительные средства защиты. Управление учетными записями пользователей. Контрольные вопросы Что такое общесистемное управление? Что такое управление безопасностью сети? Что такое схемы сетевого наименования? Что такое учетная запись пользователя в серверной операционной системе? Как осуществляется управление учетными записями? Какие дополнительные средства защиты чаще всего применяются? Как выполняется выяснение потребностей компании? Практическое занятие № 18 Тема: средства мониторинга компьютерных сетей. Цель: на практике изучить средства мониторинга компьютерных сетей. Теоретическая информация Постоянный контроль функционирования ЛВС, составляющей основу любой корпоративной сети, необходим для поддержания ее в работоспособном состоянии. Контроль — это необходимый первый этап, который должен выполняться при управлении сетью. Ввиду важности этой функции ее часто отделяют от других функций систем управления и реализуют специальными средствами. Такое разделение функций контроля и собственно управления полезно для небольших и средних сетей, для которых установка интегрированной системы управления экономически нецелесообразна. Использование автономных средств контроля помогает администратору сети выявить проблемные участки и устройства сети, а их отключение или реконфигурацию он может выполнять в этом случае вручную. Процесс контроля работы сети обычно делят на два этапа — мониторинг и анализ. На этапе мониторинга выполняется более простая процедура — процедура сбора первичных данных о работе сети: статистики о количестве циркулирующих в сети кадров и пакетов различных протоколов; состоянии портов концентраторов, коммутаторов и маршрутизаторов и т.п. Далее выполняется этап анализа, под которым понимается более сложный и интеллектуальный процесс осмысления собранной на этапе мониторинга информации, сопоставления ее с данными, полученными ранее, и выработки предположений о возможных причинах замедленной или ненадежной работы сети. Задачи мониторинга решаются программными и аппаратными измерителями, тестерами, сетевыми анализаторами, встроенными средствами мониторинга коммуникационных устройств, а также агентами систем управления. Задача анализа требует более активного участия человека и использования таких сложных средств, как экспертные системы, аккумулирующие практический опыт многих сетевых специалистов. |