работа. На сегодняшней день, в связи с развитием Информационных Технологий и компьютеризацией экономики одним из важнейших вопросов в деятельности компании становится обеспечение информационной безопасности (ИБ)

Скачать 306.16 Kb. Скачать 306.16 Kb.

|

|

1.2.4 Оценка существующих и планируемых средств защиты Защиту информационной безопасности в компании ООО “Альпина” обеспечивает отдел информационных технологий и охрана предприятия. Разработаны нормативно-правовые документы в области защиты информации и информационной безопасности: Положение о конфиденциальной информации; Положение об использовании программного обеспечения; Правила внутреннего трудового распорядка. Сотрудники охраны отвечают за обеспечение физической охраны помещений компании и пропускной режим, сотрудники ИТ-отдела отвечают за обеспечение безопасности информационной системы компании. Для компании важно иметь надежную архитектуру информационной системы, для обеспечения данной задачи подобраны высококвалифицированные специалисты ИТ-отдела. Архитектура системы информационной безопасности – это совокупность технических средств защиты и организационных мер, направленных на противодействие актуальным ИБ-угрозам и на снижение ИБ-рисков для защиты активов компании. Оптимальная архитектура системы информационной безопасности (СИБ) должна соответствовать нескольким базовым принципам: Воплощать в себе концепцию многоэшелонированной защиты (Defense in depth). Иметь возможности для расширения и роста, горизонтального и вертикального масштабирования. Построенная система должна отвечать растущим потребностям бизнеса на закладываемый промежуток времени. Быть простой в эксплуатации и диагностике. Иметь возможность для интеграции со всеми необходимыми инфраструктурными системами компании. Реально повышать уровень защищенности. Основными компонентами СИБ являютcя: - средства защиты периметра (межсетевые экраны, системы защиты от утечек данных DPL, системы защиты почты, системы обнаружения и предотвращения вторжений IDS/IPS, сетевые экраны для защиты веб-приложений WAF, SANDBOX, средства организации защищенного удаленного доступа к сети NAC, системы защиты от атак DDoS); - средства криптографической защиты информации (СКЗИ); - средства защиты внутренней сетевой инфраструктуры; - средства защиты серверной инфраструктуры и рабочих мест (антивирусные решения, средства защиты баз данных, SANDBOX, хостовые IDS/IPS, средства контроля доступа); - средства мониторинга состояния средств защиты, сбора и корреляции событий ИБ, сканеры уязвимостей (NMS, SIEM-системы). Локально вычислительная сеть (ЛВС) создана на базе стандарта Еthеrnеt 10/100 Bаsе-T. Данный стандарт подходит для использования с различными операционными системами и сетевым оборудованием. Преимущества данного стандарта связаны с разделением общего физического кабеля на отдельные кабельные отрезки, подключенные к центральному коммуникационному устройству. И хотя логически эти отрезки по-прежнему образуют общий домен коллизий, их физическое разделение позволяет контролировать их состояние и отключать в случае обрыва, короткого замыкания или неисправности сетевого адаптера на индивидуальной основе. Это обстоятельство существенно облегчает эксплуатацию больших сетей Ethernet, так как концентратор обычно автоматически выполняет такие функции, уведомляя при этом администратора сети о возникшей проблеме. Конфигурация сети представлена в таблице 1.7 Таблица 1.7 Конфигурация сети предприятия ООО “Альпина”

К средствам технической архитектуры ООО “Альпина” относятся сервера, персональные компьютеры работников предприятия, сетевое оборудование (кабель и маршрутизаторы). При создании структурированных кабельных систем в офисе одним из первых вопросов встает о том, какое сетевое оборудование выбрать. Кабели. Типы кабелей, применяемых в различных системах, различаются, могут быть: - коаксиальные кабели различной толщины; - кабели из оптоволокна; - витая пара. Предъявляемые на данный момент требования к скорости и качеству передачи данных адекватно могут поддержать только оптоволоконные проводники и витые пары. Системы, основанные на таких видах кабеля, различаются по уровню: - горизонталь - непосредственное подведение проводов к рабочим местам; - вертикаль - проведение коммуникаций между этажами и уровнями; - магистраль - коммуникационная система между зданиями. В нашем случае, для построения сетей, используется кабель вида неэкранированная витая пара категории 5. Информационные розетки. Рабочие места подключаются к ЛВС и сети Интернет с помощью специальных розеток. Главным составляющим информационной розетки является модульное гнездо. Оно должно быть стандартизированным и иметь специальное покрытие для более надежного соединения. Модульные гнезда рассчитаны под RJ45 разъём. Есть несколько универсальных правил, которых следует придерживаться, чтобы сеть работала надежно и долго. - все составляющие сети лучше подбирать у одного производителя. При этом важно точно следовать рекомендациям производителя по комплектации; - при построении сети рекомендуется использовать элементы 5-й и 6-й категории; - кабельная продукция должна быть сертифицирована. Конфигурация сетевого оборудования приведена в таблице 1.8 Таблица 1.8 Конфигурация сетевого оборудования

Конфигурацию периферийного оборудования приведена в таблице 1.9 В каждом подразделении для работы пользователей установлены МФУ лазерное Kyocera ECOSYS M2040dn, характеристики которых приведены в таблице 1.9 Таблица 1.9 Характеристики МФУ лазерное Kyocera ECOSYS M2040dn

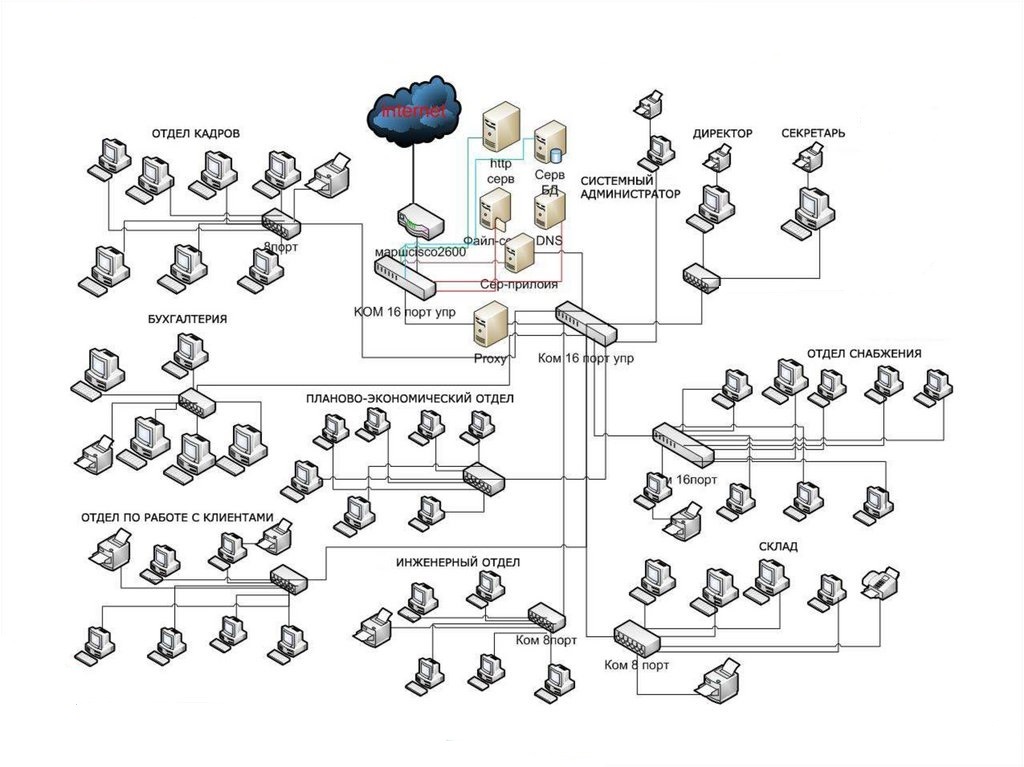

Укрупненная схема технической архитектуры предприятия представлена на рисунке 1.2  Рисунок 1.2. Техническая архитектура ИС “ООО Альпина” Серверная комната равноудалена от противоположных концов офиса, что упрощает организацию ЛВС. Высота потолка в помещении должна быть не менее 2,5м, так как размер телекоммуникационной по высоте 2100 мм, а также не стоит забывать от том, что нам требуется около 500 мм свободного пространства над ней для эффективного отвода тепла от стойки. В серверной не должно быть окон, так как они являются источниками тепла в летнее время, а также несут опасность несанкционированного доступа. Не стоит выбирать помещение в самой глубине здания, ведь нам нужно будет организовать кондиционирование помещения, а это значит, что потребуется сделать отвод жидкости от кондиционера. С одной стороны - помещение должно быть легко доступно для администраторов и/или авторизованных специалистов, с другой стороны - гарантировать защиту от несанкционированного доступа. Так же, ещё одним источником опасности для оборудования служат трубопроводы и дренажные системы - необходимо заранее удостовериться что под потолком не проходит никаких коммуникаций, иначе вероятность затопления серверного помещения - крайне высока. В серверной комнате в телекоммуникационной стойке расположены следующие устройства: - патч-панель; - сервер баз данных; - коммутатор Zyxel XGS2210-28HP; - ИБП ; - рабочее место администратора сети. 1.2.5 Оценка рисков От того, насколько правильно будут оценены риски зависит эффективность системы информационной безопасности предприятия в целом. Существует условная классификация рисков: по источнику риска (например, атаки хакеров или инсайдеров, финансовые ошибки, воздействие государственных регуляторов, юридические претензии контрагентов, негативное информационное воздействие конкурентов); по цели (информационные активы, физические активы, репутация, бизнес-процессы); по продолжительности влияния (операционные, тактические, стратегические). На предприятии ООО “Альпина” оценка рисков проводится начальником отдела информационных технологий совместно с генеральным директором, техническим директором и сотрудниками отдела. Чтобы выявит слабые места, необходимо: провести идентификацию информационных ресурсов, составить перечень угроз, определить степень уязвимости данных. В компании используется метод, в котором результаты оценки рисков предоставляются в виде перечня рисков, каждому из которых определен ранг. Результаты оценки рисков приведены в таблице 1.10 Таблица 1.10 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||