|

|

Курсовая работа Информационная безопасность. Курсовой проект_Масленников_482. Обеспечение безопасности компьютерной сети мфц

Комитет по образованию Правительства Санкт-Петербурга

САНКТ-ПЕТЕРБУРГСКИЙ КОЛЛЕДЖ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

КУРСОВОЙ ПРОЕКТ

по МДК.03.02

Безопасность функционирования информационных систем

ПМ.03 ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ

09.02.02 КОМПЬЮТЕРНЫЕ СЕТИ

Тема: Обеспечение безопасности компьютерной сети МФЦ

Выполнил

студент группы 482:

Масленников Максим Александрович

Проверил: Похила А.В.

___________________

Санкт-Петербург 2021

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 3

Глава 1. Анализ защиты компьютерной сети 4

1.1 Основные сведения о программно-аппаратных средствах составляющих компьютерную сеть организации. 4

1.2 Оценка существующих средств информационной защиты 8

1.3 Разрушающие программные средства 10

1.4 Несанкционированный доступ к информации 12

1.6 Управление доступом 16

1.7 Информация подверженная краже и безопасность данных 17

Глава 2. Создание топологии сети сектора №3 МФЦ Кировского района Санкт-Петербурга 21

ЗАКЛЮЧЕНИЕ 25

Список использованных источников 26

Вторая глава должна быть с параграфами. Почему в 1 главе 7 пунктов, во второй ни одного???

В первой главе объединить некоторые параграфы.

ВВЕДЕНИЕ

Актуальность: На сегодняшний день уже достаточно широко используются методы параметрической и структурной идентификации, в основе которых лежит применение IT-технологий. Информационная система включает аппаратное и программное обеспечение. В настоящее время большинство персональных компьютеров в мире работают под управлением той или иной версии операционной системы Windows. Программные продукты этого семейства обладают общими характерными чертами:

единый графический пользовательский интерфейс;

многозадачность;

поддержка работы в сетевой среде;

наличие универсальной системы средств обмена данными между приложениями (буфер обмена, динамический обмен данными – DDE, связывание и встраивание объектов – OLE).

Целью курсовой работы является повышение степени защищённости информации посредством разработки рекомендаций по обеспечению защиты данных и решений по недопущению несанкционированного доступа к служебной и секретной информации.

Задача: Обеспечение безопасности компьютерной сети сектора №3 МФЦ Санкт-Петербурга

Предмет исследования: Компьютерная сеть организации

Объект исследования: Сектор №3 МФЦ Санкт-Петербурга

Отформатировать! Смотрите образец КР

Глава 1. Анализ защиты компьютерной сети

1.1 Основные сведения о программно-аппаратных средствах составляющих компьютерную сеть организации.

Под телекоммуникациями понимают технические устройства и программное обеспечение к ним, посредством которых осуществляются прием и передача информации на большие расстояния. Как известно, для обеспечения доступа к информации, расположенной на удаленных компьютерах, их объединяют с помощью сетей.

Прежде чем говорить об аппаратном и программном обеспечении компьютерных сетей, надо отметить, что эталоном многоуровневой схемы построения сетевых средств связи считается семиуровневая модель взаимодействия открытых систем (Open System Interconnection, OSI), предложенная Международной организацией стандартов (International Standard Organization — ISO) и получившая сокращенное наименование OSI/ISO. Основная идея модели заключается в том, что каждому уровню отводится конкретная роль, а общая задача передачи данных разбивается на отдельные подзадачи.

Модель содержит семь уровней, расположенных друг над другом.

Уровни модели OSI/ISO:

7 Прикладной уровень

6 Представительный уровень

5 Сеансовый уровень

4 Транспортный уровень

3 Сетевой уровень

2 Канальный уровень

1 Физический уровень

Физический уровень связан с работой аппаратных средств. На нем определяются физические аспекты передачи информации по линиям связи, такие как уровень напряжения, частоты, природа передающей среды, способ передачи двоичной информации по физическому носителю, например, коаксиальный кабель, витая пара, оптоволоконный кабель, размеры и формы используемых разъемов. В компьютерах за поддержку физического уровня обычно отвечает сетевой адаптер.

Канальный уровень отвечает за передачу данных по физическому уровню с проверкой доступности среды передачи и реализацией механизма обнаружения и коррекции ошибок между непосредственно связанными узлами сети. На нем формируются физические пакеты данных для реальной доставки по физическому уровню. Протоколы канального уровня реализуются совместно сетевыми адаптерами и их драйверами.

Сетевой уровень отвечает за доставку информации от узла-отправителя к узлу-получателю. На этом уровне осуществляется маршрутизация следования пакетов данных, обеспечивается доставка данных между сетями, а также создание надежных барьеров на пути нежелательного трафика между сетями.

Транспортный уровень обеспечивает доставку информации вышележащим уровням с необходимой степенью надежности. Обладает способностью к обнаружению ошибок и исправлению ошибок передачи, таких как искажение, потеря или доставка пакетов в неправильном порядке.

Сеансовый уровень предоставляет средства синхронизации, которые позволяют создавать контрольные точки при передаче больших объемов информации. В случае сбоя в работе сети передачу данных можно возобновить с последней контрольной точки, а не начинать все сначала.

Представительный уровень отвечает за форму представления данных, перекодирует информацию из одного формата в другой, обеспечивает ее сжатие и распаковку, шифрование и дешифрование.

Прикладной уровень обеспечивает взаимодействие пользовательских приложений с сетью. На этом уровне реализуются такие сервисы, как удаленная передача данных, электронная почта и работа в Интернете с использованием веб-браузеров.

Аппаратное обеспечение компьютерных сетей составляют провода и кабели (витая пара, коаксиальный, оптоволоконный), сетевые карты (адаптеры) коммутационные панели (кросс-панели), коннекторы и терминаторы, повторители, разветвители, мосты, маршрутизаторы, шлюзы, а также модемы, позволяющие использовать различные протоколы и топологии в единой неоднородной системе:

провода и кабели

сетевая карта (адаптер) обеспечивает физическое соединение между компьютером и сетью. Именно в разъем адаптера вставляется сетевой кабель. С помощью сетевой карты осуществляются преобразование данных, поступающих от компьютера, с целью их передачи, а также обратное преобразование, передача данных, управление передачей данных;

коммутационные панели обеспечивают коммутацию (соединение) кабелей с сетевым оборудованием;

коннекторы (соединители) являются механическими устройствами, предназначенными для сборки компонентов локальной компьютерной сети. Коннекторы представляют собой разъемы, состоящие из двух частей — вилки и розетки, предназначенные для соединения отрезков кабеля или подсоединения кабеля к какому-либо устройству;

модем — устройство, преобразующее цифровые сигналы в аналоговую форму для передачи их по каналам связи аналогового типа, и наоборот.

Программное обеспечение компьютерных сетей обеспечивает организацию коллективного доступа к вычислительным и информационным ресурсам сети, динамическое распределение и перераспределение ресурсов сети с целью повышения оперативности обработки информации и максимальной загрузки аппаратных средств, а также в случае отказа и выхода из строя отдельных технических средств

К системному сетевому программному обеспечению, функции которого реализуются в виде распределённой операционной системы сети, относят сетвые операционные системы. К их возможностям можно отнести:

поддержку сетевого оборудования;

поддержку сетевых протоколов;

поддержку протоколов маршрутизации;

поддержку фильтрации сетевого трафика;

поддержку доступа к удаленным ресурсам, таким как принтеры, диски ит. п., по сети;

поддержку сетевых протоколов авторизации;

наличие в системе сетевых служб, позволяющих удалённым пользователям использовать ресурсы сети

Выполняемое с помощью операционной системы сети управление включает: планирование сроков и очередности получения и выдачи информации абонентам; распределение решаемых задач по компьютерам сети; присвоение приоритетов задачам и выходным сообщениям; изменение конфигурации сети компьютеров; распределение информационных вычислительных ресурсов сети для решения задач пользователя.

1.2 Оценка существующих средств информационной защиты

Средства защиты информации — это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

В соответствии с приказом ФСТЭК России от 11 февраля 2013 г. № 17 для обеспечения защиты информации, содержащейся в государственных информационных системах, применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации в соответствии со статьей 5 Федерального закона от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании"

В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую — генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки — высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

По степени распространения и доступности выделяются программные средства, другие средства применяются в тех случаях, когда требуется обеспечить дополнительный уровень защиты информации.

1.3 Разрушающие программные средства

Класс разрушающих программных средств (далее – РПС) составляют компьютерные вирусы, троянские кони (закладки) и средства проникновения в удаленные системы через локальные и глобальные сети.

Компьютерный вирус – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи. Главное условие существования вирусов – универсальная интерпретация информации в вычислительных системах. Вирус в процессе заражения программы может интерпретировать её как данные, а в процессе выполнения как исполняемый код. Этот принцип был положен в основу всех современных компьютерных систем, использующих архитектуру фон Неймана.

Традиционное определение, данное Ф.Коэном, «компьютерный вирус – это программа, которая может заражать другие программы, модифицируя их посредством добавления своей, возможно измененной, копии», ключевым понятием в определении вируса является его способность к саморазмножению, – это единственный критерий, позволяющий отличить программы-вирусы от остальных программ. При этом «копии» вируса действительно могут структурно и функционально отличаться между собой.

Современная ситуация характеризуется двумя моментами: появлением полиморфных вирусов и генераторов вирусов.

Полиморфные вирусы характеризуются тем, что для их обнаружения неприменимы обычные алгоритмы поиска, так как каждая новая копия вируса не имеет со своим родителем ничего общего. Это достигается шифровкой тела самого вируса и расшифровщиком, не имеющим ни одного постоянного бита в каждом своём экземпляре. Появление генераторов вирусов позволяет, задав программе-генератору в виде входных параметров способ распространения, тип, вызываемые эффекты, причиняемый вред, получить ассемблерный текст нового вируса. Вирусы постоянно расширяют свою «среду обитания» и реализуют принципиально новые алгоритмы внедрения и поведения.

Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Обычно такие программы маскируются под какие-нибудь полезные утилиты. Троянские кони представляют собой программы, реализующие функции, связанные с нарушением безопасности и деструктивными действиями. Отмечены случаи создания таких программ с целью облегчения распространения вирусов.

Программные закладки также содержат некоторую функцию, наносящую ущерб вычислительной системе, но эта функция, наоборот, старается быть как можно незаметнее, т.к. чем дольше программа не будет вызывть подозрений, тем дольше закладка сможет работать.

В качестве примера приведем возможные деструктивные функции, реализуемые троянскими конями и программными закладками:

уничтожение информации;

перехват и передача информации;

целенаправленная модификация кода программы.

Если вирусы и троянские кони наносят ущерб посредством лавинообразного саморазмножения или явного разрушения, то основная функция разрушающих программных средств, действующих в компьютерных сетях, – взлом атакуемой системы, т.е. преодоление защиты с целью нарушения безопасности и целостности. Этот процесс может быть автоматизирован с помощью специального вида разрушающего программного средства, называемого сетевой червь.

Червями называют вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Это самый опасный вид вирусов, так как объектами нападения в этом случае становятся информационные системы государственного масштаба. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу, т.к. ему в любой момент момент может подвергнуться любой из 100 миллионов компьютеров, подключенных к этой сети.

1.4 Несанкционированный доступ к информации

Архитектура сетей и технология ее функционирования позволяет злоумышленнику находить или специально создавать лазейки для скрытого доступа к информации, причем многообразие и разнообразие даже известных фактов злоумышленных действий даёт достаточные основания предполагать, что таких лазеек существует или может быть создано много.

Несанкционированный доступ к информации, находящейся в сети бывает:

косвенным – (без физического доступа к элементам сети);

прямым – (с физическим доступом к элементам сети).

Существуют следующие пути несанкционированного получения информации (каналы утечки информации):

применение подслушивающих устройств;

дистанционное фотографирование;

перехват электромагнитных излучений;

хищение носителей информации и производственных отходов;

считывание данных в массивах других пользователей;

копирование носителей информации;

несанкционированное использование терминалов;

маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

использование программных ловушек;

получение защищаемых данных с помощью серии разрешённых запросов;

использование недостатков языков программирования и операционных систем;

преднамеренное включение в библиотеки программ специальных блоков типа «троянских коней»;

незаконное подключение к аппаратуре или линиям связи вычислительной системы;

злоумышленный вывод из строя механизмов защиты.

Канал утечки информации – совокупность источника информации, материального носителя или среды распространения несущего эту информацию сигнала и средства выделения информации из сигнала или носителя.

1.5 Постоянная аутентификация

Первая категория обеспечивает защиту только от несанкционированного доступа (далее – НСД) в системах, где нарушитель не может во время сеанса работы прочитать аутентификационную информацию. Примером средства статической аутентификации являются традиционные постоянные пароли. Их эффективность преимущественно зависит от сложности угадывания паролей и, собственно, от того, насколько хорошо они защищены.

Для компрометации статической аутентификации нарушитель может подсмотреть, подобрать, угадать или перехватить аутентификационные данные и т. д.

Устойчивая аутентификация использует динамические данные аутентификации, меняющиеся с каждым сеансом работы. Реализациями устойчивой аутентификации являются системы, использующие одноразовые пароли и электронные подписи. Усиленная аутентификация обеспечивает защиту от атак, где злоумышленник может перехватить аутентификационную информацию и пытаться использовать ее в следующих сеансах работы.

Однако устойчивая аутентификация не обеспечивает защиту от активных атак, в ходе которых маскирующийся злоумышленник может оперативно (в течение сеанса аутентификации) перехватить, модифицировать и вставить информацию в поток передаваемых данных.

Постоянная аутентификация обеспечивает идентификацию каждого блока передаваемых данных, что предохраняет их от несанкционированной модификации или вставки. Примером реализации указанной категории аутентификации является использование алгоритмов генерации электронных подписей для каждого бита пересылаемой информации

1.6 Управление доступом

Средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты-пользователи и процессы могут выполнять над объектами – информацией и другими компьютерными ресурсами. Речь идет о логическом управлении доступом, который реализуется программными средствами. Логическое управление доступом – это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность путем запрещения обслуживания неавторизованных пользователей. Задача логического управления доступом состоит в том, чтобы для каждой пары (субъект – объект) определить множество допустимых операций, зависящее от некоторых дополнительных условий, и контролировать выполнение установленного порядка.

Контроль прав доступа производится разными компонентами программной среды – ядром операционной системы, дополнительными средствами безопасности, системой управления базами данных, посредническим программным обеспечением и т.д.

При принятии решения о предоставлении доступа обычно анализируется следующая информация:

Идентификатор субъекта (идентификатор пользователя, сетевой адрес компьютера). Подобные идентификаторы являются основой добровольного управления доступом;

Атрибуты субъекта (метка безопасности, группа пользователя).

Метки безопасности – основа принудительного управления доступом.

Место действия (системная консоль, надежный узел сети).

Время действия (большинство действий целесообразно разрешать только в рабочее время).

Внутренние ограничения сервиса (число пользователей согласно лицензии, на программный продукт).

Удобной надстройкой над средствами логического управления доступом является ограничивающий интерфейс, когда пользователя лишают самой возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ.

Информационная система госучреждения должна иметь базы данных, хранящие конфиденциальную информацию о гражданине РФ: фамилию, имя, отчество, дату рождения, его доход, сведения о стаже и номер лицевого счета, а также выявлять несоответствия о полученных данных. Информация поступает в орган двумя способами: индивидуально от каждого человека в виде бумажных документов, заверенных подписью и печатью, и через Интернет. Документы регистрируются. Электронный документ должен содержать электронно-цифровую подпись, т.е. входящая информация шифруется системами криптозащиты. Сведения заносятся в базу данных с автоматизированных рабочих мест операторов. Все изменения, внесенный в БД, периодически должны сохраняться, делаться копии на случай утери информации.

Безопасность данных, содержащихся в информационной системе МФЦ, достигается путем исключения несанкционированного доступа к таким данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий. При выявлении недостоверных персональных данных или неправомерных действий с ними оператором, при обращении или по запросу субъекта персональных данных, или его законного представителя, либо уполномоченного органа по защите прав субъектов персональных данных оператор обязан осуществить блокирование персональных данных, относящихся к соответствующему субъекту персональных данных, с момента такого обращения или получения такого запроса на период проверки. Безопасность данных при их обработке в информационных системах обеспечивается с помощью средств защиты информации, к которым относятся шифровальные (криптографические) средства, средства предотвращения несанкционированного доступа, утечки информации по техническим каналам и т.д. Средства криптографической защиты информации - программно-аппаратные средства, осуществляющие криптографическое преобразование информации для обеспечения ее безопасности. В целях обеспечения защиты информации, предоставляемой в электронной форме в системе электронного документооборота Пенсионного фонда РФ, используются средства криптографической защиты информации и электронной цифровой подписи “Верба-O\OW”. Безопасность информационных систем Пенсионного фонда РФ обеспечивается с помощью специальных методов. Правовым методом обеспечения информационной безопасности является разработка нормативных правовых актов, регла- 30 Вопросы экономики и права. 2013. № 2 ментирующих отношения в информационной сфере и нормативных методических документов по вопросам обеспечения информационной безопасности Пенсионного фонда РФ.

Доступ к сведениям о гражданах РФ должен быть ограничен. За этим следит администратор ИБ. Администратор сервера несет ответственность за целостность, конфиденциальность, доступность, подотчетность и подлинность БД.

Важная: Сведения, которые должны быть переданы в банк.

Полезная: Применение электронных таблиц Excel, использование Интернет, факса, телефонных книг – это значительно экономит временные ресурсы.

Несущественная: сведения, хранящиеся более 75 лет.

По степени критичности относительно целостности информация, хранящаяся в БД, будет важной, т.к. несанкционированное изменение ее приведет к неправильной работе АРМ через некоторое время, если не будут приняты определённые меры администратором главного сервера и администратором ИБ.

По степени критичности относительно конфиденциальности виды информации могут быть следующие:

Критическая: Сведения о гражданах РФ и методах связи с г. Москва.

Очень важная: Пароли АРМ, номера персонифицированных счетов.

Важная: Сведения, которые должны быть переданы в банк.

Незначимая: Метод обмена информации между регионами, способ хранения информации и т.д.

Главный смысл классифицирования информации состоит в том, чтобы указать на то, как персонал должен обращаться с ней. Самой критичной и чувствительной информацией являются сведения о гражданах РФ, хранящиеся в БД. БД должны храниться на администраторском сервере, а их дубликаты на АРМ администратора ИБ и в г. Москве. Главный администратор должен контролировать СУБД и нести ответственность за потерю сведений из БД, осуществлять работу с сетью Интернет. Ценность информации состоит в ограниченном доступе к ней. Чем ценнее сведения, тем меньше людей имеют возможность ей пользоваться (пароли, шифрование и др.) Такую информацию можно назвать чувствительной и конфиденциальной. Важной будет информация связанная с бизнес-целями МФЦ. Главной целью защиты информационных ресурсов является обеспеспечение безопасности администраторского сервера.

Глава 2. Создание топологии сети сектора №3 МФЦ Кировского района Санкт-Петербурга

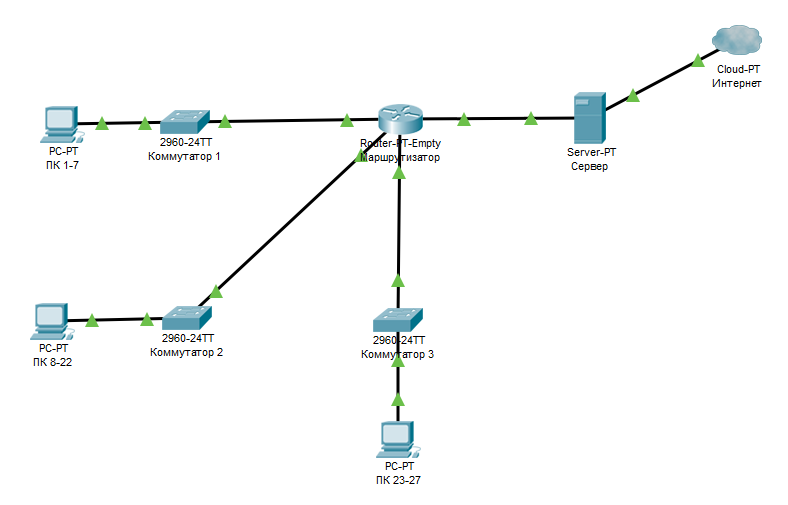

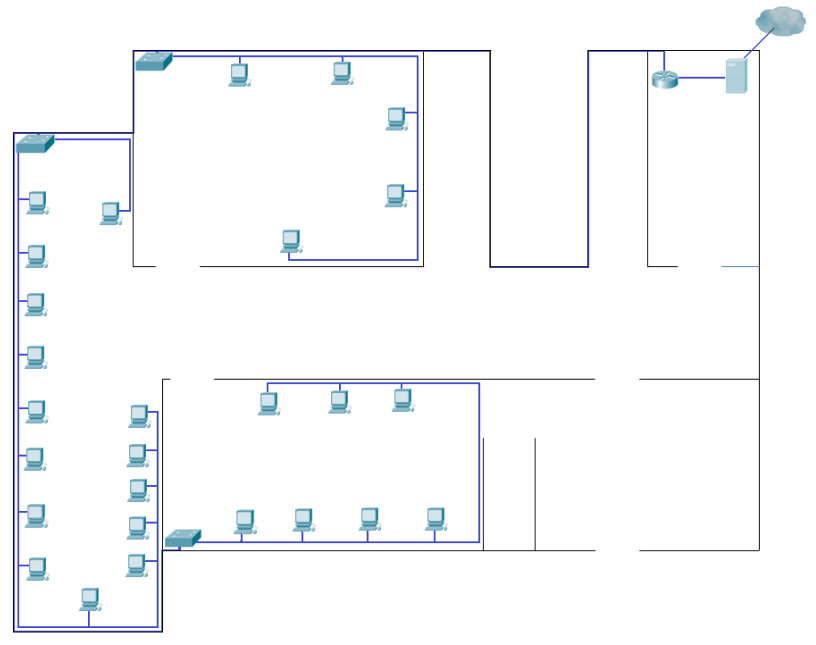

В данном МФЦ находятся двадцать семь персональных компьютеров, которые входят в домен, три коммутатора, один роутер и один сервер, который подключен к внешней сети и работает в качестве контроллера домена. данном МФЦ находятся двадцать семь персональных компьютеров, которые входят в домен, три коммутатора, один роутер и один сервер, который подключен к внешней сети и работает в качестве контроллера домена.

Рисунок 2 - Физическое расположение сетевого оборудования в здании

Рисунок 1 - Топология сети МФЦ

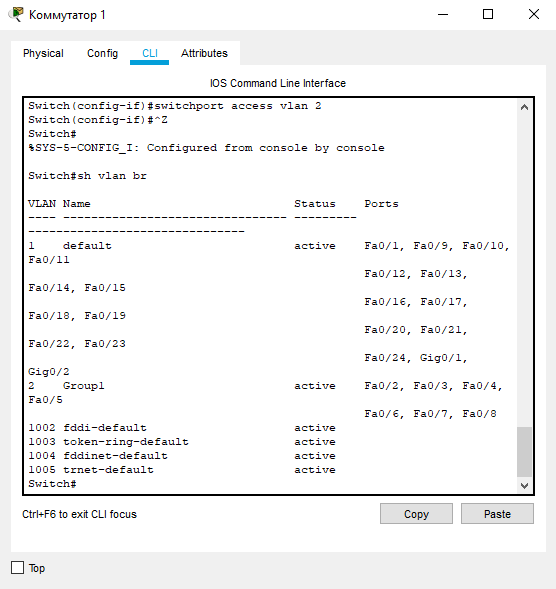

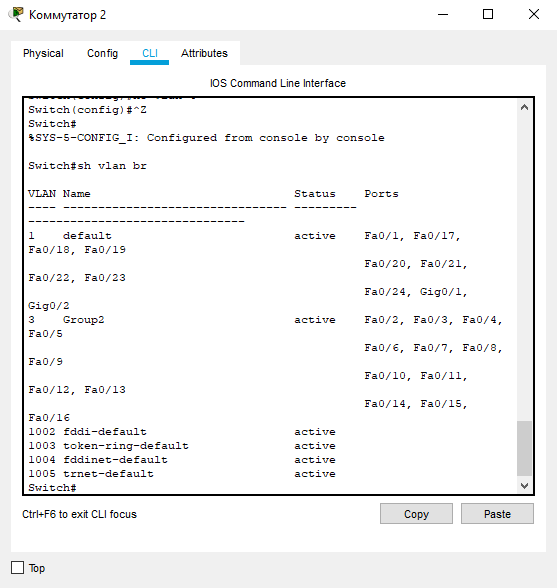

Рисунок 4 - Создание Vlan Group2

Рисунок 3 - Создание Vlan Group1

Д

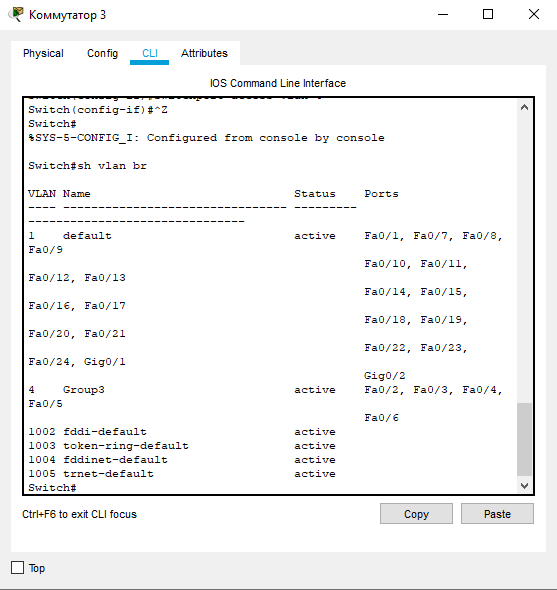

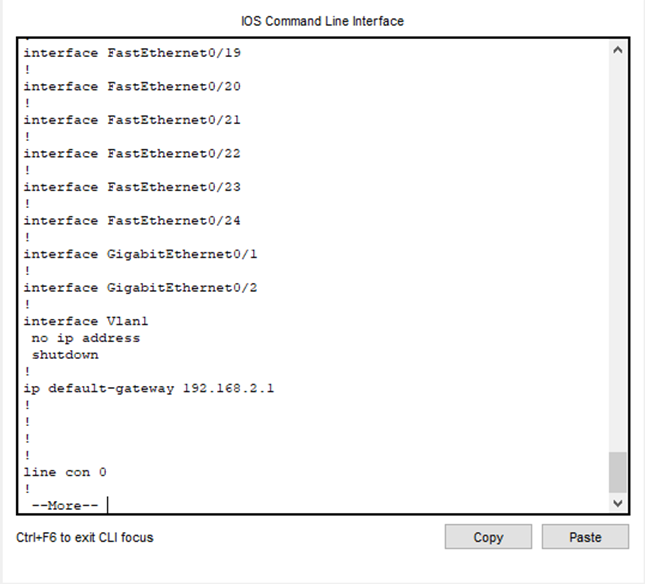

обавляем Vlan на коммутаторах для разделения компьютеров на разные сети (рис. 3-5).

Рисунок 5 - Создание Vlan Group 3

Рисунок 6 - Добавление шлюза

Н  еобходимо указать у коммутаторов шлюз, IP которого является сервером топологии еобходимо указать у коммутаторов шлюз, IP которого является сервером топологии

Сеть построена на базе оборудования компании “Cisco”. В качестве антивирусного программного обеспечения используется Kasperskiy Security Center, на автоматизированные рабочие места установлена ОС Windows 10, серверное ПО используется ОС Windows Server 2019. Сервера поддерживают «Горячую замену» дисков хранения данных. В качестве экономии физических серверов, на одном сервере используется технология виртуальной машиной.

Рисунок 7 - Kaspersky Sexurity Center

ЗАКЛЮЧЕНИЕ

Самой уязвимой зоной, в которой риск потери будет высокий, - это уровень системы управления базами данных. Важной значение для отделения Пенсионного Фонда имеет потеря информации. Актуальными будут те угрозы, которые на уровне СУБД носят высокую степень риска. Отделение Пенсионного Фонда РФ не составляет особого интереса окружающим (возможно, потому что не занимается денежными операциями, а только назначением на пенсию), поэтому общий риск потерь не является особо высоким на рассматриваемых уровнях, и самой актуальными угрозами будут неисправность программного обеспечения и аппаратных средств, ошибки пользователей.

В госоргане обязательно необходимо следить и обеспечивать безопасность информации по составленным правилам и требованиям. В этом случае повысится вероятность избежание нежелательных последствий и уменьшатся риски потерь.

В курсовой работе были рассмотрены и проанализированы возможные угрозы нападения на информационные ресурсы отделения Пенсионного Фонда РФ, разработана политика безопасности, построена информационная система и показаны ее структурная и инфологическая модели. В процессе работы были выявлены какая информация является чувствительной, опасные для нее угрозы, проведены оценки рисков нападения, описаны категории возможных потерь, разработаны правила и защитные меры при самых критических ситуациях. Можно подвести итог, что политика ИБ должна существовать во всех организациях и госучреждениях где имеются компьютеры для необходимой защиты, применение которой должно быть целесообразно.

Список использованных источников

Бабаш, А.В. Информационная безопасность: Лабораторный практикум / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2019. - 432 c.

Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2018. - 118 c

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 88 c

https://habr.com/ru/company/zyxel/blog/516508/

https://www.kaspersky.ru/resource-center/definitions/what-is-internet-security?referer2=tcid_admitad_d14be97bd355d4793d858b72883a2b06_442763_x4&tagtag_uid=d14be97bd355d4793d858b72883a2b06

https://ru.wikipedia.org/wiki/Защита_информации_в_локальных_сетях

https://xserver.a-real.ru/blog/useful/metody-zashchity-lokalnoy-seti/

https://coderlessons.com/tutorials/kachestvo-programmnogo-obespecheniia/izuchite-bezopasnost-seti/setevaia-bezopasnost-kratkoe-rukovodstvo

https://www.cisco.com/c/ru_ru/products/security/what-is-network-security.html# types

https://www.kaspersky.ru/blog/kar-zashhitit-domashnyuyu-set-i-vse-ustrojstva/1784/

https://studwood.ru/1864668/informatika/zaschita_lokalnoy_seti

https://os-info.ru/oxrannaya-signalizaciya/organizaciya-inzhenernoj-sistemy-zashhity-obektov.html

https://infourok.ru/konspekt-bezopasnost-kompyuternyh-setej-5285435.html

https://nsportal.ru/shkola/klassnoe-rukovodstvo/library/2015/01/13/bezopasnost-v-seti-internet

https://www.banki.ru/news/columnists/?id=10538769

|

|

|

Скачать 332.85 Kb.

Скачать 332.85 Kb.