IIIIIIII Курсовая. Образовательная программа по специальности 10. 02. 04 Обеспечение информационной безопасности телекоммуникационных систем

Скачать 1.85 Mb. Скачать 1.85 Mb.

|

|

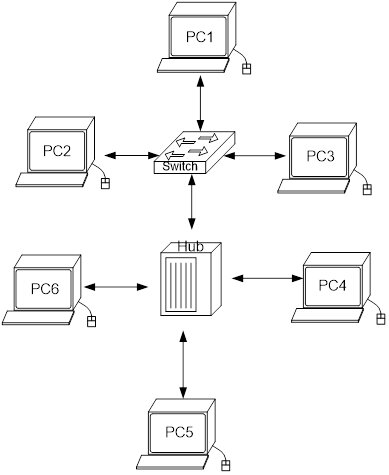

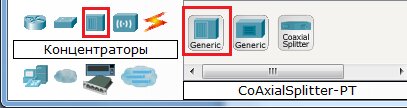

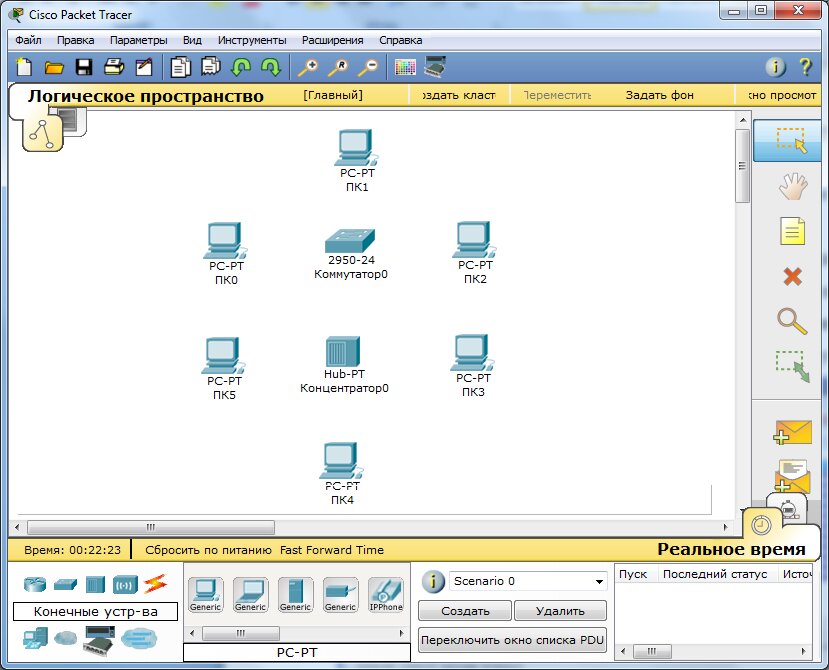

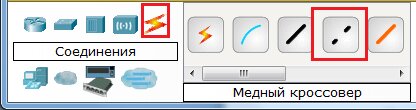

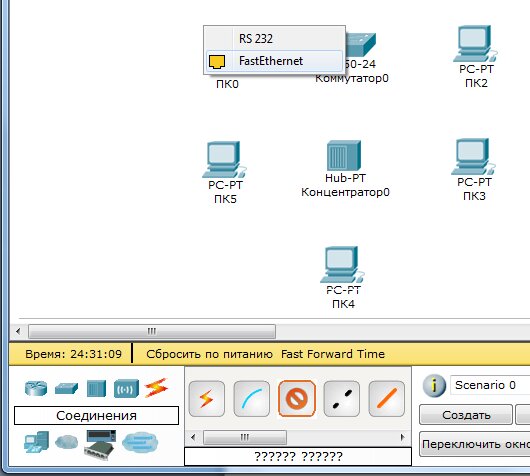

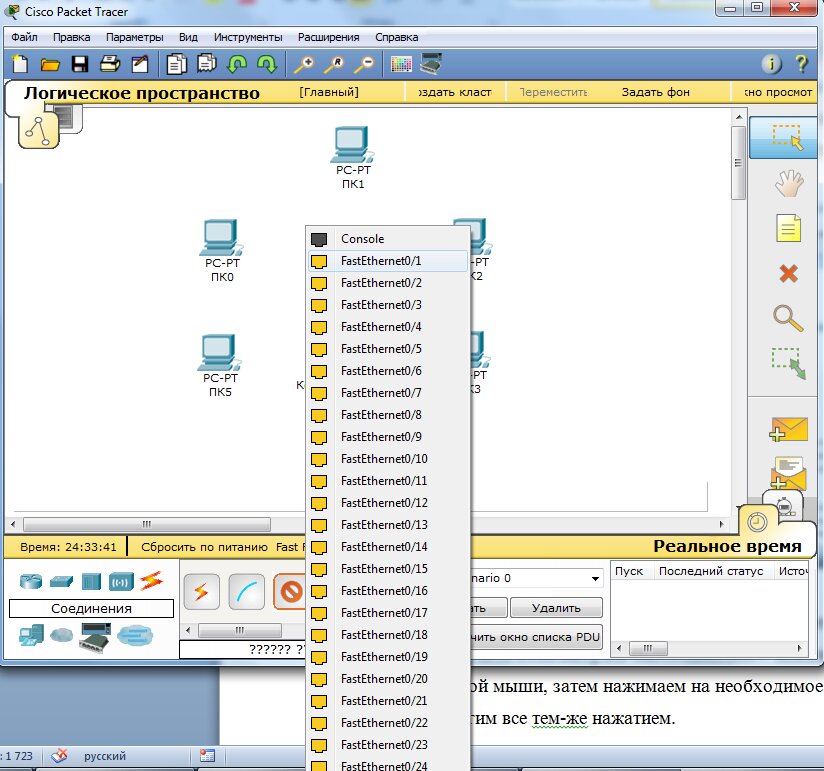

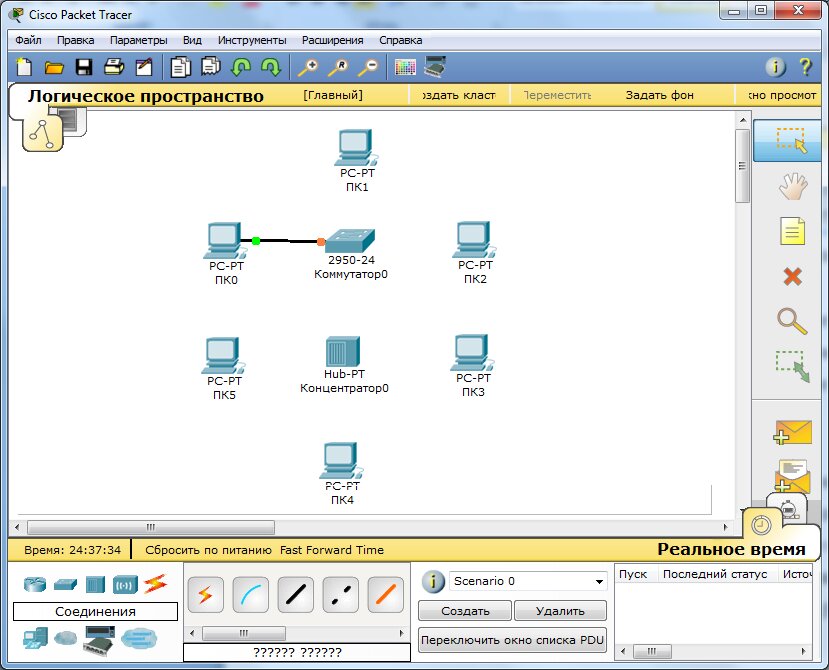

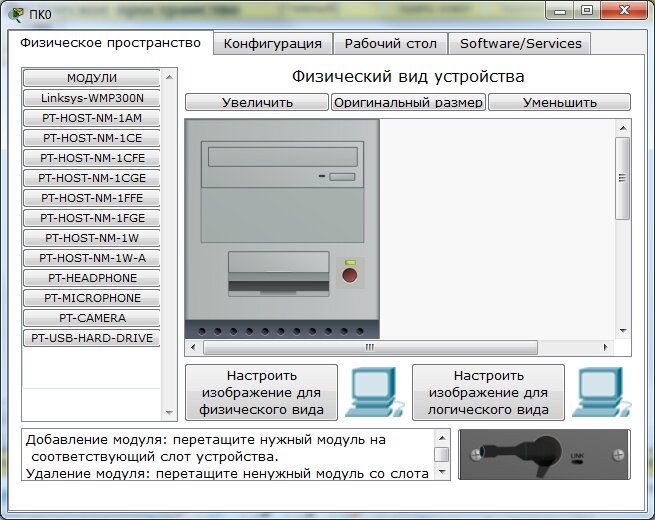

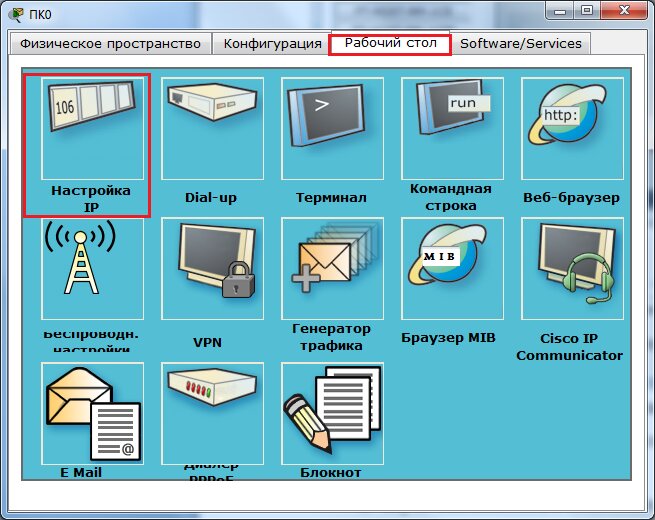

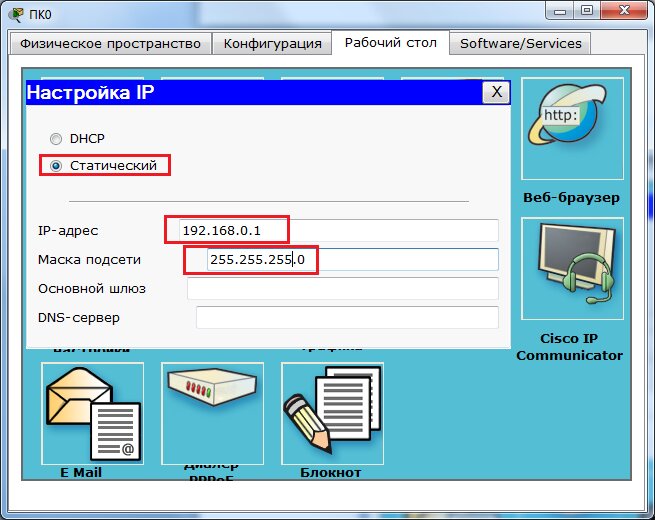

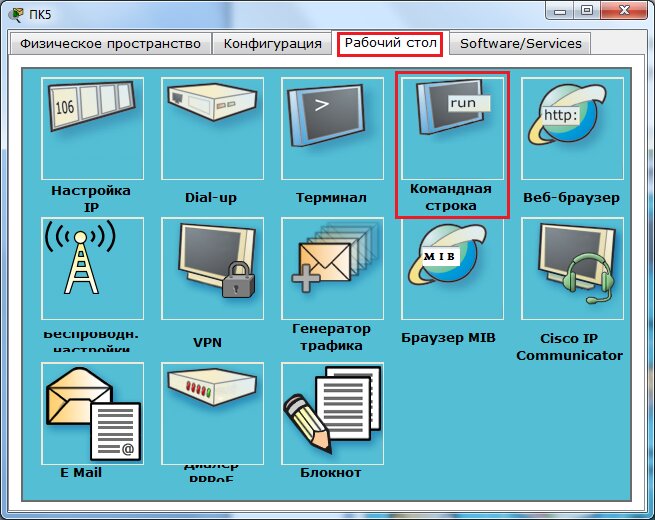

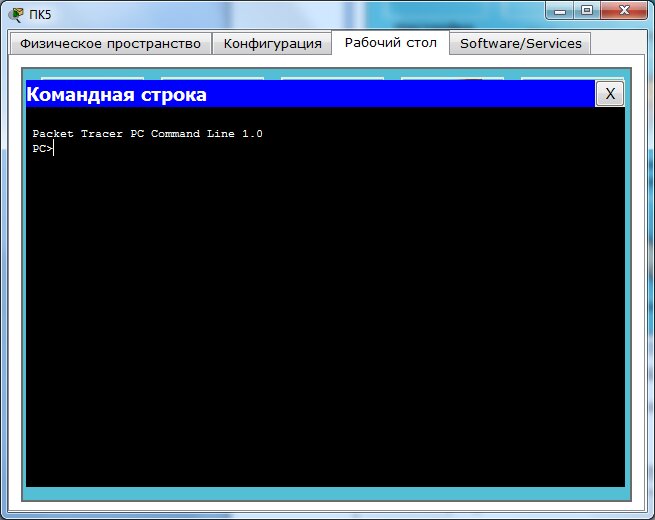

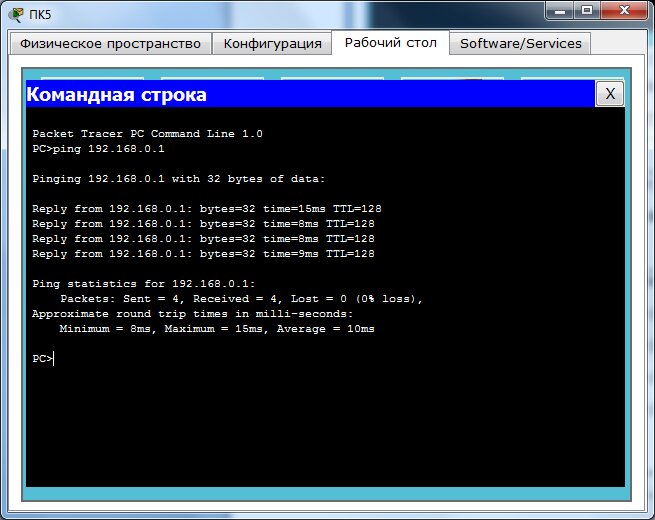

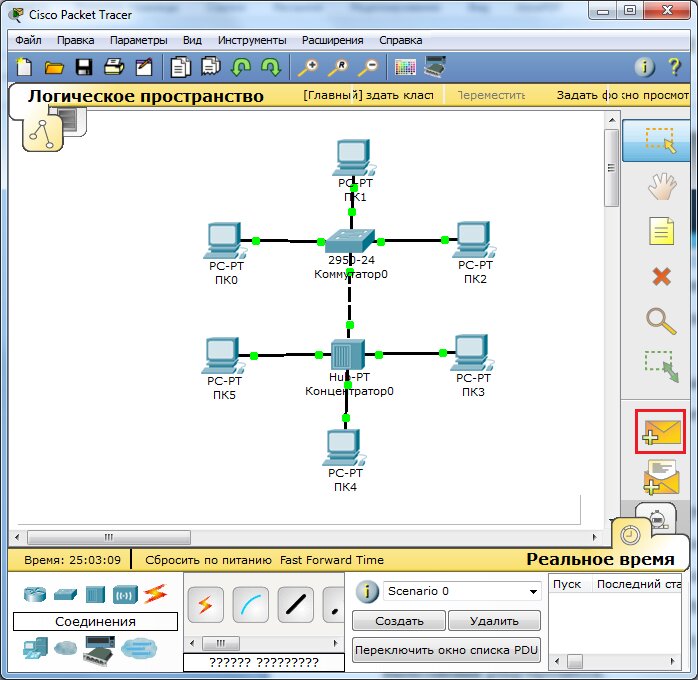

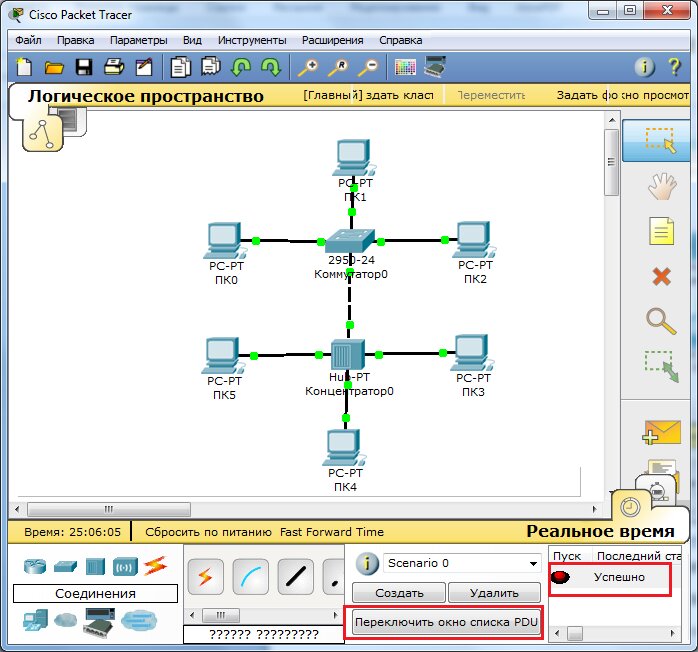

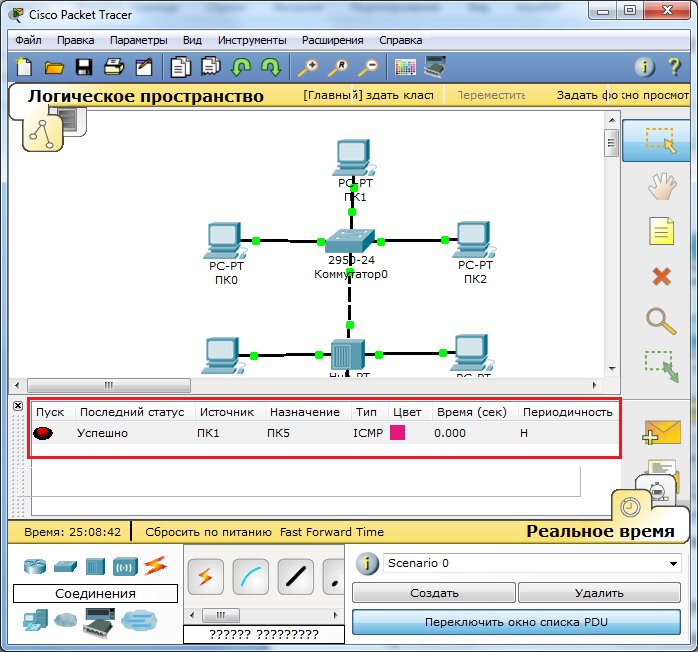

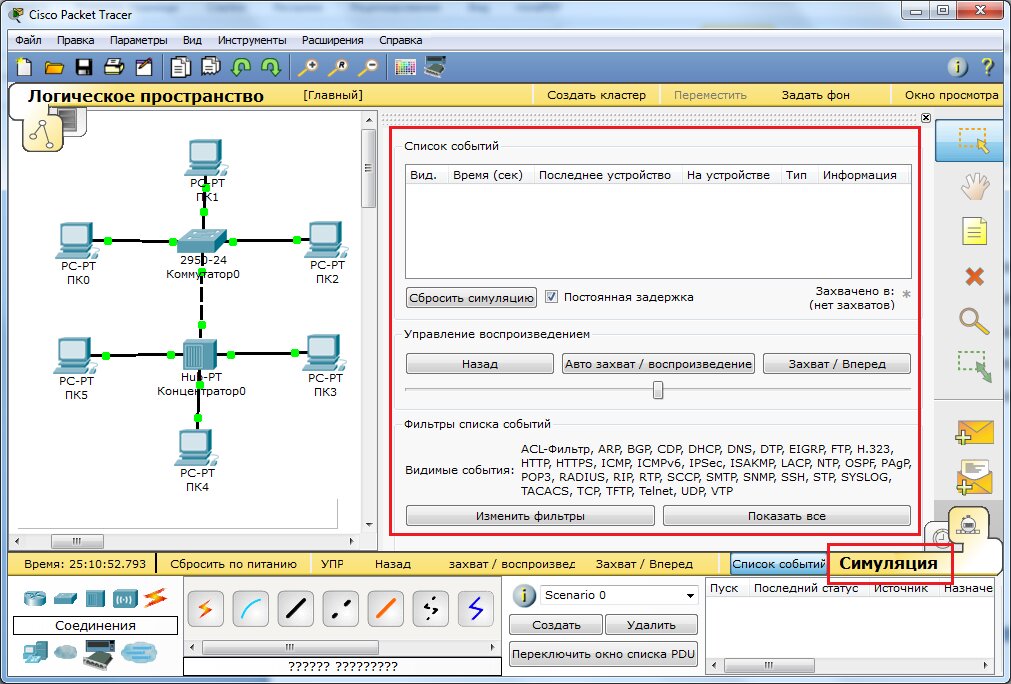

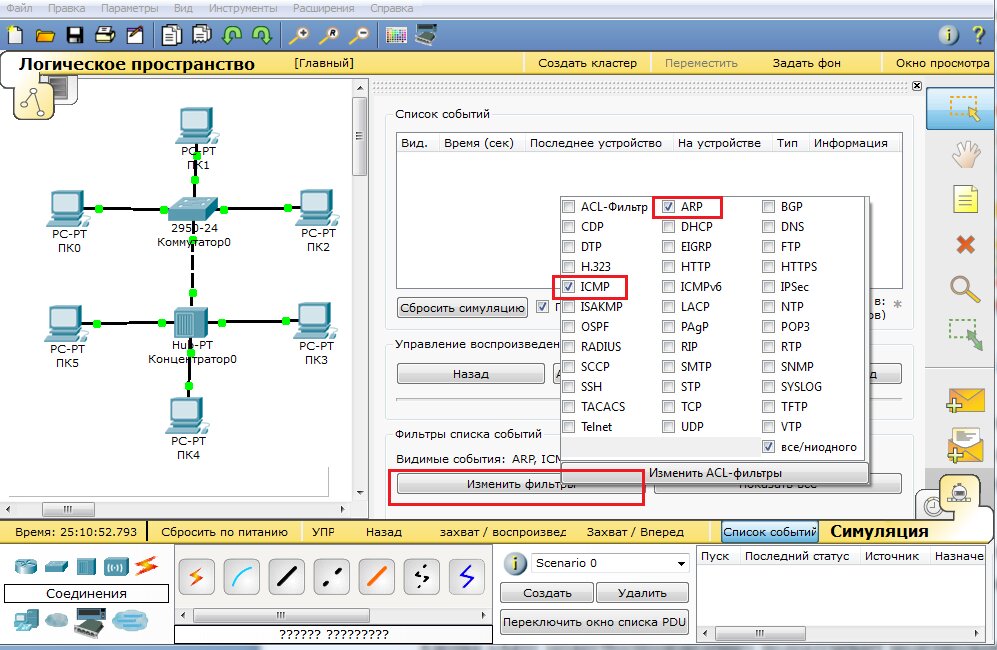

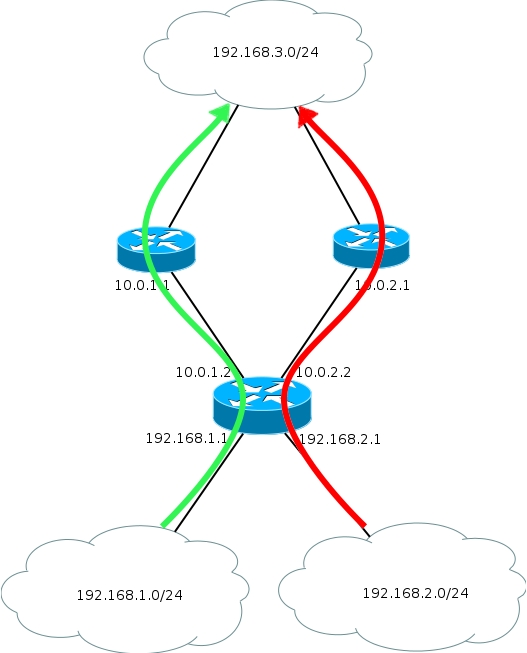

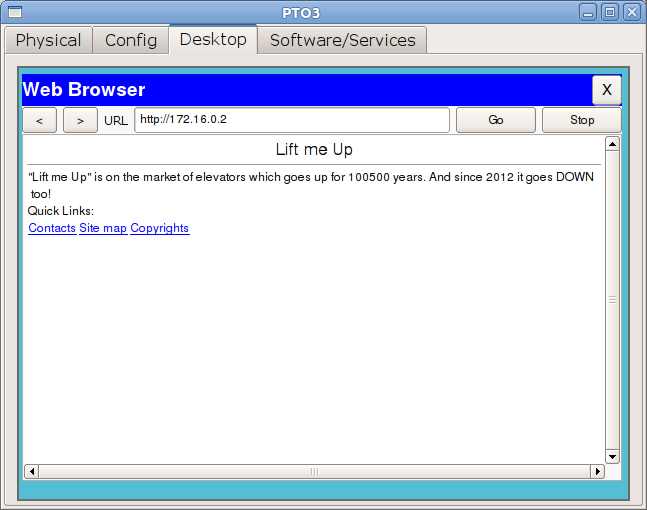

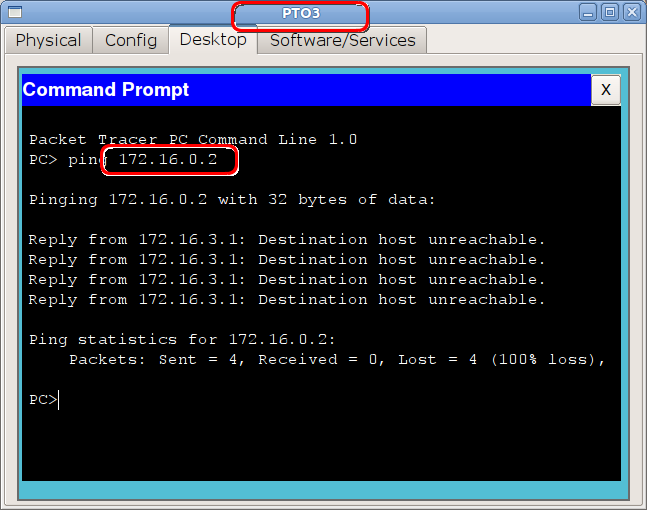

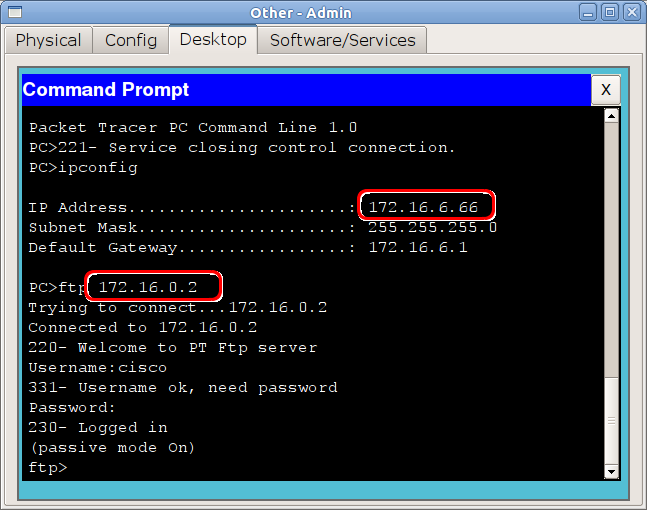

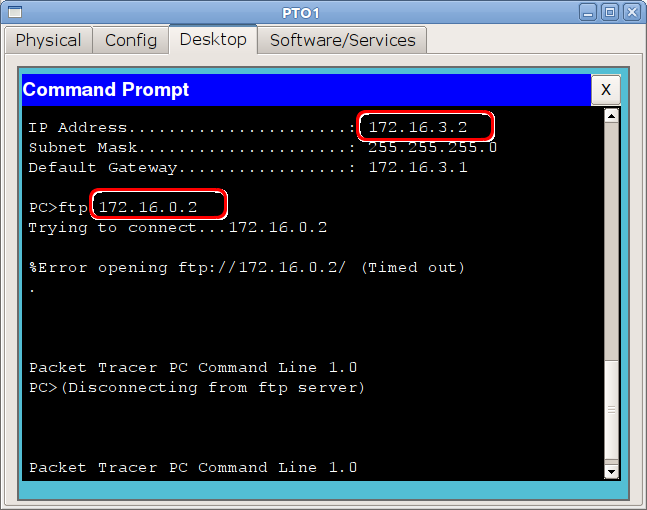

Департамент образования и науки города Москвы Государственное бюджетное профессиональное образовательное учреждение Колледж связи № 54 имени П.М. Вострухина КУРСОВАЯ РАБОТА По МДК 01.02 Телекоммуникационные системы и сети т (название дисциплины, МДК) На тему «Разработка локальной сети на базе смешанной топологии сети в медицинском учреждении с использованием технологии Access-list»» ь (тема) Выполнена студентом Максимом Владиславовичем Корниенко ь (И.О. Фамилия) гр. 3ОИБТС9-13 (номер группы) Основная профессиональная образовательная программа по специальности 10.02.04 «Обеспечение информационной безопасности телекоммуникационных систем» (шифр и наименование специальности/профессии) Форма обучения очная о Руководитель преподаватель спец. дисциплин А.А. Алёшин ________ (ученая степень, должность, И.О.Фамилия) (подпись, дата) Заведующий отделением: Н.Г. Аникина __________ (подпись, дата) г. Москва, 2022 СОДЕРЖАНИЕВВЕДЕНИЕ 6 ГЛАВА 1. ОПТОВОЛОКОННЫЕ ЛОКАЛЬНЫЕ ВЫЧИСЛИТЕЛЬНЫЕ СЕТИ В СОВРЕМЕННОМ МИРЕ 7 1.1 Общие понятия ЛВС 7 1.2 Топология сети 8 1.3 Объединение и модернизация локальных сетей 9 1.4 Принцип работы физической смешанной топологии 11 ГЛАВА 2. РЕАЛИЗАЦИЯ СХЕМЫ ЛВС НА БАЗЕ СМЕШАННОЙ ТОПОЛОГИИ С ПРИМЕНЕНИЕМ ТЕХНОЛОГИИ ACCESS-LIST 12 2.1 Общие сведения об объекте. 12 2.2 Функции отдела 12 2.3 Структура отдела 12 2.4 Создание схемы ЛВС в медицинском учреждении. 13 2.5 Настройка основных протоколов для функционирования сети с помощью Access-list 23 2.6 Проверка и тестирование на уязвимости схемы ЛВС 27 ЗАКЛЮЧЕНИЕ 33 СПИСОК ЛИТЕРАТУРЫ 34 ВВЕДЕНИЕ В рамках данного курсового проекта было реализовано предложение по росту эффективности деятельности медицинского центра по средствам внедрения в его деятельность ЛВС. Актуальность выполнения настоящей курсовой работы (сокращенно КР) обуславливается более быстрой обработкой информации и обеспечением повышенной безопасностью данных при подключении локальной вычислительной сети на оптоволоконном соединении. Целью КР является получение практических навыков работы с ЛВС на оптоволоконном соединении для коммерческой организации. Для достижения поставленной цели необходимо решить ряд частных задач: изучить теоретическую литературу о ЛВС; провести сравнительный анализ современных оптоволоконных ЛВС с другими типами ЛВС; определить затраты на проведение ЛВС. Объектом курсовой работы является локальная вычислительная сеть, а предметом – оптоволоконное соединение. Методы и способы исследования: изучение различных источников информации (научной литературы и различных веб-ресурсов), анализ полученной информации, эксперимент, заключающийся в установке и применении практических навыков работы при подключении ЛВС, используя оптоволоконное соединение. Курсовая работа выполнена на 45 страницах машинопечатного текста, состоит из введения, двух глав, заключения и списка использованной литературы. ГЛАВА 1. ОПТОВОЛОКОННЫЕ ЛОКАЛЬНЫЕ ВЫЧИСЛИТЕЛЬНЫЕ СЕТИ В СОВРЕМЕННОМ МИРЕ 1.1 Общие понятия ЛВС Локальная вычислительная сеть (ЛВС) — это совокупность электронных вычислительных машин, расположенных на ограниченной территории и объединенных каналами связи для обмена информацией и распределенной обработки данных. Рабочая станция – это персональный компьютер, подключенный к сети, через который пользователь получает доступ к сетевым ресурсам. Рабочая станция функционирует как в сетевом, так и в локальном режиме и обеспечивает пользователя всем необходимым инструментарием для решения прикладных задач. Сервер – это компьютер, выполняющий функции управления сетевыми ресурсами общего доступа: осуществляет хранение данных, управляет базами данных, выполняет удаленную обработку заданий, обеспечивает печать заданий и др. Локальная вычислительная сеть связывает узлы посредством среды передачи данных. Существуют основные типы сред передачи данных – проводные и беспроводные. Основные проводные среды передачи данных реализуются посредствам следующих решений: - коаксиальный кабель (coaxial cable)- максимальное расстояние передачи 185 – 500 м, скорость 10 Мбит/с; - кабель витая пара (twisted pair), категорий 5e, 6 и 7 — максимальное расстояние передачи 30 – 100 м, 10 Мбит/с – 1 Гбит/с; - оптоволоконный кабель, радиочастотный диапазон 2,4 и 5,1 Gгц — максимальное расстояние передачи 2 км, скорость 1 Гбит/с. Основные беспроводные среды передачи данных реализуются по средствам следующих решений: - Радиоканал WIFI- максимальное расстояние передачи 20 км, скорость 50 - 100 Мбит/с; - Радиоканал Bluetooth - максимальное расстояние передачи 10 - 30 м, 1 Мбит/с; - Беспроводная ЛВС осуществляет передачу сигналов по радиоканалу (Wi-Fi) от точки доступа (Hot-spot) к любому активному оборудованию. Определенные удобства, отсутствие лишних кабелей, мобильность, совместимость с проводными сетями и простой монтаж беспроводных сетей оценили владельцы небольших офисов, кафе, клубов и т.п. Так как кабельные сети до сих пор обеспечивают самую высокую пропускную способность, в крупных организациях их предпочитают беспроводным технологиям Wi-Fi. Для прокладки ЛВС в основном используют три типа кабеля: 1.2 Топология сети Интегрированное сообщение между элементами среды передачи данных основывается по принципу построения определенной схемы, так называемой топологии сети. Физическая топология определяет способ соединения компьютеров. Логическая топология определяет маршруты передачи данных в сети. Существует три основных понятия топологии Топология — звезда Взаимодействие рабочих станций осуществляется через центральный узел, так называемый концентратор (маршрутизаторы и коммутаторы), к которому отдельным кабелем подключен каждый элемент физической среды. Преимущества такого способа построения компьютерной сети — в легкой расширяемости путем добавления дополнительных концентраторов, простой модернизации и перерасстановке месторасположения сетевых устройств. Топология — кольцо Взаимодействие рабочих станций в топологии кольцо осуществляется по замкнутому кругу. Топология — общая шина Все сетевые компьютеры присоединяются напрямую к одному передающему кабельному каналу «шине», на концах которого устанавливаются специальные заглушки — «терминаторы“ (terminator). Они необходимы для того, чтобы погасить сигнал после прохождения по шине. При такой топологии все сетевые устройства зависят от исправности основного канала. 1.3 Объединение и модернизация локальных сетей Для расширения и объединения локальной сети используют следующие устройства: Шлюз — это специальный аппаратно-программный комплекс, выполняющий преобразования между различными протоколами для обеспечения совместимости между сетями. Маршрутизатор (роутер) — это устройство, соединяющее сети разного типа, но использующее одну операционную систему и имеющее свой сетевой адрес. Роутер можно назвать миникомпьютером со своей встроенной операционной системой, имеющей не менее двух сетевых интерфейсов. Первый из них — LAN (Local Area Network) или ЛВС (Локальная Вычислительная Сеть) служит для создания внутренней сети. Второй – WAN (Wide Area Network) или ГВС (Глобальная Вычислительная Сеть) служит для подключения локальной сети (LAN) к другим сетям и всемирной глобальной паутине — Интернету. Используя возможности адресации маршрутизаторов, узлы в сети могут посылать маршрутизатору сообщения, предназначенные для другой сети. Для поиска лучшего маршрута к любому адресату в сети используются таблицы маршрутизации. Эти таблицы могут быть статическими и динамическими. Коммутатор (хабы или свитчи) обеспечивает связь и обмен данными между узлами локальной сети. В роли этих узлов могут выступать как отдельные устройства, например настольный ПК, так уже и объединенные в самостоятельный сегмент сети целые группы устройств. В отличие от роутера, коммутатор имеет только один сетевой интерфейс – LAN и используется в домашних условиях в качестве вспомогательного устройства преимущественно для масштабирования локальных сетей. Повторитель используют для уменьшения влияния затухания сигнала по мере передвижения по физической сети. Он усиливает, фильтрует, копирует или повторяет принимаемые сигнала, а также уменьшает помехи. Мост является устройством, ограничивающим передвижение определенного сообщения из одного сегмента компьютерной сети в другой без подтверждения права на переход. Усовершенствование сетевых компонентов, развитие информационных систем и увеличивающееся разнообразие физических свойств сигналов передачи данных, предполагают изменение и в структуре ЛВС для удовлетворения потребностей современных пользователей. В нашей компании Вы можете купить необходимое оборудование для усовершенствования и модернизации сети, а наши специалисты помогут сделать Вашу сеть еще более современной, скоростной и эффективной. Устройства, используемые в сети для реализации заданной топологии. 1. Маршрутизатор 2. Компьютер 3. Почтовый сервер 4. Сервер DATA CENTR Достоинства – удешевление процесса реализации создания локальной сети Недостатки – совокупность минусов каждой из топологий, используемых в решении. 1.4 Принцип работы физической смешанной топологии Использование нескольких разных топологий в одной сети, путём подключения их к узлам для их корректной работы в совокупности. Возможные уязвимости: Ухудшения показателей отказоустойчивости из-за наличие таких недостатков в используемых топологиях. Наличие главного звена в топологии, нарушение работоспособности которого влечёт к частичному или полному отключению звеньев сети друг от друга. ГЛАВА 2. РЕАЛИЗАЦИЯ СХЕМЫ ЛВС НА БАЗЕ СМЕШАННОЙ ТОПОЛОГИИ С ПРИМЕНЕНИЕМ ТЕХНОЛОГИИ ACCESS-LIST 2.1 Общие сведения об объекте. Малая государственная поликлиника: Ресепшен: 3 компьютера; 3 терминала. Холл: 1 WI-FI роутер. 5 кабинетов: 5 компьютеров. Серверная: DATA center; 1 компьютер. Цели и задачи отделов, используемых в топологии. Цель – обеспечение высокой пропускной способности и безотказности. Задачи: Объединение узлов сети с DATA center. Создание каналов связи с некоторыми узлами напрямую. 2.2 Функции отдела Звезда – обеспечение работоспособности связи компьютеров кабинетов при отключении одного из них. Полносвязная - обеспечение работоспособности связи терминалов и компьютеров ресепшена. 2.3 Структура отдела 3 компьютера PC0, PC1, PC2, подключённых к серверу с базами данных (далее DATA center); 3 терминала PC3, PC4, PC5, подключённых к DATA center. Общественный WI-FI роутер R с доступом в интернет. 2.4 Создание схемы ЛВС в медицинском учреждении. Для начала разместим оборудование и подключим его на физическом уровне. Для подключения узлов проводами недостаточно портов т.к. по умолчанию на маршрутизаторах доступно всего 4 порта. Для решения этой проблемы необходимо добавить дополнительно нужное кол-во модулей с портами, что делается следующим образом/ Рассмотрим создание локальной вычислительной сети в cisco packet tracer, сеть представлена на рисунке 2.1. Далее описывается пошаговая инструкция.  Рисунок 2.1 – Построение сети в cisco packet tracer Как известно, локальная вычислительная сеть – это компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий. В нашем случае это 6 рабочих станций, определенным образом связанных между собой. Для этого используются сетевые концентраторы (хабы) и коммутаторы (свичи). Последовательность выполняемых действий: 1. В нижнем левом углу Packet Tracer выбираем устройства «Сетевые коммутаторы», и, в списке справа, выбираем коммутатор 2950-24, нажимая на него левой кнопкой мыши, вставляем его в рабочую область. Так же поступает с «Сетевым концентратором (Hub-PT)» и «Рабочими станциями (PC-PT)», в соответствии с рисунками 10, 11, 12, 13.  Рисунок 2.2 – Выбирается коммутатор 2950-24  Рисунок 2.3 – Выбирается концентратор Hub-PT  Рисунок 2.4 – Выбирается персональный компьютер PC-PT  Рисунок 2.5 – Размещение компьютеров, коммутатора и концентратора на рабочей области 2. Далее необходимо соединить устройства, как показано на рисунке 8, используя соответствующий интерфейс. Для соединения компьютеров к коммутатору и концентратору используется кабель типа «медный прямой», в соответствии с рисунком 2.6.  Рисунок 2.6 – Выбор типа кабеля «медный прямой» А для соединения между собой коммутатора и концентратора используется медный кроссовер кабель, в соответствии с рисунком 2.7.  Рисунок 2.7 – Выбор типа кабеля «медный кроссовер» Далее, для соединения двух устройств, необходимо выбрать соответствующий вид кабеля и нажать на одно устройство (выбрав произвольный свободный порт FastEthernet) и на другое устройство (также выбрав произвольный свободный порт FastEthernet), в соответствии с рисунками 2.8, 2.9, 2.10.  Рисунок 2.8 – Выбирается свободный порт на компьютере  Рисунок 2.9 – Выбирается свободный порт на коммутаторе  Рисунок 2.10 – Соединение медным прямым кабелем ПК 0 и коммутатор 0 Аналогично выполняется соединение для всех остальных устройств Соединение между коммутатором и концентратором выполняется кроссовером. Результат подключения устройств представлен на рисунке 2.11.  Рисунок 2.11 – Подключение устройств между собой. 3. Далее идет самый важный этап – настройка. Так как мы используем устройства, работающие на начальных уровнях сетевой модели OSI (коммутатор на 2ом, концентратор – на 1ом), то их настраивать не надо. Необходима лишь настройка рабочих станций, а именно: IP-адреса, маски подсети. Ниже приведена настройка лишь одной станции (PC1) – остальные настраиваются аналогично. Производим двойной щелчок по нужной рабочей станции, в соответствии с рисунком 2.12.  Рисунок 2.12 – Окно настройки компьютера PC0. В открывшемся окне выбирается вкладку Рабочий стол, далее – «Настройка IP», в соответствии с рисунком 2.13.  Рисунок 2.13 – Окно настройки компьютера PC0, вкладка «Рабочий стол». Открывается окно, в соответствии с рисунком 2.14, где нужно ввести IP-адрес и маску.  Рисунок 2.14 – Ввод статического IP-адреса и маски Аналогично присваиваются IP-адреса всем остальным компьютерам. IP-адреса всех рабочих станций должны находиться в одной и той-же подсети (то есть из одного диапазона), иначе процесс ping не выполнится. Шлюз. Поле можно не заполнять. DNS-сервер. Поле можно не заполнять. 4. Когда настройка завершена, выполняется ping-процесс. Например, запускается с PC5 и проверять наличие связи с PC1. Важно! Можно произвольно выбирать, откуда запускать ping-процесс, главное, чтобы выполнялось условие: пакеты должны обязательно пересылаться через коммутатор и концентратор. Для этого производим двойной щелчок по нужной рабочей станции, в открывшемся окне выбираем вкладку «Рабочий стол», далее – «Командная строка», в соответствии с рисунком 2.15.  Рисунок 2.15 – Выбор режима «Командная строка» Откроется окно командной строки, в соответствии с рисунком 2.16.  Рисунок 2.16 – Режим «Командная строка» Нам предлагают ввести команду, что мы и делаем: PC> ping 192.168.0.1 Нажимаем клавишу Enter. Если все настроено верно, то мы увидим следующую информацию, представленную на рисунке 2.17.  Рисунок 2.17 – Результат выполнение команды «ping» Это означает, что связь установлена, и данный участок сети работает исправно. Также Packet Tracer позволяет выполнять команду «ping» значительно быстрее и удобнее. Для этого, выбирается на боковой панели сообщение, в соответствии с рисунком 2.18.  Рисунок 2.18 – Выбирается сообщение, для выполнение команды «ping» Далее нужно кликнуть мышкой по компьютеру от кого будет передавать команда «ping» и еще раз щелкнуть по компьютеру, до которого будет выполнять команда «ping». В результате будет выполнена команда «ping», результат отобразиться в нижнем правом угле, в соответствии с рисунком 2.19. Для более детального отображения результата выполнения команды выберите «Переключить окно списка PDU», в соответствии с рисунком 2.20.  Рисунок 2.20 – Результат выполнения команды «ping»  Рисунок 2.21 – Результат выполнения команды «ping» 5. В Packet Tracer предусмотрен режим моделирования, в котором подробно описывается и показывается, как работает утилита Ping. Поэтому необходимо перейти в «режим симуляции», нажав на одноименный значок в нижнем левом углу рабочей области, или по комбинации клавиш Shift+S. Откроется «Панель моделирования», в которой будут отображаться все события, связанные с выполнения ping-процесса, в соответствии с рисунком 2.22.  Рисунок 2.22 – Переход в «режим симуляции» Перед выполнение симуляции необходимо задать фильтрацию пакетов. Для этого нужно нажать на кнопку «Изменить фильтры», откроется окно, в соответствии с рисунком 2.23, в котором нужно оставить только «ICMP» и «ARP».  Рисунок 2.23 – Настройка фильтра Теперь необходимо повторить запуск ping-процесса. После его запуска можно сдвинуть «Панель моделирования», чтобы на схеме спроектированной сети наблюдать за отправкой/приемкой пакетов.  Рисунок 2.24 – Выполнение процесса симуляции Кнопка «Авто захват/Воспроизведение» подразумевает моделирование всего ping-процесса в едином процессе, тогда как «Захват/Вперед» позволяет отображать его пошагово. Чтобы узнать информацию, которую несет в себе пакет, его структуру, достаточно нажать правой кнопкой мыши на цветной квадрат в графе «Информация». Моделирование прекращается либо при завершении ping-процесса, либо при закрытии окна «Редактирования» соответствующей рабочей станции. Для удаления задания нажимается кнопка «Удалить» в нижней части экрана. 2.5 Настройка основных протоколов для функционирования сети с помощью Access-list ACL создаются отдельно, то есть это просто некий список, который создается в глобальном конфиге, потом он присваивается к интерфейсу и только тогда он и начинает работать. Необходимо помнить некоторые моменты для того, чтобы правильно настроить списки доступа: Обработка ведется строго в том порядке, в котором записаны условия. Если пакет совпал с условием, дальше он не обрабатывается В конце каждого списка доступа стоит неявный deny any (запретить всё) Расширенные ACL нужно размещать как можно ближе к источнику, стандартные же как можно ближе к получателю Нельзя разместить более 1 списка доступа на интерфейс, на протокол, на направление ACL не действует на трафик, сгенерированный самим маршрутизатором Для фильтрации адресов используется WildCard маска Стандартный список доступа. Router(config)#access-list <номер списка от 1 до 99> {permit | deny | remark} {address | any | host} [source-wildcard] [log] permit: разрешить deny: запретить remark: комментарий о списке доступа address: запрещаем или разрешаем сеть any: разрешаем или запрещаем всё host: разрешаем или запрещаем хосту source-wildcard: WildCard маска сети log: включаем логгирование пакеты, проходящие через данную запись ACL Расширенный список доступа Router(config)#access-list <номер списка от 100 до 199> {permit | deny | remark} protocol source [source-wildcard] [operator operand] [port <порт или название протокола> [established] protocol source: какой протокол будем разрешать или закрывать (ICMP, TCP, UDP, IP, OSPF и т.д) deny: запретить operator: A.B.C.D — адрес получателя any — любой конечный хост eq — только пакеты на этом порте gt — только пакеты с большим номером порта host — единственный конечный хост lt — только пакеты с более низким номером порта neq — только пакеты не на данном номере порта range — диапазон портов port: номер порта (TCP или UDP), можно указать имя established: разрешаем прохождение TCP-сегментов, которые являются частью уже созданной TCP-сессии Прикрепляем к интерфейсу Router(config-if)#ip access-group <номер списка или имя ACL> {in | out} in: входящее направление out: исходящее направление Именованные списки доступа Router(config)#ip access-list {standard | extended} {<номер ACL> | <имя ACL>} Router(config-ext-nacl)# {default | deny | exit | no | permit | remark} standard: стандартный ACL extended: расширенный ACL default: установить команду в значение по умолчанию Ограничение доступа к маршрутизатору R(config)#line vty 0 4 — переходим в режим настройки виртуальных линий. R(config-line)#password <пароль> R(config-line)#login R(config-line)#access-class 21 in — настраиваем логин и пароль, а также закрепляем список доступа с разрешенными IP-адресами. Для ограничения доступа из локальной сети офиса в Интернет необходим соответствующий список доступа, а также привязка его к одному из интерфейсов маршрутизатора. Допустим, что нужно ограничить выход пользователей в сеть Интернет следующим образом: разрешить доступ прокси серверу (http и https) разрешить доступ DNS серверу (TCP 53 и UDP 53) полный доступ администратору сети разрешить протокол ICMP для всех рабочих станций для работы команды Ping. Создаем следующий список доступа ACL_INSIDE_IN и последовательно вводим правила доступа: R-DELTACONFIG(config)# ip access-list extended ACL_INSIDE_IN доступ DNS сервера в Интернет permit udp host 192.168.0.201 any eq 53 permit tcp host 192.168.0.201 any eq 53 доступ Прокси сервера в Интернет permit tcp host 192.168.0.202 any eq 80 permit tcp host 192.168.0.202 any eq 443 полный доступ администратора permit ip host 192.168.0.100 any разрешение Ping для всей локальной сети permit icmp 192.168.0.0 0.0.0.255 any запрет иных подключений deny ip any any log Необходимо обратить внимание на то, как записана строчка правила для протокола ICMP (Ping). В списках доступа на маршрутизаторах Cisco маска подсети пишется в обратном виде: не 255.255.255.0, а 0.0.0.255 После привязываем список доступа ко внутреннему интерфейсу Vlan 1 в направлении «внутрь маршрутизатора» (параметр in). Собственно, направление привязки всегда считается относительно устройства Cisco. Для удобства интерфейс и направление трафика указано в названии самого списка доступа: ACL_INSIDE_IN — фильтр трафика, входящего во внутренний интерфейс. R-DELTACONFIG(config)# interface Vlan 1 ip access-group ACL_INSIDE_IN in С этого момента доступ наружу будет осуществляться в соответствии с примененным access list при условии, что корректно настроена трансляция адресов (NAT). 2.6 Проверка и тестирование на уязвимости схемы ЛВС Опираясь на списки доступа, работает Policy-Based Routing (PBR). Можно сделать так, что пакеты, приходящие из сети 192.168.1.0/24 имели в качестве next-hop шлюз 10.0.1.1, а из 192.168.2.0/24 уже на 10.0.2.1. Обычная маршрутизация смотрит в пакете на его destination address, и исходя из него выбирает следующий хоп.  Вообще говоря, существует несколько видов списков доступа: • Стандартные • Расширенные • Динамические • Рефлексивные • Повременные Доступ на WEB-сервер. Задача. Разрешить доступ всем по порту TCP 80 (протокол HTTP). Для того устройства, с которого будет производиться управление нужно открыть telnet и ftp, но ему мы дадим полный доступ. В данном случае будет работать политика "запрещено всё, что не разрешено". Потребуется открыть кое-что, а остальное закрыть. Сетка серверов находится во VLAN 3, значит и лист будет расположен на соответствующем сабинтерфейсе FE0/0.3. Адреса назначения (destination) будут расположены в сети серверов, а адреса источников (source) будут любыми - наши локальные или из внешней сети. Список мы будем делать расширенный (extended), так как фильтрация будет в т.ч. по адресу назначения (к примеру, правила для WEB-сервера и почтового будут разные). Проверка правил проводится по списку сверху вниз до первого совпадения. При первом совпадении (permit это правило или deny - неважно) проверка заканчивается и трафик обрабатывается в соответствии со сработавшим правилом. То есть первые правила должны разрешать нужное нам и лишь в конце ставим deny ip any any, чтобы запретить всё остальное. Any — это специальное слово, которое означает адрес сети и обратную маску 0.0.0.0 0.0.0.0 и означает, что под правило подпадают абсолютно все узлы из любых сетей. Слово host означает маску 255.255.255.255 — то есть один единственный указанный адрес. Далее необходимо написать правило. Первым будет разрешение для всех ходить на порт 80: gw1(config)# ip access-list extended Servers-out gw1(config-ext-nacl)# remark WEB gw1(config-ext-nacl)# permit tcp any host 172.16.0.2 eq 80 Тем самым мы разрешим (permit) TCP-трафик от любого узла (any) на хост (host — именно один адрес) 172.16.0.2, адресованный на 80-й порт. Разместим этот список доступа на интерфейс FE0/0.3: gw1(config)# int fa0/0.3 gw1(config-subif)# ip access-group Servers-out out Проверяем с любого нашего ПК:  Страничка открылась. Теперь необходимо проверить пинг сети.  После всех правил в ACL Cisco дописывается deny ip any any (implicit deny). По факту это означает, что пакет, не ответивший ни одному правилу в аксес-листе отбрасывается, попадая под implicit deny. Далее нужно дать полный доступ к серверу с ПК администратора 172.16.6.66 из сети Other. Каждое новое правило автоматом добавляется в конец списка, если он уже создан. gw1(config)# ip access-list extended Servers-out gw1(config-ext-nacl)# permit tcp host 172.16.6.66 host 172.16.0.2 range 20 ftp gw1(config-ext-nacl)# permit tcp host 172.16.6.66 host 172.16.0.2 eq telnet Проверим, работает ли у нас, например, фтп.  Маршрутизатор проверил, что мы подходим под расположенный на FE0/0.3 список доступа, и пропускает нас. Пробуем с другого узла.  Данный пакет попадает под правило, которое посылает на deny ip any any. ЗАКЛЮЧЕНИЕ Работая над курсовым проектом, я изучил весь цикл проектирования и внедрения локальной вычислительной сети (ЛВС) в условиях конкретного учреждения. Созданный проект ЛВС позволит мне вывести работу медицинского центра на новый уровень эффективности принятия решений за счет использования внутренних и внешних сетевых ресурсов и интернета, сделать работу персонала более эффективной и оптимизировать затраты на приобретение и использование периферийного оборудования. Я спроектировал локальную сеть, чтобы решить несколько важных вопросов: возможность записи на прием к врачу и получения результатов анализов удаленно, доступность сетевых ресурсов и избыточность данных. Были определены параметры рабочих станций и серверов, состав необходимого сетевого оборудования, характеристики сетевого оборудования и методы управления сетью. Были изучены и определены основные стандарты проводной передачи данных, описаны уровни безопасности и выбраны лучшие стандарты для нашего случая. Выбор технологии передачи данных и выбор физической среды передачи обоснован. Также были определены основные устройства подключения и их характеристики. Наконец, был составлен краткий список аппаратного и программного обеспечения и определено необходимое количество ПК и сетевых устройств. Все цели и все задачи были выполнены. СПИСОК ЛИТЕРАТУРЫ Александр Меньшуткин - Справочник по настройке сетевого оборудования Cisco. – 2020 У. Одом - Официальное руководство Cisco по подготовке к сертификационным экзаменам CCNA ICND2 200-101. Маршрутизация и коммутация". – 2016 В. Олифер, Н. Олифер - Компьютерные сети. Принципы, технологии, протоколы. Юбилейное 6 издание. – 2020 ИТ база знаний [Электронный ресурс] Режим доступа: https://clck.ru/Yn2CY Cisco Systems [Электронный ресурс] Режим доступа: https://clck.ru/Yn2EE Cisco Systems [Электронный ресурс] Cisco Systems [Электронный ресурс] |