этапы допуска в компьютерную систему. Оглавление введение 2 Основные этапы допуска в компьютерную систему 4

Скачать 279.13 Kb. Скачать 279.13 Kb.

|

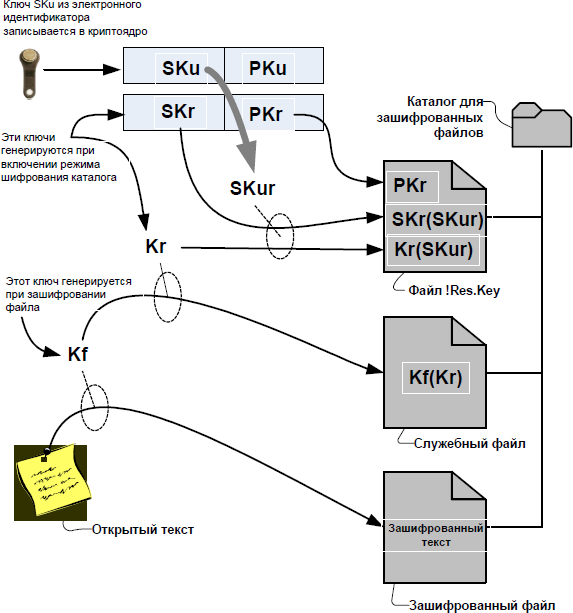

Общие сведения о ключевой схеме в системе защиты«Secret Net 5.1»: При шифровании данных используются следующие ключи:

На следующем рисунке представлена схематическая иллюстрация использования ключей:  Рисунок 5. Схема использования ключей в системе защиты «Secret Net 5.1»В системе «Secret Net 5.1» предусмотрена также возможность ограничения доступа пользователей к съемным устройствам (в том числе USB-накопителям). Включение режима ограничения осуществляется заданием администратором режима контроля аппаратных устройств. В этом случае будет осуществляться проверка аппаратной конфигурации при загрузке ПЭВМ и в процессе ее работы. При подключении незарегистрированного аппаратного устройства произойдет блокировка ПЭВМ, разблокировать сможет только администратор безопасности. В результате станет возможна работа только с теми устройствами, которые специально зарегистрированы администратором безопасности. Следует отметить, что если задача разграничения доступа пользователей к компьютерным ресурсам является особенно актуальной и КС основана на высокопроизводительной аппаратной базе, то для эффективного контроля установленных полномочий пользователей целесообразно использование операционных систем, имеющих встроенные средства разграничения, например – МС ВС 3.0, либо использовать наложенные средства защиты информации. |