этапы допуска в компьютерную систему. Оглавление введение 2 Основные этапы допуска в компьютерную систему 4

Скачать 279.13 Kb. Скачать 279.13 Kb.

|

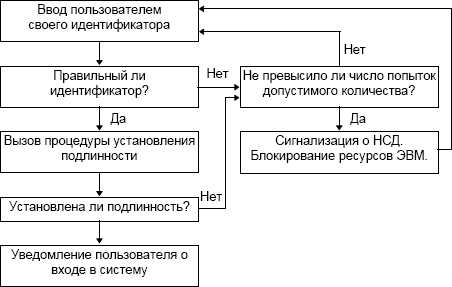

1 Основные этапы допуска в компьютерную системуСистемой защиты по отношению к любому пользователю с целью обеспечения безопасности обработки и хранения информации должны быть предусмотрены следующие этапы допуска в вычислительную систему: идентификация; установление подлинности (аутентификация); определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам (авторизация). Данные этапы должны выполняться и при подключении к компьютерной системе (КС) таких устройств, как удаленные рабочие станции и терминалы. Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя с целью выполнения следующих защитных функций: установление подлинности и определение полномочий пользователя при его допуске в компьютерную систему; контроль установленных полномочий и регистрация заданных действий пользователя в процессе его сеанса работы после допуска данного пользователя в КС; учет обращений к компьютерной системе. Сам идентификатор может представлять собой последовательность любых символов и должен быть заранее зарегистрирован в системе администратором службы безопасности. В процессе регистрации администратором в базу эталонных данных системы защиты для каждого пользователя заносятся следующие элементы данных: фамилия, имя, отчество и, при необходимости, другие характеристики пользователя; уникальный идентификатор пользователя; имя процедуры установления подлинности; используемая для подтверждения подлинности эталонная информация, например, пароль; ограничения на используемую эталонную информацию, например, минимальное и максимальное время, в течение которого указанный пароль будет считаться действительным; полномочия пользователя по доступу к компьютерным ресурсам. Процесс установления подлинности, называемый еще аутентификацией, заключается в проверке, является ли пользователь, пытающийся осуществить доступ в КС, тем, за кого себя выдает. Общая схема идентификации и установления подлинности пользователя при его доступе в компьютерную систему представлена на рисунке 1.  |