этапы допуска в компьютерную систему. Оглавление введение 2 Основные этапы допуска в компьютерную систему 4

Скачать 279.13 Kb. Скачать 279.13 Kb.

|

Разграничение доступа по спискамПри разграничении доступа по спискам для каждого пользователя задается список ресурсов и прав доступа к ним или для каждого ресурса задается список пользователей их прав доступа к данному ресурсу. Например, для пользователя, идентификатор которого User_1, в базе эталонных данных задается список, определяющий, что он имеет доступ к каталогу User_1 логического диска привода D:, а также к текстовому редактору Office Word 2007. Процедура разграничения при использовании списков выполняется в следующей последовательности. По данным, содержащимся в запросе пользователя, выбирается соответствующая строка списка: либо список ресурсов, к которым данный пользователь имеет доступ и прав доступа к ним; либо список пользователей, которым разрешен доступ к запрашиваемому ресурсу и прав их доступа. В выбранной строке проверяется наличие запрашиваемого ресурса или идентификатора пользователя, выдавшего запрос. Если наличие установлено и тип запрашиваемого доступа соответствует правам пользователя, то ресурс предоставляется в соответствии с правами доступа на него. В противном случае доступ пользователя к запрашиваемому ресурсу блокируется и применяются санкции, предусмотренные за попытку несанкционированного доступа. Использование матрицы установления полномочийРазграничение доступа на основе матрицы установления полномочий является более гибким и удобным в сравнении с разграничением по спискам, так как позволяет всю информацию о пользовательских полномочиях в базе эталонных данных системы защиты хранить и использовать в виде матриц (таблиц), а не в виде разнотипных списков. В матрице, или как ее еще называют, таблице полномочий строками являются идентификаторы пользователей, имеющих доступ в систему, а столбцами - ресурсы вычислительной системы. Каждая ячейка таблицы для заданного пользователя и ресурса может содержать следующую информацию: размер предоставляемого ресурса, например, размер области внешней памяти; имя компонента предоставляемого ресурса, например, имя каталога или логического диска; код, определяющий права доступа к ресурсу, например, 012 -только чтение, 102 - чтение и запись и т.д.; ссылку на другую информационную структуру, задающую права доступа к ресурсу, например, ссылку на другую матрицу полномочий; ссылку на программу, регулирующую права доступа к ресурсу. Программа, регулирующая права доступа пользователя к ресурсу, может регулировать права доступа не только в зависимости от времени, но и в зависимости от предыстории работы пользователя, например, пользователь User_33 может записывать данные в файл F только в том случае, если он уничтожил файл G. Также может учитываться и состояние КС, например, текущий размер свободной части ресурса. В качестве простейшего примера матрицы полномочий можно привести следующую таблицу:

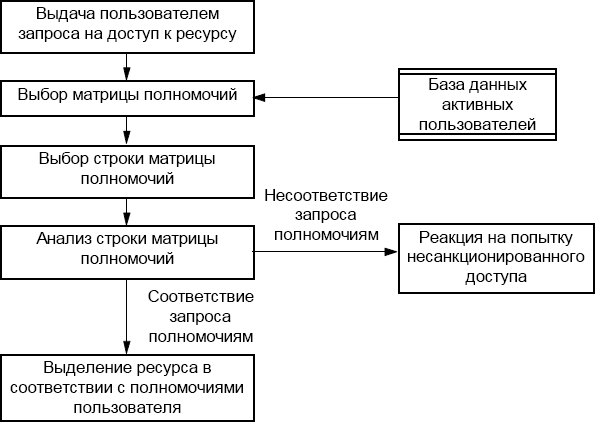

В данной таблице каждая ячейка содержит двоичный код, задающий права доступа к ресурсу: 01 - только чтение, 10 - чтение и запись, а 00 - запрет доступа. Упрощенная схема обработки запроса на доступ к ресурсу при использовании матрицы установления полномочий представлена на рисунке 4. Недостатком метода разграничения доступа на основе матрицы полномочий является то, что для большой КС данная матрица может оказаться слишком громоздкой. Преодолеть данный недостаток можно путем выполнения следующих рекомендаций по сжатию матрицы установления полномочий: объединение пользователей, имеющих идентичные полномочия в группы; объединение ресурсов, полномочия на доступ к которым совпадают;  комбинирование метода разграничения доступа на основе матрицы полномочий с методом разграничения по уровням секретности. комбинирование метода разграничения доступа на основе матрицы полномочий с методом разграничения по уровням секретности. | ||||||||||||||||||||||||||||||