защ_документооборота. Описание исследуемого объекта Анализ системы защиты конфиденциальной информации

Скачать 13.91 Mb. Скачать 13.91 Mb.

|

|

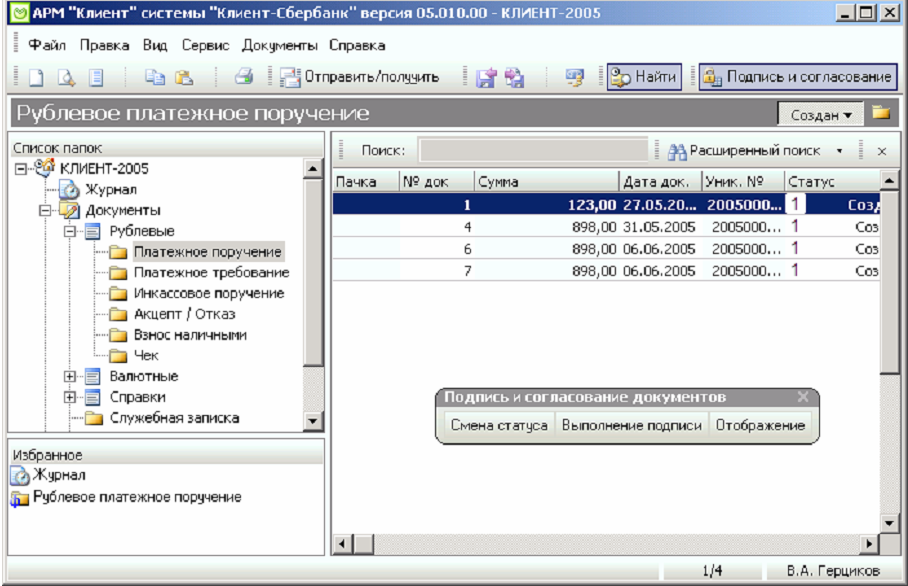

Объёктом разработки данной работы является система защищённого документооборота ООО "Торговый дом "Алдан", цель работы состоит в анализе существующей системы документооборота на предприятии и внесение предложений по её усовершенствованию. В ходе проведения работы была дана краткая характеристика ООО "Торговый дом "Алдан", проанализирована законодательная база в области защиты конфиденциальной информации, проведено структурирование защищаемой информации на рассматриваемом объекте, оценены риски угроз информационной безопасности. Результатом работы являются выработанные рекомендации по совершенствованию системы защищённого документооборота для ООО "Торговый дом "Алдан". Введение Организации конфиденциального документооборота в системе информационной безопасности предприятия уделяется, как правило, наименьшее внимание, хотя получение конфиденциальной информации через пробелы в делопроизводстве является наиболее простым и малозатратным способом получения информации. В связи с вышесказанным актуальной на сегодняшний день является задача создания системы конфиденциального документооборота на предприятии составными частями которой являются: бумажный документооборот, электронный документооборот, системы взаимодействия и сопряжения бумажного и электронного документооборота. Описание исследуемого объектаАнализ системы защиты конфиденциальной информацииНа момент анализа на предприятии абсолютно не были реализованы организационные меры по защите информации, однако были представлены программно-аппаратные и инженерно-технические средства защиты информации. Из инженерно-технических мероприятий стоит отметить наличие сейфа в бухгалтерии, а также наличие железной двери на входе в офисное помещение. Программно-аппаратные средства защиты информации на предприятии представлены ниже. ФПСУ-IP/КлиентКомплекс ФПСУ-IP/Клиент обеспечивает защиту информационного обмена, а также защиту персонального компьютера клиента при взаимодействии с автоматизированными системами Сбербанка России через сеть интернет. Общая схема применения комплекса на примере подключения клиентов к АС "Клиент - Сбербанк" представлена на рисунке 2.  Рисунок 1 - Общая схема функционирования "ФПСУ-IP/Клиент" Защита от несанкционированного доступа к автоматизированным системам, а также самого информационного обмена между клиентом и Сбербанком России обеспечивается: аутентификацией клиентов банка по уникальному ключу, записанному в устройство VPN-key; созданием криптографически защищенного VPN-туннеля между персональным компьютером клиента и комплексом ФПСУ-IP ("Фильтр пакетов сетевого уровня - IP"). Подключение к автоматизированным системам Сбербанка России через сеть Интернет возможно только с использованием устройства VPN-key, подключаемого к USB-порту компьютера. Комплекс состоит из двух подсистем: подсистема персонального межсетевого экрана; подсистема создания VPN-туннеля в соответствии с алгоритмом шифрования ГОСТ 28147-89 на базе аппаратно-программного средства криптографической защиты информации "Туннель/Клиент", сертифицированного ФАПСИ по классу стойкости КНВ-2.99 (Сертификат соответствия №СФ/124-643 от 20 июня 2002 года). В комплект поставки комплекса ФПСУ-IP/Клиент входят: устройство хранения ключевой информации VPN-key, содержащее уникальный ключ; инсталляционная дискета с программным модулем комплекса ФПСУ-IP/Клиент; конверты с персональными PIN (Personal Identity Number code) и PUK (Personal Unblocked Key code) кодами пользователя и администратора для работы с VPN-key. АРМ "Клиент" АС "Клиент-Сбербанк"Рабочее место "Клиент" автоматизированной системы "Клиент-Сбербанк" предназначено для ввода, редакции и отправки документов в банк, а так же получения из банка информации о проведенных платежах, выписок по счетам, справочных данных и почты свободного формата. Применяемые в системе "Клиент-Сбербанк" процедуры электронной подписи и шифрования передаваемых файлов исключают злоумышленный перехват, прочтение и искажение передаваемой информации. Процедура электронной подписи удовлетворяет стандартам Российской Федерации ГОСТ Р34.10-94 “Информационная технология. Криптографическая защита информации. Система электронной цифровой подписи на базе асимметричного криптографического алгоритма" и ГОСТ Р34.11-94 “Информационная технология. Криптографическая защита информации. Функция хэширования", а процедура шифрования - требованиям ГОСТ 28147-89. При работе с системой различным категориям пользователей могут быть назначены различные права, что обеспечивает дополнительный уровень защиты от несанкционированного использования программы. Встроенная в программное обеспечение транспортная подсистема обмена данными с банком использует стандартный протокол TCP/IP, что позволяет устанавливать сеанс связи через глобальные сети. Внешний вид окна АРМ "Клиент" АС "Сбербанк-Клиент" представлен на рисунке 2  Рисунок 2 - АРМ "Клиент" АС "Сбербанк-Клиент" Антивирус "Dr. Web для Windows"Антивирус Dr. Web - эффективный инструмент для постоянного мониторинга состояния компьютера, надежно блокирующий попытки вирусов, троянских программ, почтовых червей, шпионского ПО и других вредоносных объектов проникнуть в систему из любых внешних источников. Антивирус Dr. Web удобен в использовании и нетребователен к системным ресурсам - может быть установлен на любой ПК, на котором установлена ОС Windows. Отличительные особенности Dr. Web для Windows: возможность работы на уже инфицированном компьютере и исключительная вирусоустойчивость выделяют Dr. Web среди всех других аналогичных программ; может быть установлен на уже инфицированный компьютер и способен вылечить его; сканер Dr. Web можно запустить с внешнего носителя без установки в системе; большинство атаковавших систему вирусов могут быть устранены уже во время установки антивируса Dr. Web при сканировании памяти и файлов автозагрузки. Более того, непосредственно перед сканированием (в процессе установки) предусмотрена возможность обновления вирусных баз. Структурирование защищаемой информации на объектеКонфиденциальная информация - информация с ограниченным доступом, не содержащая сведений, составляющих государственную тайну, доступ к которой ограничивается в соответствии с законодательством Российской Федерации. В соответствии с Указам Президента РФ "Об утверждении перечня сведений конфиденциального характера", к конфиденциальной информации на рассматриваемом предприятии можно отнести сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность, а также сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами. Выделим в каких отделах ООО "Торговый дом "Алдан" циркулируют документы, содержащие информацию, подлежащую защите. Сотрудники бухгалтерии работают со следующими документами: счета; банковские выписки; личные карточки сотрудников; трудовые книжки сотрудников; приказы по личному составу; бухгалтерская отчётность. В отделе по работе с клиентами обрабатываются следующие документы, содержащие конфиденциальную информацию: договора с клиентами; договора с поставщиками; Сотрудник приемной директора работает с деловой перепиской предприятия, а также принимает документы на подпись директора, которые могут содержать конфиденциальную информацию. Юрист предприятия занимается разработкой договоров а также проверкой документов, разработанных деловыми партнёрами предприятия. Директор предприятия имеет доступ ко всем документам, циркулирующим в ООО "Торговый дом "Алдан". Стоит отметить, что все сотрудники ООО "Торговый дом "Алдан" пользуются для выполнения своих должностных обязанностей программой "1С: Предприятие", на компьютерах в бухгалтерии установлена "1С: Бухгалтерия", а на компьютерах в других отделах предприятия "1С: Управление торговлей", один из компьютеров бухгалтерии является сервером на котором хранится база данных программы "1С: Предприятие". С компьютера главного бухгалтера можно получить доступ к АС "Клиент - Сбербанк", которая используется для осуществления платежей, а также получения информации о банковском счёте предприятия. Из сказанного выше следует, что на данном объекте необходимо обеспечить защиту информации, содержащейся на компьютерах предприятия. Для бумажных документов целесообразно ввести на предприятии следующие грифы: "Коммерческая тайна", для документов, содержащих сведения, отнесённые на предприятии к коммерческой тайне; "Конфиденциально", для документов, содержащих персональные данные. Степень конфиденциальности сведений, содержащихся в документах имеющих грифы "Коммерческая тайна" и "Конфиденциально" может быть равна, однако, в соответствии со п.5 ст.10 закона "О коммерческой тайне", на документы содержащие коммерческую тайну необходимо наносить гриф "Коммерческая тайна", а не какой-либо другой. Характеристика конфиденциальной информации, циркулирующей в ООО "Торговый дом "Алдан", приведена в таблице В.1. Движение документов, содержащих конфиденциальные сведения, внутри организации, отражено на рисунке 3  Рисунок 3 - Движение документов внутри ООО "Торговый дом "Алдан" Оценка рисков информационных угроз безопасности защищённого документооборотаСегодня существует ряд подходов к измерению рисков. Наиболее распространенные из них оценка рисков по двум и по трем факторам. В простейшем случае производится оценка двух факторов: вероятность происшествия и тяжесть возможных последствий. Обычно считается, что риск тем больше, чем больше вероятность происшествия и тяжесть последствий. Общая идея может быть выражена формулой (1). Риск = Рпроисшествия × Цена потери (1) В методиках, рассчитанных на более высокие требования, используется модель оценки риска с тремя факторами: угроза, уязвимость, цена потери. В этих методиках под понятиями "угроза" и "уязвимость" понимается следующее. Угроза - совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности, конфиденциальности информации. Уязвимость - слабость в системе защиты, которая делает возможным реализацию угрозы. Вероятность происшествия, которая в данном подходе может быть объективной либо субъективной величиной, зависит от уровней угроз и уязвимостей и выражается формулой (2). Pпроисшествия = Ругрозы × Руязвимости (2) Соответственно, риск рассчитывается по формуле (3). Риск = Ругрозы х Руязвимости × Цена потери (3) Данное выражение можно рассматривать как математическую формулу, если используются количественные шкалы, либо как формулировку общей идеи, если хотя бы одна из шкал - качественная. Оценим риски информации на предприятии, используя методику оценки по трём факторам. Результаты оценки приведены в таблице 1 Таблица 1 - Оценка рисков информационной безопасности

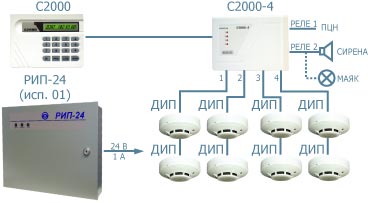

Оценка общего информационного риска в организацииКак видно из представленной выше таблицы суммарный информационный риск на предприятии составляет 460800 рублей. Бюджет предприятия не позволяет принять такой риск, отсюда следует, что необходимо снизить его до приемлемого уровня. Рекомендации по совершенствованию документооборота на предприятииОрганизационно-правовые мероприятияОрганизационно-правовые нормы обеспечения безопасности и защиты информации на любом предприятии отражаются в совокупности учредительных и организационных документов. В Устав организации необходимо внести дополнения, перечисленные ниже. Раздел "Права и обязанности" следует дополнить следующими пунктами: Фирма имеет право: определять состав, объем и порядок защиты конфиденциальной информации; требовать от сотрудников защиты конфиденциальной информации; осуществлять контроль за соблюдением мер обеспечения экономической безопасности и защиты конфиденциальной информации. Фирма обязана: обеспечить экономическую безопасность и сохранность конфиденциальной информации; осуществлять действенный контроль выполнения мер экономической безопасности и защиты конфиденциальной информации. Необходимо в также добавить раздел "Конфиденциальная информация", который будет содержать следующее: Общество организует защиту своей конфиденциальной информации. Состав и объем сведений конфиденциального характера, и порядок их защиты определяются генеральным директором. Внесение перечисленных дополнений даёт администрации предприятии право: создавать организационные структуры по защите коммерческой тайны или возлагать эти функции на соответствующих должностных лиц; издавать нормативные и распорядительные документы, определяющие порядок выделения сведений, составляющих коммерческую тайну, и механизмы их защиты; включать требования по защите коммерческой тайны в договоры по всем видам хозяйственной деятельности (коллективный и совместные со смежниками); требовать защиты интересов фирмы перед государственными и судебными органами; распоряжаться информацией, являющейся собственностью фирмы, в целях извлечения выгоды и недопущения экономического ущерба коллективу и собственнику средств производства. В Коллективный договор необходимо добавить требования, представленные ниже. В раздел "Предмет договора" необходимо добавить: Администрация обязуется в целях недопущения нанесения экономического ущерба коллективу обеспечить разработку и осуществление мероприятий по защите конфиденциальной информации. Трудовой коллектив принимает на себя обязательства по соблюдению установленных на фирме требований по защите конфиденциальной информации. В раздел "Кадры. Обеспечение дисциплины труда" необходимо добавить: Администрация обязуется нарушителей требований по защите конфиденциальной информации привлекать к ответственности в соответствии с законодательством РФ. Для защиты конфиденциальной информации в организации должны быть разработаны следующие нормативно-правовые документы: перечень сведений, составляющих коммерческую тайну; договорное обязательство о неразглашении коммерческой тайны; инструкция по защите коммерческой тайны. Защита информации, представленной в электронном виде, должна осуществляться в соответствии с требования РД ФСТЭК, и СТР-К (специальные требования и рекомендации по технической защите конфиденциальной информации). В первую очередь следует разработать перечень сведений, составляющий коммерческую тайну (Приложение Г). Сведения, включенные в Перечень, имеют ограниченный характер на использование (применение). Ограничения, вводимые на использования сведений, составляющих коммерческую тайну, направлены на защиту интеллектуальной, материальной, финансовой собственности и других интересов, возникающих при организации трудовой деятельности работников (персонала) её подразделений, а также при их сотрудничестве с работниками других предприятий. Перечень должен доводиться не реже одного раза в год до всех сотрудников организации, которые используют в своей работе сведения, конфиденциального характера. Все лица принимаемы на работу в организацию, должны пройти инструктаж и ознакомиться с памяткой о сохранении конфиденциальной информации. Сотрудник, получивший доступ к конфиденциальной информации и документам, должен подписать индивидуальное письменное договорное обязательство об их неразглашении. Обязательство составляется в одном экземпляре и хранится в личном деле сотрудника не менее 5 лет после его увольнения. При его увольнении из организации ему даётся подписка о неразглашении конфиденциальной информации организации. Далее должна быть разработана инструкция, регламентирующая порядок доступа сотрудников к конфиденциальной информации (Приложение Д), порядок создания, учёта, хранения и уничтожения конфиденциальной документов организации. Инженерно-технические средства защитыСистема пожарной сигнализацииДля обеспечения защиты бумажных документов и средств вычислительной техники от пожара, необходимо на объекте установить систему пожарной сигнализации (рис 3.1).  Рисунок 3.1 - Система пожарной сигнализации На рисунке представлена типовая система пожарной сигнализации для малого объекта, каким и является офисное помещение ООО "Торговый дом "Алдан". Данная система состоит из следующих элементов: пульт контроля и управления "С2000"; резервный источник питания аппаратуры охранно-пожарной сигнализации "РИП 24"; прибор приёмно-контрольный охранно-пожарный "С2000-4"; извещатель пожарный дымовой "ДИП". К релейным выходам можно подключить выход на пульт центрального наблюдения и звуковой или световой оповещатели. Описанная система пожарной сигнализации при всех своих возможностях является достаточно недорогой, что является основным фактором, повлиявшим на выбор. Система бесперебойного питанияНа описанном предприятии наиболее важными потребителями электроэнергии являются сервер на котором установлена база данных программы "1С: Предприятие" и компьютер с установленным АРМ "Клиент" АС "Сбербанк-Клиент", перечисленное оборудование необходимо обеспечить источниками бесперебойного питания. Для сервера необходимо выбрать надёжный источник бесперебойного питания, с высокими потребительскими качествами, предъявляемым требованиям соответствует источник бесперебойного питания Исток ИДП-1/1-1-220-Д (рис.4).  Рисунок 4 - Источник бесперебойного питания Исток ИДП-1/1-1-220-Д Источники бесперебойного питания ИСТОК серии ИДП предназначены для защиты электрооборудования пользователя от любых неполадок в сети, включая искажение или пропадание напряжения сети, а также подавления высоковольтных импульсов и высокочастотных помех, поступающих из сети. ИБП ИСТОК с двойным преобразованием обладает наиболее совершенной технологией по обеспечению качественной электроэнергией без перерывов в питании нагрузки при переходе с сетевого режима (питание нагрузки энергией сети) на автономный режим (питание нагрузки энергией аккумуляторной батареи), обеспечивает синусоидальную форму выходного напряжения. ИБП ИСТОК используются для ответственных потребителей электроэнергии, предъявляющих повышенные требования к качеству электропитания (файловые серверы, телекоммуникационного оборудования, сложного технологического оборудования, систем управления газового хозяйства и т.д.). Для компьютера с установленным АРМ "Клиент" АС "Сбербанк-Клиент" можно использовать недорогой офисный источник бесперебойного питания, такой как UPS 500VA Ippon Back Power Pro 500 (рис.5).  Рисунок 5 - UPS 500VA Ippon Back Power Pro 500 Источники бесперебойного питания (UPS) серии Back Power Pro предназначены для защиты персональных компьютеров и рабочих станций от основных неполадок с электропитанием: высоковольтных выбросов, электромагнитных и радиочастотных помех, понижений, повышений и полного исчезновения напряжения в электросети. Данные ИБП (UPS) имеют функцию циклического самотестирования и снабжены функцией Green Power, которая при пропадании напряжения в сети и отсутствии нагрузки автоматически выключит ИБП (UPS) через 5 минут. Все ИБП (UPS) серии Back Power Pro комплектуются программным обеспечением на CD, благодаря которому на экране монитора отображаются такие диагностические данные, как напряжение, частота, уровень заряда аккумулятора, уровень нагрузки. Программное обеспечение имеется для Windows 95/98/ME/NT/2000 и Linux. Уничтожитель бумагиДля уничтожения документов имеющих грифы "Конфиденциально" или "Коммерческая тайна" целесообразно использовать специальное устройство - уничтожитель бумаги, которое разрезает листы бумаги на полосы, делая считывание информации носителей невозможным. Для рассматриваемого предприятия оптимальным является приобретение устройства SHRED-ET С-06P (с корзиной), обладающего высокой скоростью уничтожения бумаги. И вместе с тем приемлемой ценой. Программно-аппаратные средства защитыСистема резервного копирования данныхРезервное копирование - процесс создания копии данных на носителе (жёстком диске, дискете и т.д.), предназначенном для восстановления данных в оригинальном месте их расположения в случае их повреждения или разрушения. На исследуемом объекте целесообразно использовать систему резервного копирования на сервере, содержащем базу данных программы "1С: Предприятие", для обеспечения возможности восстановления базы данных после программных или аппаратных сбоев. Для организации резервного копирования целесообразно использовать программу Acronis True Image Echo. Данная программа является средством для резервного копирования и аварийного восстановления данных на отдельном компьютере, имеющим широкий ряд опций, таких как возможность резервного копирования систем целиком или отдельных файлов и папок, аварийное восстановление отдельных файлов и папок или диска целиком, удаленное управление задачами резервного копирования и восстановления данных, восстановление систем на различное оборудование. Использование описанной выше программы позволяет снизить вероятность угроз целостности и доступности информации, содержащейся на компьютере. Межсетевой экранМежсетевой экран или сетевой экран - комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача - не пропускать пакеты, не подходящие под критерии, определённые в конфигурации. На объекте имеет смысл установить межсетевой экран на сервере, который в принципиальной схеме локальной вычислительной сети предприятия (рисунок Б.1) находится между модемом и сетевым коммутатором. Сегодня в интернете можно найти только два бесплатных полноценных сетевых экрана - Comodo Firewall Pro и ZoneAlarm Free остальные серьёзные программы этого класса стали платными. Между тем по своему функционалу Comodo вряд ли в чём-то уступит аналогичным коммерческим продуктам. Он может использоваться как на домашних компьютерах, так и в корпоративных сетях. Программа не требует от пользователя глубоких знаний принципов работы и защиты сетей. На предприятиях, где необходима работа с глобальной сетью, установка межсетевого экрана просто необходима. Перечислим основные функции программы Comodo Firewall Pro: система правил доступа приложений к Интернет; анализатор поведения программ; мониторинг доступа к файлам программ сторонними процессами; средства противодействия различным видам проникновений и атак, в том числе DDoS; интеграция с центром безопасности Windows; экономное использование системных ресурсов; компактный дистрибутив; экспорт/импорт настроек программы. ЗаключениеВ ходе проведения работы была дана краткая характеристика ООО "Торговый дом "Алдан", проанализирована законодательная база в области защиты конфиденциальной информации, проведено структурирование защищаемой информации на рассматриваемом объекте, оценены риски угроз информационной безопасности. Результатом работы являются выработанные рекомендации по совершенствованию системы защищённого документооборота для ООО "Торговый дом "Алдан". Поставленная задача была решена достаточно полно, разработанные рекомендации, при следовании им обеспечат необходимый уровень безопасности документооборота на рассматриваемом предприятии. |