Отчёт по практике. Отчет по сетевому и системному администрированию. Описание предприятия 3 Компьютерное обеспечение предприятия 4

Скачать 1.43 Mb. Скачать 1.43 Mb.

|

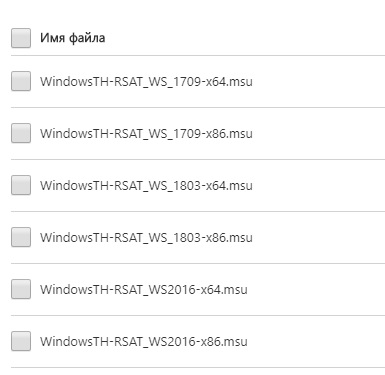

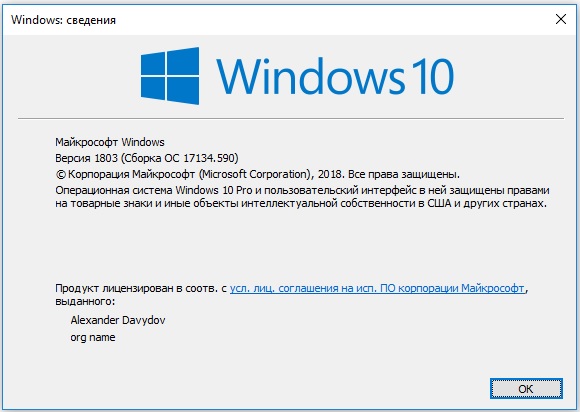

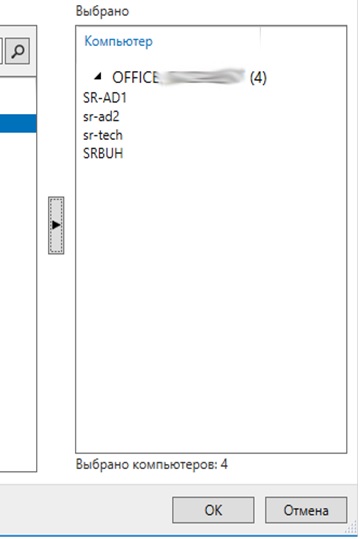

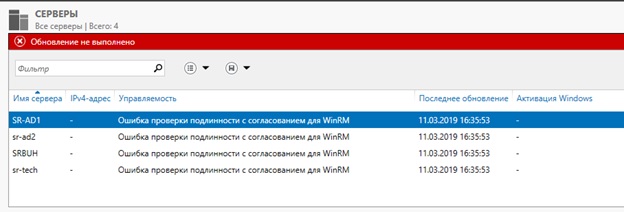

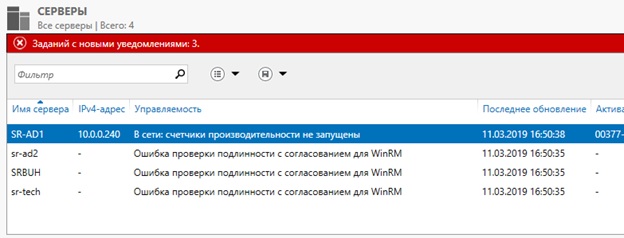

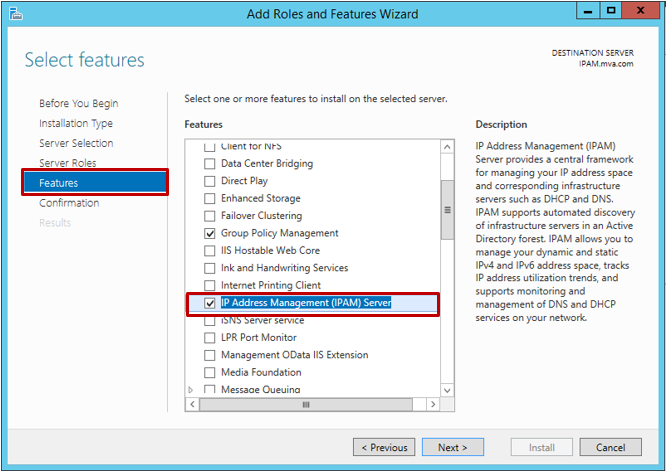

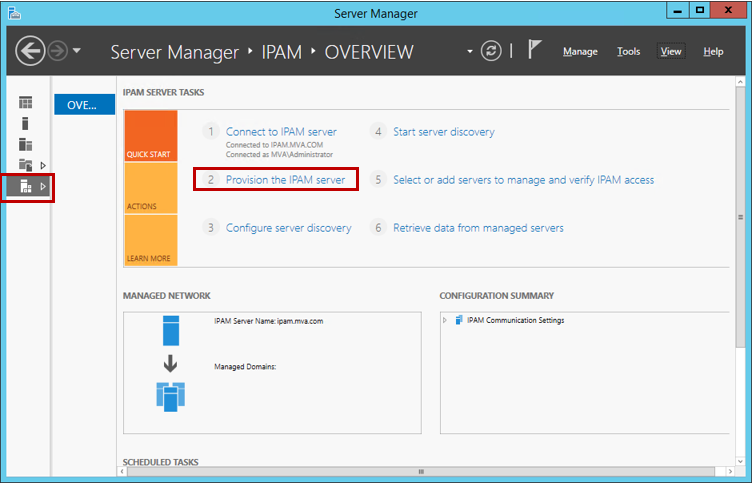

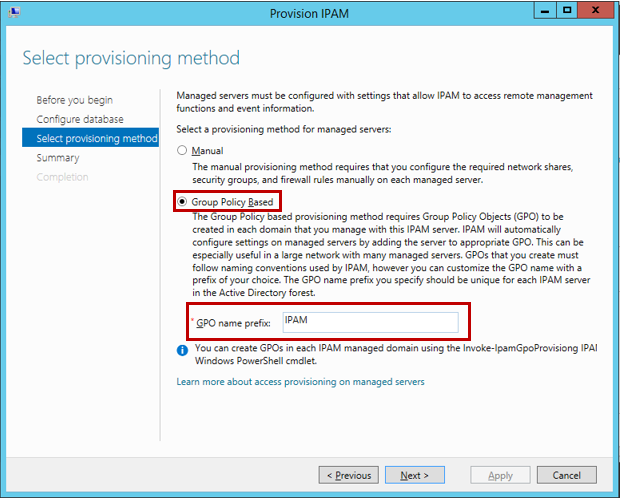

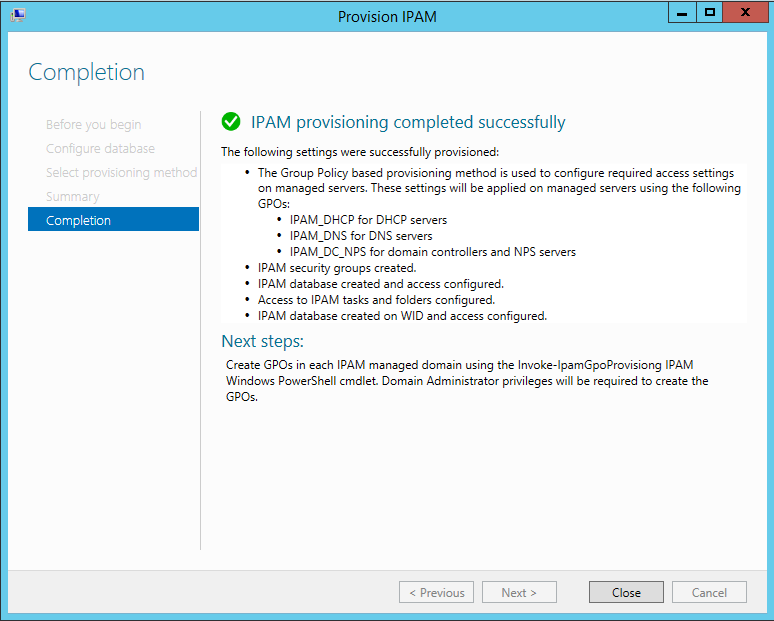

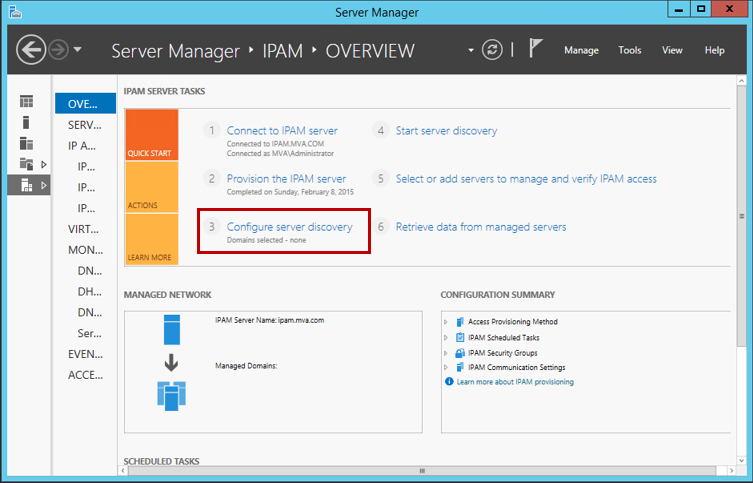

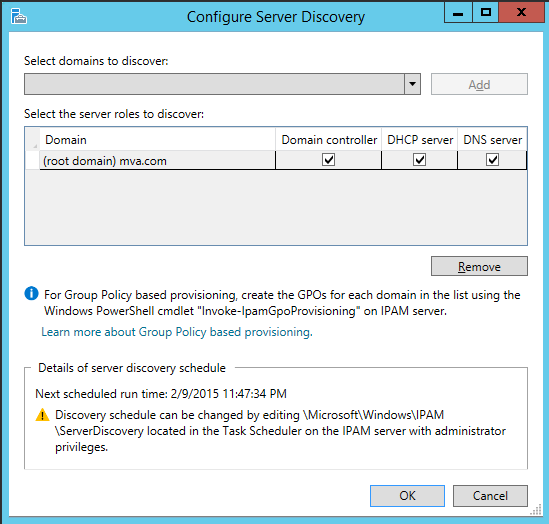

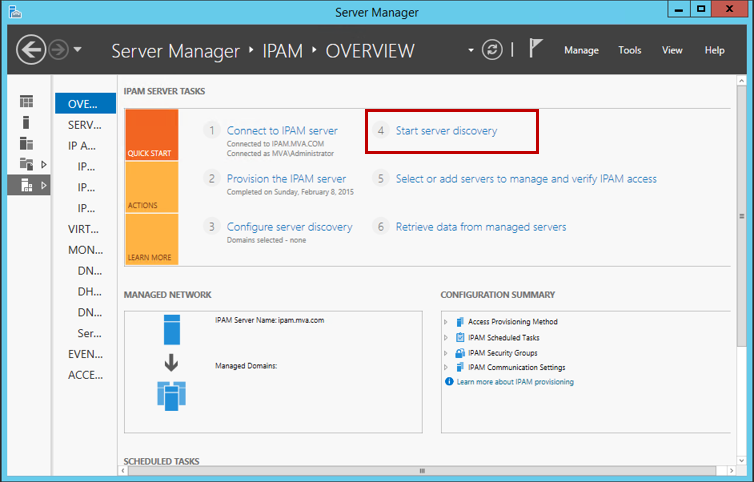

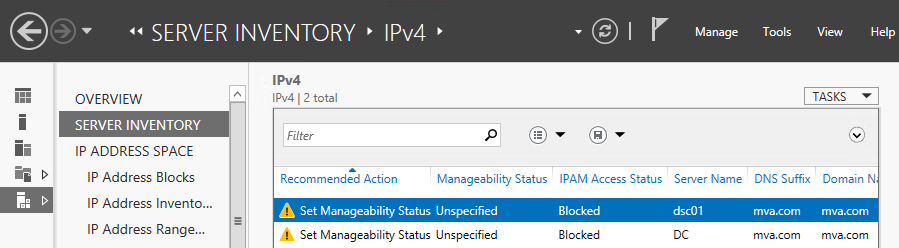

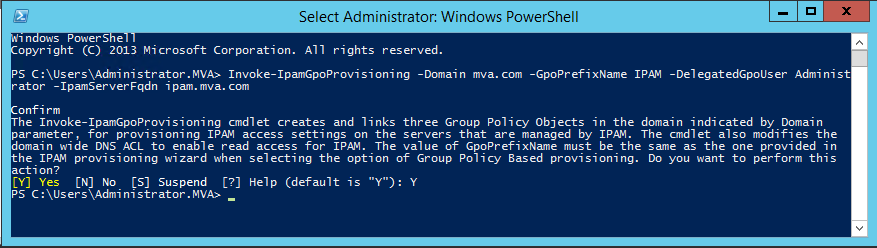

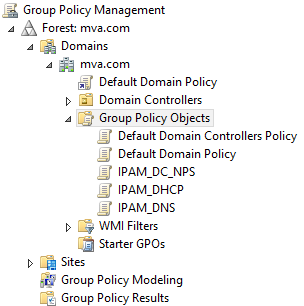

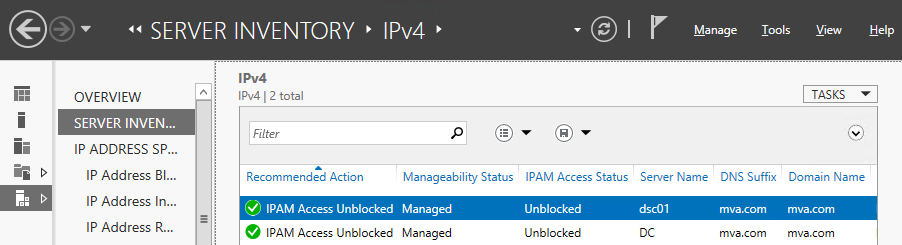

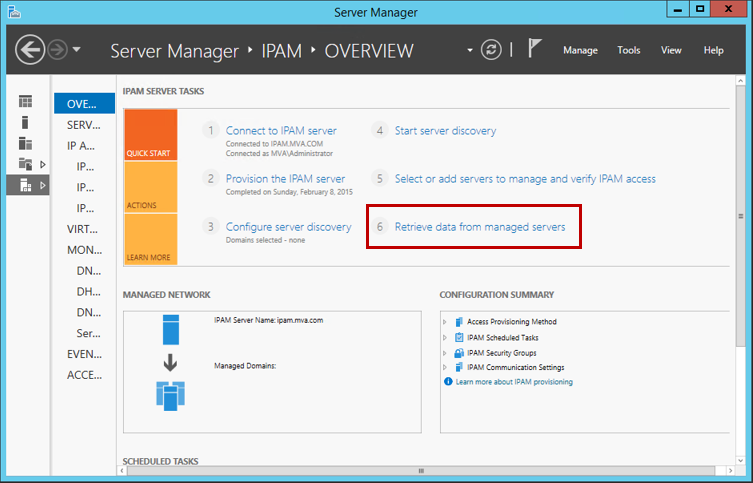

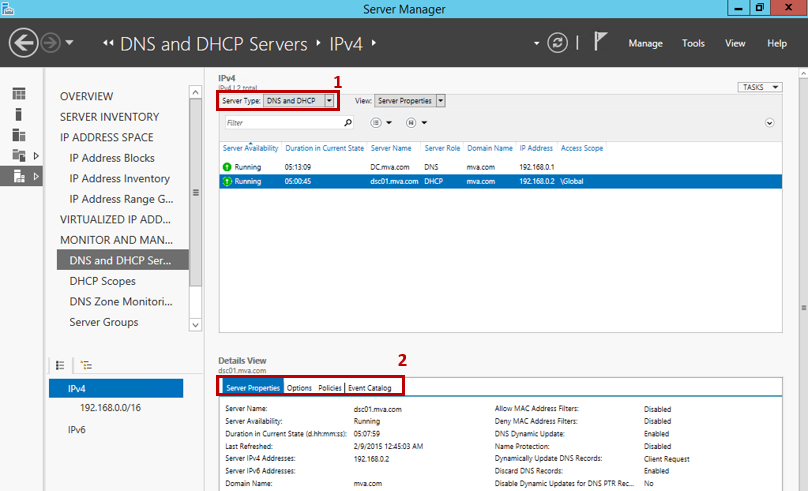

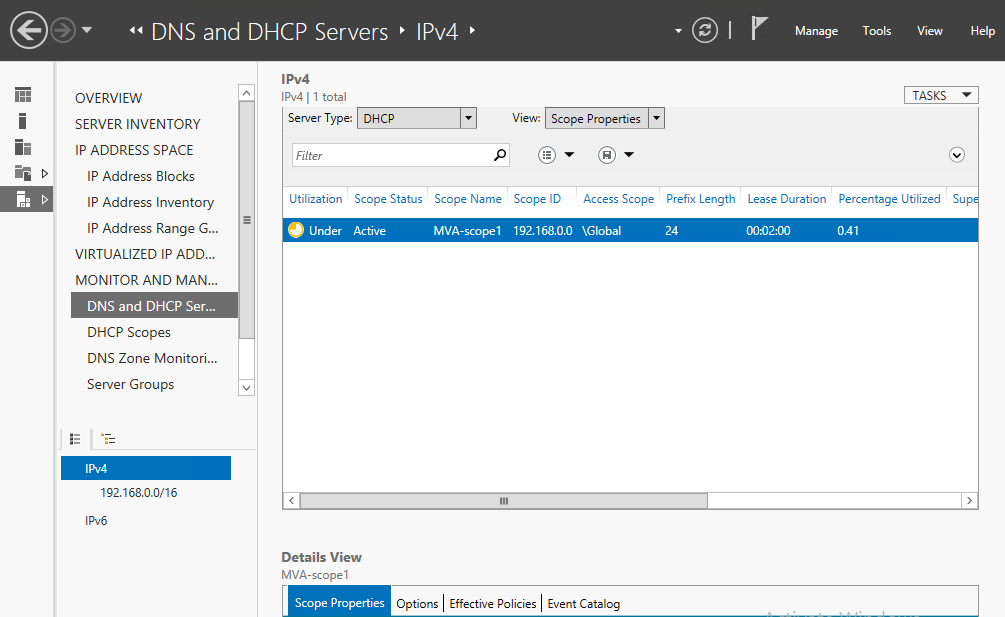

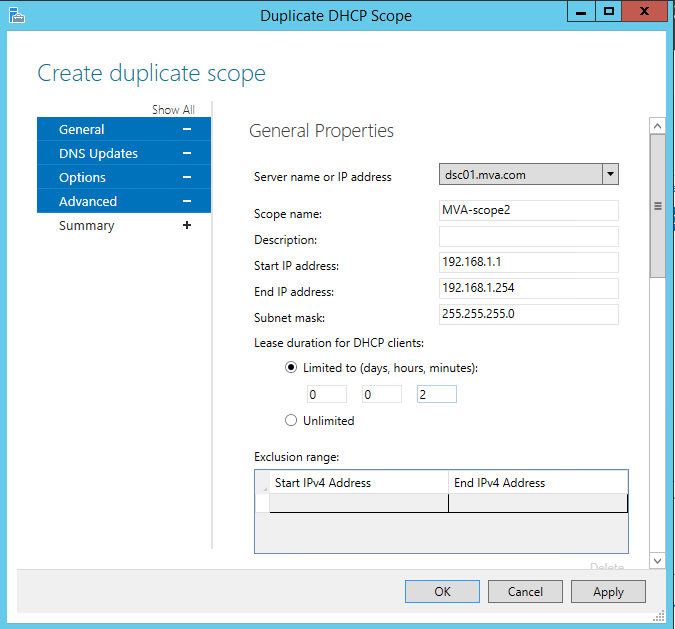

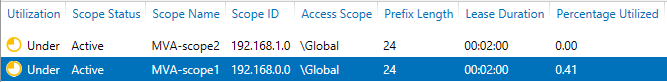

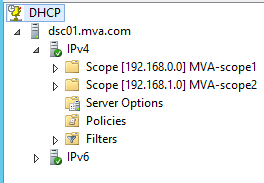

СодержаниеВведение 2 Описание предприятия 3 Компьютерное обеспечение предприятия 4 Программное обеспечение предприятия 5 Описание выполненной работы 6 1.Проектирование локальной вычислительной сети в соответствие с техническим заданием 6 2.Подбор сетевого оборудования 9 3.Технические параметры и показатели 9 4.Управляющая панель диспетчера серверов 14 5.Установка, делегирование, использование, устранение неполадок в IPAM 22 Вывод 39  ВведениеПрактическая подготовка является одной из важнейших составляющих образовательного процесса и эффективной формой подготовки специалиста к самостоятельной работе. Основными задачами практики являются: формирование общих и профессиональных навыков наладчика сетевого оборудования; закрепление, расширение, углубление и систематизация знаний, полученных при изучении специальных дисциплин; практическое освоение современных технологий. В процессе прохождения практики студенты заполняют дневники, в которых описывают содержание фактически выполненной работы по заданиям практики. Студенты обязаны: ежедневно предоставлять дневники руководителю практики от предприятия для выставления оценки за проделанную работу, записи замечаний и подписи; предоставлять дневники руководителю практики от учебного учреждения в период проведения консультаций в техникуме. Результатом практики по специальности является подготовка студентом отчетов, в которых оформляются выполненные задания по практике. Отчеты по практике предоставляются студентом в учебное заведение с характеристикой в сроки, установленные графиком учебного учреждения и проверяются руководителями практики от учебного учреждения. Описание предприятияЯ, проходил производственную практику в ООО «Алькор». Компания «Алькор» имеет организационно-правовую форму Общества с ограниченной ответственностью -учрежденное физическим лицом хозяйственное общество, уставный капитал которого принадлежит единственному участнику общества который отвечает по его обязательствам и несет риск убытков, связанных с деятельностью общества. Вид деятельности (по ОКВЭД): 69.20 Деятельность по оказанию услуг в области бухгалтерского учета, по проведению финансового аудита, по налоговому консультированию. Форма собственности: 16 -частная. Система налогообложения упрощенная (УСН доходы 6%) ООО «Алькор» является официальным партнёром компании СКБ Контур. Компания предлагает продукты Контура в Нижневартовске. Поможет выбрать программу, исходя из ваших потребностей. Выдаст сертификат электронной подписи и научит работать в сервисах. Компьютерное обеспечение предприятияКабинеты в ООО «Алькор» оснащены современными компьютерными комплексами и офисной оргтехникой. Также кабинеты оборудованы системными блоками, жидкокристаллическими мониторами, различными периферийными и многофункциональными устройствами (принтер/ копир/сканер/мфу). Компьютеры объединены между собой в локальную сеть, а также подключены к глобальной сети Интернет.  Контроль за техническим состоянием компьютерной техники и компьютерных сетей, а также ремонт осуществляет заместитель директора. Программное обеспечение предприятияНа всех рабочих станциях предприятия установлено следующее программное обеспечение: Операционная система Microsoft Windows 10. Пакет прикладных программ Microsoft Office 2007. Включает в себя Microsoft Word - текстовый редактор, Microsoft Excel - программа для работы с электронными таблицами, Microsoft Outlook - позволяет отправлять и получать почту, Microsoft PowerPoint - программа для создания презентаций, Microsoft Publisher - позволяет создавать высококачественные публикации. 1C: Предприятия 8.3 CRM – система (Битрикс 24) Контур – Экстерн Контур – Диалог Контур – Норматив Антивирус (Kaspersky) Описание выполненной работыПроектирование локальной вычислительной сети в соответствие с техническим заданиемПроектирование ЛВС — это разработка проекта коммуникационной системы, которая объединяет пользовательские рабочие станции и периферийное оборудование в пределах одного здания или помещения, относящегося к одной организации. ЛВС актуальна для систем с двумя и более компьютерами. Чем больше оборудования в одной локальной сети, тем она сложнее в проектировании и обслуживании, но тем больше преимуществ дает: быстрая и бесперебойная передача данных между компьютерами; ограничение доступа к корпоративным ресурсам; совместная работа с периферийными устройствами; контролируемый доступ пользователей к интернету. Обоснование проектирования ЛВС Компьютеры, которые объединены локальной вычислительной сетью, позволяют сотрудникам совместно использовать информационные корпоративные ресурсы, периферийное оборудование и обмениваться данными. Именно ускоренная и упрощенная обработка информационных потоков — главное обоснование проектирования ЛВС на предприятии. Связанные единой сетью ПК объединяются в одно информационное пространство, в котором удобно получать доступ к ресурсам — общим папкам на емких накопителях, принтерам и другим. Количество ошибок и инцидентов потерь данных при таком способе обмена стремится к нулю при высокой скорости обмена данными в пределах сети. Подготовка к проектированию ЛВС Проектирование ЛВС СКС (структурированной кабельной системы) представляет собой разработку документации, в которой описывается структура сети, ее топология, расположение конечных пользовательских устройств, компьютерных розеток и характеристики оборудования для построения ЛВС. До начала проектирования в организации собирают и анализируют такую информацию: сколько единиц техники будет объединять ЛВС. Учитываются ПК, печатные устройства, АТС и другое оборудование. Это позволит рассчитать в проекте нагрузку, которую будет испытывать локальная вычислительная сеть в штатном режиме работы; физические характеристики помещений, по которым будет проложена ЛВС. Учитывают площадь комнат, высоту потолков, максимальное расстояние между устройствами. От последнего параметра обратно пропорционально зависит скорость передачи данных в ЛВС; расположение компонентов, которые чаще других нуждаются в сервисном обслуживании. Чем проще получить к ним доступ, тем меньше времени сеть будет недоступна и рабочий процесс не нарушится. Инженеры смогут быстро выполнить основные этапы ремонта или профилактики. Основные принципы проектирования ЛВС — обеспечение высокой скорости и безопасности передачи данных. В зависимости от критичности этих требований инженеры-проектировщики выбирают подходящее оборудование и ОС для сервера и пользовательских устройств. Этапы проектирования ЛВС Составление ТЗ на проектирование ЛВС. Содержит общие требования к вычислительной сети, количество автоматизированных рабочих мест, максимальную длину кабеля от порта на конечном устройстве до коммутационной панели. В техзадании указывают технологию, по которой рабочие компьютеры подключаются к ЛВС, требования к их размещению, характеристики сервера и способ его подключения, топологию сети, перечисляют средства защиты от несанкционированного доступа к ресурсам ЛВС. Прилагают планы помещений, перечень ИБП с указанием их мощности, описывают принципы прокладки кабельных трасс. Согласование технического задания между подрядчиком (исполнителем) и заказчиком проекта. После согласования исполнители приступают к составлению проектной документации и реализации проекта. Вносить кардинальные изменения в уже готовый проект (или имеющуюся ЛВС) приводит к дополнительным затратам или ограничениям. Разработка проекта ЛВС. При создании вычислительной локальной сети составляют детальные планы помещений. На них указывают расположение розеток и количество портов в них, обозначают коммутационный центр, отмечают линии прокладки кабелей (в коробках и под фальшполом). К проекту прилагают расчет количества материалов и схему взаимодействия с другими видами связи в организации — например, мини-АТС. Программы для проектирования ЛВС Разработка проекта будущей ЛВС — сложная задача, которая требует профессиональных знаний и опыта. Но упростить эту задачу можно, в этом помогут программы для проектирования ЛВС. AutoCAD — популярная система автоматизированного проектирования. Универсальная (подходит для многих сфер), но не адаптированная под проектирование ЛВС, поэтому для этой задачи у нее избыточный функционал и завышенная стоимость лицензии. CAD5D — онлайн-сервис для проектирования. Поддерживает поэтажные планы, размещение абонентских устройств и ключевых узлов, создание пакета проектной документации, учитывает спецификации материалов и оборудования. ZWCAD претендует на звание бюджетного аналога AutoCAD и предлагает широкий выбор инструментов для работы в двумерном и трехмерном пространстве. Позволяет организовывать элементы ЛВС в виде блоков, поддерживает параллельную работу с графикой и текстом. Для расширения базовой функциональности используются дополнительные модули. Подбор сетевого оборудованияВыбор сетевого оборудования - один из самых ответственных шагов в реализации проекта. При выборе необходимо учитывать множество факторов: уровень стандартизации оборудования и его совместимость с наиболее распространенными программными средствами; скорость передачи информации и возможность ее дальнейшего увеличения; метод управления обменом в сети (CSMA/CD, полный дуплекс или маркерный метод); разрешенные типы кабеля сети, максимальную его длину, защищенность от помех; стоимость и технические характеристики конкретных аппаратных средств. Заранее продуманная и правильным образом сконфигурированная сетевая инфраструктура позволит в дальнейшем при замене или модернизации оборудования не задумываться о качестве работы информационной сети. Технические параметры и показателиКонфигурация сервера  Сервер на базе серверного чипсета Intel 3000. Основные характеристики: процессор: Intel® Pentium D 3.00 GHZ; ОЗУ: 4Gb unbuffered SDRAM DDR2-667; RAID-контроллер: Adaptec ASR-2405 PCI-E x8, 4-port SAS/SATA, RAID 0/1/10/JBOD, Cache 128Mb; дисковый массив: 4 x 500GB SAS hard drive, RAID 0+1; накопитель: DVD-RW/CD-RW SATA источник питания мощностью 350W. Приведённая конфигурация подобрана из потребности при минимальной цене получить сервер, который сможет справляться с поставленными перед ним задачами. Сервер может использоваться для следующих служб: · файл-сервер; · сервер доменных имен; · брандмауэр; · сервер DHCP; · локальный DNS с перенаправлением неизвестных запросов на вышестоящий DNA. Выбор активного сетевого оборудования Приведем список активного сетевого оборудования, использующегося для организации сети: Коммутатор 10/100 Мбит/с с 24 портами D-Link DES-1024D (рисунок 11).  Коммутатор D-Link DES-1024D. Неуправляемый Коммутатор DES-1024D 10/100Mbps разработан для повышения производительности рабочих групп и обеспечения высокого уровня гибкости при построении сети. Мощный, но простой в использовании, этот коммутатор позволяет пользователям легко подключаться к любому порту как на скорости 10Mbps, так и 100Mbps для увеличения полосы пропускания, уменьшения времени отклика и обеспечения требованиям по высокой загрузке. Коммутатор имеет 24 порта 10/100Mbps, позволяя рабочим группам гибко совмещать Ethernet и Fast Ethernet. Эти порты обеспечивают определение скорости и автоматически переключаются как между 100BASE-TX и 10BASE-T, так и между режимами полного или полудуплекса. Все порты поддерживают контроль за передачей трафика - flow control. Эта функции минимизирует потерю пакетов, передавая сигнал коллизии, когда буфер порта полон. Корпус коммутатора выполнен в 19-ти дюймовом формате, что позволяет установить его в одну стойку с сервером. Коммутатор D-Link DES-1008P.  Коммутатор D-Link DES-1008. 8-портовый настольный коммутатор DES-1008P D-Link с 8 портами РоЕ позволяет домашним и офисным пользователям легко подключать и подавать питание по Power over Ethernet (PoE) на устройства, такие как беспроводные точки доступа (АР), IP-камеры и IP-телефоны, а также подключать к сети другие Ethernet-устройства (компьютеры, принтеры, NAS). Разработанный специально для домашних пользователей и малого бизнеса, этот компактный коммутатор РоЕ работает почти бесшумно, что позволяет поместить его практически в любой комнате или офисе. DES-1008P имеет 4 порта 10/100Base-TX с поддержкой протокола РоЕ. На каждый порт PoE подаётся питание с мощностью до 15,4 Вт, в итоге коммутатор может подавать питание до 123Вт, что дает возможность пользователям подключить к DES-1008P устройства, совместимые с 802.3af. Это позволяет размещать устройства в труднодоступных местах (потолки, стены и т.д.) вне зависимости от расположения розеток питания и минимизировать прокладку кабеля. Для подачи питания через DES-1008P на устройства, не совместимые с 802.3af PoE, рекомендуется использовать PoE-адаптеры (например, DWL-P50). Установка устройства происходит легко и быстро и не требует дополнительных настроек. Поддержка автоматического определения полярности MDI/MDI-X на всех портах исключает необходимость в использовании кроссовых кабелей для подключения к другому коммутатору или концентратору. Функция автосогласования скорости на всех портах автоматически определяет скорость (10Мбит/с или 100Мбит/с) для обеспечения совместимости и оптимальной производительности. При включении устройств 802.3af DES-1008P автоматически выбирает подходящее питание. Кроме того, DES-1008P содержит диагностические светодиодные индикаторы для отображения статуса и активности портов. Это позволяет быстро обнаружить и исправить возникшие проблемы в сети. Благодаря фильтрации скорости и методу коммутации store-and-forward, DES-1008P поддерживает максимальную производительность сети с минимальными ошибками при передаче пакетов. Благодаря портам РоЕ, высокой производительности и простоте использования, 8-портовый коммутатор D-Link с 4 портами РоЕ DES-1008P является идеальным выбором для подключения устройств РоЕ в домашних сетях и сетях малых предприятий. Точка доступа D-Link AirPremier DWL-3200AP.  Точкадоступа D-Link AirPremier DWL-3200AP. Мощная и надежная внутриофисная точка доступа D-Link AirPremier DWL-3200AP предназначена для сетей масштаба предприятия и предлагает богатый набор функций для построения управляемых и защищенных беспроводных локальных сетей. Точка доступа поддерживает стандарт Power over Ethernet (PoE). В комплект поставки точки доступа входят две антенны с высоким коэффициентом усиления 5 dBi, что позволяет обеспечить оптимальный радиус действия беспроводной сети. DWL-3200AP помещена в металлический корпус с вентиляцией, что соответствует нормам пожарной безопасности и гарантирует защиту от перегрева. Точка доступа поддерживает стандарт 802.3af Power over Ethernet (PoE), что позволяет устанавливать это устройство даже в тех местах, где силовые розетки питания не доступны. Маршрутизатор Cisco 2811  Cisco 2811 Функции Cisco 2811 Одновременная работа различных сервисов (например, обеспечения безопасности и голосовой связи) со скоростью физической линии, а также расширенных сервисов в нескольких каналах T1/E1/xDSL WAN Отличная защита инвестиций благодаря повышенной производительности и модульности Отличная защита инвестиций благодаря повышенной модульности Увеличенная плотность благодаря четырем слотам высокоскоростных интерфейсных карт распределенных сетей Слот расширенного сетевого модуля Поддержка более 90 существующих и новых модулей Поддержка большинства существующих модулей AIM, NM, WIC, VWIC и VIC Два интегрированных порта 10/100 Fast Ethernet Возможность поддержки коммутации 2-го уровня с функцией питания по витой паре (PoE) (как опция) Безопасность Управляющая панель диспетчера серверов«Диспетчер серверов» Windows 10 Серверное администрирование, Системное администрирование Не так давно Microsoft выпустила очень интересный инструмент Диспетчер серверов (Remote Server Administration Tools). Данный пакет дал возможность системным администраторам наглядно видеть состояние всех Windows серверов и запущенных на них сервисов. В интернете существует огромное количество статей про данный инструмент и причина для появления ещё одной, очевидно должна быть не тривиальной. И такая причина есть – это возможность мониторинга и управления серверами с ноутбука или компьютера, которые не входят в один домен с администрируемыми серверами, что может быть очень актуально, например, для приходящего сисадмина. Установка Прежде чем переходить к основному вопросу нашей статьи кратко разберём один из вариантов установки. Для начала нужно скачать с сайта Microsoft соответствующий вашей операционной системе установочный пакет. Для Windows 10 для этого пройдите по следующей ссылке, выберите язык, после чего вам будет доступен список доступных пакетов для выбранного вами языка:  Обратите внимание, здесь вам нужно выбрать тип операционной системы x64 или x86, а также версию установленной ОС Windows. Версию ОС Windows можно узнать, выполнив, например, команду winver в командной строке Windows:  А моём случае это версия 1803, а так как у меня установлена 64-ёх разрядная версия, я буду скачивать установочный пакет WindowsTH-RSAT_WS_1803-x64.msu. После установки данного пакета открываем папку C:\Windows\System32 и запускаем приложение ServerManager.exe При необходимости вы можете создать ярлык для данного приложения на рабочем столе или закрепить его на Панели задач. Добавление серверов Для добавления серверов, которым мы хотим управлять открываем Управление -> Добавление серверов. В открывшемся окне нам нужна вкладка DNS (ну или вы можете создать текстовый файл со списком IP-адресов ваших серверов и воспользоваться вкладкой Импорт). Вводим в строке поиска IP-адрес или имя нашего сервера, жмём лупу и добавляем нужный сервер в список:  После того, как все сервера добавлены в список жмём ОК:  Если серверы находятся в вашем домене и у вас есть права Администратора, то на этом настройку Диспетчера серверов можно заканчивать. Если же серверы находятся в неродном для вашего ПК домене, придётся выполнить ещё ряд настроек. Настройка доступа к серверу Если после добавления серверов на странице «Все серверы» вы видите следующую картину:  То вам необходимо выполнить следующие действия: Убедиться, что пользователь, который осуществляет доступ к серверам обладает правами Администратора данных серверов или домена, при необходимости установить в настройках подключения соответствующего пользователя. Если ваш ПК и серверы находятся в разных доменах необходимо прописать все управляемы серверы в списке доверенных хостов вашего ПК. Определяем пользователя Для того, чтобы определить или изменить пользователя, кликаем правой кнопкой мыши на соответствующем сервере на странице «Все серверы» Диспетчера серверов и выбираем пункт меню «Управлять как…». В открывшемся окне вводим полное имя пользователя включая домен, например admin@mytestdomen.ru и его пароль. Добавляем сервер в список доверенных хостов Для добавления сервера в список доверенных хостов, необходимо открыть командную строку с правами администратора, после чего выполнить в ней следующий запрос: winrm set winrm/config/client @{TrustedHosts = «10.0.0.10»} Где 10.0.0.10 – IP-адрес добавляемого сервера, вместо которого можно использовать имя соответствующего сервера, например sr-ad1.mytestdomen.ru После чего в списке серверов у вас произойдут примерно такие изменения:  Но при попытке добавить следующий сервер, вы столкнётесь с тем, что запись предыдущего сервера будет затираться и активным будет оставаться только последний. Чтобы этого избежать необходимо запустить в командной строке команду, которая добавить в список доверенных хостов все необходимые нам сервера сразу. Для это перечисляем все наши серверы через запятую, примерно так: winrm set winrm/config/client @{TrustedHosts = «10.0.0.10, 10.0.0.11, 10.0.0.12, 10.0.0.13»} Установка, делегирование, использование, устранение неполадок в IPAMНастройка службы IPAM Неотъемлемой частью администрирования сетью является управление IP адресами. До выхода Windows Server 2012 системным администраторам для комплексного управления всем пространством IP адресов, а также службами DNS и DHCP, приходилось использовать таблицы, различные сторонние инструменты, писать пользовательские скрипты. С выходом Windows Server 2012 ситуация изменилась – появился IPAM (IP Address Management). Тому, что из себя представляет IPAM, а также о том, как настроить эту службу в вашей сети и будет эта статья.  Как уже отмечалось выше, до появления IPAM для управления IP –адресами в сети приходилось использовать подручные средства: от сторонних инструментов до списка адресов в таблице Excel. Как результат, продуктивность администрирования сетью падала, а затраты только возрастали. Более того, имеющиеся инструменты подходили для решения задачи управления адресами сети в краткосрочной перспективе. Но чем больше становилась сеть и чем дольше с ней работали, тем более трудоемкой становилась эта задача. С выходом Windows Server 2012 появился внутренний инструмент для управления IP-адресами сети – IPAM. IPAM (IP Address Management) – служба управления IP адресами, впервые представленная в Windows Server 2012 и Windows Server 2012 R2. Кроме того, изменения-улучшения IPAM стоит ожидать и в Windows Server vNext. IPAM представляет собой платформу для обнаружения, мониторинга, управления и аудита для пространства IP адресов в сети организации. Среди основных возможностей IPAM можно выделить следующие: Автоматическое обнаружение инфраструктуры IP-адресов Удобные и гибкие средства для отображения пространства IP-адресов, а также управления ими и составления отчетов Аудит изменений в конфигурациях служб DHCP и IPAM Наблюдение за службами DHCP и DNS, а также управление ими Отслеживание аренды IP-адресов Основное преимущество IPAM заключается в том, что он предоставляет единую консоль, в которой представлена информация о конфигурациях всех служб DNS и DHCP в лесу. С помощью этой консоли можно изменять настройки, например, как одной, так и нескольких зон DHCP, что не требует от системного администратора написания дополнительных скриптов или ручной настройки каждого DHCP-сервера. Далее мы увидим такую настройку в примере. Но сначала мы развернем службу IPAM, а также посмотрим, как ее можно использовать для наблюдения за службами DNS и DHCP. Разворачивание сервера IPAM Для того, что начать работать с IPAM Server его необходимо установить – IPAM не входит в набор служб, устанавливаемых по умолчанию. Выполнить установку можно двумя способами. Можно использовать следующую команду PowerShell: Install-WindowsFeature IPAM –IncludeManagementTools Также можно использовать мастер установки ролей и компонентов сервера:  После того, как процесс установки IPAM завершен, необходимо подготовить его к работе. Для этого в Server Manager необходимо выбрать IPAM и далее Provision the IPAM server:  Вы можете выбирать между двумя методами подготовки: вручную (manual) или на основе групповых политики (group policy based). В чем же разница между двумя этими методами? Ручной метод подготовки IPAM сервера рекомендуется использовать в тех случаях, если количество управляемых серверов мало. Если вы выбираете этот метод подготовки, то должны быть готовы к тому, что придется вручную настроить условия доступа для каждого из управляемых серверов. Кроме того, удалять настройки также придется вручную, в том случае, если вам не нужно будет больше управлять тем или иным сервером. Можно использовать групповые политики для того, чтобы применять необходимые настройки к управляемым серверам, даже если вы выбрали ручной метод подготовки, но все объекты групповой политики должны применяться или удаляться вручную. В связи с тем, что ручной метод подготовки IPAM сервера более трудоемкий и сложный, предпочтительный использовать метод подготовки с помощью групповых политик. Подготовка IPAM сервера с помощью групповых политик проще и имеет меньшую вероятность ошибок. При использовании этот метода объекты групповой политики применяются и удаляются автоматически на управляемых серверах. Именно этот метод предлагается использовать по умолчанию в Мастере подготовки IPAM. Вам необходимо ввести префикс для имени объектов групповых политик:  Стоит здесь отметить, если вы выбираете подготовку IPAM сервера с помощью групповых политик, вы не сможете изменить его на ручной метод подготовки. А вот в обратном случае вы можете изменить ручной метод подготовки на подготовку с помощью групповых политик, используя командлет Windows PowerShell: Set-IpamConfiguration Вернемся теперь к Мастеру подготовки. Выбрав метод подготовки с помощью групповых политик, мы получаем сообщение о том, что настройки будут применяться на управляемые сервера с использованием следующих объектов групповых политик: В нашем случае, объекты групповой политики будут носить имена IPAM_DHCP, IPAM_DNS и IPAM_DC_NPS соответственно. Для завершения подготовки IPAM проверьте, верно ли указана информация на вкладке Summary и нажмите Apply. Процесс подготовки займет некоторое время. В итоге вы увидите сообщение о том, что подготовка IPAM успешно выполнена:  Здесь важно сообщение о дальнейших шагах. Объекты групповой политики не были созданы, их нужно будет создать далее с помощью командлеты PowerShell: Invoke-IpamGpoProvisioning Это будет чуть позже. А пока перейдем к Server Manager и настроим обнаружение серверов:  В появившемся окне нужно выбрать домен для обнаружения. В нашем случае это корневой домен mva.com. После добавления этого домена, необходимо убедиться, что среди ролей сервера есть контроллер домена, DHCP и DNS сервера. Нажимаем ОК.  Теперь начнем обнаружение серверов:  После завершения задачи. Перейдите в Server Manager на вкладку IPAM – SERVER INVERNTORY. Вы увидите, что для серверов dsc01 и DC в столбце «Состояние управления» будут отображаться состояние «Не определено», а в столбце «Состояние доступа» — «Заблокирован». Необходимо предоставить IPAM разрешение на управление этими серверам с помощью объектов групповой политики.  Теперь вспоминаем следующий шаг, который нам рекомендовали сделать после завершения подготовки IPAM. Нам необходимо запустить на сервере IPAM Windows PowerShell с правами администратора и использовать следующий командлет Invoke-IpamGpoProvisioning –Domain mva.com –GpoPrefixName IPAM –DelegatedGpoUser Administrator –IpamServerFqdn ipam.mva.com  Теперь объекты групповой политики созданы, что можно увидеть в оснастке Group Policy Management:  Вернемся к Server Manager. Во вкладке IPAM – SERVER INVENTORY щёлкните правой кнопкой мышки по одному из серверов и выберите Edit Server. В появившемся окне измените пункт «Состояние управления» на «Управляемый» и нажмите ОК. Повторите тоже самое для второго сервера.  Теперь нужно, чтобы на серверах DC и dsc01 вступили в силу изменения групповых политик. Самым быстрым способом будет на каждом из нужных нам серверов использовать следующий командлет PowerShell: gpupdate /force Дождемся завершения выполнения этой команды на каждом из серверов. Вернемся на сервер IPAM в Server Manager – IPAM – SERVER INVENTORY и обновим «IPv4», а также обновим статус доступа к серверу, щёлкнув правой кнопкой мыши по каждому и выбрав пункт «Refresh Server Access Status». В итоге мы должны получить для наших серверов статус «Разблокирован» в столбце «Состояние доступа IPAM».  Теперь вернемся в вкладке IPAM – OVERVIEW и выберем «Retrieve data from managed servers» и дождемся завершения выполнения этой задачи:  Автоматически будут запущены следующие задачи по сбору данных: AddressExpiry, AddressUtilication, Audit, ServerAvailability, ServiceMonitoring, ServerConfiguration. На этом этапе мы завершили настройку IPAM сервера и далее посмотрим, как его можно использовать в работе. В качестве примера рассмотрим наблюдение за инфраструктурой и управление ею с помощью IPAM. Управление инфраструктурой IPAM позволяет автоматизировать и настроить периодичность мониторинга DHCP- и DNS-серверов по всему лесу. Также есть возможность управления несколькими серверами на применение настроек автоматически и периодически мониторить сервера DHCP и DNS в лесу AD. Кроме того, есть возможность управления несколькими серверами DHCP и настройками областей для распределенных серверов буквально одним щелчком мыши. В качестве примера рассмотрим, как можно осуществлять наблюдение за DHCP- и DNS-серверами, а также управление ими, используя IPAM. Откроем Server Manager на вкладке IPAM – MONITOR AND MANAGE – DNS and DHCP Servers. Обратите внимание, что в поле «Тип сервера» (1) вы можете выбрать не только DNS и DHCP, но и отсортировать только DNS или только DHCP. Выбрав один из серверов, можно просмотреть свойства этого сервера, параметры и каталог событий (2):  Теперь давайте выберем в поле «Тип сервера» DHCP, а в поле «Вид» — «Свойства области»:  Щелкните правой кнопкой мыши область DHCP MVA-scope1 и выберите «Дублировать область DHCP». В появившемся диалоговом окне «Дублирование области DHCP» измените значение поля «Имя области», а в разделе «Общие свойства» введите следующие значения: Начальный IP-адрес: 192.168.1.1 Конечный IP-адрес: 192.168.1.254 Маска подсети: 255.255.255.0  По мере необходимости, можно изменить и другие свойства области. После того, как все нужные изменения были внесены, нажмите ОК и убедитесь, что в списке теперь отображается еще одна область – MVA-scope2.  Та же область появится в консоли DHCP на нашем DHCP-сервере DSC01.  Если вы вернетесь на IPAM сервер и выберите обе области DHCP, щёлкните по ним правой кнопкой мыши, то сможете изменять параметры обеих областей. Конечно же, с помощью IPAM можно отслеживать различные типы событий на DNS- и DHCP-серверах, включая данные как о самих серверах, так и о клиентах. Чтобы просмотреть журналы аудита и событие, в меню навигации IPAM нужно выбрать «Каталог событий» (EVENT CATALOG). По умолчанию в нижней области навигации выбрано «События настройки IPAM». Вы можете выбрать и другие события для просмотра, а также экспортировать их в файл для дальнейшего просмотра и анализа. ВыводПо окончании первой производственной практики мною было многое изучено и реализовано на практике. Цели, поставленные в начале практики, достигнуты, задачи выполнены. Особый подход был к анализу сети компании, что на самом деле и закрепило все мои теоретические знания и практические навыки. Хотелось бы навести порядок, установить структурированную кабельную систему по всем правилам, которые предусмотрены для проектирования сети. Но для начала можно было хотя бы навести порядок в кабельной проводке, например, установить лотки, установить розетки. Предусмотреть в тех местах, где происходит перегрев - вентиляторы. В целом производственная практика благотворно повлияла на развитие и совершенствование профессиональных навыков в одном из направлений специальности - администрирование сетей. |