Организация ИБ. Орг и прав ИБ. Организационное и правовое обеспечение иб

Скачать 139.72 Kb. Скачать 139.72 Kb.

|

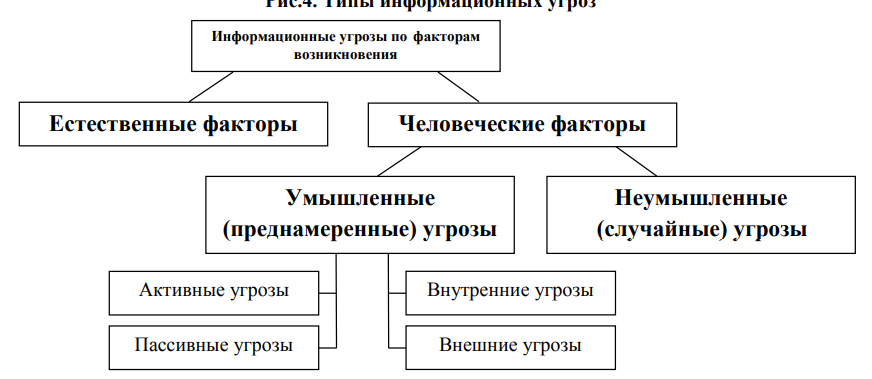

Случайные и преднамеренные угрозы. Меры организационного противодействия случайным и преднамеренным угрозам. Информационные угрозы могут быть обусловлены: естественными факторами (стихийные бедствия) человеческими факторами. Последние, в свою очередь, подразделяются на: угрозы, носящие случайный, неумышленный характер. Это угрозы, связанные с ошибками процесса подготовки, обработки и передачи информации с нецеленаправленной «утечкой умов», знаний. Это угрозы, связанные с ошибками процесса проектирования, разработки и изготовления систем и их компонентов. угрозы, обусловленные умышленными, преднамеренными действиями людей. Это угрозы, связанные с передачей, искажением и уничтожением научных открытий, изобретений секретов производства, новых технологий но корыстным и другим антиобщественным мотивам; подслушиванием и передачей служебных и других научнотехнических и коммерческих разговоров; с целенаправленной «утечкой умов», знаний информации Это угрозы, связанные с несанкционированным доступом к ресурсам автоматизированной информационной системы. Умышленные угрозы преследуют цель нанесения ущерба пользователям АИС и, в свою очередь, подразделяются на активные и пассивные. Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование. Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах связи, посредством их прослушивания. Активные угрозы имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, , вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базах данных. Умышленные угрозы подразделяются на внутренние, возникающие внутри управляемой организации, и внешние. Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом. Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, стихийными бедствиями). Шпионаж - это наносящие ущерб владельцу коммерческой тайны, незаконный сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем. Методы обеспечения безопасности информации (аналогично прошлому вопросу): Препятствие — физическое преграждение пути злоумышленнику к защищаемой информации; Управление доступом — регулирование использования информации и доступа к ней за счет системы идентификации пользователей, их опознавания, проверки Криптография — шифрование и защита информации с помощью специальных алгоритмов Противодействие атакам вредоносных программ — предполагает использование внешних накопителей информации только от проверенных источников, антивирусных программ, брандмауэров, регулярное выполнение резервного копирования важных данных и т. д; Регламентация — создание условий по обработке, передаче и хранению информации, в наибольшей степени обеспечивающих ее защиту; Принуждение — установление правил по работе с информацией, нарушение которых карается материальной, административной или даже уголовной ответственность; Побуждение — призыв к персоналу не нарушать установленные порядки по работе с информацией, т. к. это противоречит сложившимся моральным и этическим нормам; Структура и содержание документа «Политика информационной безопасности предприятия».Политика информационной безопасности представляет собой комплекс документов, отражающих все основные требования к обеспечению защиты информации и направления работы предприятия в этой сфере. При построении политики безопасности можно условно выделить три ее основных уровня: верхний, средний и нижний. Верхний уровень политики информационной безопасности предприятия служит: для формулирования и демонстрации отношения руководства предприятия к вопросам информационной безопасности и отражения общих целей всего предприятия в этой области; основой для разработки индивидуальных политик безопасности (на более низких уровнях), правил и инструкций, регулирующих отдельные вопросы; средством информирования персонала предприятия об основных задачах и приоритетах предприятия в сфере информационной безопасности. Политики информационной безопасности среднего уровня определяют отношение предприятия (руководства предприятия) к определенным аспектам его деятельности и функционирования информационных систем: отношение и требования (более детально по сравнению с политикой верхнего уровня) предприятия к отдельным информационным потокам и информационным системам, обслуживающим различные сферы деятельности, степень их важности и конфиденциальности, а также требования к надежности (например, в отношении финансовой информации, а также информационных систем и персонала, которые относятся к ней); отношение и требования к определенным информационным и телекоммуникационным технологиям, методам и подходам к обработке информации и построения информационных систем; отношение и требования к сотрудникам предприятия как к участникам процессов обработки информации, от которых напрямую зависит эффективность многих процессов и защищенность информационных ресурсов, а также основные направления и методы воздействия на персонал с целью повышения информационной безопасности. Политики безопасности на самом низком уровне относятся к отдельным элементам информационных систем и участкам обработки и хранения информации и описывают конкретные процедуры и документы, связанные с обеспечением информационной безопасности. Разработка политики безопасности предполагает осуществление ряда предварительных шагов: оценку личного (субъективного) отношения к рискам предприятия его собственников и ответственных; анализ потенциально уязвимых информационных объектов; выявление угроз для значимых информационных объектов (сведений, информационных систем, процессов обработки информации) и оценку соответствующих рисков. В целом политика информационной безопасности должна давать ясное представление о требуемом поведении пользователей, администраторов и других специалистов при внедрении и использовании информационных систем и средств защиты информации, а также при осуществлении информационного обмена и выполнении операций по обработке информации. |