Оглавление

Введение 5

Глава 1. Основы корпоративной защиты 7

1.1 Основные сведения о корпоративной защите 7

1.2. Основные методы организации корпоративной защиты локально-вычислительных сетей 7

1.3 Основные этапы организации корпоративной защиты локально- вычислительной сети 11

1.4 Принцип построения локально вычислительной сети Дата-центра 12

1.5 Используемая DLP-система 16

Глава 2. Организация корпоративной защиты с использованием dlp-систем цода 18

2.1 Настройка политики безопасности и мониторинга локально-вычислительной сети Дата-центра 18

2.2 Описание программного пакета InfoWatch Crawler 30

2.3 Установка InfoWatch Crawler 33

Заключение 35

Список Использованной Литературы и интернет-источников 40

ВВЕДЕНИЕ ВВЕДЕНИЕ

Тенденция развития современных технологий характеризуется постоянным повышением значения информации. А информация представляет большой интерес для криминальных элементов. Все преступления начинаются с утечки информации. Чтобы избежать кражи информации, относящейся к секретной, конфиденциальной и т.д. нужно уметь ее защищать.

Таким образом, любая отдельно взятая фирма, например, дата-центр (ЦОД), исполняющий функции обработки, хранения и распространения информации, выступает одновременно в двух ролях - как в виде субъекта, активно управляющего процессом обеспечения собственной безопасности, так и в качестве объекта, нуждающегося в защите от воздействия внешних и внутренних факторов угрозы, способных привести к деструктивным процессам. Как правило, ЦОД функционирует в интересах корпоративных клиентов - он ориентирован на решение бизнес-задач путём предоставления информационных услуг [1].

Система корпоративной безопасности предприятия (СКБ) является комплексом организационно-управленческих, режимных, технических, профилактических и пропагандистских мер, направленных на качественную реализацию защиты интересов предприятия от внешних и внутренних угроз.

Имея ввиду все выше сказанное, в современном мире ни один дата-центр не может обойтись без защиты. А качество работы дата-центров зависит от степени защищенности данных от воздействий внешних и внутренних угроз.

Объектом данной работы является система корпоративной безопасности, а предметом – локально вычислительная сеть ЦОД`а.

Целью данной работы будет построение СКБ предприятия с учетом всех технологических инноваций и стандартов.

Задачами данной работы является:

Рассмотреть основы организации корпоративной защиты.

Изучить стандарты, технологии и архитектуру построения и функционирования Дата-центра.

Проанализировать возможности современных российских разработчиков DLP-систем.

Организовать корпоративную защиту дата-центра с применением программного продукта InfoWatch.

Глава 1. Основы корпоративной защиты

Основные сведения о корпоративной защите

Система корпоративной безопасность предприятия - это состояние его защищенности от негативного влияния внешних и внутренних угроз, дестабилизирующих факторов, при котором обеспечивается устойчивая реализация основных коммерческих интересов и целей уставной деятельности.

Системой корпоративной безопасности предприятия (скб) является комплекс организационно-управленческих, режимных, технических, профилактических и пропагандистских мер, направленных на качественную реализацию защиты интересов предприятия от внешних и внутренних угроз [2].

К основным элементам скб предприятия относятся:

Защита коммерческой тайны и конфиденциальной информации; компьютерная безопасность; внутренняя безопасность; безопасность зданий и сооружений; физическая безопасность; техническая безопасность; безопасность связи; безопасность хозяйственно-договорной деятельности; безопасность перевозок грузов и лиц; безопасность рекламных, культурных, массовых мероприятий, деловых встреч и переговоров; противопожарная безопасность; экологическая безопасность; радиационно-химическая безопасность; конкурентная разведка; информационно-аналитическая работа; пропагандистское обеспечение, социально-психологическая, предупредительно-профилактическая работа среди персонала и его обучение по вопросам экономической безопасности; экспертная проверка механизма системы безопасности.

Система корпоративной безопасности (скб) - это живой организм, который требует постоянного контроля, совершенствования и управления им в связи с:

Изменениями в действующем законодательстве государства; развитием компании и избранием ею новых направлений хозяйственной деятельности; увеличением количества персонала, изменениями в штатном расписании фирмы; изменением перечня сведений, составляющих коммерческую тайну и конфиденциальную информацию предприятия; необходимостью совершенствования телефонной и компьютерной сетей компании; изобретением недоброжелателями новых технологий промышленного шпионажа и мошенничества; появлением на рынке недобросовестных конкурентов и изменением форм и методов их противоправной деятельности; состоянием криминогенной обстановки в регионе и т.д.

1.2. Основные Методы Организации Корпоративной Защиты Локально-Вычислительных Сетей

Организационные (Административные) средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации аппаратуры телекоммуникаций для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (Строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и эксплуатация).

Современные технологии защиты корпоративных сетей.

Межсетевые экраны называют локальное или функционально распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему и/или выходящей из автоматизированной системы. Мэ (межсетевые экраны) основное название, определенное в рд гостехкомиссии рф, для данного устройства. также встречаются общепринятые названия брандмауэр и firewall (англ. огненная стена). По определению мэ служит контрольным пунктом на границе двух сетей. В самом распространенном случае эта граница лежит между внутренней сетью организации и внешней сетью, обычно сетью интернет. однако в общем случае, мэ могут применяться для разграничения внутренних подсетей корпоративной сети организации.

Задачами МЭ Являются:

Контроль всего трафика, входящего во внутреннюю корпоративную сеть

Контроль всего трафика, исходящего из внутренней корпоративной сети

Контроль информационных потоков состоит в их фильтрации и преобразовании в соответствие с заданным набором правил. Поскольку в современных мэ фильтрация может осуществляться на разных уровнях эталонной модели взаимодействия открытых систем (ЭМВОС, OSI), МЭ удобно представить в виде системы фильтров. Каждый фильтр на основе анализа проходящих через него данных, принимает решение – пропустить дальше, перебросить за экран, блокировать или преобразовать данные.

Неотъемлемой функцией мэ является протоколирование информационного обмена. Ведение журналов регистрации позволяет администратору выявить подозрительные действия, ошибки в конфигурации мэ и принять решение об изменении правил мэ.

Системы обнаружения атак

Типовая архитектура системы выявления атак включает в себя следующие компоненты:

Сенсор (средство сбора информации);

Анализатор (средство анализа информации);

Средства реагирования;

Средства управления.

Сетевые сенсоры осуществляют перехват сетевого трафика, хостовые сенсоры используют в качестве источников информации журналы регистрации событий ос, субд и приложений. Информация о событиях также может быть получена хостовым сенсором непосредственно от ядра ос, мэ или приложения. Анализатор, размещаемый на сервере безопасности, осуществляет централизованный сбор и анализ информации, полученной от сенсоров.

Средства реагирования могут размещаться на станциях мониторинга сети, мэ, серверах и рабочих станциях локально вычислительной сети. Типичный набор действий по реагированию на атаки включает в себя оповещение администратора безопасности (средствами электронной почты, вывода сообщения на консоль или отправки на пэйджер), блокирование сетевых сессий и пользовательских регистрационных записей с целью немедленного прекращения атак, а также протоколирование действий атакующей стороны.

VPN

Защищенной виртуальной сетью VPNназывают объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных.

При подключении корпоративной локальной сети к открытой сети возникают угрозы безопасности двух основных типов:

несанкционированный доступ к корпоративным данным в процессе их передачи по открытой сети;

несанкционированный доступ к внутренним ресурсам корпоративной локальной сети, получаемый злоумышленником в результате несанкционированного входа в эту сеть.

Защита информации в процессе передачи по открытым каналам связи основана на выполнении следующих основных функций:

аутентификации взаимодействующих сторон;

криптографическом закрытии (шифровании) передаваемых данных;

проверке подлинности и целостности доставленной информации.

1.3 Основные этапы организации корпоративной защиты локально- вычислительной сети

Основными источниками опасности изолированных от сети Интернет ЛВС являются следующие аспекты функционирования:

- Слабая проработка системы аутентификации пользователей;

- Недостаточно тщательное распределение прав пользователей;

- Установка пользователями непроверенного ПО, способного принести вред сети;

- Сбои оборудования, способные повредить данные;

- Злонамеренный вход в систему посторонних лиц вследствие компрометации учетной записи пользователя.

Для того, чтобы свести к минимуму риск воздействия вышеперечисленных факторов на работу сети, необходимо провести ряд мероприятий при проектировании и вводе в эксплуатацию ЛВС:

Предусмотреть наличие единой системы аутентификации пользователей, на основе дерева каталогов;

Обеспечить хранение учетной информации пользователей в зашифрованном виде;

Периодическая замена паролей пользователей;

Требования к обязательному составу паролей пользователей;

Учет входов в сеть пользователей;

Предоставление прав использования ресурсов сети пользователями на основе групп безопасности;

Предотвращение использование сменных носителей пользователями;

Запрет использования пользователями компьютеров с правами администратора;

Разработка системы периодического резервного копирования информации серверов на сменные носители;

Разработка системы мониторинга состояния ключевых элементов сети и оповещение администратора сети о потенциальных проблемах;

Предусмотреть использование терминалов клиент-серверного режима работы пользователей для работы с корпоративными приложения;

Отключение функции автоматического просмотра содержимого сменного носителя на всех машинах, входящих в сеть;

Проверка нового программного обеспечения для работы ЛВС.

К технологиям сетей центров обработки данных относятся fcoe, trill, vxlan, а также различные их проприетарные варианты и другие разработки, которые предлагают все крупные производители сетевого оборудования. Отдельной задачей является организация связи между цод – dci (data center interconnection).

Технология fcoe (fibre channel over ethernet) – технология, позволяющая передавать фреймы протокола сети хранения данных fibre channel через сеть передачи данных ethernet (рис. 1.1). Такие сети называются конвергентными и позволяют уменьшить количество оборудования и кабелей внутри цод. Минимальными требованиями для создания конвергентной сети является пропускная способность подключений 10 гбит/с и поддержка «ethernet без потерь».

Рис. 1.1. Хранение данных Fibre Channel через Ethernet

Стандарт TRILL (TRansparent Interconnection of Lots of Links) – стандарт IETF, позволяет создавать большие L2 сегменты без использования протокола Spanning Tree. TRILL позволяет создать простую и хорошо масштабируемую L2 топологию, в которой все подключения активны и между ними осуществляется балансировка нагрузки (рис. 1.2). Единый L2 домен позволяет осуществлять миграцию виртуальных машин в пределах всего ЦОД.

Рис. 1.2 – Технология TRILL

VxLAN – позволяет соединить распределенные сегменты L2 сети через маршрутизируемую L3 сеть. В том числе, через сеть Интернет. Таким образом, при помощи технологии VxLAN можно «растянуть» один и тот же VLAN как между блоками в пределах одного ЦОД, так и между ЦОД`ами. Основной целью также является обеспечение миграции виртуальных машин и других сервисов, требующих L2-связности.

В проектировании сетевой инфраструктуры для дата-центров наметилась тенденция создания быстрой, масштабируемой и эффективной коммуникационной архитектуры. Архитектура Leaf-Spine как раз и отвечает таким запросам.

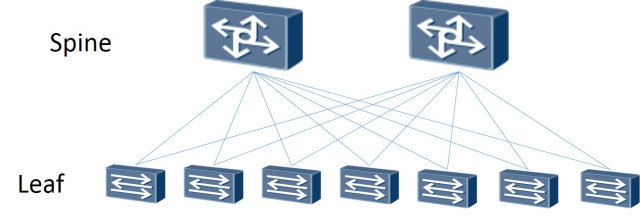

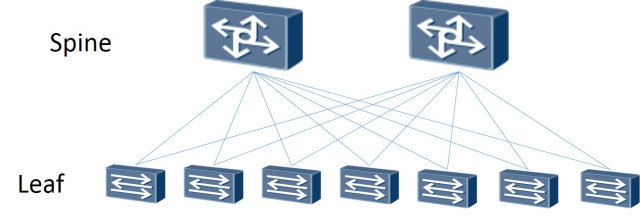

Leaf-Spine – архитектура, которая способна быстро адаптироваться к непрерывно меняющимся потребностям предприятий, использующих «анализ больших данных» (Big Data), требующих несколько иных подходов к построению дата-центров (рис. 1.3).

Рис. 1.3 – Архитектура Leaf-Spine

В архитектуре Leaf-Spine имеются только два уровня, при этом все устройства «равноудалены» от коммутаторов «ядра», т.е. имеют одинаковые и предсказуемые задержки при передаче пакетов. Эти уровни называются Leaf и Spine. Уровень Leaf состоит из коммутаторов доступа, подключенных к другим устройствам дата-центра: серверам, межсетевым шлюзам, балансировщиком нагрузки и оконечным коммутаторам. Уровень Spine, состоящий из маршрутизирующих коммутаторов, является ядром сети, где каждый Leaf-коммутатор подключен к каждому из Spine-коммутаторов. Между уровнями используется динамическая маршрутизация Layer 3, чтобы обеспечить предсказуемое расстояние между устройствами. Динамическая маршрутизация позволяет обеспечить наилучший маршрут.

Протоколы маршрутизации, используемые в ЦОД:

EBGP [RFC4271];

BGP;

ECMP;

STP;

TRILL [RFC6325];

M-LAG;

OSPF [RFC2328].

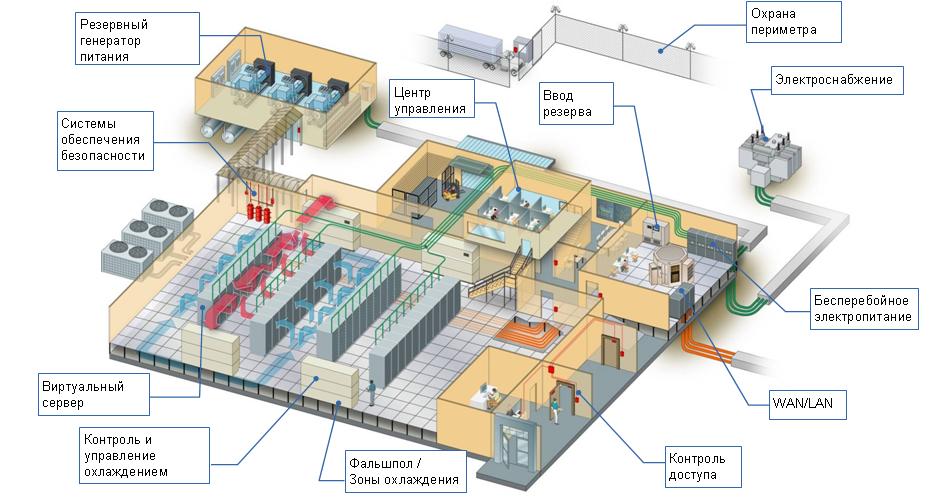

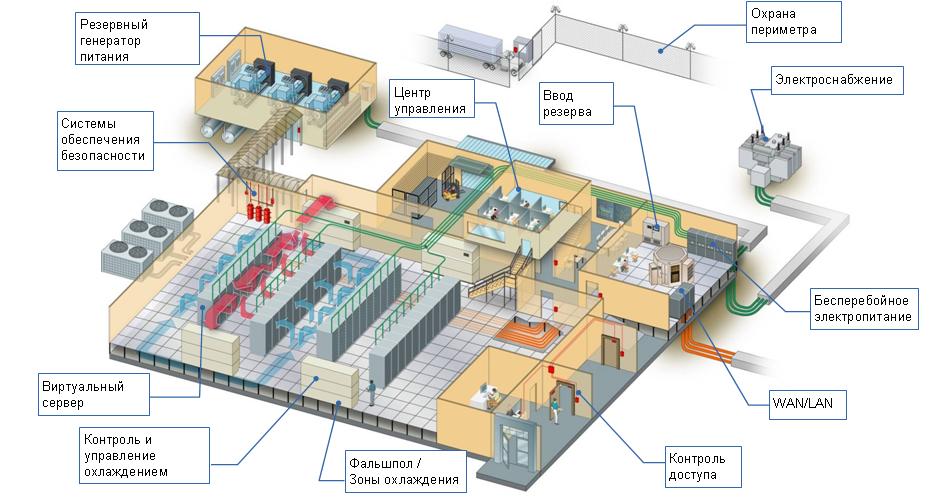

Сейчас, когда затевается новый ЦОД с нуля, особенно крупный, строить его предпочитают в пригороде большого города с избытком недорогой электроэнергии, на свободной огороженной территории, в форме одно-, двухэтажных (часто модульных) строений (рис. 1.4).

Рис. 1.4 – Модель помещения ЦОД

Достаточно распространённый вариант места размещения центра обработки данных - бывшие промышленные здания: цеха, склады и т. п.

Здание ЦОД`а состоит из нескольких модулей:

Электроснабжающего модуля и трансформаторной подстанции, в котором находится аккумуляторные батареи и аварийные дизель-генераторы, а также подводки электрических магистралей от разных подстанций;

Системы для отвода тепла;

Системы кондиционирования воздуха;

Охранного помещения, для того чтобы клиенты, размещающие или арендующие оборудование в дата-центрах, могли быть абсолютно уверены в том, что к нему никто не подойдёт без их ведома и разрешения;

Системы пожаротушения;

Центра контроля основных параметров инфраструктуры;

Телекоммуникационных вводов и маршрутов;

Таблица. Сравнительная таблица DLP-систем

|

|

InfoWatch

|

FalconGaze SecureTower

|

|

Securit ZGate

|

Наличие сертификатов и лицензий

|

|

ФСТЭК НДВ 4 и ИСПДн 1, Газпромсерт, Аккредитация ЦБ, сертификат совместимости eToken

|

ФСТЭК НДВ 4 и ИСПДн 2

|

|

ФСТЭК НДВ 3 и ОУД4

|

|

|

|

|

|

|

Блокируемые протоколы

|

|

HTTP, HTTPS, FTP, FTP over HTTP, FTPS, SMTP, SMTP/S, ESMTP, POP3, POP3S, IMAP4, IMAP4S

|

HTTP, HTTPS, FTP, FTTPS, IM

|

|

HTTP, HTTPS, SMTP, OSCAR

|

Лингвистический анализ

|

|

Частично

|

Да+БКФ

|

|

Частично

|

Лицензирование

|

|

Каналы перехвата, технологии анализа

|

Рабочее место

|

|

Почтовые ящики, рабочие места

|

Машинные залы, в которых находятся стойко-места.

Помещение ЦОД`а должно соответствовать стандарту TIA 942 -

телекоммуникационная инфраструктура ЦОД.

1.5 Используемая DLP-система

Для данной выпускной квалификационной работы выбрана

DLP-система – InfoWatch в результате сравнения основных российских разработчиков, таблица.

Таблица. Сравнительная таблица DLP-систем

Из анализа данных, приведенных в сравнительной таблице, следует, что InfoWatch имеет преимущество перед другими DLP-системами.

В группу компаний (ГК) InfoWatch входят компании InfoWatch, Attack Killer, Cezurity, Kribrum, Taiga, которые разрабатывают решения для защиты от внутренних и внешних угроз, информационных атак, а также для обеспечения промышленной безопасности предприятий.

Группа компаний InfoWatch - разработчик комплексных решений для обеспечения информационной безопасности организаций. Продуктовый портфель компании содержит эффективные решения по защите предприятий от наиболее актуальных внутренних и внешних угроз ИБ, информационных атак, а также для обеспечения промышленной безопасности предприятий.

На данный момент все существующие DLP решения нацелены больше на защиту статической информации. InfoWatch Traffic Monitor является единственной, представленной на рынке DLP-системой, которая благодаря сочетанию нескольких технологий контентного анализа позволяет эффективно использовать достоинства каждой из них и защищать информацию в течение всего жизненного цикла.

InfoWatch Traffic Monitor, вынося вердикт о конфиденциальности перехваченного сообщения, использует сразу несколько критериев:

категории, присвоенные сообщению в результате лингвистического анализа;

найденные в анализируемом тексте цитаты из базы эталонных документов;

обнаруженные шаблоны текстовых объектов.

Это позволяет не только повысить эффективность решения за счет более точной настройки политик безопасности, но и проводить анализ бизнес процессов, выявляя контентные маршруты информации как внутри, так и за пределами организации.

В данной главе была рассмотрено определение корпоративной защиты, необходимые условия для построения ЛВС ЦОД`а и преимущества выбранной DLP-системы для защиты утечки данных. Данное изучение позволило сделать ряд выводов:

Необходимость в корпоративной защите остается и по сей день одной из основополагающих в развёртывание чего-либо.

Без нужных условий при построении ЦОД`а, он не будет функционировать как полагается.

InfoWatch является единственной, представленной на рынке

DLP-системой, которая позволяет эффективность решения за счет более точной настройки политик безопасности.

Глава 2. Организация корпоративной защиты с использованием dlp-систем цода

2.1 Настройка политики безопасности и мониторинга локально-вычислительной сети Дата-центра

На начальном этапе организации корпоративной защиты Дата-центра были изучены программы InfoWatch Device Monitor и InfoWatch Traffic Monitor, ее компоненты и свойства в рамках подготовки и сдачи демонстрационного экзамена по стандартам WSR (компетенция «Корпоративная защита от внутренних угроз информационной безопасности»). На примерах представленных ниже рассмотрим основной функционал программы Traffic Monitor. Ниже, при создании политик безопасности для контроля персонала.

Пример а): Добавление контрольного слова с запретом на распространение за пределы компании:

В веб-интерфейсе Traffic Monitor, в разделе «Технологии», в пункте Категории и Термины создаем новую категорию и добавляем нужный термин.

Рис. 2.1 Создание нового раздела в «категории и термина» для отслеживания

В разделе Объекты защиты создаем новый каталог и выбираем нужный объект, который собираемся отслеживать\контролировать.

Рис. 2.2 Меню выбора объекта для отслеживания\контроля

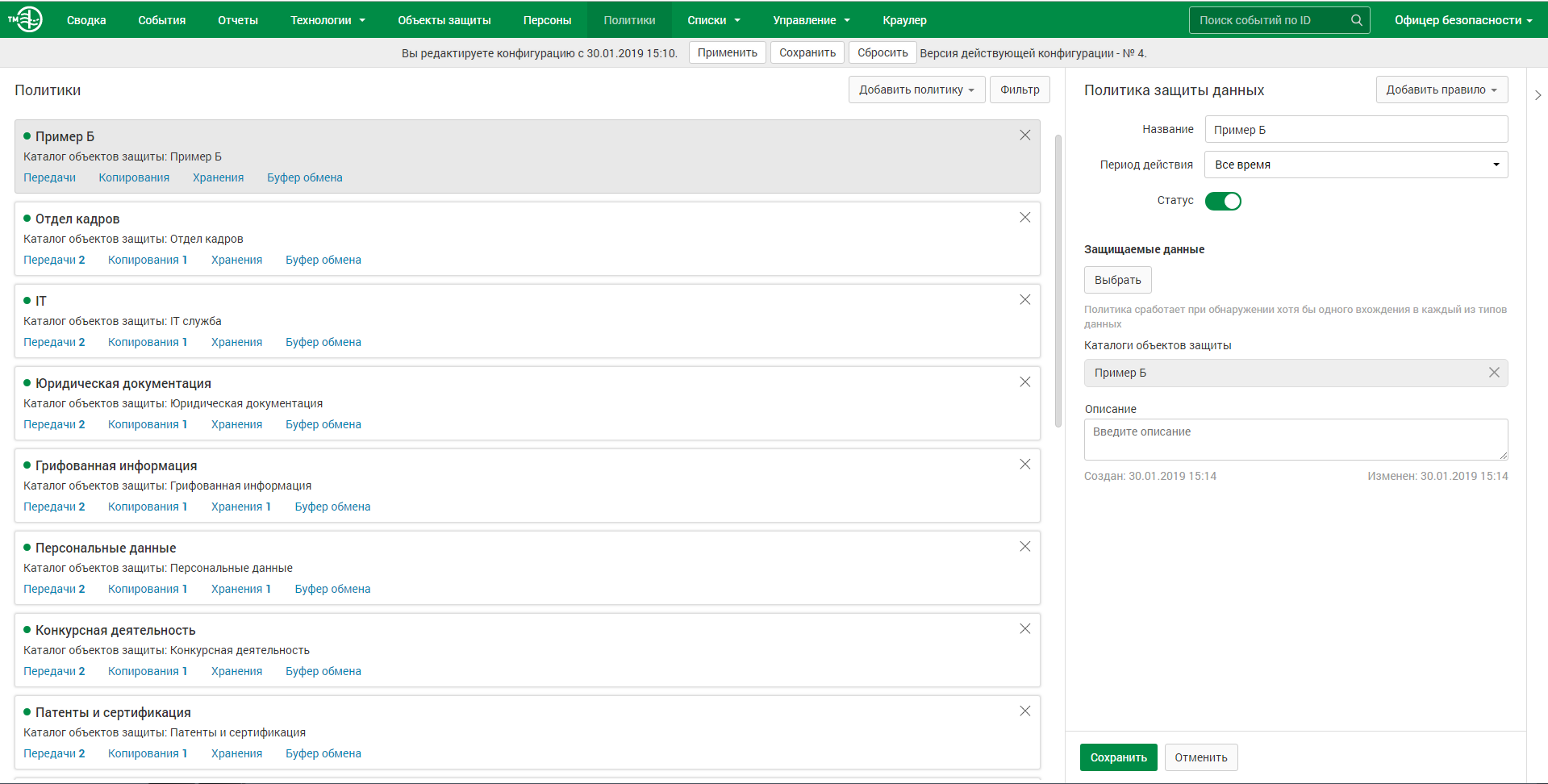

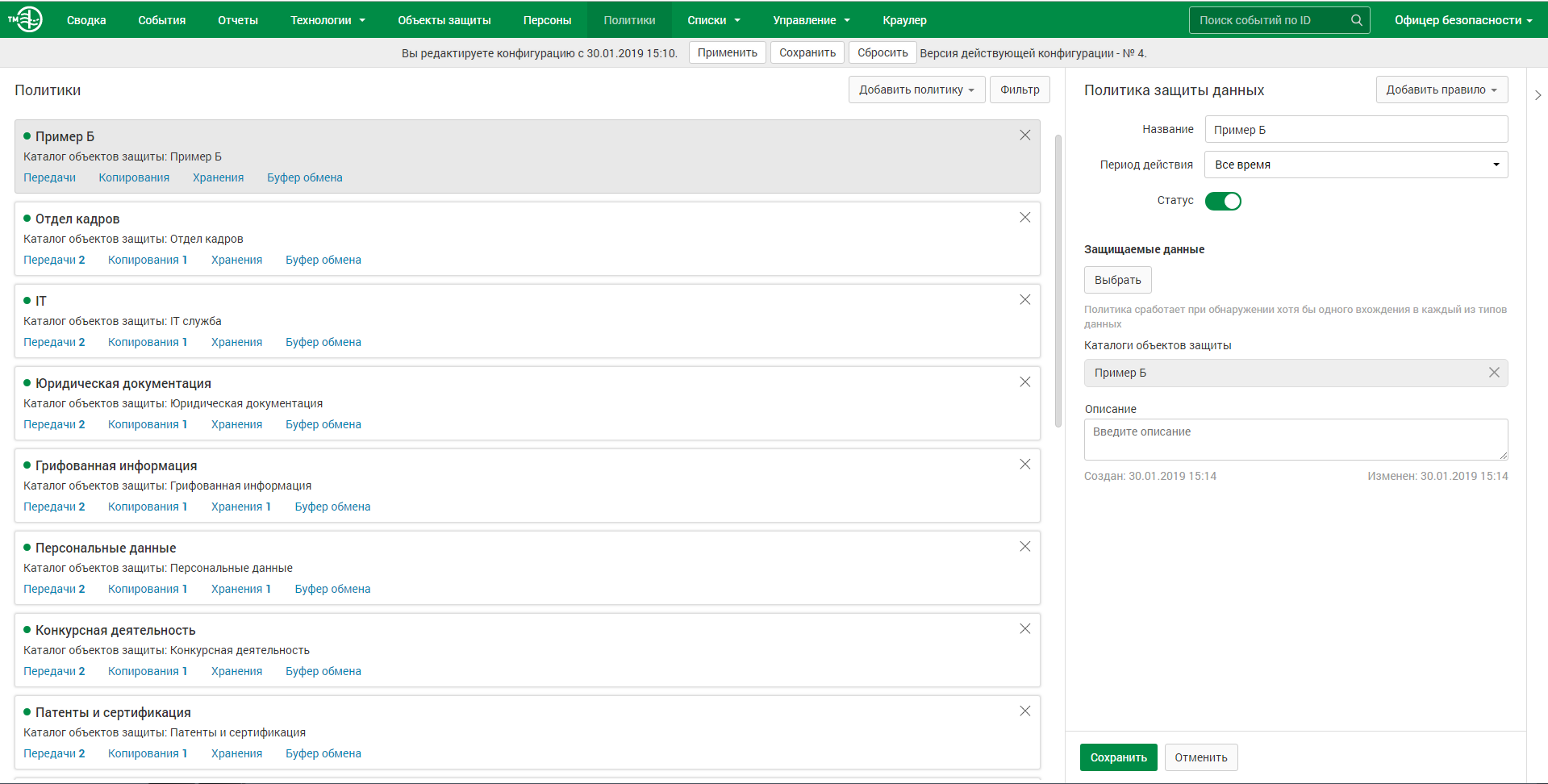

Далее в разделе «Политики» - создаем новое правило на защиту данных, выбираем тип защищаемых данных (ранее созданные в объектах защиты), в данном случае-правило на передачу.

Рис. 2.3 окно настройки правила на контроль передачи контролируемых данных

Пример б): добавление регулярного выражения, построенного на кодовом обозначении

В веб-интерфейсе traffic monitor, в разделе «технологии», в пункте текстовые объекты создаем или выбираем нужный набор пунктов, состоящих из регулярных выражений, которые необходимо защитить.

Рис. 2.4 меню раздела текстовых объектов

Следующий шаг, добавить в объекты защиты созданный каталог текстовых объектов

Создаем политику, и добавляем созданный ранее каталог защищаемых данных

Рис. 2.5 окно настройки политик

Рис 2.6 Окно Настройки Правила На Контроль Передачи Контролируемых Данных

2.2 Описание программного пакета Infowatch Crawler

Infowatch crawler предназначен для поиска несанкционированных копий конфиденциальных данных находящихся в корпоративной сети (сетевых ресурсах, файловых хранилищ, локальных дисках рабочих станций) и определения пользователей, которые имеют доступ к этим данным.

Управление InfoWatch Crawler осуществляется с помощью веб-консоли InfoWatch Traffic Monitor.

InfoWatch Crawler позволяет:

Сканировать сетевые ресурсы по протоколу SMB;

Сканировать локальные диски рабочих станций под управлением Windows;

Сканировать файловые хранилища Microsoft SharePoint.

Параметры задач сканирования указываются офицером безопасности. Они могут включать различные критерии поиска, такие как месторасположение файлов, их размер, тип или скорость загрузки файлов на сервер InfoWatch Traffic Monitor для анализа.

При этом InfoWatch Crawler не осуществляет с найденными файлами никаких действий (удаление, перемещение, шифрование), даже если они нарушают политику безопасности. InfoWatch Crawler лишь уведомляет офицера безопасности об инциденте, с предоставлением полной информации о найденных данных.

2.3 Установка InfoWatch Crawler

Прежде чем устанавливать InfoWatch Crawler, в инфраструктуре должен уже быть развёрнут хотя бы один сервер InfoWatch Traffic Monitor.

Сперва нужно выбрать компоненты для установки, как это показано на рисунке 2.7. Поскольку мы всё устанавливаем на один сервер, то выбираем все компоненты для установки.

Рисунок 2.7 Выбор компонентов InfoWatch Crawler для установки

На следующем этапе нужно указать параметры соединения сервера InfoWatch Crawler с базой данных сервера InfoWatch Traffic Monitor, в которой будут храниться переданные данные для анализа, см. рисунок 2.8.

Рисунок 2.8 Настройка параметров соединения InfoWatch Crawler с базой данных сервера InfoWatch Traffic Monitor

После того как параметры соединения с базой данных настроены, переходим к настройке параметров соединения непосредственно с сервером InfoWatch Traffic Monitor, на который будут передаваться данные для анализа, см. рисунок 2.9

Рисунок 2.9 Настройка параметров соединения InfoWatch Crawler с сервером InfoWatch Traffic Monitor

Для InfoWatch Crawler предусмотрена возможность запуска службы сканера от специально подготовленной или стандартной системной учётной записи. Во время установки можно выбрать от какой учётной записи запускать службы сканера, как это показано на рисунке 2.10

Рисунок 2.10 Выбор учётной записи для запуска служб сканера InfoWatch Crawler

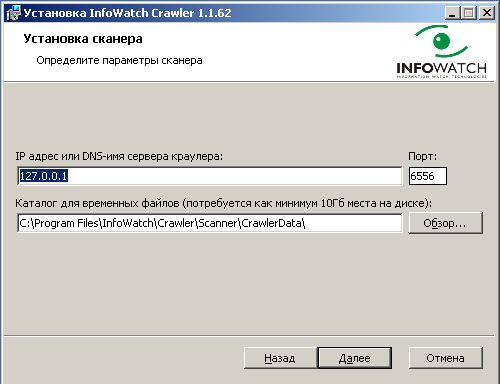

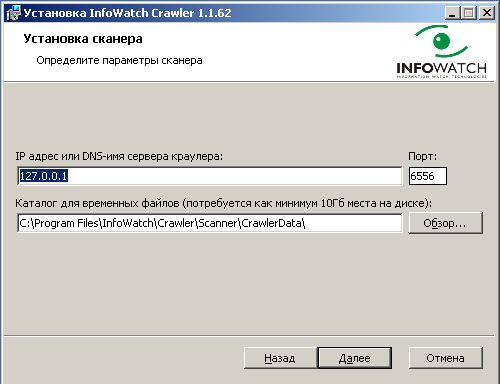

Рис. 2.11 Настройка параметров сканера InfoWatch Crawler

На рис. 2.11 представлен последний шаг –настройка параметров самого сканера InfoWatch Crawler. Здесь необходимо указать IP-адрес или DNS-имя компьютера с установленным InfoWatch Crawler, а также указать папку для хранения временных файлов.

Во второй главе данной выпускной квалификационной работы показана установка и конфигурирование политики безопасности и сканера InfoWatch Crawler, выполненные в рамках выполнения заданий демонстрационного экзамена по компетенции «Корпоративная защита от внутренних угроз информационной безопасности» согласно стандартам WSR.

Заключение

В данной выпускной квалификационной работе были рассмотрены основные методы и этапы организации корпоративной защиты ЛВС ЦОДа, показаны основные принципы построения локально-вычислительной сети Дата-центра: технологии, стандарты и архитектура, изучены технологические условия работы ЦОДа.

Для безопасной работы ЛВС Дата-центра, в первую очередь, необходимо определить траекторию, т е выбрать соответствующую политику безопасности, настроить мониторинг входящих и исходящих трафиков. Для выбора лучшей DLP-системы был произведен сравнительный анализ, результаты которого сведены в таблицу, из которой видны все плюсы выбранной системы InfoWatch, используемой при выполнении заданий демонстрационного экзамена по компетенции «Корпоративная защита от внутренних угроз информационной безопасности» согласно стандартам WSR.

При организации информационной безопасности дата-центра установлены и настроены программы InfoWatch Device Monitor и InfoWatch Traffic Monitor. Также установлен пакет InfoWatch Crawler, предназначенный для поиска несанкционированных копий конфиденциальных данных, находящихся в корпоративной сети Дата-центра и определения пользователей, которые имеют доступ к этим данным. Показан процесс включения различных критерий поиска: месторасположение файлов, их размер, тип или скорость загрузки файлов на сервер InfoWatch Traffic Monitor для анализа.

Список использованной литературы и интернет источников

1. В.Бондарев - «Введение в информационную безопасность автоматизированных систем» (2016) – 252 с.

2. https://pandia.ru/text/78/522/38327.php

3. https://marketing.wikireading.ru/5746

4. https://studfiles.net/preview/5247352/page:29/

5. https://vuzlit.ru/980865/sovremennye_tehnologii_zaschity_korporativnyh_setey

6. https://ru.wikipedia.org/wiki/Межсетевой_экран

7. https://vuzlit.ru/1236130/sistemy_obnaruzheniya_atak

8. https://ru.wikipedia.org/wiki/VPN

9. Основы психологии корпоративной безопасности. — М.: Высшая школа психологии, 2004. — 160 с.

10. https://studbooks.net/2118825/informatika/politika_bezopasnosti_lokalnoy_vychislitelnoy_seti_pulsar

11. https://habr.com/ru/company/netapp/blog/102059/

12. https://habr.com/ru/company/cbs/blog/268247/

13. https://habr.com/ru/company/etegro/blog/240013/

14. https://ru.wikipedia.org/wiki/Протокол_маршрутизации

15. Дуглас Алгер - «The Art of the Data Center» - 2012 г. – 368 с.

16. https://www.infowatch.ru/sites/default/files/products/tme/infowatch_technology_booklet_web.pdf

17.https://www.anti-malware.ru/reviews/InfoWatch_Traffic_Monitor_Enterprise_5_1

18. https://www.infowatch.ru/products/traffic_monitor

|

Скачать 1.86 Mb.

Скачать 1.86 Mb.

ВВЕДЕНИЕ

ВВЕДЕНИЕ